Etapa 2. Fornecer acesso remoto a aplicativos e serviços locais

Se sua organização usa uma solução VPN de acesso remoto, geralmente com servidores VPN na borda da rede e clientes VPN instalados nos dispositivos dos usuários, os usuários podem usar conexões VPN de acesso remoto para acessar aplicativos e servidores locais. Mas pode ser necessário otimizar o tráfego para os serviços baseados na nuvem do Microsoft 365.

Se os usuários não usarem uma solução VPN, você poderá usar Microsoft Entra proxy de aplicativo e VPN P2S (Ponto a Site) do Azure para fornecer acesso, dependendo se todos os seus aplicativos são baseados na Web.

Aqui estão as configurações primárias para o acesso remoto:

- Você já está usando uma solução VPN de acesso remoto.

- Você não está utilizando uma solução VPN de acesso remoto e deseja que seus funcionários remotos utilizem seus computadores pessoais.

- Você não está usando uma solução VPN de acesso remoto, você possui identidade híbrida e precisa de acesso remoto apenas a aplicativos locais baseados na Web.

- Você não está usando uma solução VPN de acesso remoto e precisa acessar aplicativos locais, alguns dos quais não são baseados na Web.

Confira este fluxograma para obter as opções de configuração de acesso remoto abordadas neste artigo.

Com as conexões de acesso remoto, você também pode usar a Área de Trabalho Remota para conectar os usuários a um computador local. Por exemplo, um trabalhador remoto pode utilizar a Área de Trabalho Remota para se conectar ao Computador do seu escritório a partir o seu dispositivo Windows, iOS ou Android. Uma vez conectados remotamente, eles podem usá-la como se estivessem sentados na frente dela.

Otimize o desempenho dos clientes VPN de acesso remoto aos serviços de nuvem do Microsoft 365

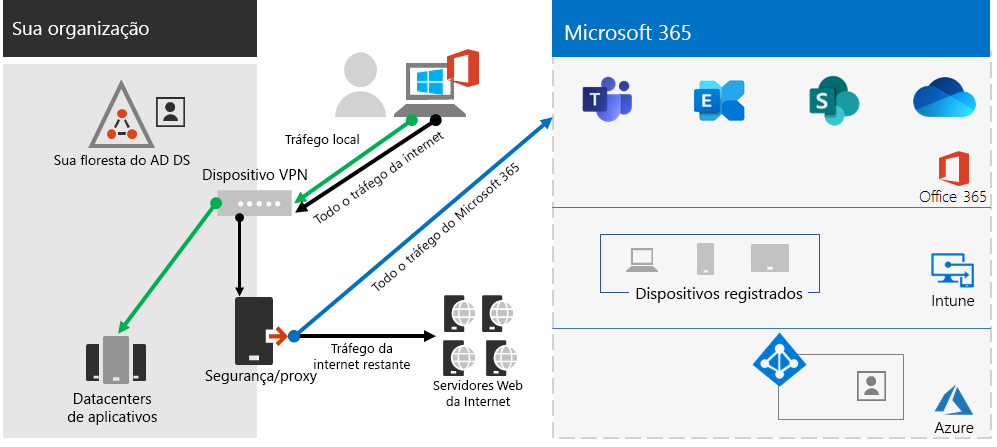

Se os seus funcionários remotos estiverem usando um cliente VPN tradicional para obter acesso remoto à rede da organização, verifique se o cliente VPN possui suporte para túnel dividido.

Sem o túnel dividido, todo o seu tráfego de trabalho remoto é enviado pela conexão VPN, onde deve ser encaminhado para os dispositivos de borda da sua organização, processado e enviado na Internet.

O tráfego do Microsoft 365 deve seguir uma rota indireta através da sua organização, que pode ser encaminhada para um ponto de entrada da rede Microsoft longe da localização física do cliente VPN. Esse caminho indireto adiciona latência ao tráfego da rede e diminui o desempenho geral.

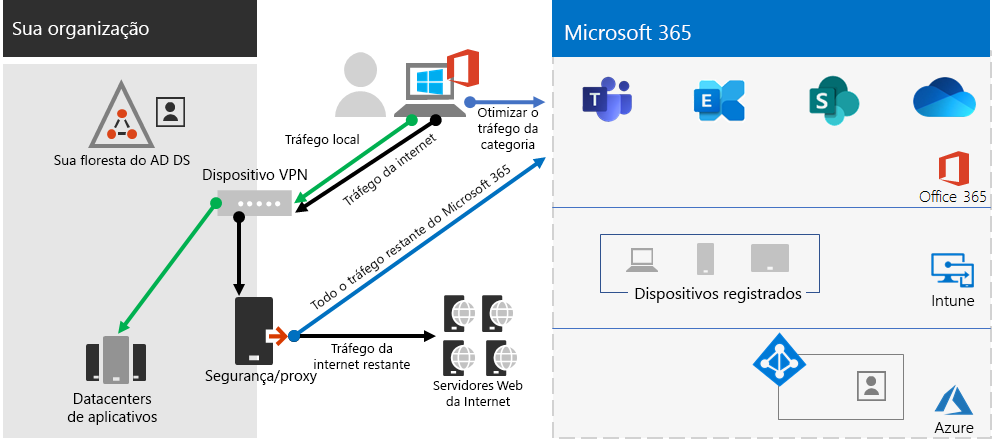

Com o túnel dividido, você pode configurar seu cliente VPN para impedir que tipos específicos de tráfego sejam enviados à rede da organização pela conexão VPN.

Para otimizar o acesso aos recursos de nuvem do Microsoft 365, configure seus clientes VPN de túnel dividido para excluir o tráfego nos pontos de extremidade do Microsoft 365 da categoria Otimizar pela conexão VPN. Para obter mais informações, confira Categorias de ponto de extremidade do Office 365. Consulte esta lista de terminais da categoria Otimizar.

Aqui está o fluxo de tráfego resultante, no qual a maior parte do tráfego para aplicativos em nuvem do Microsoft 365 ignora a conexão VPN.

Isso permite que o cliente VPN envie e receba o tráfego crucial do serviço em nuvem do Microsoft 365 diretamente pela Internet e para o ponto de entrada mais próximo da rede Microsoft.

Para obter mais informações e orientações, confira Otimizar a conectividade do Office 365 para usuários remotos usando o túnel dividido da VPN.

Implantar o acesso remoto quando todos os seus aplicativos são aplicativos Web e você tem identidade híbrida

Se seus trabalhadores remotos não estiverem usando um cliente VPN tradicional e suas contas e grupos de usuários locais forem sincronizados com Microsoft Entra ID, você poderá usar Microsoft Entra proxy de aplicativo para fornecer acesso remoto seguro para aplicativos baseados na Web hospedados em servidores locais. Os aplicativos baseados na web incluem sites do SharePoint Server, servidores Outlook Web Access ou qualquer outro aplicativo da linha de negócios baseado na web.

Aqui estão os componentes do proxy de aplicativo Microsoft Entra.

Para obter mais informações, confira esta visão geral de Microsoft Entra proxy de aplicativo.

Observação

Microsoft Entra proxy de aplicativo não está incluído com uma assinatura do Microsoft 365. Você deve pagar por uso com uma assinatura separada do Azure.

Implantar o acesso remoto quando nem todos os seus aplicativos são aplicativos Web

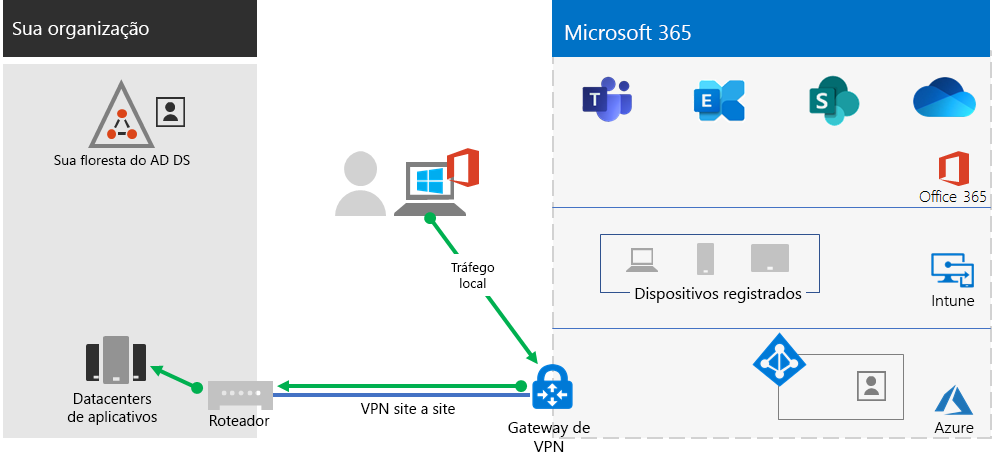

Se seus trabalhadores remotos não estiverem utilizando um cliente VPN tradicional e você tiver aplicativos que não sejam baseados na web, você pode utilizar uma VPN ponto a site (P2S) do Azure.

Uma conexão VPN P2S cria uma conexão segura do dispositivo de um trabalhador remoto à rede da sua organização por meio de uma rede virtual do Azure.

Para mais informações, confira esta visão geral da VPN P2S.

Observação

O Azure P2P VPN não está incluído na assinatura do Microsoft 365. Você deve pagar por uso com uma assinatura separada do Azure.

Implantar o Windows 365 para fornecer acesso remoto a trabalhadores remotos usando dispositivos pessoais

Para oferecer suporte a trabalhadores remotos que podem usar somente dispositivos pessoais e não gerenciados, use o Windows 365 para criar e alocar áreas de trabalho virtuais para seus usuários usarem em casa. Com uma conexão de rede local (OPNC), os computadores do Windows 365 Cloud podem agir da mesma forma que os computadores conectados à rede da sua organização.

Para obter mais informações, consulte esta visão geral do Windows 365.

Observação

O Windows 365 não está incluído na assinatura do Microsoft 365. Você deve pagar por uso com uma assinatura separada.

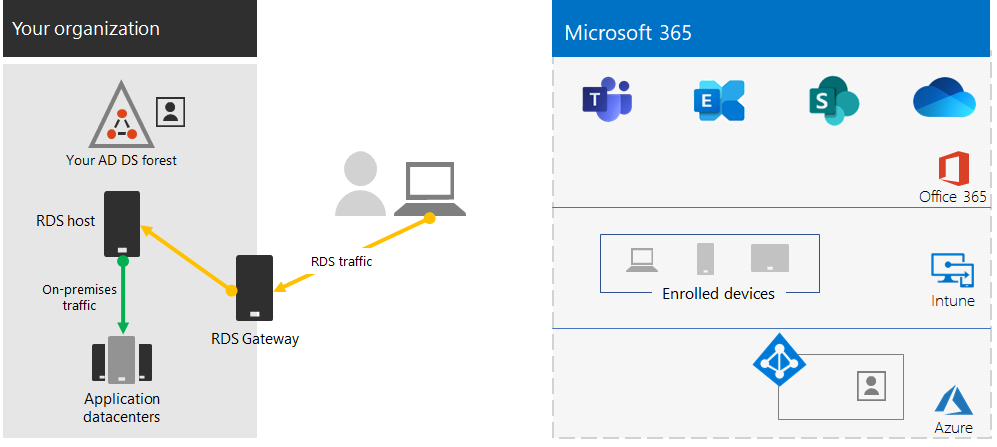

Proteja seus serviços de Área de trabalho remota com o Gateway dos serviços de área de trabalho remota.

Se você estiver usando os Serviços de Área de Trabalho Remota da Microsoft (RDS) para permitir que os funcionários se conectem a computadores baseados no Windows em sua rede local, você deve usar um Gateway dos serviços de área de trabalho remota da Microsoft em sua rede Microsoft Edge. O gateway usa a Segurança da Camada de Transporte (TLS) para criptografar o tráfego e impede que o computador local que hospeda o RDS seja exposto diretamente à Internet.

Confira este artigo para saber mais.

Recursos técnicos do administrador para acesso remoto

- Como otimizar rapidamente o tráfego do Office 365 para funcionários remotos e reduzir a carga em sua infraestrutura

- Otimize a conectividade do Office 365 dos usuários remotos usando o túnel dividido da VPN

Resultados da Etapa 2

Após a implantação de uma solução de acesso remoto para seus trabalhadores remotos:

| Configuração de acesso remoto | Resultados |

|---|---|

| Existe uma solução VPN de acesso remoto instalada | Você configurou seu cliente VPN de acesso remoto para o túnel dividido e para a categoria Otimizar dos pontos de extremidade do Microsoft 365. |

| Não existe uma solução VPN de acesso remoto instalada e você precisa de acesso remoto somente a aplicativos locais baseados na Web | Você configurou o Proxy de Aplicativo do Azure. |

| Não existe uma solução VPN de acesso remoto instalada e você precisa acessar aplicativos locais, alguns dos quais não são baseados na Web | Você configurou a VPN P2S do Azure. |

| Trabalhadores remotos estão usando seus dispositivos pessoais em casa | Você configurou o Windows 365. |

| Os funcionários remotos estão usando as conexões de RDS para os sistemas locais | Você implantou um Gateway dos Serviços de área de trabalho remota na rede Microsoft Edge. |

Próxima etapa

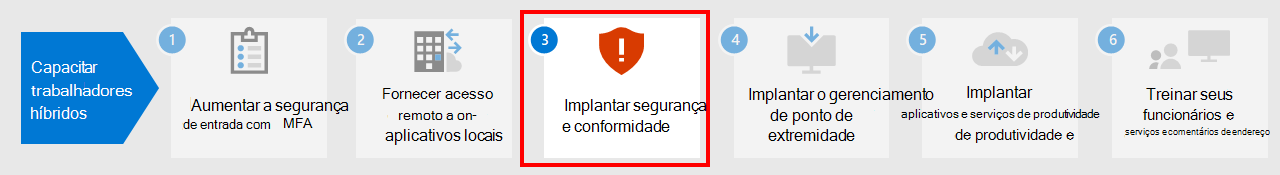

Prossiga com a etapa 3 para implantar o Centro de segurança do Microsoft 365 e serviços de conformidade para proteger seus aplicativos, dados e dispositivos.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de