Aplica-se a: Banco de Dados SQL do Azure

Banco de Dados SQL do Azure

Observação

- O TDE CMK de nível de banco de dados está disponível para o Banco de Dados SQL do Azure (todas as edições do Banco de Dados SQL). Ele não está disponível para Instância Gerenciada SQL do Azure, SQL Server local, VMs do Azure e Azure Synapse Analytics (pools SQL dedicados (anteriormente SQL DW)).

- O mesmo guia pode ser aplicado para configurar chaves gerenciadas pelo cliente no nível do banco de dados no mesmo locatário, excluindo o parâmetro de ID do cliente federado. Para obter mais informações sobre chaves gerenciadas pelo cliente no nível do banco de dados, consulte Criptografia de dados transparente (TDE) com chaves gerenciadas pelo cliente no nível do banco de dados.

Neste guia, percorremos as etapas para criar, atualizar e recuperar um Banco de Dados SQL do Azure com criptografia de dados transparente (TDE) e chaves gerenciadas pelo cliente (CMK) no nível do banco de dados, utilizando uma identidade gerenciada atribuída pelo usuário para acessar o Cofre de Chaves do Azure. O Azure Key Vault está num cliente do Microsoft Entra diferente do Banco de Dados SQL do Azure. Para obter mais informações, consulte chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente.

Pré-requisitos

- Este guia pressupõe que você tenha dois locatários do Microsoft Entra.

- O primeiro consiste no recurso Banco de Dados SQL do Azure, um aplicativo Microsoft Entra multilocatário e uma identidade gerenciada atribuída pelo usuário.

- O segundo locatário abriga o Cofre de Chaves do Azure.

- Para obter instruções abrangentes sobre como configurar a CMK entre locatários e as permissões RBAC necessárias para configurar aplicativos Microsoft Entra e o Azure Key Vault, consulte um dos seguintes guias:

- A CLI do Azure versão 2.52.0 ou mais recente.

- Módulo Az PowerShell versão 10.3.0 ou superior.

- As permissões RBAC necessárias para CMK no nível do banco de dados são as mesmas permissões necessárias para a CMK no nível do servidor. Especificamente, as mesmas permissões RBAC aplicáveis ao usar o Cofre de Chaves do Azure, identidades gerenciadas e CMK entre locatários para TDE no nível do servidor são aplicáveis no nível do banco de dados. Para obter mais informações sobre gerenciamento de chaves e política de acesso, consulte Gerenciamento de chaves.

Recursos necessários para o primeiro inquilino

Para o propósito deste tutorial, assumiremos que o primeiro locatário pertence a um fornecedor independente de software (ISV) e o segundo locatário é de seu cliente. Para obter mais informações sobre esse cenário, consulte chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente.

Antes de podermos configurar o TDE para a Base de Dados SQL do Azure com uma CMK entre locatários, precisamos ter uma aplicação Microsoft Entra multilocatária configurada com uma identidade gerida atribuída pelo utilizador, atribuída como uma credencial de identidade federada para a aplicação. Siga um dos guias na secção de Pré-requisitos.

No primeiro locatário onde você deseja criar o Banco de Dados SQL do Azure, crie e configure um aplicativo Microsoft Entra multilocatário.

Crie uma identidade gerenciada atribuída pelo usuário.

Configure a identidade gerenciada atribuída pelo usuário como uma credencial de identidade federada para o aplicativo multilocatário.

Registre o nome e a ID do aplicativo. Isso pode ser encontrado no portal do Azure>Microsoft Entra ID>Aplicações empresariais e procure o aplicativo criado.

Recursos necessários no segundo locatário

Observação

Os módulos Azure AD e MSOnline PowerShell foram preteridos a partir de 30 de março de 2024. Para saber mais, leia a notificação sobre descontinuação. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão a funcionar até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (anteriormente Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas frequentes sobre migração.

Observação: As versões 1.0.x do MSOnline podem sofrer interrupções após 30 de junho de 2024.

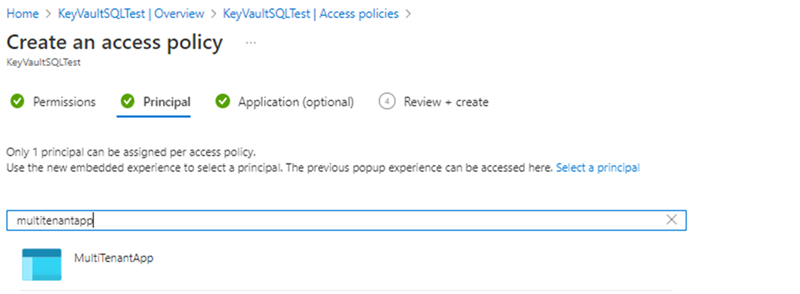

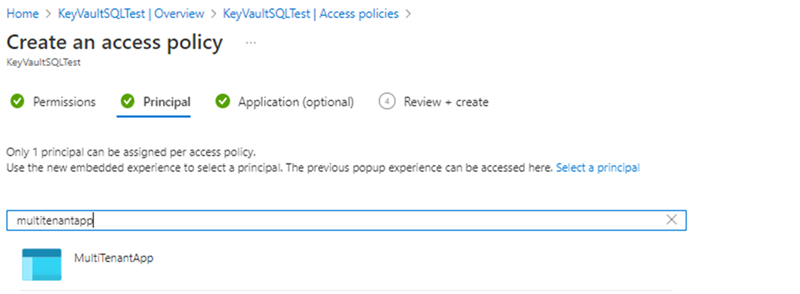

No segundo locatário onde o Azure Key Vault reside, criar um principal de serviço (aplicação) usando a ID da aplicação registrada do primeiro locatário. Aqui estão alguns exemplos de como registar a aplicação multicliente. Substitua <TenantID> e <ApplicationID> pelo ID do Locatário do Cliente da ID do Microsoft Entra e pelo ID do Aplicativo do aplicativo multilocatário, respectivamente.

Vá para o portal> do AzureMicrosoft Entra ID>aplicações empresariais e procure o aplicativo que foi criado.

Crie um Cofre da Chave do Azure se não tiver um e crie uma chave.

Crie ou defina a política de acesso.

- Selecione as permissões Get, Wrap Key, Unwrap Key em Permissões de Chave ao criar a política de acesso.

- Selecione o aplicativo multilocatário criado na primeira etapa na opção Principal ao criar a política de acesso.

Depois que a política de acesso e a chave tiverem sido criadas, recupere a chave do Cofre de Chaves do Azure e registre o Identificador de Chave.

Criar um novo Banco de Dados SQL do Azure com chaves gerenciadas pelo cliente no nível do banco de dados

A seguir estão exemplos para criar um banco de dados no Banco de Dados SQL do Azure com uma identidade gerenciada atribuída pelo usuário e como definir uma chave gerenciada pelo cliente entre locatários no nível do banco de dados. A identidade gerenciada atribuída pelo usuário é necessária para configurar uma chave gerenciada pelo cliente para criptografia de dados transparente durante a fase de criação do banco de dados.

Vá para o hub SQL do Azure em aka.ms/azuresqlhub.

No painel do Banco de Dados SQL do Azure, selecione Mostrar opções.

Na janela de opções do Banco de Dados SQL do Azure , selecione Criar Banco de Dados SQL.

Na guia Noções básicas do formulário Criar Banco de Dados SQL , em Detalhes do projeto, selecione a Assinatura do Azure, o grupo de recursos e o Servidor desejados para seu banco de dados. Em seguida, use um nome exclusivo para o nome do banco de dados. Se você não criou um servidor lógico para o Banco de Dados SQL do Azure, consulte Criar servidor configurado com TDE com chave gerenciada pelo cliente (CMK) entre locatários para referência.

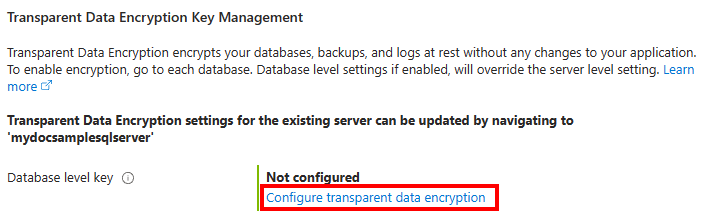

Quando chegar à guia Segurança , selecione Configurar criptografia de dados transparente para a chave de nível de banco de dados.

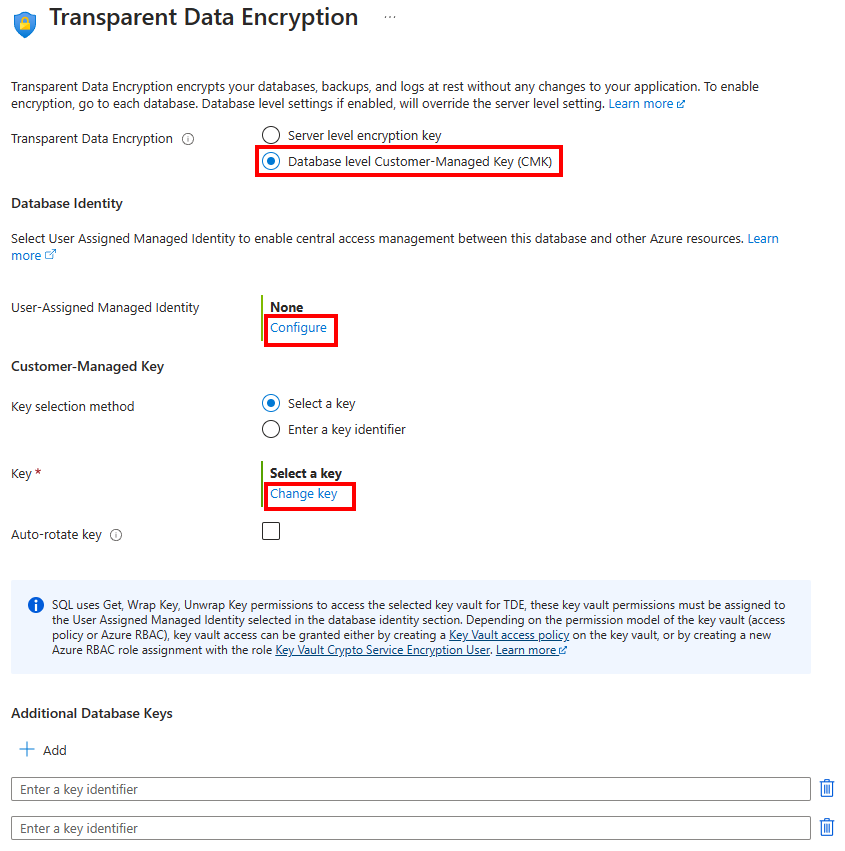

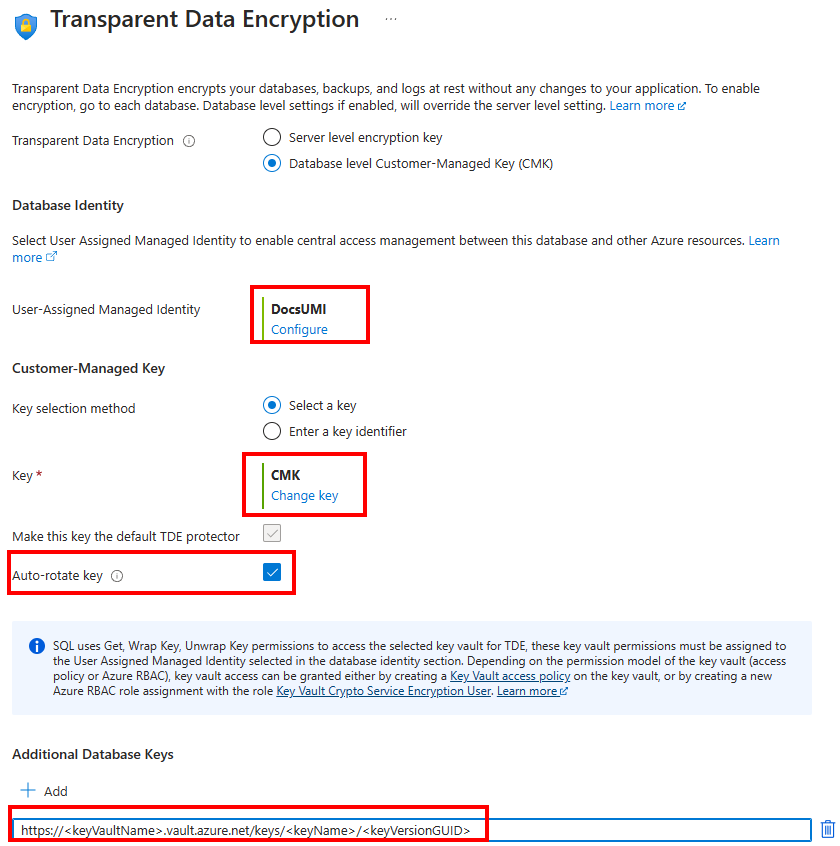

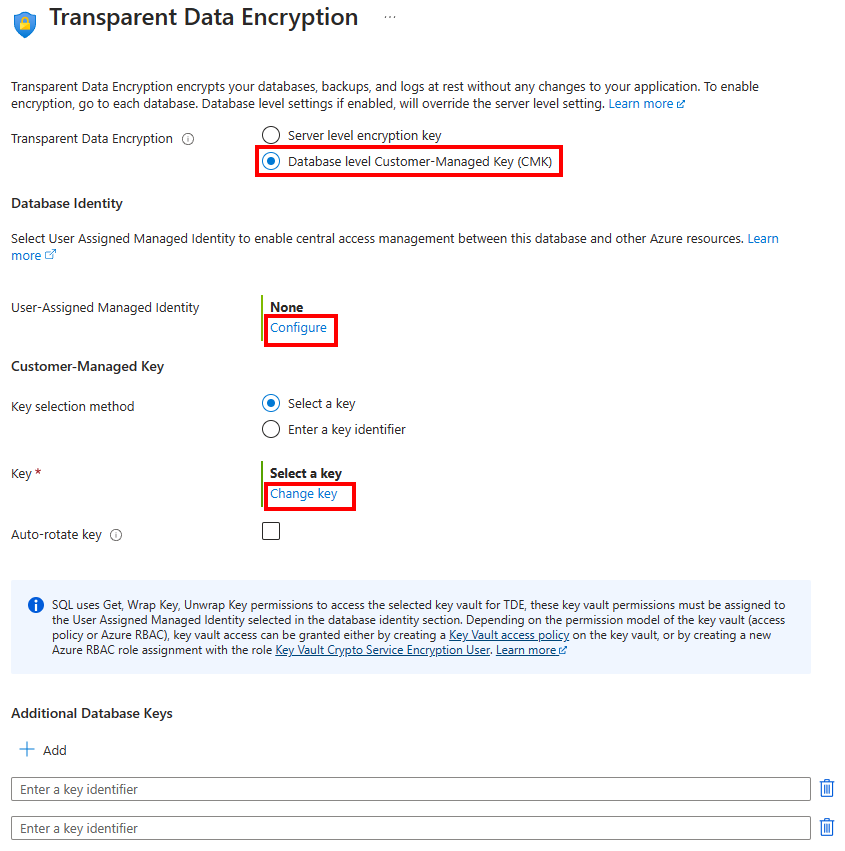

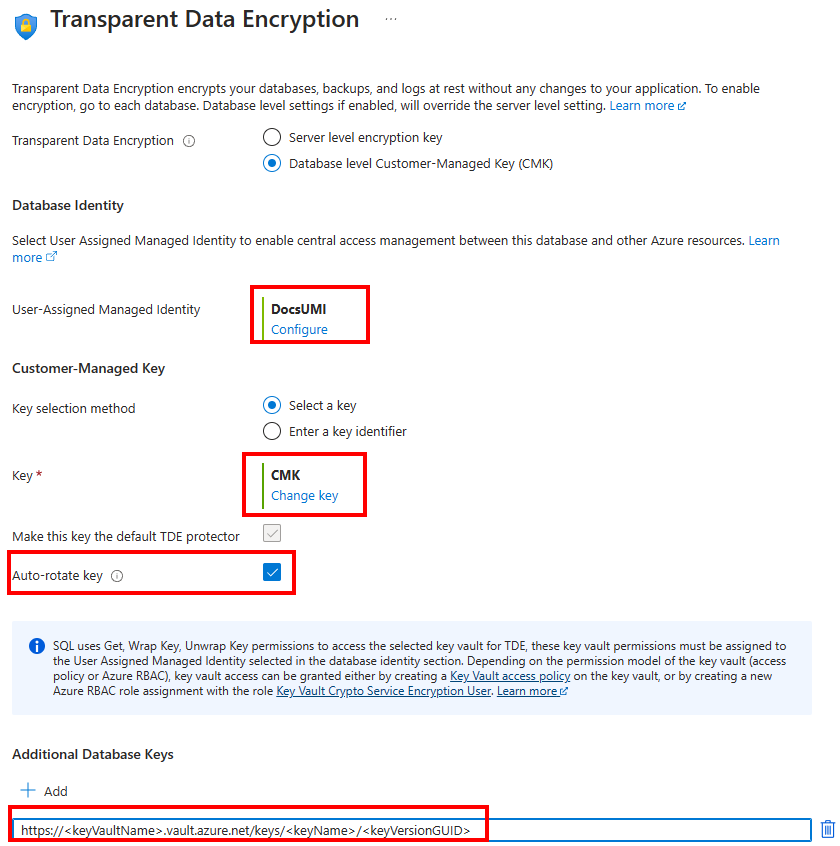

No menu Criptografia de dados transparente , selecione Chave gerenciada pelo cliente (CMK) no nível do banco de dados.

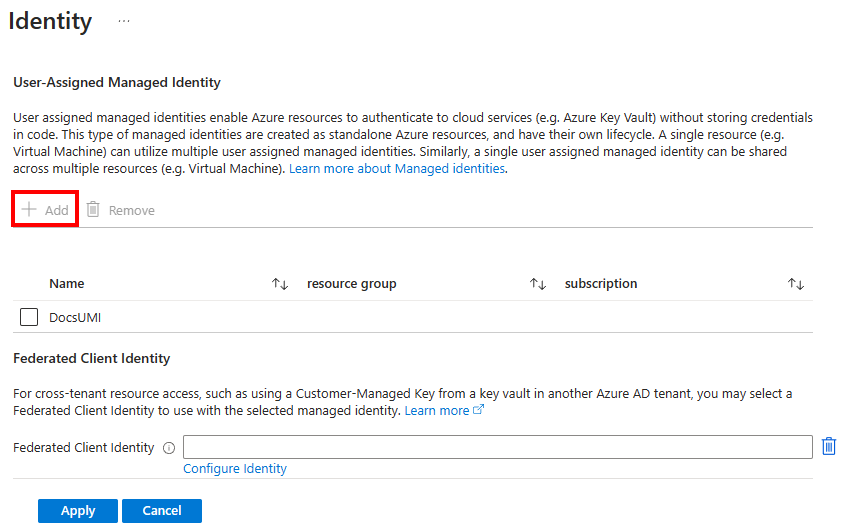

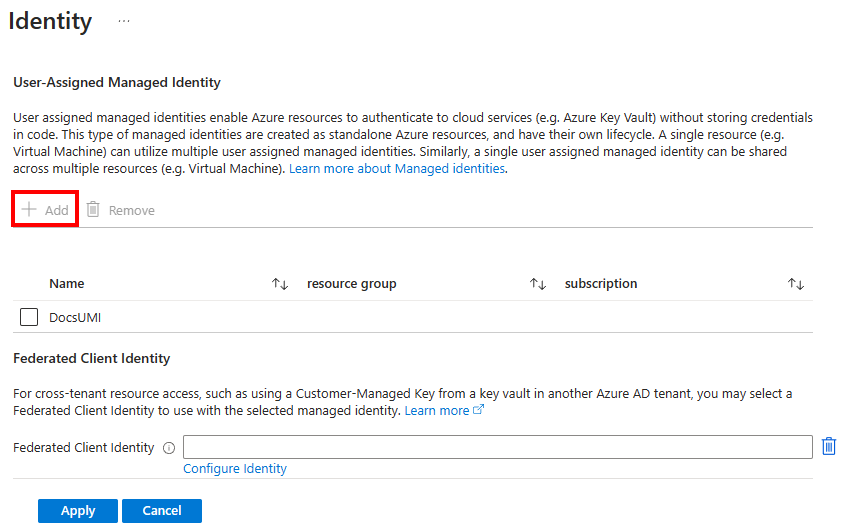

Para User-Assigned Identidade Gerenciada, selecione Configurar para habilitar uma identidade de banco de dados e Adicionar uma identidade gerenciada atribuída ao recurso se uma identidade desejada não estiver listada no menu Identidade . Em seguida, selecione Aplicar.

No menu Criptografia de dados transparente , selecione Alterar chave. Selecione ode Assinatura do desejado, Cofre de chaves, de chaves e Versão para a chave gerenciada pelo cliente a ser usada para TDE. Selecione o botão Selecionar. Depois de selecionar uma chave, você também pode adicionar chaves de banco de dados adicionais, conforme necessário, usando o URI (identificador de objeto) do cofre da Chave do Azure no menu Criptografia de dados transparente .

A rotação automática de chaves também pode ser ativada no nível do banco de dados usando a caixa de seleção Rotação automática de chaves no menu Criptografia de dados transparente .

Selecione Aplicar para continuar a criar o banco de dados.

Selecione Seguinte: Configurações adicionais.

Selecione Next: Tags.

Considere usar tags do Azure. Por exemplo, a tag "Owner" ou "CreatedBy" para identificar quem criou o recurso e a tag Environment para identificar se esse recurso está em Produção, Desenvolvimento, etc. Para obter mais informações, consulte Desenvolver sua estratégia de nomenclatura e marcação para recursos do Azure.

Selecione Verificar + criar.

Na página Rever + criar , depois de rever, selecione Criar.

Para obter informações sobre como instalar a versão atual da CLI do Azure, consulte o artigo Instalar a CLI do Azure.

Crie um banco de dados configurado com identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente entre locatários usando o comando az sql db create . O Identificador de Chave do segundo locatário pode ser usado no campo encryption-protector. O ID do Aplicativo da aplicação multilocatária pode ser usado no campo federated-client-id. O --encryption-protector-auto-rotation parâmetro pode ser usado para habilitar a rotação automática de chaves no nível do banco de dados.

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>

az sql db create --resource-group $resourceGroupName --server $serverName --name mySampleDatabase --sample-name AdventureWorksLT --edition GeneralPurpose --compute-model Serverless --family Gen5 --capacity 2 --assign-identity --user-assigned-identity-id $identityid --encryption-protector $keyid --federated-client-id $federatedclientid --encryption-protector-auto-rotation True

Crie um banco de dados configurado com identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente entre locatários no nível do banco de dados usando o PowerShell.

Para obter instruções de instalação do módulo Az PowerShell, consulte Instalar o Azure PowerShell.

Utilize o cmdlet New-AzSqlDatabase.

Substitua os seguintes valores no exemplo:

-

<ResourceGroupName>: Nome do grupo de recursos para seu servidor lógico SQL do Azure

-

<DatabaseName>: Usar um nome exclusivo do banco de dados SQL do Azure

-

<ServerName>: Usar um nome de servidor lógico SQL exclusivo do Azure

-

<UserAssignedIdentityId>: A lista de identidades gerenciadas atribuídas pelo usuário a serem atribuídas ao servidor (pode ser uma ou várias)

-

<CustomerManagedKeyId>: O identificador de chave do segundo tenant Azure Key Vault

-

<FederatedClientId>: A ID do aplicativo da aplicação multilocatária

-

-EncryptionProtectorAutoRotation: Pode ser usado para habilitar a rotação automática de chaves no nível do banco de dados

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>

# create a server with user-assigned managed identity and cross-tenant customer-managed TDE with automatic key rotation enabled

$params = @{

ResourceGroupName = '<ResourceGroupName>'

ServerName = '<ServerName>'

DatabaseName = '<DatabaseName>'

AssignIdentity = $true

UserAssignedIdentityId = '<UserAssignedIdentityId>'

EncryptionProtector = '<CustomerManagedKeyId>'

FederatedClientId = '<FederatedClientId>'

EncryptionProtectorAutoRotation = $true

}

New-AzSqlDatabase @params

Aqui está um exemplo de um modelo ARM que cria um Banco de Dados SQL do Azure com uma identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente no nível do banco de dados. Para uma CMK entre locatários, use o Identificador de Chave do Cofre de Chaves do Azure do segundo locatário e o Identificador de Aplicação da aplicação multitenant.

Para obter mais informações e modelos ARM, consulte Modelos do Azure Resource Manager para o Banco de Dados SQL do Azure.

Use uma implantação personalizada no portal do Azure e crie seu próprio modelo no editor. Em seguida, salve a configuração depois de colar no exemplo.

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"server_name": {

"type": "String"

},

"database_name": {

"type": "String"

},

"user_assigned_identity": {

"type": "String"

},

"encryption_protector": {

"type": "String"

},

"federated_client_id": {

"type": "String"

},

"location": {

"type": "String"

},

"encryption_protector_auto_rotation": {

"type": "bool"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Sql/servers/databases",

"apiVersion": "2023-02-01-preview",

"name": "[concat(parameters('server_name'), concat('/',parameters('database_name')))]",

"location": "[parameters('location')]",

"sku": {

"name": "Basic",

"tier": "Basic",

"capacity": 5

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[parameters('user_assigned_identity')]": {}

}

},

"properties": {

"collation": "SQL_Latin1_General_CP1_CI_AS",

"maxSizeBytes": 104857600,

"catalogCollation": "SQL_Latin1_General_CP1_CI_AS",

"zoneRedundant": false,

"readScale": "Disabled",

"requestedBackupStorageRedundancy": "Geo",

"maintenanceConfigurationId": "/subscriptions/00000000-0000-0000-0000-000000000000/providers/Microsoft.Maintenance/publicMaintenanceConfigurations/SQL_Default",

"isLedgerOn": false,

"encryptionProtector": "[parameters('encryption_protector')]",

"federatedClientId": "[parameters('federated_client_id')]",

"encryptionProtectorAutoRotation": "[parameters('encryption_protector_auto_rotation')]"

}

}

]

}

Atualizar um Banco de Dados SQL do Azure existente com chaves gerenciadas pelo cliente no nível do banco de dados

Os seguintes são exemplos de como atualizar uma base de dados existente no SQL Database do Azure com uma identidade gerida atribuída pelo utilizador e como definir uma chave gerida pelo cliente para inquilinos cruzados ao nível da base de dados. A identidade gerenciada atribuída pelo usuário é necessária para configurar uma chave gerenciada pelo cliente para criptografia de dados transparente durante a fase de criação do banco de dados.

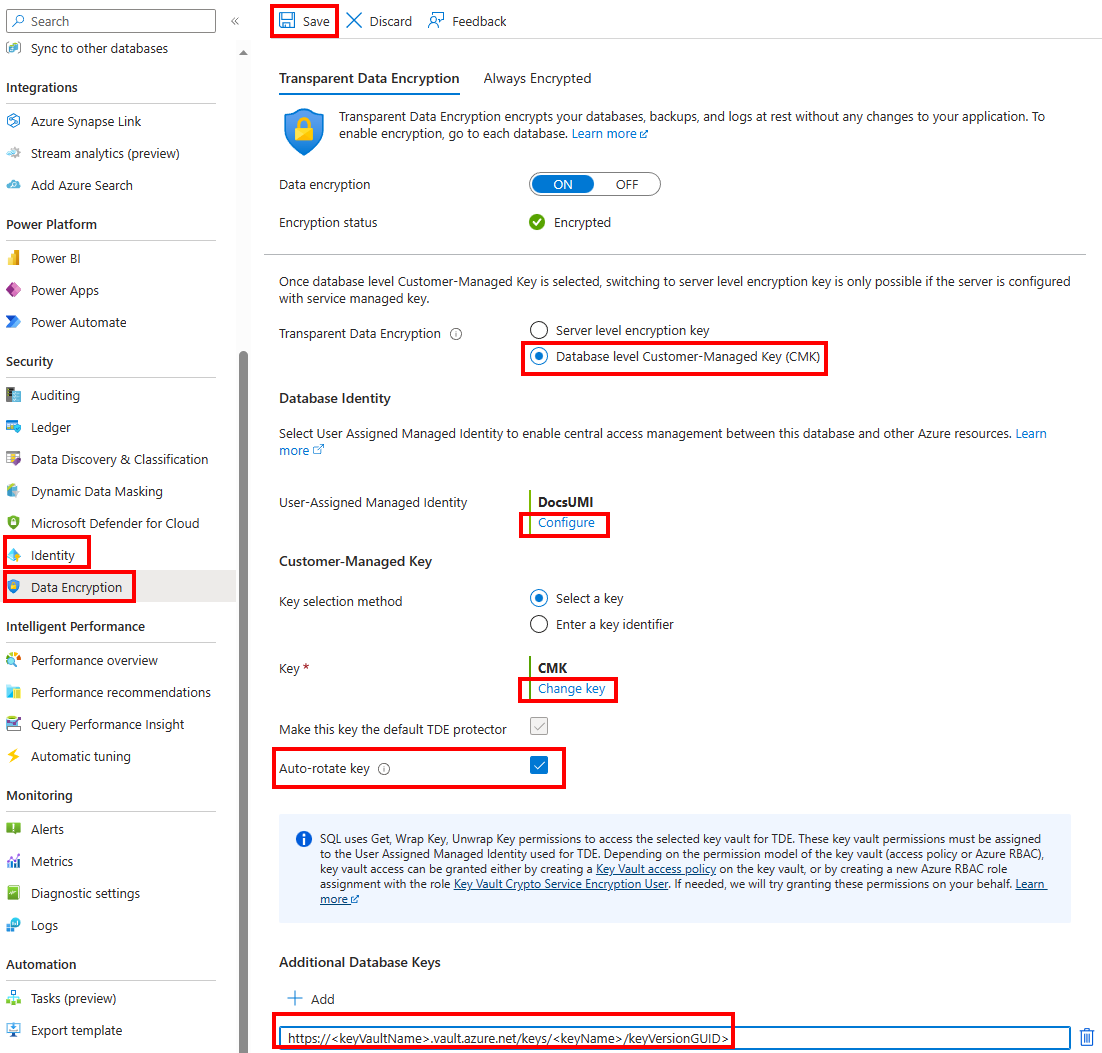

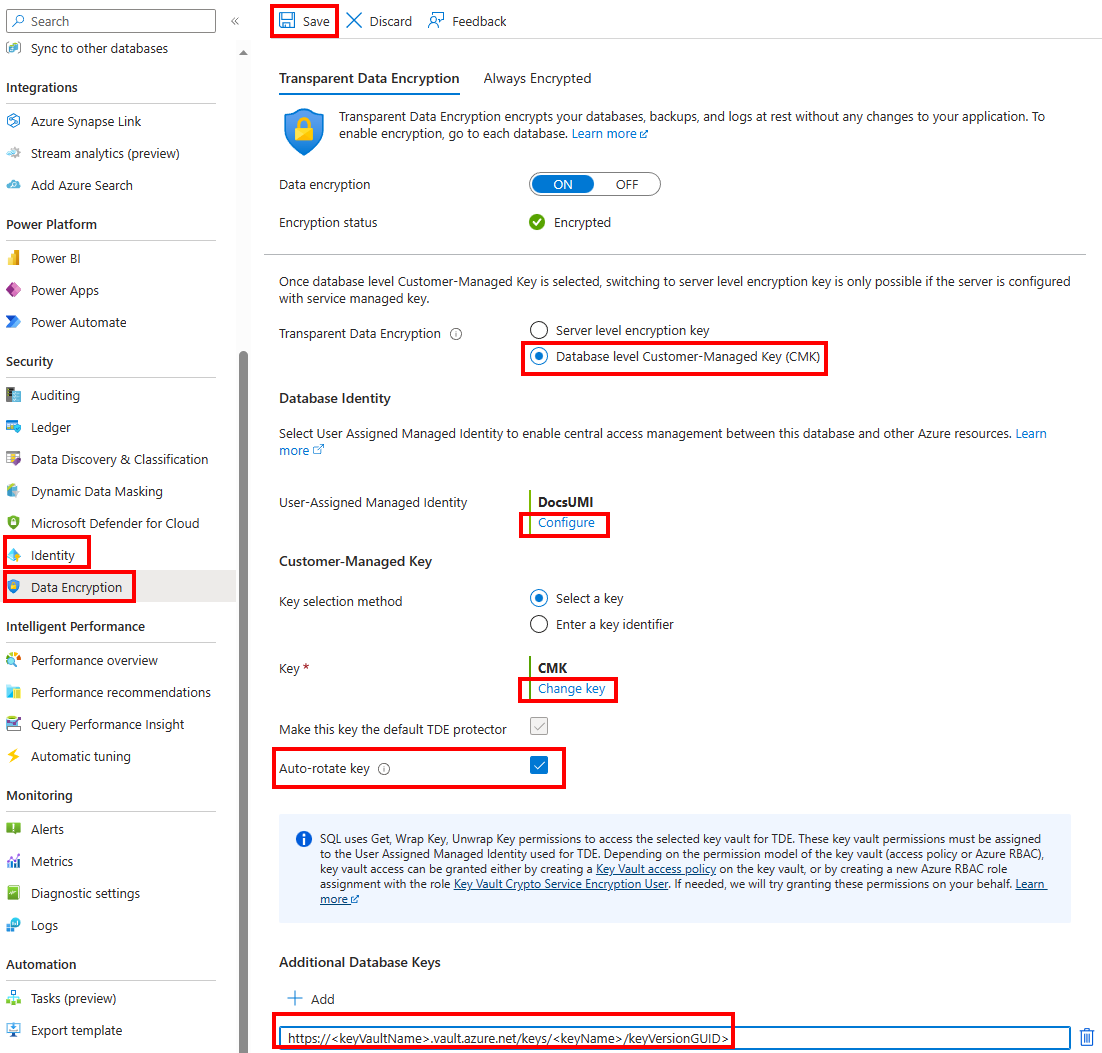

No portal do Azure, navegue até o recurso de banco de dados SQL que você deseja atualizar com uma chave gerenciada pelo cliente no nível do banco de dados.

Em Segurança, selecione Identidade. Adicione uma identidade gerenciada atribuída ao usuário para este banco de dados e selecione Salvar

Agora vá para o menu Criptografia de dados em Segurança para seu banco de dados. Selecione Chave gerenciada pelo cliente (CMK) no nível do banco de dados. A Identidade do Banco de Dados para o banco de dados já deve estar Habilitada , pois você configurou a identidade na última etapa.

Selecione Alterar chave. Selecione ode Assinatura do desejado, Cofre de chaves, de chaves e Versão para a chave gerenciada pelo cliente a ser usada para TDE. Selecione o botão Selecionar. Depois de selecionar uma chave, você também pode adicionar chaves de banco de dados adicionais, conforme necessário, usando o URI (identificador de objeto) do cofre da Chave do Azure no menu Criptografia de Dados .

Marque a caixa de seleção Rotação automática de chaves se quiser habilitar a rotação automática de chaves no nível do banco de dados.

Selecione Guardar.

Para obter informações sobre como instalar a versão atual da CLI do Azure, consulte o artigo Instalar a CLI do Azure.

Atualize um banco de dados que tenha uma identidade gerida atribuída pelo utilizador e TDE gerida pelo cliente entre diferentes locatários usando o comando az sql db create. O Identificador de Chave do segundo locatário pode ser usado no campo encryption-protector. O ID do Aplicativo da aplicação multilocatária pode ser usado no campo federated-client-id.

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>. O --encryption-protector-auto-rotation parâmetro pode ser usado para habilitar a rotação automática de chaves no nível do banco de dados.

az sql db update --resource-group $resourceGroupName --server $serverName --name mySampleDatabase --sample-name AdventureWorksLT --edition GeneralPurpose --compute-model Serverless --family Gen5 --capacity 2 --assign-identity --user-assigned-identity-id $identityid --encryption-protector $keyid --federated-client-id $federatedclientid --keys $keys --keys-to-remove $keysToRemove --encryption-protector-auto-rotation True

A lista $keys é uma lista separada por espaço de chaves que devem ser adicionadas no banco de dados e $keysToRemove é uma lista separada por espaço de chaves que devem ser removidas do banco de dados

$keys = '"https://yourvault.vault.azure.net/keys/yourkey1/6638b3667e384aefa31364f94d230000" "https://yourvault.vault.azure.net/keys/yourkey2/ fd021f84a0d94d43b8ef33154bca0000"'

$keysToRemove = '"https://yourvault.vault.azure.net/keys/yourkey3/6638b3667e384aefa31364f94d230000" "https://yourvault.vault.azure.net/keys/yourkey4/fd021f84a0d94d43b8ef33154bca0000"'

Atualize um banco de dados configurado com identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente entre locatários no nível do banco de dados usando o PowerShell.

Para obter instruções de instalação do módulo Az PowerShell, consulte Instalar o Azure PowerShell.

Utilize o cmdlet Set-AzSqlDatabase.

Substitua os seguintes valores no exemplo:

-

<ResourceGroupName>: Nome do grupo de recursos para seu servidor lógico SQL do Azure

-

<DatabaseName>: Usar um nome exclusivo do banco de dados SQL do Azure

-

<ServerName>: Usar um nome de servidor lógico SQL exclusivo do Azure

-

<UserAssignedIdentityId>: A lista de identidades gerenciadas atribuídas pelo usuário a serem atribuídas ao servidor (pode ser uma ou várias)

-

<CustomerManagedKeyId>: O identificador de chave do segundo tenant Azure Key Vault

-

<FederatedClientId>: A ID do aplicativo da aplicação multilocatária

-

<ListOfKeys>: A lista separada por vírgulas das chaves gerenciadas pelo cliente no nível do banco de dados a serem adicionadas ao banco de dados

-

<ListOfKeysToRemove>: A lista separada por vírgulas das chaves gerenciadas pelo cliente no nível do banco de dados a serem removidas do banco de dados

-

-EncryptionProtectorAutoRotation: Pode ser usado para habilitar a rotação automática de chaves no nível do banco de dados

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>.

$params = @{

ResourceGroupName = "<ResourceGroupName>"

ServerName = "<ServerName>"

DatabaseName = "<DatabaseName>"

AssignIdentity = $true

UserAssignedIdentityId = "<UserAssignedIdentityId>"

EncryptionProtector = "<CustomerManagedKeyId>"

FederatedClientId = "<FederatedClientId>"

KeyList = "<ListOfKeys>"

KeysToRemove = "<ListOfKeysToRemove>"

EncryptionProtectorAutoRotation = $true

}

Set-AzSqlDatabase @params

Um exemplo de -KeyList e -KeysToRemove é:

$keysToAdd = "https://yourvault.vault.azure.net/keys/yourkey1/fd021f84a0d94d43b8ef33154bca0000","https://yourvault.vault.azure.net/keys/yourkey2/fd021f84a0d94d43b8ef33154bca0000"

$keysToRemove = "https://yourvault.vault.azure.net/keys/yourkey3/fd021f84a0d94d43b8ef33154bca0000"

Aqui está um exemplo de um modelo ARM que atualiza um Banco de Dados SQL do Azure com uma identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente no nível do banco de dados. Para uma CMK entre locatários, use o Identificador de Chave do Cofre de Chaves do Azure do segundo locatário e o Identificador de Aplicação da aplicação multitenant.

Para obter mais informações e modelos ARM, consulte Modelos do Azure Resource Manager para o Banco de Dados SQL do Azure.

Use uma implantação personalizada no portal do Azure e crie seu próprio modelo no editor. Em seguida, salve a configuração depois de colar no exemplo.

Para obter a sua identidade gerida atribuída ao utilizador ID de Recurso, pesquise por Identidades Geridas no portal do Azure . Encontre sua identidade gerenciada e vá para Propriedades. Um exemplo do seu ID de Recurso UMI parece-se com /subscriptions/<subscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<managedIdentity>.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"server_name": {

"type": "String"

},

"database_name": {

"type": "String"

},

"user_assigned_identity": {

"type": "String"

},

"encryption_protector": {

"type": "String"

},

"location": {

"type": "String"

},

"federated_client_id": {

"type": "String"

},

"keys_to_add": {

"type": "Object"

},

"encryption_protector_auto_rotation": {

"type": "bool"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Sql/servers/databases",

"apiVersion": "2023-02-01-preview",

"name": "[concat(parameters('server_name'), concat('/',parameters('database_name')))]",

"location": "[parameters('location')]",

"sku": {

"name": "Basic",

"tier": "Basic",

"capacity": 5

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[parameters('user_assigned_identity')]": {}

}

},

"properties": {

"collation": "SQL_Latin1_General_CP1_CI_AS",

"maxSizeBytes": 104857600,

"catalogCollation": "SQL_Latin1_General_CP1_CI_AS",

"zoneRedundant": false,

"readScale": "Disabled",

"requestedBackupStorageRedundancy": "Geo",

"maintenanceConfigurationId": "/subscriptions/e1775f9f-a286-474d-b6f0-29c42ac74554/providers/Microsoft.Maintenance/publicMaintenanceConfigurations/SQL_Default",

"isLedgerOn": false,

"encryptionProtector": "[parameters('encryption_protector')]",

"keys": "[parameters('keys_to_add')]",

"federatedClientId": "[parameters('federated_client_id')]",

"encryptionProtectorAutoRotation": "[parameters('encryption_protector_auto_rotation')]"

}

}

]

}

Um exemplo do parâmetro encryption_protector e keys_to_add é:

"keys_to_add": {

"value": {

"https://yourvault.vault.azure.net/keys/yourkey1/fd021f84a0d94d43b8ef33154bca0000": {},

"https://yourvault.vault.azure.net/keys/yourkey2/fd021f84a0d94d43b8ef33154bca0000": {}

}

},

"encryption_protector": {

"value": "https://yourvault.vault.azure.net/keys/yourkey2/fd021f84a0d94d43b8ef33154bca0000"

}

Importante

Para remover uma chave do banco de dados, o valor do dicionário de chaves de uma chave específica deve ser passado como nulo. Por exemplo, "https://yourvault.vault.azure.net/keys/yourkey1/fd021f84a0d94d43b8ef33154bca0000": null.

Exibir as configurações de chave gerenciadas pelo cliente no nível do banco de dados em um Banco de Dados SQL do Azure

A seguir estão exemplos de recuperação das chaves gerenciadas pelo cliente no nível do banco de dados para um banco de dados. Por padrão, o recurso Microsoft.Sql/servers/databases ARM mostra apenas o protetor TDE e a identidade gerenciada configurados no banco de dados. Para expandir a lista completa de chaves, use o parâmetro, -ExpandKeyList. Além disso, filtros como -KeysFilter "current" e um valor point-in-time (por exemplo, 2023-01-01) podem ser usados para recuperar as chaves atuais usadas e as chaves usadas no passado em um ponto específico no tempo. Esses filtros são suportados apenas para consultas de banco de dados individuais e não para consultas no nível do servidor.

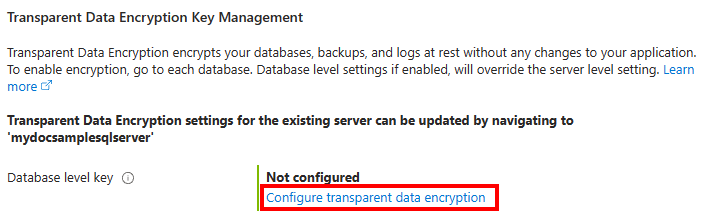

Para exibir as chaves gerenciadas pelo cliente no nível do banco de dados no portal do Azure, vá para o menu Criptografia de Dados do recurso do banco de dados SQL.

Para obter informações sobre como instalar a versão atual da CLI do Azure, consulte o artigo Instalar a CLI do Azure.

# Retrieve the basic database level customer-managed key settings from a database

az sql db show --resource-group $resourceGroupName --server $serverName --name mySampleDatabase

# Retrieve the basic database level customer-managed key settings from a database and all the keys ever added

az sql db show --resource-group $resourceGroupName --server $serverName --name mySampleDatabase --expand-keys

# Retrieve the basic database level customer-managed key settings from a database and the current keys in use

az sql db show --resource-group $resourceGroupName --server $serverName --name mySampleDatabase --expand-keys --keys-filter current

# Retrieve the basic database level customer-managed key settings from a database and the keys in use at a particular point in time

az sql db show --resource-group $resourceGroupName --server $serverName --name mySampleDatabase --expand-keys --keys-filter 01-01-2015

# Retrieve all the databases in a server to check which ones are configured with database level customer-managed keys

az sql db list --resource-group $resourceGroupName --server $serverName

Para obter instruções de instalação do módulo Az PowerShell, consulte Instalar o Azure PowerShell.

Utilize o cmdlet Get-AzSqlDatabase.

# Retrieve the basic database level customer-managed key settings from a database

Get-AzSqlDatabase -ResourceGroupName <ResourceGroupName> -ServerName <ServerName> -DatabaseName <DatabaseName>

# Retrieve the basic database level customer-managed key settings from a database and all the keys ever added

Get-AzSqlDatabase -ResourceGroupName <ResourceGroupName> -ServerName <ServerName> -DatabaseName <DatabaseName> -ExpandKeyList

# Retrieve the basic database level customer-managed key settings from a database and the current keys in use

Get-AzSqlDatabase -ResourceGroupName <ResourceGroupName> -ServerName <ServerName> -DatabaseName <DatabaseName> -ExpandKeyList -KeysFilter "current"

# Retrieve the basic database level customer-managed key settings from a database and the keys in use at a particular point in time

Get-AzSqlDatabase -ResourceGroupName <ResourceGroupName> -ServerName <ServerName> -DatabaseName <DatabaseName> -ExpandKeyList -KeysFilter '2023-02-03 00:00:00'

# Retrieve all the databases in a server to check which ones are configured with database level customer-managed keys

Get-AzSqlDatabase -resourceGroupName <ResourceGroupName> -ServerName <ServerName> | Select DatabaseName, EncryptionProtector

Utilize a API REST 2022-08-01-preview do Banco de Dados SQL do Azure.

Recupere as configurações básicas de chaves geridas pelo cliente a partir de um banco de dados.

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}?api-version=2022-08-01-preview

Recupere as configurações básicas de chave geridas pelo cliente no nível básico de um banco de dados e todas as chaves alguma vez adicionadas.

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}?api-version=2022-08-01-preview&$expand=keys

Recuperar as definições básicas de chaves geridas pelo cliente a partir de um banco de dados e as chaves atuais em uso

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}?api-version=2022-08-01-preview&$expand=keys($filter=pointInTime('current'))

Recuperar as configurações básicas de chaves geridas pelo cliente ao nível da base de dados e as chaves em uso num determinado momento.

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}?api-version=2022-08-01-preview&$expand=keys($filter=pointInTime('2023-02-04T01:57:42.49Z'))

Listar todas as chaves em um servidor lógico

Para buscar a lista de todas as chaves (e não apenas o protetor primário) usadas por cada banco de dados no servidor, ela deve ser consultada individualmente com os filtros de chave. A seguir está um exemplo de uma consulta do PowerShell para listar cada chave no servidor lógico.

Utilize o cmdlet Get-AzSqlDatabase.

$dbs = Get-AzSqlDatabase -resourceGroupName <ResourceGroupName> -ServerName <ServerName>

foreach ($db in $dbs)

{

Get-AzSqlDatabase -DatabaseName $db.DatabaseName -ServerName $db.ServerName -ResourceGroupName $db.ResourceGroupName -ExpandKeyList

}

Revalidar a chave gerenciada pelo cliente no nível do banco de dados em um Banco de Dados SQL do Azure

No caso de um protetor TDE inacessível, conforme descrito na criptografia de dados transparente do SQL do Azure com chave gerenciada pelo cliente, uma vez que o acesso à chave tenha sido corrigido, uma operação de chave de revalidação pode ser usada para tornar o banco de dados acessível. Consulte as instruções ou comandos a seguir para obter exemplos.

Usando o portal do Azure, localize seu recurso de banco de dados SQL. Depois de selecionar o recurso do banco de dados SQL, vá para a guia Criptografia de Dados Transparente do menu Criptografia de Dados nas Configurações de segurança . Se o banco de dados tiver perdido o acesso ao Cofre da Chave do Azure, um botão Revalidar chave será exibido e você terá a opção de revalidar a chave existente selecionando Repetir chave existente ou outra chave selecionando Selecionar chave de backup.

Para obter informações sobre como instalar a versão atual da CLI do Azure, consulte o artigo Instalar a CLI do Azure.

az sql db tde key revalidate --resource-group $resourceGroupName --server $serverName --database mySampleDatabase

Utilize a API REST 2022-08-01-preview do Banco de Dados SQL do Azure.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}/encryptionProtector/current/revalidate?api-version=2022-08-01-preview

Reverter a chave gerenciada pelo cliente no nível do banco de dados em um Banco de Dados SQL do Azure

Um banco de dados configurado com CMK no nível do banco de dados pode ser revertido para a criptografia no nível do servidor se o servidor estiver configurado com uma chave gerenciada pelo serviço usando os seguintes comandos.

Para reverter a configuração de chave gerenciada pelo cliente no nível do banco de dados para a chave de criptografia no nível do servidor no portal do Azure, vá para a guia Criptografia de Dados Transparente do menu Criptografia de Dados do recurso do banco de dados SQL. Selecione Chave de criptografia no nível do servidor e selecione Salvar para salvar as configurações.

Observação

Para usar a configuração de chave de criptografia no nível do servidor para bancos de dados individuais, o servidor lógico do Banco de Dados SQL do Azure deve ser configurado para usar a chave gerenciada pelo Serviço para TDE.

Para obter informações sobre como instalar a versão atual da CLI do Azure, consulte o artigo Instalar a CLI do Azure.

az sql db tde key revert --resource-group $resourceGroupName --server $serverName --name mySampleDatabase

Utilize a API REST 2022-08-01-preview do Banco de Dados SQL do Azure.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Sql/servers/{serverName}/databases/{databaseName}/encryptionProtector/current/revert?api-version=2022-08-01-preview

Conteúdo relacionado

Banco de Dados SQL do Azure