Azure Private Link para Azure SQL Managed Instance

Aplica-se a:Instância Gerenciada SQL do Azure

Este artigo fornece uma visão geral do ponto de extremidade privado para a Instância Gerenciada SQL do Azure, bem como etapas para configurá-lo. Os pontos de extremidade privados estabelecem conectividade segura e isolada entre um serviço e várias redes virtuais sem expor toda a infraestrutura de rede do serviço.

Descrição geral

Private Link é a tecnologia do Azure que disponibiliza a Instância Gerenciada SQL do Azure em uma rede virtual de sua escolha. Um administrador de rede pode estabelecer um ponto de extremidade privado para a Instância Gerenciada SQL do Azure em sua rede virtual, enquanto o administrador SQL escolhe aceitar ou rejeitar o ponto de extremidade antes que ele se torne ativo. Os pontos de extremidade privados estabelecem conectividade segura e isolada entre um serviço e várias redes virtuais sem expor toda a infraestrutura de rede do serviço.

Como os pontos de extremidade privados diferem dos pontos de extremidade locais de rede virtual

O ponto de extremidade local de rede virtual padrão implantado com cada Instância Gerenciada SQL do Azure se comporta como se um computador que executa o serviço estivesse fisicamente conectado à sua rede virtual. Permite um controlo de tráfego quase completo através de tabelas de rotas, grupos de segurança de rede, resolução de DNS, firewalls e mecanismos semelhantes. Você também pode usar esse ponto de extremidade para envolver sua instância em cenários que exigem conectividade em portas diferentes da 1433, como grupos de failover, transações distribuídas e Link de Instância Gerenciada. Embora o ponto de extremidade local de rede virtual forneça flexibilidade, ele adiciona complexidade ao configurar para cenários específicos, especialmente aqueles que envolvem várias redes virtuais ou locatários.

Em contrapartida, a configuração de um ponto final privado é como ligar um cabo físico de rede entre um computador com o Azure SQL Managed Instance e outra rede virtual. Esse caminho de conectividade é estabelecido virtualmente por meio da tecnologia Azure Private Link. Só permite ligações numa direção: do ponto final privado para o Azure SQL Managed Instance e só transporta tráfego na porta 1433 (a porta de tráfego TDS padrão). Dessa forma, sua Instância Gerenciada SQL do Azure fica disponível para uma rede virtual diferente sem precisar configurar o emparelhamento de rede ou ativar o ponto de extremidade público da instância. Mesmo que você mova a instância para outra sub-rede, todos os pontos de extremidade privados estabelecidos continuarão a apontar para ela.

Para obter uma explicação mais detalhada dos diferentes tipos de pontos finais suportados pelo Azure SQL Managed Instance, veja Descrição geral da comunicação.

Quando utilizar pontos finais privados

Os pontos de extremidade privados para a Instância Gerenciada SQL do Azure são mais seguros do que o uso de ponto de extremidade local de rede virtual ou ponto de extremidade público e simplificam a implementação de cenários de conectividade importantes. Os cenários incluem:

- Airlock. Os pontos finais privados para o Azure SQL Managed Instance são implementados numa rede virtual com servidores de ligação e um gateway ExpressRoute, o que proporciona segurança e isolamento entre recursos no local e na cloud.

- Topologia hub-and-spoke. Os pontos finais privados em redes virtuais spoke transportam o tráfego de clientes e aplicações SQL para o Azure SQL Managed Instance numa rede virtual do hub, ao estabelecer um isolamento de rede claro e uma separação de responsabilidade.

- Publicador-consumidor. O locatário do Publisher (por exemplo, um ISV) gerencia várias instâncias gerenciadas pelo SQL em suas redes virtuais. O publicador cria pontos finais privados nas redes virtuais de outros inquilinos para disponibilizar instâncias aos consumidores.

- Integração dos serviços PaaS e SaaS do Azure. Alguns serviços PaaS e SaaS, como o Azure Data Factory, podem criar e gerenciar pontos de extremidade privados para a Instância Gerenciada SQL do Azure.

Benefícios da utilização de pontos finais privados através de um ponto final público ou local da VNet:

- Previsibilidade do endereço IP: um endereço IP fixo é atribuído a um ponto final privado para o Azure SQL Managed Instance a partir do intervalo de endereços da sub-rede. Este endereço IP permanece estático mesmo que os endereços IP dos pontos finais públicos e locais da VNet sejam alterados.

- Acesso de rede granular: um ponto final privado só é visível dentro da rede virtual.

- Isolamento de rede forte: num cenário de peering, as redes virtuais em modo de peering estabelecem conectividade bidirecional, enquanto os pontos finais privados são unidirecionais e não expõem recursos de rede dentro da rede ao Azure SQL Managed Instance.

- Evitar a sobreposição de endereços: o peering de várias redes virtuais exige uma alocação cuidadosa do espaço IP e pode representar um problema quando os espaços de endereços se sobrepõem.

- Conservar o património real de endereços IP: um ponto final privado consome apenas um endereço IP do espaço de endereços da sub-rede.

Limitações

- A Instância Gerenciada SQL do Azure exige que o nome exato do host da instância apareça na cadeia de conexão enviada pelo cliente SQL. O uso do endereço IP do ponto de extremidade privado não é suportado e falhará. Para resolver isso, configure seu servidor DNS ou use uma zona DNS privada conforme descrito em Configurar resolução de nome de domínio para ponto de extremidade privado.

- O registo automático de nomes DNS ainda não é suportado. Em vez disso, siga as etapas em Configurar resolução de nome de domínio para ponto de extremidade privado.

- Os pontos finais privados para o SQL Managed Instance só podem ser utilizados para ligar à porta 1433, a porta TDS padrão para o tráfego SQL. Cenários de conectividade mais complexos que exigem comunicação em outras portas devem ser estabelecidos por meio do ponto de extremidade VNet-local da instância.

- Os pontos de extremidade privados para a Instância Gerenciada SQL do Azure exigem uma configuração especial para configurar a resolução DNS necessária, conforme descrito em Configurar a resolução de nome de domínio para ponto de extremidade privado.

- Os pontos de extremidade privados sempre operam com o tipo de conexão proxy.

Criar um ponto de extremidade privado em uma rede virtual

Crie um ponto de extremidade privado usando o portal do Azure, o Azure PowerShell ou a CLI do Azure:

Depois de criar um ponto de extremidade privado, talvez também seja necessário aprovar sua criação na rede virtual de destino; consulte Revisar e aprovar uma solicitação para criar um ponto de extremidade privado.

Para tornar o ponto de extremidade privado para a Instância Gerenciada do SQL totalmente funcional, siga as instruções para configurar a resolução de nome de domínio para o ponto de extremidade privado.

Criar um ponto de extremidade privado em um serviço PaaS ou SaaS

Alguns serviços PaaS e SaaS do Azure podem usar pontos de extremidade privados para acessar seus dados de dentro de seus ambientes. O procedimento para configurar um ponto de extremidade privado em tal serviço (às vezes chamado de "ponto de extremidade privado gerenciado" ou "ponto de extremidade privado em uma rede virtual gerenciada") varia entre os serviços. Um administrador ainda precisa revisar e aprovar a solicitação na Instância Gerenciada SQL do Azure, conforme descrito em Revisar e aprovar uma solicitação para criar um ponto de extremidade privado.

Nota

A Instância Gerenciada SQL do Azure exige que a cadeia de conexão do cliente SQL tenha o nome da instância como o primeiro segmento do nome de domínio (por exemplo: <instance-name>.<dns-zone>.database.windows.net). Os serviços PaaS e SaaS que tentarem se conectar ao ponto de extremidade privado da Instância Gerenciada SQL do Azure por meio de seu endereço IP não poderão se conectar.

Criar um ponto de extremidade privado entre locatários

Os pontos de extremidade privados para a Instância Gerenciada SQL do Azure também podem ser criados em diferentes locatários do Azure. Para fazer isso, o administrador da rede virtual na qual o ponto de extremidade privado deve aparecer deve primeiro obter a ID de recurso completa da Instância Gerenciada SQL do Azure da qual está prestes a solicitar um ponto de extremidade privado. Com essas informações, um novo ponto de extremidade privado pode ser criado no Private Link Center. Como antes, o administrador da Instância Gerenciada SQL do Azure receberá uma solicitação que eles podem revisar e aprovar ou rejeitar, conforme Revisar e aprovar uma solicitação para criar um ponto de extremidade privado.

Revisar e aprovar uma solicitação para criar um ponto de extremidade privado

Depois que uma solicitação para criar um ponto de extremidade privado é feita, o administrador do SQL pode gerenciar a conexão do ponto de extremidade privado com a Instância Gerenciada SQL do Azure. A primeira etapa para gerenciar uma nova conexão de ponto de extremidade privado é revisar e aprovar o ponto de extremidade privado. Este passo será automático se o utilizador ou o serviço que cria o ponto final privado tiver permissões RBAC do Azure suficientes no recurso do Azure SQL Managed Instance. Se o usuário não tiver permissões suficientes, a revisão e aprovação do ponto de extremidade privado deve ser feita manualmente.

Para aprovar um ponto de extremidade privado, siga estas etapas:

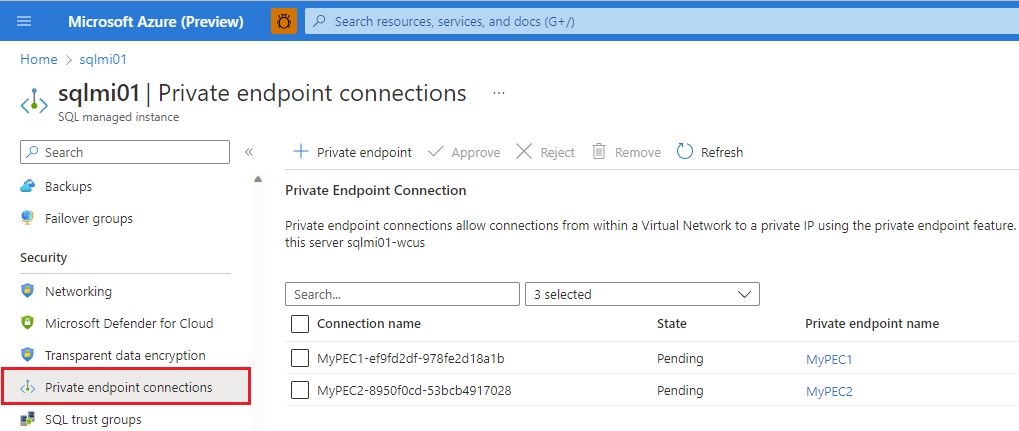

Vá para sua Instância Gerenciada SQL do Azure no portal do Azure.

Em Segurança, escolha Conexões de ponto de extremidade privado.

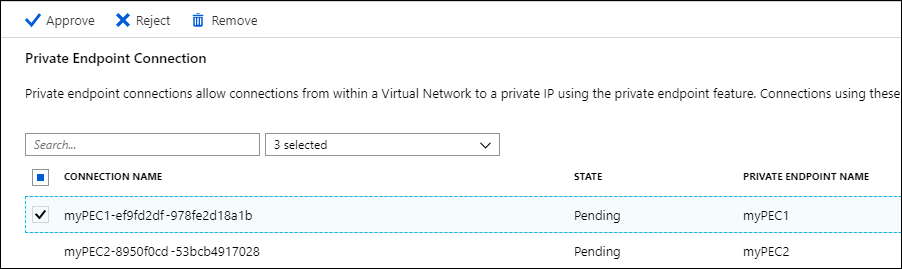

Revise as conexões que têm um estado Pendente e marque a caixa para escolher uma ou mais conexões de ponto de extremidade privadas para aprovar ou rejeitar.

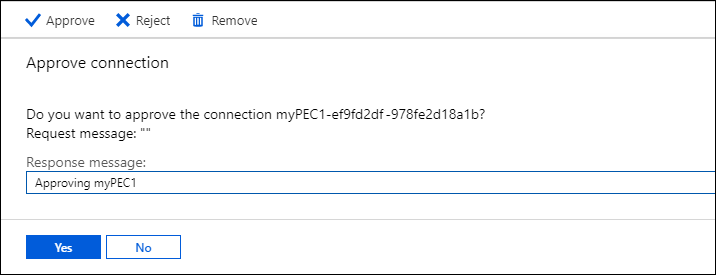

Escolha Aprovar ou Rejeitar e, em seguida, selecione Sim na caixa de diálogo que verifica sua ação.

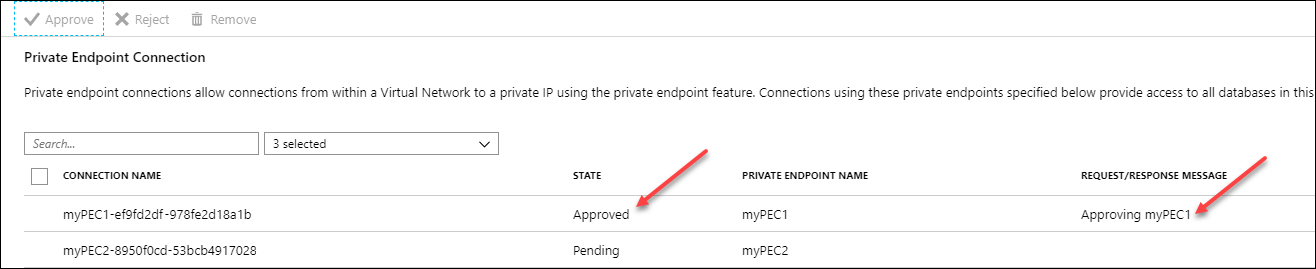

Depois de aprovar ou rejeitar uma conexão, a lista Private Endpoint Connection reflete o estado da(s) conexão(ões) de ponto de extremidade privado atual, bem como a mensagem de Solicitação/Resposta.

Configurar a resolução de nomes de domínio para ponto de extremidade privado

Depois de criar um ponto de extremidade privado para a Instância Gerenciada SQL do Azure, você precisará configurar a resolução de nomes de domínio, pois, caso contrário, as tentativas de logon falharão. O método abaixo funciona para redes virtuais que utilizam a resolução do DNS do Azure. Se a rede virtual estiver configurada para utilizar um servidor DNS personalizado, ajuste os passos em conformidade.

Para configurar a resolução de nome de domínio para um ponto de extremidade privado para uma instância cujo nome de domínio do ponto de extremidade local de rede virtual é <instance-name>.<dns-zone>.database.windows.net, siga um dos dois procedimentos abaixo, dependendo se a instância e seu ponto de extremidade privado estão na mesma rede virtual ou em redes virtuais diferentes.

Importante

Não altere a forma como o nome de domínio do ponto de extremidade local da Instância Gerenciada SQL do Azure é resolvido em sua própria rede virtual. Isso interrompe a capacidade da instância de executar operações de gerenciamento.

Siga estas etapas se o ponto de extremidade privado e a Instância Gerenciada SQL do Azure estiverem em redes virtuais diferentes.

Depois de concluir essas etapas, os clientes SQL que se conectam de dentro da rede virtual do ponto de extremidade serão roteados de forma transparente através do ponto de <instance-name>.<dns-zone>.database.windows.net extremidade privado.

Obtenha o endereço IP do ponto final privado ao aceder ao Private Link Center ou ao executar os seguintes passos:

Vá para sua Instância Gerenciada SQL do Azure no portal do Azure.

Em Segurança, escolha Conexões de ponto de extremidade privado.

Localize a conexão de ponto de extremidade privado na tabela e escolha o nome do ponto de extremidade privado para a conexão escolhida.

Na página *Visão geral , selecione a interface de rede.

Na página Visão geral, marque Essentials para identificar e copiar o endereço IP privado.

Crie uma zona DNS do Azure privada com o nome

privatelink.<dns-zone>.database.windows.net.Na zona DNS, crie um novo conjunto de registos com os seguintes valores:

- Nome:

<instance-name> - Tipo: A

- Endereço IP: endereço IP do ponto de extremidade privado obtido no conjunto anterior.

- Nome:

Próximos passos

- Saiba mais sobre a arquitetura de conectividade da Instância Gerenciada SQL do Azure.

- Leia mais sobre o Azure Private Link e os pontos de extremidade privados.

- Consulte a lista de serviços PaaS do Azure compatíveis com o Private Link em Disponibilidade do Azure Private Link