Configurar chaves geridas pelo cliente para discos geridos do Azure

O Azure Databricks computa cargas de trabalho no plano de computação e armazena dados temporários em discos gerenciados do Azure. Por predefinição, os dados armazenados em discos geridos são encriptados em repouso utilizando a encriptação do lado do servidor com chaves geridas pela Microsoft. Este artigo descreve como configurar uma chave gerenciada pelo cliente dos cofres do Cofre de Chaves do Azure para seu espaço de trabalho do Azure Databricks usar para criptografia de disco gerenciado. Para obter instruções sobre como usar uma chave do Azure Key Vault HSM, consulte Configurar chaves gerenciadas pelo cliente do HSM para discos gerenciados do Azure.

Importante

- As chaves gerenciadas pelo cliente para armazenamento em disco gerenciado aplicam-se a discos de dados, mas não se aplicam a discos de sistema operacional (SO).

- As chaves gerenciadas pelo cliente para armazenamento em disco gerenciado não se aplicam a recursos de computação sem servidor, como armazéns SQL sem servidor e serviço de modelo. Os discos utilizados nos recursos de computação sem servidor são de curta duração e estão associados ao ciclo de vida da carga de trabalho sem servidor. Quando os recursos de computação são interrompidos ou reduzidos, as VMs e seu armazenamento são destruídos.

Seu espaço de trabalho do Azure Databricks deve estar no plano Premium.

Seu Cofre da Chave do Azure e o espaço de trabalho do Azure Databricks devem estar na mesma região e no mesmo locatário do Microsoft Entra ID. Podem estar em subscrições diferentes.

Se você quiser habilitar a rotação automática, apenas chaves de software e RSA HSM dos tamanhos 2048 bits, 3072 bits e 4096 bits são suportados.

Esta funcionalidade não é suportada para áreas de trabalho com conformidade FedRAMP. Entre em contato com sua equipe de conta do Azure Databricks para obter mais informações.

Para usar a CLI do Azure para essas tarefas, instale a ferramenta CLI do Azure e instale a extensão Databricks:

az extension add --name databricksPara usar o Powershell para essas tarefas, instale o Azure PowerShell e instale o módulo Databricks Powershell. Você também deve fazer login:

Connect-AzAccountPara iniciar sessão na sua conta do Azure como utilizador, consulte Início de sessão do PowerShell com uma conta de utilizador do Azure Databricks. Para iniciar sessão na sua conta do Azure como entidade de serviço, consulte Início de sessão do PowerShell com uma entidade de serviço do Microsoft Entra ID.

Você pode criar um Cofre da Chave de várias maneiras, incluindo o portal do Azure, a CLI do Azure, o Powershell e, opcionalmente, usando modelos ARM. As seções a seguir fornecem procedimentos para usar a CLI do Azure e o Powershell. Para outras abordagens, consulte a documentação da Microsoft.

Criar um Key Vault:

az keyvault create --name <keyVaultName> --resource-group <resourceGroupName> --location <location> --sku <sku> --enable-purge-protectionObtenha o URI do cofre:

az keyvault show --name <key-vault-name>Copie o

vaultUrivalor da resposta.

Crie um novo cofre:

$keyVault = New-AzKeyVault -Name <key-vault-name> -ResourceGroupName <resource-group-name> -Location <location> -Sku <sku> -EnablePurgeProtection

Obtenha um Cofre de Chaves existente:

$keyVault = Get-AzKeyVault -VaultName <key-vault-name>

Você pode criar uma chave ou recuperar uma chave existente armazenada no Cofre de Chaves do Azure usando o portal do Azure, CLI do Azure, Powershell e, opcionalmente, usando modelos ARM. Esta seção fornece procedimentos para a CLI do Azure e o Powershell. Para outras maneiras, consulte a documentação de chaves do Azure.

Você pode criar uma chave ou recuperar uma chave existente.

Crie uma chave:

Execute o seguinte comando:

az keyvault key create \ --name <key-name> \ --vault-name <key-vault-name> \ --protection softwareAnote os seguintes valores da saída:

- Nome do Cofre da Chave: O nome do Cofre da Chave

- Nome da chave: O nome da sua chave

- Versão da chave: A versão da sua chave.

- Grupo de recursos do Cofre da Chave: O grupo de recursos do Cofre da Chave

Obtenha informações importantes:

az keyvault key show --vault-name <keyVaultName> --name <keyName>Copie o valor do campo, que é o

kidID da chave.O ID de chave completo geralmente tem o formulário

https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-version>. As chaves do Azure Key Vault que estão em uma nuvem não pública têm uma forma diferente.

Recupere uma chave existente:

Execute o seguinte comando:

az keyvault key show --name <key-name> --vault-name <key-vault-name>Anote os seguintes detalhes para a sua chave existente:

- Nome do Cofre da Chave: O nome do Cofre da Chave.

- Nome da chave: O nome da sua chave.

- Versão da chave: A versão da sua chave.

- Grupo de recursos do Cofre de Chaves: O grupo de recursos do Cofre de Chaves.

Obtenha informações importantes:

az keyvault key show --vault-name <keyVaultName> --name <keyName>Copie o valor do campo, que é o

kidID da chave.O ID de chave completo geralmente tem o formulário

https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-version>. As chaves do Azure Key Vault que estão em uma nuvem não pública têm uma forma diferente.Confirme se a chave existente está ativada antes de prosseguir executando

az keyvault key show --name <key name>novamente. A saída exibe"enabled": true.

Você pode criar uma chave ou recuperar uma chave existente:

Crie uma chave:

$key = Add-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name> \ -Destination 'Software'Recupere uma chave existente:

$key = Get-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name>

Encerre todos os recursos de computação (clusters, pools e SQL warehouses) em seu espaço de trabalho.

Para criar ou atualizar um espaço de trabalho com uma chave gerenciada pelo cliente para discos gerenciados, escolha uma das seguintes estratégias de implantação:

- Usar o portal do Azure (sem modelo)

- Usar a CLI do Azure (sem modelo)

- Usar Powershell (sem modelo)

- Usar um modelo ARM (portal do Azure ou CLI)

Esta seção descreve como usar o portal do Azure para criar ou atualizar um espaço de trabalho com chaves gerenciadas pelo cliente para discos gerenciados sem usar um modelo.

Comece a criar ou atualizar um espaço de trabalho:

Crie um novo espaço de trabalho com uma chave:

- Vá para a página inicial do Portal do Azure e clique em Criar um recurso no canto superior esquerdo da página.

- Na barra de pesquisa, digite

Azure Databrickse clique em Azure Databricks. - Selecione Criar no widget Azure Databricks.

- Insira valores nos campos de formulário nas guias Noções básicas e Rede.

- Na guia Criptografia, marque a caixa de seleção Usar sua própria chave na seção Managed Disks.

Inicialmente, adicione uma chave a um espaço de trabalho existente:

- Vá para a home page do portal do Azure para o Azure Databricks.

- Navegue até seu espaço de trabalho existente do Azure Databricks.

- Abra a guia Criptografia no painel esquerdo.

- Na seção Chaves gerenciadas pelo cliente, habilite Discos gerenciados.

Defina os campos de criptografia.

- No campo Identificador de Chave, cole o Identificador da chave do Cofre de Chaves do Azure.

- No menu pendente Subscrição, introduza o nome da subscrição da sua chave do Cofre da Chave do Azure.

- Para ativar a rotação automática da sua chave, ative Ativar Rotação Automática de Chave.

Preencha as guias restantes e clique em Revisar + Criar (para novo espaço de trabalho) ou Salvar (para atualizar um espaço de trabalho).

Após a implantação do espaço de trabalho, navegue até o novo espaço de trabalho do Azure Databricks.

Na guia Visão geral do seu espaço de trabalho do Azure Databricks, clique em Grupo de Recursos Gerenciados.

Na aba Visão Geral do grupo de recursos gerido, procure o objeto do tipo Conjunto de Criptografia de Disco que foi criado neste grupo de recursos. Copie o nome do Conjunto de Criptografia de Disco.

No portal do Azure, vá para o Cofre da Chave do Azure que foi usado para configurar a chave que você está usando para esse recurso.

Na barra lateral, clique em Controle de acesso (IAM).

Clique em + Adicionar > Adicionar atribuição de função.

Na guia Função, selecione

Key Vault Crypto Service Encryption User.No separador Membros, clique em + Selecionar membros.

Procure e selecione o nome do Conjunto de Criptografia de Disco dentro do grupo de recursos gerenciados do seu espaço de trabalho do Azure Databricks.

Clique em Revisar + atribuir Revisar + atribuir > Revisar + atribuir.

Nota

Se o cofre de chaves estiver usando políticas de acesso em vez de RBAC, siga estas instruções:

- Abra o separador Políticas de acesso no painel do lado esquerdo. Quando a guia estiver aberta, clique em Criar na parte superior da página.

- Na guia Permissões, na seção Permissões da Chave, habilite Obter, Desembrulhar Chavee Embalar Chave.

- Clique em Next.

- Na guia Principal, digite o nome do Conjunto de Criptografia de Disco dentro do grupo de recursos geridos do seu espaço de trabalho do Azure Databricks na barra de pesquisa. Selecione o resultado e clique em Avançar.

- Clique na guia Revisar + criar e clique em Criar.

Para espaços de trabalho novos e atualizados, adicione estes parâmetros ao comando:

-

disk-key-name: Nome da chave -

disk-key-vault: Nome do cofre -

disk-key-version: Versão chave. Use a versão de chave específica e nãolatest. -

disk-key-auto-rotation: Ative a rotação automática da chave (trueoufalse). Este é um campo opcional. A predefinição éfalse.

Nos comandos a seguir, use o valor de URI do vault da resposta na etapa anterior no lugar de <key-vault-uri>. Além disso, o nome da chave e os valores da versão da chave podem ser encontrados dentro do valor kid na resposta da etapa anterior.

Criar ou atualizar um espaço de trabalho:

Exemplo de criação de um espaço de trabalho usando estes parâmetros de disco gerenciado:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium --disk-key-name <key-name> \ --disk-key-vault <key-vault-uri> \ --disk-key-version <key-version> \ --disk-key-auto-rotation <true-or-false>Exemplo de atualização de um espaço de trabalho usando estes parâmetros de disco gerenciado:

az databricks workspace update \ --name <workspace-name> \ --resource-group <resource-group-name> \ --disk-key-name <key-name> \ --disk-key-vault <key-vault-uri> \ --disk-key-version <key-version> \ --disk-key-auto-rotation <true-or-false>

Na saída de qualquer um desses comandos, há um

managedDiskIdentityobjeto. Salve oprincipalIdvalor da propriedade dentro deste objeto. Isso é usado em uma etapa posterior como o ID principal.Conceda a função de Usuário do Serviço de Encriptação do Cofre de Chaves à identidade de disco gerido do Azure Databricks no seu cofre de chaves:

az keyvault role assignment create \ --role "Key Vault Crypto Service Encryption User" \ --assignee <workspace-managed-disk-identity-principal-id>

Nota

Se o cofre de chaves estiver usando políticas de acesso em vez de RBAC, use o seguinte comando:

az keyvault set-policy \

--name <key-vault-name> \

--object-id <principal-id> \

--key-permissions get wrapKey unwrapKey

Para espaços de trabalho novos e atualizados, adicione estes parâmetros ao comando:

-

location: Localização do espaço de trabalho -

ManagedDiskKeyVaultPropertiesKeyName: Nome da chave -

ManagedDiskKeyVaultPropertiesKeyVaultUri: URI do Cofre da Chave -

ManagedDiskKeyVaultPropertiesKeyVersion: Versão chave. Use a versão de chave específica e nãolatest. -

ManagedDiskRotationToLatestKeyVersionEnabled: Ative a rotação automática da chave (trueoufalse). Este é um campo opcional. O padrão é false.

Criar ou atualizar um espaço de trabalho:

Exemplo de criação de um espaço de trabalho usando parâmetros de disco gerenciado:

$workspace = New-AzDatabricksWorkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -location $keyVault.Location \ -Sku premium \ -ManagedDiskKeyVaultPropertiesKeyName $key.Name \ -ManagedDiskKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \ -ManagedDiskKeyVaultPropertiesKeyVersion $key.Version -ManagedDiskRotationToLatestKeyVersionEnabledExemplo de atualização de um espaço de trabalho usando parâmetros de disco gerenciado:

$workspace = Update-AzDatabricksworkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -ManagedDiskKeyVaultPropertiesKeyName $key.Name \ -ManagedDiskKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \ -ManagedDiskKeyVaultPropertiesKeyVersion $key.Version -ManagedDiskRotationToLatestKeyVersionEnabled

Conceda a função de Usuário de Encriptação do Serviço Cripto do Azure Key Vault à identidade do disco gerido do Azure Databricks no seu cofre de chaves.

New-AzKeyVaultRoleAssignment -RoleDefinitionName "Key Vault Crypto Service Encryption User" -ObjectId $workspace.ManagedDiskIdentityPrincipalId

Nota

Se o cofre de chaves estiver usando políticas de acesso em vez de RBAC, use o seguinte comando:

Set-AzKeyVaultAccessPolicy -VaultName $keyVault.VaultName \

-ObjectId $workspace.ManagedDiskIdentityPrincipalId \

-PermissionsToKeys wrapkey,unwrapkey,get

Você pode explorar os modelos de início rápido do Azure na documentação do Azure. Para obter uma lista de opções de implantação de modelo ARM, consulte a documentação do modelo ARM .

Quando você cria um espaço de trabalho, um recurso de conjunto de criptografia de disco também é criado dentro do grupo de recursos gerenciados do seu espaço de trabalho. Ele tem uma identidade gerenciada atribuída pelo sistema que é usada para acessar seu Cofre de Chaves. Antes que a computação do Azure Databricks possa usar essa chave para encriptar os seus dados, deve recuperar o ID principal do conjunto de encriptação de discos e, em seguida, conceder à identidade as permissões de chave GET, WRAPe UNWRAP no Azure Key Vault.

A Databricks recomenda que se crie ou atualize o espaço de trabalho e que se concedam permissões do Azure Key Vault na mesma implementação do modelo. Você deve criar ou atualizar o espaço de trabalho antes de conceder permissões do Cofre da Chave, com uma exceção. Se você atualizar um espaço de trabalho de chave gerenciado pelo cliente de disco gerenciado existente para usar uma nova chave em um novo Cofre de Chaves, deverá conceder permissão ao conjunto de criptografia de disco existente para acessar o novo Cofre de Chaves e, em seguida, atualizar o espaço de trabalho com a nova configuração de chave.

O modelo de exemplo nesta seção faz o seguinte:

- Cria ou atualiza um espaço de trabalho para adicionar configurações de chave gerenciadas pelo cliente do disco gerenciado

- Permite ao conjunto de criptografia de disco acesso ao Cofre de Chaves

Você pode usar o seguinte modelo ARM de exemplo, que faz duas coisas:

- Crie ou atualize um espaço de trabalho com um disco gerido por chave gerida pelo cliente.

- Crie uma política de acesso de chave.

Se você já usa um modelo ARM, pode mesclar os parâmetros, recursos e saídas do modelo de exemplo em seu modelo existente.

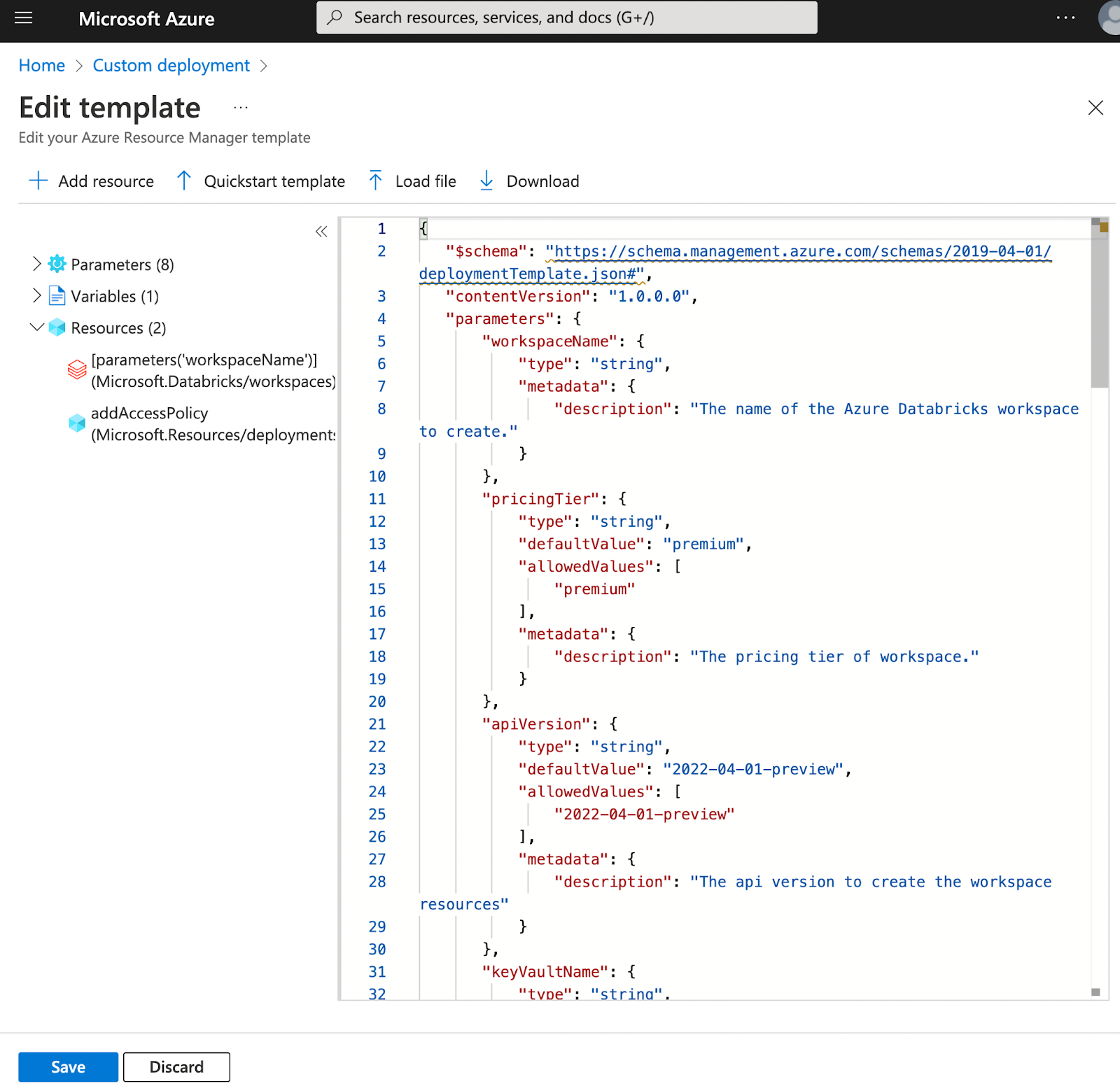

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"workspaceName": {

"type": "string",

"metadata": {

"description": "The name of the Azure Databricks workspace to create"

}

},

"pricingTier": {

"type": "string",

"defaultValue": "premium",

"allowedValues": ["premium"],

"metadata": {

"description": "The pricing tier of workspace"

}

},

"apiVersion": {

"type": "string",

"defaultValue": "2023-02-01",

"allowedValues": ["2023-02-01", "2022-04-01-preview"],

"metadata": {

"description": "The API version to use to create the workspace resources"

}

},

"keyVaultName": {

"type": "string",

"metadata": {

"description": "The Key Vault name used for CMK"

}

},

"keyName": {

"type": "string",

"metadata": {

"description": "The key name used for CMK"

}

},

"keyVersion": {

"type": "string",

"metadata": {

"description": "The key version used for CMK. Use the specific key version and not `latest`."

}

},

"keyVaultResourceGroupName": {

"type": "string",

"metadata": {

"description": "The resource group name of the Key Vault used for CMK"

}

},

"enableAutoRotation": {

"type": "bool",

"defaultValue": false,

"allowedValues": [true, false],

"metadata": {

"description": "Whether managed disk picks up new key versions automatically"

}

}

},

"variables": {

"managedResourceGroupName": "[concat('databricks-rg-', parameters('workspaceName'), '-', uniqueString(parameters('workspaceName'), resourceGroup().id))]"

},

"resources": [

{

"type": "Microsoft.Databricks/workspaces",

"name": "[parameters('workspaceName')]",

"location": "[resourceGroup().location]",

"apiVersion": "[parameters('apiVersion')]",

"sku": {

"name": "[parameters('pricingTier')]"

},

"properties": {

"managedResourceGroupId": "[concat(subscription().id, '/resourceGroups/', variables('managedResourceGroupName'))]",

"encryption": {

"entities": {

"managedDisk": {

"keySource": "Microsoft.Keyvault",

"keyVaultProperties": {

"keyVaultUri": "[concat('https://', parameters('keyVaultName'), environment().suffixes.keyvaultDns)]",

"keyName": "[parameters('keyName')]",

"keyVersion": "[parameters('keyVersion')]"

},

"rotationToLatestKeyVersionEnabled": "[parameters('enableAutoRotation')]"

}

}

}

}

},

{

"type": "Microsoft.Resources/deployments",

"apiVersion": "2020-06-01",

"name": "addAccessPolicy",

"resourceGroup": "[parameters('keyVaultResourceGroupName')]",

"dependsOn": ["[resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName'))]"],

"properties": {

"mode": "Incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [

{

"type": "Microsoft.KeyVault/vaults/accessPolicies",

"apiVersion": "2019-09-01",

"name": "[concat(parameters('keyVaultName'), '/add')]",

"properties": {

"accessPolicies": [

{

"objectId": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')), '2023-02-01').managedDiskIdentity.principalId]",

"tenantId": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')), '2023-02-01').managedDiskIdentity.tenantId]",

"permissions": {

"keys": ["get", "wrapKey", "unwrapKey"]

}

}

]

}

}

]

}

}

}

],

"outputs": {

"workspace": {

"type": "object",

"value": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')))]"

}

}

}

Use o modelo com qualquer ferramenta desejada, incluindo o portal do Azure, CLI ou outras ferramentas. Os detalhes estão incluídos para as seguintes estratégias de implantação de modelo:

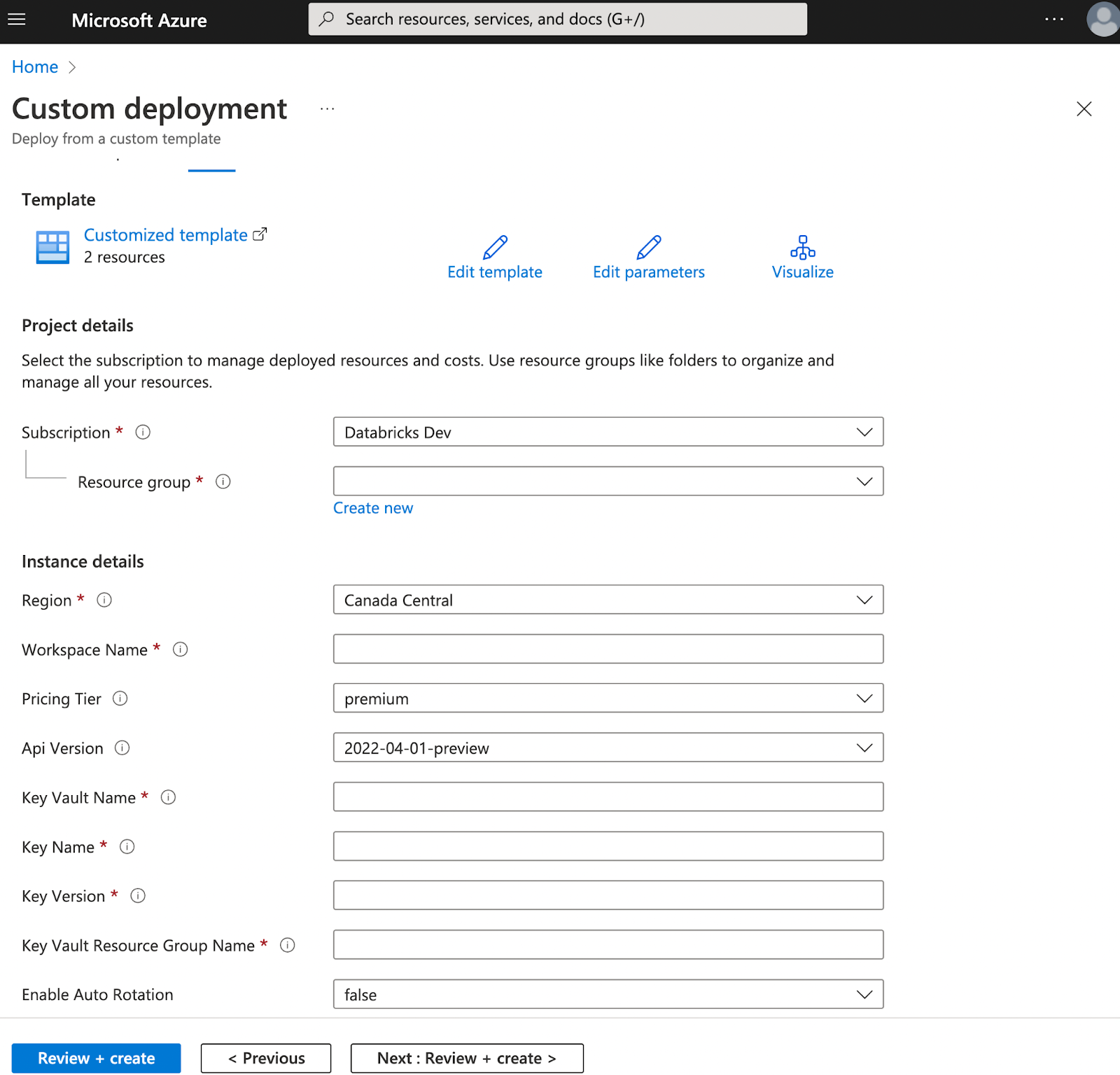

Para criar ou atualizar um espaço de trabalho usando um modelo ARM no portal do Azure, faça o seguinte:

Inicie sessão no portal do Azure.

Clique em Criar um recurso e, em seguida, clique em Implantação de modelo (implantar usando modelos personalizados).

Na página Implantação personalizada, clique em Criar seu próprio modelo no editor.

Cole o conteúdo do modelo de exemplo no editor.

Clique em Guardar.

Insira os valores dos parâmetros.

Para atualizar um espaço de trabalho existente, use os mesmos parâmetros que você usou para criar o espaço de trabalho. Para adicionar uma chave gerenciada pelo cliente pela primeira vez, adicione os parâmetros relacionados à chave em

resources.properties.encryption.entities.managedDisk, conforme mostrado no modelo acima. Para girar a chave, altere alguns ou todos os parâmetros relacionados à chave.Importante

Se você atualizar um espaço de trabalho, o nome do grupo de recursos e o nome do espaço de trabalho no modelo deverão ser idênticos ao nome do grupo de recursos e ao nome do espaço de trabalho existente.

Clique em Rever + Criar.

Resolva quaisquer problemas de validação e clique em Criar.

Importante

Se você girar uma chave, não exclua a chave antiga até que a atualização do espaço de trabalho seja concluída.

Esta seção descreve como criar ou atualizar um espaço de trabalho com sua chave usando um modelo ARM com a CLI do Azure.

Verifique se o modelo inclui a seção para

resources.properties.encryption.entities.managedDiske seus parâmetros relacionadoskeyvaultName,keyName,keyVersionekeyVaultResourceGroupName. Se eles não estiverem lá, consulte anteriormente nesta seção para encontrar um modelo de exemplo e mescle essa seção e os parâmetros com o seu modelo.Execute o comando

az deployment group create. Se o nome do grupo de recursos e o nome do espaço de trabalho forem idênticos ao nome do grupo de recursos e ao nome do espaço de trabalho de um espaço de trabalho existente, este comando atualiza o espaço de trabalho existente em vez de criar um novo espaço de trabalho. Se você estiver atualizando uma implantação existente, certifique-se de usar o mesmo grupo de recursos e nome de espaço de trabalho que foi usado anteriormente.az deployment group create --resource-group <existing-resource-group-name> \ --template-file <file-name>.json \ --parameters workspaceName=<workspace-name> \ keyvaultName=<key-vault-name> \ keyName=<key-name> keyVersion=<key-version> \ keyVaultResourceGroupName=<key-vault-resource-group>Importante

Se você girar uma chave, só poderá excluir a chave antiga após a conclusão da atualização do espaço de trabalho.

Para confirmar se o recurso de chave gerenciada pelo cliente do disco gerenciado está habilitado para o espaço de trabalho:

Recupere os detalhes do espaço de trabalho do Azure Databricks seguindo um destes procedimentos:

Portal do Azure

- No portal do Azure, clique em Espaços de Trabalho e, em seguida, clique no nome do seu espaço de trabalho.

- Na página do espaço de trabalho, clique no modo JSON.

- Clique em uma versão da API igual ou superior à versão da

2022-04-01-previewAPI.

CLI do Azure

Execute o seguinte comando:

az databricks workspace show --resource-group <resource group name> --name <workspace name>Os parâmetros de criptografia de disco gerenciado estão em

properties. Por exemplo:"properties": { "encryption": { "entities": { "managedDisk": { "keySource": "Microsoft.Keyvault", "keyVaultProperties": { "keyVaultUri": "<key-vault-uri>", "keyName": "<key-name>", "keyVersion": "<key-version>" }, "rotationToLatestKeyVersionEnabled": "<rotation-enabled>" } } }PowerShell

Get-AzDatabricksWorkspace -Name <workspace-name> -ResourceGroupName <resource-group-name> | Select-Object -Property ManagedDiskKeySource, ManagedDiskKeyVaultPropertiesKeyVaultUri, ManagedServicesKeyVaultPropertiesKeyName, ManagedServicesKeyVaultPropertiesKeyVersion, ManagedDiskRotationToLatestKeyVersionEnabledAnalise os valores das propriedades retornadas na saída:

ManagedDiskKeySource : Microsoft.Keyvault ManagedDiskKeyVaultPropertiesKeyVaultUri : <key-vault-uri> ManagedServicesKeyVaultPropertiesKeyName : <key-name> ManagedServicesKeyVaultPropertiesKeyVersion : <key-version> ManagedDiskRotationToLatestKeyVersionEnabled : <rotation-enabled>

Crie qualquer recurso de computação para seu espaço de trabalho usar para teste:

Se um recurso de computação falhar ao iniciar com êxito, geralmente é porque você precisa conceder ao conjunto de criptografia de disco permissões apropriadas para acessar seu Cofre de Chaves.

No portal do Azure, clique em Espaços de Trabalho e, em seguida, clique no nome do seu espaço de trabalho.

Na página do espaço de trabalho, clique no nome do grupo de recursos gerenciados no qual o espaço de trabalho está.

Na página do grupo de recursos, em Recursos, clique no nome de uma máquina virtual.

No lado esquerdo da página da máquina virtual, em Configurações, clique em Discos.

Na página discos, em

- Verifique se a atualização do espaço de trabalho está concluída. Se a chave foi a única alteração no modelo, isso normalmente é concluído em menos de cinco minutos, caso contrário, pode levar mais tempo.

- Inicie manualmente todos os recursos de computação que você encerrou anteriormente.

Se algum recurso de computação falhar ao iniciar com êxito, geralmente é porque você precisa conceder permissão ao conjunto de criptografia de disco para acessar seu Cofre de Chaves.

Há dois tipos de rotações de chave em um espaço de trabalho existente que já tem uma chave:

- Rotação automática: se

rotationToLatestKeyVersionEnabledestivertruepara o seu espaço de trabalho, o conjunto de criptografia de disco detetará a alteração da versão da chave e apontará para a versão de chave mais recente. - Rotação manual: você pode atualizar um espaço de trabalho de chave gerenciado pelo cliente existente com uma nova chave. Siga as instruções acima como se estivesse inicialmente adicionando uma chave ao espaço de trabalho existente.

O problema é que um cluster não consegue iniciar com o seguinte erro:

Cloud Provider Launch Failure: KeyVaultAccessForbidden

Conceda permissão ao conjunto de criptografia de disco criado no grupo de recursos gerenciados do seu espaço de trabalho para acessar o Cofre da Chave. Permissões necessárias: GET, WRAPKEY, UNWRAPKEY.

Releia a subseção de Etapa 4: Criar ou atualizar o espaço de trabalho para o seu tipo de implantação e preste atenção especial à atualização da política de acesso ao Cofre de Chaves com permissões específicas.

O problema é que os parâmetros de chave gerenciados pelo cliente do disco gerenciado estão faltando.

Confirme se o seu modelo ARM utiliza a versão correta da API para o recurso Microsoft.Databricks/workspaces. A funcionalidade de chave gerida pelo cliente do disco gerido só está disponível com a versão da API igual ou superior a 2022-04-01-preview. Se você usar outras versões da API, o espaço de trabalho será criado ou atualizado, mas os parâmetros do disco gerenciado serão ignorados.

O problema é que uma operação de atualização ou patch do espaço de trabalho falha para um espaço de trabalho com disco gerido, acompanhado do seguinte erro:

Failed to update application: `<workspace name>`, because patch resource group failure. (Code: ApplicationUpdateFail)

Conceda ao conjunto de criptografia de disco acesso ao Cofre da Chave e execute operações de atualização do espaço de trabalho, como adicionar tags.

O problema é o seguinte erro:

ERROR CODE: BadRequest MESSAGE: Invalid value found at accessPolicies[14].ObjectId: <objectId>

A política de acesso com o ID do objeto acima é inválida no Cofre da Chave. Tem de removê-lo para adicionar novas políticas de acesso ao Key Vault.

As chaves perdidas não são recuperáveis. Se você perder ou revogar sua chave e não puder recuperá-la, os recursos de computação do Azure Databricks não funcionarão mais. As outras funções da área de trabalho não são afetadas.

- Discos gerenciados do Azure na documentação do Azure

- Criptografia do lado do servidor do Armazenamento em Disco do Azure na documentação do Azure