Atualização de dispositivo do Azure para segurança de rede do Hub IoT

Este artigo descreve como o Azure Device Update for IoT Hub usa os seguintes recursos de segurança de rede para gerenciar atualizações:

- Tags de serviço em grupos de segurança de rede e Firewall do Azure

- Pontos de extremidade privados na Rede Virtual do Azure

Importante

A Atualização de Dispositivo não suporta a desativação do acesso à rede pública no hub IoT vinculado.

Uma marca de serviço representa um grupo de prefixos de endereço IP de um serviço específico do Azure. A Microsoft gerencia os prefixos de endereço incluídos pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam, minimizando a complexidade das atualizações frequentes das regras de segurança de rede. Para obter mais informações sobre tags de serviço, consulte Visão geral de tags de serviço.

Pode utilizar etiquetas de serviço para definir controlos de acesso à rede em grupos de segurança de rede ou no Azure Firewall. Utilize etiquetas de serviço em vez de endereços IP específicos quando criar regras de segurança. Ao especificar o nome da etiqueta de serviço, por exemplo, AzureDeviceUpdateno campo ou destination apropriado source de uma regra, você pode permitir ou negar o tráfego para o serviço correspondente.

| Etiqueta de serviço | Propósito | Entrada ou saída? | Pode ser regional? | Pode usar com o Firewall do Azure? |

|---|---|---|---|---|

| AzureDeviceUpdate | Atualização de dispositivo do Azure para o Hub IoT | Ambos | Não | Sim |

Como as regras de IP do Hub IoT do Azure não oferecem suporte a tags de serviço, você deve usar AzureDeviceUpdate prefixos IP de marca de serviço. A tag é global, portanto, a tabela a seguir fornece intervalos de IP regionais para conveniência.

É improvável que os seguintes prefixos IP sejam alterados, mas você deve revisar a lista mensalmente. Localização significa a localização dos recursos de Atualização de Dispositivo.

| Location | Intervalos de IP |

|---|---|

| Leste da Austrália | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| E.U.A. Leste | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| E.U.A. Leste 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| E.U.A. Leste 2 - EUAP | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Europa do Norte | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| E.U.A. Centro-Sul | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Sudeste Asiático | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Suécia Central | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Sul do Reino Unido | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Europa Ocidental | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| E.U.A. Oeste 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| EUA Oeste 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

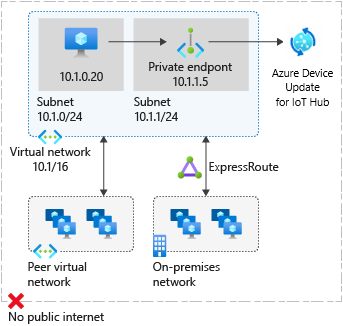

Um ponto de extremidade privado é uma interface de rede especial para um serviço do Azure em sua rede virtual. Um ponto de extremidade privado permite o tráfego seguro da sua rede virtual para as suas contas de Atualização de Dispositivo através de um link privado, sem passar pela Internet pública.

Um ponto de extremidade privado para sua conta de Atualização de Dispositivo fornece conectividade segura entre clientes em sua rede virtual e sua conta de Atualização de Dispositivo. O ponto de extremidade privado recebe um endereço IP do intervalo de endereços IP da sua rede virtual. A conexão entre o ponto de extremidade privado e os serviços de Atualização de Dispositivo usa um link privado seguro.

Você pode usar pontos de extremidade privados para seus recursos de Atualização de Dispositivo para:

- Aceda com segurança à sua conta de Atualização de Dispositivo a partir de uma rede virtual através da rede de backbone da Microsoft em vez da Internet pública.

- Conecte-se com segurança a partir de redes locais que se conectam à rede virtual usando a rede virtual privada (VPN) ou a Rota Expressa do Azure com emparelhamento privado.

A criação de um ponto de extremidade privado para uma conta de Atualização de Dispositivo em sua rede virtual envia uma solicitação de consentimento para aprovação ao proprietário do recurso. Se o usuário que solicita a criação do ponto de extremidade privado também for proprietário da conta, essa solicitação de consentimento será aprovada automaticamente. Caso contrário, a conexão estará no estado Pendente até ser aprovada.

Os aplicativos na rede virtual podem se conectar ao serviço de Atualização de Dispositivo através do ponto de extremidade privado perfeitamente, usando seu nome de host habitual e mecanismos de autorização. Os proprietários de contas podem gerenciar solicitações de consentimento e pontos de extremidade privados no portal do Azure na guia Acesso privado na página Rede do recurso.

Os clientes em uma rede virtual que usa o ponto de extremidade privado devem usar o mesmo nome de host de conta e mecanismos de autorização que os clientes que se conectam ao ponto de extremidade público. A resolução do Sistema de Nomes de Domínio (DNS) encaminha automaticamente as ligações da rede virtual para a conta através de uma ligação privada.

Por padrão, a Atualização de Dispositivo cria uma zona DNS privada conectada à rede virtual com a atualização necessária para os pontos de extremidade privados. Se você usar seu próprio servidor DNS, talvez seja necessário fazer alterações na configuração do DNS.

Quando você cria um ponto de extremidade privado, o registro CNAME DNS para o recurso é atualizado para um alias em um subdomínio com o prefixo privatelink. Por padrão, uma zona DNS privada é criada que corresponde ao subdomínio do link privado.

Quando a URL do ponto de extremidade da conta com o ponto de extremidade privado é acessada de fora da rede virtual, ela é resolvida para o ponto de extremidade público do serviço. Os seguintes registros de recursos DNS para conta contoso, quando acessados de fora da rede virtual que hospeda o ponto de extremidade privado, resolvem para os seguintes valores:

| Registo de recursos | Type | Valor resolvido |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Perfil do Azure Traffic Manager |

Quando acessado de dentro da rede virtual que hospeda o ponto de extremidade privado, a URL do ponto de extremidade da conta é resolvida para o endereço IP do ponto de extremidade privado. Os registros de recursos DNS para a conta contoso, quando resolvidos de dentro da rede virtual que hospeda o ponto de extremidade privado, são os seguintes:

| Registo de recursos | Type | Valor resolvido |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Essa abordagem permite o acesso à conta tanto para clientes na rede virtual que hospeda o ponto de extremidade privado quanto para clientes fora da rede virtual.

Se você usar um servidor DNS personalizado em sua rede, os clientes poderão resolver o FQDN (nome de domínio totalmente qualificado) do ponto de extremidade da conta de atualização do dispositivo para o endereço IP do ponto de extremidade privado. Configure o servidor DNS para delegar o subdomínio de link privado à zona DNS privada da rede virtual ou configure os registros A para accountName.api.privatelink.adu.microsoft.com com o endereço IP do ponto de extremidade privado. O nome da zona DNS recomendado é privatelink.adu.microsoft.com.

Esta secção aplica-se apenas a contas de Atualização de Dispositivo que tenham o acesso à rede pública desativado e ligações de terminais privadas aprovadas manualmente. A tabela a seguir descreve os vários estados de conexão de ponto de extremidade privado e os efeitos no gerenciamento de atualizações de dispositivos, como importação, agrupamento e implantação.

| Estado da conexão | Pode gerenciar atualizações de dispositivos |

|---|---|

| Aprovado | Sim |

| Rejeitado | Não |

| Pendente | Não |

| Desligado | Não |

Para que o gerenciamento de atualizações seja bem-sucedido, o estado de conexão do ponto de extremidade privado deve ser Aprovado. Se uma conexão for rejeitada, ela não poderá ser aprovada usando o portal do Azure. Você deve excluir a conexão e criar uma nova.