Use um manual do Microsoft Sentinel para impedir usuários potencialmente comprometidos

Este artigo descreve um cenário de exemplo de como você pode usar um manual e uma regra de automação para automatizar a resposta a incidentes e corrigir ameaças à segurança. As regras de automação ajudam na triagem de incidentes no Microsoft Sentinel e também são usadas para executar playbooks em resposta a incidentes ou alertas. Para obter mais informações, consulte Automação no Microsoft Sentinel: orquestração, automação e resposta de segurança (SOAR).

O cenário de exemplo descrito neste artigo descreve como usar uma regra de automação e um manual para parar um usuário potencialmente comprometido quando um incidente é criado.

Nota

Como os playbooks usam os Aplicativos Lógicos do Azure, taxas adicionais podem ser aplicadas. Visite a página de preços dos Aplicativos Lógicos do Azure para obter mais detalhes.

Importante

O Microsoft Sentinel está disponível como parte da plataforma unificada de operações de segurança no portal Microsoft Defender. O Microsoft Sentinel no portal do Defender agora é suportado para uso em produção. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

As funções a seguir são necessárias para usar os Aplicativos Lógicos do Azure para criar e executar playbooks no Microsoft Sentinel.

| Função | Description |

|---|---|

| Proprietário | Permite conceder acesso a playbooks no grupo de recursos. |

| Colaborador do Aplicativo Lógico | Permite gerenciar aplicativos lógicos e executar playbooks. Não permite que você conceda acesso a playbooks. |

| Operador de aplicativo lógico | Permite ler, ativar e desativar aplicações lógicas. Não permite editar ou atualizar aplicativos lógicos. |

| Colaborador do Microsoft Sentinel | Permite anexar um manual a uma regra de análise ou automação. |

| Respondente do Microsoft Sentinel | Permite que você acesse um incidente para executar um playbook manualmente, mas não permite que você execute o playbook. |

| Operador do Microsoft Sentinel Playbook | Permite executar um playbook manualmente. |

| Colaborador do Microsoft Sentinel Automation | Permite que as regras de automação executem playbooks. Esta função não é usada para qualquer outra finalidade. |

A guia Playbooks ativos na página Automação exibe todos os playbooks ativos disponíveis em todas as assinaturas selecionadas. Por padrão, um playbook só pode ser usado dentro da assinatura à qual pertence, a menos que você conceda especificamente permissões do Microsoft Sentinel ao grupo de recursos do playbook.

Permissões extras necessárias para executar playbooks em incidentes

O Microsoft Sentinel usa uma conta de serviço para executar playbooks sobre incidentes, adicionar segurança e habilitar a API de regras de automação para dar suporte a casos de uso de CI/CD. Essa conta de serviço é usada para playbooks acionados por incidentes ou quando você executa um playbook manualmente em um incidente específico.

Além de suas próprias funções e permissões, essa conta de serviço do Microsoft Sentinel deve ter seu próprio conjunto de permissões no grupo de recursos em que o manual reside, na forma da função de Colaborador de Automação do Microsoft Sentinel. Depois que o Microsoft Sentinel tiver essa função, ele poderá executar qualquer manual no grupo de recursos relevante, manualmente ou a partir de uma regra de automação.

Para conceder ao Microsoft Sentinel as permissões necessárias, você deve ter uma função de administrador de acesso de Proprietário ou Usuário . Para executar os playbooks, você também precisará da função Colaborador do Aplicativo Lógico no grupo de recursos que contém os playbooks que deseja executar.

Pare usuários potencialmente comprometidos

As equipes de SOC querem garantir que usuários potencialmente comprometidos não possam se mover pela rede e roubar informações. Recomendamos que você crie uma resposta automatizada e multifacetada a incidentes gerados por regras que detetam usuários comprometidos para lidar com esses cenários.

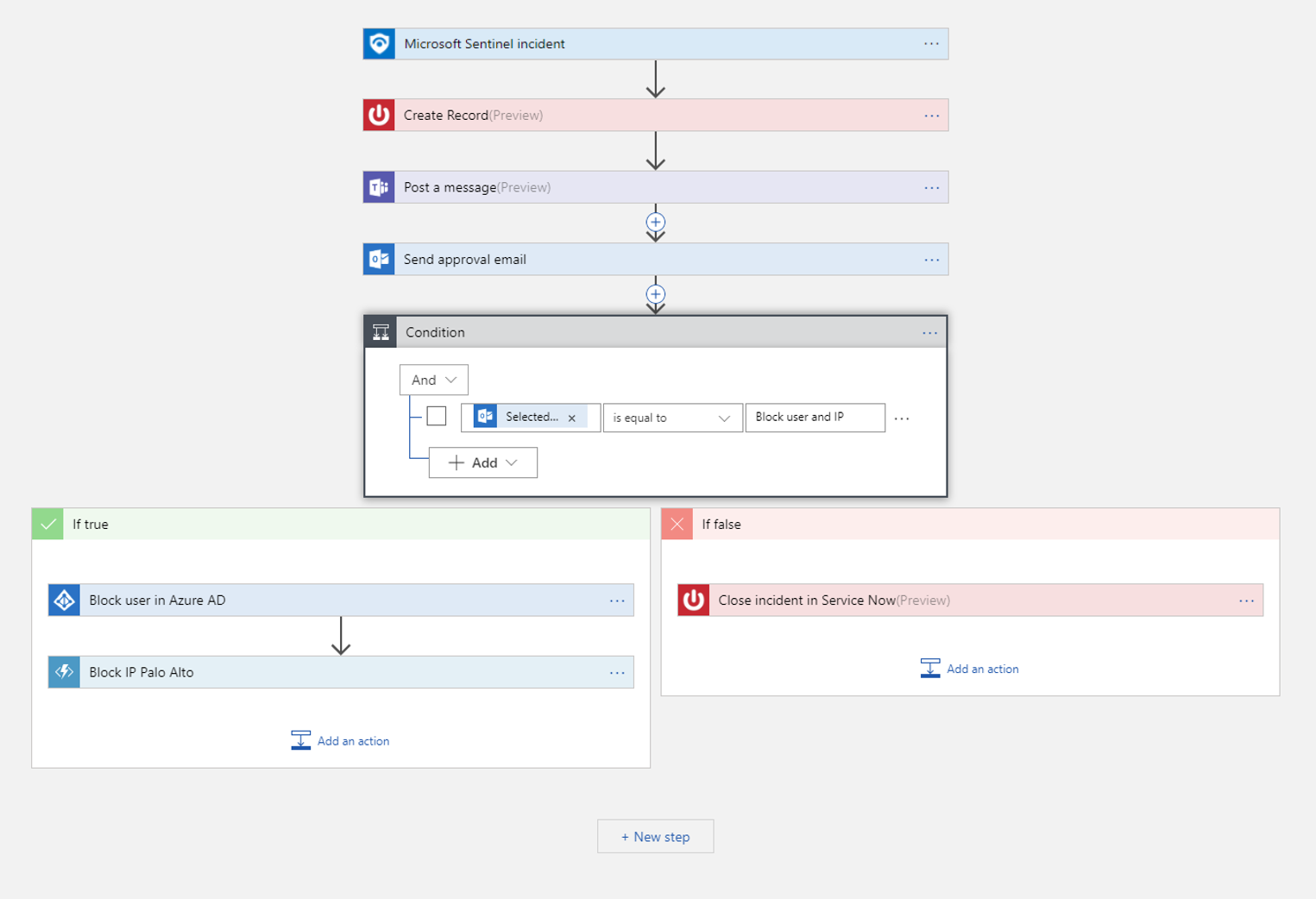

Configure sua regra de automação e playbook para usar o seguinte fluxo:

Um incidente é criado para um usuário potencialmente comprometido e uma regra de automação é acionada para chamar seu manual.

O playbook abre um ticket no seu sistema de tíquete de TI, como o ServiceNow.

O manual também envia uma mensagem para seu canal de operações de segurança no Microsoft Teams ou no Slack para garantir que seus analistas de segurança estejam cientes do incidente.

O manual também envia todas as informações do incidente em uma mensagem de e-mail para o administrador sênior da rede e o administrador de segurança. A mensagem de e-mail inclui os botões de opção Bloquear e Ignorar usuário.

O manual aguarda até que uma resposta seja recebida dos administradores e, em seguida, continua com suas próximas etapas.

Se os administradores escolherem Bloquear, o playbook enviará um comando para o Microsoft Entra ID para desativar o usuário e um para o firewall para bloquear o endereço IP.

Se os administradores escolherem Ignorar, o playbook fechará o incidente no Microsoft Sentinel e o ticket no ServiceNow.

A captura de tela a seguir mostra as ações e condições que você adicionaria ao criar este manual de exemplo:

Conteúdos relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários