Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Aplica-se a:

- Microsoft Defender para Endpoint Plano 1 ou Plano 2

- Microsoft Defender XDR

- Defender para Endpoint para servidores

- Plano 1 ou Plano 2 do Defender para Servidores

Importante

Os dispositivos configurados para tráfego apenas IPv6 não são suportados.

Nota

Para utilizar o proxy corretamente, configure estas duas definições de proxy diferentes no Defender para Endpoint:

Dependendo do sistema operativo, o proxy a ser utilizado para Microsoft Defender para Endpoint pode ser configurado automaticamente. Pode utilizar a deteção automática, um ficheiro de configuração automática ou um método estaticamente específico dos serviços do Defender para Endpoint em execução no dispositivo.

- Para dispositivos Windows, veja Configurar o proxy de dispositivos e as definições de conectividade à Internet (neste artigo).

- Para dispositivos Linux, veja Configurar Microsoft Defender para Endpoint no Linux para deteção de proxy estático.

- Para dispositivos macOS, consulte Microsoft Defender para Endpoint no macOS.

O sensor do Defender para Endpoint necessita do Microsoft Windows HTTP (WinHTTP) para comunicar dados do sensor e comunicar com o serviço Defender para Endpoint. O sensor incorporado do Defender para Ponto Final é executado no contexto do sistema com a LocalSystem conta.

Sugestão

Se utilizar proxies de reencaminhamento como um gateway para a Internet, pode utilizar a proteção de rede para investigar eventos de ligação que ocorrem atrás de proxies de reencaminhamento.

A WinHTTP definição de configuração é independente das definições de proxy de navegação na Internet do Windows (WinINet) (veja WinINet vs. WinHTTP). Só pode detetar um servidor proxy com os seguintes métodos de deteção:

Métodos de Deteção Automática:

Proxy transparente

Web Proxy Autodiscovery Protocol (WPAD)

Nota

Se estiver a utilizar o proxy transparente ou o WPAD na topologia de rede, não precisa de definições de configuração especiais.

Configuração de proxy estático manual:

Configuração baseada no registo

WinHTTP configurado com o comando netsh: Adequado apenas para ambientes de trabalho numa topologia estável (por exemplo: um ambiente de trabalho numa rede empresarial atrás do mesmo proxy)

Nota

Microsoft Defender proxies antivírus e EDR podem ser definidos de forma independente. Nas secções que se seguem, tenha em atenção essas distinções.

Configurar o servidor proxy manualmente com uma definição de proxy estático baseado no registo

Configure um proxy estático baseado no registo para o sensor de deteção e resposta do Defender para Ponto Final (EDR) para comunicar dados de diagnóstico e comunicar com os serviços do Defender para Endpoint se um computador não tiver permissão para ligar diretamente à Internet.

Nota

Certifique-se sempre de que aplica as atualizações mais recentes para garantir uma conectividade com êxito aos serviços do Defender para Endpoint.

As definições de proxy estático são configuráveis através da política de grupo (GP), ambas as definições em valores de política de grupo devem ser configuradas. A política de grupo está disponível em Modelos Administrativos.

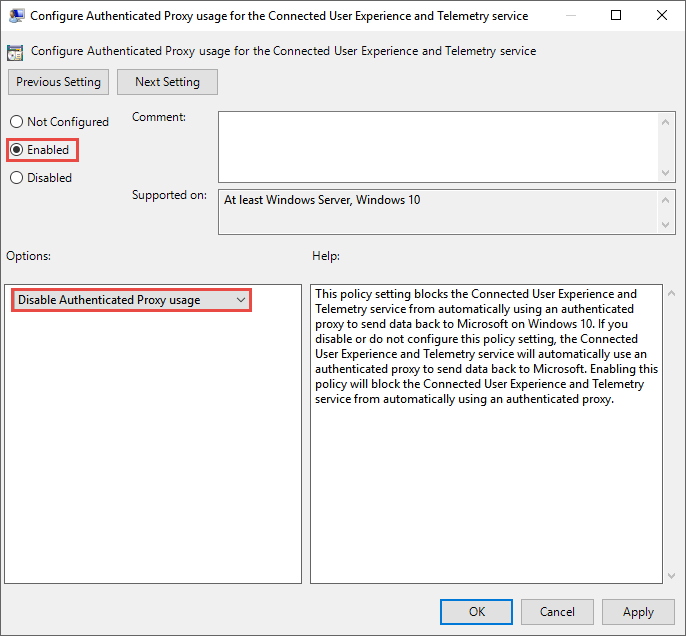

Modelos Administrativos > Recolha de Dados de Componentes > do Windows e Compilações > de Pré-visualização Configurar a utilização de Proxy Autenticado para o Serviço de Telemetria e Experiência de Utilizador Ligada.

Defina-o como Ativado e selecione Desativar Utilização de Proxy Autenticado.

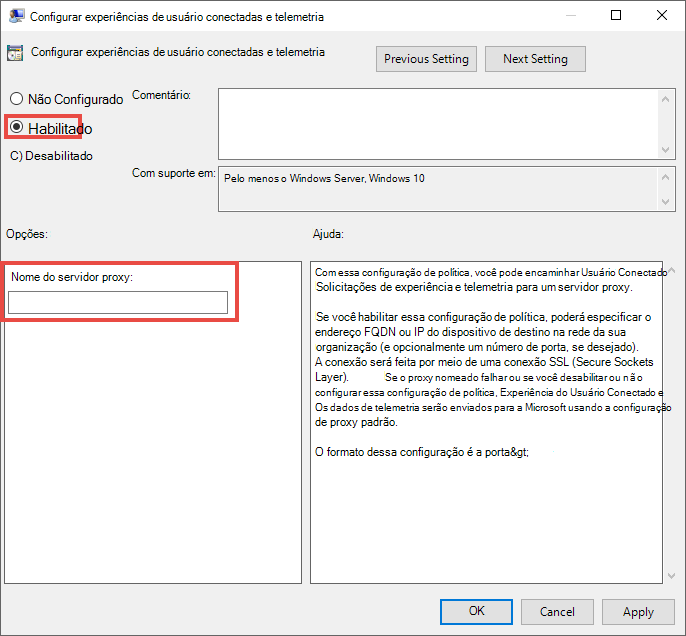

Modelos Administrativos > Recolha de Dados e Pré-visualização de Componentes > do Windows Configure as experiências e a telemetria dos utilizadores ligados>:

Introduza as informações do proxy.

| Política de Grupo | Chave de registo | Entrada de registo | Valor |

|---|---|---|---|

| Configurar a utilização autenticada do proxy para a experiência de utilizador ligada e o serviço de telemetria | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Configurar a telemetria e as experiências de utilizador ligadas | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Por exemplo: 10.0.0.6:8080 (REG_SZ) |

Nota

Se estiver a utilizar TelemetryProxyServer a definição em dispositivos que, de outra forma, estão completamente offline, o que significa que o sistema operativo não consegue ligar-se para a lista de revogação de certificados online ou Windows Update, tem de adicionar a definição PreferStaticProxyForHttpRequest de registo adicional com um valor de 1.

A localização do caminho do registo principal para PreferStaticProxyForHttpRequest é HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

O seguinte comando pode ser utilizado para inserir o valor do registo na localização correta:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

O valor de registo mencionado anteriormente é aplicável apenas a partir da versão 10.8210.* MsSense.exe e posterior, ou versão 10.8049.* e posterior.

Configurar um proxy estático para o Antivírus do Microsoft Defender

Microsoft Defender a proteção fornecida pela cloud do Antivírus fornece proteção automatizada quase instantânea contra ameaças novas e emergentes. A conectividade é necessária para indicadores personalizados quando Microsoft Defender Antivírus é a sua solução antimalware ativa e o EDR no modo de bloqueio, o que fornece uma opção de contingência quando uma solução não Pertencente à Microsoft não efetuou um bloqueio.

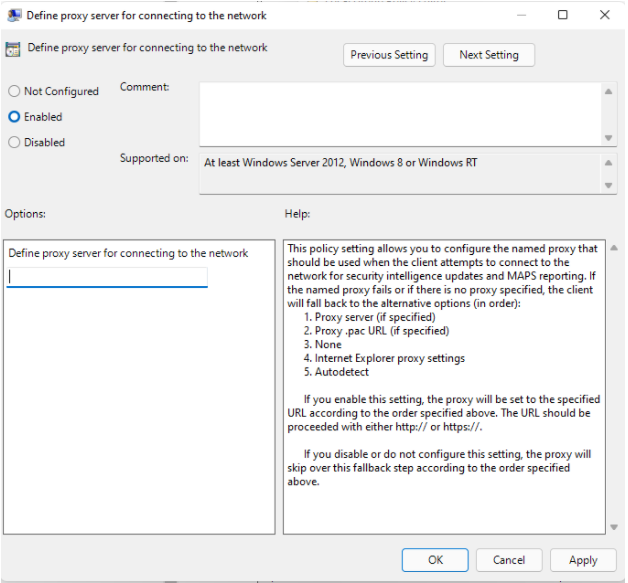

Configure o proxy estático com o Política de Grupo disponível em Modelos Administrativos:

Modelos Administrativos > Componentes > do Windows Microsoft Defender Antivírus > Definir servidor proxy para ligar à rede.

Defina-o como Ativado e defina o servidor proxy. O URL tem de ter ou

http://https://. Para obter as versões suportadas dohttps://, veja Gerir atualizações do Antivírus do Microsoft Defender.Na chave

HKLM\Software\Policies\Microsoft\Windows Defenderdo registo , a política define o valorProxyServerdo registo comoREG_SZ.O valor

ProxyServerdo registo utiliza o seguinte formato de cadeia de carateres:<server name or ip>:<port>Por exemplo,

http://10.0.0.6:8080

Nota

Se estiver a utilizar a definição de proxy estático em dispositivos que, de outra forma, estão completamente offline, o que significa que o sistema operativo não consegue ligar para a lista de revogação de certificados online ou Windows Update, é necessário adicionar a definição SSLOptions de registo adicional com um valor DWORD de 2. A localização do caminho do registo principal para SSLOptions é HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. Para obter mais informações sobre o SSLOptions, veja Cloud Protection.

Para fins de resiliência e a natureza em tempo real da proteção fornecida pela cloud, Microsoft Defender Antivírus coloca em cache o último proxy de trabalho conhecido. Certifique-se de que a solução de proxy não efetua uma inspeção SSL, uma vez que esta interrompe a ligação segura à cloud.

Microsoft Defender o Antivírus não utiliza o proxy estático para ligar ao Windows Update ou ao Microsoft Update para transferir atualizações. Em vez disso, utiliza um proxy ao nível do sistema se estiver configurado para utilizar Windows Update ou a origem de atualização interna configurada de acordo com a ordem de contingência configurada. Se necessário, pode utilizar Modelos Administrativos Componentes >> do Windows Microsoft Defender Antivírus > Definir configuração automática de proxy (.pac) para ligar à rede. Se precisar de configurar configurações avançadas com vários proxies, utilize Modelos Administrativos Componentes >> do Windows Microsoft Defender Antivírus Definir endereços > para ignorar o servidor proxy e impedir Microsoft Defender Antivírus de utilizar um servidor proxy para esses destinos.

Pode utilizar o PowerShell com o Set-MpPreference cmdlet para configurar estas opções:

ProxyBypassProxyPacUrlProxyServer

Configurar o servidor proxy manualmente com o netsh comando

Utilize netsh para configurar um proxy estático ao nível do sistema.

Nota

Esta configuração afeta todas as aplicações, incluindo os serviços do Windows que utilizam WinHTTP com o proxy predefinido.

Abra uma linha de comandos elevada:

- Aceda a Iniciar e escreva

cmd. - Clique com o botão direito do rato em Linha de comandos e selecione Executar como administrador.

- Aceda a Iniciar e escreva

Introduza o seguinte comando e prima Enter:

netsh winhttp set proxy <proxy>:<port>Por exemplo:

netsh winhttp set proxy 10.0.0.6:8080Para repor o

winhttpproxy, introduza o seguinte comando e prima Enter:netsh winhttp reset proxy

Veja Sintaxe do Comando Netsh, Contextos e Formatação para saber mais.

Dispositivos Windows com a solução baseada em MMA anterior

Para dispositivos com o Windows 7, Windows 8.1, Windows Server 2008 R2 e servidores que não são atualizados para o Agente Unificado e utilizam o Agente de Monitorização da Microsoft (também conhecido como Agente do Log Analytics) para ligar ao serviço Defender para Ponto Final, pode utilizar uma definição de proxy ao nível do sistema ou configurar o agente para ligar através de um proxy ou de um gateway de análise de registos.

- Configurar o agente para utilizar um proxy: configuração do Proxy

- Configurar o Azure Log Analytics (anteriormente conhecido como Gateway do OMS) para atuar como proxy ou hub: Agente do Azure Log Analytics

Integração de versões anteriores do Windows

Passo seguinte

PASSO 3: Verificar a conectividade do cliente aos URLs do serviço Microsoft Defender para Endpoint

Artigos relacionados

- Ambientes, proxies e Microsoft Defender para Endpoint desligados

- Utilizar definições de Política de Grupo para configurar e gerir o Antivírus do Microsoft Defender

- Integrar dispositivos cliente com o Windows ou macOS

- Resolver problemas de inclusão de Microsoft Defender para Endpoint

- Integrar dispositivos sem acesso à Internet a Microsoft Defender para Endpoint

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.