Aplica-se a: Locatários da força de

Locatários da força de trabalho Locatários externos (saiba mais)

trabalho Locatários externos (saiba mais)

Estas perguntas frequentes (FAQs) sobre a colaboração entre empresas (B2B) do Microsoft Entra são atualizadas periodicamente para incluir novos tópicos.

Importante

- A partir de 4 de janeiro de 2021, o Google desativou o suporte ao login no WebView. Se você estiver usando a federação do Google ou a inscrição de autoatendimento com o Gmail, deverá testar a compatibilidade de seus aplicativos nativos de linha de negócios.

- O recurso de senha única de e-mail agora está ativado por padrão para todos os novos locatários e para todos os locatários existentes nos quais você não o desativou explicitamente. Quando esse recurso é desativado, o método de autenticação de fallback é solicitar que os convidados criem uma conta da Microsoft.

Podemos personalizar a nossa página de início de sessão para que seja mais intuitiva para os nossos utilizadores convidados de colaboração B2B?

Com certeza, para obter informações sobre como personalizar a página de entrada da sua organização, consulte Adicionar identidade visual da empresa para entrar e páginas do Painel de Acesso.

Sim. No entanto, a capacidade de pesquisar usuários convidados existentes no SharePoint Online usando o seletor de pessoas está Desativado por padrão. Para ativar a opção de pesquisa de usuários convidados existentes, defina ShowPeoplePickerSuggestionsForGuestUsers como Ativado. Você pode ativar essa configuração no nível do locatário ou no nível do conjunto de sites. Você pode alterar essa configuração usando os cmdlets Set-SPOTenant e Set-SPOSite. Com esses cmdlets, os membros podem pesquisar todos os usuários convidados existentes no diretório. As alterações no escopo do locatário não afetam os sites do SharePoint Online que já foram provisionados.

Sim, você pode distribuir conteúdo do Power BI para usuários convidados externos usando a colaboração B2B. Para partilhar conteúdo do Power BI nas nuvens da Microsoft, pode utilizar as definições de nuvem da Microsoft para estabelecer colaboração B2B mútua entre a sua nuvem e uma nuvem externa.

Sim. Para obter mais informações sobre como usar o recurso de carregamento de arquivo .csv, consulte este exemplo do PowerShell.

Você pode personalizar quase tudo sobre o processo de convite usando as APIs de convite B2B.

Sim. Os usuários convidados podem redefinir seu método de autenticação multifator da mesma forma que os usuários comuns.

A organização convidadora executa a autenticação multifator. A organização convidadora deve certificar-se de que a organização tem licenças suficientes para seus usuários B2B que estão usando a autenticação multifator.

E se uma organização parceira já tiver a autenticação multifator configurada? Podemos confiar na sua autenticação multifator?

As configurações de acesso entre locatários permitem que você confie na autenticação multifator e nas declarações de dispositivo (declarações compatíveis e declarações de associação híbrida do Microsoft Entra) de outras organizações do Microsoft Entra.

As configurações de acesso entre locatários são uma política no diretório que armazena suas configurações de como você colabora com outras organizações. Não há limites para o número de organizações que você pode adicionar nas configurações de acesso entre locatários.

Uma organização pode querer adicionar usuários de colaboração B2B, provisioná-los para aplicativos conforme necessário e, em seguida, enviar convites. Você pode usar a API de convite de colaboração B2B para personalizar o fluxo de trabalho de integração.

Sim. Por padrão, os objetos convidados não são visíveis na lista de endereços global da sua organização, mas você pode torná-los visíveis. Para obter detalhes, consulte Adicionar convidados à lista de endereços global no artigo Acesso de convidado por grupo do Microsoft 365.

Com certeza. Para obter mais informações, consulte Adicionando usuários convidados a uma função.

A colaboração B2B do Microsoft Entra permite que usuários B2B acessem o centro de administração do Microsoft Entra?

A menos que seja atribuída a um usuário a função de administrador limitado, os usuários de colaboração B2B não precisarão de acesso ao centro de administração do Microsoft Entra. No entanto, os usuários de colaboração B2B aos quais é atribuída a função de administrador limitado podem acessar o portal. Além disso, se um usuário convidado ao qual não tenha sido atribuída uma dessas funções de administrador acessar o portal, o usuário poderá acessar determinadas partes da experiência. A função de usuário convidado tem algumas permissões no diretório.

Sim, você pode criar uma política de Acesso Condicional que bloqueie o acesso do usuário convidado ao centro de administração ou portal. Ao configurar a política de Acesso Condicional, você tem controle granular sobre os tipos de usuários externos aos quais deseja aplicar a política. Ao configurar esta política, tenha cuidado para evitar bloquear acidentalmente o acesso a membros e administradores. Saiba mais sobre o Acesso Condicional para utilizadores externos.

A colaboração B2B do Microsoft Entra suporta autenticação multifator e contas de e-mail de consumidor?

Sim. A autenticação multifator e as contas de e-mail do consumidor são suportadas para a colaboração B2B do Microsoft Entra.

Se o seu locatário do Microsoft Entra for o diretório base de um usuário, você poderá redefinir a senha do usuário no centro de administração do Microsoft Entra. Contudo, não pode repor diretamente a palavra-passe de um utilizador convidado que inicie sessão com uma conta que seja gerida por outro diretório do Microsoft Entra ou por um fornecedor de identidade externo. Só o utilizador convidado ou um administrador no diretório principal do utilizador podem repor a palavra-passe. Aqui estão alguns exemplos de como a redefinição de senha funciona para usuários convidados:

Os usuários convidados em um locatário do Microsoft Entra marcados como "Convidado" (UserType==Guest) não podem se registrar para SSPR através https://aka.ms/ssprsetupdo . Esse tipo de usuário convidado só pode executar SSPR através https://aka.ms/ssprdo .

Os usuários convidados que entram com uma conta da Microsoft (por exemplo guestuser@live.com) podem redefinir suas próprias senhas usando a redefinição de senha de autoatendimento (SSPR) da conta da Microsoft. Consulte Como repor a palavra-passe da sua conta Microsoft.

Os usuários convidados que fazem login com uma Conta do Google ou outro provedor de identidade externo podem redefinir suas próprias senhas usando o método SSPR do provedor de identidade. Por exemplo, um utilizador convidado com a Conta guestuser@gmail.com Google pode repor a palavra-passe seguindo as instruções em Alterar ou repor a palavra-passe.

Se o locatário de identidade for um locatário just-in-time (JIT) ou "viral" (o que significa que é um locatário do Azure separado e não gerenciado), somente o usuário convidado poderá redefinir sua senha. Às vezes, uma organização assume o gerenciamento de locatários virais que são criados quando os funcionários usam seus endereços de e-mail de trabalho para se inscrever em serviços. Depois que a organização assume um locatário viral, somente um administrador dessa organização pode redefinir a senha do usuário ou habilitar o SSPR. Se necessário, como organização convidante, você pode remover a conta de usuário convidado do seu diretório e reenviar um convite.

Se o diretório base do usuário convidado for seu locatário do Microsoft Entra, você poderá redefinir a senha do usuário. Por exemplo, você pode ter criado um usuário ou sincronizado um usuário do Ative Directory local e definido seu UserType como Convidado. Como esse usuário está hospedado em seu diretório, você pode redefinir sua senha no centro de administração do Microsoft Entra.

Sim, o Dynamics 365 (online) suporta a colaboração B2B do Microsoft Entra. Para obter mais informações, consulte o artigo do Dynamics 365 Convidar usuários com colaboração B2B do Microsoft Entra.

O Microsoft Entra ID tem um conjunto fixo de requisitos de caráter, força da palavra-passe e bloqueio de conta que se aplicam igualmente a todas as contas de utilizador na nuvem do Microsoft Entra. Contas de usuário na nuvem são contas que não são federadas com outro provedor de identidade, como

- Conta da Microsoft

- Serviços de Federação do Active Directory

- Outro locatário de nuvem (para colaboração B2B)

Para contas federadas, a política de senha depende da política aplicada na locação local e das configurações da conta Microsoft do usuário.

Uma organização pode querer ter experiências diferentes em seus aplicativos para usuários locatários e usuários convidados. Existe uma orientação padrão para isso? A presença da reivindicação do provedor de identidade é o modelo correto a ser usado?

Um usuário convidado pode usar qualquer provedor de identidade para autenticar. Para obter mais informações, consulte Propriedades de um usuário de colaboração B2B. Use a propriedade UserType para determinar a experiência do usuário. A declaração UserType não está atualmente incluída no token. Os aplicativos devem usar a API do Microsoft Graph para consultar o diretório do usuário e obter o UserType.

Estamos constantemente ouvindo seus comentários para melhorar a colaboração B2B. Compartilhe seus cenários de usuário, práticas recomendadas e o que você gosta sobre a colaboração B2B do Microsoft Entra. Junte-se à discussão na Microsoft Tech Community.

Também convidamos você a enviar suas ideias e votar em recursos futuros no B2B Collaboration Ideas.

Podemos enviar um convite que é resgatado automaticamente, para que o usuário esteja apenas "pronto para ir"? Ou o usuário sempre tem que clicar no URL de resgate?

Você pode convidar outros usuários na organização parceira usando a interface do usuário, scripts do PowerShell ou APIs. Em seguida, você pode enviar ao usuário convidado um link direto para um aplicativo compartilhado. Na maioria dos casos, não há mais necessidade de abrir o convite por e-mail e clicar em um URL de resgate. Consulte Resgate de convite de colaboração B2B do Microsoft Entra.

Como funciona a colaboração B2B quando o parceiro convidado está usando a federação para adicionar sua própria autenticação local?

Se o parceiro tiver um locatário do Microsoft Entra federado à infraestrutura de autenticação local, o logon único (SSO) local será obtido automaticamente. Se o parceiro não tiver um locatário do Microsoft Entra, uma conta do Microsoft Entra será criada para novos usuários.

Uma conta local do Azure AD B2C pode ser convidada para um locatário do Microsoft Entra para colaboração B2B?

N.º Uma conta local do Azure AD B2C só pode ser usada para entrar no locatário do Azure AD B2C. A conta não pode ser usada para entrar em um locatário do Microsoft Entra. Não há suporte para convidar uma conta local do Azure AD B2C para um locatário do Microsoft Entra para colaboração B2B.

Todos os aplicativos integrados do Microsoft Entra podem dar suporte a usuários convidados B2B do Azure, mas eles devem usar um ponto de extremidade configurado como locatário para autenticar usuários convidados. Também pode ser necessário personalizar as declarações no token SAML emitido quando um usuário convidado se autentica no aplicativo.

Podemos forçar a autenticação multifator para usuários convidados B2B se nossos parceiros não tiverem autenticação multifator?

Sim. Para obter mais informações, consulte Acesso condicional para usuários de colaboração B2B.

No SharePoint, você pode definir uma lista "permitir" ou "negar" para usuários externos. Podemos fazer isso no Azure?

Sim. A colaboração B2B do Microsoft Entra suporta listas de permissões e listas de bloqueio.

Para obter informações sobre quais licenças sua organização precisa para usar o Microsoft Entra B2B, consulte Preços de ID externa.

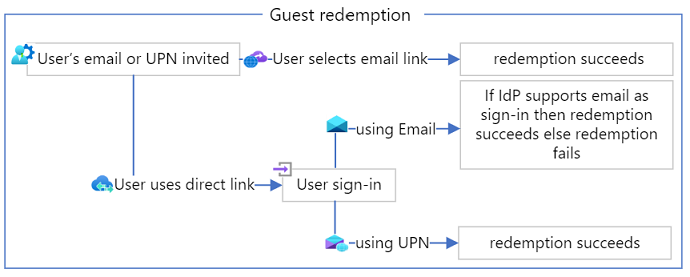

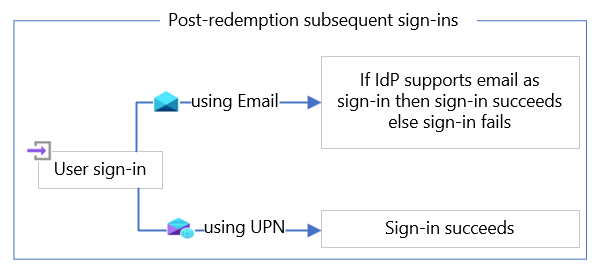

Depende. Por padrão, o Microsoft Entra-only permite UPN para ID de login. Quando UPN e email são os mesmos, os convites B2B do Microsoft Entra e os logins subsequentes funcionam conforme o esperado. No entanto, podem surgir problemas quando o e-mail de um utilizador e o UPN não correspondem e o e-mail é utilizado em vez do UPN para iniciar sessão. Quando um usuário é convidado com um e-mail não UPN, ele poderá resgatar o convite se resgatar usando o link de convite por e-mail, mas os resgates por meio de um link direto falharão. No entanto, mesmo que o usuário resgate o convite com êxito, as tentativas de entrada subsequentes usando o email não UPN falharão, a menos que o provedor de identidade (ID do Microsoft Entra ou um provedor de identidade federada) esteja configurado para permitir o email como um ID de logon alternativo. Este problema pode ser atenuado através de:

- Habilitando o email como um ID de login alternativo no locatário do Microsoft Entra convidado/doméstico

- Permitir que o provedor de identidade federada ofereça suporte a email como ID de login (se o Microsoft Entra ID for federado para outro provedor de identidade) ou

- Instruir o usuário a resgatar/entrar usando seu UPN.

Para evitar totalmente esse problema, os administradores devem garantir que o UPN e o e-mail dos usuários tenham o mesmo valor.

Nota

Os convites e resgates enviados pelas nuvens da Microsoft devem usar o UPN. O e-mail não é suportado no momento. Por exemplo, se um usuário de um locatário do governo dos EUA for convidado para um locatário comercial, o usuário deverá ser convidado usando seu UPN.

Nos fluxos de colaboração B2B, adicionamos usuários ao diretório e os atualizamos dinamicamente durante o processo de resgate de convite, atribuição de aplicativos e assim por diante. As atualizações e gravações normalmente acontecem em uma instância de diretório e devem ser replicadas em todas as instâncias. A replicação é concluída assim que todas as instâncias são atualizadas. Às vezes, quando o objeto é escrito ou atualizado em uma instância e a chamada para recuperar esse objeto é para outra instância, latências de replicação podem ocorrer. Se isso acontecer, atualize ou tente ajudar novamente. Se você estiver escrevendo um aplicativo usando nossa API, novas tentativas com algum back-off é uma boa prática defensiva para aliviar esse problema.