Como habilitar e gerenciar o perfil de encaminhamento de tráfego do Microsoft 365

Com o perfil do Microsoft 365 habilitado, o Microsoft Entra Internet Access adquire o tráfego que vai para todos os serviços do Microsoft 365. O perfil do Microsoft 365 gerencia os seguintes grupos de políticas:

- Exchange Online

- SharePoint Online e OneDrive for Business

- Microsoft 365 Common e Office Online (apenas Microsoft Entra ID e Microsoft Graph)

Pré-requisitos

Para habilitar o perfil de encaminhamento de tráfego do Microsoft 365 para seu locatário, você deve ter:

- Uma função de Administrador de Acesso Seguro Global no Microsoft Entra ID

- A pré-visualização requer uma licença Microsoft Entra ID P1. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

- Para usar o perfil de encaminhamento de tráfego do Microsoft 365, uma licença do Microsoft 365 E3 é recomendada.

Limitações conhecidas

- Atualmente, o Teams não é suportado como parte dos pontos de extremidade comuns do Microsoft 365. Apenas o Microsoft Entra ID e o Microsoft Graph são suportados.

- Para obter detalhes sobre as limitações do perfil de tráfego do Microsoft 365, consulte Limitações conhecidas do Cliente Windows

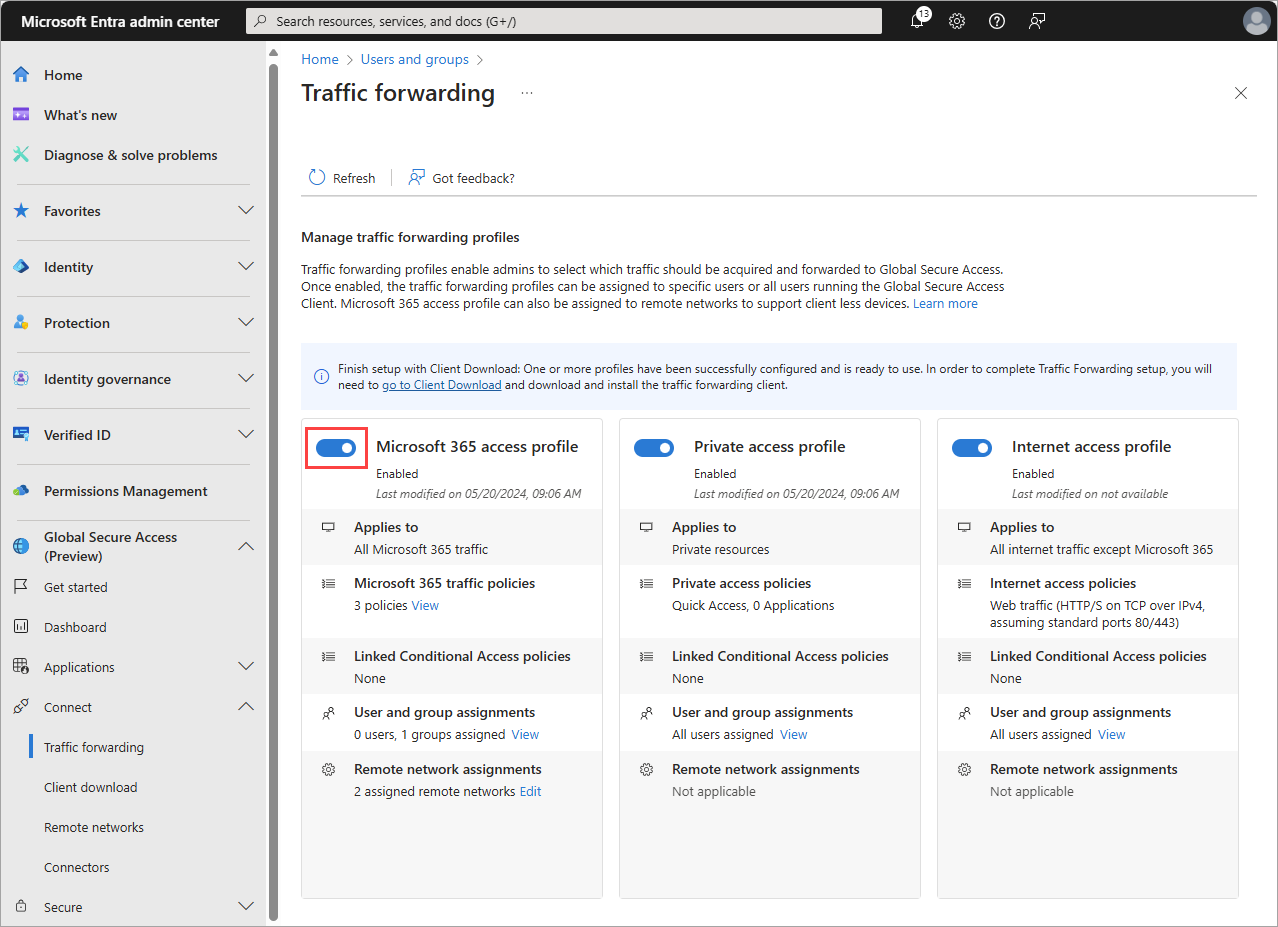

Ativar o perfil de tráfego do Microsoft 365

- Inicie sessão no centro de administração do Microsoft Entra.

- Navegue até Acesso Seguro Global (visualização)>Conecte>o encaminhamento de tráfego.

- Marque a caixa de seleção para o perfil de acesso do Microsoft 365.

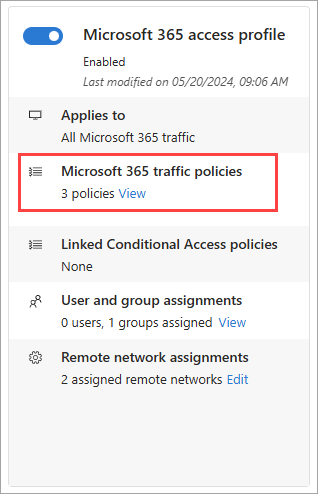

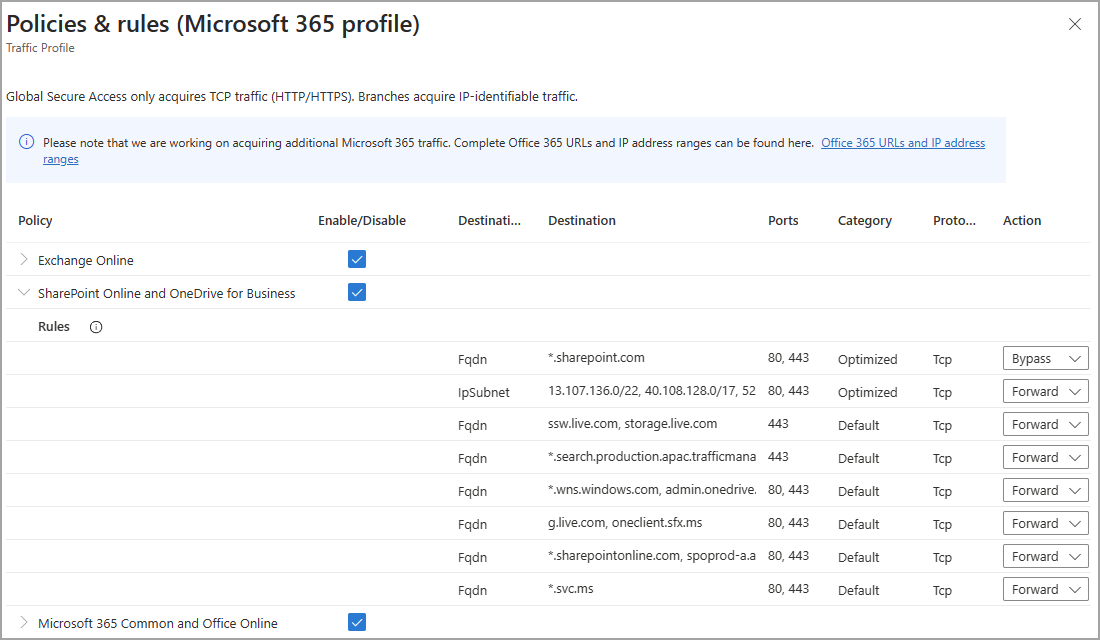

Políticas de tráfego do Microsoft 365

Para gerenciar os detalhes incluídos na política de encaminhamento de tráfego do Microsoft 365, selecione o link Exibir para políticas de tráfego do Microsoft 365.

Os grupos de políticas são listados, com uma caixa de seleção para indicar se o grupo de políticas está habilitado. Expanda um grupo de políticas para exibir todos os IPs e FQDNs incluídos no grupo.

Os grupos de políticas incluem os seguintes pormenores:

- Tipo de destino: FQDN ou sub-rede IP

- Destino: Os detalhes da sub-rede FQDN ou IP

- Portas: portas TCP ou UDP que são combinadas com os endereços IP para formar o ponto de extremidade da rede

- Protocolo: TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol)

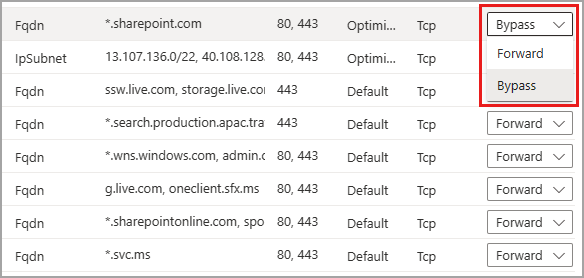

- Ação: Encaminhar ou Ignorar

Você pode optar por ignorar determinado tráfego. Os usuários ainda podem acessar o site; no entanto, o serviço não processa o tráfego. Você pode ignorar o tráfego para um FQDN ou endereço IP específico, um grupo de políticas inteiro dentro do perfil ou todo o perfil do Microsoft 365 em si. Se você só precisar encaminhar alguns dos recursos do Microsoft 365 dentro de um grupo de políticas, habilite o grupo e altere a Ação nos detalhes de acordo.

O exemplo a seguir mostra a configuração do *.sharepoint.com FQDN como Bypass para que o tráfego não seja encaminhado para o serviço.

Se o cliente Global Secure Access não conseguir se conectar ao serviço (por exemplo, devido a uma autorização ou falha de Acesso Condicional), o serviço ignorará o tráfego. O tráfego é enviado direto e localmente em vez de ser bloqueado. Nesse cenário, você pode criar uma política de Acesso Condicional para a verificação de rede compatível, para bloquear o tráfego se o cliente não conseguir se conectar ao serviço.

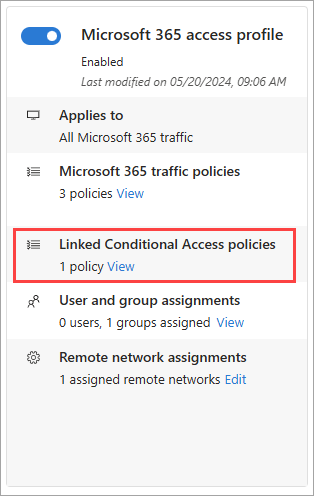

Políticas de Acesso Condicional Vinculado

As políticas de Acesso Condicional são criadas e aplicadas ao perfil de encaminhamento de tráfego na área Acesso Condicional do Microsoft Entra ID. Por exemplo, você pode criar uma política que exija o uso de dispositivos compatíveis ao acessar os serviços do Microsoft 365.

Se você vir "Nenhum" na seção Políticas de Acesso Condicional Vinculado, não há uma política de Acesso Condicional vinculada ao perfil de encaminhamento de tráfego. Para criar uma política de Acesso Condicional, consulte Acesso Condicional Universal através do Acesso Seguro Global.

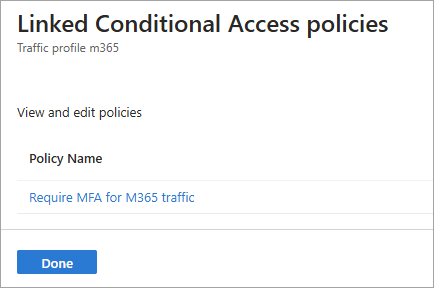

Editar uma política de Acesso Condicional existente

Se o perfil de encaminhamento de tráfego tiver uma política de Acesso Condicional vinculada, você poderá exibir e editar essa política.

Selecione o link Exibir para políticas de Acesso Condicional Vinculado.

Selecione uma política da lista. Os detalhes da política são abertos em Acesso Condicional.

Atribuições de rede remota do Microsoft 365

Os perfis de tráfego podem ser atribuídos a redes remotas, para que o tráfego de rede seja encaminhado para o Acesso Seguro Global sem ter que instalar o cliente em dispositivos de usuário final. Desde que o dispositivo esteja atrás do equipamento das instalações do cliente (CPE), o cliente não é necessário. Você deve criar uma rede remota antes de adicioná-la ao perfil. Para obter mais informações, consulte Como criar redes remotas.

Para atribuir uma rede remota ao perfil do Microsoft 365:

- Inicie sessão no centro de administração do Microsoft Entra.

- Navegue até Acesso Seguro Global (visualização)>Encaminhamento de tráfego.

- Selecione o botão Adicionar atribuições para o perfil.

- Se estiver editando as atribuições de rede remota, selecione o botão Adicionar/editar atribuições .

- Selecione uma rede remota na lista e selecione Adicionar.

Termos de Utilização

A sua utilização das experiências e funcionalidades de pré-visualização do Microsoft Entra Private Access e do Microsoft Entra Internet Access é regida pelos termos e condições do serviço online de pré-visualização do(s) contrato(s) ao abrigo do(s) qual(is) obteve os serviços. As Visualizações Prévias podem estar sujeitas a compromissos de segurança, conformidade e privacidade reduzidos ou diferentes, conforme explicado mais detalhadamente nos Termos de Licença Universal para Serviços Online e no Adendo de Proteção de Dados de Produtos e Serviços da Microsoft ("DPA") e em quaisquer outros avisos fornecidos com a Visualização.

Próximos passos

A próxima etapa para começar a usar o Microsoft Entra Internet Access é instalar e configurar o Global Secure Access Client em dispositivos de usuário final

Para obter mais informações sobre o encaminhamento de tráfego, consulte o seguinte artigo: