Identidades gerenciadas para recursos do Azure: perguntas frequentes

Identidades gerenciadas para recursos do Azure é um recurso do Microsoft Entra ID. Cada um dos serviços do Azure que suportam as identidades geridas para os recursos do Azure estão sujeitos à sua própria linha de tempo. Certifique-se de que revê o estado de disponibilidade das identidades geridas para o seu recurso e problemas conhecidos antes de começar.

Nota

Identidades geridas para recursos do Azure é o novo nome para o serviço anteriormente conhecido como Identidade de Serviço Gerida (MSI).

Você pode encontrar a lista de recursos que têm uma identidade gerenciada atribuída ao sistema usando o seguinte comando da CLI do Azure:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Quais permissões do RBAC do Azure são necessárias para usar uma identidade gerenciada em um recurso?

- Identidade gerenciada atribuída ao sistema: você precisa ter permissões de gravação sobre o recurso. Por exemplo, para as máquinas virtuais, precisa de

Microsoft.Compute/virtualMachines/write. Essa ação está incluída em funções internas específicas de recursos, como o Colaborador de Máquina Virtual. - Atribuindo identidades gerenciadas atribuídas pelo usuário a recursos: você precisa de permissões de gravação sobre o recurso. Por exemplo, para as máquinas virtuais, precisa de

Microsoft.Compute/virtualMachines/write. Você também precisará deMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionação sobre a identidade atribuída pelo usuário. Essa ação está incluída na função interna Operador de Identidade Gerenciada . - Gerenciando identidades atribuídas pelo usuário: para criar ou excluir identidades gerenciadas atribuídas pelo usuário, você precisa da atribuição da função Colaborador de Identidade Gerenciada .

- Gerenciando atribuições de função para identidades gerenciadas: você precisa da atribuição da função Proprietário ou Administrador de Acesso de Usuário sobre o recurso ao qual está concedendo acesso. Você precisará da atribuição de função Leitor ao recurso com uma identidade atribuída pelo sistema ou à identidade atribuída pelo usuário que está recebendo a atribuição de função. Se você não tiver acesso de leitura, poderá pesquisar por "Usuário, grupo ou entidade de serviço" para encontrar a entidade de serviço de suporte da identidade, em vez de pesquisar por identidade gerenciada ao adicionar a atribuição de função. Leia mais sobre como atribuir funções do Azure.

Você pode impedir que seus usuários criem identidades gerenciadas atribuídas pelo usuário usando a Política do Azure

Entre no portal do Azure e vá para Política.

Escolher definições

Selecione + Definição de política e insira as informações necessárias.

Na seção de regras de política, cole:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Depois de criar a política, atribua-a ao grupo de recursos que você gostaria de usar.

- Navegue até grupos de recursos.

- Localize o grupo de recursos que você está usando para teste.

- Escolha Políticas no menu à esquerda.

- Selecione Atribuir política

- Na seção Noções básicas, forneça:

- Escopo O grupo de recursos que estamos usando para testes

- Definição de política: a política que criamos anteriormente.

- Deixe todas as outras configurações em seus padrões e escolha Revisar + Criar

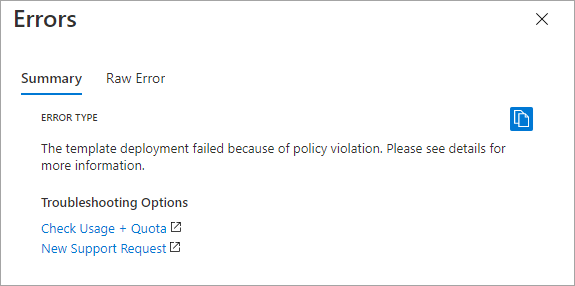

Neste ponto, qualquer tentativa de criar uma identidade gerenciada atribuída pelo usuário no grupo de recursos falhará.

Não, identidades gerenciadas e Registros de Aplicativo do Microsoft Entra não são a mesma coisa no diretório.

Os registros de aplicativo têm dois componentes: um objeto de aplicativo + um objeto de entidade de serviço. As Identidades Gerenciadas para recursos do Azure têm apenas um desses componentes: um Objeto Principal de Serviço.

As identidades gerenciadas não têm um objeto de aplicativo no diretório, que é o que é comumente usado para conceder permissões de aplicativo para o MS graph. Em vez disso, as permissões do MS graph para identidades gerenciadas precisam ser concedidas diretamente à entidade de serviço.

Qual é a credencial associada a uma identidade gerenciada? Durante quanto tempo é válido e com que frequência é rotativo?

Nota

Como as identidades gerenciadas são autenticadas é um detalhe de implementação interna que está sujeito a alterações sem aviso prévio.

As identidades gerenciadas usam autenticação baseada em certificado. A credencial de cada identidade gerenciada tem uma expiração de 90 dias e é rolada após 45 dias.

- Se a identidade gerenciada atribuída ao sistema estiver habilitada e nenhuma identidade for especificada na solicitação, o IMDS (Serviço de Metadados de Instância) do Azure assumirá como padrão a identidade gerenciada atribuída ao sistema.

- Se a identidade gerenciada atribuída ao sistema não estiver habilitada e existir apenas uma identidade gerenciada atribuída ao usuário, o IMDS assumirá como padrão essa identidade gerenciada atribuída a um único usuário.

Se outro usuário atribuído identidade gerenciada for atribuído ao recurso por qualquer motivo, suas solicitações ao IMDS começarão a falhar com o erro

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request. É altamente recomendável que você especifique explicitamente uma identidade em sua solicitação, mesmo que apenas uma identidade gerenciada atribuída ao usuário exista atualmente para o recurso. - Se a identidade gerenciada atribuída ao sistema não estiver habilitada e existirem várias identidades gerenciadas atribuídas ao usuário, será necessário especificar uma identidade gerenciada na solicitação.

Em resumo, sim, você pode usar identidades gerenciadas atribuídas pelo usuário em mais de uma região do Azure. A resposta mais longa é que, enquanto as identidades gerenciadas atribuídas pelo usuário são criadas como recursos regionais, a entidade de serviço (SP) associada criada no Microsoft Entra ID está disponível globalmente. A entidade de serviço pode ser usada de qualquer região do Azure e sua disponibilidade depende da disponibilidade da ID do Microsoft Entra. Por exemplo, se você criou uma identidade gerenciada atribuída ao usuário na região Centro-Sul e essa região fica indisponível, esse problema afeta apenas as atividades do plano de controle na própria identidade gerenciada. As atividades realizadas por quaisquer recursos já configurados para usar as identidades gerenciadas não seriam afetadas.

As identidades gerenciadas para recursos do Azure funcionam com os Serviços de Nuvem do Azure (Clássico)?

As identidades gerenciadas para recursos do Azure não têm suporte para os Serviços de Nuvem do Azure (clássicos) no momento. “

O limite de segurança da identidade é o recurso ao qual ela está anexada. Por exemplo, o limite de segurança para uma máquina virtual com identidades gerenciadas para recursos do Azure habilitados é a máquina virtual. Qualquer código em execução nessa VM é capaz de chamar o ponto de extremidade de identidades gerenciadas e solicitar tokens. A experiência é semelhante ao trabalhar com outros recursos que suportam identidades gerenciadas.

As identidades gerenciadas serão recriadas automaticamente se eu mover uma assinatura para outro diretório?

Não, se você mover uma assinatura para outro diretório, precisará recriá-las manualmente e conceder atribuições de função do Azure novamente.

- Para identidades geridas atribuídas pelo sistema: desativar e reativar.

- Para identidades geridas atribuídas pelo utilizador: eliminar, recriar e ligá-las novamente aos recursos necessários (por exemplo, máquinas virtuais)

Não, as identidades gerenciadas atualmente não suportam cenários entre diretórios.

Os limites de identidades gerenciadas têm dependências nos limites de serviço do Azure, limites do Serviço de Metadados de Instância do Azure (IMDS) e limites de serviço do Microsoft Entra.

- Os limites de serviço do Azure definem o número de operações de criação que podem ser realizadas ao nível do inquilino e da subscrição. As identidades gerenciadas atribuídas pelo usuário também têm limitações sobre como elas podem ser nomeadas.

- IMDS Em geral, as solicitações ao IMDS são limitadas a cinco solicitações por segundo. Os pedidos que excedam este limiar serão rejeitados com respostas 429. As solicitações para a categoria Identidade Gerenciada são limitadas a 20 solicitações por segundo e 5 solicitações simultâneas. Você pode ler mais no artigo do Serviço de Metadados de Instância do Azure (Windows).

- Serviço Microsoft Entra Cada identidade gerenciada conta para o limite de cota de objeto em um locatário do Microsoft Entra, conforme descrito em Limites e restrições de serviço do Microsoft Entra.

É possível mover uma identidade gerenciada atribuída pelo usuário para um grupo/assinatura de recursos diferente?

Não há suporte para mover uma identidade gerenciada atribuída pelo usuário para um grupo de recursos diferente.

Os tokens de identidade gerenciados são armazenados em cache pela infraestrutura subjacente do Azure para fins de desempenho e resiliência: os serviços back-end para identidades gerenciadas mantêm um cache por URI de recurso por cerca de 24 horas. Pode levar várias horas para que as alterações nas permissões de uma identidade gerenciada entrem em vigor, por exemplo. Hoje, não é possível forçar o token de uma identidade gerenciada a ser atualizado antes de seu vencimento. Para obter mais informações, consulte Limitação do uso de identidades gerenciadas para autorização.

Sim, as Identidades Gerenciadas são excluídas suavemente por 30 dias. Você pode exibir a entidade de serviço de identidade gerenciada excluída suavemente, mas não pode restaurá-la ou excluí-la permanentemente.

Quando uma identidade gerenciada é excluída, um recurso do Azure que foi associado anteriormente a essa identidade não pode mais solicitar novos tokens para essa identidade. Os tokens que foram emitidos antes da exclusão da identidade ainda serão válidos até o vencimento original. Alguns sistemas de autorização de pontos de extremidade de destino podem realizar outras verificações no diretório para a identidade, caso em que a solicitação falha, pois o objeto não pode ser encontrado. No entanto, alguns sistemas, como o Azure RBAC, continuarão a aceitar solicitações desse token até que ele expire.