Plano de modernização rápida da segurança

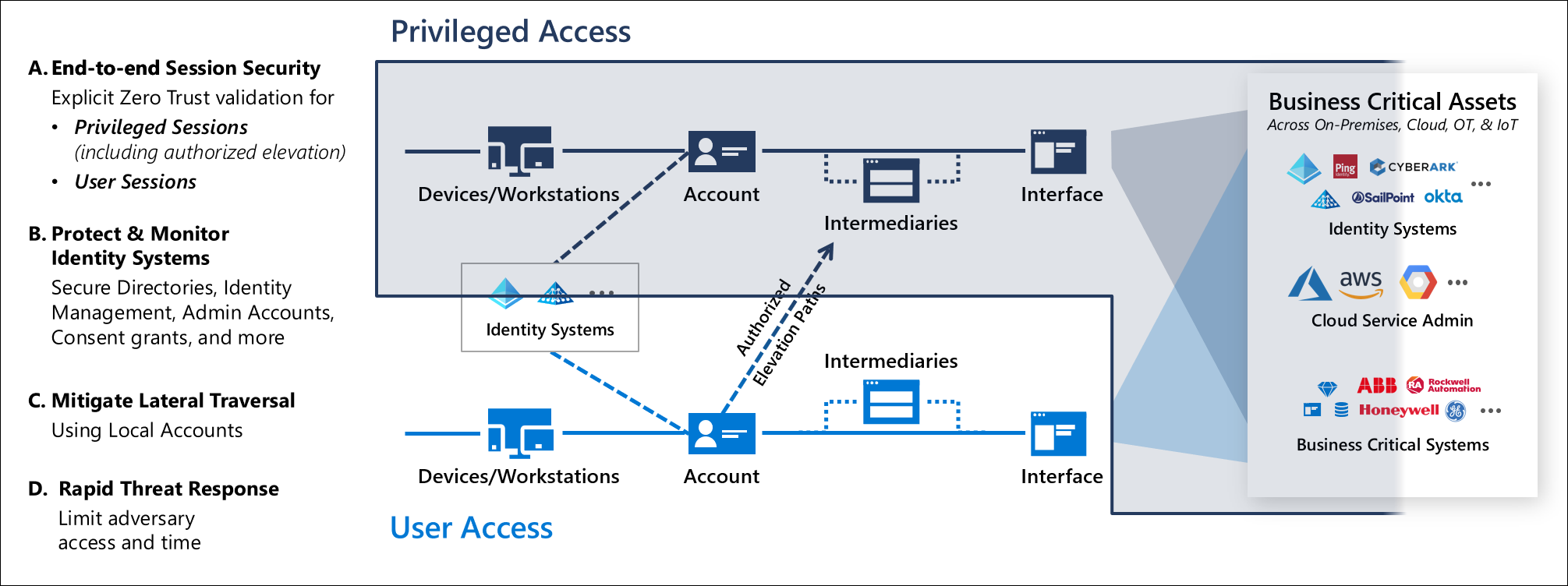

Este plano de modernização rápida (RAMP) irá ajudá-lo a adotar rapidamente a estratégia de acesso privilegiado recomendada pela Microsoft.

Este roteiro baseia-se nos controles técnicos estabelecidos nas diretrizes de implantação de acesso privilegiado. Conclua essas etapas e use as etapas neste RAMP para configurar os controles para sua organização.

Nota

Muitas dessas etapas terão uma dinâmica verde/brownfield, pois as organizações geralmente têm riscos de segurança na forma como já estão implantadas ou configuradas contas. Este roteiro prioriza parar o acúmulo de novos riscos de segurança primeiro e, em seguida, limpa os itens restantes que já se acumularam.

À medida que avança no roteiro, você pode utilizar o Microsoft Secure Score para acompanhar e comparar muitos itens na jornada com outros em organizações semelhantes ao longo do tempo. Saiba mais sobre o Microsoft Secure Score no artigo Visão geral da pontuação segura.

Cada item neste RAMP é estruturado como uma iniciativa que será rastreada e gerenciada usando um formato que se baseia na metodologia de objetivos e resultados-chave (OKR). Cada item inclui o que (objetivo), porquê, quem, como e como medir (resultados-chave). Alguns itens exigem mudanças nos processos e nos conhecimentos ou habilidades das pessoas, enquanto outros são mudanças tecnológicas mais simples. Muitas dessas iniciativas incluirão membros fora do departamento de TI tradicional que devem ser incluídos na tomada de decisões e na implementação dessas mudanças para garantir que elas sejam integradas com sucesso em sua organização.

É fundamental trabalhar em conjunto como organização, criar parcerias e educar pessoas que tradicionalmente não faziam parte desse processo. É fundamental criar e manter a adesão em toda a organização, sem que muitos projetos falhem.

Separe e gerencie contas privilegiadas

Contas de acesso de emergência

- O quê?: Certifique-se de que não está bloqueado acidentalmente fora da sua organização do Microsoft Entra numa situação de emergência.

- Motivo: contas de acesso de emergência raramente usadas e altamente prejudiciais para a organização se comprometidas, mas sua disponibilidade para a organização também é extremamente importante para os poucos cenários em que são necessárias. Certifique-se de ter um plano de continuidade de acesso que acomoda eventos esperados e inesperados.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Como: Siga as orientações em Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Meça os principais resultados:

- O processo de acesso de emergência estabelecido foi projetado com base nas diretrizes da Microsoft que atendem às necessidades organizacionais

- O acesso de emergência mantido foi revisto e testado nos últimos 90 dias

Habilitar o Microsoft Entra Privileged Identity Management

- O quê?: Use o Microsoft Entra Privileged Identity Management (PIM) em seu ambiente de produção do Microsoft Entra para descobrir e proteger contas privilegiadas

- Motivo: o Privileged Identity Management fornece ativação de função baseada em tempo e aprovação para mitigar os riscos de permissões de acesso excessivas, desnecessárias ou usadas indevidamente.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Como: Implantar e configurar o Microsoft Entra Privileged Identity Management usando as orientações no artigo, Deploy Microsoft Entra Privileged Identity Management (PIM).

- Meça os principais resultados: 100% das funções de acesso privilegiado aplicáveis estão usando o Microsoft Entra PIM

Identificar e categorizar contas privilegiadas (ID do Microsoft Entra)

O quê?: Identifique todas as funções e grupos com alto impacto nos negócios que exigirão um nível de segurança privilegiado (imediatamente ou ao longo do tempo). Esses administradores exigirão contas separadas em uma etapa posterior: Administração de acesso privilegiado.

Motivo: esta etapa é necessária para identificar e minimizar o número de pessoas que exigem contas separadas e proteção de acesso privilegiado.

Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

Como: Depois de ativar o Microsoft Entra Privileged Identity Management, exiba os usuários que estão nas seguintes funções do Microsoft Entra no mínimo com base nas políticas de risco da sua organização:

- Administrador Global

- Administrador de Funções com Privilégios

- Administrador do Exchange

- Administrador do SharePoint

Para obter uma lista completa das funções de administrador, consulte Permissões de função de administrador no Microsoft Entra ID.

Remova todas as contas que não são mais necessárias nessas funções. Em seguida, categorize as contas restantes atribuídas a funções de administrador:

- Atribuído a usuários administrativos, mas também usado para fins de produtividade não administrativa, como ler e responder a e-mails.

- Atribuído a usuários administrativos e usado apenas para fins administrativos

- Compartilhado entre vários usuários

- Para cenários de acesso de emergência com vidro quebra-vidro

- Para scripts automatizados

- Para utilizadores externos

Se você não tiver o Microsoft Entra Privileged Identity Management em sua organização, poderá usar a API do PowerShell. Comece com a função de Administrador Global, porque ela tem as mesmas permissões em todos os serviços de nuvem para os quais sua organização se inscreveu. Essas permissões são concedidas independentemente de onde foram atribuídas: no centro de administração do Microsoft 365, no portal do Azure ou pelo módulo do Azure AD para Microsoft PowerShell.

- Medir os principais resultados: a revisão e a identificação de funções de acesso privilegiado foram concluídas nos últimos 90 dias

Contas separadas (contas do AD locais)

O quê?: Proteja contas administrativas privilegiadas locais, se ainda não tiver sido feita. Esta etapa inclui:

- Criação de contas de administrador separadas para usuários que precisam realizar tarefas administrativas locais

- Implantando estações de trabalho de acesso privilegiado para administradores do Ative Directory

- Criação de senhas de administrador local exclusivas para estações de trabalho e servidores

Motivo: proteger as contas usadas para tarefas administrativas. As contas de administrador devem ter o email desabilitado e nenhuma conta pessoal da Microsoft deve ser permitida.

Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

Como: Todo o pessoal autorizado a possuir privilégios administrativos deve ter contas separadas para funções administrativas distintas das contas de usuário. Não partilhe estas contas entre utilizadores.

- Contas de utilizador padrão – são concedidos privilégios de utilizador padrão para tarefas de utilizador padrão, tais como e-mail, navegação na Web e utilização de aplicações de linha de negócio. Essas contas não recebem privilégios administrativos.

- Contas administrativas – contas separadas criadas para aqueles a quem foram atribuídos privilégios administrativos adequados.

Meça os principais resultados: 100% dos usuários privilegiados locais têm contas dedicadas separadas

Microsoft Defender para Identidade

O quê?: O Microsoft Defender for Identity combina sinais locais com informações na nuvem para monitorar, proteger e investigar eventos em um formato simplificado, permitindo que suas equipes de segurança detetem ataques avançados contra sua infraestrutura de identidade com a capacidade de:

- Monitore usuários, comportamento da entidade e atividades com análises baseadas em aprendizagem

- Proteja as identidades dos utilizadores e as credenciais armazenadas no Active Directory

- Identifique e investigue atividades suspeitas do usuário e ataques avançados em toda a cadeia de eliminação

- Forneça informações claras sobre incidentes em um cronograma simples para triagem rápida

Motivo: os atacantes modernos podem permanecer sem serem detetados por longos períodos de tempo. Muitas ameaças são difíceis de encontrar sem uma imagem coesa de todo o seu ambiente de identidade.

Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

Como: Implante e habilite o Microsoft Defender for Identity e revise todos os alertas abertos.

Meça os principais resultados: Todos os alertas abertos revisados e mitigados pelas equipes apropriadas.

Melhore a experiência de gerenciamento de credenciais

Implementar e documentar a redefinição de senha de autoatendimento e o registro combinado de informações de segurança

- O quê?: Habilite e configure a redefinição de senha de autoatendimento (SSPR) em sua organização e habilite a experiência combinada de registro de informações de segurança.

- Porquê: os utilizadores podem repor as suas próprias palavras-passe depois de se registarem. A experiência combinada de registro de informações de segurança fornece uma melhor experiência do usuário, permitindo o registro para autenticação multifator Microsoft Entra e redefinição de senha de autoatendimento. Estas ferramentas, quando utilizadas em conjunto, contribuem para reduzir os custos dos serviços de assistência e tornar os utilizadores mais satisfeitos.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Os processos do Central IT Operations Helpdesk foram atualizados e o pessoal recebeu formação sobre os mesmos

- Como: Para habilitar e implantar o SSPR, consulte o artigo Planejar uma implantação de redefinição de senha de autoatendimento do Microsoft Entra.

- Meça os principais resultados: a redefinição de senha de autoatendimento está totalmente configurada e disponível para a organização

Proteger contas de administrador - Habilite e exija MFA / Passwordless para usuários privilegiados do Microsoft Entra ID

O quê?: Exigir que todas as contas privilegiadas no Microsoft Entra ID usem autenticação multifator forte

Porquê: para proteger o acesso a dados e serviços no Microsoft 365.

Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Os processos do Central IT Operations Helpdesk foram atualizados e o pessoal recebeu formação sobre os mesmos

- Os processos do proprietário do Serviço Central de Operações de TI foram atualizados e o pessoal foi treinado sobre eles

Como: Ative a autenticação multifator (MFA) do Microsoft Entra e registre todas as outras contas de administrador não federadas de usuário único altamente privilegiadas. Exigir autenticação multifator no início de sessão para todos os utilizadores individuais atribuídos permanentemente a uma ou mais funções de administrador do Microsoft Entra.

Exija que os administradores usem métodos de entrada sem senha, como chaves de segurança FIDO2 ou Windows Hello for Business em conjunto com senhas exclusivas, longas e complexas. Imponha essa alteração com um documento de política organizacional.

Siga as orientações nos artigos a seguir, Planejar uma implantação de autenticação multifator do Microsoft Entra e Planejar uma implantação de autenticação sem senha no Microsoft Entra ID.

- Meça os principais resultados: 100% dos usuários privilegiados estão usando autenticação sem senha ou uma forma forte de autenticação multifator para todos os logons. Consulte Contas de acesso privilegiado para obter a descrição da autenticação multifator

Bloquear protocolos de autenticação herdados para contas de usuário privilegiadas

O quê?: Bloqueie o uso do protocolo de autenticação herdado para contas de usuário privilegiadas.

Motivo: as organizações devem bloquear esses protocolos de autenticação herdados porque a autenticação multifator não pode ser imposta contra eles. Deixar os protocolos de autenticação herdados habilitados pode criar um ponto de entrada para os invasores. Alguns aplicativos herdados podem contar com esses protocolos e as organizações têm a opção de criar exceções específicas para determinadas contas. Estas exceções devem ser acompanhadas e devem ser efetuados controlos de monitorização adicionais.

Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- Política e normas: estabelecer requisitos claros

- Gerenciamento de Identidades e Chaves ou OperaçõesCentrais de TI Operações Centrais de TI para implementar a política

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

Como: Para bloquear protocolos de autenticação herdados em sua organização, siga as orientações no artigo Como: Bloquear autenticação herdada para Microsoft Entra ID com acesso condicional.

Meça os principais resultados:

- Protocolos herdados bloqueados: todos os protocolos herdados são bloqueados para todos os usuários, com apenas exceções autorizadas

- As exceções são revistas a cada 90 dias e expiram permanentemente dentro de um ano. Os proprietários de aplicativos devem corrigir todas as exceções dentro de um ano após a aprovação da primeira exceção

Processo de consentimento de candidatura

- O quê?: Desative o consentimento do usuário final para aplicativos Microsoft Entra.

Nota

Essa mudança exigirá centralizar o processo de tomada de decisão com as equipes de administração de segurança e identidade da sua organização.

- Motivo: os usuários podem criar inadvertidamente risco organizacional fornecendo consentimento para um aplicativo que pode acessar dados organizacionais de forma maliciosa.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Os processos do Central IT Operations Helpdesk foram atualizados e o pessoal recebeu formação sobre os mesmos

- Os processos do proprietário do Serviço Central de Operações de TI foram atualizados e o pessoal foi treinado sobre eles

- Como: Estabelecer um processo de consentimento centralizado para manter a visibilidade e o controle centralizados dos aplicativos que têm acesso aos dados, seguindo as orientações do artigo, gerenciando o consentimento para aplicativos e avaliando solicitações de consentimento.

- Meça os principais resultados: os usuários finais não podem consentir com o acesso ao aplicativo Microsoft Entra

Limpar riscos de conta e login

- O quê?: Habilite a Proteção de ID do Microsoft Entra e limpe todos os riscos encontrados.

- Porquê: o comportamento arriscado do utilizador e do início de sessão pode ser uma fonte de ataques contra a sua organização.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Os processos do Central IT Operations Helpdesk foram atualizados para chamadas de suporte relacionadas e o pessoal foi treinado sobre eles

- Como: Crie um processo que monitore e gerencie o risco do usuário e do login. Decida se você automatizará a correção, usando a autenticação multifator do Microsoft Entra e o SSPR, ou bloqueará e exigirá a intervenção do administrador. Siga as orientações no artigo Como: Configurar e habilitar políticas de risco.

- Meça os principais resultados: a organização tem zero riscos não endereçados de usuário e login.

Nota

As políticas de Acesso Condicional são necessárias para bloquear a acumulação de novos riscos de início de sessão. Consulte a seção Acesso condicional da Implantação de Acesso Privilegiado

Implantação inicial de estações de trabalho de administração

- O quê?: Contas privilegiadas, como as que gerenciam o Microsoft Entra ID, têm estações de trabalho dedicadas para executar tarefas administrativas.

- Porquê: os dispositivos onde são concluídas tarefas de administração privilegiadas são alvo de atacantes. Proteger não apenas a conta, mas esses ativos é fundamental para reduzir sua área de superfície de ataque. Essa separação limita sua exposição a ataques comuns direcionados a tarefas relacionadas à produtividade, como e-mail e navegação na Web.

- Quem?: Esta iniciativa é normalmente liderada pela Gestão de Identidades e Chaves e/ou Arquitetura de Segurança.

- Patrocínio: Esta iniciativa é normalmente patrocinada por CISO, CIO ou Diretor de Identidade

- Execução: Esta iniciativa é um esforço colaborativo que envolve

- A equipe de políticas e padrões documenta requisitos e padrões claros (com base nesta orientação)

- Gerenciamento de identidades e chaves ou operações centrais de TI para implementar quaisquer alterações

- O gerenciamento de conformidade de segurança monitora para garantir a conformidade

- Os processos do Central IT Operations Helpdesk foram atualizados e o pessoal recebeu formação sobre os mesmos

- Os processos do proprietário do Serviço Central de Operações de TI foram atualizados e o pessoal foi treinado sobre eles

- Como: A implantação inicial deve ser no nível Enterprise, conforme descrito no artigo Implantação de acesso privilegiado

- Meça os principais resultados: cada conta privilegiada tem uma estação de trabalho dedicada para executar tarefas confidenciais.

Nota

Esta etapa estabelece rapidamente uma linha de base de segurança e deve ser aumentada para níveis especializados e privilegiados o mais rápido possível.