Acesso privilegiado: Interfaces

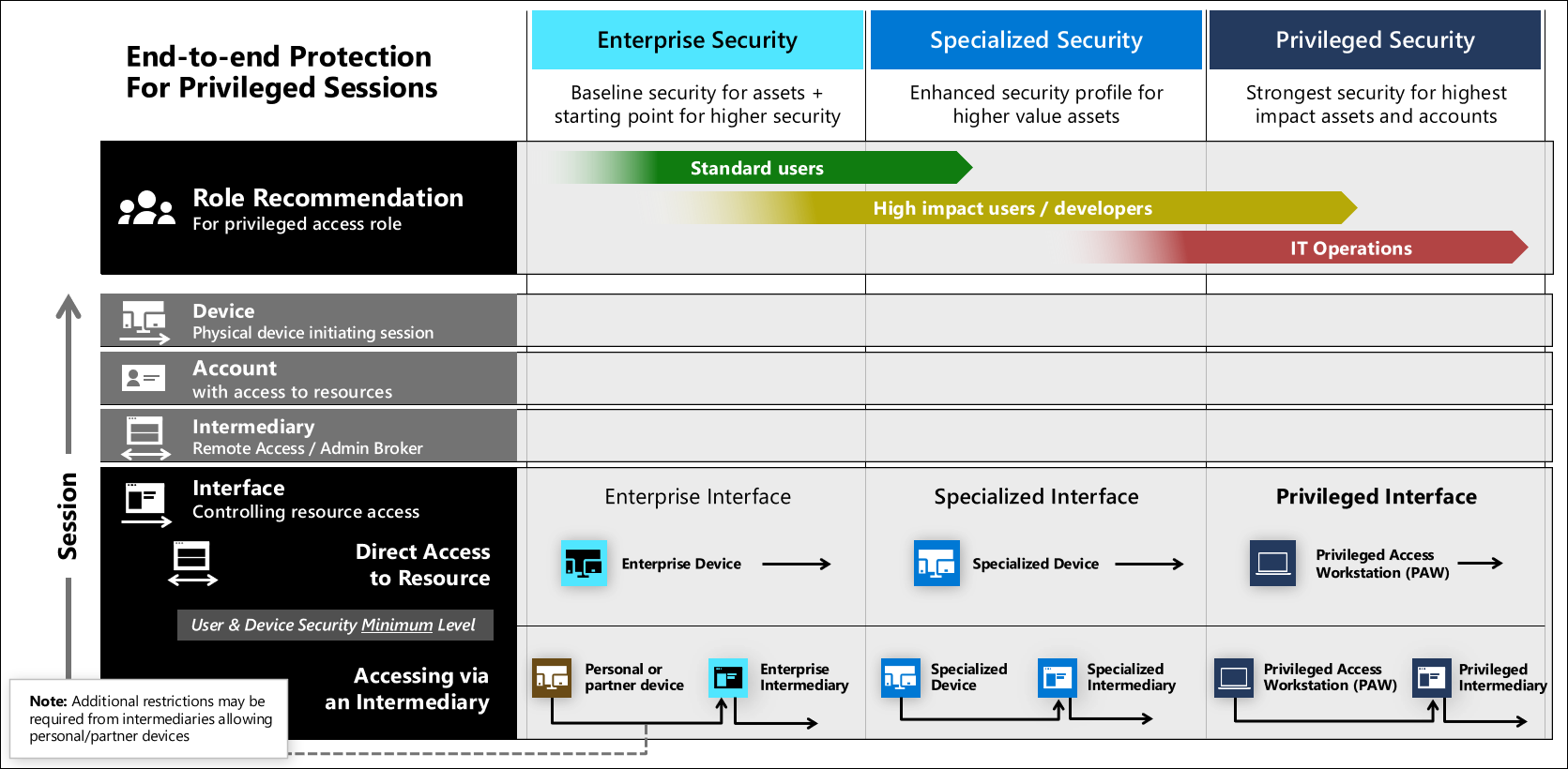

Um componente crítico da proteção do acesso privilegiado é a aplicação da política de confiança zero para garantir que dispositivos, contas e intermediários atendam aos requisitos de segurança antes de fornecer acesso.

Essa política garante que os usuários e dispositivos que iniciam a sessão de entrada sejam conhecidos, confiáveis e tenham permissão para acessar o recurso (por meio da interface). A imposição da política é executada pelo mecanismo de política de Acesso Condicional do Microsoft Entra que avalia a política atribuída à interface específica do aplicativo (como portal do Azure, Salesforce, Office 365, AWS, Workday e outros).

Este guia define três níveis de segurança para a segurança da interface que você pode usar para ativos com diferentes níveis de sensibilidade. Esses níveis são configurados no plano de modernização rápida de acesso privilegiado (RAMP) e correspondem aos níveis de segurança de contas e dispositivos.

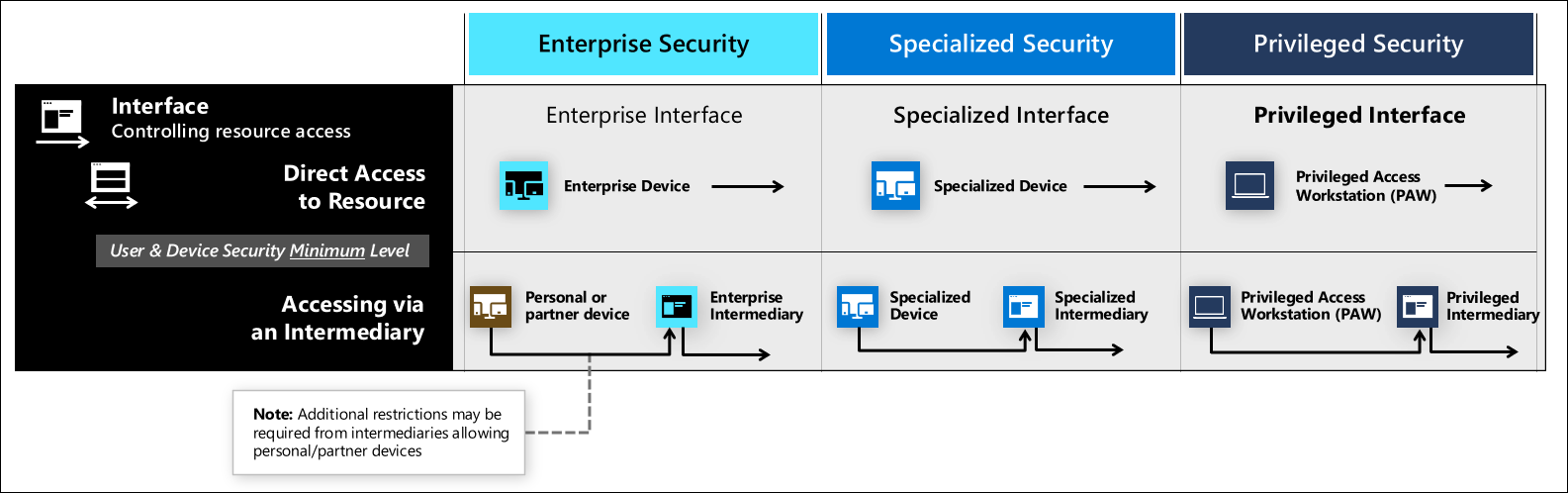

Os requisitos de segurança para sessões de entrada em interfaces aplicam-se a contas e ao dispositivo de origem, quer se trate de uma ligação direta a partir de dispositivos físicos ou de um intermediário de ambiente de trabalho remoto/servidor Jump. Os intermediários podem aceitar sessões de dispositivos pessoais para fornecer nível de segurança empresarial (para alguns cenários), mas intermediários especializados ou privilegiados não devem permitir conexões de níveis inferiores devido à natureza sensível à segurança de suas funções.

Nota

Essas tecnologias fornecem um forte controle de acesso de ponta a ponta à interface do aplicativo, mas o recurso em si também deve ser protegido contra ataques fora de banda ao código/funcionalidade do aplicativo, vulnerabilidades não corrigidas ou erros de configuração no sistema operacional ou firmware subjacente, em dados em repouso ou em trânsito, cadeias de suprimentos ou outros meios.

Certifique-se de avaliar e descobrir riscos para os próprios ativos para proteção completa. A Microsoft fornece ferramentas e orientações para ajudá-lo com isso, incluindo o Microsoft Defender for Cloud, o Microsoft Secure Score e orientações de modelagem de ameaças.

Exemplos de interface

As interfaces vêm em diferentes formas, normalmente como:

- Sites de serviços/aplicativos na nuvem, como o portal do Azure, AWS, Office 365

- Desktop Console gerenciando um aplicativo local (Microsoft Management Console (MMC) ou aplicativo personalizado)

- Interface de scripting/console, como Secure Shell (SSH) ou PowerShell

Embora alguns deles suportem diretamente a imposição do Zero Trust por meio do mecanismo de política de Acesso Condicional do Microsoft Entra, alguns deles precisarão ser publicados por meio de um intermediário, como o proxy de aplicativo Microsoft Entra ou o servidor de Área de Trabalho Remota/salto.

Segurança da interface

O objetivo final da segurança da interface é garantir que cada sessão de entrada na interface seja conhecida, confiável e permitida:

- Conhecido – O usuário é autenticado com autenticação forte e o dispositivo é autenticado (com exceções para dispositivos pessoais que usam uma solução de Área de Trabalho Remota ou VDI para acesso corporativo)

- Confiável – A integridade da segurança é explicitamente validada e imposta para contas e dispositivos que usam um mecanismo de política de Confiança Zero

- Permitido – O acesso aos recursos segue o princípio de privilégios mínimos usando uma combinação de controles para garantir que ele só possa ser acessado

- Pelos utilizadores certos

- No momento certo (acesso just in time, não acesso permanente)

- Com o fluxo de trabalho de aprovação certo (conforme necessário)

- A um nível de risco/confiança aceitável

Controlos de segurança da interface

O estabelecimento de garantias de segurança de interface requer uma combinação de controlos de segurança, incluindo:

- Aplicação da política Zero Trust - usando o Acesso Condicional para garantir que as sessões de entrada atendam aos requisitos para:

- Confiança no dispositivo para garantir que o dispositivo no mínimo:

- É gerido pela empresa

- Tem deteção de endpoint e resposta nele

- É compatível com os requisitos de configuração da organização

- Não está infetado ou sob ataque durante a sessão

- A confiança do usuário é alta o suficiente com base em sinais, incluindo:

- Utilização da autenticação multifator durante o início de sessão (ou adicionado posteriormente para aumentar a confiança)

- Se esta sessão corresponde a padrões históricos de comportamento

- Se a conta ou a sessão atual dispara alertas com base em informações sobre ameaças

- Risco da Proteção de ID do Microsoft Entra

- Confiança no dispositivo para garantir que o dispositivo no mínimo:

- Modelo de controle de acesso baseado em função (RBAC) que combina grupos/permissões de diretórios corporativos e funções, grupos e permissões específicos do aplicativo

- Fluxos de trabalho de acesso Just in Time que garantem requisitos específicos para privilégios (aprovações de pares, trilha de auditoria, expiração privilegiada, etc.) são aplicados antes de permitir privilégios para os quais a conta é qualificada.

Níveis de segurança da interface

Estas orientações definem três níveis de segurança. Para obter mais informações sobre esses níveis, consulte Keep it Simple - Personas and Profiles. Para obter orientações de implementação, consulte o plano de modernização rápida.

Interface empresarial

A segurança da interface corporativa é adequada para todos os usuários corporativos e cenários de produtividade. O Enterprise também serve como ponto de partida para cargas de trabalho de maior sensibilidade que você pode desenvolver incrementalmente para alcançar níveis de garantia de acesso especializados e privilegiados.

- Aplicação da política Zero Trust - em sessões de entrada usando Acesso Condicional para garantir que os usuários e dispositivos estejam protegidos no nível corporativo ou superior

- Para dar suporte, traga seus próprios cenários de dispositivo (BYOD), dispositivos pessoais e dispositivos gerenciados por parceiros podem ser conectados se eles usarem um intermediário corporativo, como uma Área de Trabalho Virtual do Windows (WVD) dedicada ou uma solução de servidor de Área de Trabalho Remota / Jump semelhante.

- RBAC (Controle de Acesso Baseado em Função) - O modelo deve garantir que o aplicativo seja administrado apenas por funções no nível de segurança especializado ou privilegiado

Interface especializada

Os controlos de segurança para interfaces especializadas devem incluir

- Aplicação da política Zero Trust - em sessões de entrada usando Acesso Condicional para garantir que os usuários e dispositivos estejam protegidos no nível especializado ou privilegiado

- RBAC (Controle de Acesso Baseado em Função) - O modelo deve garantir que o aplicativo seja administrado apenas por funções no nível de segurança especializado ou privilegiado

- Fluxos de trabalho de acesso just in time (opcional) - que impõem privilégios mínimos, garantindo que os privilégios sejam usados apenas por usuários autorizados durante o tempo necessário.

Interface privilegiada

Os controlos de segurança para interfaces privilegiadas devem incluir

- Aplicação da política Zero Trust - em sessões de entrada usando Acesso Condicional para garantir que os usuários e dispositivos estejam protegidos no nível privilegiado

- RBAC (Controle de Acesso Baseado em Função) - O modelo deve garantir que o aplicativo seja administrado apenas por funções no nível de segurança privilegiado

- Fluxos de trabalho de acesso just in time (obrigatórios) que impõem privilégios mínimos, garantindo que os privilégios sejam usados apenas por usuários autorizados durante o tempo necessário.