Acesso privilegiado: Estratégia

A Microsoft recomenda a adoção dessa estratégia de acesso privilegiado para reduzir rapidamente os riscos para sua organização de ataques de alto impacto e alta probabilidade no acesso privilegiado.

O acesso privilegiado deve ser a principal prioridade de segurança em todas as organizações. Qualquer comprometimento desses usuários tem uma alta probabilidade de impacto negativo significativo para a organização. Os usuários privilegiados têm acesso a ativos críticos para os negócios em uma organização, quase sempre causando grande impacto quando invasores comprometem suas contas.

Essa estratégia é construída com base nos princípios do Zero Trust de validação explícita, menor privilégio e presunção de violação. A Microsoft fornece orientações de implementação para ajudá-lo a implantar rapidamente proteções com base nessa estratégia

Importante

Não há uma única solução técnica "bala de prata" que irá magicamente mitigar o risco de acesso privilegiado, você deve combinar várias tecnologias em uma solução holística que proteja contra vários pontos de entrada de invasores. As organizações devem trazer as ferramentas certas para cada parte do trabalho.

Porque é que o acesso privilegiado é importante?

A segurança do acesso privilegiado é extremamente importante porque é fundamental para todas as outras garantias de segurança, um invasor no controle de suas contas privilegiadas pode minar todas as outras garantias de segurança. Do ponto de vista do risco, a perda de acesso privilegiado é um evento de alto impacto com alta probabilidade de acontecer que está crescendo a um ritmo alarmante em todos os setores.

Essas técnicas de ataque foram inicialmente usadas em ataques direcionados de roubo de dados que resultaram em muitas violações de alto perfil em marcas conhecidas (e muitos incidentes não relatados). Mais recentemente, essas técnicas foram adotadas por atacantes de ransomware, alimentando um crescimento explosivo de ataques de ransomware operados por humanos altamente lucrativos que intencionalmente interrompem as operações de negócios em todo o setor.

Importante

O ransomware operado por humanos é diferente dos ataques de ransomware de computador único que têm como alvo uma única estação de trabalho ou dispositivo.

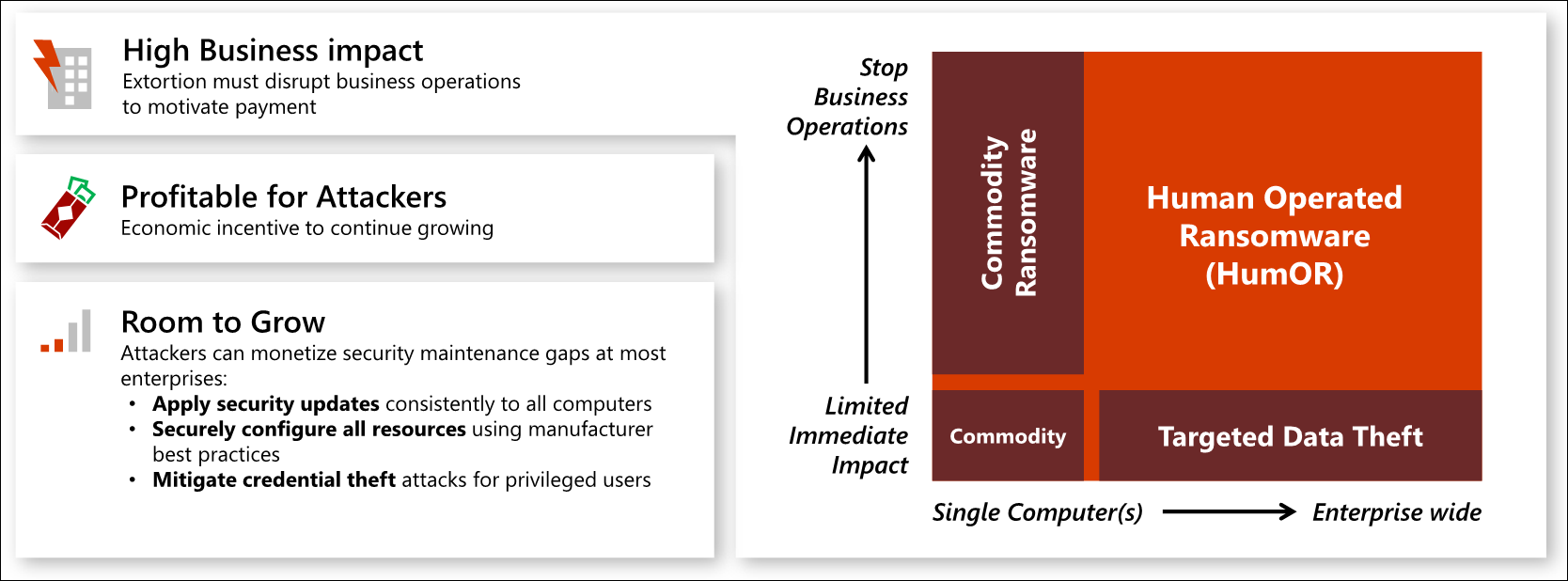

Este gráfico descreve como esse ataque baseado em extorsão está crescendo em impacto e probabilidade usando acesso privilegiado:

- Alto impacto nos negócios

- É difícil exagerar o potencial impacto nos negócios e os danos de uma perda de acesso privilegiado. Os atacantes com acesso privilegiado têm efetivamente controle total de todos os ativos e recursos da empresa, dando-lhes a capacidade de divulgar quaisquer dados confidenciais, interromper todos os processos de negócios ou subverter processos de negócios e máquinas para danificar propriedades, prejudicar pessoas ou pior.

O enorme impacto nos negócios foi visto em todos os setores com:

- Roubo de dados direcionado - os atacantes usam acesso privilegiado para acessar e roubar propriedade intelectual sensível para seu próprio uso ou para vender/transferir para seus concorrentes ou governos estrangeiros

- Ransomware operado por humanos (HumOR) - os atacantes usam acesso privilegiado para roubar e/ou criptografar todos os dados e sistemas da empresa, muitas vezes interrompendo todas as operações de negócios. Eles então extorquem a organização alvo exigindo dinheiro para não divulgar os dados e/ou fornecendo as chaves para desbloqueá-los.

- É difícil exagerar o potencial impacto nos negócios e os danos de uma perda de acesso privilegiado. Os atacantes com acesso privilegiado têm efetivamente controle total de todos os ativos e recursos da empresa, dando-lhes a capacidade de divulgar quaisquer dados confidenciais, interromper todos os processos de negócios ou subverter processos de negócios e máquinas para danificar propriedades, prejudicar pessoas ou pior.

O enorme impacto nos negócios foi visto em todos os setores com:

- Alta probabilidade de ocorrência

- A prevalência de ataques de acesso privilegiado tem aumentado desde o surgimento dos ataques de roubo de credenciais modernos, começando com as técnicas de passagem do hash. Estas técnicas começaram a ficar populares entre os criminosos a partir do lançamento da ferramenta de ataque "Pass-the-Hash Toolkit" de 2008 e tornaram-se num conjunto de técnicas de ataque fiáveis (baseadas principalmente no conjunto de ferramentas Mimikatz). Esta armamentização e automatização de técnicas permitiu que os ataques (e o seu impacto subsequente) crescessem a um ritmo rápido, limitado apenas pela vulnerabilidade da organização alvo aos ataques e pelos modelos de monetização/incentivo do atacante.

- Antes do advento do ransomware operado por humanos (HumOR), esses ataques eram prevalentes, mas muitas vezes invisíveis ou incompreendidos devido a:

- Limites de monetização de invasores - Somente grupos e indivíduos que sabiam como monetizar propriedade intelectual sensível de organizações-alvo poderiam lucrar com esses ataques.

- Impacto silencioso - As organizações muitas vezes perdiam esses ataques porque não tinham ferramentas de deteção e também tinham dificuldade em ver e estimar o impacto resultante nos negócios (por exemplo, como seus concorrentes estavam usando sua propriedade intelectual roubada e como isso afetava os preços e os mercados, às vezes anos mais tarde). Além disso, as organizações que viram os ataques muitas vezes permaneceram em silêncio sobre eles para proteger suas reputações.

- Tanto o impacto silencioso quanto as limitações de monetização de invasores nesses ataques estão se desintegrando com o advento do ransomware operado por humanos, que está crescendo em volume, impacto e conscientização porque é ambos:

- Alto e disruptivo - para processos de negócios para pagamento de demandas de extorsão.

- Universalmente aplicável - Todas as organizações em todos os setores estão financeiramente motivadas para continuar as operações ininterruptamente.

- Antes do advento do ransomware operado por humanos (HumOR), esses ataques eram prevalentes, mas muitas vezes invisíveis ou incompreendidos devido a:

- A prevalência de ataques de acesso privilegiado tem aumentado desde o surgimento dos ataques de roubo de credenciais modernos, começando com as técnicas de passagem do hash. Estas técnicas começaram a ficar populares entre os criminosos a partir do lançamento da ferramenta de ataque "Pass-the-Hash Toolkit" de 2008 e tornaram-se num conjunto de técnicas de ataque fiáveis (baseadas principalmente no conjunto de ferramentas Mimikatz). Esta armamentização e automatização de técnicas permitiu que os ataques (e o seu impacto subsequente) crescessem a um ritmo rápido, limitado apenas pela vulnerabilidade da organização alvo aos ataques e pelos modelos de monetização/incentivo do atacante.

Por estas razões, o acesso privilegiado deve ser a principal prioridade de segurança em todas as organizações.

Construindo sua estratégia de acesso privilegiado

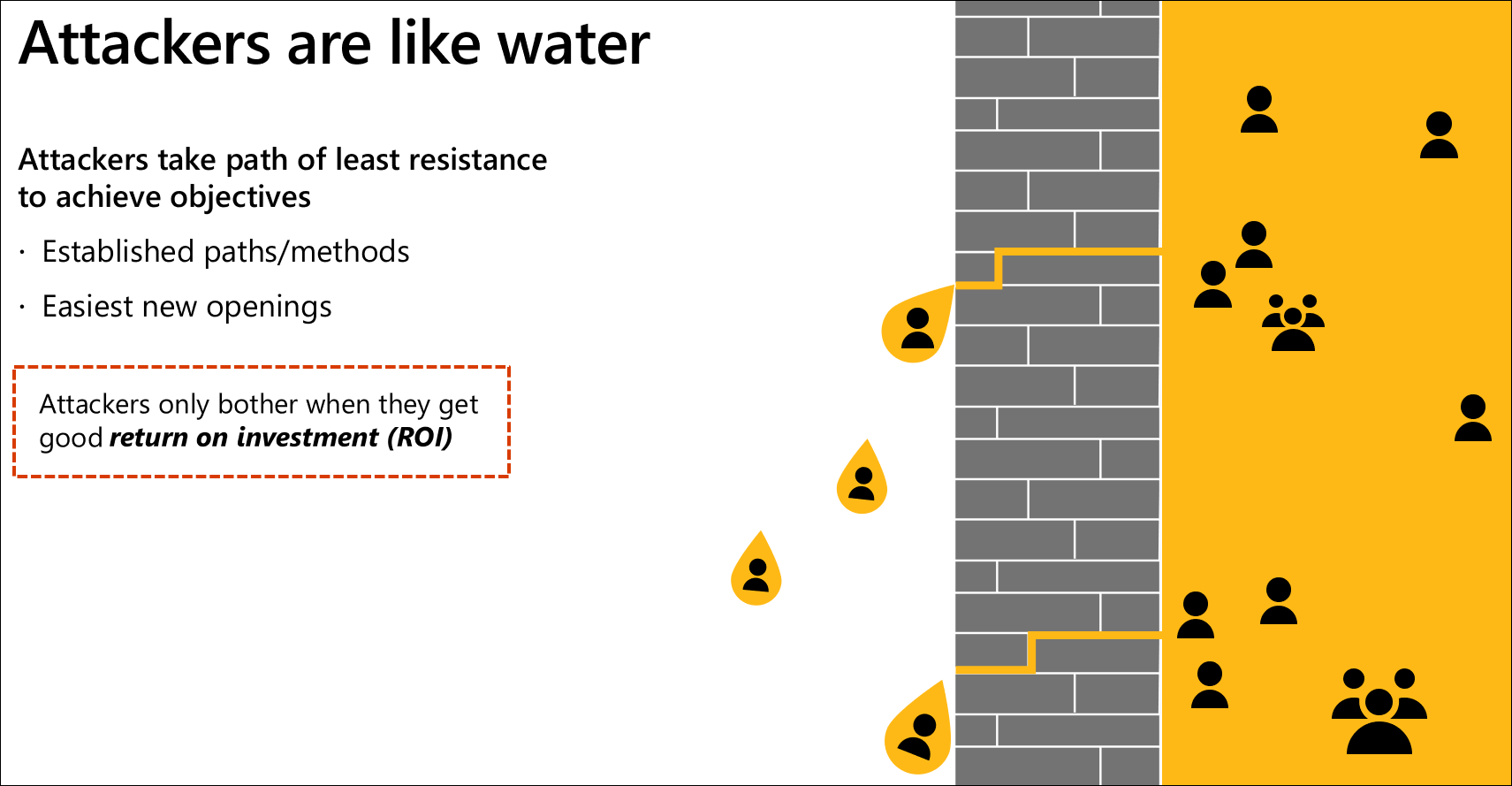

A estratégia de acesso privilegiado é uma jornada que deve ser composta por vitórias rápidas e progresso incremental. Cada passo em sua estratégia de acesso privilegiado deve levá-lo mais perto para "selar" invasores persistentes e flexíveis do acesso privilegiado, que são como água tentando se infiltrar em seu ambiente através de qualquer fraqueza disponível.

Esta orientação foi projetada para todas as organizações empresariais, independentemente de onde você já esteja na jornada.

Estratégia prática holística

A redução do risco do acesso privilegiado requer uma combinação cuidadosa, holística e priorizada de mitigações de risco abrangendo várias tecnologias.

Construir essa estratégia requer o reconhecimento de que os atacantes são como a água, pois têm inúmeras opções que podem explorar (algumas das quais podem parecer insignificantes no início), os atacantes são flexíveis em quais usam e geralmente tomam o caminho de menor resistência para alcançar seus objetivos.

Os caminhos que os atacantes priorizam na prática real são uma combinação de:

- Técnicas estabelecidas (muitas vezes automatizadas em ferramentas de ataque)

- Novas técnicas mais fáceis de explorar

Devido à diversidade de tecnologia envolvida, esta estratégia requer uma estratégia completa que combina várias tecnologias e segue os princípios Zero Trust.

Importante

Você deve adotar uma estratégia que inclua várias tecnologias para se defender contra esses ataques. A simples implementação de uma solução de gerenciamento de identidade privilegiada / gerenciamento de acesso privilegiado (PIM/PAM) não é suficiente. Para obter mais informações, consulte Intermediários de acesso privilegiado.

- Os atacantes são orientados para o objetivo e agnósticos em relação à tecnologia, usando qualquer tipo de ataque que funcione.

- O backbone de controle de acesso que você está defendendo está integrado à maioria ou a todos os sistemas no ambiente corporativo.

Esperar que você possa detetar ou prevenir essas ameaças apenas com controles de rede ou uma única solução de acesso privilegiado o deixará vulnerável a muitos outros tipos de ataques.

Pressuposto estratégico - A nuvem é uma fonte de segurança

Essa estratégia usa serviços de nuvem como a principal fonte de recursos de segurança e gerenciamento, em vez de técnicas de isolamento local, por vários motivos:

- A nuvem tem melhores recursos - Os recursos de segurança e gerenciamento mais poderosos disponíveis atualmente vêm de serviços de nuvem, incluindo ferramentas sofisticadas, integração nativa e enormes quantidades de inteligência de segurança, como os 8+ trilhões de sinais de segurança por dia que a Microsoft usa para nossas ferramentas de segurança.

- A nuvem é mais fácil e rápida - A adoção de serviços em nuvem requer pouca ou nenhuma infraestrutura para implementação e expansão, permitindo que suas equipes se concentrem em sua missão de segurança em vez de integração de tecnologia.

- A nuvem requer menos manutenção - A nuvem também é gerenciada, mantida e protegida de forma consistente por organizações de fornecedores com equipes dedicadas a esse único propósito para milhares de organizações de clientes, reduzindo o tempo e o esforço para sua equipe manter rigorosamente os recursos.

- A nuvem continua a melhorar - As funcionalidades dos serviços na nuvem estão constantemente a ser atualizadas sem a necessidade de a sua organização investir continuamente.

Construir a estratégia recomendada

A estratégia recomendada pela Microsoft é construir incrementalmente um sistema de "circuito fechado" para acesso privilegiado que garanta que apenas dispositivos, contas e sistemas intermediários "limpos" confiáveis possam ser usados para acesso privilegiado a sistemas sensíveis aos negócios.

Assim como impermeabilizar algo complexo na vida real, como um barco, você precisa projetar essa estratégia com um resultado intencional, estabelecer e seguir padrões cuidadosamente, e monitorar e auditar continuamente os resultados para que você corrija quaisquer vazamentos. Você não iria apenas pregar pranchas juntas em forma de barco e magicamente esperar um barco à prova d'água. Você se concentraria primeiro em construir e impermeabilizar itens significativos, como o casco e componentes críticos, como o motor e o mecanismo de direção (deixando maneiras para as pessoas entrarem), depois em itens de conforto impermeabilizantes, como rádios, bancos e afins. Você também o manteria ao longo do tempo, pois até mesmo o sistema mais perfeito poderia gerar um vazamento mais tarde, então você precisa acompanhar a manutenção preventiva, monitorar vazamentos e consertá-los para evitar que ele afunde.

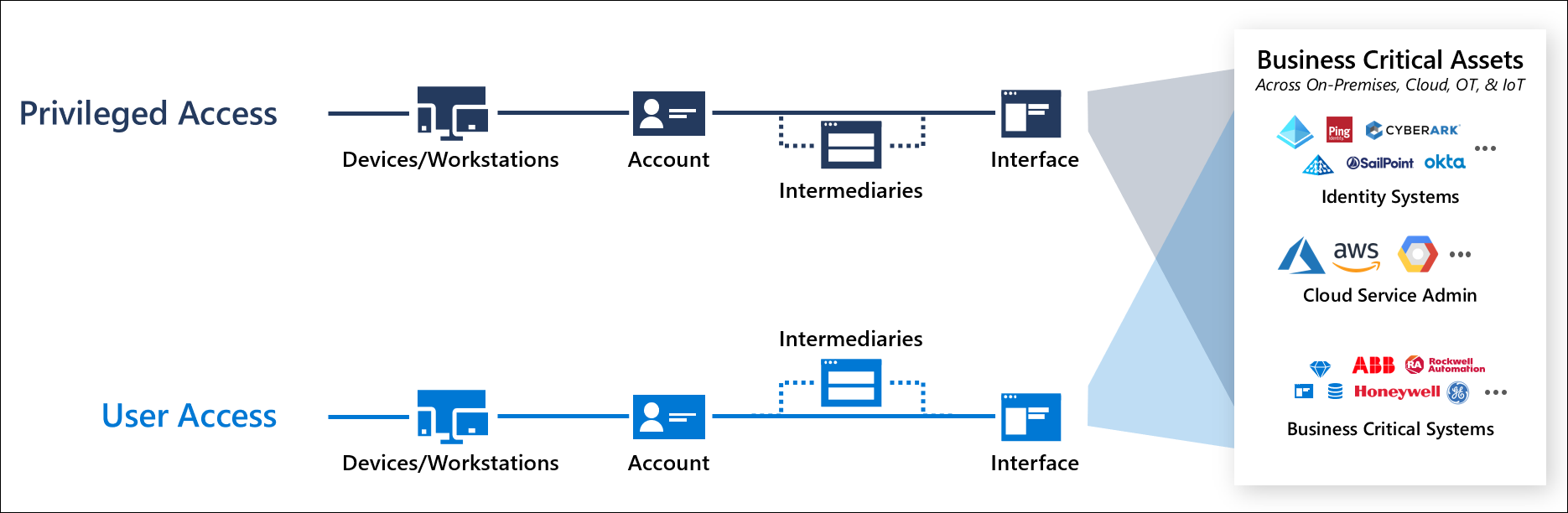

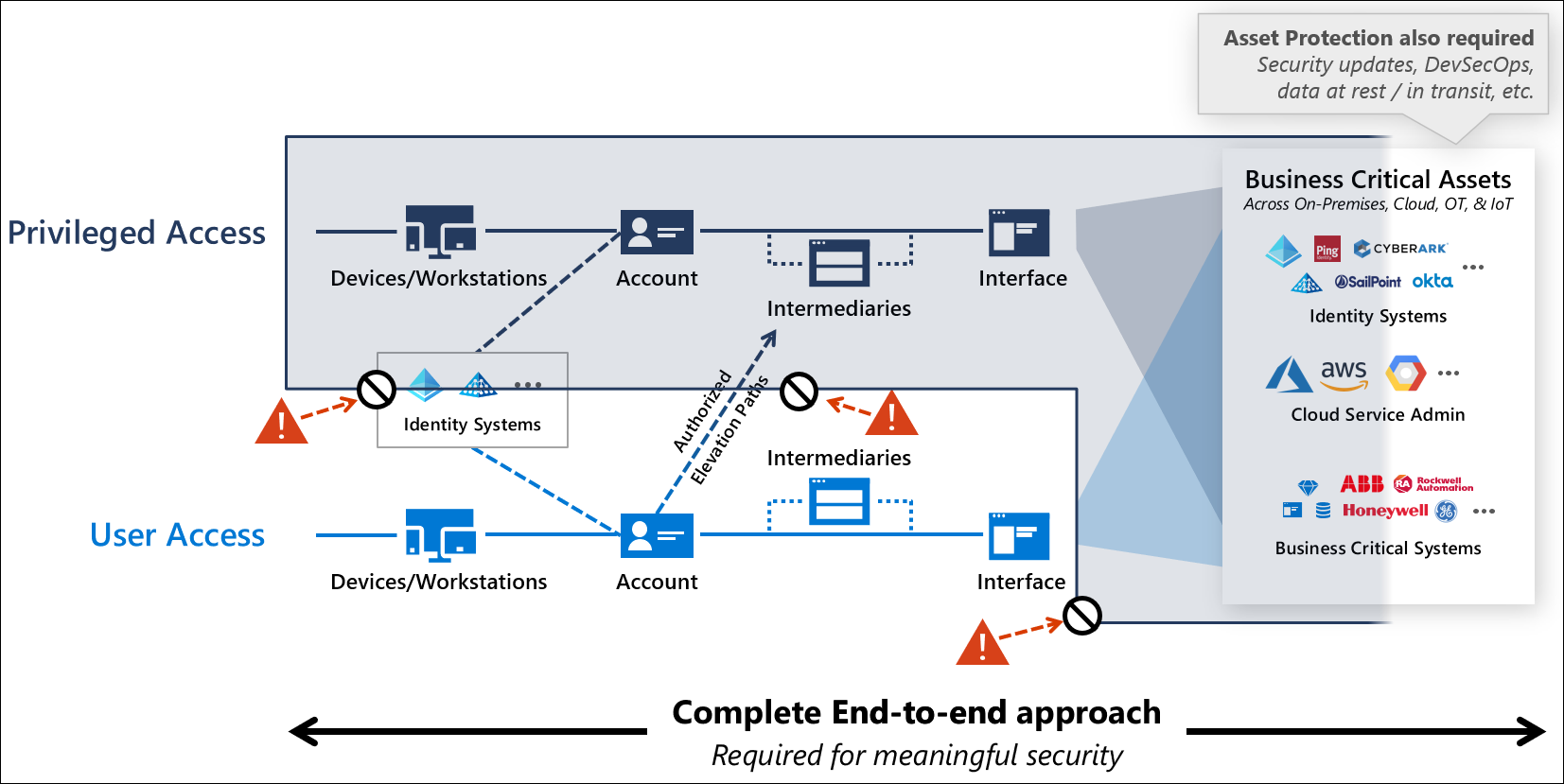

Proteger o acesso privilegiado tem dois objetivos simples

- Limitar estritamente a capacidade de executar ações privilegiadas a alguns caminhos autorizados

- Proteja e monitorize de perto essas vias

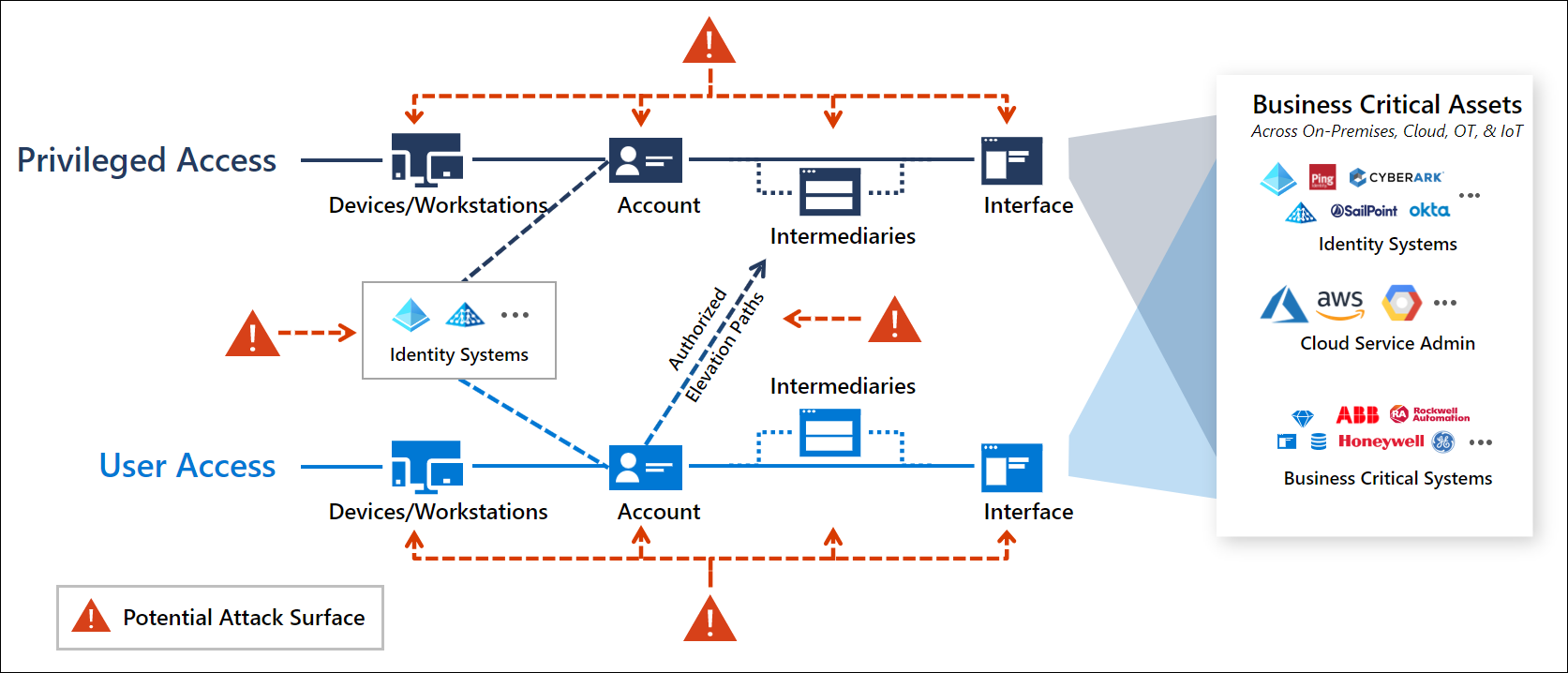

Existem dois tipos de caminhos para acessar os sistemas, o acesso do usuário (para usar o recurso) e o acesso privilegiado (para gerenciar o recurso ou acessar um recurso sensível)

- Acesso do usuário - o caminho azul mais claro na parte inferior do diagrama mostra uma conta de usuário padrão executando tarefas gerais de produtividade, como e-mail, colaboração, navegação na Web e uso de aplicativos ou sites de linha de negócios. Esse caminho inclui uma conta fazendo logon em um dispositivo ou estação de trabalho, às vezes passando por um intermediário, como uma solução de acesso remoto, e interagindo com sistemas corporativos.

- Acesso privilegiado - o caminho azul mais escuro na parte superior do diagrama representa o acesso privilegiado, onde contas privilegiadas como administradores de TI ou outras contas confidenciais acessam sistemas e dados críticos para os negócios ou executam tarefas administrativas em sistemas corporativos. Embora os componentes técnicos possam ser de natureza semelhante, o dano que um adversário pode infligir com acesso privilegiado é muito maior.

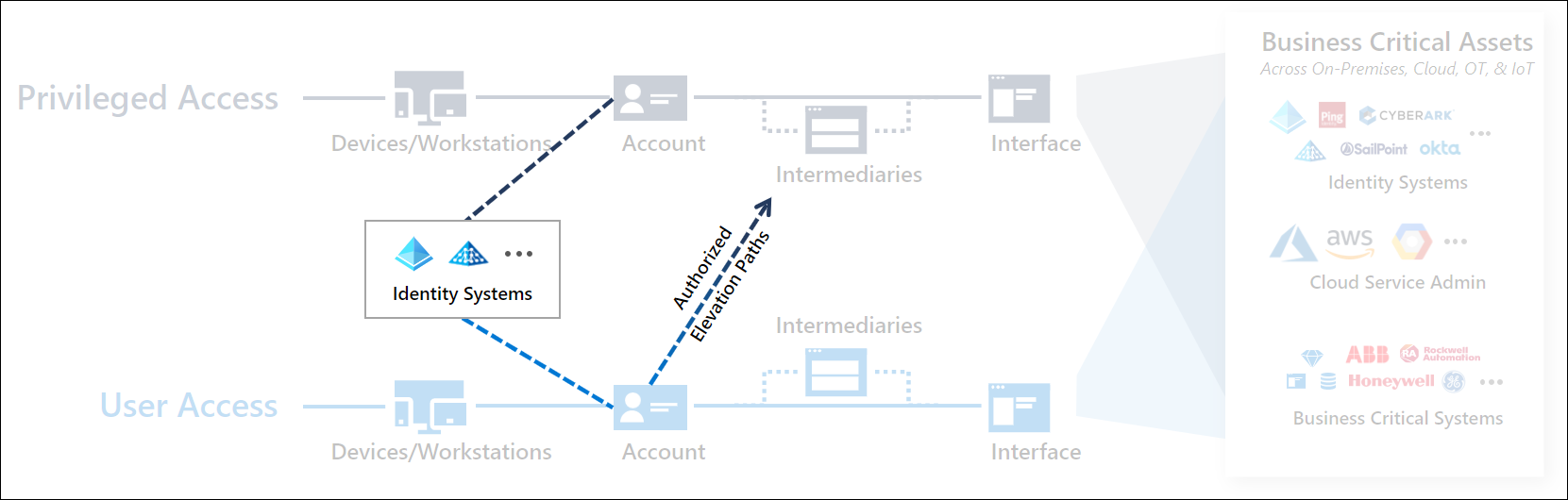

O sistema de gerenciamento de acesso completo também inclui sistemas de identidade e caminhos de elevação autorizados.

- Sistemas de identidade - fornecem diretórios de identidade que hospedam as contas e grupos administrativos, recursos de sincronização e federação e outras funções de suporte de identidade para usuários padrão e privilegiados.

- Caminhos de elevação autorizados - fornecem meios para que usuários padrão interajam com fluxos de trabalho privilegiados, como gerentes ou colegas que aprovam solicitações de direitos administrativos para um sistema confidencial por meio de um processo just-in-time (JIT) em um sistema de gerenciamento de acesso privilegiado / gerenciamento de identidade privilegiada.

Esses componentes compõem coletivamente a superfície de ataque de acesso privilegiado que um adversário pode direcionar para tentar obter acesso elevado à sua empresa:

Nota

Para sistemas locais e de infraestrutura como serviço (IaaS) hospedados em um sistema operacional gerenciado pelo cliente, a superfície de ataque aumenta drasticamente com agentes de gerenciamento e segurança, contas de serviço e possíveis problemas de configuração.

Criar uma estratégia de acesso privilegiado sustentável e gerenciável requer fechar todos os vetores não autorizados para criar o equivalente virtual de um console de controle fisicamente conectado a um sistema seguro que representa a única maneira de acessá-lo.

Esta estratégia exige uma combinação de:

- Controle de acesso Zero Trust descrito ao longo desta orientação, incluindo o plano de modernização rápida (RAMP)

- Proteção de ativos para proteção contra ataques diretos a ativos através da aplicação de boas práticas de higiene de segurança a estes sistemas. A proteção de ativos para recursos (além dos componentes de controle de acesso) está fora do escopo desta orientação, mas geralmente inclui a rápida aplicação de atualizações/patches de segurança, a configuração de sistemas operacionais usando linhas de base de segurança do fabricante/setor, a proteção de dados em repouso e em trânsito e a integração de práticas recomendadas de segurança aos processos de desenvolvimento/DevOps.

Iniciativas estratégicas na jornada

A implementação desta estratégia requer quatro iniciativas complementares, cada uma com resultados claros e critérios de sucesso

- Segurança de sessão de ponta a ponta - Estabeleça validação explícita de Zero Trust para sessões privilegiadas, sessões de usuário e caminhos de elevação autorizados.

- Critérios de sucesso: Cada sessão valida que cada conta de usuário e dispositivo são confiáveis em um nível suficiente antes de permitir o acesso.

- Proteja e monitore sistemas de identidade, incluindo diretórios, gerenciamento de identidades, contas de administrador, concessões de consentimento e muito mais

- Critérios de sucesso: Cada um desses sistemas é protegido em um nível apropriado para o potencial impacto nos negócios das contas hospedadas nele.

- Reduza a Travessia Lateral para proteger contra a travessia lateral com senhas de contas locais, senhas de contas de serviço ou outros segredos

- Critérios de sucesso: Comprometer um único dispositivo não levará imediatamente ao controle de muitos ou de todos os outros dispositivos no ambiente

- Resposta rápida a ameaças para limitar o acesso e o tempo dos adversários no ambiente

- Critérios de sucesso: Os processos de resposta a incidentes impedem que os adversários conduzam de forma confiável um ataque de vários estágios no ambiente que resultaria na perda de acesso privilegiado. (Medido reduzindo o tempo médio de correção (MTTR) de incidentes envolvendo acesso privilegiado a quase zero e reduzindo o MTTR de todos os incidentes para alguns minutos para que os adversários não tenham tempo para direcionar o acesso privilegiado.)