Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Como parte das diretrizes de adoção do Zero Trust, este artigo descreve o cenário de negócios de modernização rápida de sua postura de segurança. Em vez de se concentrar no trabalho técnico necessário para implementar uma arquitetura Zero Trust, este cenário se concentra em como desenvolver sua estratégia e prioridades e, em seguida, como implementar sistematicamente suas prioridades, peça por peça, enquanto mede e relata seu progresso.

Sua postura de segurança é definida como a capacidade geral de defesa de segurança cibernética de sua organização, juntamente com o nível de preparação e status operacional para lidar com ameaças contínuas à segurança cibernética. Esta postura deve ser quantificável e mensurável, à semelhança de qualquer outra métrica importante que diga respeito ao estado operacional ou bem-estar da sua organização.

Modernizar rapidamente sua postura de segurança envolve trabalhar dentro de sua organização, especialmente líderes em toda a organização, para desenvolver uma estratégia e um conjunto de prioridades e objetivos. Em seguida, você identifica o trabalho técnico necessário para atingir os objetivos e lidera as várias equipes para alcançá-los. Os outros cenários de negócios nesta orientação de adoção foram projetados para ajudar a acelerar esse trabalho técnico. Finalmente, uma parte fundamental de uma postura de segurança forte é a capacidade de comunicar status, progresso e valor aos líderes de negócios.

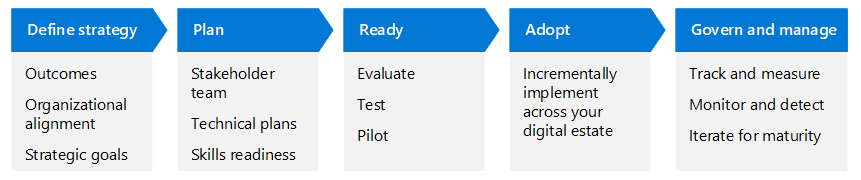

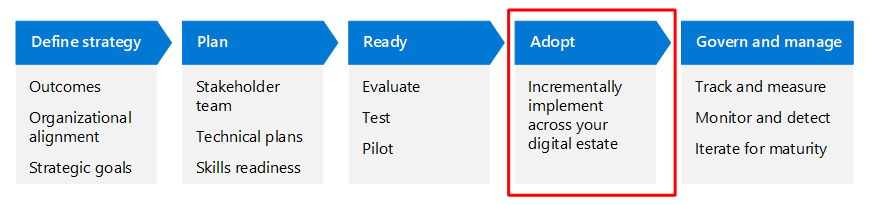

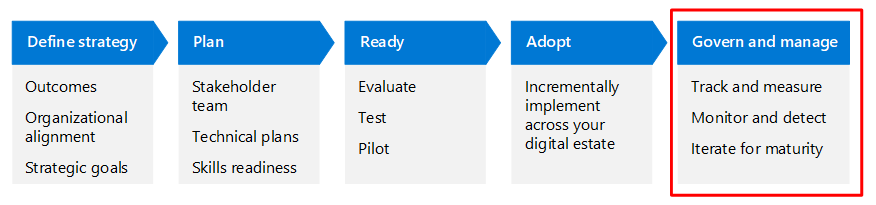

Modernizar rapidamente sua postura de segurança depende de sua capacidade de liderar sistematicamente cada componente de sua arquitetura Zero Trust durante o ciclo de vida de adoção. Cada artigo do cenário de negócios Zero Trust recomenda objetivos em quatro estágios. Você pode pensar em cada objetivo como um projeto técnico que você pode liderar através do processo de adoção. Uma representação mais granular do processo de adoção para um único objetivo ou conjunto de objetivos é ilustrada aqui.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Planear | Pronta | Adotar | Governar e gerir |

|---|---|---|---|---|

| Alinhamento organizacional Objetivos estratégicos resultados |

Equipa de stakeholders Planos técnicos Preparação das competências |

Avaliar Teste Programa Piloto |

Implemente incrementalmente em todo o seu patrimônio digital | Rastrear e medir Monitorar e detetar Iterar para vencimento |

A modernização rápida refere-se à sua capacidade de acelerar a capacidade da sua organização de implementar configurações de segurança e capacidades de proteção contra ameaças em todo o seu património digital a um ritmo que o ajuda a antecipar-se às ameaças e a mitigar os seus principais riscos. Pense nisso como um volante que você está construindo, no qual você criou um processo repetível através do qual você pode alimentar muitos projetos técnicos.

À medida que você desenvolve a capacidade da sua organização para implantar configurações de segurança, você pode começar a escalonar sua implementação. Por exemplo, depois de definir a estratégia e os objetivos para um cenário de negócios, você pode escalonar a implementação dos objetivos técnicos. Segue-se um exemplo.

Alguns cenários de negócios são amplos e você pode querer priorizar elementos específicos do cenário para trabalhar primeiro. Ou você pode priorizar zonas específicas do seu patrimônio digital para implantação de configuração primeiro.

Definir a fase da estratégia

Um dos maiores desafios de adotar o Zero Trust é obter apoio e contribuição de líderes de toda a sua organização. Esta orientação de adoção foi projetada para ajudá-lo a se comunicar com eles para que você possa obter alinhamento organizacional, definir suas metas estratégicas e identificar resultados.

Definir a segurança como um imperativo de nível empresarial é o primeiro passo para uma abordagem de segurança moderna e escalável.

| Papel tradicional da segurança como extensão da responsabilidade de TI | Postura de segurança moderna com Zero Trust |

|---|---|

| A proteção tradicional depende de especialistas em segurança que fazem parte da equipe de TI. A segurança é uma função informática. | A segurança é uma responsabilidade partilhada entre todos os níveis do negócio. A responsabilidade pela segurança cabe ao executivo, enquanto a responsabilidade é compartilhada usando os três princípios Zero Trust de Assumir violação, Verificar explicitamente e Usar acesso com privilégios mínimos. Um modelo Zero Trust move a segurança de reativa (quem fez o quê e quando com base no registro) para o privilégio mínimo (com base no acesso just-in-time aos sistemas, conforme necessário). Ele também implementa elementos de arquitetura e recursos de operações de segurança para limitar os danos de uma violação. |

O artigo de visão geral da adoção do Zero Trust traduz como o Zero Trust se aplica a funções de liderança em muitas organizações. Este artigo inclui descrições comerciais dos princípios Zero Trust e uma tradução comercial das áreas técnicas incluídas em uma arquitetura Zero Trust, incluindo identidades, dispositivos e aplicativos. Esses tópicos são bons lugares para iniciar conversas com sua equipe de líderes. Certifique-se de investigar e obter insights sobre o que motiva os líderes em sua organização para que você possa concordar mais facilmente sobre as prioridades e obter alinhamento e participação.

Para esse cenário de negócios, modernizando rapidamente sua postura de segurança, você faz o trabalho de obter alinhamento sobre os riscos para sua organização, sua estratégia de segurança e suas prioridades técnicas. Idealmente, isto ajuda-o a recrutar financiamento e recursos para fazer o trabalho.

Compreender as motivações dos seus líderes empresariais

Ganhar alinhamento começa com entender o que motiva seus líderes e por que eles devem se preocupar com sua postura de segurança. A tabela a seguir fornece exemplos de perspetivas, mas é importante que você se reúna com cada um desses líderes e equipes e chegue a um entendimento compartilhado das motivações uns dos outros.

| Funções | Por que modernizar rapidamente sua postura de segurança é importante |

|---|---|

| Diretor Executivo (CEO) | Fundamentalmente, espera-se que o CEO maximize os retornos para os acionistas dentro da lei. Para isso, o negócio deve estar capacitado para atingir as suas metas e objetivos estratégicos, incluindo a estratégia de segurança, de uma forma quantificável que permita a avaliação de riscos e custos. A agilidade e a execução dos negócios devem ser potencializadas pela postura de segurança. |

| Diretor de Marketing (CMO) | A forma como o negócio é percecionado interna e externamente relaciona-se com a confiança dos colaboradores e dos clientes. A prontidão para violações e a estratégia de comunicação de incidentes de segurança são vitais para gerenciar perceções e opiniões. |

| Diretor de Informação (CIO) | Os aplicativos usados por uma força de trabalho móvel e híbrida devem ser acessíveis e, ao mesmo tempo, proteger os dados da empresa. A segurança deve ser um resultado mensurável e alinhado com a estratégia de TI. |

| Diretor de Segurança da Informação (CISO) | A maioria dos padrões e protocolos de segurança de melhores práticas exige que as organizações melhorem continuamente a adequação, adequação e eficácia do sistema de gerenciamento de segurança da informação. A modernização da postura de segurança permite a evolução das políticas e procedimentos de segurança empresarial que, por sua vez, avançam a estratégia geral de segurança dentro da empresa. |

| Diretor de Tecnologia (CTO) | A tecnologia usada para proteger o negócio não pode ser restringida ao que é possível alcançar usando apenas o pensamento anterior do datacenter. Tecnologias complementares que protejam e permitam resultados de negócios de forma segura devem ser adotadas. |

| Diretor de Operações (COO) | A empresa deve ser capaz de operar de forma lucrativa antes, durante e depois de um ataque. A postura de segurança deve permitir a tolerância a falhas e a capacidade de recuperação para evitar interrupções nos negócios. |

| Diretor Financeiro (CFO) | A postura de segurança deve ser um custo previsível com um resultado mensurável, como outras prioridades de negócios. |

Além disso, diferentes partes da sua organização terão diferentes motivações e incentivos para fazer esse trabalho. A tabela a seguir resume algumas dessas motivações. Certifique-se de se conectar com seus stakeholders para entender suas motivações.

| Área | Motivações |

|---|---|

| Necessidades do negócio | Operar um negócio com uma postura de segurança integrada às necessidades e imperativos do negócio. Essa postura de segurança se alinha aos resultados de negócios e capacita os negócios que tentam implementar a segurança sem criar atritos operacionais onerosos. |

| Necessidades de TI | Uma postura de segurança padronizada que atende aos requisitos de segurança de TI e Tecnologia Operacional (OT), define e instrumenta ferramentas e metodologia de postura de segurança e fornece gastos previsíveis alinhados aos resultados. |

| Necessidades operacionais | Implementar soluções de segurança existentes de forma padronizada. Diminua o esforço de gestão necessário para implementar e manter uma postura de segurança. A governança da postura de segurança leva a um modelo de Operações de Segurança (SecOps) com funções e responsabilidades definidas. |

| Necessidades estratégicas | Para aumentar gradualmente o atrito criado pelas soluções de segurança para atacar cenários e arruinar o retorno do investimento de um atacante. Suponha que a violação requer planejamento para minimizar o raio de explosão e as superfícies de ataque e reduzir o tempo de recuperação de uma violação. |

Alcance o alinhamento de negócios

Para ter sucesso na implementação dos princípios do Zero Trust em conjunto com suas equipes parceiras, é fundamental que você alcance o alinhamento de negócios. Quando você concorda sobre os riscos e lacunas dentro de sua postura de segurança atual, as etapas para mitigá-los e o método que você usa para acompanhar e comunicar o progresso, você cria confiança em sua postura de segurança em evolução.

O alinhamento de negócios pode ser alcançado usando uma ou ambas as abordagens a seguir.

Adote uma abordagem baseada em riscos, na qual você identifica os principais riscos para sua organização e as mitigações mais apropriadas.

Crie uma estratégia defensiva, baseada em entender onde estão seus ativos digitais, em que eles são compostos e o perfil de risco relativo com base na exfiltração ou perda de acesso aos seus ativos digitais.

Você pode avançar neste artigo usando qualquer uma das abordagens. Os objetivos técnicos e o trabalho descritos nos outros cenários de negócios suportam ambas as abordagens.

Você pode até mesmo adotar uma abordagem baseada em risco para começar (mitigando seus principais riscos) e, em seguida, fazer a transição para uma estratégia defensiva para preencher as lacunas. Esta seção discute como usar ambas as abordagens para modernizar rapidamente sua postura de segurança.

Abordagem baseada no risco

Algumas organizações optam por priorizar o trabalho e medir o progresso em relação ao risco. Duas ferramentas comuns para identificar riscos incluem exercícios de mesa e normas ISO.

Avaliação de exercícios de mesa

Uma maneira fácil de começar é usar seis exercícios de mesa para ajudar a preparar sua equipe de segurança cibernética, fornecidos pelo Center for Internet Security (CIS).

Estes exercícios de mesa são projetados para ajudar as organizações a percorrer diferentes cenários de risco com o objetivo de avaliar o estado de preparação da organização. Cada um deles foi projetado para ser concluído junto com sua equipe de partes interessadas "em apenas 15 minutos".

Estes exercícios guiam os participantes através do processo de um incidente simulado e exigem que os departamentos e as equipas respondam. Os exercícios ajudam-no a avaliar a sua preparação de uma forma interdisciplinar.

Esses exercícios são representativos e incluem diferentes unidades de negócios, não apenas TI ou segurança. Considere trabalhar e modificar os exercícios, se necessário, para garantir que eles sejam relevantes para sua organização e incluam representações de diferentes partes de sua organização, incluindo marketing, liderança executiva e funções voltadas para o cliente que possam ser afetadas pelo cenário.

Os resultados destes exercícios contribuem para a sua estratégia geral e prioridades. A saída ajuda a identificar lacunas e priorizar remediações. Estas prioridades informam então o seu trabalho na fase de planeamento. Esses exercícios também podem ajudar a criar urgência e investimento em toda a sua equipe de liderança para mitigar os riscos que você identifica juntos.

Utilização de recursos e ferramentas das normas ISO

Muitas organizações usam padrões, recursos e ferramentas da Organização Internacional de Padronização (ISO) para avaliar o risco de uma organização. Eles fornecem uma maneira estruturada e abrangente para você revisar e avaliar os riscos que se aplicam à sua organização e as mitigações. Para obter mais informações, consulte a seção Acompanhamento do progresso do artigo de visão geral.

Como os exercícios de mesa, o resultado dessa revisão mais formal dos riscos da sua organização alimenta sua estratégia geral e prioridades. O resultado também deve ajudar a criar urgência e investimento em todas as suas equipes para participar da modernização de sua postura de segurança.

Estratégia defensiva

Com uma estratégia defensiva, você analisa seu patrimônio digital para identificar onde estão seus ativos digitais, em que eles são compostos e o perfil de risco relativo com base na exfiltração ou perda de acesso aos seus ativos digitais.

Você prioriza áreas defensivas nas quais se concentrar, pegando cada área e estimando os danos potenciais ao seu negócio para esses tipos comuns de incidentes:

- Perda de dados

- Fuga de dados

- Violação de dados

- Perda de acesso aos dados

- Perda de conformidade devido a incidente cibernético

Depois de identificar as áreas prioritárias a defender, pode trabalhar sistematicamente para aplicar os princípios do Zero Trust a essas áreas. Também pode defender de forma defensável o financiamento e os recursos necessários para realizar este trabalho.

Desenvolva a estratégia para modernizar rapidamente sua postura de segurança

Depois de fazer um balanço dos seus riscos e áreas defensivas do seu espólio digital onde pretende investir em defesa, vários outros recursos podem ajudar a informar a sua estratégia.

Estas orientações em matéria de adoção

Quer esteja a adotar uma abordagem de risco ou uma abordagem defensiva (ou ambas), utilize as orientações de adoção do Zero Trust neste artigo como ponto de partida e priorize o trabalho com base nas prioridades da sua organização. As orientações deste artigo fornecem uma abordagem sistemática para a aplicação dos princípios do Zero Trust. Baseia-se no fortalecimento dos alvos mais comuns que os atacantes usam para obter acesso a um ambiente (identidades e dispositivos) e na aplicação de proteções ao seu ambiente interno (como acesso menos privilegiado e segmentação de rede) para evitar ou limitar os danos de uma violação.

A sua organização atual e os pontos fortes dos recursos

Considere também onde você tem maturidade de pessoal e os recursos e pode acelerar para ganhos rápidos. Por exemplo, se você tiver uma equipe de rede altamente motivada e com recursos adequados, poderá acelerar as recomendações que exigem esse conjunto de habilidades.

Modelo de responsabilidade compartilhada para a nuvem

Outro recurso frequentemente utilizado para ajudar a informar a estratégia e as prioridades é o modelo de responsabilidade partilhada. A sua responsabilidade pela segurança baseia-se no tipo de serviço na nuvem. O diagrama a seguir resume o equilíbrio de responsabilidades para você e a Microsoft.

Para obter mais informações, consulte Responsabilidade compartilhada na nuvem na biblioteca de Fundamentos de Segurança do Azure.

A responsabilidade compartilhada é um modelo de planejamento frequentemente usado pelas equipes de segurança para ajudar a transformar a mentalidade e a estratégia de "no controle de tudo" para "compartilhar a responsabilidade com o provedor de nuvem". Esse modelo enfatiza a estratégia de mover aplicativos e recursos para provedores de nuvem confiáveis para reduzir o trabalho de segurança que resta para sua organização.

Isso pode se tornar parte de sua estratégia de longo prazo, começando com a aquisição de novos aplicativos baseados em nuvem como uma motivação para aposentar aplicativos e servidores legados que sua organização mantém pessoalmente.

A vertical da sua indústria

A natureza ou a vertical da indústria do seu negócio é um grande impulsionador da sua estratégia. Isso influencia muito o conteúdo do seu patrimônio digital, seus riscos e suas obrigações de conformidade legal.

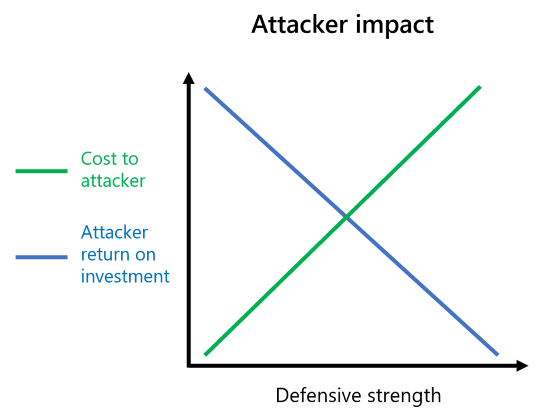

Retorno do investimento do atacante

Finalmente, aumentar o custo de um ataque para os atacantes torna a sua organização mais resiliente ao risco de cibersegurança. Além de atender a requisitos regulatórios específicos, seus gastos orçamentários devem tornar mais caro e difícil para um invasor obter acesso ao seu ambiente e executar atividades como exfiltração ou destruição de dados. Em outras palavras, você reduz o retorno sobre o investimento (ROI) dos invasores, fazendo com que eles possivelmente passem para outra organização.

Os atacantes são frequentemente categorizados por nível de sofisticação e recursos (como ferramentas existentes e pessoal experiente), do mais baixo ao mais alto: amador, crime organizado e Estados-nação.

Os princípios do Zero Trust ajudam sua organização a identificar e priorizar a melhor forma de gastar seu orçamento de defesa de segurança para aumentar o custo de um ataque para que você possa se defender contra todos os níveis de invasores.

A figura a seguir mostra a relação qualitativa entre seu orçamento de defesa de segurança com os princípios do Zero Trust e sua força defensiva.

A força defensiva pode aumentar rapidamente quando você implementa e pratica a higiene básica de segurança com base nos princípios do Zero Trust. Além dos ganhos iniciais, você obtém força defensiva adicional implementando medidas de segurança mais avançadas. Maior força defensiva fornece proteção contra níveis mais altos de atacantes.

A figura a seguir mostra a relação qualitativa entre sua força defensiva e o impacto do custo e ROI de um atacante.

À medida que sua força defensiva aumenta, o custo para o atacante aumenta e reduz o ROI do esforço de ataque.

O modelo de ROI do atacante ajuda os líderes a entender que existem poucos absolutos. Uma postura de segurança nunca é considerada perfeita ou impenetrável. No entanto, há muitas oportunidades para sua organização ser estratégica e priorizar seu orçamento e recursos. É um incentivo adicional para que sua equipe de líderes de negócios trabalhe em conjunto para proteger sua organização.

Identificar os resultados da sua postura de segurança

Depois de trabalhar em conjunto para obter alinhamento de negócios e identificar prioridades estratégicas, certifique-se de identificar resultados específicos. Estes podem orientar ainda mais a priorização e o planejamento.

A tabela a seguir lista os resultados de destino comuns para modernizar rapidamente sua postura de segurança.

| Objetivo | Resultado |

|---|---|

| Resultados em matéria de segurança | As organizações querem aumentar o atrito de segurança o suficiente para impedir os invasores sem restringir os resultados de negócios e tecnologia. |

| Governação | Os ativos, dados e aplicativos da empresa precisam ser protegidos, ao mesmo tempo em que aderem aos padrões de arquitetura e aumentam a conformidade. |

| Prevenção | O controle de acesso e a proteção de ativos estão alinhados com uma cadeia de ferramentas de segurança integrada que inclui todos os ativos físicos e digitais. |

| Visibilidade | O risco e o status de segurança da organização devem ser mensuráveis e visíveis para vários tipos de público. Os resultados previsíveis em termos de segurança devem conduzir a resultados previsíveis em termos de despesas. |

| Resposta | As funções e responsabilidades do SecOps são definidas e implementadas em toda a organização, liderança e funções operacionais de negócios. Ferramentas e processos correlacionam operações de segurança e resultados de segurança. A automação permite a deteção rápida de incidentes e aumenta a capacidade de resposta da sua implementação sem intervenção manual. |

Documentar e comunicar a sua postura de segurança

Por fim, é importante que você relate sua postura de segurança de maneira contínua, usando um ou mais mecanismos, incluindo mecanismos de pontuação da Microsoft e outros painéis. Existem muitos métodos e ferramentas que você pode usar. Por meio desse cenário, você identificará relatórios e ferramentas que são mais úteis para sua organização. Você também desenvolverá um método de documentação de sua postura de segurança que funcione para sua organização.

Fase de planeamento

Os planos de adoção convertem as metas aspiracionais de uma estratégia Zero Trust em um plano acionável. Suas equipes coletivas podem usar o plano de adoção para orientar seus esforços técnicos e alinhá-los com a estratégia de negócios da sua organização.

Modernizar rapidamente sua postura de segurança envolve adotar uma abordagem graduada para construir a maturidade, incluindo a adoção de métodos para medir e relatar seu progresso e status.

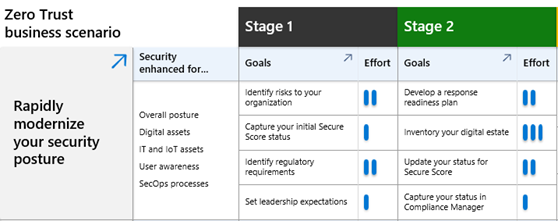

Muitas organizações podem adotar uma abordagem de quatro estágios para essas atividades técnicas, resumidas no gráfico a seguir.

| Estágio 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Identificar riscos para a sua organização Identificar lacunas na sua postura de segurança Capture suas pontuações iniciais no Microsoft Security Exposure Management Identificar requisitos regulatórios Definir expectativas de liderança |

Desenvolver um plano de prontidão de resposta Inventarie o seu património digital Implementar práticas básicas de higiene Atualize suas pontuações no Gerenciamento de Exposição Capture seu status no Compliance Manager |

Visualize sua postura de segurança usando painéis apropriados ao público Documente e gerencie a TI sombra usando o Microsoft Defender for Cloud Apps Desenvolver uma metodologia para correção e atualização de sistemas |

Eduque continuamente os seus utilizadores Evolua os recursos de SecOps da sua organização Continuar a gerir o risco |

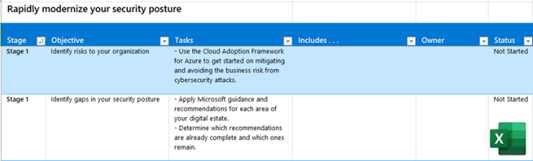

Se essa abordagem em estágios funcionar para sua organização, você poderá usar:

Este conjunto de diapositivos PowerPoint transferível para apresentar e acompanhar o seu progresso através destas etapas e objetivos para líderes empresariais e outras partes interessadas. Aqui está o slide para este cenário de negócios.

Esta pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e suas tarefas. Aqui está a planilha para este cenário de negócios.

Equipa de stakeholders

Sua equipe de partes interessadas para este cenário de negócios inclui líderes em toda a sua organização que estão investidos em sua postura de segurança e provavelmente incluem as seguintes funções e responsabilidades:

| Interveniente | Funções e responsabilidades |

|---|---|

| Patrocinador | Estratégia, direção, escalonamento, abordagem, alinhamento de negócios e coordenação de gerenciamento. |

| Líder de projeto | Envolvimento geral, recursos, cronograma e cronograma, comunicações e outros elementos. |

| Diretor de Segurança da Informação (CISO) | Segurança e governança de identidades, dispositivos e aplicativos. Possui determinação, acompanhamento e relatórios de riscos e políticas. |

| Líder de arquitetura | Requisitos técnicos, arquitetura, revisões, decisões e priorização. |

| Líder de segurança e usabilidade do usuário final (EUC) | Necessidades e feedback dos seus utilizadores. |

| Arquiteto de gerenciamento de dispositivos | A estratégia para proteger os dados da organização em dispositivos, incluindo o gerenciamento de dispositivos. |

| Líder de gerenciamento de aplicativos | Priorização e requisitos técnicos para investimentos em aplicativos, incluindo a adequação dos aplicativos aos padrões com autenticação moderna e políticas de Acesso Condicional do Microsoft Entra. |

| Administradores de serviço | Ambiente do locatário (preparação, teste, configuração). |

| Representantes de unidades de negócio | Necessidade e feedback das suas unidades de negócio. |

O conjunto de slides do PowerPoint com recursos para esse conteúdo de adoção inclui o slide a seguir com uma exibição de partes interessadas que você pode personalizar para sua própria organização.

Planos técnicos e prontidão de competências

A Microsoft fornece recursos para ajudá-lo a modernizar rapidamente sua postura de segurança. As seções a seguir destacam recursos para tarefas específicas nos quatro estágios definidos anteriormente.

Estágio 1

No Estágio 1, você começa a entender sua postura de segurança atual. Você inicia as conversas entre sua equipe de liderança e organização para saber o que é Zero Trust e como ele se alinha com a estratégia e os objetivos de negócios.

| Objetivos para a Fase 1 | Recursos |

|---|---|

| Identificar riscos para a sua organização |

Implementar a segurança em todo o ambiente empresarial Este guia de introdução descreve as principais etapas que podem mitigar ou evitar o risco comercial de ataques de segurança cibernética. Ele pode ajudá-lo a estabelecer rapidamente práticas de segurança essenciais na nuvem e integrar a segurança em seu processo de adoção da nuvem. Consulte também os recursos anteriormente neste artigo:

|

| Identificar lacunas na sua postura de segurança |

Conceitos e objetivos de implantação do Zero Trust Esta série de artigos fornece recomendações por área (como identidade e pontos finais). Você pode usar esses artigos para avaliar quantas das recomendações já estão completas e quais permanecem. Além disso, os recursos de planejamento nos outros cenários de negócios incluem recursos recomendados para fazer esse trabalho. |

| Capture suas pontuações iniciais no Microsoft Security Exposure Management |

Comece a usar o Microsoft Security Exposure Management Compreender suas pontuações iniciais para ativos e iniciativas ajuda você a definir metas de segurança quantificáveis e medir o progresso ao longo do tempo. Ele também permite que você reconheça tendências de queda em sua postura, facilitando a justificativa para implantações de recursos mais modernas. |

| Identificar requisitos regulatórios | Faça check-in com sua equipe de conformidade para saber mais sobre as regulamentações às quais sua organização está sujeita. Listar as estruturas regulatórias e de governança e quaisquer constatações de auditoria ou controles específicos que devem ser cumpridos para alcançar o status de conformidade seguro. Dê uma olhada no Microsoft Purview Compliance Manager para ver se sua organização começou a acompanhar o progresso em relação a requisitos específicos. Alguns dos padrões mais comumente exigidos e como configurar o Microsoft Entra ID para conformidade podem ser encontrados em nossa biblioteca de documentação de padrões. |

| Definir expectativas de liderança | Use o artigo de visão geral como um recurso para facilitar as conversas com sua equipe de liderança no Zero Trust. Ele enquadra a segurança como um imperativo de negócios e define Zero Trust específico para funções de liderança. Use os slides de progresso na seção Cenários de negócios para apresentar o trabalho e acompanhar seu progresso em alto nível para líderes de negócios e outras partes interessadas. |

Fase 2

No Estágio 2, você continua a detalhar sua postura de segurança atual, incluindo:

- Desenvolver um plano de prontidão de resposta

- Iniciar um inventário do seu património digital

- Implementação da higiene básica

Desenvolver um plano de prontidão de resposta

O Zero Trust assume a violação, considera o impacto de um ataque de longa duração no seu ambiente e permite que você se recupere rapidamente de um incidente. Sua expectativa de um ataque deve levar à prontidão operacional para detetar, responder e recuperar.

Nesta etapa, você desenvolve um plano de prontidão de resposta para tipos comuns de ataques. Este plano inclui como responder aos seus utilizadores, aos seus clientes e como comunicar com o público, se necessário.

Para cada um dos seguintes cenários, considere um exercício de mesa que documente a resposta atual à perda de acesso a:

- Autenticação: ID do Microsoft Entra ou os Serviços de Domínio Ative Directory (AD DS) locais

- Produtividade: bloqueio de locatários

- Perda de dados: exclusão maliciosa ou criptografia de dados, cenários aleatórios

- Fuga de dados: Exfiltração de dados para espionagem industrial ou de Estado-nação, WikiLeaks

- Negação de serviço: linha de negócios (LOB) ou dados (como dados estruturados ou um data lake)

Certifique-se de incluir representantes de todas as funções que serão afetadas, incluindo RH, marketing e grupos de negócios relevantes.

Para cada cenário:

- Considere a estratégia de comunicação para comunicações públicas e internas. Seu plano deve permitir que você se comunique de forma responsável, em conformidade com as regulamentações do seu governo e indústria. Sua resposta também deve reduzir a quantidade de informações que você pode compartilhar inadvertidamente com invasores.

- Avalie o estado interno de prontidão para responder para as equipes de TI e de negócios e quando uma equipe de resposta externa, como a Equipe de Deteção e Resposta da Microsoft (DART) ou outro parceiro de violação, é necessária para aumentar a prontidão operacional/resiliência cibernética ou responder a um incidente se as equipes internas ficarem sobrecarregadas.

Além de desenvolver planos de preparação para ataques comuns, este exercício pode ajudar a obter apoio e investimento em toda a sua organização para o trabalho de implementação de mitigações.

Inventarie o seu património digital

Ao planejar a prontidão para violações, você deve entender o estado de seus ativos físicos e digitais. O primeiro objetivo nesta etapa é fazer um inventário. Observe que os outros cenários de negócios incluem o inventário dos ativos afetados pelo cenário. Esses inventários e o status dos itens passam a fazer parte da sua postura de segurança.

Para esse cenário de negócios, é recomendável criar uma lista de todos os ativos e serviços físicos e digitais e aplicativos LOB. Os ativos físicos incluem terminais (telemóveis, PCs e portáteis) e servidores (físicos ou virtuais). Exemplos de ativos digitais incluem serviços como emails e dados de retenção no Exchange Online, arquivos e registros no SharePoint Online, serviços SQL PaaS, data lakes, arquivos em servidores de arquivos locais ou Compartilhamentos de Arquivos do Azure. Considere o uso de um serviço CASB (Cloud Access Security Broker), como o Microsoft Defender for Cloud, para expor os serviços usados pelos usuários, incluindo locais de dados de TI sombra.

A seguir estão os ativos digitais para incluir em seu inventário:

- Identidades

- Dispositivos

- Dados

- Aplicações

- Infraestrutura

- Rede

Nesta fase, poderá não ser possível elaborar uma lista pormenorizada dos ativos e do seu estatuto. Em alguns casos, esse inventário depende de ter ferramentas instaladas, como o Microsoft Intune e o Defender for Cloud Apps. Basta iniciar o processo. À medida que você trabalha em outros cenários de negócios, esses inventários se tornarão mais completos.

Idealmente, você pode realizar o seguinte:

- Classifique seus ativos digitais por sensibilidade e criticidade de conteúdo. Se você não estiver ciente dos locais desses ativos, considere usar o Microsoft Purview para descobrir dados críticos.

- Mantenha uma lista atualizada das vulnerabilidades que existem no seu património digital para todos os ativos.

O diagrama de arquitetura Zero Trust a seguir ilustra a relação desses ativos entre si.

Implementar a higiene básica

Esta etapa inclui também a implementação de práticas básicas de higiene. De acordo com o Microsoft Digital Defense Report (2022), "Embora os atores do Estado-nação possam ser tecnicamente sofisticados e empregar uma ampla variedade de táticas, seus ataques muitas vezes podem ser mitigados por uma boa higiene cibernética". O relatório estima que "noventa e oito por cento dos ataques podem ser interrompidos com medidas básicas de higiene em vigor".

| Objetivos para a Fase 2 | Recursos |

|---|---|

| Desenvolver um plano de prontidão de resposta | Os ciberataques são inevitáveis. A sua empresa está preparada? (Harvard Business Review) |

| Inventarie o seu património digital | Como você gerencia o inventário e a documentação de ativos de TI? (artigo do LinkedIn). O Modelo de Avaliação de Ativos, Avaliação de Risco e Implementação de Controle de TI da Associação de Auditoria e Controle de Sistemas de Informação (ISACA) inclui exemplos de como medir e categorizar ativos. |

| Implementar práticas básicas de higiene | Documente as práticas básicas de higiene para a sua organização, incluindo como medir o sucesso. As práticas de higiene são práticas de cibersegurança que você pratica como rotina para mitigar violações online. Muitas dessas práticas estão incluídas no Estágio 1 de outros cenários de negócios. Alguns são incluídos em fases posteriores. Como ter uma melhor ciber-higiene |

| Atualize suas pontuações do Microsoft Security Exposure Management | À medida que você trabalha com as recomendações em todos os cenários de negócios, atualize seu status para os ativos e iniciativas relacionados no Gerenciamento de exposição. As pontuações são uma medida de progresso e sucesso que você pode comunicar em toda a sua organização. Comece a usar o Microsoft Security Exposure Management |

| Capture seu status no Compliance Manager | Se você começou a usar o Microsoft Purview Compliance Manager para acompanhar seu trabalho de conformidade regulamentar, verifique periodicamente para atualizar seu status. Tal como a Gestão da Exposição, esta é uma medida de progresso e sucesso que pode ser incluída como parte da sua postura de segurança. |

Fase 3

Uma postura de segurança requer instrumentação para criar visibilidade. Você vai querer unificar suas ferramentas e métodos no menor número possível de visualizações ou painéis para simplificação. O primeiro objetivo nesta etapa é visualizar sua postura de segurança usando painéis apropriados ao público.

Assumir a violação exige que procuremos e instrumentemos a preparação para violações, implementando e instrumentando o monitoramento contínuo. Nesta etapa, documente e analise o número de portais ou visualizações que alcançam essa função. Esta documentação interna pode ser relatórios compilados manualmente ou relatórios de suas ferramentas de segurança, como Gerenciamento de Exposição, Gerenciador de Conformidade, Microsoft Defender XDR, Microsoft Defender for Cloud, Microsoft Sentinel e outras ferramentas.

Por exemplo:

- Uma visão sumária executiva do risco, preparação para violações e incidentes atuais.

- Uma visão resumida do CISO para ativos de segurança de TI e OT.

- Visões do analista de segurança para responder a incidentes.

- Uma visão histórica sobre gerenciamento de eventos e informações de segurança (SIEM) e orquestração, automação e resposta de segurança (SOAR) para atender às demandas regulatórias e à caça a ameaças de longa duração.

Criar e manter visões específicas da função cria transparência com o status da postura de segurança com suas partes interessadas que estão compartilhando o fardo do gerenciamento de segurança, desde líderes executivos até socorristas de incidentes.

O estágio 3 também inclui o amadurecimento do gerenciamento de TI sombra e a correção de áreas de higiene.

| Objetivos para a Fase 3 | Recursos |

|---|---|

| Visualize sua postura de segurança usando painéis apropriados ao público |

A seção de acompanhamento do progresso no artigo de visão geral fornece vários exemplos. À medida que você implanta e configura recursos de segurança adicionais, procure exibições adicionais com escopo de público que sejam valiosas para sua organização. Por exemplo, consulte Monitorar arquiteturas de segurança Zero Trust (TIC 3.0) com o Microsoft Sentinel. |

| Documente e gerencie a TI sombra usando o Defender for Cloud Apps | Esta é uma área de higiene que você pode amadurecer nesta etapa se tiver implantado o Defender for Cloud Apps. Consulte Integrar aplicativos SaaS para Zero Trust com o Microsoft 365. |

| Desenvolver uma metodologia para corrigir e atualizar sistemas regularmente e com sensibilidade ao tempo | Esta tarefa dentro deste cenário de negócios não é sobre como corrigir e atualizar sistemas. Em vez disso, trata-se de desenvolver uma metodologia para garantir que a correção e atualização dos vários componentes do seu patrimônio digital aconteça regularmente com responsabilidade, visibilidade e boa comunicação com todos os indivíduos afetados. Procure oportunidades para automatizar isso, sempre que possível. Quais são as melhores práticas para corrigir e atualizar seus sistemas de TI? (Artigo do LinkedIn) O patching faz perfeito? (Revista Infosecurity) |

Fase 4

Os objetivos do Estágio 4 são amadurecer a capacidade da sua organização de prevenir e responder a ataques.

| Objetivos para a Etapa 4 | Recursos |

|---|---|

| Educar continuamente os utilizadores | Para ajudar os clientes da Microsoft a implantar o treinamento do usuário de forma rápida, fácil e eficaz, use o Microsoft Cybersecurity Awareness Kit, desenvolvido em parceria com a Terranova Security. Você pode usar o treinamento de simulação de ataque no portal do Microsoft Defender para executar cenários de ataque realistas em sua organização. Esses ataques simulados podem ajudá-lo a identificar e encontrar usuários vulneráveis. Consulte Introdução ao uso do treinamento de simulação de ataque. Consulte também o infográfico de dicas de segurança do Microsoft 365 e os modelos e materiais de distribuição do usuário final do Microsoft Entra. |

| Evolua a capacidade de operações de segurança da sua organização |

A integração do Microsoft Defender XDR em suas operações de segurança fornece orientação para criar e treinar sua equipe do Centro de Operações de Segurança (SOC), incluindo como desenvolver e formalizar um processo para responder a incidentes. Consulte a biblioteca de Operações de Segurança da Microsoft para obter orientações sobre como responder a incidentes e manuais para responder a tipos de ataque específicos. |

| Continuar a gerir o risco | Desenvolva uma forma sistemática de a sua organização avaliar e gerir o risco de forma contínua. Reveja os exercícios de mesa ou as normas ISO para recalibrar onde está e o que conquistou. |

Fase pronta

A fase Ready para este cenário de negócios é um pouco diferente de outros cenários de negócios. Em vez de avaliar, testar e pilotar recursos ou configurações de segurança específicos, a fase Pronto para este cenário inclui a criação de sua equipe de partes interessadas e, em seguida, trabalhar em cada estágio e objetivo com uma abordagem ágil.

Por exemplo, para cada objetivo:

- Avalie o que é necessário para atingir o objetivo, o que inclui quem é necessário.

- Comece com uma abordagem razoável e teste-a. Ajuste conforme necessário.

- Pilote a abordagem e ajuste com base no que aprende.

A tabela a seguir é um exemplo de como isso pode funcionar para o objetivo Identificar riscos para sua organização no Estágio 1 da fase Plano.

| Tarefa pronta | Ações |

|---|---|

| Avaliar | Decida quais recursos você usará para avaliar os riscos e quem deve ser incluído nas atividades. Esta avaliação pode incluir a utilização de exercícios de mesa ou das normas ISO. Determine quem na sua organização deve participar. |

| Teste | Usando os recursos que você está segmentando, revise os exercícios recomendados com um pequeno conjunto de partes interessadas para avaliar sua prontidão para envolver sua equipe mais completa de partes interessadas. |

| Programa Piloto | Se você estiver usando os exercícios de mesa, experimente um dos cenários com os participantes escolhidos. Reveja os resultados e determine se está pronto para prosseguir para os outros exercícios. Se você estiver usando as normas ISO, direcione uma parte da norma para pilotar a avaliação. |

Ao adotar uma abordagem ágil como esta, você permite oportunidades para ajustar e otimizar sua metodologia e processo. Você também constrói confiança à medida que avança.

Fase de adoção

Na fase de adoção, você implementa incrementalmente sua estratégia e planos de implantação em áreas funcionais. Para esse cenário, isso envolve atingir os objetivos definidos nos quatro estágios ou os objetivos e estágios que você personalizou para sua organização.

No entanto, modernizar sua postura de segurança inclui atingir os objetivos técnicos recomendados nos outros cenários de negócios (ou priorizados pela sua organização). Tudo isso se acumula na sua postura de segurança.

Ao fazer a transição para a fase de adoção deste cenário e dos outros, certifique-se de comunicar o status, o progresso e o valor.

Governar e gerir

A governança de segurança é um processo constante. À medida que você faz a transição para essa fase, passe a acompanhar e medir os resultados de cada parte da arquitetura Zero Trust implementada. Juntamente com o monitoramento e a deteção, você identificará oportunidades para iterar até a maturidade.

Rastrear e medir

Este artigo de cenário sugere diferentes relatórios e painéis que você pode usar para avaliar seu status e medir o progresso. Em última análise, você deseja desenvolver um conjunto de métricas que você pode usar para mostrar o progresso e identificar onde uma nova vulnerabilidade pode estar surgindo. Você pode usar os vários relatórios e painéis para reunir as métricas mais importantes para sua organização.

Métricas de equipe e organização

A tabela a seguir lista alguns exemplos de métricas que você pode usar para acompanhar a postura de segurança da equipe e da organização.

| Capacitação de negócios | Postura de segurança | Resposta de segurança | Melhoria da segurança |

|---|---|---|---|

| Tempo médio para revisão de segurança | # de novos aplicativos revisados | Tempo médio de recuperação (MTTR) | # de projetos de modernização abertos |

| Tempo médio de arranque e início de sessão para dispositivos geridos | % de aplicações compatíveis | Tempo para restaurar sistemas críticos | Número de etapas manuais repetitivas removidas dos fluxos de trabalho |

| Número de interrupções de segurança no fluxo de trabalho do usuário | # de contas privilegiadas atendendo 100% dos requisitos | # de incidentes de alta gravidade | # de lições aprendidas com incidentes internos e externos |

| % do tempo de helpdesk de TI gasto em atividades de segurança de baixo valor | # de contas que cumprem 100% dos requisitos | Taxa de crescimento de incidentes (global) |

Painéis e relatórios no produto

Além das ferramentas de acompanhamento baseadas em PowerPoint e Excel projetadas para funcionar com essas diretrizes de adoção, a Microsoft fornece experiências no produto para acompanhar seu progresso em direção à implementação técnica.

O Microsoft Security Exposure Management é uma solução de segurança que fornece uma visão unificada da postura de segurança em todos os ativos e cargas de trabalho da empresa. Dentro desta ferramenta, as Iniciativas de Segurança ajudam-no a avaliar a prontidão e maturidade em áreas específicas de risco de segurança. As Iniciativas de Segurança adotam uma abordagem proativa para gerenciar programas de segurança em direção a riscos específicos ou objetivos relacionados ao domínio.

Use a iniciativa Zero Trust para acompanhar o progresso da sua organização na implementação da segurança Zero Trust. Esta iniciativa está alinhada com esta estrutura de adoção do Microsoft Zero Trust, permitindo que você acompanhe seu progresso com métricas alinhadas com cenários de negócios. Essas métricas capturam sua cobertura de recursos em recomendações acionáveis priorizadas para ajudar as equipes de segurança a proteger sua organização. A iniciativa também fornece dados em tempo real sobre o progresso do seu Zero Trust que podem ser compartilhados com as partes interessadas.

Cada métrica inclui informações que ajudam as equipes a entender o estado atual — fornecendo às equipes detalhes de recomendação, identificando quais ativos são afetados e medindo o impacto na maturidade geral do Zero Trust.

A adoção do Zero Trust é um jogo de equipe que envolve as equipes de segurança e operações de TI para estarem alinhadas e trabalharem juntas para priorizar mudanças que melhorem a maturidade geral do Zero Trust. No nível da métrica e da tarefa, você pode compartilhar a recomendação com a equipe e o proprietário apropriados. O proprietário pode então vincular diretamente à experiência de administrador do respetivo controle de segurança para configurar e implantar a recomendação.

Esta estrutura de adoção do Zero Trust incentiva você a adotar uma abordagem baseada no risco e/ou uma estratégia defensiva. Com qualquer uma dessas abordagens, você pode direcionar outras Iniciativas de Segurança dentro da ferramenta de gerenciamento de exposição, como Proteção contra Ransomware ou uma iniciativa de ameaça específica, e ver seu trabalho acumular a maturidade Zero Trust na iniciativa Zero Trust.

Você pode usar a iniciativa Zero Trust junto com essa estrutura de adoção Zero Trust. As métricas e tarefas dentro da iniciativa são organizadas pelo cenário de negócios Zero Trust.

Monitorar e detetar

Ao trabalhar em cada cenário de negócios, estabeleça como você monitorará e detetará alterações no ambiente e violações. Muitos dos recursos de monitoramento e deteção são fornecidos por meio das ferramentas XDR (Extended Detection and Response), incluindo o pacote de produtos Microsoft Defender XDR e o Microsoft Sentinel. Eles são implementados na seção Prevenir ou reduzir os danos comerciais de um cenário de negócios de violação .

Iterar para vencimento

Implementar o Zero Trust é uma jornada. Em organizações de escala empresarial, pode levar anos para ser totalmente implementado. Neste período, os atacantes também continuam a evoluir as suas técnicas. É importante usar suas métricas juntamente com seus recursos de monitoramento e deteção para identificar onde você precisa iterar e amadurecer um aspeto do seu ambiente Zero Trust. Além disso, continue a avaliar e evoluir a maneira como você mede o sucesso e comunica o progresso, o status e o valor.

Passos Seguintes

- Visão geral da estrutura de adoção do Zero Trust

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Prevenir ou reduzir os danos comerciais causados por uma violação

- Atender aos requisitos normativos e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários de negócios do Zero Trust, você pode usar os seguintes recursos de controle de progresso.

| Recurso de acompanhamento do progresso | Isso ajuda-o... | Projetado para... |

|---|---|---|

Cenário de adoção Plano Fase Grade arquivo Visio ou PDF baixável

|

Compreenda facilmente os aprimoramentos de segurança para cada cenário de negócios e o nível de esforço para os estágios e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

| Rastreador de adoção Zero Trust para download Apresentação de slides do PowerPoint |

Acompanhe o seu progresso através das etapas e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

Objetivos do cenário de negócios e tarefas para download da pasta de trabalho do Excel

|

Atribua propriedade e acompanhe seu progresso através dos estágios, objetivos e tarefas da fase Plano. | Líderes de projetos de cenário de negócios, líderes de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação Zero Trust e recursos de acompanhamento de progresso.