Trabalho remoto e híbrido seguro com Zero Trust

Como parte das diretrizes de adoção do Zero Trust, este artigo descreve o cenário de negócios de proteção do trabalho remoto e híbrido. Observe que proteger os dados e a infraestrutura da sua empresa são tópicos de cenários de negócios separados e não estão incluídos nesta orientação.

A mudança para um estilo de trabalho híbrido tem forçado as organizações a se adaptarem rapidamente. Os funcionários remotos estão fazendo o trabalho de todas as maneiras possíveis, como usar dispositivos pessoais, colaborar por meio de serviços de nuvem e compartilhar dados fora do perímetro da rede corporativa. Os funcionários híbridos trabalham em redes corporativas e domésticas, alternando entre dispositivos empresariais e pessoais.

À medida que as redes domésticas dos funcionários estendem o perímetro da rede corporativa, com diferentes dispositivos se juntando a essa rede, as ameaças à segurança estão se multiplicando e se tornando mais sofisticadas enquanto os vetores de ataque evoluem.

| Proteção tradicional com controles de rede | Proteção moderna com Zero Trust |

|---|---|

| A proteção tradicional depende de firewalls de rede e redes virtuais privadas (VPNs) para isolar e restringir recursos corporativos. Os funcionários "crachá" fisicamente para o escritório e usam sua conta de usuário e senha para entrar com seu dispositivo. Tanto a conta de usuário quanto o dispositivo são confiáveis por padrão. |

Um modelo Zero Trust combina políticas, processos e tecnologia para estabelecer confiança da nuvem até a borda, independentemente de onde os usuários acessam sua rede. Um modelo Zero Trust não presume que qualquer identidade de usuário ou dispositivo esteja seguro em qualquer rede. A abordagem exige que você verifique a identidade do usuário e o dispositivo, e faça isso enquanto monitora continuamente a segurança da rede, dos dados e dos aplicativos no escritório, em casa e entre dispositivos. |

O diagrama a seguir ilustra a mudança da proteção tradicional com controles de rede à esquerda (de locais conhecidos limitados) para a proteção moderna com Zero Trust à direita (para locais desconhecidos), na qual a proteção é aplicada independentemente de onde os usuários e dispositivos estão localizados.

As orientações neste artigo explicam como começar e implementar sua estratégia para proteger o trabalho remoto e híbrido.

Como os líderes empresariais pensam em garantir o trabalho remoto e híbrido

Antes de iniciar qualquer trabalho técnico, é importante entender as diferentes motivações para investir em garantir o trabalho remoto e híbrido, pois essas motivações ajudam a informar a estratégia, os objetivos e as medidas para o sucesso.

A tabela a seguir fornece as razões pelas quais os líderes de negócios em toda a organização devem investir na proteção do trabalho remoto e híbrido.

| Role | Por que proteger o trabalho remoto e híbrido é importante |

|---|---|

| Diretor Executivo (CEO) | A empresa deve estar capacitada para atingir as suas metas e objetivos estratégicos, independentemente da localização do colaborador. A agilidade e a execução dos negócios não devem ser restringidas. O custo de um ciberataque bem-sucedido pode ser muito mais do que o preço da implementação de medidas de segurança. Em muitos casos, é necessária a conformidade com os requisitos ou normas de seguro cibernético ou regulamentos regionais. |

| Diretor de Marketing (CMO) | A forma como o negócio é percebido interna e externamente não deve ser restringida por dispositivos ou circunstâncias. O bem-estar dos colaboradores é uma prioridade elevada potenciada pela escolha de trabalhar a partir de casa ou de um escritório. Um ataque bem-sucedido pode se tornar de conhecimento público, potencialmente prejudicando o valor da marca. |

| Diretor de Informação (CIO) | Os aplicativos usados por uma força de trabalho móvel e híbrida devem ser acessíveis e, ao mesmo tempo, proteger os dados da empresa. A segurança deve ser um resultado mensurável e alinhado com a estratégia de TI. A experiência do usuário e a produtividade são importantes. |

| Diretor de Segurança da Informação (CISO) | Um ambiente de trabalho remoto ou híbrido cria uma área de superfície maior para violações de segurança. A organização ainda deve cumprir os requisitos, normas e regulamentos de segurança e proteção de dados à medida que o ambiente se expande. |

| Diretor de Tecnologia (CTO) | As tecnologias e os processos utilizados para apoiar a inovação empresarial devem ser protegidos. As práticas de SecOps e DevSecOps podem reduzir o impacto de um ataque. Tecnologias complementares que facilitem o trabalho remoto e a adoção de serviços em nuvem de forma segura devem ser adotadas. |

| Diretor de Operações (COO) | À medida que a força de trabalho se torna móvel e usa um local de escritório fixo com menos frequência, os ativos da empresa precisam permanecer seguros e o risco do negócio deve ser gerenciado. Com a responsabilidade perante o CEO pela produção diária dos negócios, qualquer interferência nas operações ou na cadeia de suprimentos devido a um ataque afetará os resultados. |

| Diretor Financeiro (CFO) | As prioridades de gastos estão mudando de modelos fixos para modelos ágeis. O investimento em centros de dados fixos e os edifícios estão a migrar para aplicações na nuvem e os utilizadores a trabalhar a partir de casa. Os custos de implementação dos elementos de segurança devem ser equilibrados com análises de risco e custos. |

Além das motivações para os líderes empresariais, muitos funcionários esperam flexibilidade e querem trabalhar de qualquer lugar, a qualquer hora e de qualquer dispositivo.

A Microsoft é uma das muitas organizações de escala empresarial que adotaram o trabalho remoto e híbrido no início da pandemia de COVID-19. Na página 87 do Microsoft Digital Defense Report 2022, a Microsoft enfatiza que esta oportunidade de negócio introduz riscos e deve ser combinada com medidas de segurança para aumentar a resiliência contra ataques:

- A cibersegurança é um fator essencial para o sucesso tecnológico. A inovação e o aumento da produtividade só podem ser alcançados através da introdução de medidas de segurança que tornem as organizações o mais resilientes possível contra ataques modernos.

- A pandemia desafiou-nos a pivotar as nossas práticas e tecnologias de segurança para proteger os funcionários da Microsoft onde quer que trabalhem. No ano passado, os agentes de ameaças continuaram a tirar proveito das vulnerabilidades expostas durante a pandemia e a mudança para um ambiente de trabalho híbrido.

Este relatório sublinha que a grande maioria dos ciberataques bem-sucedidos pode ser evitada através da utilização de uma higiene básica de segurança.

O ciclo de adoção para garantir o trabalho remoto e híbrido

Proteger o trabalho remoto e híbrido com o Zero Trust inclui a implantação de proteções de segurança que são básicas e, ao mesmo tempo, fornecem proteção sofisticada. Tecnicamente, esse objetivo envolve a aplicação e o monitoramento de políticas para todo o acesso aos recursos da sua organização com uma abordagem de ciclo de vida completo de ponta a ponta.

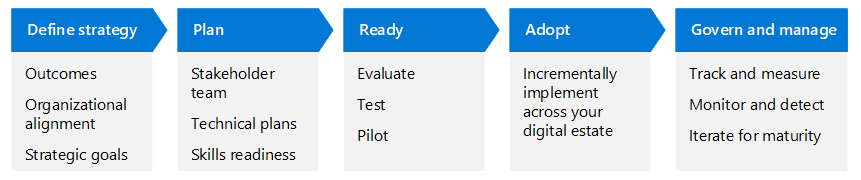

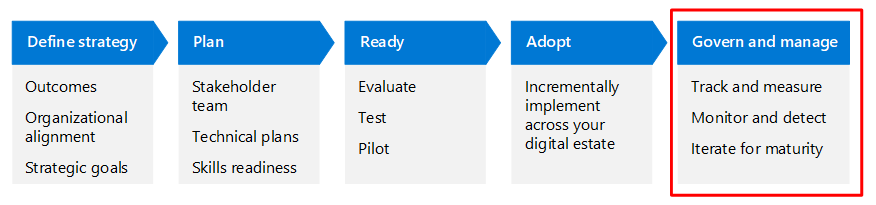

Este artigo descreve este cenário de negócios usando as mesmas fases do ciclo de vida do Cloud Adoption Framework para Azure (Definir estratégia, Planejar, Preparar, Adotar e Governar e gerenciar), mas adaptado para Zero Trust.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Planear | Pronta | Adotar | Governar e gerir |

|---|---|---|---|---|

| Resultados Alinhamento organizacional Objetivos estratégicos |

Equipa de stakeholders Planos técnicos Preparação das competências |

Avaliar Teste Programa Piloto |

Implemente incrementalmente em todo o seu patrimônio digital | Rastrear e medir Monitorar e detetar Iterar para vencimento |

Leia mais sobre o ciclo de adoção do Zero Trust na visão geral da estrutura de adoção do Zero Trust.

Definir a fase da estratégia

A fase Definir estratégia é fundamental para definir e formalizar os nossos esforços para abordar o "Porquê?" deste cenário. Nesta fase, entendemos o cenário através de perspetivas de negócios, TI, operacionais e estratégicas.

Definimos os resultados em relação aos quais medir o sucesso no cenário, entendendo que a segurança é uma jornada incremental e iterativa.

Este artigo sugere motivações e resultados que são relevantes para muitas organizações. Use estas sugestões para aprimorar a estratégia para sua organização com base em suas necessidades exclusivas.

Motivações seguras para o trabalho remoto e híbrido

As motivações para garantir o trabalho remoto e híbrido são simples, mas diferentes partes da sua organização terão incentivos diferentes para fazer esse trabalho. A tabela a seguir resume algumas dessas motivações.

| Área | Motivações |

|---|---|

| Necessidades do negócio | Para fornecer acesso às informações a qualquer hora, em qualquer lugar e em qualquer dispositivo, sem reduzir os padrões de segurança e gerenciar os riscos de acesso aos dados. |

| Necessidades de TI | Uma plataforma de identidade padronizada que atende aos requisitos de identidade humana e não humana, elimina as necessidades de VPNs e fornece gerenciamento remoto de dispositivos corporativos e BYOD de forma compatível, proporcionando uma experiência de usuário perfeita e positiva. |

| Necessidades operacionais | Implementar soluções de segurança existentes de forma padronizada. Diminua o esforço de gerenciamento necessário para implementar e manter identidades seguras. Governança de identidade significa integrar e desintegrar usuários, conceder acesso aos recursos no momento certo e fornecer acesso suficiente. Significa também revogar o acesso quando já não for necessário. |

| Necessidades estratégicas | Reduzir progressivamente o retorno do investimento em ciberataques através da implementação de soluções de segurança sólidas. O princípio de violação do Zero Trust permite que o planejamento ocorra para minimizar o raio de explosão, superfícies de ataque e reduzir o tempo de recuperação de uma violação. |

Resultados seguros do cenário de trabalho remoto e híbrido

Para serem produtivos, os usuários devem ser capazes de usar:

- Suas credenciais de conta de usuário para verificar sua identidade.

- Seu ponto de extremidade (dispositivo), como um PC, tablet ou telefone.

- As aplicações que lhes forneceu.

- Os dados necessários para executar o seu trabalho.

- Uma rede através da qual o tráfego flui entre dispositivos e aplicações, quer o utilizador e o seu dispositivo estejam no local ou na Internet.

Cada um destes elementos é o alvo dos atacantes e deve ser protegido com o princípio "nunca confie, sempre verifique" do Zero Trust.

A tabela a seguir fornece objetivos e seus resultados para o cenário de trabalho remoto e híbrido seguro.

| Objetivo | Resultado |

|---|---|

| Produtividade | As organizações querem estender a produtividade com segurança aos usuários e seus dispositivos, sem restringir os recursos dos funcionários com base na localização da força de trabalho. |

| Acesso seguro | Os dados e aplicativos da empresa precisam ser acessados pelos funcionários certos de uma maneira segura que proteja a propriedade intelectual e os dados pessoais da empresa. |

| Suporte a usuários finais | À medida que as organizações adotam uma mentalidade de força de trabalho híbrida, os funcionários precisam de mais recursos de aplicativos e plataformas para uma experiência de trabalho segura e móvel. |

| Aumente a segurança | A segurança das soluções de trabalho atuais ou propostas precisa ser aumentada para ajudar as organizações a escalar para os requisitos da força de trabalho móvel. As capacidades de segurança devem ser iguais ou superiores ao que é possível alcançar para a força de trabalho local. |

| Capacite a TI | A equipe de TI quer proteger o local de trabalho, que começa com a proteção da experiência do usuário do funcionário sem aumentar indevidamente o atrito com os usuários. Além disso, a equipe de TI precisa de processos e visibilidade para apoiar a governança e permitir a deteção e mitigação de ataques cibernéticos. |

Fase de planeamento

Os planos de adoção convertem as metas aspiracionais de uma estratégia Zero Trust em um plano acionável. Suas equipes coletivas podem usar o plano de adoção para orientar seus esforços técnicos e alinhá-los com a estratégia de negócios da sua organização.

As motivações e os resultados que define, juntamente com os seus líderes e equipas empresariais, apoiam o "Porquê?" para a sua organização. Estes tornam-se a Estrela Polar, ou alvo orientador, para a sua estratégia. Em seguida, vem o planejamento técnico para alcançar as motivações e objetivos.

Use os exercícios a seguir para ajudá-lo a planejar a implementação da estratégia de tecnologia da sua organização. Esses exercícios apoiam os esforços de adoção do Zero Trust, capturando tarefas priorizadas. Ao final desse processo, você terá um plano de adoção de nuvem que mapeia as métricas e motivações definidas na estratégia de adoção de nuvem.

| Exercício | Description |

|---|---|

| Património digital | Faça um inventário do seu património digital: identidades, dispositivos, aplicações. Priorize seu patrimônio digital com base em suposições que alinhem as motivações e os resultados de negócios da sua organização. |

| Alinhamento organizacional inicial | Alinhe sua organização a uma estratégia técnica e a um plano de adoção. A estratégia e o plano são baseados nos objetivos da sua organização, juntamente com as prioridades que você identificou no seu inventário. |

| Plano de prontidão de competências técnicas | Crie um plano para abordar as lacunas de prontidão de habilidades dentro da sua organização. |

| Plano de adoção da cloud | Desenvolva um plano de adoção da nuvem para gerenciar a mudança entre habilidades, o patrimônio digital e sua organização. |

A adoção técnica para proteger o trabalho remoto e híbrido envolve a adoção de uma abordagem graduada para garantir que os princípios de Zero Trust sejam aplicados a identidades, dispositivos e aplicativos, exigindo que:

- A autenticação multifator (MFA) com acesso condicional é aplicada a todas as identidades de usuário que estão acessando o ambiente.

- Os dispositivos são inscritos no gerenciamento de dispositivos e monitorados quanto à integridade.

- O acesso a aplicativos e seus dados requer verificação de identidades, dispositivos saudáveis e acesso apropriado aos dados.

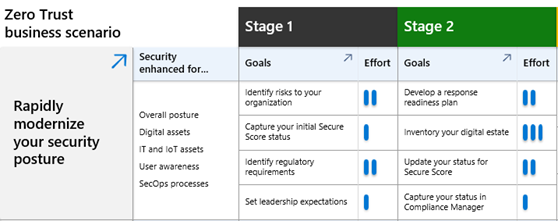

Muitas organizações podem adotar uma abordagem de quatro estágios para esses objetivos de implantação, resumidos no gráfico a seguir.

| Stage 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Verifique e proteja todas as identidades com autenticação forte Integre aplicativos SaaS com o Microsoft Entra ID para logon único Todos os novos aplicativos usam autenticação moderna |

Registrar dispositivos com o Microsoft Entra ID Implementar políticas de identidade e acesso a dispositivos Zero Trust do ponto de partida Usar o proxy de aplicativo Microsoft Entra com aplicativos locais para logon único |

Inscreva dispositivos em sua solução de gerenciamento de dispositivos e aplique as proteções de segurança recomendadas Permitir que apenas dispositivos compatíveis e confiáveis acessem dados |

Monitorar desvio de configuração do dispositivo Implementar autenticação sem senha |

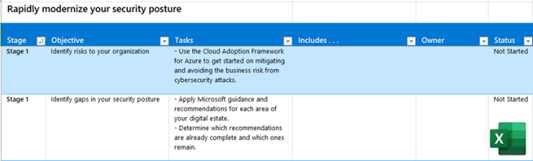

Se essa abordagem em estágios funcionar para sua organização, você poderá usar:

Este conjunto de diapositivos em PowerPoint transferível para apresentar e relatar o seu progresso através destas etapas e objetivos aos líderes empresariais e outras partes interessadas. Aqui está o slide para este cenário de negócios.

Esta pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e suas tarefas. Aqui está a planilha para este cenário de negócios.

Se sua organização subscreve uma estratégia específica de Governance Risk & Compliance (GRC) ou Security Operations Center (SOC), é de vital importância que o trabalho técnico incorpore as configurações que atendem a esses requisitos.

Compreender a sua organização

As necessidades e a composição de cada organização são diferentes. Uma empresa multinacional com muitas aplicações e segurança altamente padronizada implementará a segurança de forma diferente de uma startup ágil ou de uma organização de médio porte.

Independentemente do tamanho e da complexidade da sua organização, aplicam-se as seguintes ações:

- Inventarie usuários, endpoints, aplicativos, dados e redes para entender o estado da segurança e estimar o nível de esforço necessário para transformar o patrimônio.

- Documente as metas e planeje a adoção incremental com base nas prioridades. Um exemplo é proteger identidades e serviços do Microsoft 365, seguidos por pontos de extremidade. Em seguida, proteja aplicativos e serviços SaaS usando métodos modernos de autenticação e recursos de segmentação fornecidos pelo Acesso Condicional.

- Para o princípio de usar o acesso menos privilegiado, inventarie quantas contas têm acesso privilegiado e reduza-as ao menor número de contas possível. As contas que exigem acesso privilegiado devem usar just-in-time e just-enough-access (JIT/JEA) para limitar os privilégios de administração permanentes. Caso ocorra uma violação, as contas comprometidas são limitadas, o que minimiza o raio de explosão. Com exceção de uma conta de "quebra-vidro", nenhum acesso de administrador permanente deve ser permitido para funções altamente privilegiadas, que incluem funções de administração de aplicativos para serviços de produtividade, como SharePoint, Exchange e Teams.

Planeamento e alinhamento organizacional

A implementação e a governação de uma metodologia de acesso seguro afetam várias áreas que se sobrepõem e são normalmente implementadas pela ordem de:

- Identidades

- Pontos finais (dispositivos)

- Aplicações

- Rede

Proteger os dados também é importante para proteger o trabalho remoto e híbrido. Este tópico é abordado mais detalhadamente em Identificar e proteger dados corporativos confidenciais.

Esta tabela resume as funções recomendadas ao criar um programa de patrocínio e uma hierarquia de gerenciamento de projetos para determinar e gerar resultados.

| Área | Líderes do programa | Funções de proprietário técnico |

|---|---|---|

| Identidades | CISO, CIO ou Diretor de Segurança de Identidade Líder de programa do Identity Security ou do Identity Architect |

Arquiteto de Segurança Segurança de identidade ou um arquiteto de identidade Administrador de Identidade Governança de segurança ou administrador de identidade Equipa de Formação de Utilizadores |

| Pontos finais | CISO, CIO ou Diretor de Segurança de Identidade Líder de programa do Identity Security ou de um Identity Architect |

Arquiteto de Segurança Segurança de identidade ou um arquiteto de segurança de infraestrutura Administrador de gerenciamento de dispositivos móveis (MDM) Governança de segurança ou administrador de MDM Equipa de Formação de Utilizadores |

| Aplicações | CISO, CIO ou Diretor de Segurança de Aplicativos Líder de programa do Gerenciamento de Aplicativos |

Arquiteto de Identidade Arquiteto Desenvolvedor Arquiteto de Redes Arquiteto de Redes Cloud Governação da Segurança |

| Rede | CISO, CIO ou Diretor de Segurança de Rede Líder de programa da Networking Leadership |

Arquiteto de Segurança Arquiteto de Redes Engenheiros de Redes Implementadores de rede Governança de Redes |

O conjunto de slides do PowerPoint com recursos para esse conteúdo de adoção inclui o slide a seguir com uma exibição de partes interessadas que você pode personalizar para sua própria organização.

Planeamento técnico e prontidão de competências

A Microsoft fornece recursos para ajudá-lo a priorizar esse trabalho, começar e amadurecer sua implantação. Nesta fase, utilizamos estes recursos como atividades de planeamento para compreender o impacto das alterações propostas e criar um plano de implementação.

Esses recursos incluem orientação prescritiva que você pode usar como pontos de partida recomendados para sua própria organização. Ajuste as recomendações com base nas suas prioridades e requisitos.

| Recurso | Description |

|---|---|

Lista de verificação do Plano de Modernização Rápida (RaMP): valide explicitamente a confiança para todas as solicitações de acesso  |

Esta série de listas de verificação enumera os objetivos técnicos de cada área de implantação de segurança em ordem de prioridade e documenta as etapas necessárias para alcançá-los. Ele também lista os membros do projeto que precisam estar envolvidos em cada área. A utilização deste recurso ajuda-o a identificar ganhos rápidos. |

Configurações de identidade e acesso ao dispositivo Zero Trust  |

Este guia de solução recomenda um conjunto de políticas de identidade e acesso a dispositivos que foram testadas em conjunto. Inclui:

|

Gerir dispositivos com o Intune  |

Este guia de solução percorre as fases de gerenciamento de dispositivos, desde ações que não exigem o registro de dispositivos no gerenciamento até o gerenciamento completo de dispositivos. Estas recomendações são coordenadas com os recursos acima referidos. |

Opções de Inscrição do Intune  PDF | Visio Atualizado em junho de 2022 |

Este conjunto de cartazes fornece uma comparação fácil de verificar das opções de inscrição de dispositivos por plataforma. |

| Plano de implantação do MFA | Este guia de implantação mostra como planejar e implementar uma implantação de autenticação multifator do Microsoft Entra. |

Além desses recursos, as seções a seguir destacam recursos para tarefas específicas nas quatro etapas definidas anteriormente.

Stage 1

| Objetivo da implantação | Recursos |

|---|---|

| Verifique e proteja todas as identidades com autenticação forte | Que métodos de autenticação e verificação estão disponíveis no Microsoft Entra ID? |

| Integre aplicativos SaaS com o Microsoft Entra ID para logon único | Adicionar aplicativos SaaS à ID do Microsoft Entra e ao escopo das políticas |

| Novos aplicativos usam autenticação moderna | Lista de verificação—Como você está gerenciando a identidade para sua carga de trabalho? |

Fase 2

| Objetivo da implantação | Recursos |

|---|---|

| Registrar dispositivos com o Microsoft Entra ID | Dispositivos registados Microsoft Entra Planeje sua implementação de ingresso do Microsoft Entra |

| Implementar políticas de identidade e acesso a dispositivos Zero Trust para o nível de proteção do ponto de partida | Níveis de proteção para configurações de identidade e acesso ao dispositivo Zero Trust |

| Usar o proxy de aplicativo Microsoft Entra com aplicativos locais para logon único | Como configurar o início de sessão único numa aplicação do Proxy de Aplicações |

Fase 3

| Objetivo da implantação | Recursos |

|---|---|

| Inscrever dispositivos no gerenciamento e aplicar proteções de segurança recomendadas | Visão geral de gerenciar dispositivos com o Intune Configurações de identidade e acesso ao dispositivo Zero Trust |

| Permitir que apenas dispositivos compatíveis e confiáveis acessem dados | Configurar políticas de conformidade para dispositivos com o Intune Exigir dispositivos íntegros e compatíveis com o Intune |

Fase 4

| Objetivo da implantação | Recursos |

|---|---|

| Monitorar desvio de configuração do dispositivo | Implantar perfis de dispositivo no Microsoft Intune Monitore o risco do dispositivo e a conformidade com as linhas de base de segurança |

| Implementar autenticação sem senha | Aumente a segurança de início de sessão com autenticação sem palavra-passe |

Plano de adoção da cloud

Um plano de adoção é um requisito essencial para a adoção bem-sucedida do Zero Trust. Um plano de adoção Zero Trust é um plano de projeto iterativo que ajuda uma empresa a fazer a transição de abordagens tradicionais de segurança para uma estratégia mais madura e sofisticada que inclui gerenciamento e governança de mudanças.

Identidades, pontos de extremidade, aplicativos e redes estão no escopo desta fase de planejamento. Cada um deles tem um requisito para proteger o patrimônio existente e também planeja estender a segurança a novas entidades à medida que chegam como parte de um processo de integração maior.

O planejamento de soluções de trabalho remoto e híbrido seguro considera que as organizações têm identidades existentes que precisam ser protegidas, e novas identidades devem ser criadas que sigam os padrões de segurança.

Um plano de adoção também inclui treinar sua equipe para trabalhar de uma nova maneira para entender o que é necessário para dar suporte à sua organização, o que pode incluir:

- Formação de administradores sobre novas formas de trabalho. Os métodos de acesso privilegiado diferem do acesso de administrador permanente e podem aumentar o atrito inicialmente até que a aceitação universal seja alcançada.

- Equipar o pessoal de Helpdesk e TI em todos os níveis com a mesma mensagem de realização de benefícios. Aumentar a segurança aumenta o atrito do atacante, equilibrado pelos benefícios de trabalhar com segurança. Assegurar que esta mensagem é compreendida e comunicável a todos os níveis.

- Criação de materiais de adoção e treinamento de usuários. A segurança é adotada de forma generalizada como uma responsabilidade compartilhada e os benefícios de segurança alinhados aos objetivos de negócios devem ser comunicados aos usuários. Garantir que a adoção do usuário para segurança seja alcançada no mesmo nível que a adoção do usuário para a nova tecnologia.

Para obter mais informações sobre o Cloud Adoption Framework, consulte o Plan for cloud adoption.

Fase pronta

Este cenário (proteger o trabalho remoto e híbrido) avalia e protege identidades, dispositivos e dados nas redes que os utilizam. Como as tecnologias podem ser potencialmente disruptivas, recomenda-se uma abordagem por etapas, começando com pequenos projetos que oferecem ganhos rápidos que aproveitam o licenciamento existente e têm impacto mínimo para o usuário.

Comece por construir um plano e, em seguida, testá-lo. Em seguida, implemente novas configurações e recursos de forma incremental. Isto proporciona a oportunidade de melhorar o plano enquanto as lições são aprendidas. Certifique-se de desenvolver um plano de comunicação e anunciar alterações à medida que amplia seu escopo de implantação.

O diagrama a seguir ilustra a recomendação de iniciar um projeto com um pequeno grupo para avaliar as alterações. Este pequeno grupo pode ser membros da sua equipa de TI ou uma equipa de parceiros que está investida no resultado. Em seguida, pilote as alterações com um grupo maior. Embora a ilustração inclua um terceiro estágio de implantação completa, isso geralmente é feito aumentando gradualmente o escopo da implantação até que toda a sua organização seja coberta.

Ao registrar dispositivos, por exemplo, recomenda-se a seguinte orientação.

| Fase de implementação | Description |

|---|---|

| Avaliar | Etapa 1: Identificar 50 pontos finais para teste |

| Programa Piloto | Etapa 2: Identificar os próximos 50 a 100 pontos finais no ambiente de produção |

| Implantação completa | Estágio 3: Inscrever o restante dos pontos de extremidade em incrementos maiores |

A proteção de identidades começa com a adoção do MFA e a segmentação do acesso usando o Acesso Condicional do Microsoft Entra. Esses recursos suportam o princípio de verificação explícita, mas exigem um processo de adoção incremental. Dependendo da abordagem, a metodologia de MFA pode precisar ser implementada e comunicada aos usuários antes da data de ativação, especialmente para uma força de trabalho existente acostumada a usar apenas senhas.

Considerou os seguintes elementos ao planejar esse cenário:

- Dependendo da metodologia de MFA, a adesão do usuário pode precisar ser procurada para usar MFA baseada em aplicativo móvel, em vez de usar uma abordagem FIDO2 ou outra abordagem baseada em token. Isso também se aplica ao Windows Hello for Business.

- As políticas de acesso condicional podem ser complexas no que diz respeito aos seus critérios de avaliação e tomada de decisão. Isso requer que o Acesso Condicional seja testado e implementado incrementalmente no aplicativo e no cenário do usuário.

- O Acesso Condicional pode levar em conta a integridade relativa e o status do patch do ponto de extremidade e os locais do usuário como parâmetros condicionais. Se for necessário gerenciar pontos de extremidade para qualificá-los para acessar um aplicativo ou serviço como uma condição de acesso, os pontos de extremidade precisarão ser inscritos no gerenciamento.

- As aplicações modernas que suportam métodos de autenticação modernos integram-se prontamente com a autenticação baseada em MFA e as políticas de Acesso Condicional. Entender o número de aplicativos e seus métodos de autenticação é fundamental.

Ao planejar e preparar as camadas de proteção para criar o Zero Trust, aproveite os recursos fornecidos pela Microsoft. Para proteger o trabalho remoto e híbrido, a Microsoft fornece uma identidade Common Zero Trust e um conjunto de políticas de acesso a dispositivos. Trata-se de um conjunto de políticas testadas e conhecidas por funcionarem bem em conjunto.

Aqui estão as políticas para três níveis de proteção.

Este conjunto de políticas inclui um nível de proteção de ponto de partida com impacto mínimo para o utilizador. Esse conjunto de políticas não exige o registro de dispositivos no gerenciamento. Quando estiver pronto e tiver inscrito dispositivos, você poderá implantar o nível Enterprise, que é recomendado para Zero Trust.

Além desses níveis de proteção, você pode aumentar incrementalmente o escopo das políticas das seguintes maneiras:

- Aplique o escopo das políticas a um pequeno conjunto de usuários para começar e, em seguida, aumente o escopo dos usuários incluídos. A segmentação de usuários permite a mitigação de riscos contra interrupção de serviço ou interrupção de usuários, pois apenas usuários ou dispositivos direcionados são afetados.

- Comece adicionando aplicativos e serviços do Microsoft 365 ao escopo das políticas. Em seguida, avance para incluir outros aplicativos SaaS usados pela sua organização. Quando estiver pronto, inclua aplicativos criados no Azure ou em outros provedores de nuvem no escopo das políticas.

Por fim, não se esqueça dos seus utilizadores. A adoção e a comunicação do usuário são críticas ao implementar a segurança para identidades, semelhante à importância da adoção inicial do usuário de mudar de serviços baseados em datacenter para o Microsoft 365. As abordagens monofásicas raramente são bem-sucedidas na implementação de serviços de segurança. As iniciativas de segurança muitas vezes falham devido ao aumento do atrito para os usuários se as alterações forem perturbadoras e mal comunicadas e testadas. É aqui que o patrocínio executivo de iniciativas de segurança funciona melhor. Quando os executivos demonstram suporte adotando os estágios iniciais de implantação, é mais fácil para os usuários seguirem.

Para ajudar com a educação e adoção do usuário, a Microsoft fornece modelos e materiais de distribuição para o usuário final que você pode baixar. Isso inclui instruções sobre como você pode renomeá-los e recomendações para compartilhá-los com os usuários. Consulte https://aka.ms/entratemplates.

Compilar e testar

Depois de montar sua equipe, revisar os recursos técnicos recomendados e desenvolver um plano para preparar seus projetos e implantação, você esperançosamente terá um plano bem documentado. Antes de adotar formalmente o plano, certifique-se de criar e testar as configurações em um ambiente de teste.

Cada área técnica, como um conjunto de políticas de Acesso Condicional, pode ser protegida habilitando a funcionalidade em todo o locatário. No entanto, uma política mal configurada pode ter consequências de longo alcance. Por exemplo, uma política de Acesso Condicional mal escrita pode bloquear todos os administradores de um locatário.

Para reduzir o risco, considere implantar um locatário de teste ou de controle de qualidade para implementar cada recurso à medida que você se familiarizar com ele ou implantá-lo pela primeira vez. Um locatário de teste ou QA deve ser razoavelmente representativo do seu ambiente de usuário atual e ser preciso o suficiente para que você execute funções de QA para testar se a funcionalidade habilitada é compreendida e suporta a função que está protegendo.

A lista de verificação RAMP pode ser usada para acompanhar o seu progresso. Ele lista as etapas de planejamento e implementação. O locatário de QA é o banco de testes das ações de implementação à medida que são executadas pela primeira vez.

A saída deste estágio deve ser uma configuração documentada que é construída e testada inicialmente em relação ao locatário de QA com planos para depois fazer a transição para a adoção no locatário de produção, onde as alterações são implementadas incrementalmente enquanto novos aprendizados são aplicados ao plano.

À medida que você implementa novas configurações em seu ambiente de produção, mantenha mensagens de usuário consistentes e fique por dentro de como essas alterações afetam seus usuários. A implementação de recursos de segurança pode ter um baixo impacto tecnológico, como permitir o acesso just in time, mas reciprocamente ter um alto impacto no processo, como administradores que precisam solicitar acesso a serviços por meio de um fluxo de trabalho de aprovação para desempenhar suas funções.

Da mesma forma, o registro de dispositivos tem um baixo impacto na experiência do usuário, enquanto a implementação do Acesso Condicional com base na conformidade do dispositivo e nos requisitos de integridade pode ter um impacto dramático na base de usuários, pois os usuários não conseguem acessar os serviços.

Testar cada serviço para entender o impacto do serviço e da mudança planejada é fundamental para o sucesso. Esteja ciente de que alguns impactos podem não ser totalmente aparentes até que você comece a pilotar na produção.

Acompanhe as mudanças de governança e gerenciamento

O próprio objetivo do Zero Trust é aumentar incrementalmente a segurança e implementar mudanças no ambiente que atinjam esse objetivo. Essas mudanças exigem mudanças nos modelos de gestão e governança do ambiente. À medida que os testes e a implantação ocorrem, certifique-se de documentar as mudanças e os impactos no modelo de gerenciamento e governança.

Fase de adoção

Na fase de adoção, você implementa incrementalmente sua estratégia e planos de implantação em áreas funcionais. A fase de adoção é uma implementação maior da prova de conceito. O plano de implantação é executado e a implantação ocorre em ondas sucessivas, com base na segmentação de usuários e nas áreas que você está segmentando em todo o seu patrimônio digital.

Conforme recomendado, implante cada nova configuração no locatário de produção como uma prova de conceito limitada (rotulada como "Avaliar" no diagrama a seguir).

Embora você já tenha testado as novas configurações em um ambiente de controle de qualidade, certifique-se de que seus planos de implantação de produção também documentem o que você está testando e avaliando e os critérios de aceitação para medir o sucesso em cada estágio. Idealmente, escolha um subconjunto de usuários, endpoints e aplicativos de baixo impacto para testar antes de ampliar a implantação. Seguindo a mesma metodologia, você aprende com o sucesso e os fracassos da implementação e atualiza os planos.

Observe que algumas das funcionalidades implantadas, mesmo que direcionadas a um público limitado, podem ter um impacto em todo o serviço. Você pode mitigar esse impacto identificando riscos durante os testes de controle de qualidade e garantindo a existência de um plano de reversão.

Um plano de implantação bem-sucedido inclui os seguintes elementos:

- Plano de adoção e implementação para incluir a estratégia de comunicação com o usuário

- Plano de adoção e implantação de executivos para garantir o endosso executivo

- Plano de adoção e distribuição do usuário

- Artefatos de gerenciamento e governança de projetos

- Segmentação de usuários por unidade de negócios ou impacto no usuário

- Segmentação de dispositivos por unidade de negócios ou impacto no usuário

- Aplicativos classificados por criticidade e complexidade de implementação

- Rascunho de atualizações para mudanças na gestão e governança diárias

Governar e gerenciar fases

A governança de segurança é um processo iterativo. Para organizações com políticas existentes que regem a segurança em um patrimônio digital, a adoção de uma estratégia Zero Trust fornece o incentivo para evoluir essas políticas. À medida que a estratégia e as políticas de segurança amadurecem ao longo do tempo, o mesmo acontece com os processos e políticas de governança da nuvem.

Na fase de planejamento, a nova funcionalidade foi testada em relação a um locatário de teste no qual as atividades de gerenciamento ocorreram. É importante observar que a implementação dos recursos que suportam os princípios do Zero Trust requer uma maneira diferente de gerenciar o estado final resultante.

Aqui estão alguns exemplos de novos requisitos para este cenário:

- Estabeleça um processo para aprovar o acesso à administração quando necessário, em vez do acesso de administrador permanente.

- Atualize o gerenciamento do ciclo de vida dos usuários à medida que eles entram, usam e saem da organização.

- Atualize o gerenciamento do ciclo de vida dos dispositivos.

- Atualize os critérios de lançamento de novos aplicativos para ter certeza de que eles estão incluídos no escopo das políticas de Acesso Condicional.

À medida que o plano de implantação progride, o gerenciamento do ambiente resultante impulsiona mudanças na metodologia de gerenciamento e governança. Como o ambiente é monitorado como resultado das alterações do Zero Trust.

Como o Zero Trust aborda o risco de segurança no ambiente, o gerenciamento do ciclo de vida do objeto de identidade não é mais opcional. O atestado de objeto é uma manifestação do ciclo de vida do objeto e impulsiona a responsabilidade para dentro dos negócios e para longe da TI como o único guardião do ciclo de vida do objeto.

O Zero Trust requer um aumento de maturidade na administração resultante do patrimônio, incluindo como os usuários e administradores interagem com o estado final implementado. Veja a tabela a seguir como um exemplo de possíveis alterações.

| Audiência | Function | Referência |

|---|---|---|

| Utilizadores | Revisão de atestado de objeto com base no usuário | Gerencie o acesso de usuários e convidados com avaliações de acesso |

| Administradores | Os ciclos de vida de identidade e acesso do Microsoft Entra ID Governance | O que é o Microsoft Entra ID Governance? |

Os recursos adicionais para a governação e operação quotidianas incluem:

Relatórios do Microsoft Entra e documentação de monitoramento

Documentação do Microsoft Entra ID Governance

Discute outras áreas e ferramentas de governança que abordam várias áreas. Devido a diferentes necessidades organizacionais, nem todos os recursos de governança mencionados neste documento são aplicáveis a todas as organizações.

Passos Seguintes

- Visão geral da estrutura de adoção do Zero Trust

- Modernize rapidamente a sua postura de segurança

- Identificar e proteger dados comerciais confidenciais

- Prevenir ou reduzir os danos comerciais causados por uma violação

- Atender aos requisitos normativos e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários de negócios do Zero Trust, você pode usar os seguintes recursos de controle de progresso.

| Recurso de acompanhamento do progresso | Isso ajuda-o... | Projetado para... |

|---|---|---|

Cenário de adoção Plano Fase Grade arquivo Visio ou PDF baixável

|

Compreenda facilmente os aprimoramentos de segurança para cada cenário de negócios e o nível de esforço para os estágios e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

| Rastreador de adoção Zero Trust para download Apresentação de slides do PowerPoint |

Acompanhe o seu progresso através das etapas e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

Objetivos do cenário de negócios e tarefas para download da pasta de trabalho do Excel

|

Atribua propriedade e acompanhe seu progresso através dos estágios, objetivos e tarefas da fase Plano. | Líderes de projetos de cenário de negócios, líderes de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação Zero Trust e recursos de acompanhamento de progresso.