Atender aos requisitos normativos e de conformidade

Como parte das diretrizes de adoção do Zero Trust , este artigo descreve o cenário de negócios para atender aos requisitos normativos e de conformidade que podem ser aplicáveis à sua organização.

Independentemente da complexidade do ambiente de TI da sua organização ou do tamanho da sua organização, os novos requisitos normativos que podem afetar o seu negócio estão continuamente a aumentar. Esses regulamentos incluem o Regulamento Geral de Proteção de Dados (GDPR) da União Europeia, a Lei de Privacidade do Consumidor da Califórnia (CCPA), uma infinidade de regulamentos de saúde e informações financeiras e requisitos de residência de dados.

O processo de atender aos requisitos regulatórios e de conformidade pode ser longo, complexo e tedioso quando não gerenciado corretamente. Esse desafio aumentou consideravelmente a carga de trabalho das equipes de segurança, conformidade e regulamentações para alcançar e comprovar a conformidade, preparar-se para uma auditoria e implementar práticas recomendadas contínuas.

Uma abordagem Zero Trust muitas vezes excede alguns tipos de requisitos impostos por regulamentos de conformidade, por exemplo, aqueles que controlam o acesso a dados pessoais. As organizações que implementaram uma abordagem Zero Trust podem achar que já atendem a algumas novas condições ou podem facilmente aproveitar sua arquitetura Zero Trust para serem compatíveis.

| Abordagens tradicionais para atender aos requisitos regulatórios e de conformidade | Abordagem moderna para atender aos requisitos regulatórios e de conformidade com o Zero Trust |

|---|---|

| Muitas organizações usam várias soluções legadas costuradas. Essas soluções muitas vezes não funcionam perfeitamente juntas, expondo lacunas de infraestrutura e aumentando os custos operacionais. Algumas "melhores soluções" independentes podem até mesmo impedir a conformidade com certos regulamentos enquanto são usados para atender a outros. Um exemplo generalizado é o uso de criptografia para garantir que indivíduos autorizados manuseiem os dados de forma segura. Mas a maioria das soluções de criptografia torna os dados opacos para serviços como DLP (Data Loss Prevention), eDiscovery ou arquivamento. A criptografia impede que a organização realize a devida diligência em ações realizadas por usuários que utilizam dados criptografados. Esse resultado força as organizações a tomar decisões difíceis e arriscadas, como proibir todo o uso de criptografia no nível de arquivo para transferências de dados confidenciais ou permitir que dados criptografados saiam da organização sem serem inspecionados. |

Unificar sua estratégia e política de segurança com uma abordagem Zero Trust quebra silos entre equipes e sistemas de TI, permitindo melhor visibilidade e proteção em toda a pilha de TI. Soluções de conformidade nativamente integradas, como as do Microsoft Purview, não apenas trabalham juntas para dar suporte aos seus requisitos de conformidade e aos de uma abordagem Zero Trust, mas também o fazem com total transparência, permitindo que cada solução aproveite os benefícios de outras, como conformidade de comunicação, aproveitando rótulos de sensibilidade no conteúdo. As soluções de conformidade integradas podem fornecer a cobertura necessária com compensações mínimas, como conteúdo criptografado sendo processado de forma transparente por soluções de eDiscovery ou DLP. A visibilidade em tempo real permite a descoberta automática de ativos, incluindo ativos críticos e cargas de trabalho, enquanto os mandatos de conformidade podem ser aplicados a esses ativos por meio de classificação e rotulagem de sensibilidade. A implementação de uma arquitetura Zero Trust ajuda você a atender aos requisitos normativos e de conformidade com uma estratégia abrangente. O uso de soluções Microsoft Purview em uma arquitetura Zero Trust ajuda você a descobrir, governar, proteger e gerenciar todo o patrimônio de dados da sua organização de acordo com as regulamentações que afetam sua organização. As estratégias Zero Trust geralmente envolvem a implementação de controles que atendem ou excedem certos requisitos regulatórios, o que reduz a carga de realizar alterações em todo o sistema para aderir aos novos requisitos regulatórios. |

As orientações neste artigo orientam você sobre como começar a usar o Zero Trust como uma estrutura para atender aos seus requisitos regulatórios e de conformidade, com ênfase em como se comunicar e trabalhar com líderes de negócios e equipes em toda a sua organização.

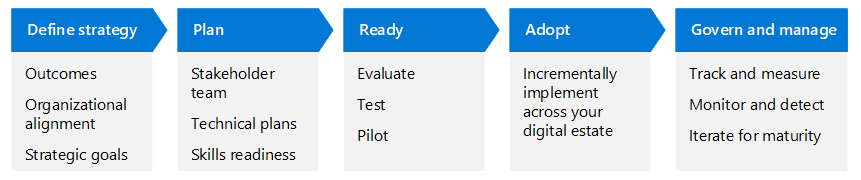

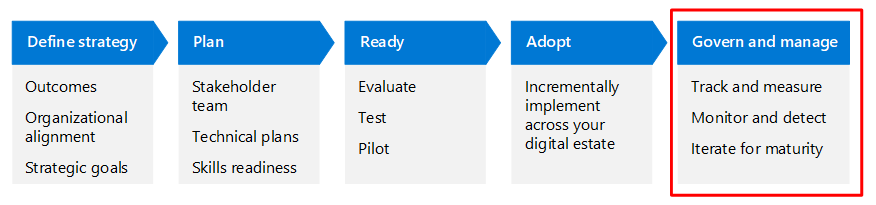

Este artigo usa as mesmas fases do ciclo de vida do Cloud Adoption Framework for Azure — Definir estratégia, Planejar, Preparar, Adotar e Governar e gerenciar — mas adaptado para Zero Trust.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Planear | Pronta | Adotar | Governar e gerir |

|---|---|---|---|---|

| Alinhamento organizacional Objetivos estratégicos resultados |

Equipa de stakeholders Planos técnicos Preparação das competências |

Avaliar Teste Programa Piloto |

Implemente incrementalmente em todo o seu patrimônio digital | Rastrear e medir Monitorar e detetar Iterar para vencimento |

Definir a fase da estratégia

A fase Definir estratégia é fundamental para definir e formalizar esforços para abordar o "Porquê?" deste cenário. Nesta fase, você entende o cenário por meio de perspetivas regulatórias, de negócios, de TI, operacionais e estratégicas.

Em seguida, você define os resultados em relação aos quais medir o sucesso nesse cenário, entendendo que a conformidade é uma jornada incremental e iterativa.

Este artigo sugere motivações e resultados que são relevantes para muitas organizações. Use estas sugestões para aprimorar a estratégia para sua organização com base em suas necessidades exclusivas.

Compreender as motivações dos líderes do seu negócio

Embora o Zero Trust possa ajudar a simplificar o processo de cumprimento dos requisitos regulamentares, talvez o maior desafio seja obter apoio e contribuição dos líderes de toda a sua organização. Esta orientação de adoção foi projetada para ajudá-lo a se comunicar com eles para que você possa obter alinhamento organizacional, definir suas metas estratégicas e identificar resultados.

Obter alinhamento começa com a compreensão do que motiva seus líderes e por que eles devem se preocupar em atender aos requisitos regulamentares. A tabela a seguir fornece exemplos de perspetivas, mas é importante que você se reúna com cada um desses líderes e equipes e chegue a um entendimento compartilhado das motivações uns dos outros.

| Role | Por que atender aos requisitos regulatórios é importante |

|---|---|

| Diretor Executivo (CEO) | Responsável por garantir a estratégia organizacional validada por órgãos de auditoria externos. O CEO reporta principalmente a um conselho de administração, que também pode avaliar o nível de conformidade com os requisitos legislativos em toda a organização e os resultados anuais da auditoria. |

| Diretor de Marketing (CMO) | Responsável por garantir que as informações confidenciais da empresa não sejam compartilhadas externamente apenas para fins de marketing. |

| Diretor de Informação (CIO) | É tipicamente o responsável pela informação na organização e será responsabilizado pelos reguladores de informação. |

| Diretor de Tecnologia (CTO) | Responsável por manter a conformidade regulatória dentro do patrimônio digital. |

| Diretor de Segurança da Informação (CISO) | Responsável pela adoção e conformidade com as normas da indústria que fornecem controles diretamente relacionados à conformidade de segurança da informação. |

| Diretor de Operações (COO) | Garante que as políticas e procedimentos da empresa relacionados à segurança da informação, privacidade de dados e outras práticas regulatórias sejam mantidos em nível operacional. |

| Diretor Financeiro (CFO) | Avalia desvantagens financeiras e vantagens para a conformidade, como seguros cibernéticos e conformidade fiscal. |

| Diretor de Riscos (CRO) | Possui o componente de Risco da estrutura de Governança, Risco e Conformidade (GRC) dentro da organização. Reduz as ameaças de não conformidade e conformidade. |

Diferentes partes da sua organização podem ter motivações e incentivos diferentes para fazer o trabalho dos requisitos regulamentares e de conformidade. A tabela a seguir resume algumas dessas motivações. Certifique-se de se conectar com seus stakeholders para entender suas motivações.

| Área | Motivações |

|---|---|

| Necessidades do negócio | Cumprir os requisitos regulamentares e legislativos aplicáveis. |

| Necessidades de TI | Para implementar tecnologias que automatizem a conformidade com os requisitos normativos e de conformidade, conforme estabelecido pela sua organização no âmbito de identidades, dados, dispositivos (terminais), aplicações e infraestrutura. |

| Necessidades operacionais | Implemente políticas, procedimentos e instruções de trabalho referenciados e alinhados aos padrões relevantes do setor e aos requisitos de conformidade relevantes. |

| Necessidades estratégicas | Reduzir o risco de infringir as leis nacionais, regionais e locais e os potenciais danos financeiros e de reputação pública que podem resultar de infrações. |

Usando a pirâmide de governança para informar a estratégia

A coisa mais importante a lembrar com este cenário de negócios é que a estrutura Zero Trust serve como parte de um modelo de governança maior que estabelece a hierarquia de vários requisitos legislativos, estatutários, regulatórios, políticos e processuais dentro de uma organização. No espaço regulatório e de conformidade, pode haver muitas maneiras de alcançar o mesmo requisito ou controle. É importante afirmar que este artigo persegue a conformidade regulatória usando uma abordagem Zero Trust.

Um modelo de estratégia que é frequentemente usado dentro da conformidade regulatória é a pirâmide de governança mostrada aqui.

Esta pirâmide ilustra os diferentes níveis em que a maioria das organizações gerencia a governança de tecnologia da informação (TI). Do topo da pirâmide até a base, esses níveis são legislação, normas, políticas e procedimentos e instruções de trabalho.

O topo da pirâmide representa o nível mais importante: a legislação. Neste nível, a variação entre as organizações é menor porque as leis se aplicam amplamente a muitas organizações, embora as regulamentações nacionais e específicas de negócios possam se aplicar apenas a algumas empresas e não a outras. A base da pirâmide, instruções de trabalho, representa a área com maior variação e área de superfície de implementação entre as organizações. Este é o nível que permite que uma organização aproveite a tecnologia para cumprir os requisitos mais importantes para os níveis mais altos.

O lado direito da pirâmide fornece exemplos de cenários em que a conformidade organizacional pode levar a resultados e benefícios comerciais positivos. A relevância do negócio cria mais incentivos para que as organizações tenham uma estratégia de governança.

A tabela a seguir descreve como os diferentes níveis de governança no lado esquerdo da pirâmide podem fornecer as vantagens estratégicas de negócios no lado direito.

| Nível de governação | Relevância estratégica do negócio e resultados |

|---|---|

| Legislação e leis, consideradas coletivamente | A aprovação em auditorias legais pode evitar multas e penalidades e aumenta a confiança do consumidor e a fidelidade à marca. |

| As normas fornecem uma base confiável para que as pessoas compartilhem as mesmas expectativas sobre um produto ou serviço | As normas fornecem garantia de qualidade através de vários controles de qualidade da indústria. Algumas certificações também têm benefícios de seguro cibernético. |

| Políticas e procedimentos documentam as funções e operações diárias de uma organização | Muitos processos manuais relacionados à governança podem ser simplificados e automatizados. |

| As instruções de trabalho descrevem como executar um processo com base nas políticas e procedimentos definidos em etapas detalhadas | Os detalhes intrincados dos manuais e documentos de instruções podem ser simplificados pela tecnologia. Isso pode reduzir muito o erro humano e economizar tempo. Um exemplo é o uso de políticas de Acesso Condicional do Microsoft Entra como parte do processo de integração de funcionários. |

O modelo de pirâmide de governança ajuda a concentrar prioridades:

Requisitos legislativos e legais

As organizações podem enfrentar sérias repercussões se estas não forem seguidas.

Normas de segurança e específicas do setor

As organizações podem ter um requisito do setor para estar em conformidade ou certificadas com uma ou mais dessas normas. A estrutura Zero Trust pode ser mapeada em relação a vários padrões de segurança, segurança da informação e gerenciamento de infraestrutura.

Políticas e procedimentos

Específico da organização e governar os processos mais intrínsecos dentro do negócio.

Instruções de trabalho

Controles detalhados que são altamente técnicos e personalizados para que as organizações cumpram as políticas e procedimentos.

Existem vários padrões que agregam mais valor às áreas da arquitetura Zero Trust. Concentrar a atenção nas seguintes normas que se aplicam a você terá mais impacto:

Os benchmarks do Center for Internet Security (CIS) fornecem orientações valiosas para políticas de gerenciamento de dispositivos e gerenciamento de endpoints. Os Benchmarks do CIS incluem guias de implementação para o Microsoft 365 e o Microsoft Azure. Organizações de todos os setores e verticais usam benchmarks CIS para ajudá-las a atingir as metas de segurança e conformidade. especialmente aqueles que operam em ambientes fortemente regulamentados.

O National Institute of Standards and Technology (NIST) fornece as Diretrizes de Identidade Digital da Publicação Especial do NIST (NIST SP 800-63-4 ipd). Essas diretrizes fornecem requisitos técnicos para agências federais que implementam serviços de identidade digital e não se destinam a restringir o desenvolvimento ou o uso de padrões fora dessa finalidade. É importante notar que esses requisitos são feitos para aprimorar os protocolos existentes que fazem parte da estratégia Zero Trust. Tanto as organizações governamentais como as do setor público, particularmente nos Estados Unidos, subscrevem o NIST, no entanto, as empresas cotadas em bolsa também podem fazer uso dos princípios orientadores no âmbito do quadro. O NIST também fornece ajuda para a implementação de uma arquitetura Zero Trust nas publicações incluídas no NIST SP 1800-35.

A recém-revisada norma ISO 27002:2022 é recomendada para governança geral de dados e segurança da informação. No entanto, os controlos do Anexo A proporcionam uma boa base para a criação de uma lista de verificação dos controlos de segurança, que pode mais tarde ser convertida em objetivos exequíveis.

A ISO 27001:2022 também fornece diretrizes abrangentes sobre como a gestão de riscos pode ser implementada no contexto da segurança da informação. Isso pode ser particularmente benéfico com o número de métricas disponíveis para os usuários na maioria dos portais e painéis.

Padrões como esses podem ser priorizados para fornecer à sua organização uma linha de base de políticas e controles para atender aos requisitos comuns.

A Microsoft fornece o Microsoft Purview Compliance Manager para ajudá-lo a planejar e acompanhar o progresso em direção aos padrões de reuniões que se aplicam à sua organização. O Compliance Manager pode ajudá-lo em toda a sua jornada de conformidade, desde o inventário dos riscos de proteção de dados até o gerenciamento das complexidades da implementação de controles, manter-se atualizado com as regulamentações e certificações e relatar aos auditores.

Definir a sua estratégia

Do ponto de vista da conformidade, a sua organização deve definir a sua estratégia de acordo com a sua metodologia de GRC intrínseca. Se a organização não se inscrever em um padrão, política ou estrutura específica, um modelo de avaliação deverá ser obtido do Compliance Manager. A cada assinatura ativa do Microsoft 365 é atribuída uma linha de base de proteção de dados que pode ser mapeada em relação às diretrizes de implantação do Zero Trust. Essa linha de base oferece aos implementadores um ótimo ponto de partida para como deve ser a implementação prática do Zero Trust do ponto de vista da conformidade. Estes controlos documentados podem mais tarde ser convertidos em objetivos mensuráveis. Estes objetivos devem ser específicos, mensuráveis, realizáveis, realistas e calendarizados (SMART).

O modelo Data Protection Baseline no Compliance Manager integra 36 ações para Zero Trust, alinhadas nas seguintes famílias de controle:

- Aplicação Zero Trust

- Diretrizes de desenvolvimento de aplicativos Zero Trust

- Ponto de extremidade Zero Trust

- Dados Zero Trust

- Identidade Zero Trust

- Infraestrutura Zero Trust

- Rede Zero Trust

- Visibilidade Zero Trust, automação e orquestração

Eles se alinham fortemente com a arquitetura de referência Zero Trust, mostrada aqui.

Fase de planeamento

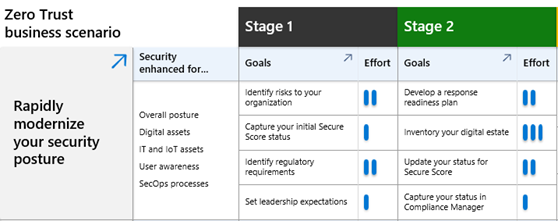

Muitas organizações podem adotar uma abordagem de quatro estágios para essas atividades técnicas, resumidas na tabela a seguir.

| Estágio 1 | Estágio 2 | Estágio 3 | Estágio 4 |

|---|---|---|---|

| Identifique os requisitos normativos que se aplicam à sua organização. Use o Gerenciador de Conformidade para identificar as regulamentações que podem afetar seus negócios, avaliar a conformidade com os requisitos de alto nível impostos por essas regulamentações e planejar a correção de lacunas identificadas. Analise as diretrizes atuais para conhecer as regulamentações que se aplicam à sua organização. |

Use o explorador de conteúdo no Microsoft Purview para identificar dados sujeitos aos requisitos da regulamentação e avaliar seu risco e exposição. Defina classificadores personalizados para adaptar essa capacidade às necessidades do seu negócio. Avalie os requisitos de proteção de informações, como políticas de retenção de dados e gerenciamento de registros e, em seguida, implemente políticas básicas de proteção e governança de informações usando rótulos de retenção e sensibilidade. Implementar políticas básicas de DLP para controlar o fluxo de informações regulamentadas. Implemente políticas de conformidade de comunicação, se exigido por regulamentos. |

Estenda as políticas de gerenciamento do ciclo de vida dos dados com automação. Configure controles de particionamento e isolamento usando rótulos de sensibilidade, DLP ou barreiras de informação, se exigido por regulamentos. Expanda as políticas de proteção de informações implementando rotulagem de contêiner, rotulagem automática e obrigatória e políticas de DLP mais rígidas. Em seguida, expanda essas políticas para dados locais, dispositivos (pontos de extremidade) e serviços de nuvem de terceiros usando outros recursos no Microsoft Purview. Reavalie a conformidade usando o Compliance Manager e identifique e corrija as lacunas restantes. |

Use o Microsoft Sentinel para criar relatórios com base no log de auditoria unificado para avaliar e inventariar continuamente o status de conformidade de suas informações. Continue usando o Compliance Manager continuamente para identificar e corrigir lacunas remanescentes e atender aos requisitos de regulamentações novas ou atualizadas. |

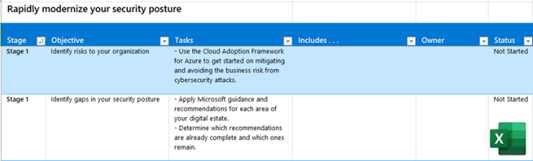

Se essa abordagem em estágios funcionar para sua organização, você poderá usar:

Este conjunto de diapositivos PowerPoint transferível para apresentar e acompanhar o seu progresso através destas etapas e objetivos para líderes empresariais e outras partes interessadas. Aqui está o slide para este cenário de negócios.

Esta pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e suas tarefas. Aqui está a planilha para este cenário de negócios.

Equipa de stakeholders

Sua equipe de partes interessadas para este cenário de negócios inclui líderes em toda a sua organização que estão investidos em sua postura de segurança e provavelmente incluirão as seguintes funções:

| Líderes de programa e proprietários técnicos | Responsabilidade |

|---|---|

| Patrocinador | Estratégia, direção, escalonamento, abordagem, alinhamento de negócios e gestão de coordenação. |

| Líder de projeto | Gestão geral de engajamento, recursos, cronograma e cronograma, comunicações e outros. |

| CISO | Proteção e governança de ativos e sistemas de dados, como determinação de riscos e políticas e rastreamento e relatórios. |

| Gerente de Conformidade de TI | Determinação dos controles necessários para atender aos requisitos de conformidade e proteção. |

| Líder de segurança e usabilidade do usuário final (EUC) | Representação dos seus colaboradores. |

| Funções de investigação e auditoria | Investigação e elaboração de relatórios em cooperação com os líderes de conformidade e proteção. |

| Gerente de proteção de informações | Classificação de dados e identificação, controles e remediação de dados sensíveis. |

| Líder de arquitetura | Requisitos técnicos, arquitetura, revisões, decisões e priorização. |

| Administradores do Microsoft 365 | Inquilino e ambiente, preparação, configuração, testes. |

O conjunto de slides do PowerPoint com recursos para esse conteúdo de adoção inclui o slide a seguir com uma exibição de partes interessadas que você pode personalizar para sua própria organização.

Planos técnicos e prontidão de competências

A Microsoft fornece recursos para ajudá-lo a atender aos requisitos normativos e de conformidade. As seções a seguir destacam recursos para objetivos específicos nas quatro etapas previamente definidas.

Stage 1

No Estágio 1, você identifica as regulamentações que se aplicam à sua organização e começa a usar o Gerenciador de Conformidade. Você também revisa os regulamentos que se aplicam à sua organização.

| Objetivos para a Fase 1 | Recursos |

|---|---|

| Identifique os requisitos de conformidade usando a pirâmide de governança. | Avaliações do Compliance Manager |

| Use o Compliance Manager para avaliar a conformidade e planejar a correção das lacunas identificadas. | Visite o portal de conformidade do Microsoft Purview e analise todas as ações de melhoria gerenciadas pelo cliente relevantes para sua organização. |

| Analise as diretrizes atuais para conhecer as regulamentações que se aplicam à sua organização. | Consulte a seguinte tabela. |

Esta tabela lista regulamentos ou normas comuns.

| Regulamento ou norma | Recursos |

|---|---|

| Instituto Nacional de Normas e Tecnologia (NIST) | Configurar o Microsoft Entra ID para atender aos níveis de garantia do autenticador NIST |

| FedRAMP (Federal Risk and Authorization Management Program) | Configurar o Microsoft Entra ID para atender ao nível de Alto Impacto do FedRAMP |

| Certificação do Modelo de Maturidade em Cibersegurança (CMMC) | Configurar o Microsoft Entra ID para conformidade com CMMC |

| Ordem Executiva sobre a Melhoria da Cibersegurança do País (EO 14028) | Atenda aos requisitos de identidade do memorando 22-09 com o Microsoft Entra ID |

| Lei HIPAA (Health Insurance Portability and Accountability Act) de 1996 | Configurando a ID do Microsoft Entra para conformidade com HIPAA |

| Conselho de Padrões de Segurança da Indústria de Cartões de Pagamento (PCI SSC) | Orientação do Microsoft Entra PCI-DSS |

| Regulamentação dos serviços financeiros | Principais considerações de conformidade e segurança para os mercados bancário e de capitais dos EUA

|

| Corporação de Confiabilidade Elétrica da América do Norte (NERC) | Principais considerações de conformidade e segurança para o setor de energia |

Fase 2

No Estágio 2, você começa a implementar controles para dados que ainda não estão em vigor. Mais orientações para planejar e implantar controles de proteção de informações estão no guia de adoção Zero Trust de dados corporativos confidenciais.

| Objetivos para a Fase 2 | Recursos |

|---|---|

| Use o explorador de conteúdo para identificar dados regulamentados. | Introdução ao explorador de conteúdo O explorador de conteúdo pode ajudá-lo a analisar a exposição atual de dados regulamentados e avaliar sua conformidade com os regulamentos que ditam onde eles devem ser armazenados e como devem ser protegidos. Criar tipos de informações confidenciais personalizadas |

| Implemente políticas básicas de governança de dados e proteção de informações usando rótulos de retenção e sensibilidade. | Saiba mais sobre políticas de retenção e rótulos para reter ou excluir Saiba mais sobre as etiquetas de confidencialidade |

| Verifique suas políticas de DLP e criptografia. | Prevenção de perda de dados Purview Criptografia com rotulagem de sensibilidade Criptografia para o Office 365 |

| Implementar políticas de comunicação (se aplicável). | Criar e gerenciar políticas de conformidade de comunicação |

Fase 3

No Estágio 3, você começa a automatizar suas políticas de governança de dados para retenção e exclusão, incluindo o uso de escopos adaptáveis.

Esta etapa inclui a implementação de controlos de segregação e isolamento. O NIST, por exemplo, prescreve o acolhimento de projetos num ambiente isolado se esses projetos se referirem a tipos específicos de trabalho classificado para e com o governo dos Estados Unidos. Em alguns cenários, as regulamentações de serviços financeiros exigem ambientes de particionamento para impedir que funcionários de diferentes partes da empresa se comuniquem entre si.

| Objetivos para a Fase 3 | Recursos |

|---|---|

| Estenda as políticas de gerenciamento do ciclo de vida dos dados com automação. | Gerenciamento do ciclo de vida dos dados |

| Configure controles de particionamento e isolamento (se aplicável). | Barreiras à informação Prevenção contra perda de dados Acesso entre locatários |

| Expanda as políticas de proteção de informações para outras cargas de trabalho. | Saiba mais sobre o mecanismo de varredura de proteção de informações Usar políticas de prevenção contra perda de dados para aplicativos na nuvem que não sejam da Microsoft Prevenção contra perda de dados e Microsoft Teams Usando a prevenção de perda de dados do Endpoint Usar rótulos de sensibilidade para proteger conteúdo no Microsoft Teams, grupos do Microsoft 365 e sites do SharePoint |

| Reavalie a conformidade usando o Compliance Manager. | Gestor de Conformidade |

Fase 4

Os objetivos do Estágio 4 são operacionalizar esse cenário, passando para um movimento contínuo de avaliação da conformidade de seus ativos com os regulamentos e normas aplicáveis.

| Objetivos para a Etapa 4 | Recursos |

|---|---|

| Avaliar e inventariar continuamente o estado de conformidade dos recursos. | Este artigo identificou todas as ferramentas necessárias e, para esse objetivo, você forma um processo iterativo e repetível que permite o monitoramento contínuo de recursos e ativos dentro do patrimônio digital. Pesquisar o log de auditoria no portal de conformidade |

| Use o Microsoft Sentinel para criar relatórios para medir a conformidade. | Use o Microsoft Sentinel para criar relatórios com base no Log de Auditoria Unificado para avaliar e medir a conformidade e demonstrar a eficácia dos controles. Análise de log no Azure |

| Utilize o Compliance Manager para identificar e corrigir novas lacunas. | Gestor de Conformidade |

Fase pronta

A maior parte do trabalho de conformidade acontece por meio da aplicação de políticas. Você determina quais condições devem ser atendidas para alcançar a conformidade e, em seguida, cria uma política ou um conjunto de políticas para automatizar um conjunto de controles. A aplicação de políticas com o Zero Trust cria verificações repetíveis para controles de conformidade específicos que estão sendo implementados. Ao incorporar controles na tecnologia operacional com a qual a organização interage todos os dias, torna-se uma tarefa mais simples alcançar a prontidão para auditoria.

Durante a fase Pronto , você avalia, testa e pilota as políticas que está direcionando para garantir que essas atividades alcancem os resultados pretendidos. Certifique-se de que estes não introduzem novos riscos. Para este cenário de negócios Zero Trust, é importante trabalhar com as partes interessadas que estão implementando controles de acesso, proteção de dados e outras proteções de infraestrutura. Por exemplo, as recomendações para avaliar, testar e pilotar políticas para habilitar o trabalho remoto e híbrido são diferentes das recomendações para identificar e proteger dados confidenciais em seu patrimônio digital.

Exemplos de controlos

Cada pilar do Zero Trust pode ser mapeado em relação a controles específicos dentro de uma estrutura regulatória ou normativa.

Exemplo 1

O Zero Trust for Identity é mapeado para o Gerenciamento de Controle de Acesso dentro do Benchmark do Center for Internet Security (CIS)) e para o Anexo A.9.2.2 Provisionamento de Acesso de Usuário na ISO 27001:2022.

Neste diagrama, o Gerenciamento de Controle de Acesso é definido no Anexo 9.2.2 da norma de requisitos ISO 27001, Provisionamento de Acesso do Usuário. Os requisitos desta seção são atendidos exigindo autenticação multifator.

A execução de cada controle, como a imposição de políticas de Acesso Condicional, é exclusiva para cada organização. O perfil de risco da sua organização, juntamente com um inventário de ativos, deve criar uma área de superfície precisa e um escopo de implementação.

Exemplo 2

Uma das correlações mais óbvias entre a arquitetura Zero Trust e os padrões do setor inclui a classificação das informações. O Anexo 8.2.1 da ISO 27001 determina que:

- As informações devem ser classificadas em termos de requisitos legais, valor, criticidade e sensibilidade a qualquer divulgação ou modificação não autorizada, idealmente classificadas para refletir a atividade comercial em vez de inibi-la ou complicá-la.

Neste diagrama, o serviço de classificação de dados Microsoft Purview é usado para definir e aplicar rótulos de sensibilidade a e-mails, documentos e dados estruturados.

Exemplo 3

O Anexo 8.1.1 Na ISO 27001:2022 (Inventário de ativos) exige que "quaisquer ativos associados a informações e instalações de processamento de informações precisam ser identificados e gerenciados ao longo do ciclo de vida e estão sempre atualizados".

O cumprimento deste requisito de controlo pode ser alcançado através da implementação da gestão de dispositivos do Intune. Este requisito fornece uma conta clara do inventário e relata o status de conformidade de cada dispositivo em relação às políticas definidas da empresa ou do setor.

Para esse requisito de controle, você usa o Microsoft Intune para gerenciar dispositivos, incluindo a configuração de políticas de conformidade para relatar a conformidade dos dispositivos com as políticas definidas. Você também pode usar políticas de Acesso Condicional para exigir conformidade do dispositivo durante o processo de autenticação e autorização.

Exemplo 4

O exemplo mais abrangente de um pilar do Zero Trust que foi mapeado para os padrões do setor seria a inteligência de ameaças e a resposta a incidentes. Toda a gama de produtos Microsoft Defender e Microsoft Sentinel torna-se aplicável neste cenário para fornecer análise e execução aprofundadas de informações sobre ameaças e resposta a incidentes em tempo real.

Neste diagrama, o Microsoft Sentinel juntamente com as ferramentas do Microsoft Defender fornecem informações sobre ameaças.

Fase de adoção

Na fase de adoção, você implementa incrementalmente seus planos técnicos em todo o seu patrimônio digital. Você precisará categorizar os planos técnicos por área e trabalhar com as equipes correspondentes para realizar essa fase.

Para identidade e acesso a dispositivos, adote uma abordagem por estágios em que você começa com um pequeno número de usuários e dispositivos e, em seguida, aumenta gradualmente a implantação para incluir seu ambiente completo. Isso é descrito no cenário de adoção de trabalho remoto e híbrido seguro. Eis um exemplo.

A adoção para proteger dados envolve a cascata do trabalho e a iteração à medida que você avança para garantir que as políticas criadas sejam adequadamente aperfeiçoadas para seu ambiente. Isso é descrito no cenário Identificar e proteger dados corporativos confidenciais. Eis um exemplo.

Governar e gerir

O cumprimento dos requisitos regulamentares e de conformidade é um processo contínuo. À medida que você faz a transição para essa fase, mude para o rastreamento e o monitoramento. A Microsoft fornece um punhado de ferramentas para ajudar.

Você pode usar o explorador de conteúdo para monitorar o status de conformidade organizacional. Para a classificação de dados, o explorador de conteúdo fornece uma exibição do cenário e da disseminação de informações confidenciais em sua organização. De classificadores treináveis a diferentes tipos de dados confidenciais, seja por meio de escopos adaptáveis ou rótulos de sensibilidade criados manualmente, seus administradores podem ver se o esquema de sensibilidade prescrito está sendo aplicado corretamente em toda a organização. Essa também é uma oportunidade para identificar áreas específicas de risco em que informações confidenciais são compartilhadas consistentemente no Exchange, SharePoint e OneDrive. Eis um exemplo.

Usando a maior funcionalidade de relatório no portal de conformidade do Microsoft Purview, você pode criar e quantificar uma macrovisualização da conformidade. Eis um exemplo.

O mesmo pensamento e processo podem ser aplicados ao Azure. Use o Defender for Cloud-Regulatory Compliance para determinar uma pontuação de conformidade semelhante à mesma pontuação fornecida no Purview Compliance Manager. A pontuação está alinhada a vários padrões e estruturas regulatórias em várias verticais do setor. Cabe à sua organização entender quais dessas normas e estruturas regulatórias se aplicam à pontuação. O status fornecido por este painel exibe uma avaliação constante em tempo real das avaliações de aprovação versus reprovação com cada padrão. Eis um exemplo.

Os painéis da Purview fornecem uma avaliação ampla que pode ajudar a informar seus líderes de negócios e ser usados em relatórios departamentais, como uma revisão trimestral. Em uma observação mais operacional, você pode aproveitar o Microsoft Sentinel criando um espaço de trabalho do Log Analytics para dados de log de auditoria unificados. Este espaço de trabalho pode ser conectado aos seus dados do Microsoft 365 e fornecer informações sobre a atividade do usuário. Eis um exemplo.

Esses dados são personalizáveis e podem ser usados em conjunto com os outros painéis para contextualizar o requisito regulatório especificamente alinhado à estratégia, perfil de risco, metas e objetivos da sua organização.

Passos Seguintes

- Visão geral da estrutura de adoção do Zero Trust

- Modernize rapidamente a sua postura de segurança

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Prevenir ou reduzir os danos comerciais causados por uma violação

Recursos de acompanhamento do progresso

Para qualquer um dos cenários de negócios do Zero Trust, você pode usar os seguintes recursos de controle de progresso.

| Recurso de acompanhamento do progresso | Isso ajuda-o... | Projetado para... |

|---|---|---|

Cenário de adoção Plano Fase Grade arquivo Visio ou PDF baixável

|

Compreenda facilmente os aprimoramentos de segurança para cada cenário de negócios e o nível de esforço para os estágios e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

| Rastreador de adoção Zero Trust para download Apresentação de slides do PowerPoint |

Acompanhe o seu progresso através das etapas e objetivos da fase Plano. | Líderes de projetos de cenário de negócios, líderes de negócios e outras partes interessadas. |

Objetivos do cenário de negócios e tarefas para download da pasta de trabalho do Excel

|

Atribua propriedade e acompanhe seu progresso através dos estágios, objetivos e tarefas da fase Plano. | Líderes de projetos de cenário de negócios, líderes de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação Zero Trust e recursos de acompanhamento de progresso.