Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo fornece etapas para aplicar os princípios do Zero Trust a aplicativos IaaS na Amazon Web Services (AWS):

| Princípio da Confiança Zero | Definição | Cumprido por |

|---|---|---|

| Verificar explicitamente | Sempre autentique e autorize com base em todos os pontos de dados disponíveis. | Segurança em DevOps (DevSecOps), usando segurança avançada GitHub e DevOps, verifica e protege sua infraestrutura como código. |

| Usar acesso com privilégios mínimos | Limite o acesso do usuário com Just-In-Time e Just-Enough-Access (JIT/JEA), políticas adaptativas baseadas em risco e proteção de dados. |

|

| Assuma a violação | Minimize o raio de jateamento e o acesso ao segmento. Verifique a criptografia de ponta a ponta e use análises para obter visibilidade, impulsionar a deteção de ameaças e melhorar as defesas. |

|

Para obter mais informações sobre como aplicar os princípios de Zero Trust em um ambiente de IaaS do Azure, consulte a Visão geral de Aplicar princípios de Zero Trust ao Azure IaaS.

Componentes da AWS e da AWS

A AWS é um dos provedores de nuvem pública disponíveis no mercado, junto com o Microsoft Azure, Google Cloud Platform e outros. É comum que as empresas tenham uma arquitetura multicloud que consiste em mais de um provedor de nuvem. Neste artigo, nos concentramos em uma arquitetura multicloud onde:

- O Azure e a AWS são integrados para executar cargas de trabalho e soluções de negócios de TI.

- Você protege uma carga de trabalho de IaaS da AWS usando produtos da Microsoft.

As máquinas virtuais da AWS, chamadas Amazon Elastic Compute Cloud (Amazon EC2), são executadas sobre uma rede virtual da AWS, chamada Amazon Virtual Private Cloud (Amazon VPC). Os usuários e administradores de nuvem configuram uma Amazon VPC em seu ambiente da AWS e adicionam máquinas virtuais do Amazon EC2.

O AWS CloudTrail registra a atividade da conta da AWS no ambiente da AWS. Amazon EC2, Amazon VPC e AWS CloudTrail são comuns em ambientes da AWS. A coleta de logs desses serviços é essencial para entender o que está acontecendo em seu ambiente da AWS e as ações a serem tomadas para evitar ou mitigar ataques.

O Amazon GuardDuty é um serviço de deteção de ameaças que ajuda a proteger cargas de trabalho da AWS monitorando o ambiente da AWS em busca de atividades maliciosas e comportamentos não autorizados.

Neste artigo, você aprenderá a integrar o monitoramento e o registro desses recursos e serviços da AWS com as soluções de monitoramento do Azure e a pilha de segurança da Microsoft.

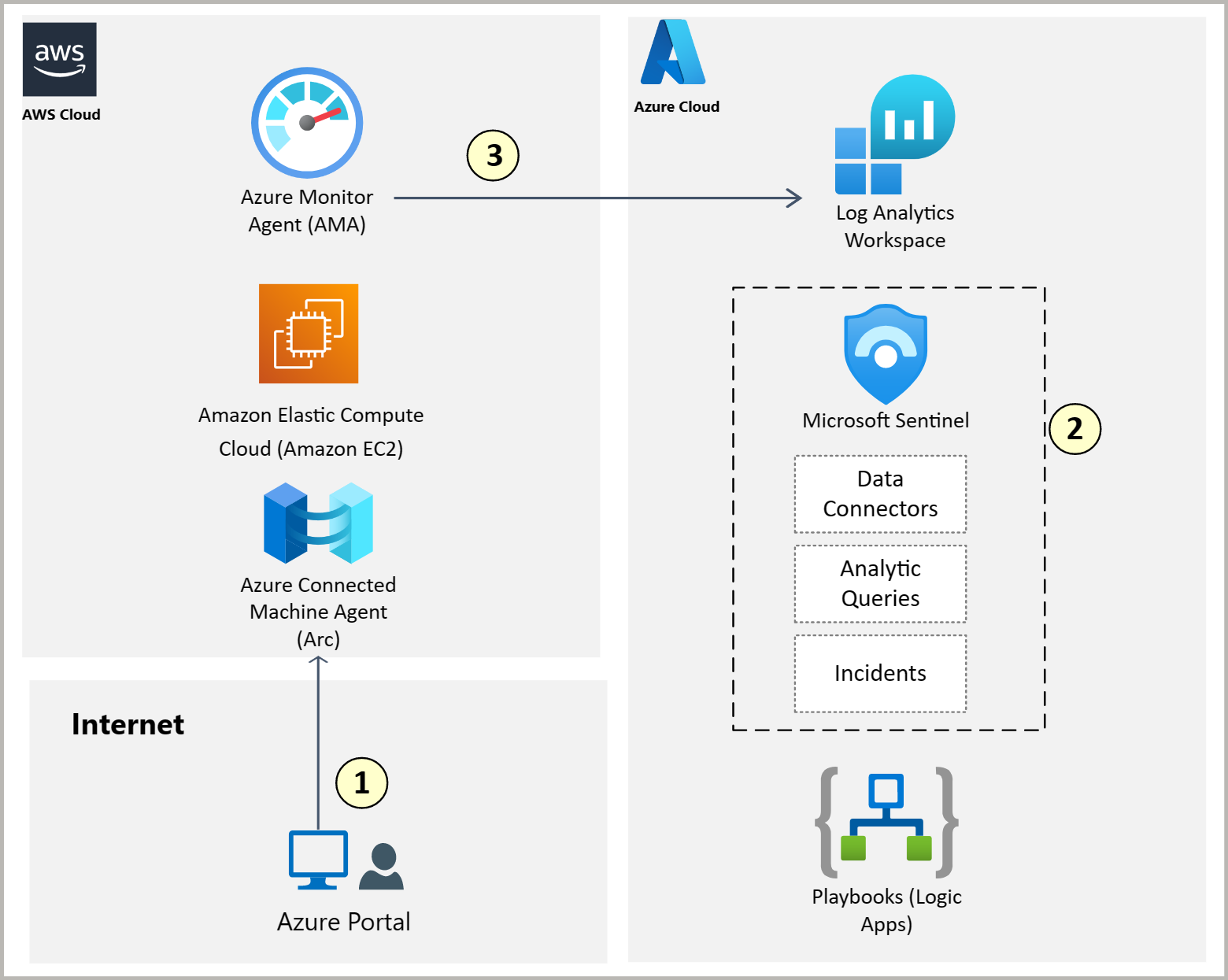

Arquitetura de Referência

O diagrama de arquitetura a seguir mostra os serviços e recursos comuns necessários para executar uma carga de trabalho IaaS em um ambiente da AWS. O diagrama também mostra os serviços do Azure necessários para ingerir logs e dados do ambiente da AWS no Azure e para fornecer monitoramento e proteção contra ameaças.

O diagrama demonstra a ingestão de logs no Azure para os seguintes recursos e serviços no ambiente da AWS:

- Amazon Elastic Compute Cloud (Amazon EC2)

- Nuvem privada virtual da Amazon (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Para ingerir logs no Azure para os recursos e serviços no ambiente da AWS, você deve ter o Amazon Simple Storage Service (Amazon S3) e o Amazon Simple Queue Service (SQS) definidos.

Os logs e os dados são ingeridos no Log Analytics no Azure Monitor.

Os seguintes produtos da Microsoft usam os dados ingeridos para monitorar:

- Microsoft Defender para a Cloud

- Sentinela da Microsoft

- Microsoft Defender para Ponto Final

Nota

Você não precisa ingerir logs em todos os produtos da Microsoft listados para monitorar seus recursos e serviços da AWS. No entanto, o uso de todos os produtos da Microsoft juntos oferece maior benefício do log da AWS e da ingestão de dados no Azure.

Este artigo segue o diagrama de arquitetura e descreve como:

- Instale e configure os produtos da Microsoft para ingerir logs de seus recursos da AWS.

- Configure métricas para os dados de segurança que você deseja monitorar.

- Melhore sua postura geral de segurança e proteja a carga de trabalho da AWS.

- Infraestrutura segura como código.

Etapa 1: Instalar e conectar produtos da Microsoft para ingerir logs e dados

Esta seção orienta você sobre como instalar e conectar os produtos da Microsoft na arquitetura referenciada para ingerir logs de seus serviços e recursos da AWS e da Amazon. Para aderir explicitamente ao princípio de verificação Zero Trust, você precisa instalar produtos Microsoft e conectar-se ao seu ambiente da AWS para tomar ações proativas antes de um ataque.

| Passos | Tarefa |

|---|---|

| Um | Instale o agente do Azure Connected Machine em suas máquinas virtuais do Amazon Elastic Compute Cloud (Amazon EC2) para ingerir dados do sistema operacional e fazer logon no Azure. |

| N | Instale o Azure Monitor Agent em máquinas virtuais do Amazon EC2 para enviar logs para seu espaço de trabalho do Log Analytics. |

| C | Conecte uma conta da AWS ao Microsoft Defender for Cloud. |

| D | Conecte o Microsoft Sentinel à AWS para ingerir dados de log da AWS. |

| E | Use os conectores da AWS para extrair logs de serviço da AWS para o Microsoft Sentinel. |

Um. Instale o agente Azure Connected Machine em suas máquinas virtuais do Amazon EC2 para ingerir dados do sistema operacional e fazer login no Azure

Os servidores habilitados para Azure Arc permitem gerenciar servidores físicos Windows e Linux e máquinas virtuais hospedadas fora do Azure, em sua rede corporativa ou em outro provedor de nuvem. Para os fins do Azure Arc, as máquinas hospedadas fora do Azure são consideradas máquinas híbridas. Para conectar suas máquinas virtuais do Amazon EC2 (também conhecidas como máquinas híbridas) ao Azure, instale o agente do Azure Connected Machine em cada máquina.

Para obter mais informações, consulte Conectar máquinas híbridas ao Azure.

B. Instale o Azure Monitor Agent em máquinas virtuais do Amazon EC2 para enviar logs para seu espaço de trabalho do Log Analytics

O Azure Monitor fornece monitoramento completo para seus recursos e aplicativos em execução no Azure e em outras nuvens, incluindo a AWS. O Azure Monitor recolhe, analisa e atua na telemetria a partir dos seus ambientes na nuvem e no local. As informações de VM no Azure Monitor usam servidores habilitados para Azure Arc para fornecer uma experiência consistente entre as máquinas virtuais do Azure e suas máquinas virtuais do Amazon EC2. Você pode visualizar suas máquinas virtuais do Amazon EC2 ao lado de suas máquinas virtuais do Azure. Você pode integrar suas máquinas virtuais do Amazon EC2 usando métodos idênticos. Isso inclui o uso de construções padrão do Azure, como a Política do Azure, e a aplicação de tags.

Quando você habilita insights de VM para uma máquina, o Azure Monitor Agent (AMA) é instalado. A AMA coleta dados de monitoramento das máquinas virtuais do Amazon EC2 e os entrega ao Azure Monitor para uso por recursos, insights e outros serviços, como o Microsoft Sentinel e o Microsoft Defender for Cloud.

Importante

O Log Analytics é uma ferramenta no portal do Azure que você usa para editar e executar consultas de log em relação aos dados no repositório de Logs do Azure Monitor. O Log Analytics é instalado automaticamente.

As máquinas virtuais do Amazon EC2 podem ter o agente herdado do Log Analytics instalado. Este agente será preterido em setembro de 2024. A Microsoft recomenda a instalação do novo Azure Monitor Agent.

O agente do Log Analytics ou o Azure Monitor Agent para Windows e Linux é necessário para:

- Monitore proativamente o sistema operacional e as cargas de trabalho em execução na máquina.

- Gerencie a máquina usando runbooks de automação ou soluções como o Gerenciamento de Atualizações.

- Use outros serviços do Azure, como o Microsoft Defender for Cloud.

Quando você coleta logs e dados, as informações são armazenadas em um espaço de trabalho do Log Analytics. Você precisará de um espaço de trabalho do Log Analytics se coletar dados dos recursos do Azure em sua assinatura.

As pastas de trabalho do Azure Monitor são uma ferramenta de visualização disponível no portal do Azure. As pastas de trabalho combinam texto, consultas de log, métricas e parâmetros em relatórios interativos avançados. A configuração de pastas de trabalho ajuda você a usar análises para aderir ao princípio de violação de presunção Zero Trust.

As pastas de trabalho são discutidas no próximo artigo em Monitor in Microsoft Sentinel logs from Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail e Amazon GuardDuty.

Para obter mais informações, consulte:

- Instalar o AMA por meio de regras de coleta de dados no Azure Monitor

- Criar uma área de trabalho do Log Analytics

- Introdução às pastas de trabalho do Azure

C. Conectar uma conta da AWS ao Microsoft Defender for Cloud

O Microsoft Defender for Cloud é um CSPM (Gerenciamento de Postura de Segurança na Nuvem) e CWPP (Cloud Workload Protection Platform) para todos os seus recursos do Azure, locais e multicloud, incluindo a AWS. O Defender for Cloud preenche três necessidades vitais à medida que gere a segurança dos recursos e cargas de trabalho na cloud e no local:

- Avaliar continuamente - Conheça a sua postura de segurança. Identifique e rastreie vulnerabilidades.

- Seguro - Proteja os recursos e serviços com o benchmark de segurança na nuvem da Microsoft (MCSB) e o padrão AWS Foundational Security Best Practices.

- Defender - Detetar e resolver ameaças a recursos e serviços.

O Microsoft Defender for Servers é um dos planos pagos fornecidos pelo Microsoft Defender for Cloud. O Defender for Servers estende a proteção às suas máquinas Windows e Linux executadas no Azure, AWS, Google Cloud Platform e no local. O Defender for Servers integra-se ao Microsoft Defender for Endpoint para fornecer EDR (deteção e resposta de pontos finais) e outros recursos de proteção contra ameaças.

Para obter mais informações, consulte:

- Conecte uma conta da AWS ao Microsoft Defender for Cloud para proteger seus recursos da AWS.

- Selecione um plano do Defender for Servers no Microsoft Defender for Cloud para comparar diferentes planos oferecidos pelo Defender for Servers. O Defender for Servers provisiona automaticamente o sensor do Defender for Endpoint em todas as máquinas compatíveis conectadas ao Defender for Cloud.

Nota

Se você ainda não implantou o AMA em seus servidores, poderá implantar o Agente do Azure Monitor em seus servidores ao habilitar o Defender for Servers.

D. Conecte o Microsoft Sentinel à AWS para ingerir dados de log da AWS

O Microsoft Sentinel é uma solução escalável e nativa da nuvem que fornece os seguintes serviços:

- Informações de segurança e gestão de eventos (SIEM)

- Orquestração, automação e resposta de segurança (SOAR)

O Microsoft Sentinel fornece análises de segurança e inteligência contra ameaças em toda a empresa. Com o Microsoft Sentinel, você obtém uma única solução para deteção de ataques, visibilidade de ameaças, caça proativa e resposta a ameaças.

Para obter instruções de configuração, consulte Microsoft Sentinel integrado.

E. Use os conectores da AWS para extrair logs de serviço da AWS para o Microsoft Sentinel

Para extrair os logs de serviço da AWS para o Microsoft Sentinel, você precisa usar um conector da AWS do Microsoft Sentinel. O conector funciona concedendo ao Microsoft Sentinel acesso aos logs de recursos da AWS. A configuração do conector estabelece uma relação de confiança entre a AWS e o Microsoft Sentinel. Na AWS, é criada uma função que dá permissão ao Microsoft Sentinel para acessar seus logs da AWS.

O conector da AWS está disponível em duas versões: o novo conector do Amazon Simple Storage Service (Amazon S3) que ingere logs extraindo-os de um bucket do Amazon S3 e o conector legado para gerenciamento do CloudTrail e logs de dados. O conector do Amazon S3 pode ingerir logs da Amazon Virtual Private Cloud (Amazon VPC), do AWS CloudTrail e do Amazon GuardDuty. O conector do Amazon S3 está em visualização. Recomendamos o uso do conector do Amazon S3.

Para ingerir logs da Amazon VPC, AWS CloudTrail e Amazon GuardDuty usando o conector do Amazon S3, consulte Conectar o Microsoft Sentinel à AWS.

Nota

A Microsoft recomenda o uso do script de configuração automática para implantar o conector do Amazon S3. Se preferir executar cada etapa manualmente, siga a configuração manual para conectar o Microsoft Sentinel à AWS.

Etapa 2: configurar métricas para seus dados de segurança

Agora que o Azure está ingerindo logs de seus recursos da AWS, você pode criar regras de deteção de ameaças em seu ambiente e monitorar alertas. Este artigo orienta você pelas etapas para coletar logs e dados e monitorar atividades suspeitas. O princípio de violação do Zero Trust assume que é alcançado monitorando seu ambiente em busca de ameaças e vulnerabilidades.

| Passos | Tarefa |

|---|---|

| Um | Colete logs do Amazon Elastic Compute Cloud (Amazon EC2) no Azure Monitor. |

| N | Visualize e gerencie alertas e recomendações de segurança do Microsoft Defender for Cloud para o Amazon EC2. |

| C | Integre o Microsoft Defender for Endpoint com o Defender for Cloud. |

| D | Monitore os dados do Amazon EC2 no Microsoft Sentinel. |

| E | Monitore em logs do Microsoft Sentinel da Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail e Amazon GuardDuty. |

| F | Use as regras de deteção internas do Microsoft Sentinel para criar e investigar regras de deteção de ameaças em seu ambiente. |

Um. Coletar logs do Amazon Elastic Compute Cloud (Amazon EC2) no Azure Monitor

O agente Azure Connected Machine instalado em suas VMs do Amazon EC2 permite que você monitore seus recursos da AWS como se fossem recursos do Azure. Por exemplo, você pode usar políticas do Azure para governar e gerenciar atualizações para suas VMs do Amazon EC2.

O Azure Monitor Agent (AMA) instalado em suas VMs do Amazon EC2 coleta dados de monitoramento e os entrega ao Azure Monitor. Esses logs se tornam entrada para o Microsoft Sentinel e o Defender for Cloud.

Para coletar logs de suas VMs do Amazon EC2, consulte Criar regras de coleta de dados.

B. Visualize e gerencie alertas e recomendações de segurança do Microsoft Defender for Cloud para o Amazon EC2

O Microsoft Defender for Cloud usa logs de recursos para gerar alertas e recomendações de segurança. O Defender for Cloud pode fornecer alertas para avisá-lo sobre possíveis ameaças em suas VMs do Amazon EC2. Os alertas são priorizados por gravidade. Cada alerta fornece detalhes de recursos, problemas e recomendações de correção afetados.

Há duas maneiras de exibir recomendações no portal do Azure. Na página de visão geral do Defender for Cloud, você visualiza recomendações para o ambiente que deseja melhorar. Na página de inventário de ativos do Defender for Cloud, as recomendações são mostradas de acordo com o recurso afetado.

Para visualizar e gerenciar alertas e recomendações do Amazon EC2:

- Saiba mais sobre os diferentes tipos de alertas disponíveis no Defender for Cloud e como responder a alertas.

- Melhore a sua postura de segurança implementando as recomendações do Defender for Cloud.

- Saiba como acessar a página de inventário de ativos do Defender for Cloud.

Nota

O Microsoft Cloud Security Benchmark (MCSB) inclui uma coleção de recomendações de segurança de alto impacto que você pode usar para ajudar a proteger seus serviços de nuvem em um ambiente de nuvem única ou múltipla. A Microsoft recomenda o uso de benchmarks de segurança para ajudá-lo a proteger rapidamente as implantações na nuvem. Saiba mais sobre o MCSB.

C. Integre o Microsoft Defender for Endpoint com o Defender for Cloud

Proteja seus endpoints com a solução integrada de deteção e resposta de pontos finais do Defender for Cloud, o Microsoft Defender for Endpoint. O Microsoft Defender for Endpoint protege as suas máquinas Windows e Linux, quer estejam alojadas no Azure, no local ou num ambiente multicloud. O Microsoft Defender for Endpoint é uma solução de segurança de endpoint holística e fornecida na nuvem. As principais características incluem:

- Gestão e avaliação de vulnerabilidades com base no risco

- Redução da superfície de ataque

- Proteção baseada em comportamento e baseada na nuvem

- Deteção e resposta de pontos finais (EDR)

- Investigação e remediação automáticas

- Serviços de caça gerenciados

Para obter mais informações, consulte Habilitar a integração do Microsoft Defender for Endpoint.

D. Monitorar dados do Amazon EC2 no Microsoft Sentinel

Depois de instalar o agente do Azure Connected Machine e a AMA, os sistemas operacionais do Amazon EC2 começam a enviar logs para tabelas do Azure Log Analytics que estão automaticamente disponíveis para o Microsoft Sentinel.

A imagem a seguir demonstra como os logs do sistema operacional Amazon EC2 são ingeridos pelo Microsoft Sentinel. O agente do Azure Connected Machine torna suas VMs do Amazon EC2 parte do Azure. Os eventos de segurança do Windows por meio do conector de dados AMA coletam dados de suas VMs do Amazon EC2.

Nota

Você não precisa do Microsoft Sentinel para ingerir logs do Amazon EC2, mas precisa de um espaço de trabalho do Log Analytics configurado anteriormente.

Para obter orientação passo a passo, consulte Ingestão do Amazon EC2 Sentinel usando Arc e AMA, que é um documento no GitHub. O documento do GitHub aborda a instalação do AMA, que você pode ignorar porque instalou o AMA anteriormente neste guia de solução.

E. Monitore os logs do Microsoft Sentinel da Amazon Virtual Private Cloud (Amazon VPC), do AWS CloudTrail e do Amazon GuardDuty

Anteriormente, você conectou o Microsoft Sentinel à AWS usando o conector do Amazon Simple Storage Service (Amazon S3). O bucket do Amazon S3 envia logs para seu espaço de trabalho do Log Analytics, a ferramenta subjacente usada para consultá-los. As tabelas a seguir são criadas no espaço de trabalho:

- AWSCloudTrail - Os logs do AWS CloudTrail armazenam todos os seus dados e eventos de gerenciamento da sua conta da AWS.

- AWSGuardDuty - As descobertas do Amazon GuardDuty representam um possível problema de segurança detetado em sua rede. O Amazon GuardDuty gera uma descoberta sempre que deteta atividades inesperadas e potencialmente maliciosas em seu ambiente da AWS.

- AWSVPCFlow - Os logs de fluxo da Amazon Virtual Private Cloud (Amazon VPC) permitem capturar o tráfego IP de e para as interfaces de rede da Amazon VPC.

Você pode consultar o Amazon VPC Flow Logs, o AWS CloudTrail e o Amazon GuardDuty no Microsoft Sentinel. A seguir estão exemplos de consulta para cada serviço e tabela correspondente no Log Analytics:

Para logs do Amazon GuardDuty:

AWSGuardDuty | onde Severidade > 7 | resumir count() por ActivityType

Para logs de fluxo da Amazon VPC:

AWSVPCFlow | onde Ação == "REJEIÇÃO" | onde Tipo == "Ipv4" | tomar 10

Para logs do AWS CloudTrail:

AWSCloudTrail | onde EventName == "CreateUser" | summarize count() por AWSRegion

No Microsoft Sentinel, você utiliza a pasta de trabalho do Amazon S3 para analisar mais detalhes.

Para o AWS CloudTrail, você pode analisar:

- Fluxo de dados ao longo do tempo

- IDs da conta

- Lista de Origens do Evento

Para o Amazon GuardDuty, você pode analisar:

- Amazon GuardDuty por mapa

- Amazon GuardDuty por região

- Amazon GuardDuty por IP

F. Use as regras de deteção internas do Microsoft Sentinel para criar e investigar regras de deteção de ameaças em seu ambiente

Agora que você conectou suas fontes de dados ao Microsoft Sentinel, use os modelos de regra de deteção internos do Microsoft Sentinels para ajudá-lo a criar e investigar regras de deteção de ameaças em seu ambiente. O Microsoft Sentinel fornece modelos integrados prontos para uso para ajudá-lo a criar regras de deteção de ameaças.

A equipe de especialistas e analistas de segurança da Microsoft projeta modelos de regras com base em ameaças conhecidas, vetores de ataque comuns e cadeias de escalonamento de atividades suspeitas. As regras criadas a partir desses modelos pesquisam automaticamente em seu ambiente qualquer atividade que pareça suspeita. Muitos dos modelos podem ser personalizados para pesquisar atividades ou filtrá-las, de acordo com suas necessidades. Os alertas gerados por essas regras criam incidentes que você pode atribuir e investigar em seu ambiente.

Para obter mais informações, consulte a deteção de ameaças com regras de análise internas no Microsoft Sentinel.

Passo 3: Melhorar a sua postura geral de segurança

Nesta seção, você aprenderá como o Gerenciamento de Permissões do Microsoft Entra ajuda a monitorar permissões não utilizadas e excessivas. Você explica como configurar, integrar e exibir dados importantes. O princípio de acesso de menor privilégio do uso Zero Trust é alcançado gerenciando, controlando e monitorando o acesso aos seus recursos.

| Passos | Tarefa |

|---|---|

| Um | Configure o Gerenciamento de Permissões e o Gerenciamento de Identidades Privilegiadas. |

| N | Integre uma conta da AWS. |

| C | Veja as principais estatísticas e dados. |

Configurar o Gerenciamento de Permissões

O Gerenciamento de Permissões é uma solução de gerenciamento de direitos de infraestrutura em nuvem (CIEM) que deteta, automaticamente os tamanhos corretos e monitora continuamente permissões não utilizadas e excessivas em sua infraestrutura multicloud.

O Gerenciamento de Permissões aprofunda as estratégias de segurança do Zero Trust aumentando o princípio de acesso de privilégios mínimos de uso, permitindo que os clientes:

- Obtenha visibilidade abrangente: descubra qual identidade está fazendo o quê, onde e quando.

- Automatize o acesso com privilégios mínimos: use a análise de acesso para garantir que as identidades tenham as permissões certas, no momento certo.

- Unifique as políticas de acesso em plataformas IaaS: implemente políticas de segurança consistentes em toda a sua infraestrutura de nuvem.

O Gerenciamento de permissões fornece um resumo das principais estatísticas e dados da AWS e do Azure. Os dados incluem métricas relacionadas ao risco evitável. Essas métricas permitem que o administrador do Gerenciamento de Permissões identifique áreas onde os riscos relacionados ao princípio de acesso de privilégios mínimos do uso do Zero Trust podem ser reduzidos.

Os dados podem ser alimentados no Microsoft Sentinel para análise e automação adicionais.

Para executar tarefas, consulte:

- Um. Habilitar o Gerenciamento de Permissões em sua organização

- B. Integre uma conta da AWS no Gerenciamento de permissões

- C. Ver estatísticas e dados importantes

Etapa 4: Proteger a infraestrutura como código

Esta seção aborda um pilar fundamental do DevSecOps, verificando e protegendo sua infraestrutura como código. Para infraestrutura como código, as equipes de segurança e DevOps devem monitorar configurações incorretas que possam levar a vulnerabilidades em suas implantações de infraestrutura.

Ao implementar verificações contínuas nos modelos do Azure Resource Manager (ARM), Bíceps ou Terraform, você evita violações e explorações no início do desenvolvimento, quando elas são menos dispendiosas de corrigir. Você também deseja manter um controle rígido de administradores e grupos de contas de serviço no Microsoft Entra ID e em sua ferramenta de DevOps.

Você implementa o princípio de acesso de privilégios mínimos de uso do Zero Trust da seguinte forma:

- Realização de revisões robustas de suas configurações de infraestrutura com acesso de identidade de privilégios mínimos e configuração de rede.

- Atribuição de usuários de controle de acesso baseado em função (RBAC) a recursos no nível do repositório, da equipe ou da organização.

Pré-requisitos:

- Os repositórios de código estão no Azure DevOps ou no GitHub

- Os pipelines são hospedados no Azure DevOps ou no GitHub

| Passos | Tarefa |

|---|---|

| Um | Habilite o DevSecOps para infraestrutura como código (IaC). |

| N | Implemente RBAC para ferramentas de DevOps. |

| C | Habilite o GitHub Advanced Security. |

| D | Veja o código e os resultados da verificação secreta. |

Um. Habilitar DevSecOps para IaC

O Defender for DevOps fornece visibilidade sobre a postura de segurança do seu ambiente de vários pipelines, independentemente de seu código e pipelines estarem no Azure DevOps ou no GitHub. Ele tem o benefício extra de implementar um único painel de vidro onde as equipes de segurança e DevOps podem ver os resultados da verificação de todos os seus repositórios em um painel e configurar um processo de solicitação pull para corrigir quaisquer problemas.

Para obter mais informações, consulte:

B. Implementar RBAC para ferramentas de DevOps

Você precisa gerenciar e implementar práticas de governança sólidas para sua equipe, como permissões de controle de acesso baseadas em função. Se esse modelo não for espelhado para automação de DevOps, sua organização poderá deixar um backdoor de segurança aberto. Considere um exemplo em que um desenvolvedor não tem acesso por meio de modelos ARM. O desenvolvedor ainda pode ter permissões suficientes para alterar o código do aplicativo ou a infraestrutura como código e acionar um fluxo de trabalho de automação. O desenvolvedor, indiretamente via DevOps, pode acessar e fazer alterações destrutivas em seus modelos ARM.

Quando você implanta soluções baseadas em nuvem para suas implantações de infraestrutura, a segurança deve ser sempre sua preocupação mais importante. A Microsoft mantém a infraestrutura de nuvem subjacente segura. Você configura a segurança no Azure DevOps ou GitHub.

Para configurar a segurança:

- No Azure DevOps, você pode usar grupos de segurança, políticas e configurações no nível da organização/coleção, projeto ou objeto.

- No GitHub, você pode atribuir aos usuários acesso a recursos concedendo-lhes funções no nível do repositório, da equipe ou da organização.

C. Ativar a Segurança Avançada do GitHub

Para proteger ambientes de forma proativa, é importante monitorar e fortalecer continuamente a segurança de DevOps. O GitHub Advanced Security automatiza as verificações em seu pipeline para procurar segredos expostos, vulnerabilidades de dependência e muito mais. O GitHub disponibiliza recursos de segurança adicionais aos clientes sob uma licença de Segurança Avançada.

Por padrão, o GitHub Advanced Security está habilitado para repositórios públicos. Para seus repositórios privados, você precisa usar o licenciamento de Segurança Avançada do GitHub. Uma vez ativado, você pode começar a usar os muitos recursos que vêm com o pacote de segurança avançada do GitHub:

- Análise de código

- Análise de dependência

- Análise de segredos

- Controlo de acesso

- Alertas de vulnerabilidade

- Registo de auditoria

- Regras de proteção das sucursais

- Revisões de *pull request*

Com esses recursos, você pode garantir que seu código seja seguro e compatível com os padrões do setor. Você também pode criar fluxos de trabalho automatizados para ajudá-lo a detetar e resolver rapidamente quaisquer problemas de segurança em seu código. Além disso, você pode usar regras de proteção de ramificação para impedir alterações não autorizadas em sua base de código.

Para obter mais informações, consulte Habilitar a segurança avançada do GitHub.

D. Ver código e resultados de varredura secreta

O Defender for DevOps, um serviço disponível no Defender for Cloud, permite que as equipes de segurança gerenciem a segurança do DevOps em ambientes de vários pipelines. O Defender para DevOps utiliza uma consola central para proporcionar às equipas de segurança a capacidade de proteger aplicações e recursos desde código à cloud em ambientes de vários pipelines, como o GitHub e o Azure DevOps.

O Defender for DevOps expõe as descobertas de segurança como anotações em Pull Requests (PR). Os operadores de segurança podem ativar anotações de RP no Microsoft Defender for Cloud. Problemas expostos podem ser remediados pelos desenvolvedores. Esse processo pode prevenir e corrigir possíveis vulnerabilidades de segurança e configurações incorretas antes que elas entrem no estágio de produção. Você pode configurar anotações de RP no Azure DevOps. Você pode obter anotações de RP no GitHub se for um cliente de Segurança Avançada do GitHub.

Para obter mais informações, consulte:

- Configurar a ação do GitHub do Microsoft Security DevOps

- Configurar a extensão Microsoft Security DevOps Azure DevOps

- Habilitar anotações de solicitação pull no GitHub e no Azure DevOps

Próximos passos

Saiba mais sobre os serviços do Azure discutidos neste artigo:

- Microsoft Defender para Cloud

- Sentinela da Microsoft

- Azure Monitor

- Servidores habilitados para ARC do Azure

- Análise de logs

Saiba mais sobre os serviços e recursos da AWS e da Amazon discutidos neste artigo:

- Amazon Elastic Compute Cloud (Amazon EC2)

- AWS CloudTrail

- Nuvem privada virtual da Amazon (Amazon VPC)

- Amazon GuardDuty

- Serviço de armazenamento simples da Amazon (Amazon S3)

- Amazon Simple Queue Service (SQS)

- Gerenciamento de identidade e acesso da AWS (IAM)