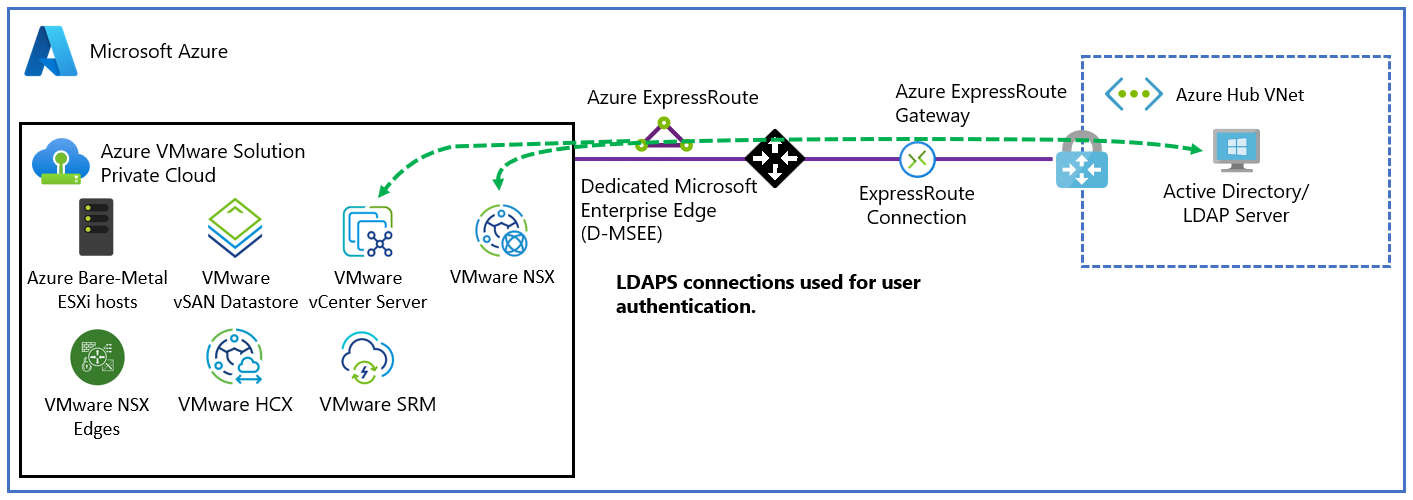

Настройка внешнего источника удостоверений для vCenter Server

В Решение Azure VMware VMware vCenter Server имеет встроенную учетную запись локального пользователя с именем CloudAdmin, назначаемую роль CloudAdmin. Вы можете настроить пользователей и группы в Windows Server Active Directory с ролью CloudAdmin для частного облака. Как правило, роль CloudAdmin создает рабочие нагрузки в частном облаке и управляет ими. Но в Решение Azure VMware роль CloudAdmin имеет привилегии vCenter Server, отличные от других облачных решений VMware и локальных развертываний.

Важно!

Локальная учетная запись пользователя CloudAdmin должна использоваться в качестве учетной записи аварийного доступа для сценариев аварийного доступа в частном облаке. Она не предназначена для ежедневных административных действий или для интеграции с другими службами.

В локальном развертывании vCenter Server и ESXi администратор имеет доступ к учетной записи vCenter Server administrator@vsphere.local и корневой учетной записи ESXi. Администратору также может быть назначено больше пользователей и групп Windows Server Active Directory.

В развертывании Решение Azure VMware администратор не имеет доступа к учетной записи администратора или корневой учетной записи ESXi. Но администратор может назначить пользователей Windows Server Active Directory и группирования роли CloudAdmin в vCenter Server. Роль CloudAdmin не имеет разрешений на добавление источника удостоверений, например локального протокола доступа к каталогу (LDAP) или защищенного сервера LDAP (LDAPS) на сервер vCenter Server. Однако можно использовать команды Run для добавления источника удостоверений и назначения роли CloudAdmin пользователям и группам.

Учетная запись пользователя в частном облаке не может получить доступ к определенным компонентам управления, которые корпорация Майкрософт поддерживает и управляет ими. Примерами являются кластеры, узлы, хранилища данных и распределенные виртуальные коммутаторы.

Примечание

В Решение Azure VMware домен единого входа vsphere.local предоставляется в качестве управляемого ресурса для поддержки операций платформы. Вы не можете использовать его для создания локальных групп и пользователей, кроме тех, которые предоставляются по умолчанию в частном облаке.

Вы можете настроить vCenter Server для использования внешней службы каталогов протокола LDAP для проверки подлинности пользователей. Пользователь может войти с помощью учетных данных учетной записи Windows Server Active Directory или учетных данных на стороннем сервере LDAP. Затем учетная запись может быть назначена роль сервера vCenter Server, например в локальной среде, для предоставления доступа на основе ролей для пользователей vCenter Server.

Вы узнаете, как выполнять следующие задачи:

- Экспорт сертификата для проверки подлинности LDAPS. (Необязательно)

- Отправьте сертификат LDAPS в хранилище BLOB-объектов и создайте URL-адрес подписанного URL-адреса url-адреса URL-адреса URL-адреса url-адреса URL- (Необязательно)

- Настройте NSX DNS для разрешения в домене Windows Server Active Directory.

- Добавьте Windows Server Active Directory с помощью LDAPS (безопасный) или LDAP (незащищенный).

- Добавьте существующую группу Windows Server Active Directory в группу CloudAdmin.

- Перечислите все существующие источники внешних удостоверений, интегрированные с единым входом vCenter Server.

- Назначение дополнительных ролей vCenter Server удостоверениям Windows Server Active Directory.

- Удалите группу Windows Server Active Directory из роли CloudAdmin.

- Удалите все существующие источники внешних удостоверений.

Примечание

Действия по экспорту сертификата для проверки подлинности LDAPS и отправке сертификата LDAPS в хранилище BLOB-объектов и создания URL-адреса SAS являются необязательными.

SSLCertificatesSasUrlЕсли параметр не указан, сертификат загружается с контроллера домена автоматически с помощьюPrimaryUrlпараметров илиSecondaryUrlпараметров. Чтобы вручную экспортировать и отправить сертификат, можно указатьSSLCertificatesSasUrlпараметр и выполнить необязательные действия.Выполните команды по одному за раз в порядке, описанном в статье.

Убедитесь, что ваша сеть Windows Server Active Directory подключена к частному облаку Решения Azure VMware.

Для проверки подлинности Windows Server Active Directory с помощью LDAPS:

Получите доступ к контроллеру домена Windows Server Active Directory с разрешениями администратора.

Включите LDAPS на контроллерах домена Windows Server Active Directory с помощью допустимого сертификата. Вы можете получить сертификат из центра сертификации служб сертификации Active Directory (ЦС) или стороннего или общедоступного ЦС.

Чтобы получить действительный сертификат, выполните действия, описанные в разделе "Создание сертификата для безопасного протокола LDAP". Убедитесь, что сертификат соответствует перечисленным требованиям.

Примечание

Избегайте использования самозаверяемых сертификатов в рабочих средах.

Необязательно. Если параметр не указан

SSLCertificatesSasUrl, сертификат автоматически загружается с контроллера домена с помощьюPrimaryUrlпараметров илиSecondaryUrlпараметров. Кроме того, вы можете вручную экспортировать сертификат для проверки подлинности LDAPS и отправить его в учетную запись служба хранилища Azure в качестве хранилища BLOB-объектов. Затем предоставьте доступ к ресурсам служба хранилища Azure с помощью SAS.

Выполните настройку разрешения DNS для Решения Azure VMware, чтобы обеспечить доступ к вашему локальному серверу Windows Server Active Directory. Настройте сервер пересылки DNS на портале Azure. Подробнее см. в статье Настройка сервера пересылки DNS для Решения Azure VMware.

Примечание

Дополнительные сведения о выпуске LDAPS и сертификатов обратитесь к вашей группе безопасности или группе управления удостоверениями.

Сначала убедитесь, что сертификат, используемый для LDAPS, является допустимым. Если у вас нет сертификата, выполните действия, чтобы создать сертификат для LDAPS , прежде чем продолжить.

Чтобы убедиться, что сертификат действителен, выполните следующие действия.

Войдите в контроллер домена, на котором активен LDAPS с помощью разрешений администратора.

Откройте средство запуска, введите mmc и нажмите кнопку "ОК".

Выберите Файл>Добавить или удалить оснастку.

В списке оснастки выберите сертификаты и нажмите кнопку "Добавить".

В области оснастки "Сертификаты" выберите учетную запись компьютера и нажмите кнопку "Далее".

Сохраните выбранный локальный компьютер , нажмите кнопку "Готово" и нажмите кнопку "ОК".

В консоль управления сертификатов (локальный компьютер) разверните личную папку и выберите папку "Сертификаты", чтобы просмотреть установленные сертификаты.

Дважды щелкните сертификат для LDAPS. Убедитесь, что дата сертификата действительна идействительна , а сертификат имеет закрытый ключ, соответствующий сертификату.

В том же диалоговом окне выберите вкладку "Путь сертификации" и убедитесь, что значение пути сертификации допустимо. Он должен включать цепочку сертификатов корневого ЦС и необязательные промежуточные сертификаты. Убедитесь, что состояние сертификата в порядке.

Нажмите ОК.

- В консоли сертификатов щелкните правой кнопкой мыши сертификат LDAPS и выберите "Все задачи>экспорта". Откроется мастер экспорта сертификатов. Выберите Далее.

- В разделе "Экспорт закрытого ключа" выберите "Нет", не экспортируйте закрытый ключ и нажмите кнопку "Далее".

- В разделе "Формат файла экспорта" выберите base-64 закодированный X.509(. CER), а затем нажмите кнопку "Далее".

- В разделе "Файл для экспорта" нажмите кнопку "Обзор". Выберите расположение папки для экспорта сертификата и введите имя. Затем выберите Сохранить.

Примечание

Если для нескольких контроллеров домена задано использование LDAPS, повторите процедуру экспорта для каждого дополнительного контроллера домена для экспорта соответствующих сертификатов. Обратите внимание, что в средстве New-LDAPSIdentitySource запуска можно ссылаться только на два сервера LDAPS. Если сертификат является подстановочным сертификатом, например .avsdemo.net, экспортируйте сертификат только из одного из контроллеров домена.

Затем отправьте файл сертификата (в формате .cer), который вы экспортировали в учетную запись служба хранилища Azure в качестве хранилища BLOB-объектов. Затем предоставьте доступ к ресурсам служба хранилища Azure с помощью SAS.

Если требуется несколько сертификатов, отправьте каждый из них по отдельности и создайте URL-адрес SAS для каждого сертификата.

Важно!

Не забудьте скопировать все строки URL-адреса SAS. Строки недоступны после выхода страницы.

Совет

Альтернативный метод консолидации сертификатов включает хранение всех цепочек сертификатов в одном файле, как описано в статье база знаний VMware. Затем создайте один URL-адрес SAS для файла, содержащего все сертификаты.

Создайте зону DNS и добавьте ее в службу DNS. Выполните действия, описанные в разделе "Настройка DNS-пересылки" в портал Azure.

После выполнения этих действий убедитесь, что служба DNS включает зону DNS.

Теперь ваше Решение Azure VMware частное облако должно правильно разрешать локальное доменное имя Windows Server Active Directory.

Чтобы добавить Windows Server Active Directory через LDAP с SSL в качестве внешнего источника удостоверений для использования с единым входом на сервер vCenter Server, выполните командлет New-LDAPSIdentitySource.

Перейдите в частное облако Решение Azure VMware и выберите "Выполнить пакеты>команд>New-LDAPSIdentitySource".

Укажите необходимые значения или измените значения по умолчанию, а затем нажмите кнопку "Выполнить".

Имя Описание GroupName Группа во внешнем источнике удостоверений, предоставляющая доступ CloudAdmin. Например, avs-admins. SSLCertificatesSasUrl Путь к строкам SAS, содержащим сертификаты для проверки подлинности в источнике Windows Server Active Directory. Разделите несколько сертификатов запятой. Например, pathtocert1,pathtocert2. Учетные данные Имя пользователя домена и пароль для проверки подлинности с помощью источника Windows Server Active Directory (а не CloudAdmin). <username@avslab.local>Используйте формат.BaseDNGroups Расположение для поиска групп. Например, CN=group1, DC=avsldap,DC=local. Базовый DN требуется для проверки подлинности LDAP. BaseDNUsers Расположение для поиска допустимых пользователей. Например, CN=users,DC=avsldap,DC=local. Базовый DN требуется для проверки подлинности LDAP. PrimaryUrl Основной URL-адрес источника внешнего удостоверения. Например, ldaps://yourserver.avslab.local:636.SecondaryURL Вторичный резервный URL-адрес, если первичный сбой. Например, ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Для источников удостоверений Windows Server Active Directory имя домена NetBIOS. Добавьте имя NetBIOS домена Windows Server Active Directory в качестве псевдонима источника удостоверений, как правило, в формате avsldap\ . DomainName Полное доменное имя домена (FQDN). Например, avslab.local. Имя Имя внешнего источника удостоверений. Например, avslab.local. Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, addExternalIdentity. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Чтобы отслеживать ход выполнения и подтвердить успешное завершение, проверьте уведомления или область состояния выполнения.

Важно!

Если команда Run New-LDAPSIdentitySource завершается ошибкой, используйте команду Run Debug-LDAPSIdentitySources для устранения проблемы.

Примечание

Рекомендуется использовать метод для добавления Windows Server Active Directory через LDAP с помощью SSL.

Чтобы добавить Windows Server Active Directory через LDAP в качестве внешнего источника удостоверений для использования с единым входом на сервер vCenter Server, выполните командлет New-LDAPIdentitySource.

Выберите "Запустить пакеты>команд>New-LDAPIdentitySource".

Укажите необходимые значения или измените значения по умолчанию, а затем нажмите кнопку "Выполнить".

Имя Описание Имя Имя внешнего источника удостоверений. Например, avslab.local. Это имя отображается на сервере vCenter Server. DomainName Полное доменное имя домена. Например, avslab.local. DomainAlias Для источников удостоверений Windows Server Active Directory имя домена NetBIOS. Добавьте имя netBIOS домена Windows Server Active Directory в качестве псевдонима источника удостоверений, как правило, в формате *avsldap* . PrimaryUrl Основной URL-адрес источника внешнего удостоверения. Например, ldap://yourserver.avslab.local:389.SecondaryURL Вторичный резервный URL-адрес, если произошел первичный сбой. BaseDNUsers Расположение для поиска допустимых пользователей. Например, CN=users,DC=avslab,DC=local. Базовый DN требуется для проверки подлинности LDAP. BaseDNGroups Расположение для поиска групп. Например, CN=group1, DC=avslab,DC=local. Базовый DN требуется для проверки подлинности LDAP. Учетные данные Имя пользователя домена и пароль для проверки подлинности с помощью источника Windows Server Active Directory (а не CloudAdmin). Пользователь должен быть в <username@avslab.local>формате.GroupName Группа во внешнем источнике удостоверений, предоставляющая доступ CloudAdmin. Например, avs-admins. Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, addExternalIdentity. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Чтобы отслеживать ход выполнения, проверьте уведомления или область состояния выполнения.

Важно!

Вложенные группы не поддерживаются. Использование вложенной группы может привести к потере доступа.

Пользователи в группе CloudAdmin имеют права пользователя, равные роли CloudAdmin (<cloudadmin@vsphere.local>), определенной в едином входе vCenter Server. Чтобы добавить существующую группу Windows Server Active Directory в группу CloudAdmin, выполните командлет Add-GroupToCloudAdmins.

Выберите Выполнить команду>Пакеты>Add-GroupToCloudAdmins.

Введите или выберите необходимые значения, а затем нажмите кнопку "Выполнить".

Имя Описание GroupName Имя добавляемой группы. Например, VcAdminGroup. Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, addADgroup. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Проверьте уведомления или область состояния выполнения выполнения, чтобы увидеть ход выполнения.

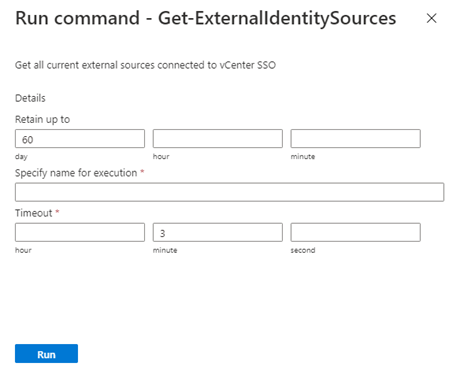

Чтобы получить список всех источников внешних удостоверений, которые уже интегрированы с единым входом vCenter Server, выполните командлет Get-ExternalIdentitySources.

Войдите на портал Azure.

Примечание

Если вам нужен доступ к порталу Azure для государственных организаций США, перейдите к разделу

<https://portal.azure.us/>.Выберите Выполнить команду>Пакеты>Get-ExternalIdentitySources.

Введите или выберите необходимые значения, а затем нажмите кнопку "Выполнить".

Имя Описание Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, getExternalIdentity. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Чтобы просмотреть ход выполнения, проверьте уведомления или область состояния выполнения.

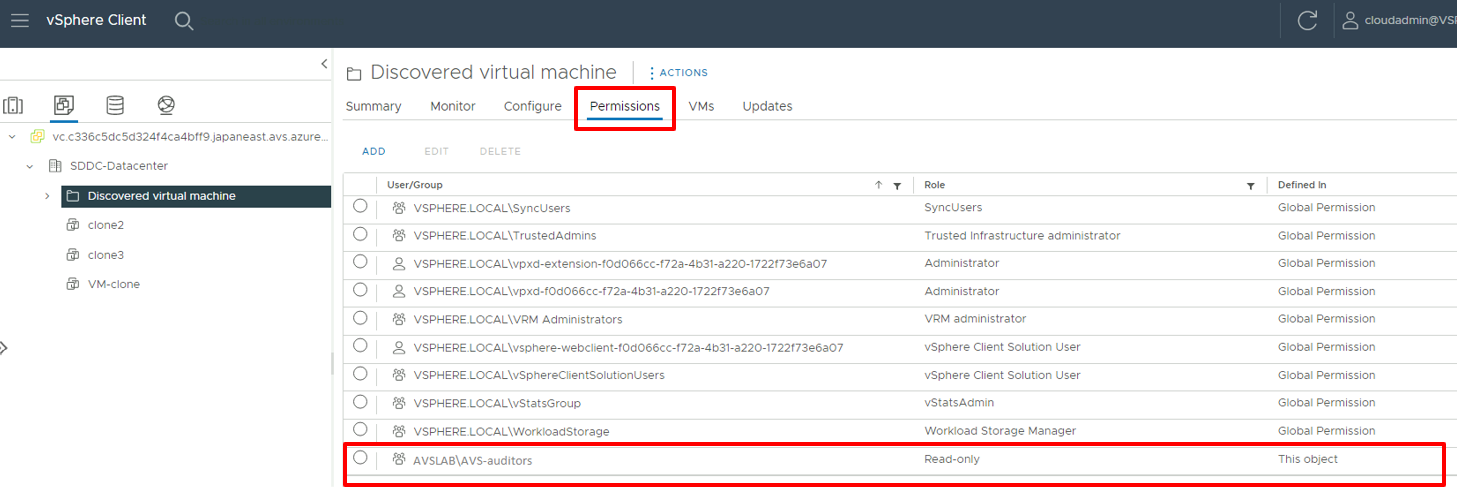

После добавления внешнего удостоверения через LDAP или LDAPS можно назначить роли vCenter Server группам безопасности Windows Server Active Directory на основе элементов управления безопасностью вашей организации.

Войдите в vCenter Server как CloudAdmin, выберите элемент из инвентаризации, выберите меню "Действия " и выберите пункт "Добавить разрешение".

В диалоговом окне добавления разрешений:

- Домен. Выберите ранее добавленный экземпляр Windows Server Active Directory.

- Пользователь или группа: введите имя пользователя или группы, найдите его, а затем выберите его.

- Роль. Выберите роль для назначения.

- Распространение дочерних элементов: при необходимости установите флажок для распространения разрешений на дочерние ресурсы.

Перейдите на вкладку "Разрешения" и убедитесь, что назначение разрешений было добавлено.

Теперь пользователи могут войти в vCenter Server с помощью учетных данных Windows Server Active Directory.

Чтобы удалить определенную группу Windows Server Active Directory из роли CloudAdmin, выполните командлет Remove-GroupFromCloudAdmins.

Выберите Выполнить команду>Пакеты>Remove-GroupFromCloudAdmins.

Введите или выберите необходимые значения, а затем нажмите кнопку "Выполнить".

Имя Описание GroupName Имя группы, удаляемой. Например, VcAdminGroup. Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, removeADgroup. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Чтобы просмотреть ход выполнения, проверьте уведомления или область состояния выполнения.

Чтобы удалить все существующие источники внешних удостоверений одновременно, выполните командлет Remove-ExternalIdentitySources.

Выберите Выполнить команду>Пакеты>Remove-ExternalIdentitySources.

Введите или выберите необходимые значения, а затем нажмите кнопку "Выполнить".

Имя Описание Хранить до Период хранения выходных данных командлета. Значение по умолчанию — 60 суток. Укажите имя для выполнения Буквенно-цифровое имя. Например, remove_ExternalIdentity. Время ожидания Период, после которого командлет завершает работу, если он не завершен. Чтобы просмотреть ход выполнения, проверьте уведомления или область состояния выполнения.

Изменение имени пользователя или пароля существующей учетной записи внешнего источника удостоверений

Смените пароль учетной записи, используемой для проверки подлинности с помощью источника Windows Server Active Directory в контроллере домена.

Выберите "Выполнить пакеты>команд>Update-IdentitySourceCredential".

Введите или выберите необходимые значения, а затем нажмите кнопку "Выполнить".

Имя Описание Учетные данные Имя пользователя домена и пароль, используемые для проверки подлинности с источником Windows Server Active Directory (а не CloudAdmin). Пользователь должен быть в <username@avslab.local>формате.DomainName Полное доменное имя домена. Например, avslab.local. Чтобы просмотреть ход выполнения, проверьте уведомления или область состояния выполнения.

Предупреждение

Если вы не предоставляете значение для DomainName, удаляются все источники внешних удостоверений. Запустите командлет Update-IdentitySourceCredential только после смены пароля в контроллере домена.

Обновите существующие сертификаты в контроллерах домена.

Необязательно. Если сертификаты хранятся в контроллерах домена по умолчанию, этот шаг является необязательным. Оставьте параметр SSLCertificatesSasUrl пустым, а новые сертификаты будут загружаться с контроллеров домена по умолчанию и обновляться в vCenter автоматически. Если вы решили не использовать стандартный способ, экспортируйте сертификат для проверки подлинности LDAPS и отправьте сертификат LDAPS в хранилище BLOB-объектов и создайте URL-адрес SAS. Сохраните URL-адрес SAS для следующего шага.

Выберите "Выполнить пакеты>команд>Update-IdentitySourceCertificates".

Укажите необходимые значения и новый URL-адрес SAS (необязательно), а затем нажмите кнопку "Выполнить".

Поле Value DomainName* Полное доменное имя домена, например avslab.local. SSLCertificatesSasUrl (необязательно) Список URI пути SAS к сертификатам для проверки подлинности с разделителями-запятыми. Убедитесь, что разрешения для чтения включены. Чтобы создать, поместите сертификаты в любой большой двоичный объект учетной записи хранения и щелкните правой кнопкой мыши сертификат и создайте SAS. Если значение этого поля не предоставляется пользователем, сертификаты будут скачаны с контроллеров домена по умолчанию. Проверьте уведомления или область состояния выполнения выполнения, чтобы увидеть ход выполнения.