Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Рекомендации приведены в технической документации по Microsoft Sentinel. В этой статье рассматриваются некоторые ключевые рекомендации по развертыванию, управлению и использованию Microsoft Sentinel.

Внимание

Microsoft Sentinel общедоступен на портале Microsoft Defender, в том числе для клиентов без XDR Microsoft Defender или лицензии E5.

Начиная с июля 2026 года Microsoft Sentinel будет поддерживаться только на портале Defender, и все остальные клиенты, использующие портал Azure, будут автоматически перенаправлены.

Мы рекомендуем всем клиентам, использующим Microsoft Sentinel в Azure, начать планирование перехода на портал Defender для полного единого взаимодействия с безопасностью, предлагаемого Microsoft Defender. Дополнительные сведения см. в статье "Планирование перехода на портал Microsoft Defender" для всех клиентов Microsoft Sentinel.

Настройка Microsoft Sentinel

Начните с руководства по развертыванию Microsoft Sentinel. В руководстве по развертыванию рассматриваются высокоуровневые шаги по планированию, развертыванию и точной настройке развертывания Microsoft Sentinel. В этом руководстве выберите предоставленные ссылки, чтобы найти подробные рекомендации по каждому этапу развертывания.

Интеграция служб безопасности Майкрософт

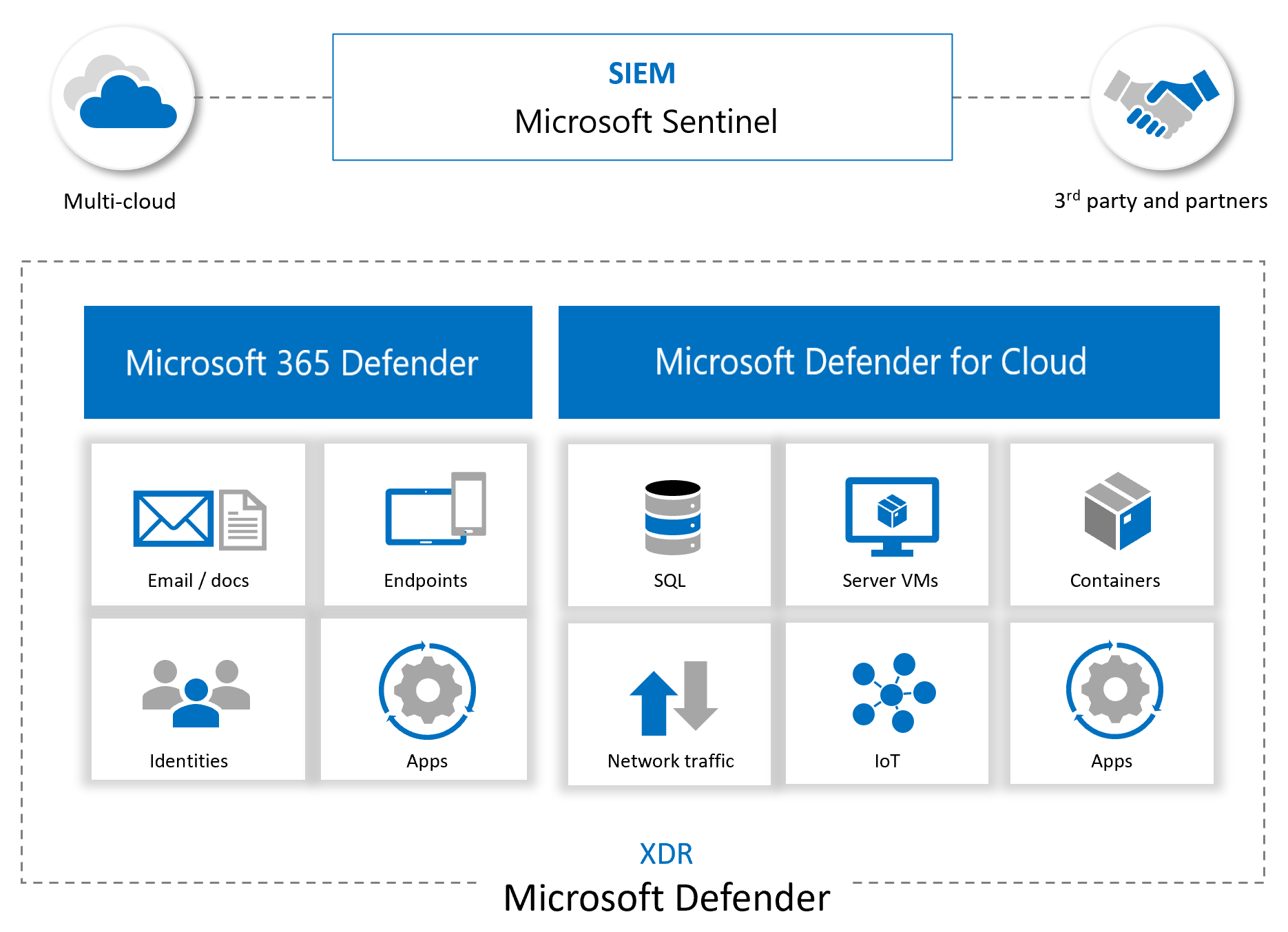

Среда Microsoft Sentinel работает на базе компонентов, которые отправляют данные в рабочую область, и эффективно задействует интеграции с другими службами Майкрософт. Все журналы, которые добавляются в продукты, такие как приложения Microsoft Defender для облака, Microsoft Defender для конечной точки и Microsoft Defender для удостоверений, разрешать этим службам создавать обнаружения и, в свою очередь, предоставлять эти обнаружения в Microsoft Sentinel. Журналы также можно принимать непосредственно в Microsoft Sentinel, что позволяет формировать более полную картину событий и инцидентов.

Например, на следующем рисунке показано, как Microsoft Sentinel прием данных из других службы Майкрософт и многооблачных и партнерских платформ для предоставления покрытия для вашей среды:

Кроме приема оповещений и журналов из других источников, Microsoft Sentinel также выполняет следующие действия:

- Использует сведения, которые он получает с помощью машинного обучения , что позволяет улучшить корреляцию событий, агрегирование оповещений, обнаружение аномалий и многое другое.

- Создает и представляет интерактивные визуализации с помощью рабочих книг, показывая тенденции, связанные сведения и ключевые данные, используемые как для административных задач, так и для расследований.

Запускает плейбуки для реагирования на предупреждения, собирая информацию, выполняя действия с элементами и отправляя уведомления на различные платформы.- Интегрируется с партнерскими платформами, такими как ServiceNow и Jira, для предоставления основных служб для команд SOC.

- Получение потоков обогащения из платформ для анализа угроз чтобы предоставить ценные данные для расследования.

Дополнительные сведения об интеграции данных из других служб или поставщиков см. в соединителях данных Microsoft Sentinel.

Попробуйте подключить Microsoft Sentinel к порталу Microsoft Defender, чтобы объединить возможности с XDR Microsoft Defender, такими как управление инцидентами и расширенная охота. Дополнительные сведения см. в следующих статьях:

- Подключите Microsoft Sentinel к Microsoft Defender XDR

- Microsoft Sentinel на портале Microsoft Defender

Управление инцидентами и реагирование

На изображении ниже показаны рекомендуемые действия в процессе управления инцидентами и реагирования на них.

В следующей таблице приведены общие описания использования функций Microsoft Sentinel для управления инцидентами и реагирования. Дополнительные сведения см. в статье "Исследование инцидентов с помощью Microsoft Sentinel".

| Возможность | Рекомендация |

|---|---|

| Инциденты | На странице "Инциденты " отображаются все созданные инциденты, которые служат центральным местом для рассмотрения и раннего расследования. На странице "Инциденты" перечислены заголовки, серьезность и связанные оповещения, журналы и любые интересующие объекты. От инцидентов также можно быстро переходить к собранным журналам и связанным с инцидентом инструментам. |

| Граф исследования | Страница "Инциденты" работает вместе с графом исследования, интерактивным инструментом, позволяющим пользователям изучить и ознакомиться с оповещением, чтобы показать полную область атаки. Затем пользователи могут сформировать временную шкалу событий и определить масштаб цепочки угроз. Здесь представлены основные сущности, такие как учетные записи, URL-адреса, IP-адрес, имена узлов, действия, временная шкала и многое другое. Используйте эти данные, чтобы понять, есть ли у вас ложноположительный результат, если это так, можно закрыть инцидент непосредственно. Если вы обнаружите, что инцидент является положительным результатом, предпримите действия непосредственно на странице "Инциденты", чтобы изучить журналы, сущности и проанализировать цепочку угроз. После определения угрозы и создания плана действий используйте другие средства в Microsoft Sentinel и других службах безопасности Майкрософт для продолжения изучения. |

| Визуализация сведений | Чтобы визуализировать и получить анализ того, что происходит в вашей среде, сначала ознакомьтесь с панелью мониторинга обзора Microsoft Sentinel, чтобы получить представление о безопасности вашей организации. Дополнительные сведения см. в разделе Визуализация собранных данных. Помимо информации и тенденций на странице обзора Microsoft Sentinel книги являются ценными средствами расследования. Например, используйте рабочую книгу Аналитики расследований для изучения конкретных инцидентов вместе с любыми связанными объектами и оповещениями. С ее помощью вы можете глубже изучить соответствующие сущности, просматривая связанные журналы, действия и оповещения. |

| Поиск угроз | В ходе исследования и поиска первопричин вы можете запускать встроенные запросы охоты на угрозы и проверять результаты на наличие индикаторов компрометации. Дополнительные сведения см. в статье "Поиск угроз" в Microsoft Sentinel. Во время расследования или после принятия мер по исправлению и искоренению угрозы используйте трансляцию. Livestream позволяет отслеживать, в режиме реального времени, независимо от того, существуют ли какие-либо сохраняющиеся вредоносные события, или если вредоносные события по-прежнему продолжаются. |

| Поведение сущностей | Поведение сущностей в Microsoft Sentinel позволяет пользователям просматривать и исследовать действия и оповещения для определенных сущностей, например исследовать учетные записи и имена узлов. Дополнительные сведения см. в разделе: - Включение аналитики поведения пользователей и сущностей (UEBA) в Microsoft Sentinel - Исследование инцидентов с помощью данных UEBA - Справочник по расширениям UEBA в Microsoft Sentinel |

| Списки отслеживания | Используйте списки контроля на основе полученных данных и внешних источников, таких как данные обогащения. Например, вы можете создавать списки диапазонов IP-адресов, используемых вашей организацией или недавно уволенными сотрудниками. Списки контроля со сборниками схем можно использовать для сбора данных обогащения, например для добавления вредоносных IP-адресов в списки контроля для обнаружения, охоты на угрозы и расследований. Во время инцидента используйте списки наблюдения для хранения данных исследования, а затем удалите их при выполнении расследования, чтобы убедиться, что конфиденциальные данные не остаются в представлении. Дополнительные сведения см. в списках наблюдения в Microsoft Sentinel. |