Рекомендации по обеспечению безопасности Microsoft Purview

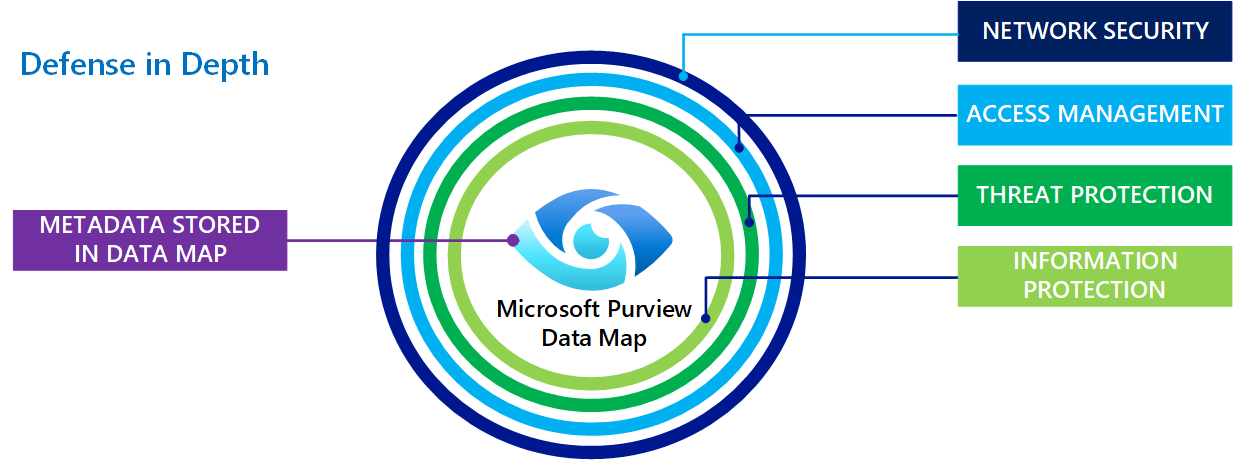

В этой статье приводятся рекомендации по общим требованиям к безопасности для решений управления Microsoft Purview. Описанная стратегия безопасности соответствует многоуровневой системе глубокой защиты.

Примечание.

Эти рекомендации охватывают безопасность для унифицированных решений по управлению данными Microsoft Purview. Дополнительные сведения о решениях microsoft Purview для управления рисками и соответствием требованиям см. здесь. Дополнительные сведения о Microsoft Purview в целом см. здесь.

Прежде чем применять эти рекомендации к вашей среде, обратитесь к группе безопасности, так как некоторые из них могут не соответствовать вашим требованиям к безопасности.

Сетевая безопасность

Microsoft Purview — это решение PaaS (платформа как услуга) в Azure. Вы можете включить следующие возможности сетевой безопасности для учетных записей Microsoft Purview:

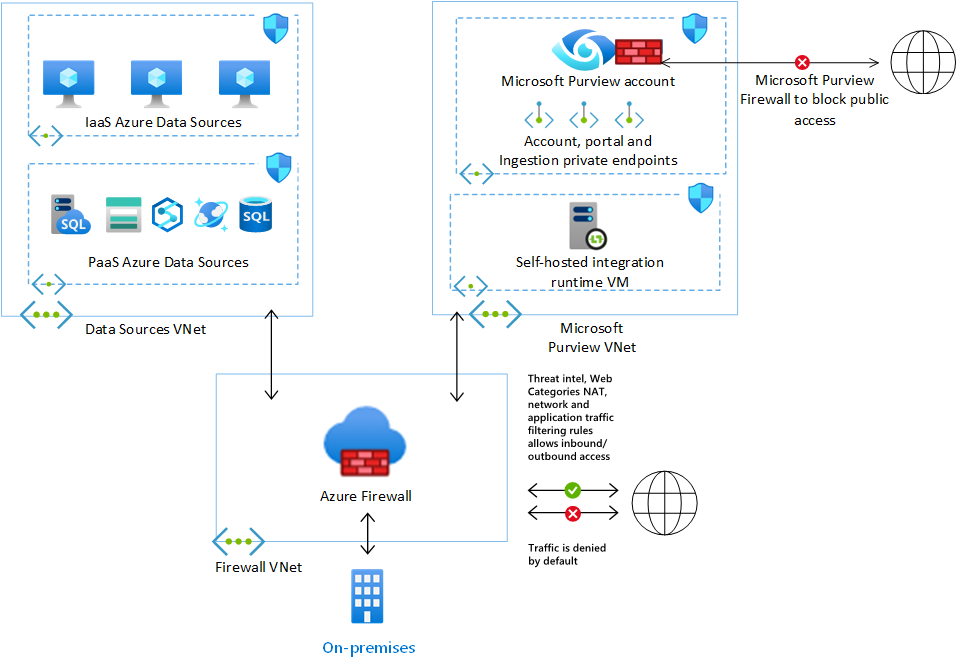

- Включите сквозную сетевую изоляцию с помощью службы Приватный канал.

- Используйте брандмауэр Microsoft Purview , чтобы отключить общий доступ.

- Разверните правила группы безопасности сети (NSG) для подсетей, где развертываются частные конечные точки источников данных Azure, частные конечные точки Microsoft Purview и виртуальные машины локальной среды выполнения.

- Реализуйте Microsoft Purview с частными конечными точками, управляемыми виртуальным сетевым модулем, например Брандмауэр Azure для проверки сети и фильтрации сети.

Дополнительные сведения см. в статье Рекомендации по подключению к Службам PaaS Azure.

Развертывание частных конечных точек для учетных записей Microsoft Purview

Если вам нужно использовать Microsoft Purview из частной сети, рекомендуется использовать службу Приватный канал Azure с учетными записями Microsoft Purview для частичной или сквозной изоляции, чтобы подключиться к порталу управления Microsoft Purview, получить доступ к конечным точкам Microsoft Purview и сканировать источники данных.

Частная конечная точка учетной записи Microsoft Purview используется для добавления другого уровня безопасности, поэтому только вызовы клиентов, исходящие из виртуальной сети, могут получить доступ к учетной записи Microsoft Purview. Эта частная конечная точка также является необходимым условием для частной конечной точки портала.

Частная конечная точка портала Microsoft Purview необходима для подключения к порталу управления Microsoft Purview с помощью частной сети.

Microsoft Purview может сканировать источники данных в Azure или локальной среде с помощью частных конечных точек приема.

- Сведения о проверке платформы Azure как источника данных службы см. в статье Матрица поддержки для сканирования источников данных через частную конечную точку приема.

- Если вы развертываете Microsoft Purview с сквозной сетевой изоляцией, для сканирования источников данных Azure эти источники данных также должны быть настроены с частными конечными точками.

- Просмотрите известные ограничения.

Дополнительные сведения см. в статье Сетевая архитектура Microsoft Purview и рекомендации.

Блокировка общедоступного доступа с помощью брандмауэра Microsoft Purview

Вы можете отключить общий доступ к Microsoft Purview, чтобы полностью отключить доступ к учетной записи Microsoft Purview из общедоступного Интернета. В этом случае следует учитывать следующие требования:

- Microsoft Purview необходимо развернуть на основе сквозного сценария сетевой изоляции.

- Чтобы получить доступ к порталу управления Microsoft Purview и конечным точкам Microsoft Purview, необходимо использовать компьютер управления, подключенный к частной сети, для доступа к Microsoft Purview через частную сеть.

- Просмотрите известные ограничения.

- Чтобы проверить источники данных платформы Azure как службы, ознакомьтесь с матрицей поддержки для сканирования источников данных через частную конечную точку приема.

- Источники данных Azure также должны быть настроены с частными конечными точками.

- Чтобы проверить источники данных, необходимо использовать локальную среду выполнения интеграции.

Дополнительные сведения см. в разделе Брандмауэры для ограничения общего доступа.

Использование групп безопасности сети

Группу безопасности сети Azure можно использовать для фильтрации сетевого трафика к ресурсам Azure в виртуальной сети Azure и из нее. Группа безопасности сети содержит правила безопасности , которые разрешают или запрещают входящий сетевой трафик для нескольких типов ресурсов Azure или исходящий сетевой трафик. Для каждого правила можно указать источник и назначение, порт и протокол.

Группы безопасности сети можно применять к подсетям сетевого интерфейса или виртуальных сетей Azure, где развертываются частные конечные точки Microsoft Purview, локальные виртуальные машины среды выполнения интеграции и источники данных Azure.

Дополнительные сведения см. в статье Применение правил NSG для частных конечных точек.

Для проверки Microsoft Purview в источниках данных требуются следующие правила NSG:

| Направление | Source | Диапазон исходных портов | Назначение | Конечный порт | Протокол | Действие |

|---|---|---|---|---|---|---|

| Входящих | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Частные IP-адреса или подсети источников данных | 443 | Любой | Разрешить |

Для доступа к порталу управления Microsoft Purview требуются следующие правила NSG:

| Направление | Source | Диапазон исходных портов | Назначение | Конечный порт | Протокол | Действие |

|---|---|---|---|---|---|---|

| Исходящий | Частные IP-адреса или подсети компьютеров управления | * | IP-адреса или подсети частной конечной точки учетной записи Microsoft Purview и портала | 443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети компьютеров управления | * | Тег службы: AzureCloud |

443 | Любой | Разрешить |

Для проверки и приема метаданных Microsoft Purview на виртуальных машинах локальной среды выполнения интеграции требуются следующие правила NSG:

Важно!

Рассмотрите возможность добавления дополнительных правил с соответствующими тегами службы на основе типов источников данных.

| Направление | Source | Диапазон исходных портов | Назначение | Конечный порт | Протокол | Действие |

|---|---|---|---|---|---|---|

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Частные IP-адреса или подсети источников данных | 443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | IP-адреса или подсети частных конечных точек Microsoft Purview и приема | 443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Тег службы: Servicebus |

443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Тег службы: Storage |

443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Тег службы: AzureActiveDirectory |

443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Тег службы: DataFactory |

443 | Любой | Разрешить |

| Исходящий | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | Тег службы: KeyVault |

443 | Любой | Разрешить |

Для учетной записи Microsoft Purview, портала и частных конечных точек приема требуются следующие правила NSG:

| Направление | Source | Диапазон исходных портов | Назначение | Конечный порт | Протокол | Действие |

|---|---|---|---|---|---|---|

| Входящих | Частные IP-адреса или подсети виртуальных машин локальной среды выполнения интеграции | * | IP-адреса или подсети для частных конечных точек Microsoft Purview и приема | 443 | Любой | Разрешить |

| Входящих | Частные IP-адреса или подсети компьютеров управления | * | IP-адреса или подсети для частных конечных точек Microsoft Purview и приема | 443 | Любой | Разрешить |

Дополнительные сведения см. в статье Требования к сети локальной среды выполнения интеграции.

Управление доступом

Управление удостоверениями и доступом обеспечивает основу большого процента гарантий безопасности. Он обеспечивает доступ на основе проверки подлинности удостоверений и элементов управления авторизацией в облачных службах. Эти элементы управления защищают данные и ресурсы и решают, какие запросы должны быть разрешены.

В отношении ролей и управления доступом в Microsoft Purview можно применять следующие рекомендации по обеспечению безопасности:

- Определите роли и обязанности по управлению Microsoft Purview в плоскости управления и плоскости данных:

- Определите роли и задачи, необходимые для развертывания Microsoft Purview и управления ими в подписке Azure.

- Определите роли и задачи, необходимые для управления данными и управления с помощью Microsoft Purview.

- Назначение ролей группам Azure Active Directory вместо назначения ролей отдельным пользователям.

- Используйте Управление правами Azure Active Directory, чтобы сопоставить доступ пользователей к Azure AD группам с помощью пакетов доступа.

- Применение многофакторной проверки подлинности для пользователей Microsoft Purview, особенно для пользователей с привилегированными ролями, такими как администраторы сбора данных, администраторы источников данных или кураторы данных.

Управление учетной записью Microsoft Purview в плоскости управления и плоскости данных

Плоскость управления относится ко всем операциям, связанным с развертыванием Microsoft Purview в Azure и управлением ею в Resource Manager Azure.

Плоскость данных относится ко всем операциям, связанным с взаимодействием с Microsoft Purview в схеме данных и Каталог данных.

Вы можете назначать роли уровня управления и плоскости данных пользователям, группам безопасности и субъектам-службам из клиента Azure Active Directory, связанного с подпиской Azure экземпляра Microsoft Purview.

Примеры операций уровня управления и операций плоскости данных:

| Задача | Область | Рекомендуемая роль | Какие роли следует использовать? |

|---|---|---|---|

| Развертывание учетной записи Microsoft Purview | Уровень управления | Владелец подписки Azure или участник | Роли Azure RBAC |

| Настройка частной конечной точки для Microsoft Purview | Уровень управления | Участник | Роли Azure RBAC |

| Удаление учетной записи Microsoft Purview | Уровень управления | Участник | Роли Azure RBAC |

| Добавление локальной среды выполнения интеграции (SHIR) или управление ею | Уровень управления | Администратор источника данных | Роли Microsoft Purview |

| Просмотр метрик Microsoft Purview для получения текущих единиц емкости | Уровень управления | Читатель | Роли Azure RBAC |

| Создание коллекции | Плоскость данных | Администратор коллекции | Роли Microsoft Purview |

| Регистрация источника данных | Плоскость данных | Администратор коллекции | Роли Microsoft Purview |

| Сканирование SQL Server | Плоскость данных | Администратор источника данных и читатель данных или куратор данных | Роли Microsoft Purview |

| Поиск внутри Каталог данных Microsoft Purview | Плоскость данных | Администратор источника данных и читатель данных или куратор данных | Роли Microsoft Purview |

Роли уровня Microsoft Purview определяются и управляются в экземпляре Microsoft Purview в коллекциях Microsoft Purview. Дополнительные сведения см. в статье Управление доступом в Microsoft Purview.

Следуйте рекомендациям по доступу на основе ролей Azure для задач плоскости управления Azure.

Проверка подлинности и авторизация

Чтобы получить доступ к Microsoft Purview, пользователи должны пройти проверку подлинности и авторизоваться. Проверка подлинности — это процесс подтверждения того, что пользователь является тем, за кого он себя утверждает. Авторизация относится к управлению доступом внутри Microsoft Purview, назначенным коллекциям.

Мы используем Azure Active Directory для предоставления механизмов проверки подлинности и авторизации для Microsoft Purview в коллекциях. Роли Microsoft Purview можно назначить следующим субъектам безопасности из клиента Azure Active Directory, связанного с подпиской Azure, где размещен экземпляр Microsoft Purview:

- Пользователи и гостевые пользователи (если они уже добавлены в клиент Azure AD)

- Группы безопасности

- Управляемые удостоверения

- Субъекты-службы

Детализированные роли Microsoft Purview можно назначить гибкой иерархии коллекций внутри экземпляра Microsoft Purview.

Определение модели наименьших привилегий

Как правило, ограничение доступа на основе необходимости знать принципы безопасности и минимальных привилегий является обязательным для организаций, которые хотят применить политики безопасности для доступа к данным.

В Microsoft Purview источники данных, ресурсы и проверки можно упорядочить с помощью коллекций Microsoft Purview. Коллекции представляют собой иерархическую группировку метаданных в Microsoft Purview, но в то же время они предоставляют механизм управления доступом в Microsoft Purview. Роли в Microsoft Purview можно назначить коллекции на основе иерархии вашей коллекции.

Используйте коллекции Microsoft Purview для реализации иерархии метаданных организации для централизованного или делегированного управления и иерархии управления на основе модели с наименьшими привилегиями.

Следуйте модели доступа с минимальными привилегиями при назначении ролей в коллекциях Microsoft Purview, разделяя обязанности в команде и предоставляя пользователям только доступ, необходимый для выполнения своих заданий.

Дополнительные сведения о назначении модели доступа с минимальными привилегиями в Microsoft Purview на основе иерархии коллекций Microsoft Purview см. в разделе Управление доступом в Microsoft Purview.

Более низкая уязвимость привилегированных учетных записей

Защита привилегированного доступа — это критически важный первый шаг к защите бизнес-ресурсов. Минимизация числа пользователей, имеющих доступ к защищенной информации или ресурсам, снижает вероятность того, что злоумышленник получает доступ или авторизованный пользователь непреднамеренно влияет на конфиденциальный ресурс.

Уменьшите число пользователей с доступом на запись в экземпляре Microsoft Purview. Оставьте минимальное количество администраторов коллекции и ролей куратора данных в корневой коллекции.

Использование многофакторной проверки подлинности и условного доступа

Многофакторная идентификация Azure Active Directory обеспечивает еще один уровень безопасности и проверки подлинности. Для повышения безопасности рекомендуется применять политики условного доступа для всех привилегированных учетных записей.

Используя политики условного доступа Azure Active Directory, примените Azure AD многофакторной идентификации при входе для всех отдельных пользователей, которым назначены роли Microsoft Purview с измененным доступом в экземплярах Microsoft Purview: Администратор сбора, источник данных Администратор, куратор данных.

Включите многофакторную проверку подлинности для учетных записей администратора и убедитесь, что пользователи учетных записей администратора зарегистрированы для MFA.

Вы можете определить политики условного доступа, выбрав Microsoft Purview в качестве облачного приложения.

Предотвращение случайного удаления учетных записей Microsoft Purview

В Azure можно применить блокировки ресурсов к подписке Azure, группе ресурсов или ресурсу, чтобы предотвратить случайное удаление или изменение критически важных ресурсов.

Включите блокировку ресурсов Azure для учетных записей Microsoft Purview, чтобы предотвратить случайное удаление экземпляров Microsoft Purview в подписках Azure.

CanNotDelete Добавление или ReadOnly блокировка в учетную запись Microsoft Purview не предотвращает операции удаления или изменения в плоскости данных Microsoft Purview, однако это предотвращает любые операции на уровне управления, такие как удаление учетной записи Microsoft Purview, развертывание частной конечной точки или настройка параметров диагностики.

Дополнительные сведения см. в статье Общие сведения о область блокировки.

Блокировки ресурсов могут быть назначены группам ресурсов Или ресурсам Microsoft Purview, однако вы не можете назначить блокировку ресурсов Azure управляемым ресурсам Microsoft Purview или управляемой группе ресурсов.

Реализация стратегии разбиения стекла

Запланируйте стратегию аварийного выполнения для клиента Azure Active Directory, подписки Azure и учетных записей Microsoft Purview, чтобы предотвратить блокировку учетной записи на уровне клиента.

Дополнительные сведения о планировании Azure AD и аварийного доступа Azure см. в статье Управление учетными записями аварийного доступа в Azure AD.

Дополнительные сведения о стратегии разбиения Microsoft Purview см. в статье Рекомендации по проектированию и рекомендации по проектированию коллекций Microsoft Purview.

Защита от угроз и предотвращение кражи данных

Microsoft Purview предоставляет подробные сведения о конфиденциальности данных, что делает их ценными для групп безопасности, использующих Microsoft Defender для облака для управления состоянием безопасности организации и защиты от угроз для рабочих нагрузок. Ресурсы данных остаются популярной мишенью для злоумышленников, поэтому командам безопасности крайне важно выявлять, определять приоритеты и защищать конфиденциальные ресурсы данных в своих облачных средах. Чтобы решить эту проблему, мы объявляем об интеграции между Microsoft Defender для облака и Microsoft Purview в общедоступной предварительной версии.

Интеграция с Microsoft 365 и Microsoft Defender для облака

Часто одной из самых больших проблем для организации безопасности в компании является выявление и защита активов на основе их важности и конфиденциальности. Корпорация Майкрософт недавно объявила об интеграции между Microsoft Purview и Microsoft Defender для облака в общедоступной предварительной версии для решения этих проблем.

Если вы расширили метки конфиденциальности Microsoft 365 для активов и столбцов базы данных в Microsoft Purview, вы можете отслеживать высокоценные ресурсы с помощью Microsoft Defender для облака из инвентаризации, оповещений и рекомендаций на основе меток конфиденциальности обнаруженных ресурсов.

Для рекомендаций мы предоставили средства управления безопасностью , которые помогут вам понять, насколько важна каждая рекомендация для общего состояния безопасности. Microsoft Defender для облака включает значение оценки безопасности для каждого элемента управления, которое помогает определить приоритеты в работе по обеспечению безопасности. Дополнительные сведения см. в статье Элементы управления безопасностью и их рекомендации.

Для оповещений мы назначили метки серьезности каждому оповещению, чтобы помочь определить порядок, в котором вы участвуете в каждом оповещении. Дополнительные сведения см. в статье Классификация оповещений.

Дополнительные сведения см. в статье Интеграция Microsoft Purview с продуктами безопасности Azure.

Защита информации

Безопасное извлечение и хранение метаданных

Microsoft Purview — это решение для управления данными в облаке. Вы можете регистрировать и сканировать различные источники данных из различных систем данных из локальной среды, Azure или многооблачных сред в Microsoft Purview. Хотя источник данных зарегистрирован и сканируется в Microsoft Purview, фактические данные и источники данных остаются в их исходных расположениях, только метаданные извлекаются из источников данных и хранятся в Схема данных Microsoft Purview, что означает, что вам не нужно перемещать данные из региона или их исходного расположения для извлечения метаданных в Microsoft Purview.

При развертывании учетной записи Microsoft Purview в подписке Azure также развертывается управляемая группа ресурсов. Управляемая учетная запись хранения Azure развертывается в этой группе ресурсов. Управляемая учетная запись хранения используется для приема метаданных из источников данных во время сканирования. Так как эти ресурсы используются Microsoft Purview, к ним не могут обращаться другие пользователи или субъекты, кроме учетной записи Microsoft Purview. Это связано с тем, что назначение запрета управления доступом на основе ролей Azure (RBAC) автоматически добавляется для всех участников этой группы ресурсов во время развертывания учетной записи Microsoft Purview, что предотвращает любые операции CRUD с этими ресурсами, если они не инициируются из Microsoft Purview.

Где хранятся метаданные?

Microsoft Purview извлекает только метаданные из разных систем источников данных в Схема данных Microsoft Purview во время сканирования.

Вы можете развернуть учетную запись Microsoft Purview в подписке Azure в любых поддерживаемых регионах Azure.

Все метаданные хранятся в схеме данных в экземпляре Microsoft Purview. Это означает, что метаданные хранятся в том же регионе, что и экземпляр Microsoft Purview.

Как метаданные извлекаются из источников данных?

Microsoft Purview позволяет использовать любой из следующих параметров для извлечения метаданных из источников данных:

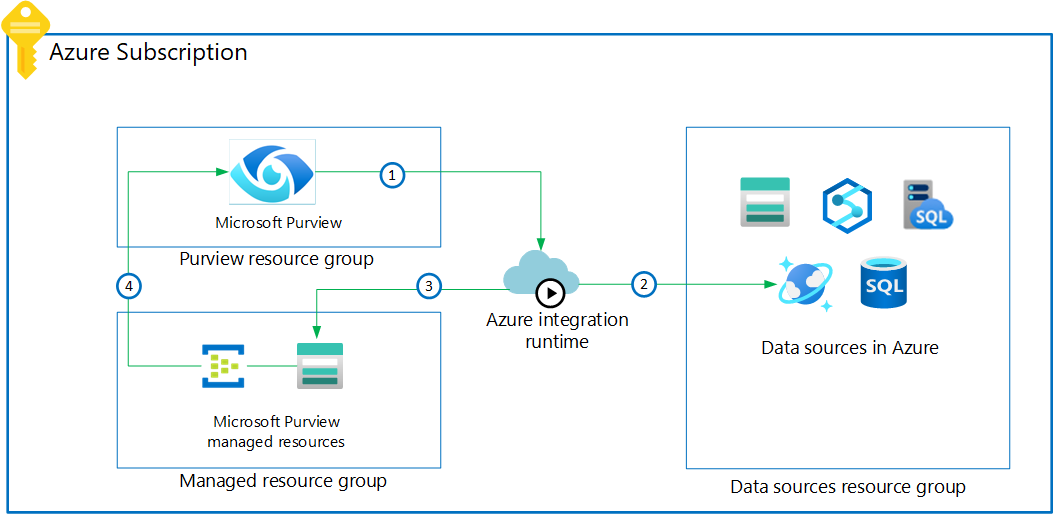

Среда выполнения Azure. Данные метаданных извлекаются и обрабатываются в том же регионе, что и источники данных.

Ручное или автоматическое сканирование инициируется из Схема данных Microsoft Purview через среду выполнения интеграции Azure.

Среда выполнения интеграции Azure подключается к источнику данных для извлечения метаданных.

Метаданные помещаются в очередь в управляемом хранилище Microsoft Purview и хранятся в Хранилище BLOB-объектов Azure.

Метаданные отправляются в Схема данных Microsoft Purview.

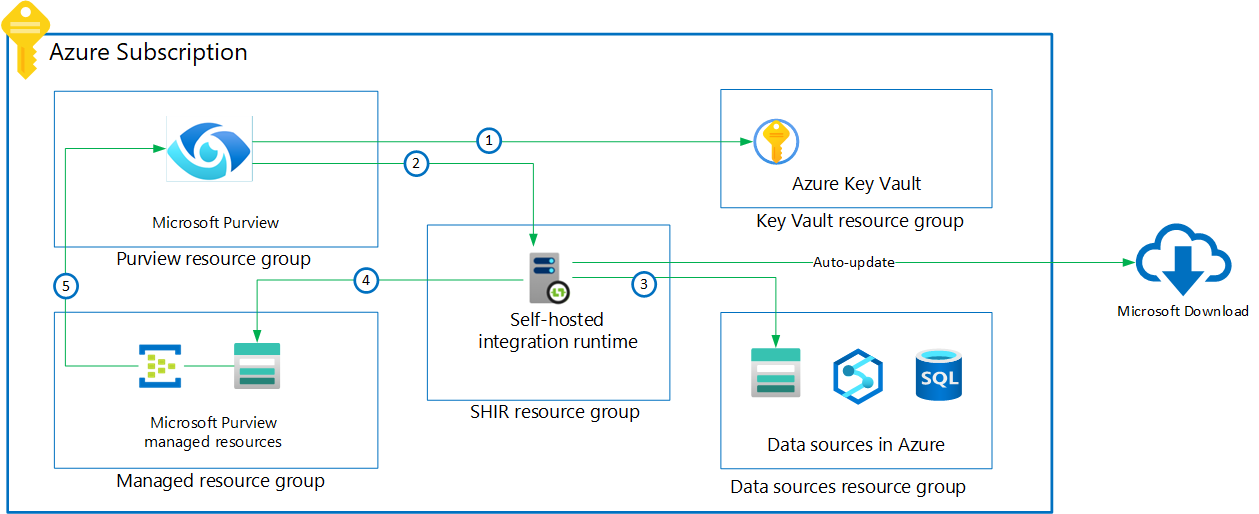

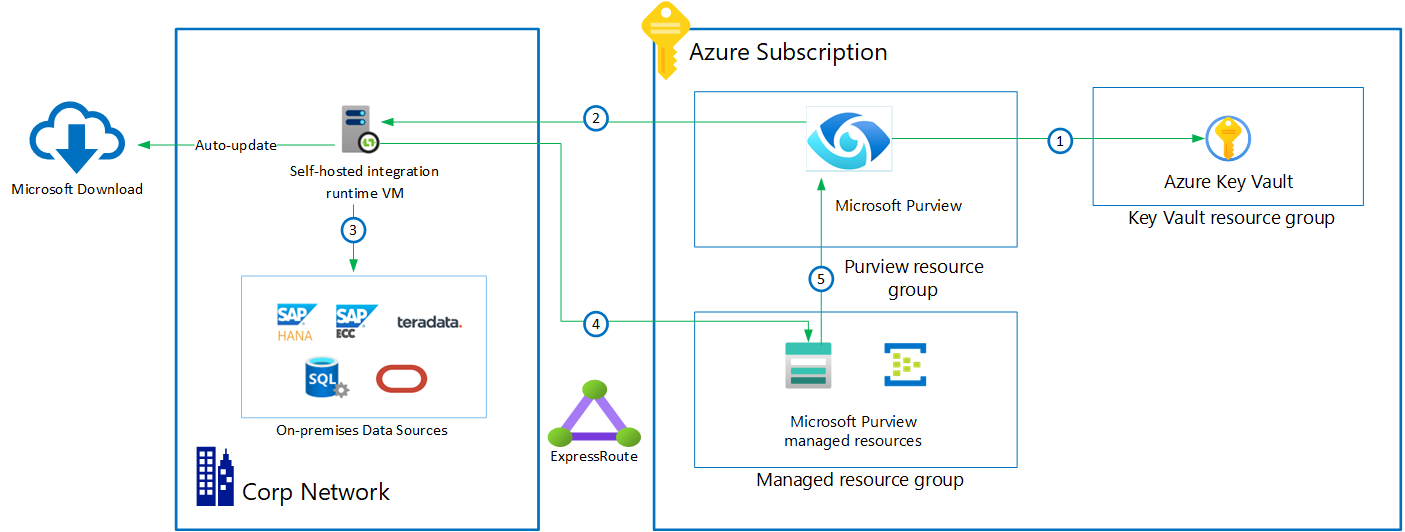

Локальная среда выполнения интеграции. Метаданные извлекаются и обрабатываются локальной средой выполнения интеграции в памяти виртуальных машин локальной среды выполнения интеграции перед их отправкой в Схема данных Microsoft Purview. В этом случае клиентам необходимо развертывать одну или несколько виртуальных машин на основе Windows локальной среды выполнения интеграции и управлять ими в подписках Azure или локальных средах. Для сканирования локальных источников данных и источников данных на основе виртуальных машин всегда требуется использование локальной среды выполнения интеграции. Среда выполнения интеграции Azure не поддерживается для этих источников данных. На следующих шагах показан поток взаимодействия на высоком уровне при использовании локальной среды выполнения интеграции для сканирования источника данных.

Запускается ручная или автоматическая проверка. Microsoft Purview подключается к Azure Key Vault, чтобы получить учетные данные для доступа к источнику данных.

Проверка инициируется из Схема данных Microsoft Purview через локальную среду выполнения интеграции.

Локальная служба среды выполнения интеграции из виртуальной машины подключается к источнику данных для извлечения метаданных.

Метаданные обрабатываются в памяти виртуальной машины для локальной среды выполнения интеграции. Метаданные помещаются в очередь в управляемое хранилище Microsoft Purview, а затем хранятся в Хранилище BLOB-объектов Azure.

Метаданные отправляются в Схема данных Microsoft Purview.

Если вам нужно извлечь метаданные из источников данных с конфиденциальными данными, которые не могут покинуть границу локальной сети, настоятельно рекомендуется развернуть локальную виртуальную машину среды выполнения интеграции в корпоративной сети, где находятся источники данных, для извлечения и обработки метаданных в локальной среде и отправки только метаданных в Microsoft Purview.

Запускается ручная или автоматическая проверка. Microsoft Purview подключается к Azure Key Vault, чтобы получить учетные данные для доступа к источнику данных.

Проверка инициируется с помощью локальной локальной среды выполнения интеграции.

Локальная служба среды выполнения интеграции из виртуальной машины подключается к источнику данных для извлечения метаданных.

Метаданные обрабатываются в памяти виртуальной машины для локальной среды выполнения интеграции. Метаданные помещаются в очередь в управляемое хранилище Microsoft Purview, а затем хранятся в Хранилище BLOB-объектов Azure. Фактические данные никогда не покидают границу сети.

Метаданные отправляются в Схема данных Microsoft Purview.

Защита и шифрование информации

Azure предлагает множество механизмов для сохранения конфиденциальности данных в неактивных и при их перемещении из одного расположения в другое. В Microsoft Purview неактивные данные шифруются с помощью ключей, управляемых Корпорацией Майкрософт, и при передаче данных с помощью протокола TLS версии 1.2 или более поздней.

Безопасность транспортного уровня (шифрование при передаче)

Передаваемые данные (также известные как перемещаемые данные) шифруются в Microsoft Purview.

Чтобы добавить еще один уровень безопасности в дополнение к элементам управления доступом, Microsoft Purview защищает данные клиентов путем шифрования данных в движении с помощью tls и защиты передаваемых данных от атак "вне диапазона" (таких как сбор трафика). Он использует шифрование, чтобы злоумышленники не могли легко считывать или изменять данные.

Microsoft Purview поддерживает шифрование данных при передаче с помощью TLS версии 1.2 или более поздней.

Дополнительные сведения см. в статье Шифрование конфиденциальной информации при передаче.

Прозрачное шифрование данных (шифрование неактивных данных)

Неактивные данные включают информацию, которая находится в постоянном хранилище на физическом носителе в любом цифровом формате. Носитель может включать файлы на магнитном или оптическом носителе, архивные данные и резервные копии данных в регионах Azure.

Чтобы добавить еще один уровень безопасности в дополнение к элементам управления доступом, Microsoft Purview шифрует неактивные данные для защиты от атак "вне диапазона" (таких как доступ к базовому хранилищу). Он использует шифрование с помощью ключей, управляемых Корпорацией Майкрософт. Эта практика помогает убедиться, что злоумышленники не могут легко считывать или изменять данные.

Дополнительные сведения см. в разделе Шифрование неактивных конфиденциальных данных.

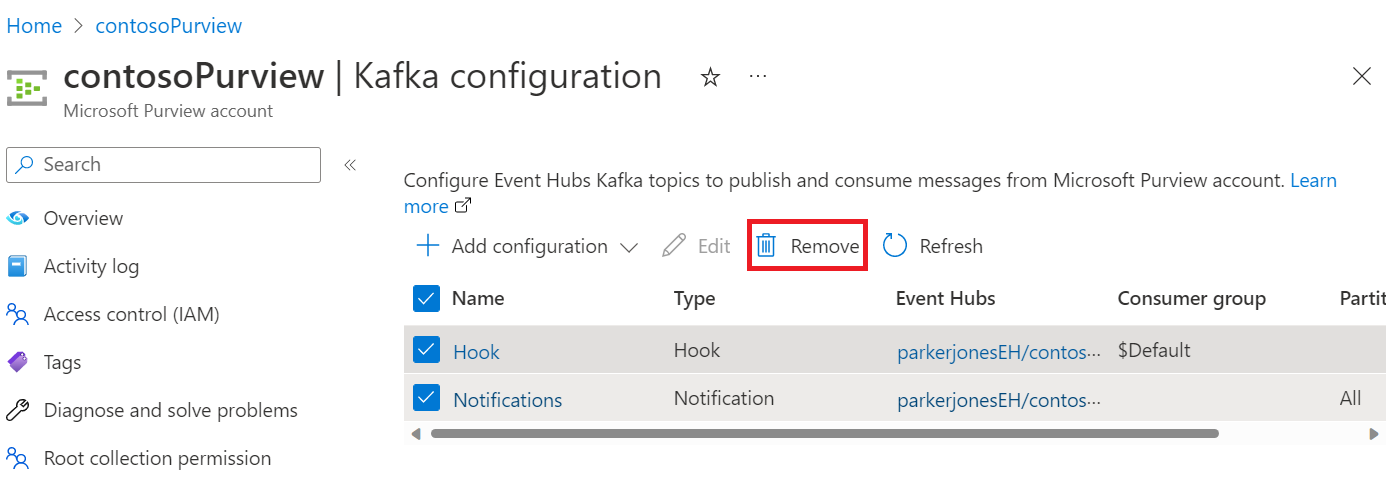

Необязательная конфигурация пространства имен Центров событий

Каждая учетная запись Microsoft Purview может настроить Центры событий, доступные через конечную точку Atlas Kafka. Это можно включить при создании в разделе Конфигурация или из портал Azure в конфигурации Kafka. Рекомендуется включать необязательный управляемый концентратор событий, только если он используется для распространения событий в схему данных учетной записи Microsoft Purview или за ее пределами. Чтобы удалить эту точку распространения информации, не настраивайте эти конечные точки или удаляйте их.

Чтобы удалить настроенные пространства имен Центров событий, выполните следующие действия.

- Найдите и откройте учетную запись Microsoft Purview в портал Azure.

- Выберите Конфигурация Kafka в разделе Параметры на странице учетной записи Microsoft Purview в портал Azure.

- Выберите Центры событий, которые нужно отключить. (Центры перехватчиков отправляют сообщения в Microsoft Purview. Центры уведомлений получают уведомления.)

- Нажмите кнопку Удалить , чтобы сохранить выбор и начать процесс отключения. Это может занять несколько минут.

Примечание.

Если при отключении этого пространства имен Центров событий у вас есть частная конечная точка приема, после отключения частная конечная точка приема может отображаться как отключенная.

Дополнительные сведения о настройке этих пространств имен Центров событий см. в статье Настройка центров событий для разделов Atlas Kafka.

Управление учетными данными

Чтобы извлечь метаданные из системы источника данных в Схема данных Microsoft Purview, необходимо зарегистрировать и проверить системы источников данных в Схема данных Microsoft Purview. Чтобы автоматизировать этот процесс, мы создали соединители для различных систем источников данных в Microsoft Purview, чтобы упростить процесс регистрации и сканирования.

Для подключения к источнику данных Microsoft Purview требуются учетные данные с доступом только для чтения к системе источника данных.

По возможности рекомендуется приоритезировать использование следующих параметров учетных данных:

- Управляемое удостоверение Microsoft Purview

- Управляемое удостоверение, назначаемое пользователем

- Субъекты-службы

- Другие параметры, такие как ключ учетной записи, проверка подлинности SQL и т. д.

Если вы используете какие-либо параметры вместо управляемых удостоверений, все учетные данные должны храниться и защищаться в хранилище ключей Azure. Microsoft Purview требует получения или получения доступа к секрету в ресурсе Key Vault Azure.

Как правило, можно использовать следующие параметры для настройки среды выполнения интеграции и учетные данные для сканирования систем источников данных:

| Сценарий | Параметр среды выполнения | Поддерживаемые учетные данные |

|---|---|---|

| Источник данных — это платформа как услуга Azure, например Azure Data Lake Storage 2-го поколения или Azure SQL в общедоступной сети. | Вариант 1. Среда выполнения Azure | Управляемое удостоверение Microsoft Purview, субъект-служба или ключ доступа/ проверка подлинности SQL (в зависимости от типа источника данных Azure) |

| Источник данных — это платформа как услуга Azure, например Azure Data Lake Storage 2-го поколения или Azure SQL в общедоступной сети. | Вариант 2. Локальная среда выполнения интеграции | Субъект-служба, ключ доступа или проверка подлинности SQL (в зависимости от типа источника данных Azure) |

| Источник данных — это платформа как услуга Azure, например Azure Data Lake Storage 2-го поколения или Azure SQL в частной сети с помощью службы Приватный канал Azure | Локальная среда выполнения интеграции | Субъект-служба, ключ доступа или проверка подлинности SQL (в зависимости от типа источника данных Azure) |

| Источник данных находится внутри виртуальной машины IaaS Azure, например SQL Server | Локальная среда выполнения интеграции, развернутая в Azure | Проверка подлинности SQL или обычная проверка подлинности (в зависимости от типа источника данных Azure) |

| Источник данных находится в локальной системе, например SQL Server или Oracle | Локальная среда выполнения интеграции, развернутая в Azure или в локальной сети | Проверка подлинности SQL или обычная проверка подлинности (в зависимости от типа источника данных Azure) |

| Многооблачная среда | Среда выполнения Azure или локальная среда выполнения интеграции на основе типов источников данных | Поддерживаемые параметры учетных данных зависят от типов источников данных |

| Клиент Power BI | Среда выполнения Azure | Управляемое удостоверение Microsoft Purview |

Используйте это руководство , чтобы узнать больше о каждом источнике и поддерживаемых вариантах проверки подлинности.

Другие рекомендации

Применение рекомендаций по обеспечению безопасности для виртуальных машин локальной среды выполнения

Рассмотрите возможность защиты развертывания виртуальных машин локальной среды выполнения интеграции и управления ими в Azure или локальной среде, если локальная среда выполнения интеграции используется для сканирования источников данных в Microsoft Purview.

Для виртуальных машин локальной среды выполнения интеграции, развернутых как виртуальные машины в Azure, следуйте рекомендациям по безопасности для виртуальных машин Windows.

- Блокировка входящего трафика к виртуальным машинам с помощью групп безопасности сети и JIT-доступа в Azure Defender.

- Установите антивирусную программу или антивредоносное ПО.

- Разверните Azure Defender, чтобы получить аналитические сведения о любой потенциальной аномалии на виртуальных машинах.

- Ограничьте количество программного обеспечения на виртуальных машинах локальной среды выполнения интеграции. Хотя наличие выделенной виртуальной машины для локальной среды выполнения для Microsoft Purview не является обязательным требованием, мы настоятельно рекомендуем использовать выделенные виртуальные машины, особенно для рабочих сред.

- Мониторинг виртуальных машин с помощью Azure Monitor для виртуальных машин. С помощью агента Log Analytics можно записывать содержимое, например метрики производительности, чтобы настроить требуемую емкость для виртуальных машин.

- Интеграция виртуальных машин с Microsoft Defender для облака позволяет предотвращать угрозы, обнаруживать их и реагировать на них.

- Поддерживайте актуальность компьютеров. Вы можете включить автоматическую клиентский компонент Центра обновления Windows или использовать управление обновлениями в служба автоматизации Azure для управления обновлениями на уровне операционной системы для ОС.

- Используйте несколько компьютеров для повышения устойчивости и доступности. Вы можете развернуть и зарегистрировать несколько локальных сред выполнения интеграции, чтобы распределить проверки между несколькими локальными компьютерами среды выполнения интеграции или развернуть локальную среду выполнения интеграции в масштабируемом наборе виртуальных машин для повышения избыточности и масштабируемости.

- При необходимости можно запланировать включение резервного копирования Azure на виртуальных машинах локальной среды выполнения интеграции, чтобы увеличить время восстановления виртуальной машины локальной среды выполнения интеграции в случае аварии на уровне виртуальной машины.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по