Архитектура сети Microsoft Purview и рекомендации

Решения по управлению данными Microsoft Purview — это решения PaaS (платформа как услуга) для управления данными. Учетные записи Microsoft Purview имеют общедоступные конечные точки, к которым можно подключиться через Интернет. Однако все конечные точки защищены с помощью имен входа Azure Active Directory (Azure AD) и управления доступом на основе ролей (RBAC).

Примечание.

Эти рекомендации охватывают сетевую архитектуру для унифицированных решений по управлению данными Microsoft Purview. Дополнительные сведения о решениях microsoft Purview для управления рисками и соответствием требованиям см. здесь. Дополнительные сведения о Microsoft Purview в целом см. здесь.

Для дополнительного уровня безопасности можно создать частные конечные точки для учетной записи Microsoft Purview. Вы получите частный IP-адрес из виртуальной сети в Azure в учетную запись Microsoft Purview и ее управляемые ресурсы. Этот адрес ограничивает весь трафик между виртуальной сетью и учетной записью Microsoft Purview приватным каналом для взаимодействия пользователей с API и порталом управления Microsoft Purview, а также для сканирования и приема.

В настоящее время брандмауэр Microsoft Purview обеспечивает управление доступом для общедоступной конечной точки учетной записи purview. Брандмауэр можно использовать, чтобы разрешить весь доступ или заблокировать весь доступ через общедоступную конечную точку при использовании частных конечных точек. Дополнительные сведения см. в статье Параметры брандмауэра Microsoft Purview.

В зависимости от требований к сети, подключению и безопасности можно настроить и поддерживать учетные записи Microsoft Purview для доступа к базовым службам или приема. Используйте это руководство, чтобы определить и подготовить сетевую среду, чтобы получить доступ к Microsoft Purview и сканировать источники данных из сети или облака.

В этом руководстве рассматриваются следующие параметры сети:

- Используйте общедоступные конечные точки Azure.

- Используйте частные конечные точки.

- Используйте частные конечные точки и разрешите общедоступный доступ к той же учетной записи Microsoft Purview.

- Используйте общедоступные конечные точки Azure для доступа к порталу управления Microsoft Purview и частным конечным точкам для приема.

В этом руководстве описывается несколько наиболее распространенных сценариев сетевой архитектуры для Microsoft Purview. Хотя вы не ограничены этими сценариями, учитывайте ограничения службы при планировании сети для учетных записей Microsoft Purview.

Предварительные требования

Чтобы понять, какой вариант сети лучше всего подходит для вашей среды, мы рекомендуем сначала выполнить следующие действия:

Ознакомьтесь с топологией сети и требованиями к безопасности перед регистрацией и сканированием источников данных в Microsoft Purview. Дополнительные сведения см. в статье Определение топологии сети Azure.

Определите модель сетевого подключения для служб PaaS.

Вариант 1. Использование общедоступных конечных точек

По умолчанию учетные записи Microsoft Purview можно использовать через общедоступные конечные точки, доступные через Интернет. Разрешите общедоступные сети в учетной записи Microsoft Purview, если у вас есть следующие требования:

- При проверке или подключении к конечным точкам Microsoft Purview не требуется частное подключение.

- Все источники данных являются только приложениями SaaS( программное обеспечение как услуга).

- Все источники данных имеют общедоступную конечную точку, доступную через Интернет.

- Бизнес-пользователям требуется доступ к учетной записи Microsoft Purview и порталу управления Microsoft Purview через Интернет.

Параметры среды выполнения интеграции

Чтобы проверить источники данных, пока брандмауэр учетной записи Microsoft Purview настроен для предоставления общего доступа, можно использовать среду выполнения интеграции Azure и локальную среду выполнения интеграции. Способ их использования зависит от поддержки источников данных.

Ниже приведены некоторые рекомендации.

Вы можете использовать среду выполнения интеграции Azure или локальную среду выполнения интеграции для сканирования источников данных Azure, таких как база данных Azure SQL или Хранилище BLOB-объектов Azure, но мы рекомендуем использовать среду выполнения интеграции Azure для сканирования источников данных Azure, когда это возможно, чтобы снизить затраты и административные издержки.

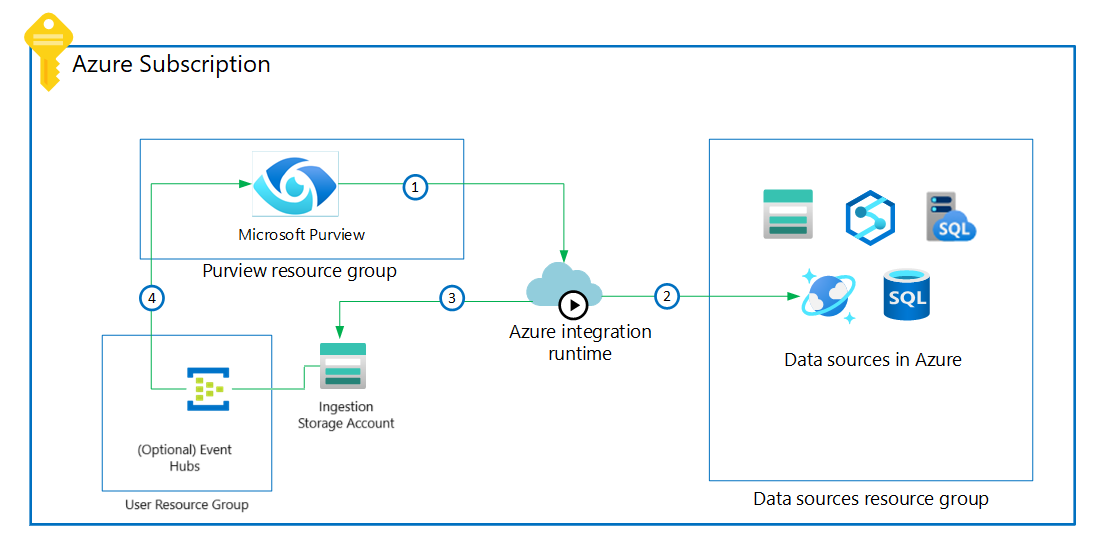

Чтобы проверить несколько источников данных Azure, используйте общедоступную сеть и среду выполнения интеграции Azure. Следующие шаги показывают поток связи на высоком уровне при использовании среды выполнения интеграции Azure для сканирования источника данных в Azure.

Ручное или автоматическое сканирование инициируется из Схема данных Microsoft Purview через среду выполнения интеграции Azure.

Среда выполнения интеграции Azure подключается к источнику данных для извлечения метаданных.

Метаданные помещаются в очередь в управляемом хранилище Microsoft Purview и хранятся в Хранилище BLOB-объектов Azure.

Метаданные отправляются в Схема данных Microsoft Purview.

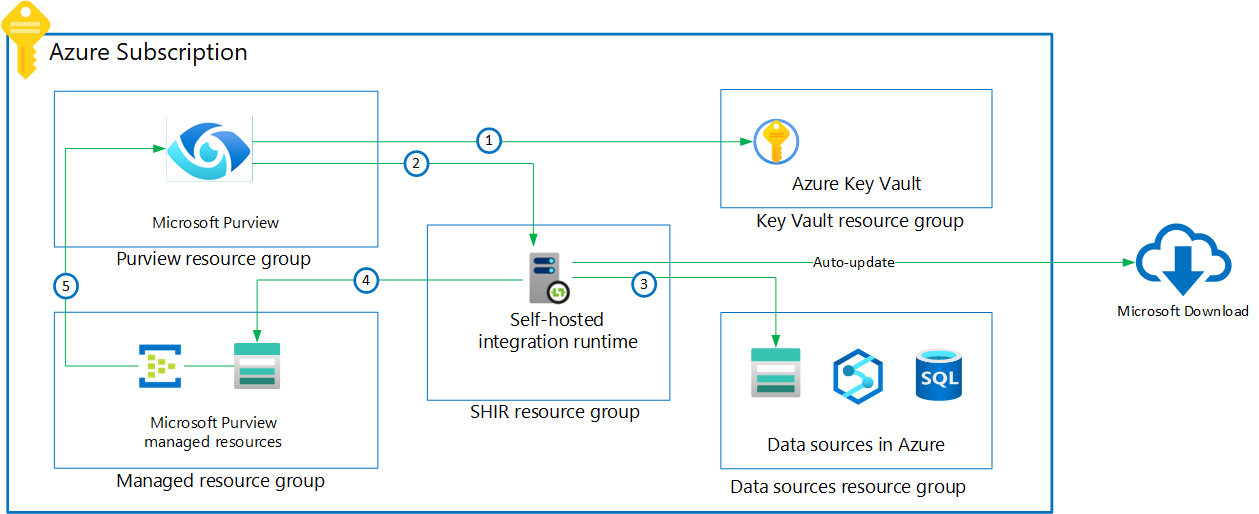

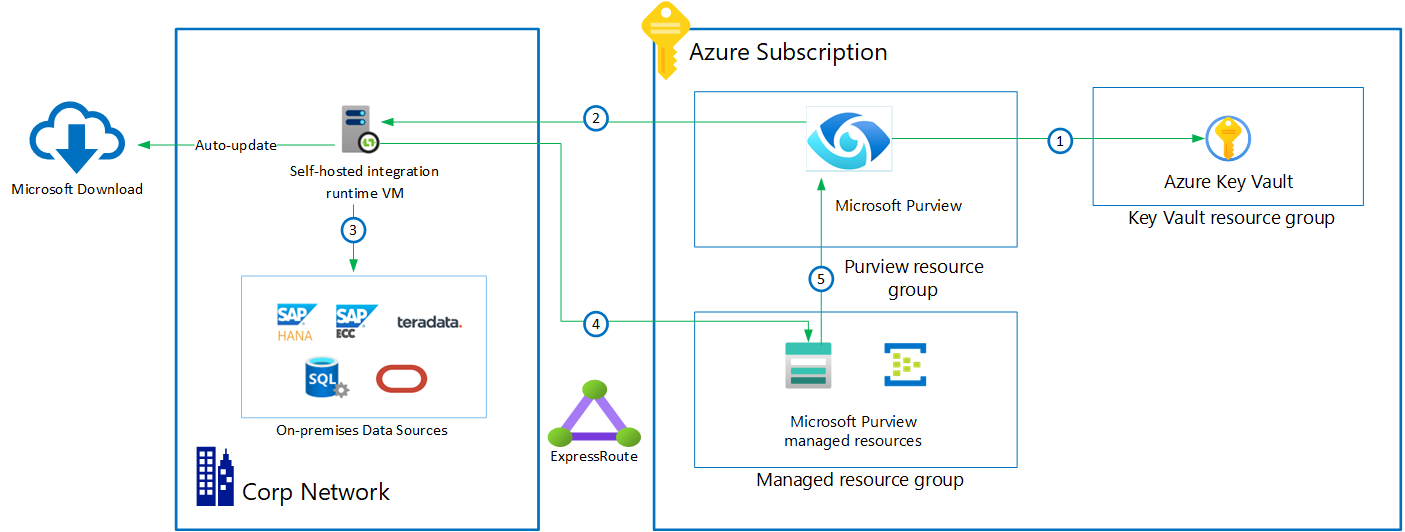

Для сканирования локальных источников данных и источников данных на основе виртуальных машин всегда требуется использование локальной среды выполнения интеграции. Среда выполнения интеграции Azure не поддерживается для этих источников данных. На следующих шагах показан поток взаимодействия на высоком уровне при использовании локальной среды выполнения интеграции для сканирования источника данных. На первой схеме показан сценарий, в котором ресурсы находятся в Azure или на виртуальной машине в Azure. На второй схеме показан сценарий с локальными ресурсами. Шаги между ними одинаковы с точки зрения Microsoft Purview:

Запускается ручная или автоматическая проверка. Microsoft Purview подключается к Azure Key Vault, чтобы получить учетные данные для доступа к источнику данных.

Проверка инициируется из Схема данных Microsoft Purview через локальную среду выполнения интеграции.

Локальная служба среды выполнения интеграции с виртуальной машины или локального компьютера подключается к источнику данных для извлечения метаданных.

Метаданные обрабатываются в памяти компьютера для локальной среды выполнения интеграции. Метаданные помещаются в очередь в управляемое хранилище Microsoft Purview, а затем хранятся в Хранилище BLOB-объектов Azure. Фактические данные никогда не покидают границу сети.

Метаданные отправляются в Схема данных Microsoft Purview.

Параметры проверки подлинности

При сканировании источника данных в Microsoft Purview необходимо указать учетные данные. Затем Microsoft Purview может считывать метаданные ресурсов с помощью среды выполнения интеграции Azure в целевом источнике данных. При использовании общедоступной сети параметры проверки подлинности и требования зависят от следующих факторов:

Тип источника данных. Например, если источником данных является база данных Azure SQL, необходимо использовать имя входа с db_datareader доступом к каждой базе данных. Это может быть управляемое пользователем удостоверение или управляемое удостоверение Microsoft Purview. Кроме того, это может быть субъект-служба в Azure Active Directory, добавленный в База данных SQL в качестве db_datareader.

Если источник данных Хранилище BLOB-объектов Azure, можно использовать управляемое удостоверение Microsoft Purview или субъект-службу в Azure Active Directory, добавленный в качестве роли читателя данных хранилища BLOB-объектов в учетной записи хранения Azure. Или используйте ключ учетной записи хранения.

Тип проверки подлинности. Мы рекомендуем использовать управляемое удостоверение Microsoft Purview для сканирования источников данных Azure по возможности, чтобы уменьшить административные издержки. Для любых других типов проверки подлинности необходимо настроить учетные данные для проверки подлинности источника в Microsoft Purview:

- Создайте секрет в хранилище ключей Azure.

- Зарегистрируйте хранилище ключей в Microsoft Purview.

- В Microsoft Purview создайте учетные данные, используя секрет, сохраненный в хранилище ключей.

Тип среды выполнения, используемый при проверке. В настоящее время вы не можете использовать управляемое удостоверение Microsoft Purview с локальной средой выполнения интеграции.

Другие особенности

Если вы решили сканировать источники данных с помощью общедоступных конечных точек, локальные виртуальные машины среды выполнения интеграции должны иметь исходящий доступ к источникам данных и конечным точкам Azure.

Виртуальные машины локальной среды выполнения интеграции должны иметь исходящее подключение к конечным точкам Azure.

Источники данных Azure должны разрешать открытый доступ. Если в источнике данных включена конечная точка службы, убедитесь, что вы разрешили службам Azure в списке доверенных служб доступ к источникам данных Azure. Конечная точка службы направляет трафик из виртуальной сети по оптимальному пути в Azure.

Вариант 2. Использование частных конечных точек

Как и другие решения PaaS, Microsoft Purview не поддерживает развертывание непосредственно в виртуальной сети. Таким образом, вы не можете использовать определенные сетевые функции с ресурсами предложения, такими как группы безопасности сети, таблицы маршрутов или другие сетевые устройства, например Брандмауэр Azure. Вместо этого можно использовать частные конечные точки, которые можно включить в виртуальной сети. Затем вы можете отключить общедоступный доступ к Интернету, чтобы безопасно подключиться к Microsoft Purview.

Для учетной записи Microsoft Purview необходимо использовать частные конечные точки, если у вас есть какие-либо из следующих требований:

Необходима сквозная сетевая изоляция для учетных записей Microsoft Purview и источников данных.

Необходимо заблокировать общий доступ к учетным записям Microsoft Purview.

Источники данных "платформа как услуга" (PaaS) развертываются с частными конечными точками, и вы заблокировали весь доступ через общедоступную конечную точку.

Локальные источники данных или источники данных IaaS (инфраструктура как услуга) не могут получить доступ к общедоступным конечным точкам.

Особенности дизайна

Чтобы подключиться к учетной записи Microsoft Purview в частном порядке и безопасно, необходимо развернуть учетную запись и частную конечную точку портала. Например, это развертывание необходимо, если вы планируете подключиться к Microsoft Purview через API или использовать портал управления Microsoft Purview.

Если необходимо подключиться к порталу управления Microsoft Purview с помощью частных конечных точек, необходимо развернуть как частные конечные точки учетной записи, так и частные конечные точки портала.

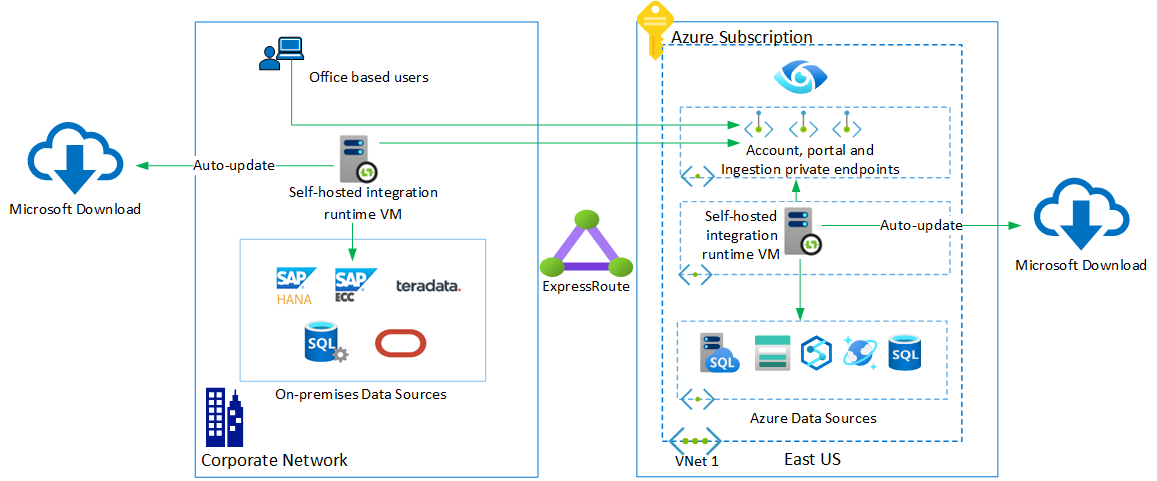

Чтобы проверить источники данных через частное подключение, необходимо настроить хотя бы одну учетную запись и одну частную конечную точку приема для Microsoft Purview. Проверки необходимо настроить с помощью локальной среды выполнения интеграции с помощью метода проверки подлинности, отличного от управляемого удостоверения Microsoft Purview.

Перед настройкой проверок ознакомьтесь с матрицей поддержки для сканирования источников данных через частную конечную точку приема.

Ознакомьтесь с требованиями к DNS. Если вы используете пользовательский DNS-сервер в сети, клиенты должны иметь возможность разрешать полное доменное имя (FQDN) для конечных точек учетной записи Microsoft Purview в IP-адрес частной конечной точки.

Чтобы проверить источники данных Azure через частное подключение, используйте управляемую среду выполнения виртуальной сети. Просмотр поддерживаемых регионов. Этот параметр может снизить административные издержки при развертывании локальных компьютеров среды выполнения интеграции и управлении ими.

Параметры среды выполнения интеграции

Если источники данных находятся в Azure, можно выбрать любой из следующих параметров среды выполнения:

Среда выполнения управляемой виртуальной сети. Используйте этот параметр, если учетная запись Microsoft Purview развернута в любом из поддерживаемых регионов и вы планируете сканировать любой из поддерживаемых источников данных.

Локальная среда выполнения интеграции.

При использовании локальной среды выполнения интеграции необходимо настроить и использовать локальную среду выполнения интеграции на виртуальной машине Windows, развернутой в той же или одноранговой виртуальной сети, где развернуты частные конечные точки приема Microsoft Purview. Среда выполнения интеграции Azure не будет работать с частными конечными точками приема.

Чтобы проверить локальные источники данных, можно также установить локальную среду выполнения интеграции на локальном компьютере Windows или на виртуальной машине в виртуальной сети Azure.

При использовании частных конечных точек с Microsoft Purview необходимо разрешить сетевое подключение из источников данных к локальной виртуальной машине интеграции в виртуальной сети Azure, где развернуты частные конечные точки Microsoft Purview.

Рекомендуется разрешить автоматическое обновление локальной среды выполнения интеграции. Убедитесь, что вы открыли необходимые правила для исходящего трафика в виртуальной сети Azure или в корпоративном брандмауэре, чтобы разрешить автоматическое обновление. Дополнительные сведения см. в статье Требования к сети локальной среды выполнения интеграции.

Параметры проверки подлинности

Вы не можете использовать управляемое удостоверение Microsoft Purview для сканирования источников данных через частные конечные точки приема. Используйте субъект-службу, ключ учетной записи или проверку подлинности SQL на основе типа источника данных.

Убедитесь, что ваши учетные данные хранятся в хранилище ключей Azure и зарегистрированы в Microsoft Purview.

Необходимо создать учетные данные в Microsoft Purview на основе каждого секрета, создаваемого в хранилище ключей Azure. Необходимо как минимум назначить доступ к секретам Для Microsoft Purview в ресурсе Key Vault в Azure. В противном случае учетные данные не будут работать в учетной записи Microsoft Purview.

Текущие ограничения

Сканирование нескольких источников Azure с помощью всей подписки или группы ресурсов с помощью частных конечных точек приема и локальной среды выполнения интеграции не поддерживается при использовании частных конечных точек для приема. Вместо этого можно регистрировать и сканировать источники данных по отдельности.

Ограничения, связанные с частными конечными точками Microsoft Purview, см. в разделе Известные ограничения.

Ограничения, связанные со службой Приватный канал, см. в разделе ограничения Приватный канал Azure.

Сценарии частных конечных точек

Одна виртуальная сеть, один регион

В этом сценарии все источники данных Azure, локальные виртуальные машины среды выполнения интеграции и частные конечные точки Microsoft Purview развертываются в одной виртуальной сети в подписке Azure.

Если локальные источники данных существуют, подключение предоставляется через VPN-подключение типа "сеть — сеть" или подключение Azure ExpressRoute к виртуальной сети Azure, где развернуты частные конечные точки Microsoft Purview.

Эта архитектура подходит главным образом для небольших организаций или для сценариев разработки, тестирования и подтверждения концепции.

Один регион, несколько виртуальных сетей

Чтобы подключить две или несколько виртуальных сетей в Azure вместе, можно использовать пиринг между виртуальными сетями. Сетевой трафик между одноранговой виртуальной сетью является частным и хранится в магистральной сети Azure.

Многие клиенты создают свою сетевую инфраструктуру в Azure с помощью архитектуры звездообразной сети, где:

- Общие сетевые службы (например, сетевые виртуальные устройства, шлюзы ExpressRoute или VPN-шлюзы или DNS-серверы) развертываются в виртуальной сети концентратора.

- Периферийные виртуальные сети используют эти общие службы через пиринг виртуальных сетей.

В архитектурах звездообразной сети команда управления данными вашей организации может быть предоставлена с подпиской Azure, которая включает виртуальную сеть (концентратор). Все службы данных могут находиться в нескольких других подписках, подключенных к виртуальной сети концентратора через пиринг виртуальной сети или VPN-подключение типа "сеть — сеть".

В звездообразной архитектуре можно развернуть Microsoft Purview и одну или несколько локальных виртуальных машин среды выполнения интеграции в подписке концентратора и виртуальной сети. Вы можете зарегистрировать и проверить источники данных из других виртуальных сетей из нескольких подписок в одном регионе.

Виртуальные машины локальной среды выполнения интеграции можно развернуть в той же виртуальной сети Azure или в одноранговой виртуальной сети, где развернуты частные конечные точки учетной записи и приема.

При необходимости можно развернуть другую локальную среду выполнения интеграции в периферийных виртуальных сетях.

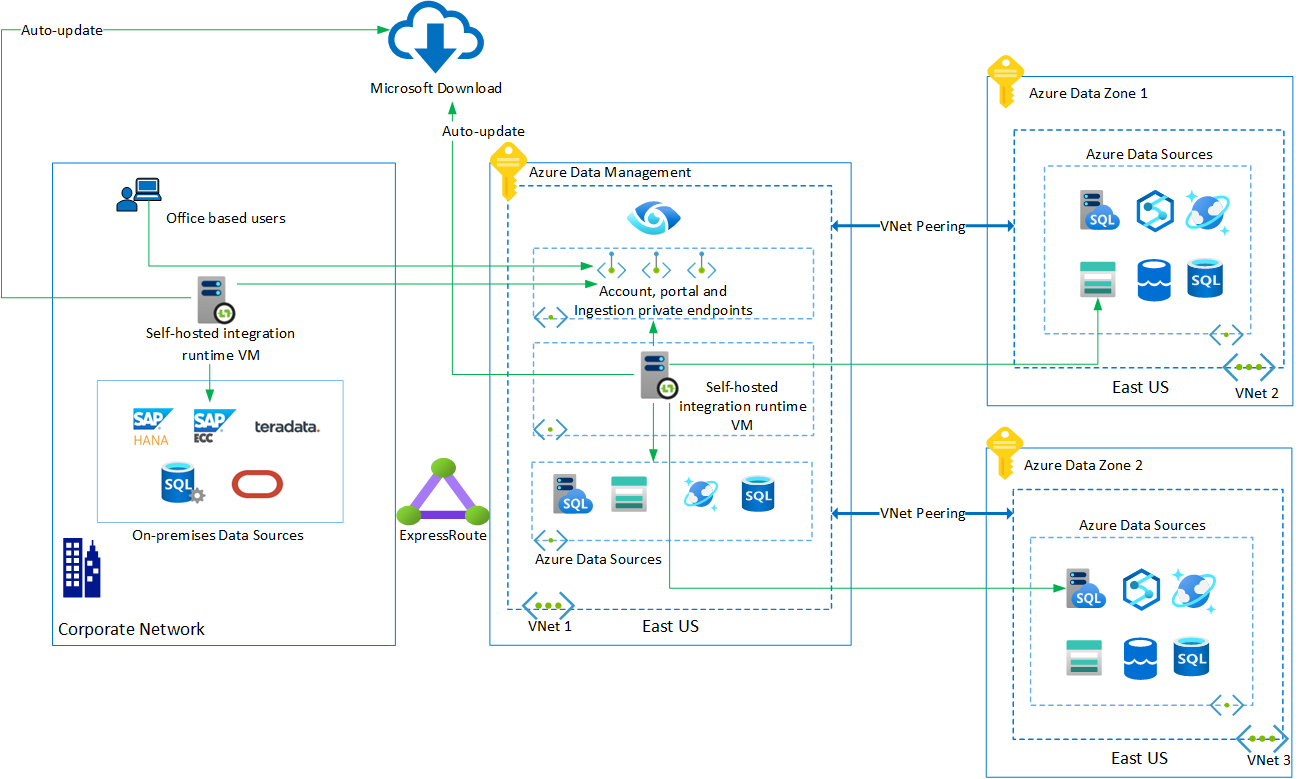

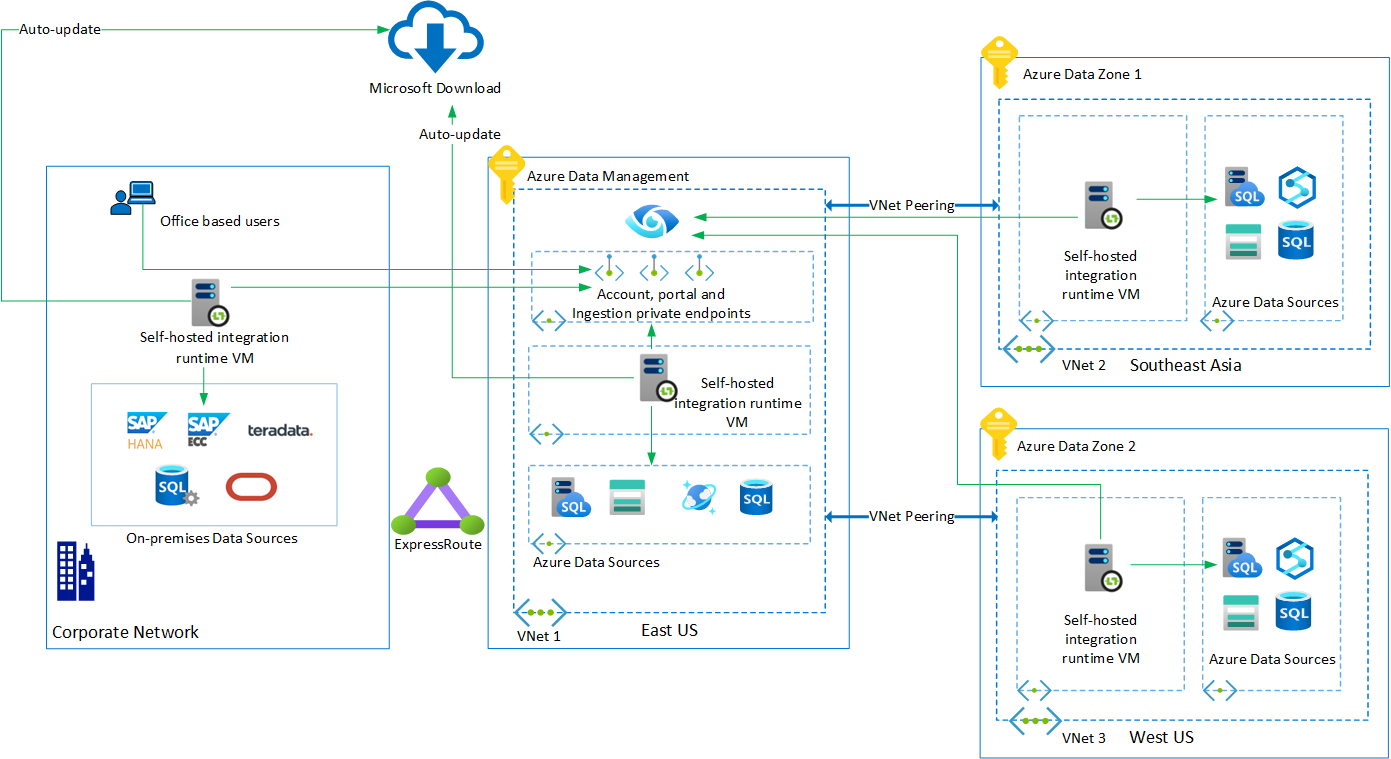

Несколько регионов, несколько виртуальных сетей

Если источники данных распределены по нескольким регионам Azure в одной или нескольких подписках Azure, можно использовать этот сценарий.

Для оптимизации производительности и затрат настоятельно рекомендуется развернуть одну или несколько виртуальных машин локальной среды выполнения интеграции в каждом регионе, где находятся источники данных.

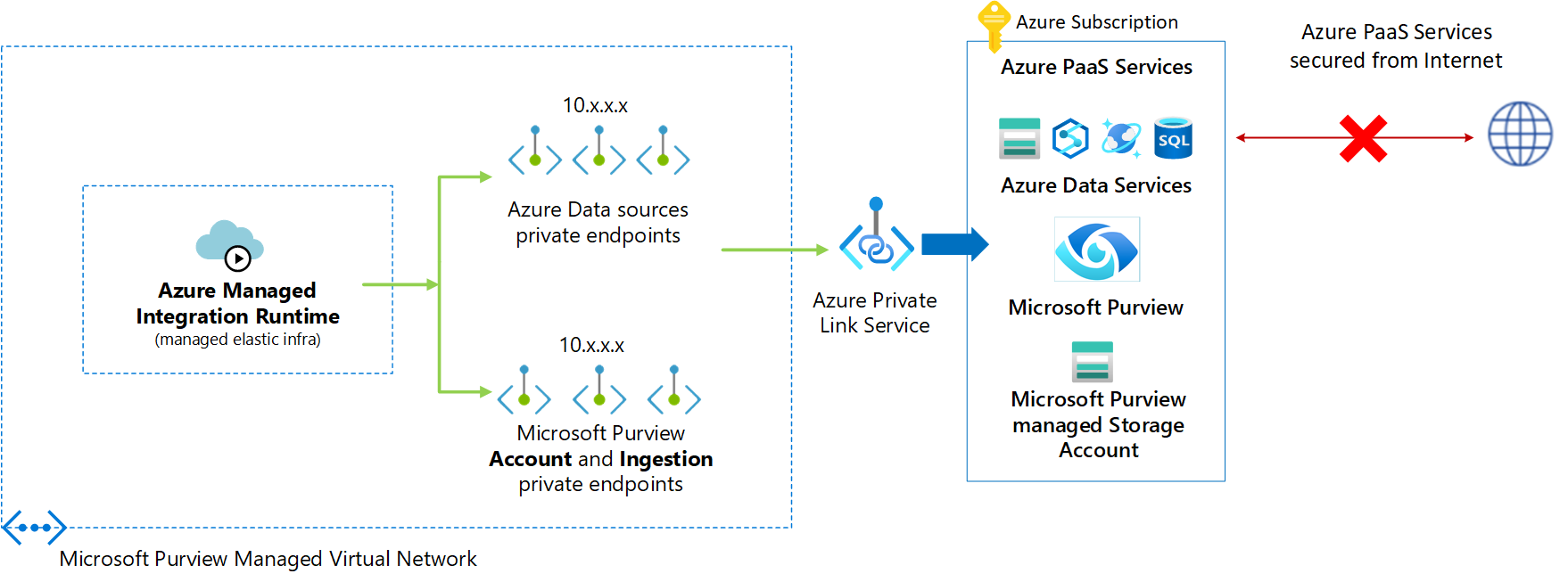

Сканирование с помощью управляемой среды выполнения виртуальной сети

Вы можете использовать управляемую среду выполнения виртуальной сети для сканирования источников данных в частной сети, если учетная запись Microsoft Purview развернута в любом из поддерживаемых регионов и вы планируете проверить любой из поддерживаемых источников данных Azure.

Использование управляемой среды выполнения виртуальной сети помогает свести к минимуму административные издержки управления средой выполнения и сократить общую длительность сканирования.

Чтобы сканировать любые источники данных Azure с помощью управляемой среды выполнения виртуальной сети, управляемую частную конечную точку необходимо развернуть в управляемом виртуальная сеть Microsoft Purview, даже если источник данных уже имеет частную сеть в подписке Azure.

Если вам нужно проверить локальные источники данных или дополнительные источники данных в Azure, которые не поддерживаются управляемой средой выполнения виртуальной сети, можно развернуть среду выполнения управляемой виртуальной сети и локальную среду выполнения интеграции.

Если Microsoft Purview недоступен в основном регионе

Microsoft Purview — это решение платформы Azure как услуги. Вы можете развернуть учетную запись Microsoft Purview в подписке Azure в любых поддерживаемых регионах Azure.

Если Microsoft Purview недоступен в основном регионе Azure, учитывайте следующие факторы при выборе дополнительного региона для развертывания учетной записи Microsoft Purview:

- Проверьте задержку между основным регионом Azure, где развернуты источники данных, и дополнительным регионом Azure, где будет развернута учетная запись Microsoft Purview. Дополнительные сведения см. в статье Статистика задержки кругового пути в сети Azure.

- Ознакомьтесь с требованиями к размещению данных. При сканировании источников данных в Схема данных Microsoft Purview информация, связанная с метаданными, будет приниматься и храниться в карте данных в регионе Azure, где развернута учетная запись Microsoft Purview. Дополнительные сведения см. в разделе Где хранятся метаданные.

- Проверьте требования к сети и безопасности, если требуется подключение к частной сети для доступа пользователей или приема метаданных. Дополнительные сведения см. в статье Если Microsoft Purview недоступен в основном регионе.

Вариант 1. Развертывание учетной записи Microsoft Purview в дополнительном регионе и развертывание всех частных конечных точек в основном регионе, где находятся источники данных Azure. Для этого сценария:

- Это рекомендуемый вариант, если юго-восточная Австралия является основным регионом для всех ваших источников данных и все сетевые ресурсы развернуты в основном регионе.

- Разверните учетную запись Microsoft Purview в дополнительном регионе (например, в Восточной Австралии).

- Разверните все частные конечные точки Microsoft Purview, включая учетную запись, портал и прием в основном регионе (например, Юго-Восточная Австралия).

- Разверните все виртуальные машины локальной среды выполнения интеграции Microsoft Purview в основном регионе (например, Юго-Восточная Австралия). Это помогает сократить трафик между регионами, так как сканирование карты данных будет выполняться в локальном регионе, где находятся источники данных, и в дополнительном регионе, где развернута учетная запись Microsoft Purview, будут приниматься только метаданные.

- Если вы используете управляемые виртуальные сети Microsoft Purview для приема метаданных, среда выполнения управляемой виртуальной сети и все управляемые частные конечные точки будут автоматически развернуты в регионе, где развернута служба Microsoft Purview (например, Восточная Австралия).

Вариант 2. Развертывание учетной записи Microsoft Purview в дополнительном регионе и развертывание частных конечных точек в основном и дополнительном регионах. Для этого сценария:

- Этот вариант рекомендуется, если у вас есть источники данных как в основном, так и в дополнительном регионах, а пользователи подключены через основной регион.

- Разверните учетную запись Microsoft Purview в дополнительном регионе (например, в Восточной Австралии).

- Разверните частную конечную точку портала управления Microsoft Purview в основном регионе (например, Юго-Восточная Австралия) для доступа пользователей к порталу управления Microsoft Purview.

- Разверните частные конечные точки учетной записи Microsoft Purview и приема в основном регионе (например, юго-восточная Австралия) для локального сканирования источников данных в основном регионе.

- Разверните частные конечные точки учетной записи Microsoft Purview и приема в дополнительном регионе (например, Восточная Австралия), чтобы проверить источники данных локально в дополнительном регионе.

- Развертывание виртуальных машин локальной среды выполнения интеграции Microsoft Purview как в основном, так и в дополнительном регионах. Это поможет сохранить трафик карты данных в локальном регионе и отправлять только метаданные в Схема данных Microsoft Purview, где настроено в дополнительном регионе (например, Восточная Австралия).

- Если вы используете управляемые виртуальные сети Microsoft Purview для приема метаданных, среда выполнения управляемой виртуальной сети и все управляемые частные конечные точки будут автоматически развернуты в регионе, где развернута служба Microsoft Purview (например, Восточная Австралия).

Конфигурация DNS с частными конечными точками

Разрешение имен для нескольких учетных записей Microsoft Purview

Если вашей организации необходимо развернуть и обслуживать несколько учетных записей Microsoft Purview с помощью частных конечных точек, рекомендуется следовать этим рекомендациям:

- Разверните по крайней мере одну частную конечную точку для каждой учетной записи Microsoft Purview.

- Разверните по крайней мере один набор частных конечных точек приема для каждой учетной записи Microsoft Purview.

- Разверните одну частную конечную точку портала для одной из учетных записей Microsoft Purview в средах Azure. Создайте одну запись DNS A для частной конечной точки портала для разрешения

web.purview.azure.com. Частную конечную точку портала могут использовать все учетные записи purview в одной виртуальной сети Azure или виртуальных сетях, подключенных через пиринг виртуальных сетей.

Этот сценарий также применяется, если несколько учетных записей Microsoft Purview развернуты в нескольких подписках и нескольких виртуальных сетей, подключенных через пиринг виртуальных сетей. Частная конечная точка портала в основном отображает статические ресурсы, связанные с порталом управления Microsoft Purview, поэтому она не зависит от учетной записи Microsoft Purview, поэтому для посещения всех учетных записей Microsoft Purview в среде Azure требуется только одна частная конечная точка портала, если подключены виртуальные сети.

Примечание.

Вам может потребоваться развернуть отдельные частные конечные точки портала для каждой учетной записи Microsoft Purview в сценариях, когда учетные записи Microsoft Purview развертываются в изолированных сегментах сети.

Портал Microsoft Purview — это статическое содержимое для всех клиентов без каких-либо сведений о клиентах. При необходимости можно использовать общедоступную сеть (без частной конечной точки портала) для запуска web.purview.azure.com , если конечным пользователям разрешено запускать Интернет.

Вариант 3. Использование частных и общедоступных конечных точек

Вы можете выбрать вариант, при котором подмножество источников данных использует частные конечные точки, и в то же время необходимо проверить одно из следующих элементов:

- Другие источники данных, настроенные с помощью конечной точки службы

- Источники данных с общедоступной конечной точкой, доступной через Интернет

Если вам нужно проверить некоторые источники данных с помощью частной конечной точки приема, а некоторые источники данных — с помощью общедоступных конечных точек или конечной точки службы, вы можете:

- Используйте частные конечные точки для учетной записи Microsoft Purview.

- Установите для параметра Доступ к общедоступной сетизначение Включено из всех сетей в учетной записи Microsoft Purview.

Параметры среды выполнения интеграции

Чтобы проверить источник данных Azure, для которого настроена частная конечная точка, необходимо настроить и использовать локальную среду выполнения интеграции на виртуальной машине Windows, развернутой в той же или одноранговой виртуальной сети, где развернуты учетные записи Microsoft Purview и частные конечные точки приема.

При использовании частной конечной точки с Microsoft Purview необходимо разрешить сетевое подключение из источников данных к локальной виртуальной машине интеграции в виртуальной сети Azure, где развернуты частные конечные точки Microsoft Purview.

Чтобы проверить источник данных Azure, который настроен на разрешение общедоступной конечной точки, можно использовать среду выполнения интеграции Azure.

Чтобы проверить локальные источники данных, можно также установить локальную среду выполнения интеграции на локальном компьютере Windows или виртуальной машине в виртуальной сети Azure.

Рекомендуется разрешить автоматическое обновление для локальной среды выполнения интеграции. Убедитесь, что вы открыли необходимые правила для исходящего трафика в виртуальной сети Azure или в корпоративном брандмауэре, чтобы разрешить автоматическое обновление. Дополнительные сведения см. в статье Требования к сети локальной среды выполнения интеграции.

Параметры проверки подлинности

Чтобы проверить источник данных Azure, который настроен на разрешение общедоступной конечной точки, можно использовать любой вариант проверки подлинности в зависимости от типа источника данных.

Если вы используете частную конечную точку приема для сканирования источника данных Azure, настроенного с частной конечной точкой:

Вы не можете использовать управляемое удостоверение Microsoft Purview. Вместо этого используйте субъект-службу, ключ учетной записи или проверку подлинности SQL в зависимости от типа источника данных.

Убедитесь, что ваши учетные данные хранятся в хранилище ключей Azure и зарегистрированы в Microsoft Purview.

Необходимо создать учетные данные в Microsoft Purview на основе каждого секрета, создаваемого в Azure Key Vault. Как минимум, назначьте доступ к секретам Microsoft Purview в Key Vault ресурсе в Azure. В противном случае учетные данные не будут работать в учетной записи Microsoft Purview.

Вариант 4. Использование частных конечных точек только для приема

Этот параметр можно выбрать, если вам нужно:

- Сканируйте все источники данных с помощью частной конечной точки приема.

- Управляемые ресурсы должны быть настроены для отключения общедоступной сети.

- Разрешить доступ к порталу управления Microsoft Purview через общедоступную сеть.

Чтобы включить этот параметр, выполните следующее:

- Настройте частную конечную точку приема для учетной записи Microsoft Purview.

- Задайте для учетной записи Microsoft Purviewзначение Доступ к общедоступной сетизначение Отключено только для приема (предварительная версия).

Параметры среды выполнения интеграции

Следуйте рекомендациям для варианта 2.

Параметры проверки подлинности

Следуйте рекомендациям для варианта 2.

Рекомендации по сети и прокси-серверу локальной среды выполнения интеграции

Для сканирования источников данных в локальных сетях и сетях Azure может потребоваться развернуть и использовать одну или несколько виртуальных машин локальной среды выполнения интеграции в виртуальной сети Azure или локальной сети в любом из сценариев, упомянутых ранее в этом документе.

Чтобы упростить управление, по возможности используйте среду выполнения Azure и управляемую среду выполнения Microsoft Purview для сканирования источников данных Azure.

Локальная служба среды выполнения интеграции может взаимодействовать с Microsoft Purview через общедоступную или частную сеть через порт 443. Дополнительные сведения см. в статье Требования к сети локальной среды выполнения интеграции.

Одна локальная виртуальная машина среды выполнения интеграции может использоваться для сканирования одного или нескольких источников данных в Microsoft Purview, однако локальная среда выполнения интеграции должна быть зарегистрирована только для Microsoft Purview и не может использоваться для Фабрика данных Azure или Azure Synapse одновременно.

Вы можете зарегистрировать и использовать одну или несколько локальных сред выполнения интеграции в одной учетной записи Microsoft Purview. Рекомендуется разместить по крайней мере одну локальную виртуальную машину среды выполнения интеграции в каждом регионе или локальной сети, где находятся источники данных.

Рекомендуется определить базовые показатели требуемой емкости для каждой локальной виртуальной машины среды выполнения интеграции и масштабировать емкость виртуальной машины в зависимости от спроса.

По возможности рекомендуется настроить сетевое подключение между виртуальными машинами локальной среды выполнения интеграции и Microsoft Purview и управляемыми ресурсами через частную сеть.

Разрешите исходящее подключение к download.microsoft.com, если включено автоматическое обновление.

Для локальной службы среды выполнения интеграции не требуется исходящее подключение к Интернету, если виртуальные машины локальной среды выполнения интеграции развернуты в виртуальной сети Azure или в локальной сети, подключенной к Azure через VPN-подключение ExpressRoute или "сеть — сеть". В этом случае процесс сканирования и приема метаданных можно выполнить через частную сеть.

Локальная среда выполнения интеграции может взаимодействовать с Microsoft Purview и управляемыми ресурсами напрямую или через прокси-сервер. Избегайте использования параметров прокси-сервера, если виртуальная машина локальной среды выполнения интеграции находится в виртуальной сети Azure или подключена через ExpressRoute или VPN-подключение типа "сеть — сеть".

Просмотрите поддерживаемые сценарии, если вам нужно использовать локальную среду выполнения интеграции с параметром прокси-сервера.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по