Zabezpečenie predvoleného prostredia

Každý zamestnanec vo vašej organizácii má prístup k predvolenému Power Platform prostrediu. Ako správca Power Platform musíte zvážiť spôsoby, ako zabezpečiť toto prostredie a zároveň ho ponechať dostupné pre osobné použitie tvorcov. Tento článok poskytuje návrhy.

Uvážlivo prideľujte roly správcu

Zvážte, či vaši správcovia potrebujú mať Power Platform rolu správcu. Bola by vhodnejšia rola správcu prostredia alebo správcu systému? V každom prípade obmedzte výkonnejšiu Power Platform rolu správcu len na niekoľko používateľov. Prečítajte si viac o správe Power Platform prostredí.

Komunikujte zámer

Jednou z kľúčových výziev pre tím Power Platform Center of Excellence (CoE) je komunikovať zamýšľané použitie predvoleného prostredia. Tu je niekoľko odporúčaní.

Premenujte predvolené prostredie

Predvolené prostredie je vytvorené s názvom Názov nájomníka (predvolené). Môžete zmeniť názov prostredia na niečo viac popisné, napríklad Prostredie osobnej produktivity, aby ste jasne vyjadrili zámer.

Použite rozbočovač Power Platform

Microsoft Power Platform hub je SharePoint šablóna komunikačného webu. Poskytuje východiskový bod pre centrálny zdroj informácií pre tvorcov o tom, ako vaša organizácia používa Power Platform. Úvodný obsah a šablóny stránok uľahčujú poskytovanie informácií tvorcom, ako napríklad:

- Prípady použitia osobnej produktivity

- Ako vytvárať aplikácie a toky

- Kde vytvárať aplikácie a toky

- Ako kontaktovať tím podpory CoE

- Pravidlá týkajúce sa integrácie s externými službami

Pridajte odkazy na akékoľvek ďalšie interné zdroje, ktoré môžu vaši tvorcovia považovať za užitočné.

Obmedzte zdieľanie so všetkými

Tvorcovia môžu zdieľať svoje aplikácie s ďalšími jednotlivými používateľmi a bezpečnostnými skupinami. V predvolenom nastavení je zdieľanie s celou organizáciou alebo Všetci zakázané. Zvážte použitie uzavretého procesu okolo široko používaných aplikácií na presadzovanie pravidiel a požiadaviek, ako sú tieto:

- Zásady kontroly bezpečnosti

- Zásady kontroly podnikania

- Požiadavky na riadenie životného cyklu aplikácií (ALM).

- Používateľská skúsenosť a požiadavky na značku

Funkcia Zdieľať so všetkými je v predvolenom nastavení v Power Platform zakázaná. Odporúčame ponechať toto nastavenie deaktivované, aby ste obmedzili nadmerné vystavenie aplikácií plátna neúmyselným používateľom. Skupina Všetci pre vašu organizáciu obsahuje všetkých používateľov, ktorí sa kedy prihlásili do vášho nájomníka, vrátane hostí a interných členov. Nejde len o všetkých interných zamestnancov vášho nájomcu. Členstvo v skupine Všetci navyše nemožno upravovať ani zobrazovať. Ak sa chcete dozvedieť viac o skupine Všetci , prejdite na /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Ak chcete zdieľať so všetkými internými zamestnancami alebo veľkou skupinou ľudí, zvážte zdieľanie s existujúcou bezpečnostnou skupinou týchto členov alebo vytvorenie bezpečnostnej skupiny a zdieľanie vašej aplikácie s touto bezpečnostnou skupinou.

Keď je zakázaná možnosť Zdieľať so všetkými , iba malá skupina správcov môže zdieľať aplikáciu s každým v prostredí. Ak ste správcom, môžete spustiť nasledujúci príkaz prostredia PowerShell, ak potrebujete povoliť zdieľanie s Všetci.

Najprv otvorte PowerShell ako správca a prihláste sa do svojho účtu Power Apps spustením tohto príkazu.

Add-PowerAppsAccountSpustite cmdlet Get-TenantSettings a získajte zoznam nastavení nájomníka vašej organizácie ako objekt.

Objekt

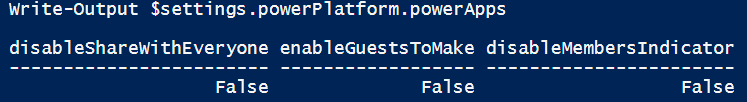

powerPlatform.PowerAppsobsahuje tri príznaky:

Spustite nasledujúce príkazy PowerShell, aby ste získali objekt nastavení a nastavte premennú na zdieľanie so všetkými na hodnotu false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseSpustite cmdlet

Set-TenantSettingss objektom nastavení, aby tvorcovia mohli zdieľať svoje aplikácie s každým v nájomníkovi.Set-TenantSettings $settingsAk chcete zakázať zdieľanie s Všetci, postupujte podľa rovnakých krokov, ale

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Vytvorte politiku prevencie straty údajov

Ďalším spôsobom, ako zabezpečiť predvolené prostredie, je vytvoriť preň politiku ochrany pred stratou údajov (DLP) . Zavedenie politiky DLP je obzvlášť dôležité pre predvolené prostredie, pretože k nej majú prístup všetci zamestnanci vo vašej organizácii. Tu je niekoľko odporúčaní, ktoré vám pomôžu presadzovať pravidlá.

Prispôsobte správu o riadení DLP

Prispôsobte chybové hlásenie, ktoré sa zobrazí, ak výrobca vytvorí aplikáciu, ktorá porušuje pravidlá DLP vašej organizácie. Nasmerujte výrobcu do Power Platform centra vašej organizácie a poskytnite mu e-mailovú adresu tímu CoE.

Keďže tím CoE postupom času vylepšuje politiku DLP, môžete neúmyselne pokaziť niektoré aplikácie. Uistite sa, že správa o porušení pravidiel DLP obsahuje kontaktné údaje alebo odkaz na ďalšie informácie, ktoré tvorcom poskytnú cestu vpred.

Na prispôsobenie správy o zásadách riadenia použite nasledujúce rutiny cmdlet PowerShell:

| Command | Description |

|---|---|

| Set-PowerAppDlpErrorSettings | Nastaviť správu o správe |

| Set-PowerAppDlpErrorSettings | Aktualizovať správu o riadení |

Blokujte nové konektory v predvolenom prostredí

Štandardne sú všetky nové konektory umiestnené v skupine Nonbusiness vašej politiky DLP. Vždy môžete zmeniť predvolenú skupinu buď na Business, alebo Blocked. Pre politiku DLP, ktorá sa použije na predvolené prostredie, odporúčame nakonfigurovať skupinu Blokované ako predvolenú, aby ste sa uistili, že nové konektory zostanú nepoužiteľné, kým ich neskontroluje jeden z vašich správcov.

Obmedzte výrobcov na vopred zostavené konektory

Obmedzte výrobcov iba na základné, neblokovateľné konektory, aby ste zabránili prístupu k ostatným.

Presuňte všetky konektory, ktoré nemožno zablokovať, do skupiny obchodných údajov.

Presuňte všetky konektory, ktoré je možné zablokovať, do blokovanej skupiny údajov.

Obmedzte vlastné konektory

Vlastné konektory integrujú aplikáciu alebo tok s domácou službou. Tieto služby sú určené pre technických používateľov, ako sú vývojári. Je to dobrý nápad znížiť nároky na rozhrania API vytvorené vašou organizáciou, ktoré možno vyvolať z aplikácií alebo tokov v predvolenom prostredí. Ak chcete zabrániť tvorcom vytvárať a používať vlastné konektory pre rozhrania API v predvolenom prostredí, vytvorte pravidlo na blokovanie všetkých vzorov adries URL.

Ak chcete výrobcom umožniť prístup k niektorým rozhraniam API (napríklad k službe, ktorá vracia zoznam firemných sviatkov), nakonfigurujte viacero pravidiel, ktoré klasifikujú rôzne vzory adries URL do skupín obchodných a nepodnikateľských údajov. Uistite sa, že pripojenia vždy používajú protokol HTTPS. Získajte viac informácií o politike DLP pre vlastné konektory.

Bezpečná integrácia so serverom Exchange

Konektor Office 365 Outlook je jedným zo štandardných konektorov, ktorý nie je možné zablokovať. Umožňuje tvorcom odosielať, odstraňovať a odpovedať na e-mailové správy v poštových schránkach, ku ktorým majú prístup. Riziko spojené s týmto konektorom je tiež jednou z jeho najsilnejších možností – schopnosť posielať e-maily. Tvorca môže napríklad vytvoriť tok, ktorý odošle e-mail.

Správca servera Exchange vašej organizácie môže nastaviť pravidlá na serveri Exchange, ktoré zabránia odosielaniu e-mailov z aplikácií. Z pravidiel nastavených na blokovanie odchádzajúcich e-mailov je tiež možné vylúčiť konkrétne toky alebo aplikácie. Tieto pravidlá môžete skombinovať s povoleným zoznamom e-mailových adries, aby ste sa uistili, že e-maily z aplikácií a tokov možno odosielať iba z malej skupiny poštových schránok.

Keď aplikácia alebo postup odošle e-mail pomocou konektora Office 365 Outlook, do správy vloží konkrétne hlavičky SMTP. Vyhradené frázy v hlavičkách môžete použiť na identifikáciu toho, či e-mail pochádza z toku alebo aplikácie.

Hlavička SMTP vložená do e-mailu odoslaného z toku vyzerá ako nasledujúci príklad:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Podrobnosti hlavičky

Nasledujúca tabuľka popisuje hodnoty, ktoré sa môžu objaviť v hlavičke x-ms-mail-application v závislosti od použitej služby:

| Service | Hodnota |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (pracovný postup <GUID>; verzia <číslo verzie>) Microsoft-flow /1,0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <názov aplikácie>) |

Nasledujúca tabuľka popisuje hodnoty, ktoré sa môžu objaviť v hlavičke x-ms-mail-operation-type v závislosti od vykonávanej akcie:

| Hodnota | Description |

|---|---|

| Odpoveď | Pre operácie s odpoveďou na e-mail |

| Preposlať | Pre preposielanie e-mailových operácií |

| Poslať | Pre operácie odosielania e-mailov vrátane SendEmailWithOptions a SendApprovalEmail |

Hlavička x-ms-mail-environment-id obsahuje hodnotu ID prostredia. Prítomnosť tejto hlavičky závisí od produktu, ktorý používate:

- V Power Apps je vždy prítomný.

- V Power Automate je prítomný iba v spojeniach vytvorených po júli 2020.

- V Logic Apps sa nikdy nenachádza.

Potenciálne pravidlá výmeny pre predvolené prostredie

Tu je niekoľko e-mailových akcií, ktoré možno budete chcieť zablokovať pomocou pravidiel Exchange.

Blokovať odchádzajúce e-maily externým príjemcom: Blokujte všetky odchádzajúce e-maily odoslané externým príjemcom z Power Automate a Power Apps. Toto pravidlo bráni tvorcom odosielať e-maily partnerom, dodávateľom alebo klientom z ich aplikácií alebo tokov.

Blokovať odchádzajúce preposielanie: Blokujte všetky odchádzajúce e-maily preposlané externým príjemcom z Power Automate a Power Apps , kde odosielateľ nie je zo zoznamu povolených poštových schránok. Toto pravidlo bráni tvorcom vytvoriť tok, ktorý automaticky preposiela prichádzajúce e-maily externému príjemcovi.

Výnimky, ktoré je potrebné zvážiť pri pravidlách blokovania e-mailov

Tu je niekoľko možných výnimiek z pravidiel Exchange na blokovanie e-mailov, aby sa zvýšila flexibilita:

Vyňatie konkrétnych aplikácií a tokov: Pridajte zoznam výnimiek k pravidlám navrhnutým vyššie, aby schválené aplikácie alebo toky mohli odosielať e-maily externým príjemcom.

Zoznam povolených na úrovni organizácie: V tomto scenári má zmysel presunúť riešenie do vyhradeného prostredia. Ak niekoľko tokov v prostredí musí odosielať odchádzajúce e-maily, môžete vytvoriť všeobecné pravidlo výnimky, ktoré povolí odchádzajúce e-maily z tohto prostredia. Povolenie výrobcu a správcu pre toto prostredie musí byť prísne kontrolované a obmedzené.

Použiť izoláciu medzi nájomníkmi

Power Platform má systém konektorov založených na Microsoft Entra , ktoré umožňujú autorizovaným Microsoft Entra používateľom pripojiť aplikácie a toky k úložiskám údajov. Izolácia nájomníkov riadi pohyb údajov z Microsoft Entra autorizovaných zdrojov údajov k ich nájomníkovi a od neho.

Izolácia nájomníka sa aplikuje na úrovni nájomníka a ovplyvňuje všetky prostredia v nájomníkovi vrátane predvoleného prostredia. Keďže všetci zamestnanci sú tvorcovia v predvolenom prostredí, konfigurácia robustnej politiky izolácie nájomníkov je rozhodujúca pre zabezpečenie prostredia. Odporúčame vám explicitne nakonfigurovať nájomníkov, ku ktorým sa môžu vaši zamestnanci pripojiť. Na všetkých ostatných nájomníkov by sa mali vzťahovať predvolené pravidlá, ktoré blokujú prichádzajúci aj odchádzajúci tok údajov.

Power Platform izolácia nájomníkov sa líši od Microsoft Entra obmedzenia nájomníkov v rámci celého ID. Nemá to vplyv na Microsoft Entra prístup založený na ID mimo Power Platform. Funguje iba pre konektory používajúce Microsoft Entra overenie založené na ID, ako sú konektory Office 365 Outlook a SharePoint .

Pozrite si tiež

Obmedziť prichádzajúci a odchádzajúce prístup medzi nájomníkmi (ukážka)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre