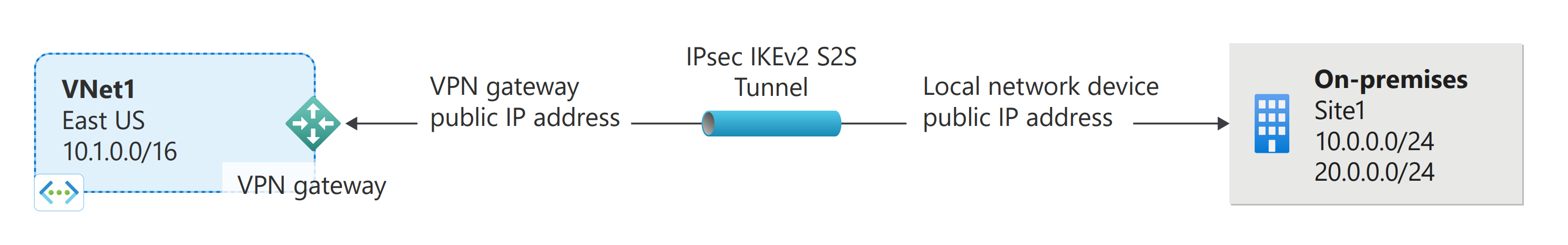

Självstudie: Skapa en PLATS-till-plats-VPN-anslutning i Azure-portalen

I den här självstudien använder du Azure-portalen för att skapa en VPN-gatewayanslutning från plats till plats (S2S) mellan ditt lokala nätverk och ett virtuellt nätverk. Du kan också skapa den här konfigurationen med hjälp av Azure PowerShell eller Azure CLI.

I den här kursen får du:

- Skapa ett virtuellt nätverk.

- Skapa en VPN-gateway.

- Skapa en lokal nätverksgateway.

- Skapa en VPN-anslutning.

- Verifiera anslutningen.

- Anslut till en virtuell dator.

Förutsättningar

Du behöver ett Azure-konto med en aktiv prenumeration. Om du inte har någon sådan nu kan du skapa en kostnadsfritt.

Om du inte känner till IP-adressintervallen i din lokala nätverkskonfiguration måste du samordna med någon som kan ange den informationen åt dig. När du skapar den här konfigurationen måste du ange de IP-adressintervallprefix som Azure dirigerar till din lokala plats. Inget av undernäten i ditt lokala nätverk kan överlappa de virtuella nätverksundernät som du vill ansluta till.

VPN-enheter:

- Kontrollera att du har en kompatibel VPN-enhet och någon som kan konfigurera den. Mer information om kompatibla VPN-enheter och enhetskonfiguration finns i Om VPN-enheter.

- Kontrollera att du har en extern offentlig IPv4-adress för VPN-enheten.

- Kontrollera att VPN-enheten har stöd för aktiv-aktiva lägesgatewayer. Den här artikeln skapar en VPN-gateway i aktivt aktivt läge, vilket rekommenderas för högtillgänglig anslutning. Aktivt-aktivt läge anger att båda gateway-VM-instanserna är aktiva och använder två offentliga IP-adresser, en för varje gateway-VM-instans. Du konfigurerar VPN-enheten så att den ansluter till IP-adressen för varje gateway-VM-instans. Om VPN-enheten inte stöder det här läget ska du inte aktivera det här läget för din gateway. Mer information finns i Designa anslutningar med hög tillgänglighet för anslutningar mellan platser och VNet-till-VNet-anslutningar och Om VPN-gatewayer i aktivt-aktivt läge.

Skapa ett virtuellt nätverk

I det här avsnittet skapar du ett virtuellt nätverk med hjälp av följande värden:

- Resursgrupp: TestRG1

- Namn: VNet1

- Region: (USA) USA, östra

- IPv4-adressutrymme: 10.1.0.0/16

- Undernätsnamn: FrontEnd

- Adressutrymme för undernätet:

Kommentar

När du använder ett virtuellt nätverk som en del av en arkitektur mellan platser måste du samordna med din lokala nätverksadministratör för att skapa ett IP-adressintervall som du kan använda specifikt för det här virtuella nätverket. Om det finns ett duplicerat adressintervall på båda sidorna av VPN-anslutningen dirigeras trafiken på ett oväntat sätt. Om du vill ansluta det här virtuella nätverket till ett annat virtuellt nätverk kan adressutrymmet inte överlappa det andra virtuella nätverket. Planera din nätverkskonfiguration på lämpligt sätt.

Logga in på Azure-portalen.

I Sök efter resurser, tjänster och dokument (G+/) överst på portalsidan anger du det virtuella nätverket. Välj Virtuellt nätverk från Marketplace-sökresultatet för att öppna sidan Virtuellt nätverk.

På sidan Virtuellt nätverk väljer du Skapa för att öppna sidan Skapa virtuellt nätverk.

På fliken Grundläggande konfigurerar du inställningarna för det virtuella nätverket för projektinformation och instansinformation. Du ser en grön bockmarkering när de värden du anger verifieras. Du kan justera de värden som visas i exemplet enligt de inställningar som du behöver.

- Prenumeration: Verifiera att prenumerationen som visas är korrekt. Du kan ändra prenumerationer med hjälp av listrutan.

- Resursgrupp: Välj en befintlig resursgrupp eller välj Skapa ny för att skapa en ny. Mer information om resursgrupper finns i Översikt över Azure Resource Manager.

- Namn: Namnge ditt virtuella nätverk.

- Region: Välj plats för det virtuella nätverket. Platsen avgör var de resurser som du distribuerar till det här virtuella nätverket ska finnas.

Välj Nästa eller Säkerhet för att gå till fliken Säkerhet . I den här övningen lämnar du standardvärdena för alla tjänster på den här sidan.

Välj IP-adresser för att gå till fliken IP-adresser . Konfigurera inställningarna på fliken IP-adresser .

IPv4-adressutrymme: Som standard skapas ett adressutrymme automatiskt. Du kan välja adressutrymmet och justera det så att det återspeglar dina egna värden. Du kan också lägga till ett annat adressutrymme och ta bort standardvärdet som skapades automatiskt. Du kan till exempel ange startadressen som 10.1.0.0 och ange adressutrymmets storlek som /16. Välj sedan Lägg till för att lägga till adressutrymmet.

+ Lägg till undernät: Om du använder standardadressutrymmet skapas ett standardundernät automatiskt. Om du ändrar adressutrymmet lägger du till ett nytt undernät i adressutrymmet. Välj + Lägg till undernät för att öppna fönstret Lägg till undernät . Konfigurera följande inställningar och välj sedan Lägg till längst ned på sidan för att lägga till värdena.

- Undernätsnamn: Ett exempel är FrontEnd.

- Adressintervall för undernätet: Adressintervallet för det här undernätet. Exempel är 10.1.0.0 och /24.

Granska sidan IP-adresser och ta bort eventuella adressutrymmen eller undernät som du inte behöver.

Välj Granska + skapa för att verifiera inställningarna för det virtuella nätverket.

När inställningarna har verifierats väljer du Skapa för att skapa det virtuella nätverket.

När du har skapat ditt virtuella nätverk kan du konfigurera Azure DDoS Protection. Azure DDoS Protection är enkelt att aktivera i ett nytt eller befintligt virtuellt nätverk och kräver inga program- eller resursändringar. Mer information om Azure DDoS Protection finns i Vad är Azure DDoS Protection?.

Skapa ett gateway-undernät

Den virtuella nätverksgatewayen kräver ett specifikt undernät med namnet GatewaySubnet. Gateway-undernätet är en del av IP-adressintervallet för ditt virtuella nätverk och innehåller DE IP-adresser som de virtuella nätverksgatewayresurserna och tjänsterna använder.

När du skapar gatewayundernätet anger du det antal IP-adresser som undernätet innehåller. Hur många IP-adresser som behövs beror på vilken konfiguration av VPN-gatewayen som du vill skapa. Vissa konfigurationer kräver fler IP-adresser än andra. Det är bäst att ange /27 eller större (/26, /25 osv.) för gatewayundernätet.

- På sidan för ditt virtuella nätverk går du till den vänstra rutan och väljer Undernät för att öppna sidan Undernät .

- Längst upp på sidan väljer du + Gateway-undernät för att öppna fönstret Lägg till undernät .

- Namnet anges automatiskt som GatewaySubnet. Justera värdet för IP-adressintervallet om det behövs. Ett exempel är 10.1.255.0/27.

- Justera inte de andra värdena på sidan. Spara undernätet genom att välja Spara längst ned på sidan.

Viktigt!

Nätverkssäkerhetsgrupper (NSG:er) i gatewayundernätet stöds inte. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan det leda till att din virtuella nätverksgateway (VPN- och ExpressRoute-gatewayer) slutar fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?

Skapa en VPN-gateway

I det här steget skapar du en virtuell nätverksgateway (VPN-gateway) för ditt virtuella nätverk. Att skapa en gateway kan ofta ta 45 minuter eller mer, beroende på vald gateway-SKU.

Skapa en VPN-gateway

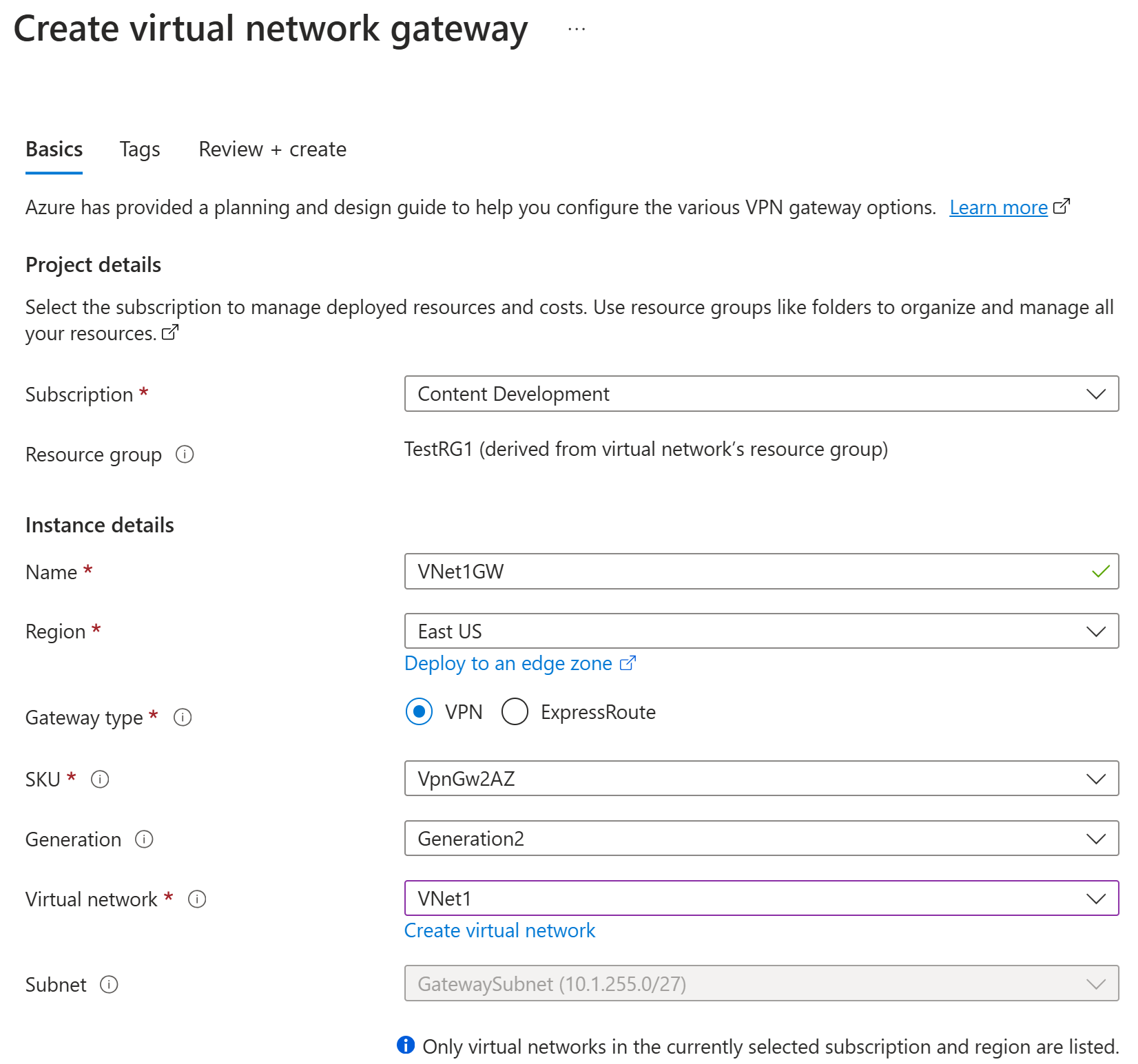

Skapa en virtuell nätverksgateway (VPN-gateway) med hjälp av följande värden:

- Namn: VNet1GW

- Typ av gateway: VPN

- SKU: VpnGw2AZ

- Generation: Generation 2

- Virtuellt nätverk: VNet1

- Adressintervall för gatewayundernät: 10.1.255.0/27

- Offentlig IP-adress: Skapa ny

- Namn på offentlig IP-adress: VNet1GWpip1

- SKU för offentlig IP-adress: Standard

- Tilldelning: Statisk

- Andra offentliga IP-adressnamnet: VNet1GWpip2

- Aktivera aktivt-aktivt läge: Aktiverat

- Konfigurera BGP: Inaktiverad

I Sök efter resurser, tjänster och dokument (G+/)anger du virtuell nätverksgateway. Leta upp virtuell nätverksgateway i Marketplace-sökresultatet och välj den för att öppna sidan Skapa virtuell nätverksgateway.

På fliken Grundläggande fyller du i värdena för projektinformation och instansinformation.

Prenumeration: Välj den prenumeration som du vill använda i listrutan.

Resursgrupp: Det här värdet fylls i automatiskt när du väljer ditt virtuella nätverk på den här sidan.

Namn: Det här är namnet på gatewayobjektet som du skapar. Detta skiljer sig från gatewayundernätet som gatewayresurser ska distribueras till.

Region: Välj den region där du vill skapa den här resursen. Gatewayens region måste vara samma som det virtuella nätverket.

Gatewaytyp: välj VPN. En VPN-gateway använder VPN som virtuell nätverksgateway.

SKU: I listrutan väljer du den gateway-SKU som stöder de funktioner som du vill använda. Mer information om SKU:er finns i Gateway-SKU:er. Information om hur du konfigurerar en Grundläggande SKU-gateway finns i PowerShell-stegen .

Generation: Välj Generation2 i listrutan.

Virtuellt nätverk: I listrutan väljer du det virtuella nätverk som du vill lägga till den här gatewayen till. Om du inte kan se det virtuella nätverk som du vill använda kontrollerar du att du har valt rätt prenumeration och region i de tidigare inställningarna.

Gateway-undernätsadressintervall eller undernät: Gateway-undernätet krävs för att skapa en VPN-gateway.

För närvarande kan det här fältet visa olika inställningsalternativ, beroende på adressutrymmet för det virtuella nätverket och om du redan har skapat ett undernät med namnet GatewaySubnet för ditt virtuella nätverk.

Om du inte har ett gateway-undernät och du inte ser alternativet att skapa ett på den här sidan går du tillbaka till det virtuella nätverket och skapar gatewayundernätet. Gå sedan tillbaka till den här sidan och konfigurera VPN-gatewayen.

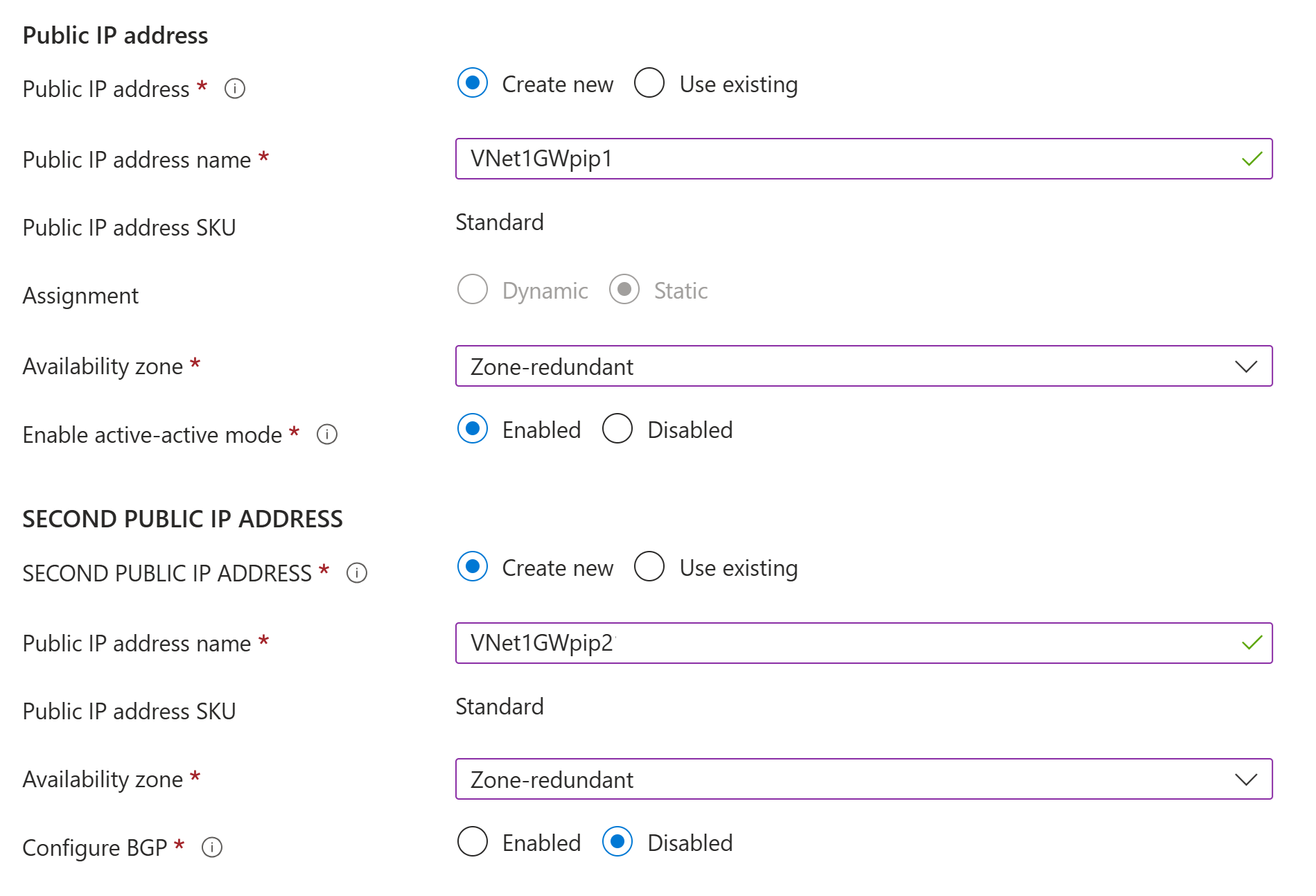

Ange värden för offentlig IP-adress. De här inställningarna anger de offentliga IP-adressobjekt som ska associeras med VPN-gatewayen. En offentlig IP-adress tilldelas till varje offentligt IP-adressobjekt när VPN-gatewayen skapas. Den enda gången som den tilldelade offentliga IP-adressen ändras är när gatewayen tas bort och återskapas. IP-adresser ändras inte mellan storleksändring, återställning eller annat internt underhåll/uppgraderingar av VPN-gatewayen.

Offentlig IP-adresstyp: Om det här alternativet visas väljer du Standard.

Offentlig IP-adress: Låt Skapa ny vara markerad.

Namn på offentlig IP-adress: I textrutan anger du ett namn för din offentliga IP-adressinstans.

SKU för offentlig IP-adress: Inställningen väljs automatiskt till Standard SKU.

Tilldelning: Tilldelningen är vanligtvis automatiskt markerad och bör vara statisk.

Tillgänglighetszon: Välj Zonredundant, såvida du inte vet att du vill ange en zon.

Aktivera aktivt-aktivt läge: Välj Aktiverad. Detta skapar en aktiv-aktiv gateway-konfiguration.

Andra offentliga IP-adressen: Välj Skapa ny.

Namn på offentlig IP-adress: I textrutan anger du ett namn för din offentliga IP-adressinstans.

SKU för offentlig IP-adress: Inställningen väljs automatiskt till Standard SKU.

Tillgänglighetszon: Välj Zonredundant, såvida du inte vet att du vill ange en zon.

Konfigurera BGP: Välj Inaktiverad om inte konfigurationen specifikt kräver den här inställningen. Om du behöver den här inställningen är standard-ASN 65515, även om det här värdet kan ändras.

Välj Granska + skapa för att köra verifieringen.

När verifieringen har slutförts väljer du Skapa för att distribuera VPN-gatewayen.

Det kan ta 45 minuter eller mer att skapa och distribuera en gateway. Du kan se distributionsstatusen på sidan Översikt för din gateway.

Viktigt!

Nätverkssäkerhetsgrupper (NSG:er) i gatewayundernätet stöds inte. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan det leda till att din virtuella nätverksgateway (VPN- och ExpressRoute-gatewayer) slutar fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?

Visa offentlig IP-adress

Om du vill visa IP-adressen som är associerad med varje virtuell nätverksgateways VM-instans går du till din virtuella nätverksgateway i portalen.

- Gå till sidan Egenskaper för den virtuella nätverksgatewayen (inte översiktssidan). Du kan behöva expandera Inställningar för att se sidan Egenskaper i listan.

- Om din gateway är i aktivt-passivt läge ser du bara en IP-adress. Om din gateway är i aktivt-aktivt läge visas två offentliga IP-adresser, en för varje gateway-VM-instans. När du skapar en plats-till-plats-anslutning måste du ange varje IP-adress när du konfigurerar VPN-enheten eftersom båda de virtuella gatewaydatorerna är aktiva.

- Om du vill visa mer information om IP-adressobjektet klickar du på den associerade IP-adresslänken.

Skapa en lokal nätverksgateway

Den lokala nätverksgatewayen är ett specifikt objekt som distribueras till Azure och som representerar din lokala plats (platsen) i routningssyfte. Du ger webbplatsen ett namn som Azure kan referera till och anger sedan IP-adressen för den lokala VPN-enhet som du skapar en anslutning till. Du anger också DE IP-adressprefix som dirigeras via VPN-gatewayen till VPN-enheten. Adressprefixen du anger är de prefix som finns på det lokala nätverket. Om ditt lokala nätverk ändras eller om du behöver ändra den offentliga IP-adressen för VPN-enheten, kan du enkelt uppdatera värden senare. Du skapar en separat lokal nätverksgateway för varje VPN-enhet som du vill ansluta till. Vissa anslutningsdesigner med hög tillgänglighet anger flera lokala VPN-enheter.

Skapa en lokal nätverksgateway med hjälp av följande värden:

- Namn: Site1

- Resursgrupp: TestRG1

- Plats: USA, östra

Konfigurationsöverväganden:

- VPN Gateway stöder endast en IPv4-adress för varje FQDN. Om domännamnet matchar flera IP-adresser använder VPN Gateway den första IP-adressen som returneras av DNS-servrarna. För att eliminera osäkerheten rekommenderar vi att ditt FQDN alltid matchar en enda IPv4-adress. IPv6 stöds inte.

- VPN Gateway upprätthåller en DNS-cache som uppdateras var 5:e minut. Gatewayen försöker endast matcha FQDN:erna för frånkopplade tunnlar. Återställning av gatewayen utlöser också FQDN-upplösning.

- Även om VPN Gateway stöder flera anslutningar till olika lokala nätverksgatewayer med olika FQDN måste alla FQDN matchas mot olika IP-adresser.

I portalen går du till Lokala nätverksgatewayer och öppnar sidan Skapa lokal nätverksgateway .

På fliken Grundläggande information anger du värdena för din lokala nätverksgateway.

- Prenumeration: Kontrollera att korrekt prenumeration visas.

- Resursgrupp: Välj den resursgrupp som du vill använda. Du kan antingen skapa en ny resursgrupp eller välja en som du redan har skapat.

- Region: Välj region för det här objektet. Du kanske vill välja samma plats där det virtuella nätverket finns, men du behöver inte göra det.

- Namn: Ange ett namn för ditt lokala gateway-objekt.

- Slutpunkt: Välj slutpunktstyp för den lokala VPN-enheten som IP-adress eller FQDN (fullständigt domännamn).

- IP-adress: Om du har en statisk offentlig IP-adress allokerad från internetleverantören (ISP) för VPN-enheten väljer du alternativet IP-adress. Fyll i IP-adressen enligt exemplet. Den här adressen är den offentliga IP-adressen för den VPN-enhet som du vill att Azure VPN Gateway ska ansluta till. Om du inte har IP-adressen just nu kan du använda de värden som visas i exemplet. Senare måste du gå tillbaka och ersätta platshållar-IP-adressen med vpn-enhetens offentliga IP-adress. Annars kan Azure inte ansluta.

- FQDN: Om du har en dynamisk offentlig IP-adress som kan ändras efter en viss tidsperiod, som ofta bestäms av internetleverantören, kan du använda ett konstant DNS-namn med en dynamisk DNS-tjänst för att peka på din aktuella offentliga IP-adress för VPN-enheten. Din Azure VPN-gateway löser det fullständiga domännamnet för att fastställa den offentliga IP-adress som ska anslutas till.

- Adressutrymme: Adressutrymmet refererar till adressintervallen för nätverket som det här lokala nätverket representerar. Du kan lägga till flera adressintervall. Kontrollera att intervallen du anger här inte överlappar intervallen för andra nätverk som du vill ansluta till. Azure dirigerar adressintervallet som du anger till den lokala VPN-enhetens IP-adress. Använd egna värden här om du vill ansluta till din lokala plats. Använd inte de värden som visas i exemplet.

På fliken Avancerat kan du konfigurera BGP-inställningar om det behövs.

När du har angett värdena väljer du Granska + skapa längst ned på sidan för att verifiera sidan.

Välj Skapa för att skapa den lokala nätverksgatewayen.

Konfigurera din VPN-enhet

Plats-till-plats-anslutningar till ett lokalt nätverk kräver en VPN-enhet. I det här steget konfigurerar du VPN-enheten. När du konfigurerar VPN-enheten behöver du följande värden:

- Delad nyckel: Den här delade nyckeln är samma som du anger när du skapar din PLATS-till-plats-VPN-anslutning. I våra exempel använder vi en enkel delad nyckel. Vi rekommenderar att du skapar och använder en mer komplex nyckel.

- Offentliga IP-adresser för dina virtuella nätverksgatewayinstanser: Hämta IP-adressen för varje VM-instans. Om din gateway är i aktivt-aktivt läge har du en IP-adress för varje instans av den virtuella gatewaydatorn. Se till att konfigurera enheten med båda IP-adresserna, en för varje aktiv virtuell gateway-dator. Gatewayer i aktivt vänteläge har bara en IP-adress.

Kommentar

För S2S-anslutningar med en VPN-gateway i aktivt aktivt läge kontrollerar du att tunnlar upprättas för varje gateway-VM-instans. Om du upprättar en tunnel till endast en instans av en virtuell gateway-dator går anslutningen ned under underhållet. Om VPN-enheten inte stöder den här konfigurationen konfigurerar du gatewayen för aktivt vänteläge i stället.

Beroende på vilken VPN-enhet du har kanske du kan ladda ned ett konfigurationsskript för VPN-enheter. Mer information finns i Ladda ned konfigurationsskript för VPN-enheten.

Mer konfigurationsinformation finns i följande länkar:

- Information om kompatibla VPN-enheter finns i VPN-enheter.

- Innan du konfigurerar VPN-enheten kontrollerar du om det finns kända kompatibilitetsproblem för den VPN-enhet som du vill använda.

- Länkar till enhetskonfigurationsinställningar finns i Verifierade VPN-enheter. Länkarna till konfigurationsanvisningarna tillhandahålls i mån av möjlighet. Det är alltid bäst att kontrollera med enhetstillverkaren för att få den senaste konfigurationsinformationen. Listan visar de versioner som vi har testat. Om operativsystemet inte finns med i listan är det fortfarande möjligt att versionen är kompatibel. Kontrollera med enhetstillverkaren att operativsystemets version för VPN-enheten är kompatibel.

- En översikt över VPN-enhetskonfiguration finns i Översikt över VPN-enhetskonfigurationer från tredje part.

- Mer information om att redigera enhetens konfigurationsexempel finns i Redigera exempel.

- Kryptografiska krav finns i Om kryptografiska krav och Azure VPN-gatewayer.

- Information om IPsec/IKE-parametrar finns i Om VPN-enheter och IPsec/IKE-parametrar för vpn-gatewayanslutningar från plats till plats. Den här länken visar information om IKE-version, Diffie-Hellman Group, autentiseringsmetod, krypterings- och hashalgoritmer, SA-livslängd, PFS och DPD, utöver annan parameterinformation som du behöver för att slutföra konfigurationen.

- Information om konfigurationssteg för IPsec/IKE-principer finns i Konfigurera IPsec/IKE-princip för plats-till-plats-VPN- eller VNet-till-VNet-anslutningar.

- Information om hur du ansluter flera principbaserade VPN-enheter finns i Ansluta Azure VPN-gatewayer till flera lokala principbaserade VPN-enheter med hjälp av PowerShell.

Skapa VPN-anslutningar

Skapa en plats-till-plats-VPN-anslutning mellan din virtuella nätverksgateway och din lokala VPN-enhet. Om du använder en aktiv-aktiv lägesgateway (rekommenderas) har varje virtuell gateway-instans en separat IP-adress. Om du vill konfigurera anslutningar med hög tillgänglighet måste du upprätta en tunnel mellan varje VM-instans och din VPN-enhet. Båda tunnlarna ingår i samma anslutning.

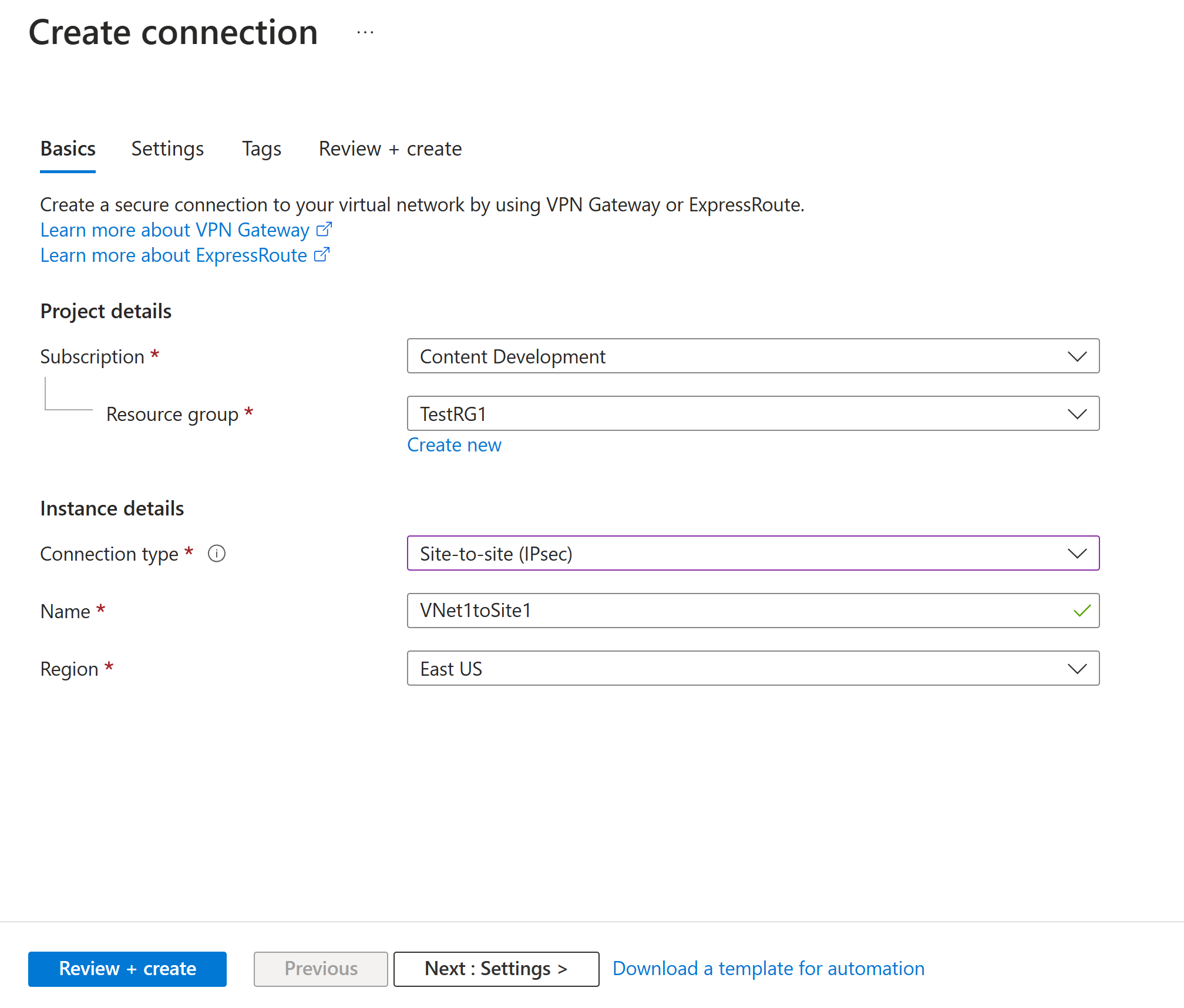

Skapa en anslutning med hjälp av följande värden:

- Namn på lokal nätverksgateway: Site1

- Anslutningsnamn: VNet1toSite1

- Delad nyckel: I det här exemplet använder du abc123. Men du kan använda det som är kompatibelt med vpn-maskinvaran. Huvudsaken är att värdena matchar på båda sidorna av anslutningen.

I portalen går du till den virtuella nätverksgatewayen och öppnar den.

På sidan för gatewayen väljer du Anslutningar.

Längst upp på sidan Anslutningar väljer du + Lägg till för att öppna sidan Skapa anslutning .

På sidan Skapa anslutning på fliken Grundläggande konfigurerar du värdena för anslutningen:

Under Projektinformation väljer du prenumerationen och resursgruppen där dina resurser finns.

Under Instansinformation konfigurerar du följande inställningar:

- Anslutningstyp: Välj Plats-till-plats (IPSec).

- Namn: Namnge din anslutning.

- Region: Välj region för den här anslutningen.

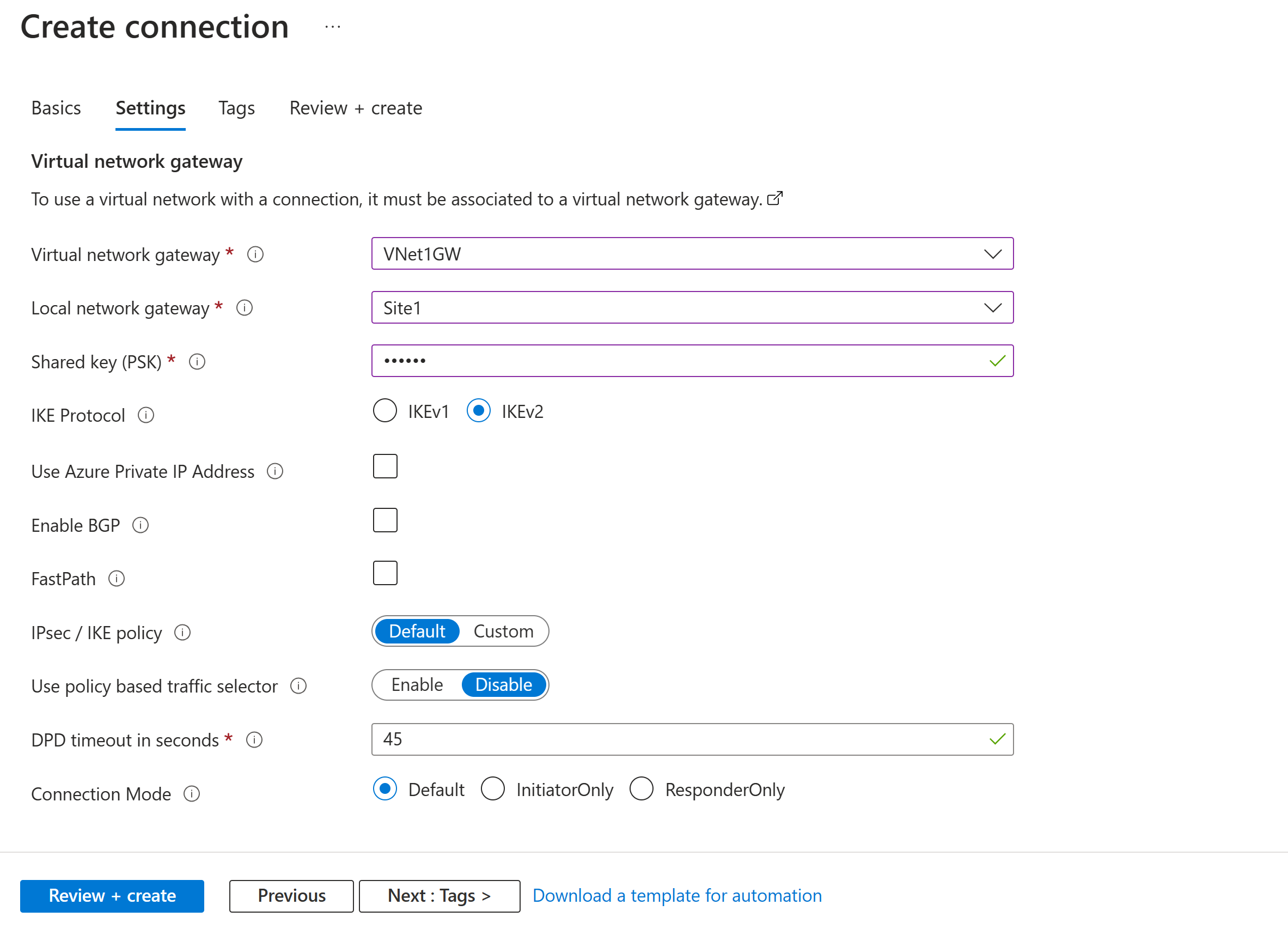

Välj fliken Inställningar och konfigurera följande värden:

- Virtuell nätverksgateway: Välj den virtuella nätverksgatewayen i listrutan.

- Lokal nätverksgateway: Välj den lokala nätverksgatewayen i listrutan.

- Delad nyckel: Värdet här måste matcha det värde som du använder för din lokala VPN-enhet. Om det här fältet inte visas på portalsidan eller om du vill uppdatera den här nyckeln senare kan du göra det när anslutningsobjektet har skapats. Gå till det anslutningsobjekt som du skapade (exempelnamn: VNet1toSite1) och uppdatera nyckeln på sidan Autentisering .

- IKE-protokoll: Välj IKEv2.

- Använd privat IP-adress i Azure: Välj inte.

- Aktivera BGP: Välj inte.

- FastPath: Välj inte.

- IPsec/IKE-princip: Välj Standard.

- Använd principbaserad trafikväljare: Välj Inaktivera.

- DPD-timeout i sekunder: Välj 45.

- Anslutningsläge: Välj Standard. Den här inställningen används för att ange vilken gateway som kan initiera anslutningen. Mer information finns i VPN Gateway-inställningar – Anslutningslägen.

För NAT-regelassociationer lämnar du både Inkommande och Utgående som 0 valt.

Välj Granska + skapa för att verifiera anslutningsinställningarna.

Skapa anslutningen genom att välja Skapa.

När distributionen är klar kan du visa anslutningen på sidan Anslutningar för den virtuella nätverksgatewayen. Statusen ändras från Okänd till Ansluta och sedan till Lyckades.

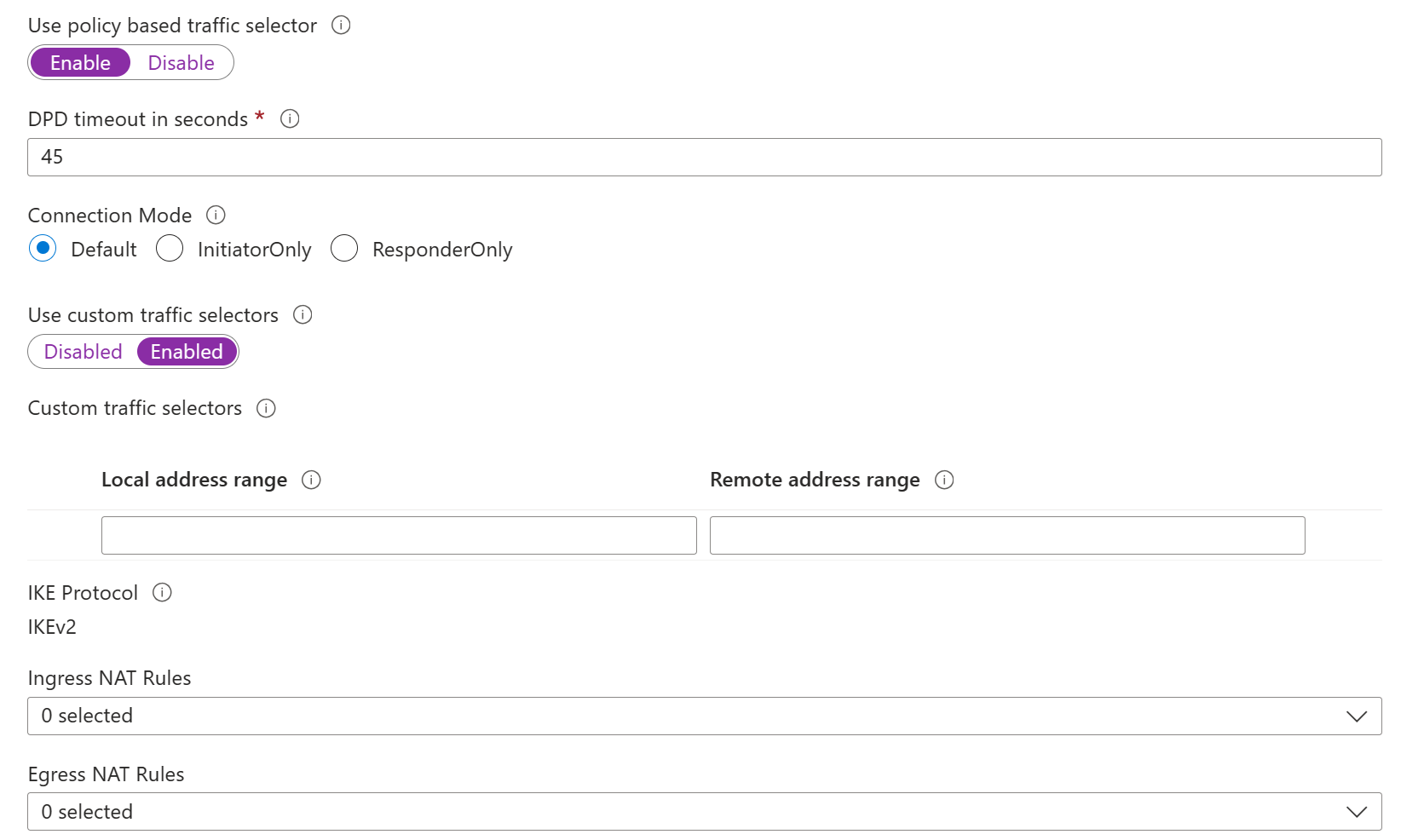

Konfigurera fler anslutningsinställningar (valfritt)

Du kan konfigurera fler inställningar för anslutningen om det behövs. Annars hoppar du över det här avsnittet och låter standardvärdena vara kvar. Mer information finns i Konfigurera anpassade IPsec/IKE-anslutningsprinciper.

Gå till din virtuella nätverksgateway och välj Anslutningar för att öppna sidan Anslutningar .

Välj namnet på den anslutning som du vill konfigurera för att öppna sidan Anslutning .

Till vänster på sidan Anslutning väljer du Konfiguration för att öppna sidan Konfiguration . Gör nödvändiga ändringar och välj sedan Spara.

I följande skärmbilder är inställningarna aktiverade så att du kan se de konfigurationsinställningar som är tillgängliga i portalen. Välj skärmbilden för att se den expanderade vyn. När du konfigurerar dina anslutningar konfigurerar du bara de inställningar som du behöver. Annars lämnar du standardinställningarna på plats.

Verifiera VPN-anslutningen

I Azure-portalen kan du visa anslutningsstatus för en VPN-gateway genom att gå till anslutningen. Följande steg visar ett sätt att gå till anslutningen och verifiera.

- På Menyn i Azure-portalen väljer du Alla resurser eller söker efter och väljer Alla resurser på valfri sida.

- Välj din virtuella nätverksgateway.

- Välj Anslutningar i fönstret för din virtuella nätverksgateway. Du kan se status för varje anslutning.

- Välj namnet på den anslutning som du vill verifiera för att öppna Essentials. I fönstret Essentials kan du visa mer information om anslutningen. Statusen är Lyckades och Ansluten när du har upprättat en lyckad anslutning.

Ansluta till en virtuell dator

Du kan ansluta till en virtuell dator som distribueras till ditt virtuella nätverk genom att skapa en anslutning till fjärrskrivbord till den virtuella datorn. Det bästa sättet att först kontrollera att du kan ansluta till den virtuella datorn är att ansluta via dess privata IP-adress snarare än datornamnet. På så sätt testar du om du kan ansluta, inte huruvida namnmatchningen är korrekt konfigurerad.

Leta upp den privata IP-adressen. Du hittar den privata IP-adressen för en virtuell dator genom att antingen titta på egenskaperna för den virtuella datorn i Azure-portalen eller med hjälp av PowerShell.

Azure-portalen: Leta upp den virtuella datorn i Azure-portalen. Visa egenskaperna för den virtuella datorn. Den privata IP-adressen är angiven.

PowerShell: Använd exemplet för att visa en lista över virtuella datorer och privata IP-adresser från dina resursgrupper. Du behöver inte ändra exemplet innan du använder det.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Kontrollera att du är ansluten till ditt virtuella nätverk.

Öppna Anslutning till fjärrskrivbord genom att ange RDP - eller fjärrskrivbordsanslutning i sökrutan i aktivitetsfältet. Välj sedan Anslutning till fjärrskrivbord. Du kan också öppna Anslutning till fjärrskrivbord med hjälp

mstscav kommandot i PowerShell.I fjärrskrivbordsanslutningen anger du den virtuella datorns privata IP-adress. Du kan välja Visa alternativ för att justera andra inställningar och sedan ansluta.

Om du har problem med att ansluta till en virtuell dator via VPN-anslutningen kontrollerar du följande punkter:

- Kontrollera att VPN-anslutningen har genomförts.

- Kontrollera att du ansluter till den virtuella datorns privata IP-adress.

- Om du kan ansluta till den virtuella datorn med hjälp av den privata IP-adressen men inte datornamnet kontrollerar du att du har konfigurerat DNS korrekt. Mer information om hur namnmatchning fungerar för virtuella datorer finns i Namnmatchning för virtuella datorer.

Mer information finns i Felsöka fjärrskrivbordsanslutningar till en virtuell dator.

Valfria steg

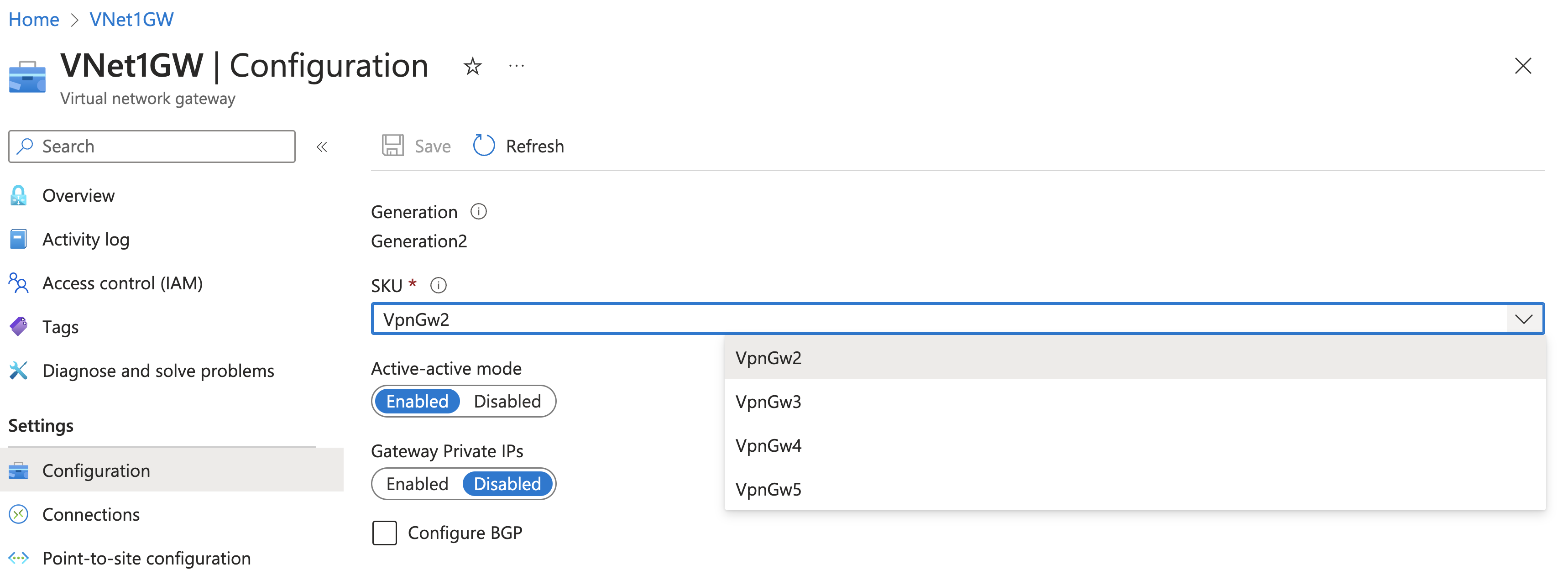

Ändra storlek på en gateway-SKU

Det finns specifika regler för storleksändring jämfört med att ändra en gateway-SKU. I det här avsnittet ändrar du storlek på SKU:n. Mer information finns i Ändra storlek på eller ändra gateway-SKU:er.

Gå till sidan Konfiguration för din virtuella nätverksgateway.

Till höger på sidan väljer du listrutepilen för att visa en lista över tillgängliga SKU:er.

Observera att listan endast fyller i SKU:er som du kan använda för att ändra storlek på din aktuella SKU. Om du inte ser den SKU som du vill använda måste du ändra till en ny SKU i stället för att ändra storlek.

Välj SKU:n i listrutan.

Återställa en gateway

Du kan behöva återställa en Azure VPN-gateway om VPN-anslutningen mellan flera platser i en eller flera VPN-tunnlar för plats-till-plats bryts. I det här fallet fungerar de lokala VPN-enheterna korrekt, men de kan inte upprätta IPSec-tunnlar med Azures VPN-gatewayer. Om du behöver återställa en aktiv-aktiv gateway kan du återställa båda instanserna med hjälp av portalen. Du kan också använda PowerShell eller CLI för att återställa varje gatewayinstans separat med instans-VIP:er. Mer information finns i Återställa en anslutning eller en gateway.

- I portalen går du till den virtuella nätverksgateway som du vill återställa.

- På sidan Virtuell nätverksgateway i den vänstra rutan bläddrar du och letar reda på Hjälp –> Återställ.

- På sidan Återställ väljer du Återställ. När kommandot har utfärdats startas den aktuella aktiva instansen av Azure VPN-gatewayen om omedelbart. Återställning av gatewayen orsakar en lucka i VPN-anslutningen och kan begränsa framtida rotorsaksanalys av problemet.

Lägg till en annan anslutning

En gateway kan ha flera anslutningar. Om du vill konfigurera anslutningar till flera lokala platser från samma VPN-gateway kan adressutrymmena inte överlappa någon av anslutningarna.

- Om du ansluter med ett plats-till-plats-VPN och du inte har någon lokal nätverksgateway för den plats som du vill ansluta till skapar du en annan lokal nätverksgateway och anger platsinformationen. Mer information finns i Skapa en lokal nätverksgateway.

- Om du vill lägga till en anslutning går du till VPN-gatewayen och väljer sedan Anslutningar för att öppna sidan Anslutningar .

- Välj + Lägg till för att lägga till anslutningen. Justera anslutningstypen så att den återspeglar antingen VNet-till-VNet (om du ansluter till en annan virtuell nätverksgateway) eller plats-till-plats.

- Ange den delade nyckel som du vill använda och välj sedan OK för att skapa anslutningen.

Uppdatera en delad anslutningsnyckel

Du kan ange en annan delad nyckel för anslutningen. Gå till anslutningen i portalen. Ändra den delade nyckeln på sidan Autentisering .

Fler konfigurationsöverväganden

Du kan anpassa plats-till-plats-konfigurationer på olika sätt. Mer information finns i följande artiklar:

- Information om BGP finns i BGP-översikten och Så här konfigurerar du BGP.

- Information om tvingad tunneltrafik finns i Om forcerade tunnlar.

- Information om aktiva-aktiva anslutningar med hög tillgänglighet finns i Högtillgänglig anslutning mellan platser och VNet-till-VNet-anslutningar.

- Information om hur du begränsar nätverkstrafik till resurser i ett virtuellt nätverk finns i Nätverkssäkerhet.

- Information om hur Azure dirigerar trafik mellan Azure, lokala resurser och Internetresurser finns i Routning av virtuell nätverkstrafik.

Rensa resurser

Om du inte kommer att fortsätta att använda det här programmet eller gå till nästa självstudie tar du bort dessa resurser.

- Ange namnet på resursgruppen i sökrutan överst i portalen och välj den i sökresultaten.

- Välj Ta bort resursgrupp.

- Ange resursgruppen som TYP RESURSGRUPPENS NAMN och välj Ta bort.

Nästa steg

När du har konfigurerat en plats-till-plats-anslutning kan du lägga till en punkt-till-plats-anslutning till samma gateway.