Självstudie: Konfigurera säkerhetsanalys för Azure Active Directory B2C-data med Microsoft Sentinel

Öka säkerheten för din Azure Active Directory B2C-miljö (Azure AD B2C) genom att dirigera loggar och granska information till Microsoft Sentinel. Den skalbara Microsoft Sentinel är en molnbaserad LÖSNING för säkerhetsinformations- och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR). Använd lösningen för aviseringsidentifiering, hotsynlighet, proaktiv jakt och hotsvar för Azure AD B2C.

Läs mer:

Fler användningsområden för Microsoft Sentinel, med Azure AD B2C, är:

- Identifiera tidigare oupptäckta hot och minimera falska positiva identifieringar med analys- och hotinformationsfunktioner

- Undersöka hot med artificiell intelligens (AI)

- Jaga misstänkta aktiviteter i stor skala och dra nytta av erfarenheterna från många års cybersäkerhetsarbete på Microsoft

- Svara snabbt på incidenter med vanlig uppgiftsorkestrering och automatisering

- Uppfylla organisationens krav på säkerhet och efterlevnad

I den här självstudiekursen får du lära du dig att:

- Överföra Azure AD B2C-loggar till en Log Analytics-arbetsyta

- Aktivera Microsoft Sentinel på en Log Analytics-arbetsyta

- Skapa en exempelregel i Microsoft Sentinel för att utlösa en incident

- Konfigurera ett automatiserat svar

Konfigurera Azure AD B2C med Azure Monitor Log Analytics

Om du vill definiera var loggar och mått för en resurs skickas,

- Aktivera diagnostikinställningar i Microsoft Entra-ID i din Azure AD B2C-klientorganisation.

- Konfigurera Azure AD B2C för att skicka loggar till Azure Monitor.

Läs mer i Övervaka Azure AD B2C med Azure Monitor.

Distribuera en Microsoft Sentinel-instans

När du har konfigurerat din Azure AD B2C-instans för att skicka loggar till Azure Monitor aktiverar du en instans av Microsoft Sentinel.

Viktigt

Om du vill aktivera Microsoft Sentinel hämtar du deltagarbehörighet till prenumerationen där Microsoft Sentinel-arbetsytan finns. Om du vill använda Microsoft Sentinel använder du behörigheterna Deltagare eller Läsare för den resursgrupp som arbetsytan tillhör.

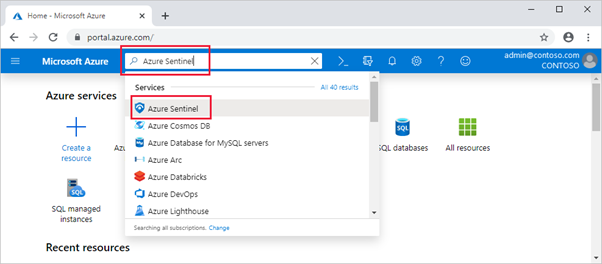

Logga in på Azure-portalen.

Välj den prenumeration där Log Analytics-arbetsytan skapas.

Sök efter och välj Microsoft Sentinel.

Välj Lägg till.

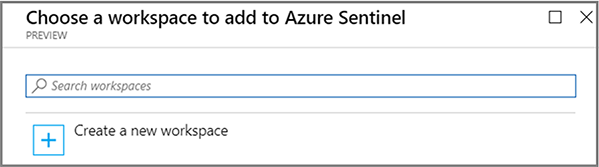

I fältet sökarbetsytor väljer du den nya arbetsytan.

Välj Lägg till Microsoft Sentinel.

Anteckning

Det går att köra Microsoft Sentinel på mer än en arbetsyta, men data isoleras på en enda arbetsyta.

Se Snabbstart: Publicera Microsoft Sentinel

Skapa en Microsoft Sentinel-regel

När du har aktiverat Microsoft Sentinel får du ett meddelande om något misstänkt inträffar i din Azure AD B2C-klientorganisation.

Du kan skapa anpassade analysregler för att identifiera hot och avvikande beteenden i din miljö. De här reglerna söker efter specifika händelser eller händelseuppsättningar och varnar dig när tröskelvärden eller villkor för händelser uppfylls. Sedan genereras incidenter för undersökning.

Se Skapa anpassade analysregler för att identifiera hot

Anteckning

Microsoft Sentinel har mallar för att skapa hotidentifieringsregler som söker efter misstänkt aktivitet i dina data. I den här självstudien skapar du en regel.

Meddelanderegel för misslyckad tvingad åtkomst

Använd följande steg för att få ett meddelande om två eller flera misslyckade försök till tvingad åtkomst till din miljö. Ett exempel är brute-force-attack.

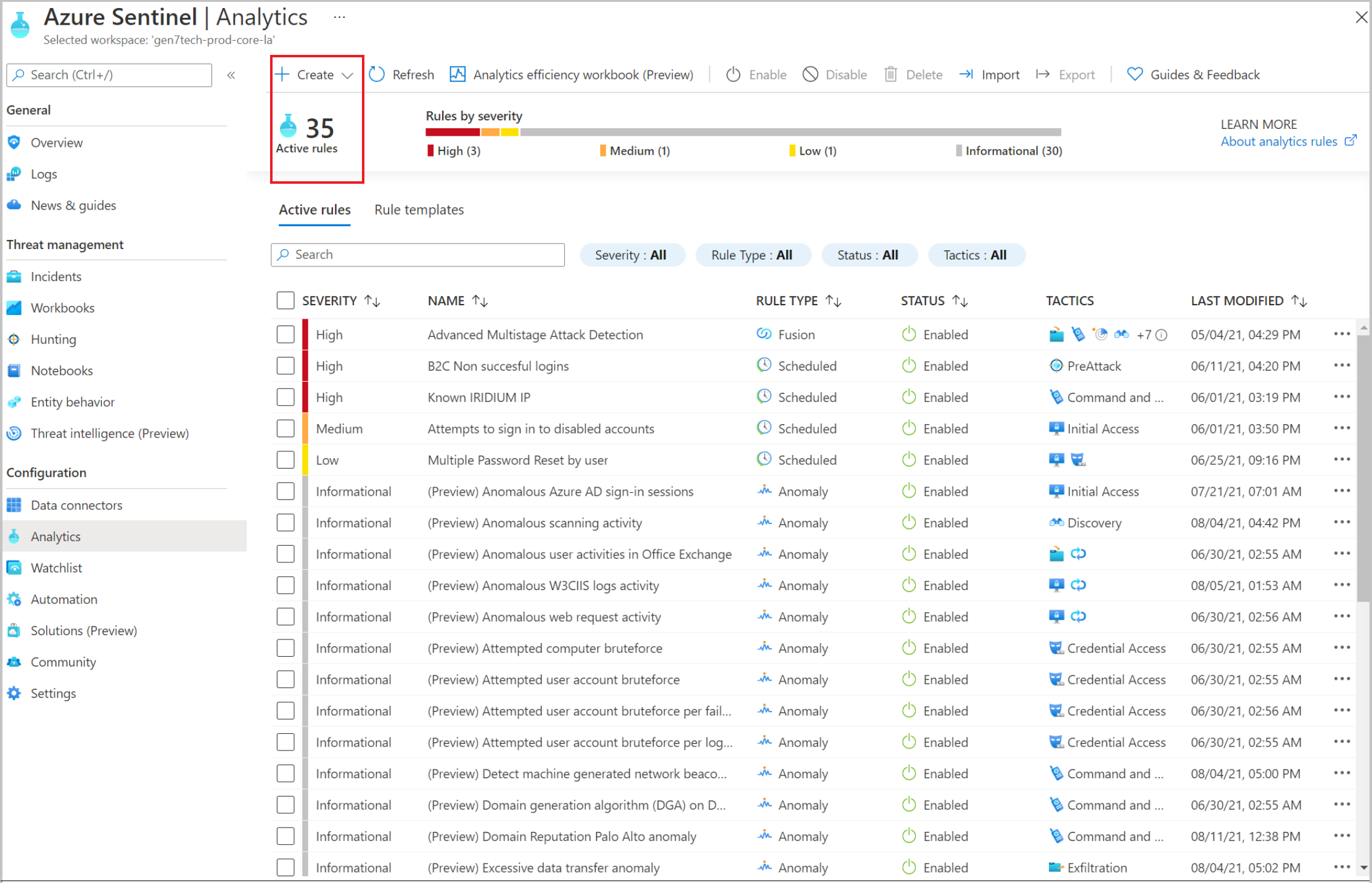

I Microsoft Sentinel går du till den vänstra menyn och väljer Analys.

I det övre fältet väljer du + Skapa>schemalagd frågeregel.

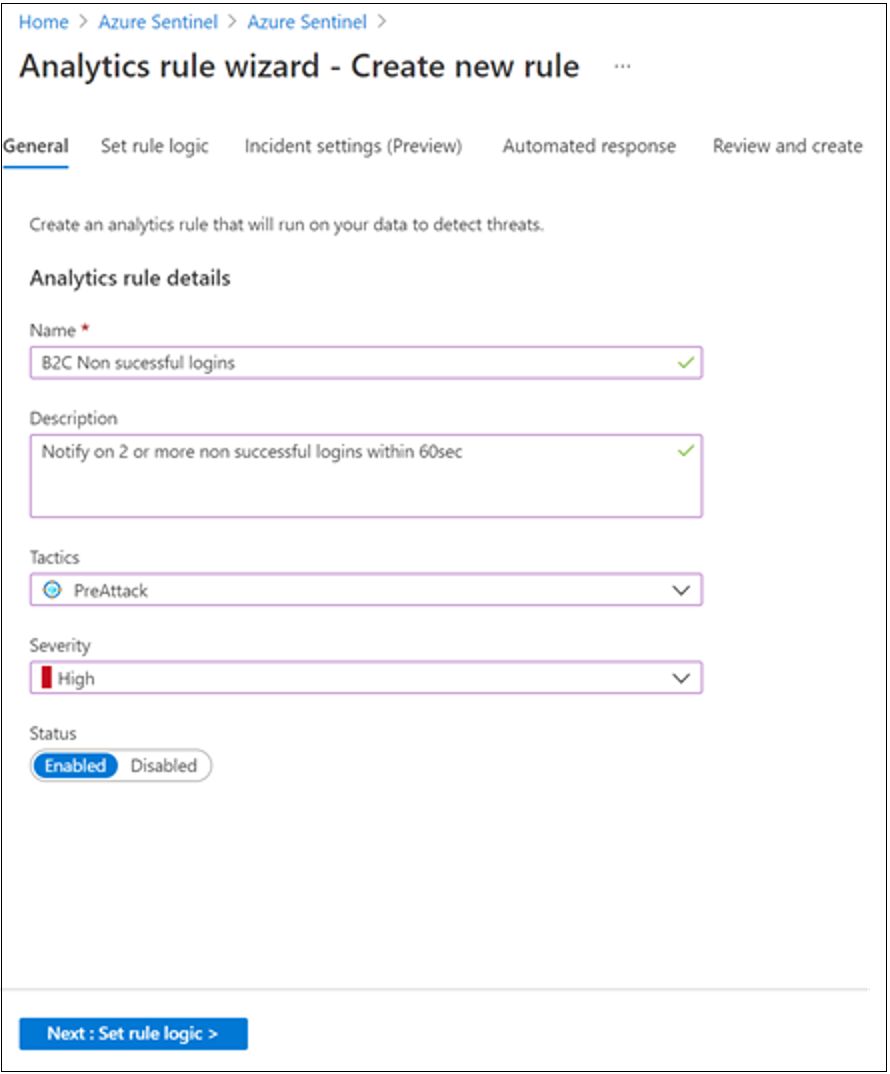

I guiden Analysregel går du till Allmänt.

I Namn anger du ett namn för misslyckade inloggningar.

För Beskrivning anger du att regeln meddelar för två eller flera misslyckade inloggningar inom 60 sekunder.

För Taktiker väljer du en kategori. Välj till exempel PreAttack.

För Allvarlighetsgrad väljer du en allvarlighetsgrad.

Status är Aktiverad som standard. Om du vill ändra en regel går du till fliken Aktiva regler .

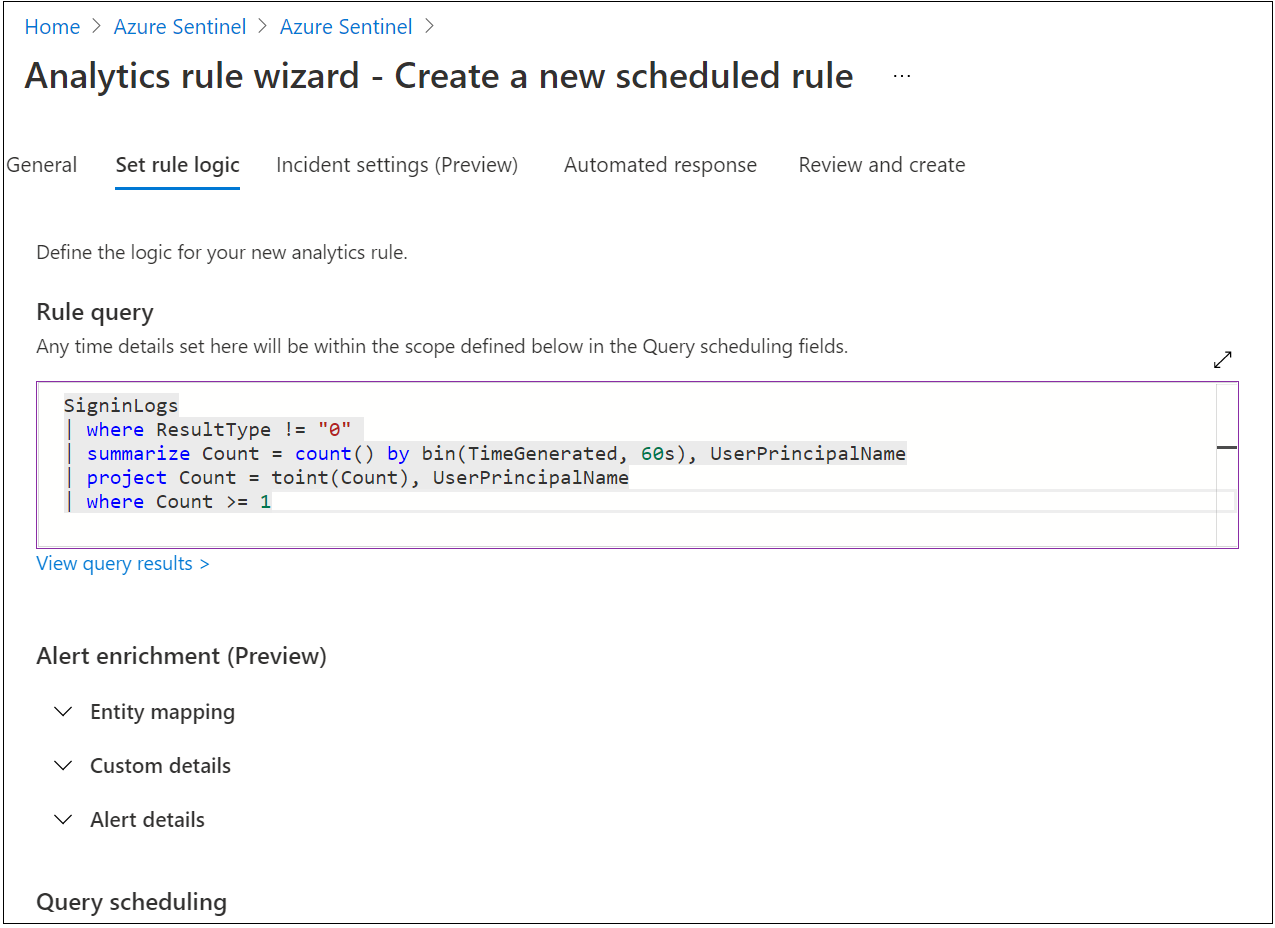

Välj fliken Ange regellogik .

Ange en fråga i fältet Regelfråga . Frågeexemplet organiserar inloggningarna

UserPrincipalNameefter .

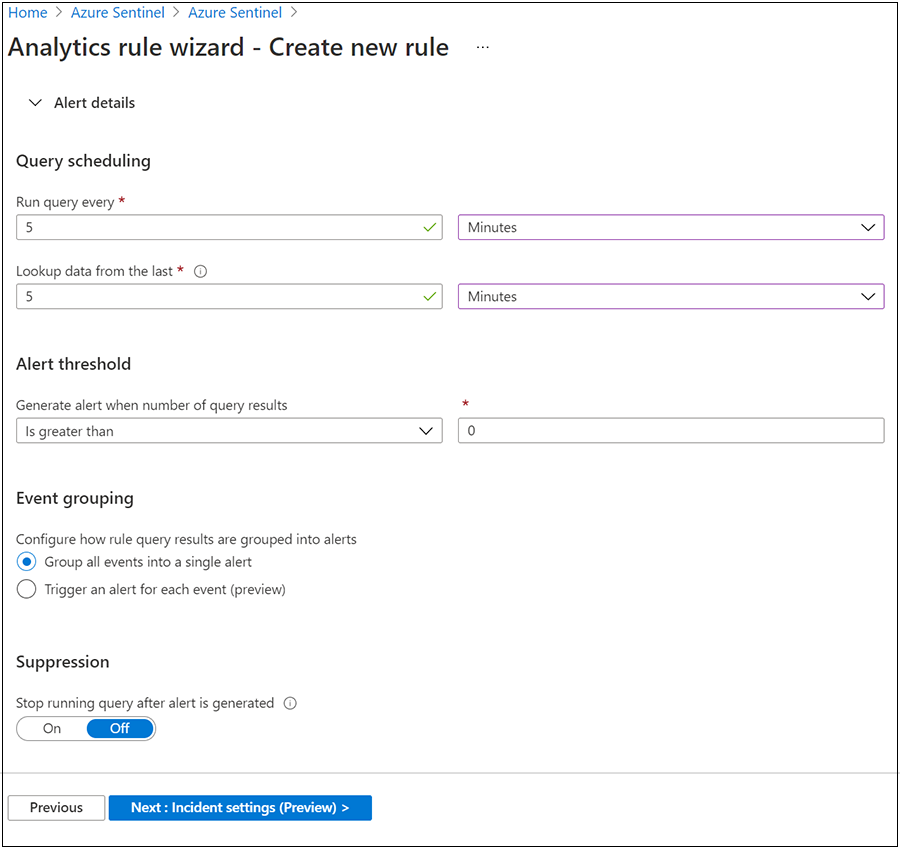

Gå till Frågeschemaläggning.

För Kör fråga var anger du 5 och Minuter.

För Uppslagsdata från den senaste anger du 5 och Minuter.

För Generera avisering när antalet frågeresultat väljer du Är större än och 0.

För Händelsegruppering väljer du Gruppera alla händelser i en enda avisering.

För Sluta köra frågan när aviseringen har genererats väljer du Av.

Välj Nästa: Incidentinställningar (förhandsversion).

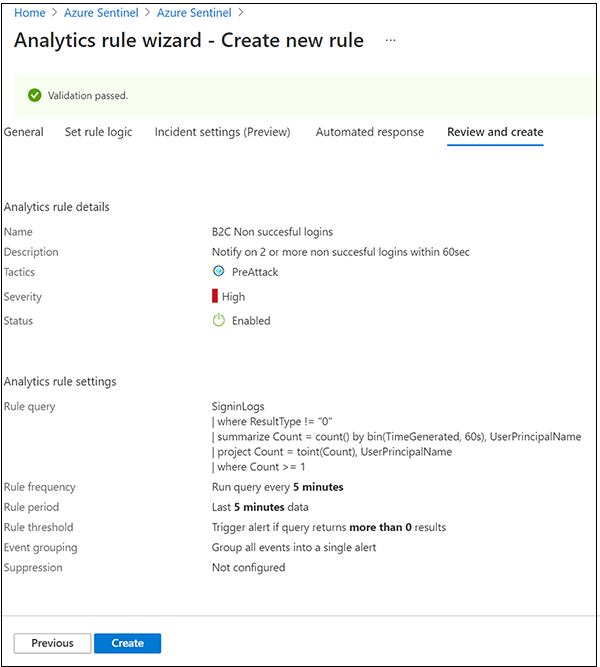

Gå till fliken Granska och skapa för att granska regelinställningarna.

När banderollen Validering har godkänts visas väljer du Skapa.

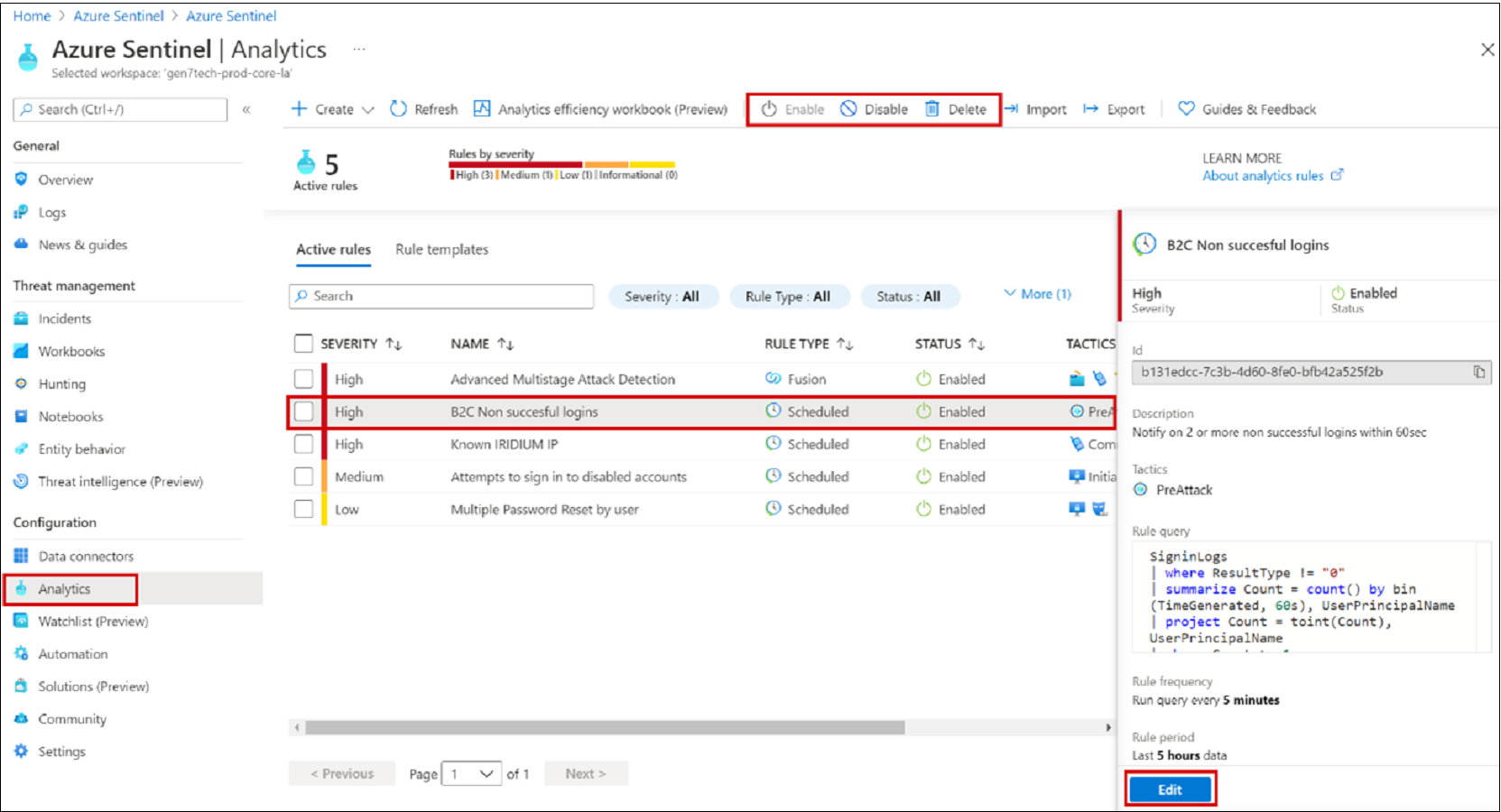

Visa en regel och relaterade incidenter

Visa regeln och de incidenter som den genererar. Hitta din nyligen skapade anpassade regel av typen Schemalagd i tabellen under fliken Aktiva regler på huvudregeln

- Gå till skärmen Analys .

- Välj fliken Aktiva regler .

- Leta upp regeln under Schemalagd i tabellen.

Du kan redigera, aktivera, inaktivera eller ta bort regeln.

Prioritera, undersöka och åtgärda incidenter

En incident kan innehålla flera aviseringar och är en sammanställning av relevanta bevis för en undersökning. På incidentnivå kan du ange egenskaper som Allvarlighetsgrad och Status.

Läs mer: Undersöka incidenter med Microsoft Sentinel.

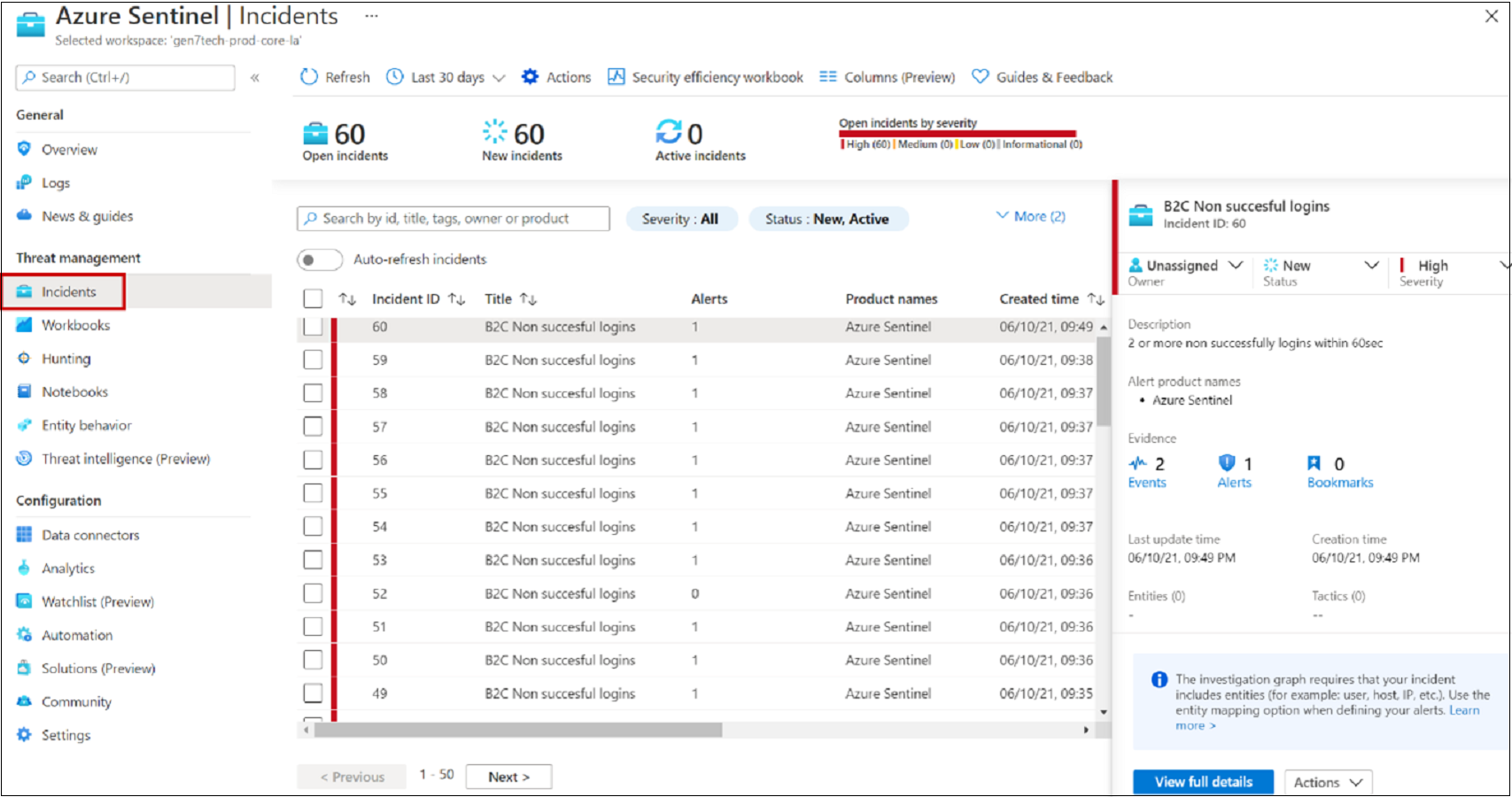

Gå till sidan Incidenter .

Välj en incident.

Till höger visas detaljerad incidentinformation, inklusive allvarlighetsgrad, entiteter, händelser och incident-ID.

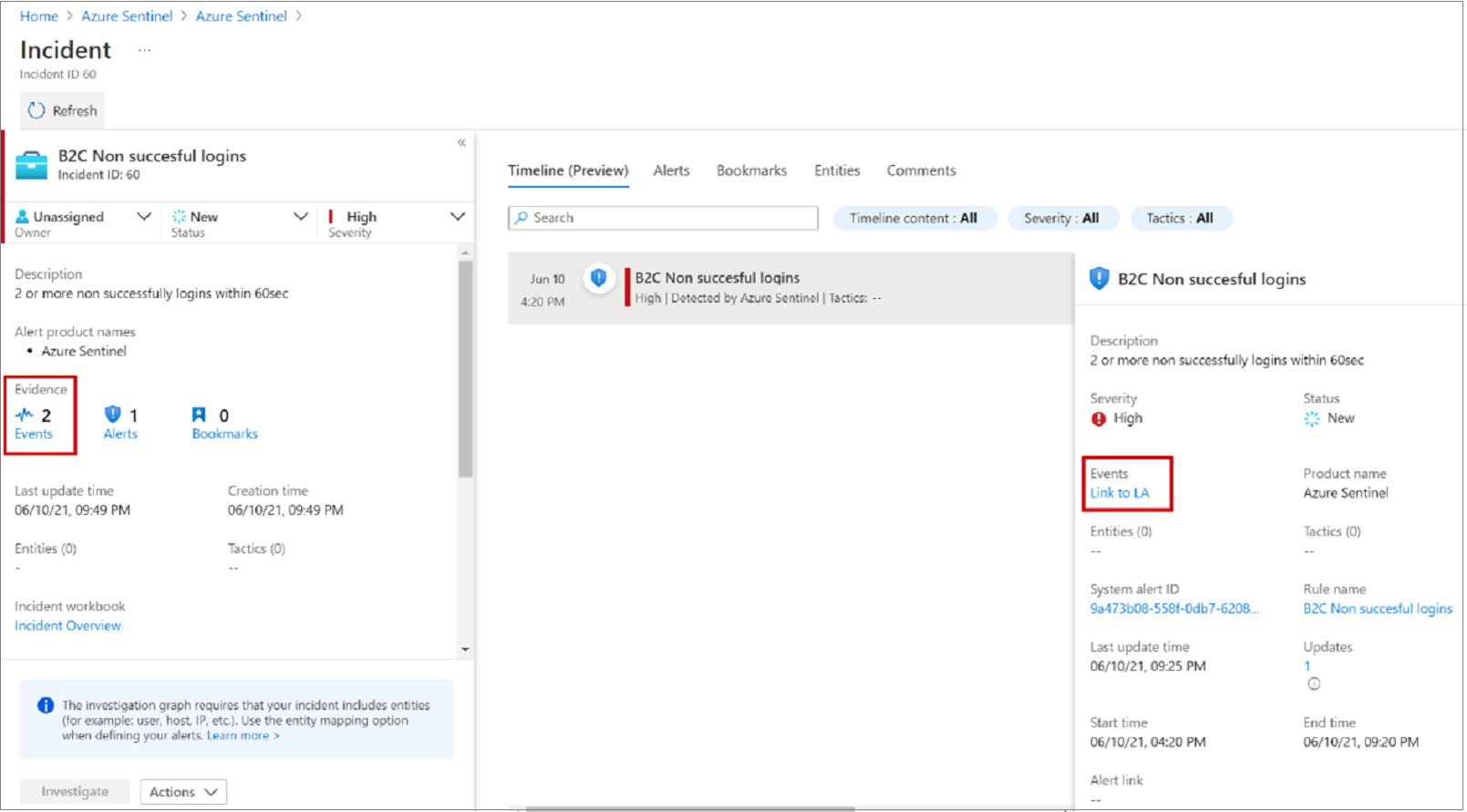

I fönstret Incidenter väljer du Visa fullständig information.

Granska flikar som sammanfattar incidenten.

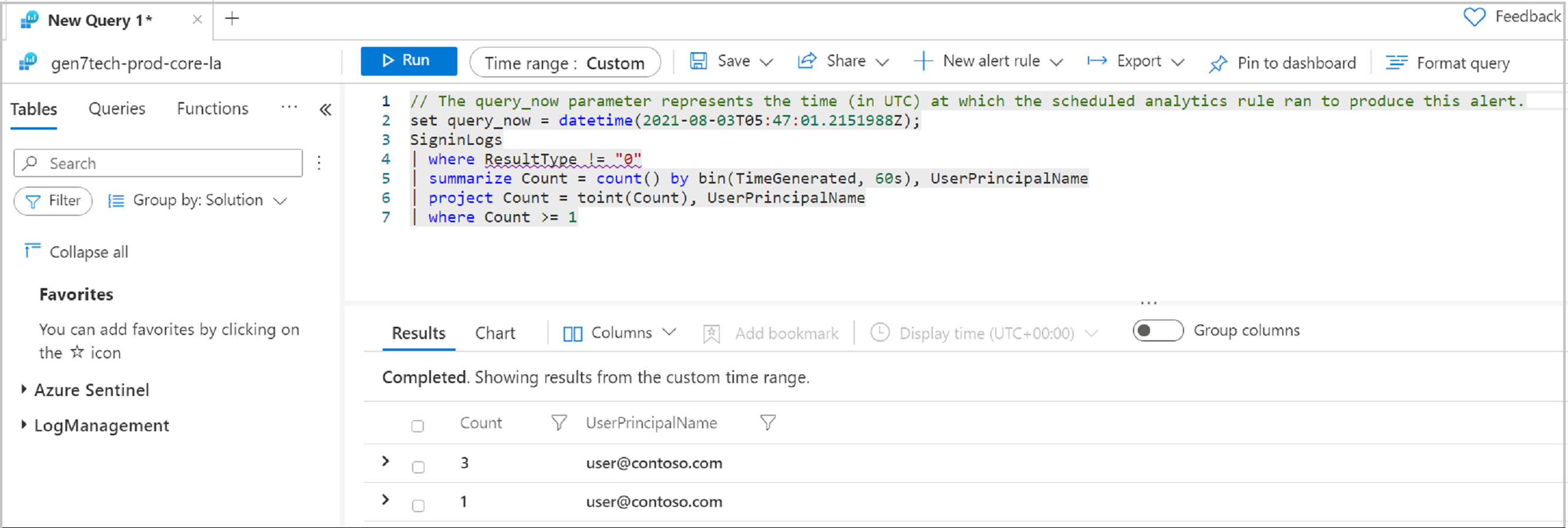

Välj Länken Bevishändelser>>till Log Analytics.

I resultatet kan du se identitetsvärdet

UserPrincipalNamevid inloggningsförsök.

Automatiserat svar

Microsoft Sentinel har funktioner för säkerhetsorkestrering, automatisering och svar (SOAR). Koppla automatiserade åtgärder, eller en spelbok, till analysregler.

Se, Vad är SOAR?

Email meddelande för en incident

För den här uppgiften använder du en spelbok från GitHub-lagringsplatsen för Microsoft Sentinel.

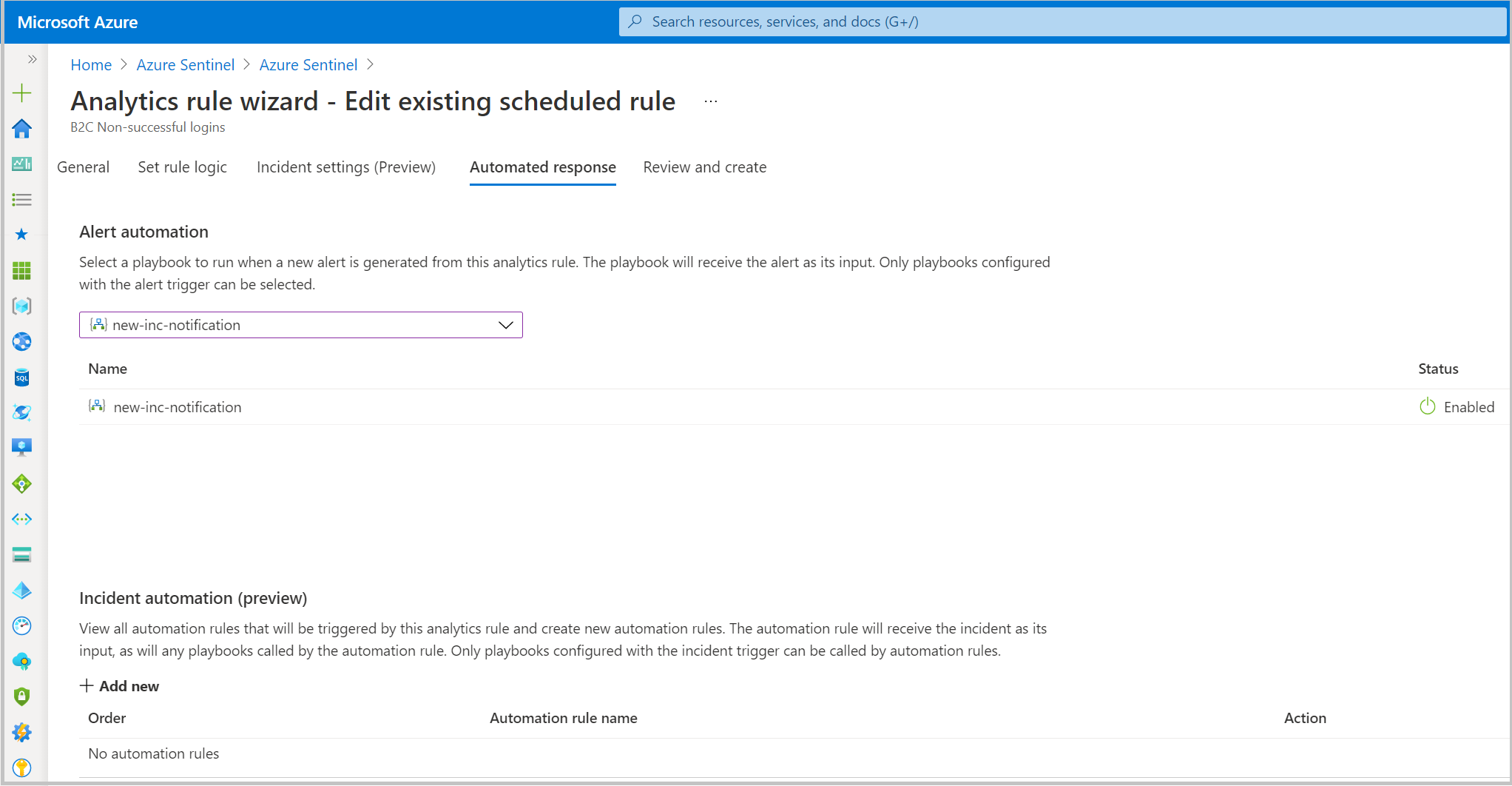

- Gå till en konfigurerad spelbok.

- Redigera regeln.

- Välj spelboken på fliken Automatiserat svar .

Läs mer: Incident-Email-Notification

Resurser

Mer information om Microsoft Sentinel och Azure AD B2C finns i: