Hantera enhetsidentiteter med hjälp av administrationscentret för Microsoft Entra

Microsoft Entra-ID är en central plats för att hantera enhetsidentiteter och övervaka relaterad händelseinformation.

Du kan komma åt enhetsöversikten genom att utföra följande steg:

- Logga in på administrationscentret för Microsoft Entra som minst global läsare.

- Gå till Översikt över identitetsenheter>>.

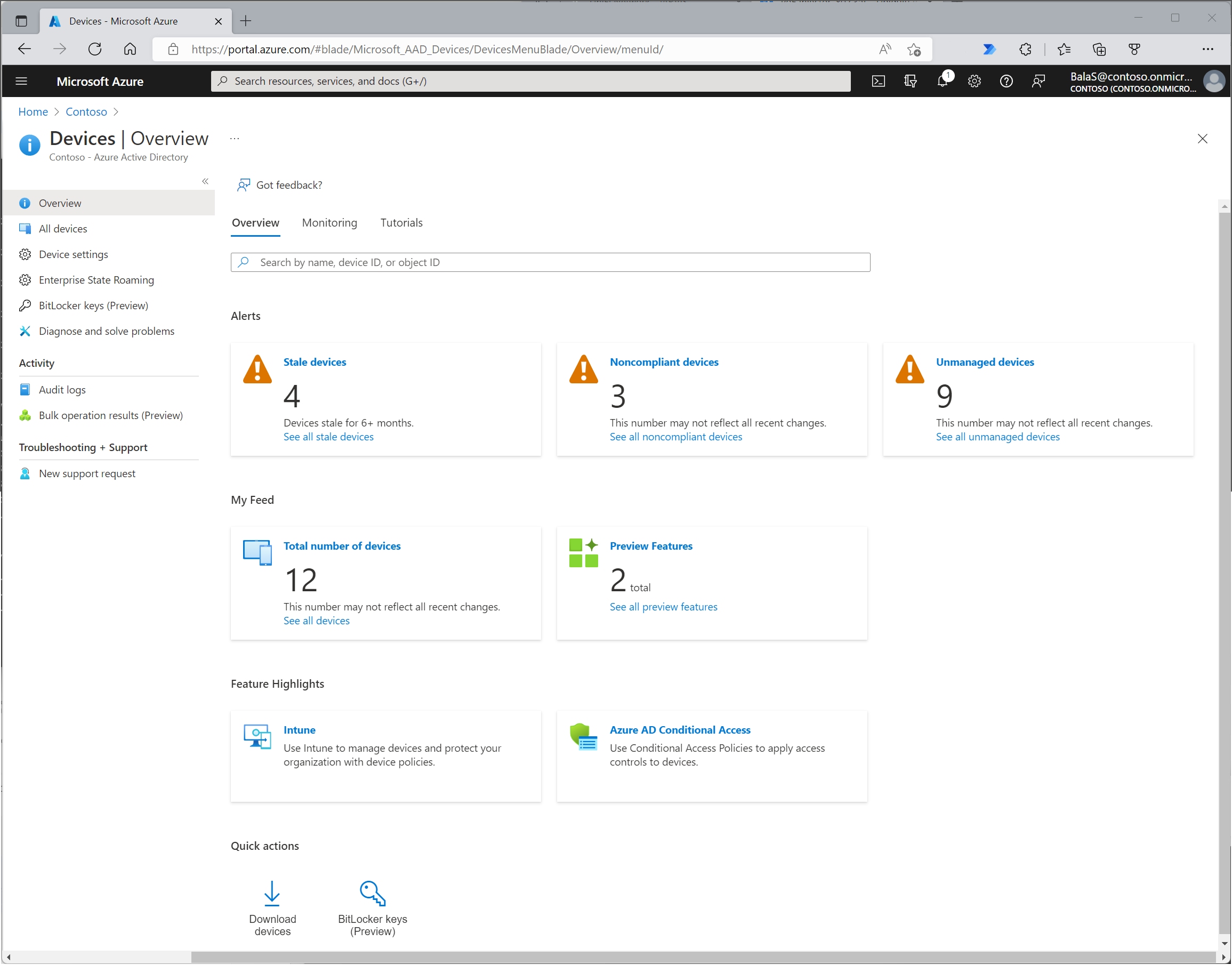

I enhetsöversikten kan du visa antalet totala enheter, inaktuella enheter, inkompatibla enheter och ohanterade enheter. Den innehåller länkar till Intune, villkorlig åtkomst, BitLocker-nycklar och grundläggande övervakning.

Antalet enheter på översiktssidan uppdateras inte i realtid. Ändringarna bör återspeglas med några timmars mellanrum.

Därifrån kan du gå till Alla enheter för att:

- Identifiera enheter, inklusive:

- Enheter som har anslutits eller registrerats i Microsoft Entra-ID.

- Enheter som distribueras via Windows Autopilot.

- Skrivare som använder Universell utskrift.

- Slutför uppgifter för enhetsidentitetshantering som att aktivera, inaktivera, ta bort och hantera.

- Hanteringsalternativen för skrivare och Windows Autopilot är begränsade i Microsoft Entra-ID. Dessa enheter måste hanteras från respektive administratörsgränssnitt.

- Konfigurera inställningarna för enhetsidentitet.

- Aktivera eller inaktivera företagstillståndsroaming.

- Granska enhetsrelaterade granskningsloggar.

- Ladda ned enheter.

Dricks

Microsoft Entra-hybridanslutna Windows 10- eller nyare enheter har ingen ägare om inte den primära användaren har angetts i Microsoft Intune. Om du letar efter en enhet efter ägare och inte hittar den söker du efter enhets-ID:t.

Om du ser en enhet som är Microsoft Entra-hybrid ansluten med tillståndet Väntar i kolumnen Registrerad har enheten synkroniserats från Microsoft Entra Anslut och väntar på att slutföra registreringen från klienten. Se Planera implementeringen av din Microsoft Entra-hybridanslutning. Mer information finns i Vanliga frågor och svar om enhetshantering.

För vissa iOS-enheter kan enhetsnamn som innehåller apostrofer använda olika tecken som ser ut som apostrofer. Så att söka efter sådana enheter är lite knepigt. Om du inte ser rätt sökresultat kontrollerar du att söksträngen innehåller det matchande apostrofertecknet.

Hantera en Intune-enhet

Om du har behörighet att hantera enheter i Intune kan du hantera enheter för vilka hantering av mobila enheter visas som Microsoft Intune. Om enheten inte har registrerats med Microsoft Intune är alternativet Hantera inte tillgängligt.

Aktivera eller inaktivera en Microsoft Entra-enhet

Det finns två sätt att aktivera eller inaktivera enheter:

- Verktygsfältet på sidan Alla enheter när du har valt en eller flera enheter.

- Verktygsfältet när du har öka detaljnivån för en specifik enhet.

Viktigt!

- Du måste vara global administratör, Intune-administratör eller molnenhetsadministratör i Microsoft Entra-ID för att aktivera eller inaktivera en enhet.

- Om du inaktiverar en enhet hindras den från att autentiseras via Microsoft Entra-ID. Detta hindrar den från att komma åt dina Microsoft Entra-resurser som skyddas av enhetsbaserad villkorlig åtkomst och från att använda Windows Hello för företag autentiseringsuppgifter.

- Om du inaktiverar en enhet återkallas den primära uppdateringstoken (PRT) och eventuella uppdateringstoken på enheten.

- Skrivare kan inte aktiveras eller inaktiveras i Microsoft Entra-ID.

Ta bort en Microsoft Entra-enhet

Det finns två sätt att ta bort en enhet:

- Verktygsfältet på sidan Alla enheter när du har valt en eller flera enheter.

- Verktygsfältet när du har öka detaljnivån för en specifik enhet.

Viktigt!

- Du måste vara molnenhetsadministratör, Intune-administratör, Windows 365-administratör eller global administratör i Microsoft Entra-ID för att ta bort en enhet.

- Skrivare och Windows Autopilot-enheter kan inte tas bort i Microsoft Entra-ID.

- Ta bort en enhet:

- Hindrar den från att komma åt dina Microsoft Entra-resurser.

- Tar bort all information som är kopplad till enheten. Till exempel BitLocker-nycklar för Windows-enheter.

- Är en icke-återställningsbar aktivitet. Vi rekommenderar det inte om det inte krävs.

Om en enhet hanteras i en annan hanteringsutfärdare, till exempel Microsoft Intune, kontrollerar du att den rensas eller dras tillbaka innan du tar bort den. Se Hantera inaktuella enheter innan du tar bort en enhet.

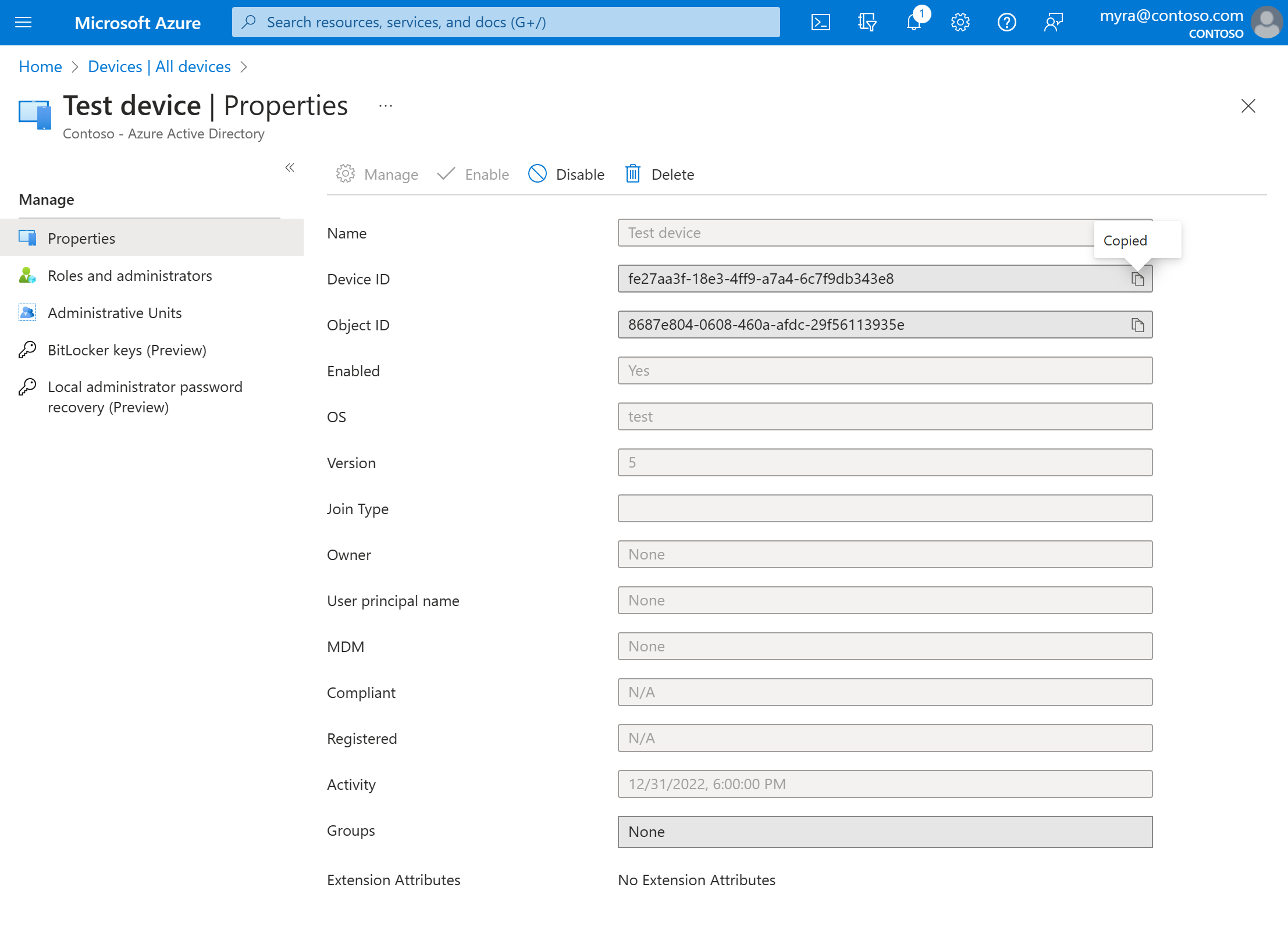

Visa eller kopiera ett enhets-ID

Du kan använda ett enhets-ID för att verifiera enhetens ID-information på enheten eller för att felsöka via PowerShell. Välj enheten för att komma åt kopieringsalternativet.

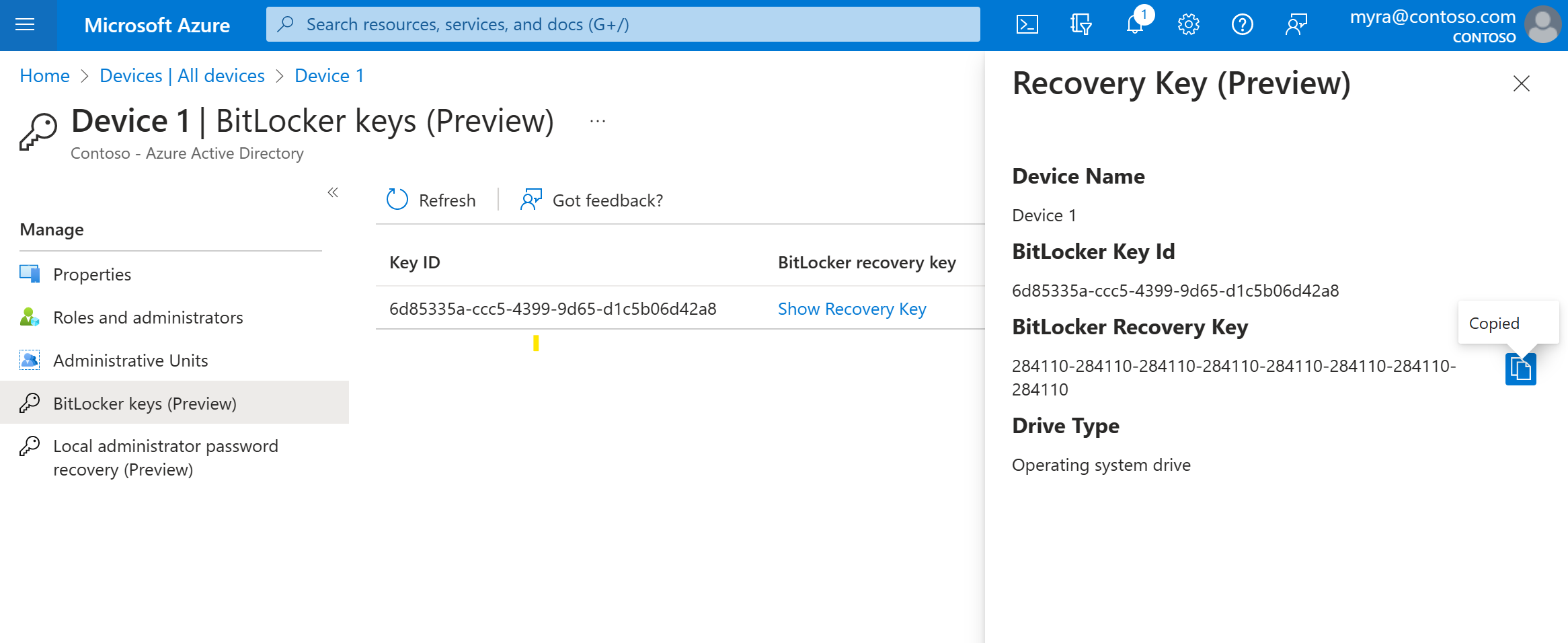

Visa eller kopiera BitLocker-nycklar

Du kan visa och kopiera BitLocker-nycklar så att användarna kan återställa krypterade enheter. Dessa nycklar är endast tillgängliga för Windows-enheter som är krypterade och lagrar sina nycklar i Microsoft Entra-ID. Du hittar dessa nycklar när du visar information om en enhet genom att välja Visa återställningsnyckel. Om du väljer Visa återställningsnyckel genereras en granskningsloggpost, som du kan hitta i KeyManagement kategorin.

Om du vill visa eller kopiera BitLocker-nycklar måste du vara enhetens ägare eller ha någon av dessa roller:

- Molnenhetsadministratör

- Global administratör för

- Supportadministratör

- Administratör för Intune-tjänsten

- Säkerhetsadministratör

- Säkerhetsläsare

Visa och filtrera dina enheter

Du kan filtrera enhetslistan efter följande attribut:

- Aktiverat tillstånd

- Kompatibelt tillstånd

- Kopplingstyp (Microsoft Entra-ansluten, Microsoft Entra-hybridansluten, Microsoft Entra-registrerad)

- Aktivitetstidsstämpel

- OS-typ och OS-version

- Windows visas för Windows 11- och Windows 10-enheter (med KB5006738).

- Windows Server visas för versioner som stöds som hanteras med Microsoft Defender för Endpoint.

- Enhetstyp (skrivare, säker virtuell dator, delad enhet, registrerad enhet)

- MDM

- Autopilot

- Tilläggsattribut

- Administratörsenhet

- Ägare

Ladda ned enheter

Globala läsare, molnenhetsadministratörer, Intune-administratörer och globala administratörer kan använda alternativet Ladda ned enheter för att exportera en CSV-fil som visar enheter. Du kan använda filter för att avgöra vilka enheter som ska listas. Om du inte använder några filter visas alla enheter. En exportaktivitet kan köras så länge som en timme, beroende på dina val. Om exportaktiviteten överskrider 1 timme misslyckas den och ingen fil matas ut.

Den exporterade listan innehåller följande enhetsidentitetsattribut:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Följande filter kan användas för exportaktiviteten:

- Aktiverat tillstånd

- Kompatibelt tillstånd

- Kopplingstyp

- Aktivitetstidsstämpel

- OS-typ

- Enhetstyp

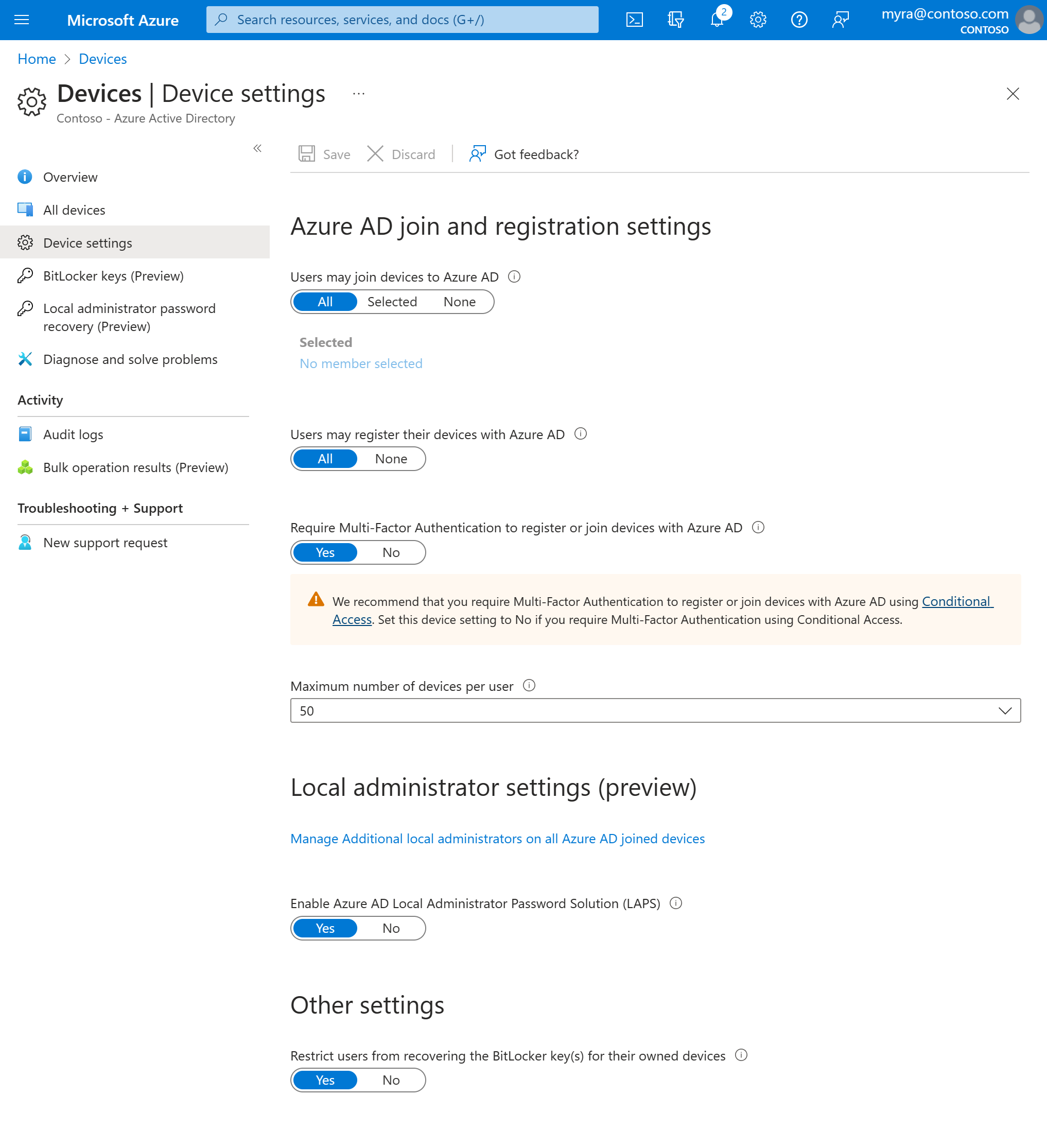

Konfigurera enhetsinställningar

Om du vill hantera enhetsidentiteter med hjälp av administrationscentret för Microsoft Entra måste enheterna antingen vara registrerade eller anslutna till Microsoft Entra-ID. Som administratör kan du styra processen för att registrera och ansluta enheter genom att konfigurera följande enhetsinställningar.

Du måste tilldelas någon av följande roller för att visa enhetsinställningar:

- Global administratör för

- Global läsare

- Molnenhetsadministratör

- Intune-administratör

- Windows 365-administratör

- Kataloggranskare

Du måste tilldelas någon av följande roller för att hantera enhetsinställningar:

- Global administratör för

- Molnenhetsadministratör

Användare kan ansluta enheter till Microsoft Entra-ID: Med den här inställningen kan du välja de användare som kan registrera sina enheter som Microsoft Entra-anslutna enheter. Standardvärdet är Alla.

Kommentar

Inställningen Användare kan ansluta enheter till Microsoft Entra ID gäller endast för Microsoft Entra-anslutning i Windows 10 eller senare. Den här inställningen gäller inte för Microsoft Entra-hybridanslutna enheter, Microsoft Entra-anslutna virtuella datorer i Azure eller Microsoft Entra-anslutna enheter som använder Självdistributionsläge för Windows Autopilot eftersom dessa metoder fungerar i en användarlös kontext.

Användare kan registrera sina enheter med Microsoft Entra-ID: Du måste konfigurera den här inställningen så att användarna kan registrera Windows 10- eller nyare personliga enheter, iOS-, Android- och macOS-enheter med Microsoft Entra-ID. Om du väljer Ingen tillåts inte enheter att registrera sig med Microsoft Entra-ID. Registrering med Microsoft Intune eller hantering av mobila enheter för Microsoft 365 kräver registrering. Om du har konfigurerat någon av dessa tjänster är ALL valt och NONE är inte tillgängligt.

Kräv multifaktorautentisering för att registrera eller ansluta enheter med Microsoft Entra-ID:

- Vi rekommenderar att organisationer använder användaråtgärden Registrera eller ansluta enheter i villkorsstyrd åtkomst för att framtvinga multifaktorautentisering. Du måste konfigurera den här växlingsknappen till Nej om du använder en princip för villkorsstyrd åtkomst för att kräva multifaktorautentisering.

- Med den här inställningen kan du ange om användare måste ange en annan autentiseringsfaktor för att ansluta eller registrera sina enheter till Microsoft Entra-ID. Standardvärdet är Nej. Vi rekommenderar att du behöver multifaktorautentisering när en enhet är registrerad eller ansluten. Innan du aktiverar multifaktorautentisering för den här tjänsten måste du se till att multifaktorautentisering har konfigurerats för användare som registrerar sina enheter. Mer information om Microsoft Entra multifaktorautentiseringstjänster finns i Komma igång med Microsoft Entra multifaktorautentisering. Den här inställningen kanske inte fungerar med identitetsprovidrar från tredje part.

Kommentar

Inställningen Kräv multifaktorautentisering för att registrera eller ansluta enheter med Microsoft Entra-ID gäller för enheter som antingen är Microsoft Entra-anslutna (med vissa undantag) eller Microsoft Entra-registrerade. Den här inställningen gäller inte för Microsoft Entra-hybridanslutna enheter, Microsoft Entra-anslutna virtuella datorer i Azure eller Microsoft Entra-anslutna enheter som använder självdistributionsläge för Windows Autopilot.

Maximalt antal enheter: Med den här inställningen kan du välja det maximala antalet Microsoft Entra-anslutna eller Microsoft Entra-registrerade enheter som en användare kan ha i Microsoft Entra-ID. Om användarna når den här gränsen kan de inte lägga till fler enheter förrän en eller flera av de befintliga enheterna har tagits bort. Standardvärdet är 50. Du kan öka värdet till 100. Om du anger ett värde över 100 anger Microsoft Entra-ID:t det till 100. Du kan också använda Obegränsat för att framtvinga någon annan gräns än befintliga kvotgränser.

Kommentar

Inställningen Maximalt antal enheter gäller för enheter som antingen är Microsoft Entra-anslutna eller Microsoft Entra-registrerade. Den här inställningen gäller inte för Hybrid-anslutna Microsoft Entra-enheter.

Ytterligare lokala administratörer på Microsoft Entra-anslutna enheter: Med den här inställningen kan du välja de användare som beviljas lokal administratörsbehörighet på en enhet. Dessa användare läggs till i rollen Enhetsadministratörer i Microsoft Entra-ID. Globala administratörer i Microsoft Entra-ID och enhetsägare beviljas som standard lokal administratörsbehörighet. Det här alternativet är en premiumversionsfunktion som är tillgänglig via produkter som Microsoft Entra ID P1 eller P2 och Enterprise Mobility + Security.

Aktivera Microsoft Entra Local Administrator Password Solution (LAPS) (förhandsversion): LAPS är hanteringen av lokala kontolösenord på Windows-enheter. LAPS tillhandahåller en lösning för att hantera och hämta det inbyggda lokala administratörslösenordet på ett säkert sätt. Med molnversionen av LAPS kan kunder aktivera lagring och rotation av lokala administratörslösenord för både Microsoft Entra-ID och Microsoft Entra-hybridanslutningsenheter. Mer information om hur du hanterar LAPS i Microsoft Entra-ID finns i översiktsartikeln.

Begränsa användare som inte är administratörer från att återställa BitLocker-nyckeln för sina ägda enheter: Administratörer kan blockera bitLocker-nyckelåtkomst via självbetjäning till enhetens registrerade ägare. Standardanvändare utan Läsbehörighet för BitLocker kan inte visa eller kopiera sina BitLocker-nycklar för sina ägda enheter. Du måste vara global administratör eller privilegierad rolladministratör för att kunna uppdatera den här inställningen.

Enterprise State Roaming: Information om den här inställningen finns i översiktsartikeln.

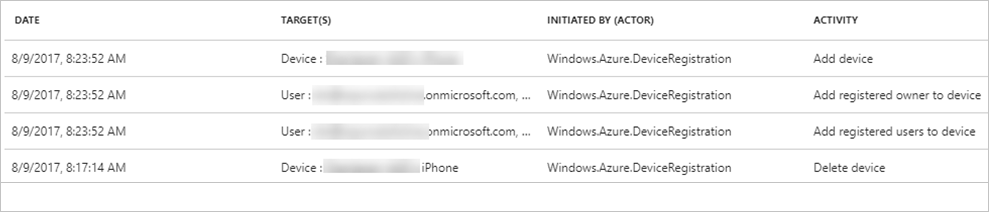

Granskningsloggar

Enhetsaktiviteter visas i aktivitetsloggarna. Dessa loggar omfattar aktiviteter som utlöses av enhetsregistreringstjänsten och av användare:

- Skapa och lägga till ägare/användare på enheten

- Ändringar i enhetsinställningar

- Enhetsåtgärder som att ta bort eller uppdatera en enhet

Startpunkten för granskningsdata är Granskningsloggar i avsnittet Aktivitet på sidan Enheter .

Granskningsloggen har en standardlistvy som visar:

- Datum och tid för förekomsten.

- Målen.

- Initieraren/aktören för en aktivitet.

- Aktiviteten.

Du kan anpassa listvyn genom att välja Kolumner i verktygsfältet:

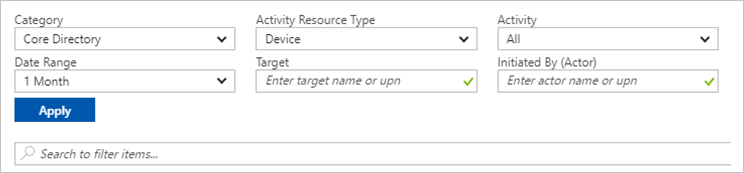

Om du vill minska rapporterade data till en nivå som fungerar för dig kan du filtrera dem med hjälp av följande fält:

- Kategori

- Aktivitetsresurstyp

- Aktivitet

- Datumintervall

- Mål

- Initierad av (aktör)

Du kan också söka efter specifika poster.