Den här artikeln innehåller riktlinjer för hur du använder Azure Private Link i en nätverkstopologi för nav och eker. Målgruppen innehåller nätverksarkitekter och molnlösningsarkitekter. Mer specifikt beskriver den här guiden hur du använder Privata Azure-slutpunkter för privat åtkomst till PaaS-resurser (Plattform som en tjänst).

Den här guiden omfattar inte integrering av virtuella nätverk, tjänstslutpunkter och andra lösningar för att ansluta IaaS-komponenter (infrastruktur som en tjänst) till Azure PaaS-resurser. Mer information om dessa lösningar finns i Integrera Azure-tjänster med virtuella nätverk för nätverksisolering.

Översikt

Följande avsnitt innehåller allmän information om Private Link och dess miljö.

Topologier för Hub and Spoke i Azure

Nav och eker är en nätverkstopologi som du kan använda i Azure. Den här topologin fungerar bra för att effektivt hantera kommunikationstjänster och uppfylla säkerhetskraven i stor skala. Mer information om nätverksmodeller för hub-and-spoke finns i Nätverkstopologi för hubb och eker.

Med hjälp av en hub-and-spoke-arkitektur kan du dra nytta av följande fördelar:

- Distribuera enskilda arbetsbelastningar mellan centrala IT-team och arbetsbelastningsteam

- Spara kostnader genom att minimera redundanta resurser

- Hantera nätverk effektivt genom att centralisera tjänster som flera arbetsbelastningar delar

- Övervinna gränser som är associerade med enskilda Azure-prenumerationer

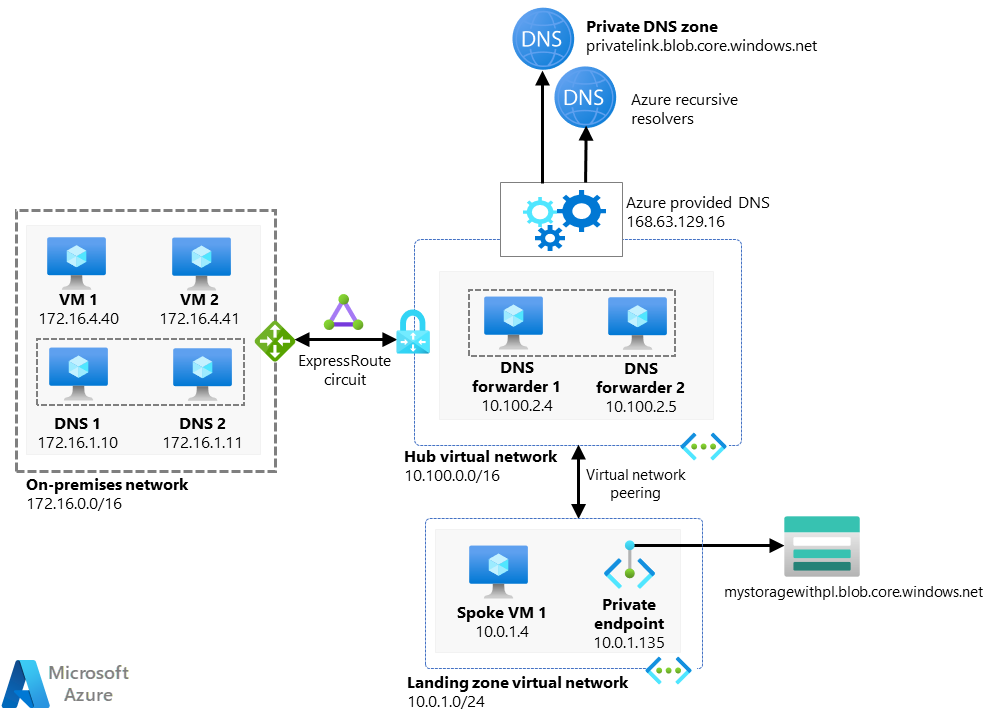

Det här diagrammet visar en typisk topologi med nav och eker som du kan distribuera i Azure:

Till vänster innehåller diagrammet en streckad ruta med etiketten Lokalt nätverk. Den innehåller ikoner för virtuella datorer och domännamnsservrar. En dubbelriktad pil ansluter rutan till en prickad ruta i det högra märkta virtuella hubbnätverket. En ikon ovanför pilen är märkt Azure ExpressRoute. Hubbrutan innehåller ikoner för D N S-vidarebefordrare. Pilar pekar bort från hubbrutan mot ikoner för privata D N S-zoner. En dubbelriktad pil ansluter hubbrutan till en ruta under den med etiketten Virtuellt nätverk i landningszonen. Till höger om pilen är en ikon märkt virtuell nätverkspeering. Landningszonrutan innehåller ikoner för en virtuell dator och en privat slutpunkt. En pil pekar från den privata slutpunkten till en lagringsikon som är utanför landningszonrutan.

Ladda ned en PowerPoint-fil med den här arkitekturen.

Den här arkitekturen är ett av två alternativ för nätverkstopologi som Azure stöder. Den här klassiska referensdesignen använder grundläggande nätverkskomponenter som Azure Virtual Network, peering för virtuella nätverk och användardefinierade vägar (UDR). När du använder hubb och eker ansvarar du för att konfigurera tjänsterna. Du måste också se till att nätverket uppfyller kraven för säkerhet och routning.

Azure Virtual WAN är ett alternativ för distributioner i stor skala. Den här tjänsten använder en förenklad nätverksdesign. Virtual WAN minskar också de konfigurationskostnader som är kopplade till routning och säkerhet.

Private Link har stöd för olika alternativ för traditionella hub-and-spoke-nätverk och för Virtual WAN-nätverk.

Private Link

Private Link ger åtkomst till tjänster via nätverksgränssnittet för privat slutpunkt. Privat slutpunkt använder en privat IP-adress från ditt virtuella nätverk. Du kan komma åt olika tjänster via den privata IP-adressen:

- Azure PaaS-tjänster

- Kundägda tjänster som Azure är värd för

- Partnertjänster som Azure är värd för

Trafik mellan ditt virtuella nätverk och den tjänst som du kommer åt reser över Azure-nätverkets stamnät. Därför får du inte längre åtkomst till tjänsten via en offentlig slutpunkt. Mer information finns i Vad är Azure Private Link?.

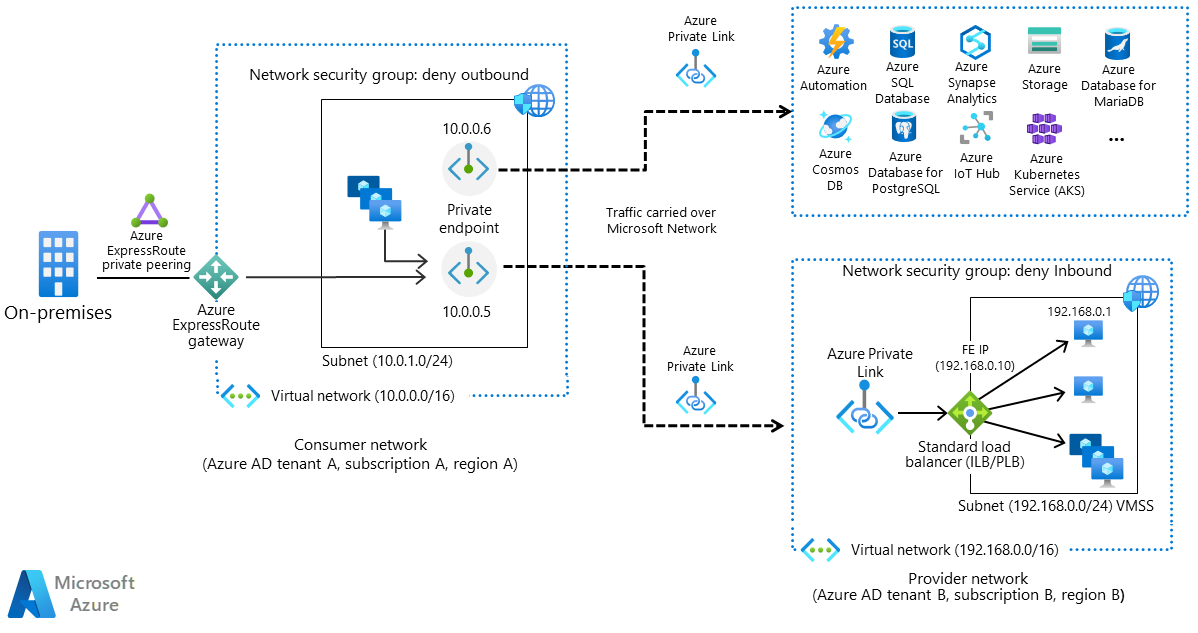

Följande diagram visar hur lokala användare ansluter till ett virtuellt nätverk och använder Private Link för att komma åt PaaS-resurser:

Diagrammet innehåller en streckad ruta i det vänstra märkta konsumentnätverket. En ikon sitter på dess kantlinje och är märkt Azure ExpressRoute. Utanför rutan till vänster finns ikoner för lokala användare och en privat peering. Inuti rutan finns en mindre streckad ruta med etiketten Undernät som innehåller ikoner för datorer och privata slutpunkter. Den mindre rutans kantlinje innehåller en ikon för en nätverkssäkerhetsgrupp. Två prickade pilar flödar ut ur den inre rutan. De passerar också genom den yttre lådans kantlinje. En pekar på en prickad ruta till höger som är fylld med ikoner för Azure-tjänster. Den andra pilen pekar på en prickad ruta i det högra märkta providernätverket. Providernätverksrutan innehåller en mindre streckad ruta och en ikon för Azure Private Link. Den mindre streckade rutan innehåller ikoner för datorer. Dess kantlinje innehåller två ikoner: en för en lastbalanserare och en för en nätverkssäkerhetsgrupp.

Ladda ned en PowerPoint-fil med den här arkitekturen.

Beslutsträd för Private Link-distribution

Du kan distribuera privata slutpunkter i antingen en hubb eller en eker. Några faktorer avgör vilken plats som fungerar bäst i varje situation. Faktorerna är relevanta för Azure PaaS-tjänster och för kundägda tjänster och partnertjänster som Azure är värd för.

Frågor att tänka på

Använd följande frågor för att fastställa den bästa konfigurationen för din miljö:

Är Virtual WAN din nätverksanslutningslösning?

Om du använder Virtual WAN kan du bara distribuera privata slutpunkter i virtuella ekernätverk som du ansluter till din virtuella hubb. Du kan inte distribuera resurser till din virtuella hubb eller till en säker hubb.

Mer information om hur du integrerar privat slutpunkt i nätverket finns i följande artiklar:

Använder du en virtuell nätverksinstallation (NVA) som Azure Firewall?

Trafik till privat slutpunkt använder Azure-nätverkets stamnät och krypteras. Du kan behöva logga eller filtrera trafiken. Du kanske också vill använda en brandvägg för att analysera trafik som flödar till en privat slutpunkt om du använder en brandvägg i något av följande områden:

- Över ekrar

- Mellan hubben och ekrarna

- Mellan lokala komponenter och dina Azure-nätverk

I det här fallet distribuerar du privata slutpunkter i din hubb i ett dedikerat undernät. Det här arrangemanget:

- Förenklar konfigurationen av SNAT-regler (secure network address translation). Du kan skapa en enda SNAT-regel i din NVA för trafik till det dedikerade undernätet som innehåller dina privata slutpunkter. Du kan dirigera trafik till andra program utan att använda SNAT.

- Förenklar konfigurationen av routningstabellen. För trafik som flödar till privata slutpunkter kan du lägga till en regel för att dirigera trafiken via din NVA. Du kan återanvända den regeln i alla dina ekrar, virtuella privata nätverksgatewayer (VPN) och Azure ExpressRoute-gatewayer.

- Gör det möjligt att tillämpa regler för nätverkssäkerhetsgrupp för inkommande trafik i det undernät som du ägnar åt privat slutpunkt. Dessa regler filtrerar trafik till dina resurser. De ger en enda plats för att kontrollera åtkomsten till dina resurser.

- Centraliserar hanteringen av privata slutpunkter. Om du distribuerar alla privata slutpunkter på ett ställe kan du hantera dem mer effektivt i alla dina virtuella nätverk och prenumerationer.

När alla dina arbetsbelastningar behöver åtkomst till varje PaaS-resurs som du skyddar med Private Link är den här konfigurationen lämplig. Men om dina arbetsbelastningar har åtkomst till olika PaaS-resurser ska du inte distribuera privata slutpunkter i ett dedikerat undernät. Förbättra i stället säkerheten genom att följa principen om lägsta behörighet:

- Placera varje privat slutpunkt i ett separat undernät.

- Ge endast arbetsbelastningar som använder en skyddad resurs åtkomst till den resursen.

Använder du privat slutpunkt från ett lokalt system?

Om du planerar att använda privata slutpunkter för att komma åt resurser från ett lokalt system distribuerar du slutpunkterna i hubben. Med det här arrangemanget kan du dra nytta av några av de fördelar som beskrivs i föregående avsnitt:

- Använda nätverkssäkerhetsgrupper för att kontrollera åtkomsten till dina resurser

- Hantera dina privata slutpunkter på en central plats

Om du planerar att komma åt resurser från program som du har distribuerat i Azure är situationen annorlunda:

- Om bara ett program behöver åtkomst till dina resurser distribuerar du privat slutpunkt i programmets eker.

- Om fler än ett program behöver åtkomst till dina resurser distribuerar du privat slutpunkt i hubben.

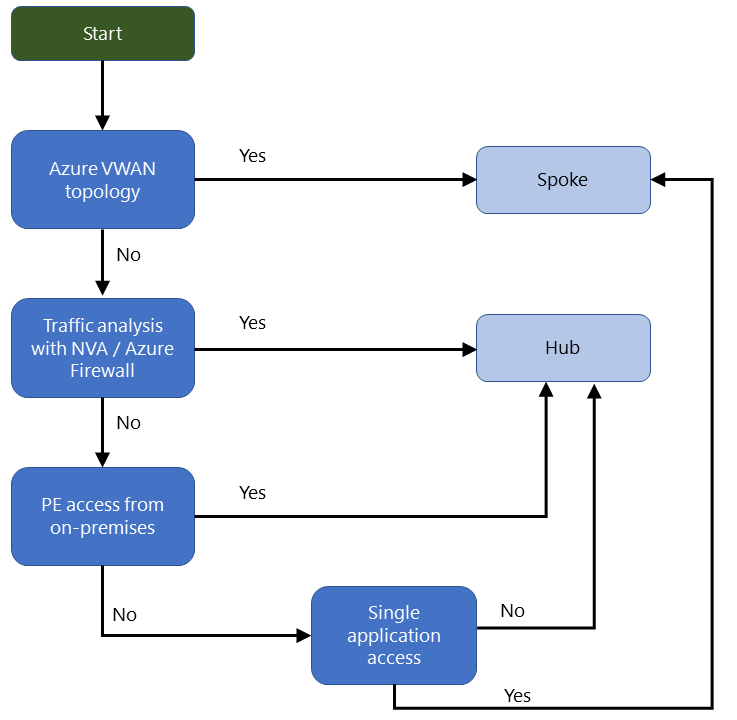

Flödesschema

Följande flödesschema sammanfattar de olika alternativen och rekommendationerna. Eftersom varje kund har en unik miljö bör du tänka på systemets krav när du bestämmer var du ska placera privata slutpunkter.

Överst i flödesschemat finns en grön ruta med etiketten Start. En pil pekar från den rutan till en blå ruta med etiketten Azure Virtual W A N-topologi. Två pilar flödar ut ur rutan. En märkt Ja pekar på en orange ruta med etiketten Eker. Den andra pilen är märkt Nr. Den pekar på en blå ruta med etiketten Trafikanalys med N V A eller Azure Firewall. Två pilar flödar också ut ur trafikanalysrutan. En märkt Ja pekar på en orange ruta med etiketten Hub. Den andra pilen är märkt Nr. Den pekar på en blå ruta med etiketten Privat slutpunktsåtkomst lokalt. Två pilar flödar ut ur rutan Privat slutpunkt. En märkt Ja pekar på den orangefärgade rutan med etiketten Hub. Den andra pilen är märkt Nr. Den pekar på en blå ruta med etiketten Enkel programåtkomst. Två pilar flödar ut ur rutan. En märkt No pekar på den orangefärgade rutan med etiketten Hub. Den andra pilen är märkt Ja. Den pekar på den orangefärgade rutan med etiketten Eker.

Ladda ned en PowerPoint-fil med den här arkitekturen.

Att tänka på

Några faktorer kan påverka implementeringen av din privata slutpunkt. De gäller för Azure PaaS-tjänster och kundägda tjänster och partnertjänster som Azure är värd för. Tänk på dessa punkter när du distribuerar privat slutpunkt:

Nätverk

När du använder privat slutpunkt i ett virtuellt ekernätverk innehåller undernätets standardrutttabell en /32 väg med nästa hopptyp .InterfaceEndpoint

Om du använder en traditionell hub-and-spoke-topologi:

- Du kan se den här effektiva vägen på nätverksgränssnittsnivå för dina virtuella datorer.

- Mer information finns i Diagnostisera routningsproblem för virtuella datorer.

Om du använder Virtual WAN:

- Du kan se den här vägen i de virtuella hubbens effektiva vägar.

- Mer information finns i Visa effektiva vägar för virtuell hubb.

Vägen /32 sprids till följande områden:

- Peering för virtuella nätverk som du har konfigurerat

- Vpn- eller ExpressRoute-anslutningar till ett lokalt system

Om du vill begränsa åtkomsten från hubben eller det lokala systemet till den privata slutpunkten använder du en nätverkssäkerhetsgrupp i undernätet där du har distribuerat privat slutpunkt. Konfigurera lämpliga regler för inkommande trafik.

Namnmatchning

Komponenter i ditt virtuella nätverk associerar en privat IP-adress med varje privat slutpunkt. Dessa komponenter kan bara matcha den privata IP-adressen om du använder en specifik DNS-konfiguration (Domain Name System). Om du använder en anpassad DNS-lösning är det bäst att använda DNS-zongrupper. Integrera privat slutpunkt med en centraliserad privat DNS-zon i Azure. Det spelar ingen roll om du har distribuerat resurser i en hubb eller en eker. Länka den privata DNS-zonen med alla virtuella nätverk som behöver matcha dns-namnet för din privata slutpunkt.

Med den här metoden kan lokala och Azure DNS-klienter matcha namnet och få åtkomst till den privata IP-adressen. En referensimplementering finns i Private Link och DNS-integrering i stor skala.

Kostnader

- När du använder privat slutpunkt i ett regionalt virtuellt nätverkspeering debiteras du inte peeringavgifter för trafik till och från privat slutpunkt.

- Peeringkostnader gäller fortfarande för annan infrastrukturresurstrafik som flödar över en peering för virtuella nätverk.

- Om du distribuerar privata slutpunkter i olika regioner gäller Private Link-priser och globala priser för inkommande och utgående peering.

Mer information finns i Bandbreddspriser.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Jose Angel Fernandez Rodrigues | Senior Specialist GBB

Annan deltagare:

- Ivens Applyrs | Product Manager 2

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Nätverkstopologi för hub-spoke i Azure

- Azure Private Link-tillgänglighet

- Vad är en privat Azure-slutpunkt?

- Vad är Azure Virtual Network?

- Vad är Azure DNS?

- Vad är en privat Azure DNS-zon?

- Använda Azure Firewall för att kontrollera trafik till en privat slutpunkt

- Så filtrerar nätverkssäkerhetsgrupper nätverkstrafik

Relaterade resurser

- Serverlös händelseströmbearbetning i ett virtuellt nätverk med privata slutpunkter

- Skydda din Microsoft Teams-kanalrobot och webbapp bakom en brandvägg

- Privat anslutning för webbappar till Azure SQL-databas

- [Webbapp för flera regioner med privat anslutning till databasen] [Webbapp för flera regioner med privat anslutning till databasen]