Integrera Azure-tjänster med virtuella nätverk för nätverksisolering

Virtual Network integrering för en Azure-tjänst kan du låsa åtkomsten till tjänsten till endast din virtuella nätverksinfrastruktur. Den virtuella nätverksinfrastrukturen innehåller även peerkopplade virtuella nätverk och lokala nätverk.

Integrering av virtuella nätverk ger Azure-tjänster fördelarna med nätverksisolering med en eller flera av följande metoder:

Distribuera dedikerade instanser av tjänsten till ett virtuellt nätverk. Tjänsterna kan sedan nås privat i det virtuella nätverket och från lokala nätverk.

Använda privat slutpunkt som ansluter dig privat och säkert till en tjänst som drivs av Azure Private Link. Privat slutpunkt använder en privat IP-adress från ditt virtuella nätverk, vilket effektivt tar in tjänsten i ditt virtuella nätverk.

Åtkomst till tjänsten med hjälp av offentliga slutpunkter genom att utöka ett virtuellt nätverk till tjänsten, via tjänstslutpunkter. Tjänstslutpunkter tillåter att tjänstresurser skyddas i det virtuella nätverket.

Använda tjänsttaggar för att tillåta eller neka trafik till dina Azure-resurser till och från offentliga IP-slutpunkter.

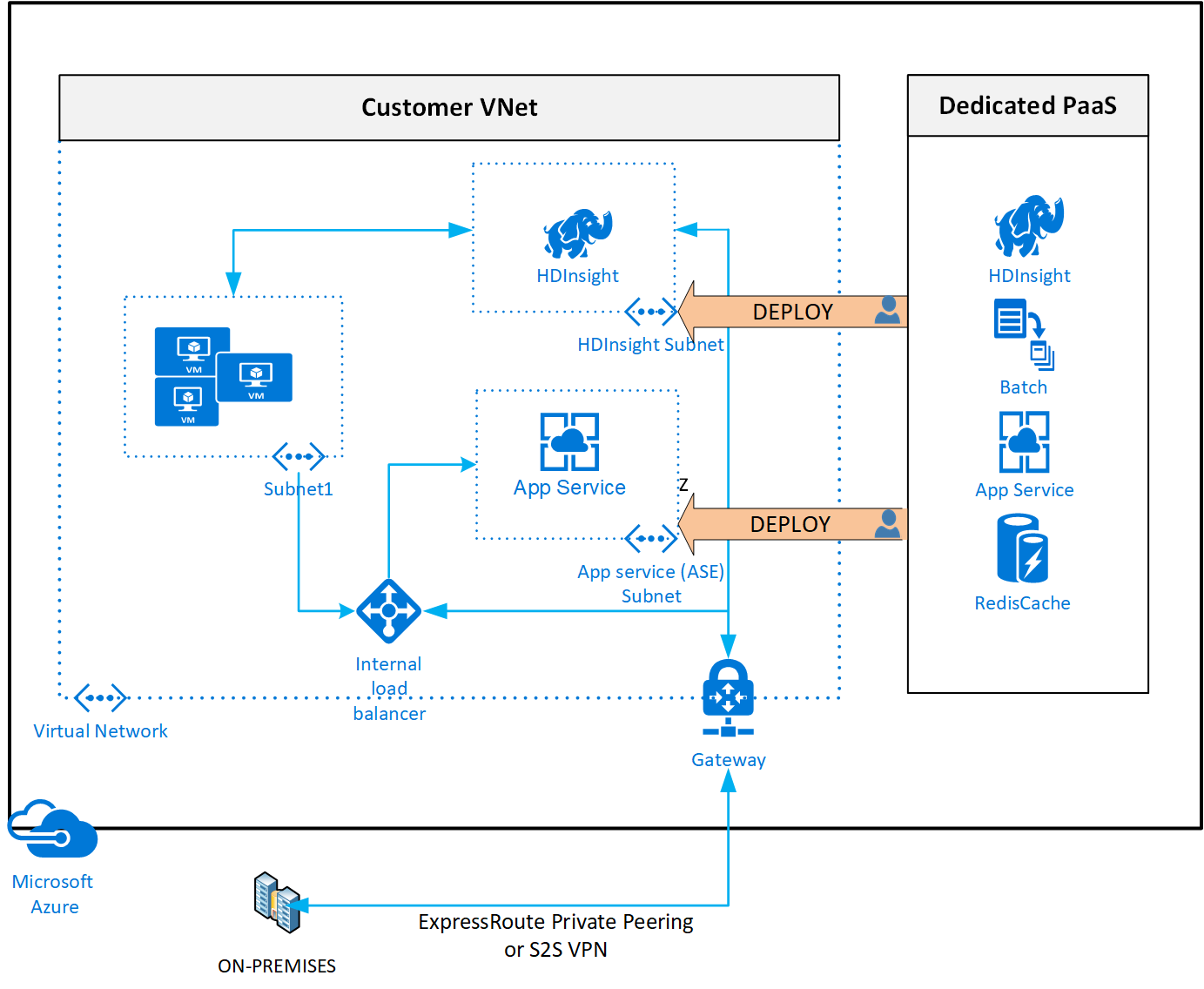

Distribuera dedikerade Azure-tjänster till virtuella nätverk

När du distribuerar dedikerade Azure-tjänster i ett virtuellt nätverk kan du kommunicera med tjänstresurserna privat via privata IP-adresser.

När du distribuerar en dedikerad Azure-tjänst till ditt virtuella nätverk får du följande funktioner:

Resurser i det virtuella nätverket kan kommunicera med varandra privat via privata IP-adresser. Exempel: direkt överföring av data mellan HDInsight och SQL Server som körs på en virtuell dator, i det virtuella nätverket.

Lokala resurser kan komma åt resurser i ett virtuellt nätverk med hjälp av privata IP-adresser via en plats-till-plats-VPN (VPN Gateway) eller ExpressRoute.

Virtuella nätverk kan peerkopplas så att resurser i de virtuella nätverken kan kommunicera med varandra med hjälp av privata IP-adresser.

Azure-tjänsten hanterar tjänstinstanser fullständigt i ett virtuellt nätverk. Den här hanteringen omfattar övervakning av resursernas hälsotillstånd och skalning med belastning.

Tjänstinstanser distribueras till ett undernät i ett virtuellt nätverk. Inkommande och utgående nätverksåtkomst för undernätet måste öppnas via nätverkssäkerhetsgrupper, enligt vägledning som tillhandahålls av tjänsten.

Vissa tjänster har begränsningar för det undernät som de distribueras i. Dessa begränsningar begränsar tillämpningen av principer, vägar eller kombination av virtuella datorer och tjänstresurser i samma undernät. Kontrollera med varje tjänst om de specifika begränsningarna eftersom de kan ändras över tid. Exempel på sådana tjänster är Azure NetApp Files, Dedikerad HSM, Azure Container Instances, App Service.

Alternativt kan tjänster kräva ett delegerat undernät som en explicit identifierare för att ett undernät kan vara värd för en viss tjänst. Azure-tjänster har uttrycklig behörighet att skapa tjänstspecifika resurser i det delegerade undernätet med delegering.

Se ett exempel på ett REST API-svar i ett virtuellt nätverk med ett delegerat undernät. En omfattande lista över tjänster som använder den delegerade undernätsmodellen kan hämtas via API:et Tillgängliga delegeringar.

En lista över tjänster som kan distribueras till ett virtuellt nätverk finns i Distribuera dedikerade Azure-tjänster till virtuella nätverk.

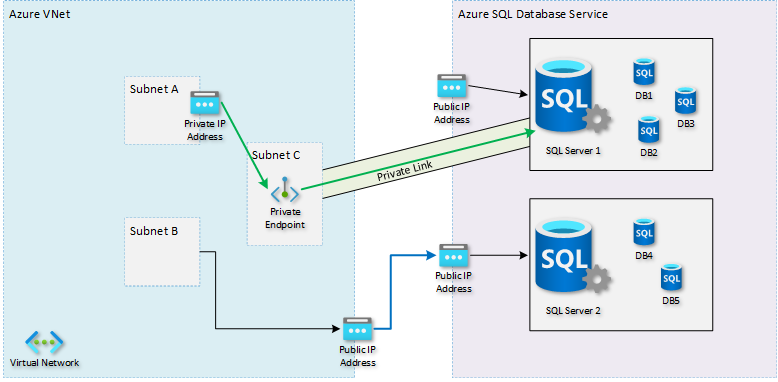

Private Link och privata slutpunkter

Privata slutpunkter tillåter inkommande trafik från ditt virtuella nätverk till en Azure-resurs på ett säkert sätt. Den här privata länken upprättas utan behov av offentliga IP-adresser. En privat slutpunkt är ett särskilt nätverksgränssnitt för en Azure-tjänst i ditt virtuella nätverk. När du skapar en privat slutpunkt för resursen ger den säker anslutning mellan klienter i ditt virtuella nätverk och din Azure-resurs. Den privata slutpunkten tilldelas en IP-adress från IP-adressintervallet för ditt virtuella nätverk. Anslutningen mellan den privata slutpunkten och Azure-tjänsten är en privat länk.

I diagrammet visar höger en Azure SQL Database som paaS-måltjänst. Målet kan vara vilken tjänst som helst som stöder privata slutpunkter. Det finns flera instanser av den logiska SQL Server för flera kunder, som alla kan nås via offentliga IP-adresser.

I det här fallet exponeras en instans av en logisk SQL Server med en privat slutpunkt. Slutpunkten gör att SQL Server kan nås via en privat IP-adress i klientens virtuella nätverk. På grund av ändringen i DNS-konfigurationen skickar klientprogrammet nu sin trafik direkt till den privata slutpunkten. Måltjänsten ser trafik från en privat IP-adress för det virtuella nätverket.

Den gröna pilen representerar en privat länk. Det kan fortfarande finnas en offentlig IP-adress för målresursen tillsammans med den privata slutpunkten. Den offentliga IP-adressen används inte längre av klientprogrammet. Brandväggen kan nu neka åtkomst för den offentliga IP-adressen, vilket gör den endast tillgänglig via privata slutpunkter. Anslutningar till en SQL-server utan en privat slutpunkt från det virtuella nätverket kommer från en offentlig IP-adress. Den blå pilen representerar det här flödet.

Klientprogrammet använder vanligtvis ett DNS-värdnamn för att nå måltjänsten. Inga ändringar behövs i programmet. DNS-matchning i det virtuella nätverket måste konfigureras för att matcha samma värdnamn till målresursens privata IP-adress i stället för den ursprungliga offentliga IP-adressen. Med en privat sökväg mellan klienten och måltjänsten förlitar sig klienten inte på den offentliga IP-adressen. Måltjänsten kan inaktivera offentlig åtkomst.

Med den här exponeringen av enskilda instanser kan du förhindra datastöld. En obehörig aktör kan inte samla in information från databasen och ladda upp den till en annan offentlig databas eller ett annat lagringskonto. Du kan förhindra åtkomst till offentliga IP-adresser för alla PaaS-tjänster. Du kan fortfarande tillåta åtkomst till PaaS-instanser via deras privata slutpunkter.

Mer information om privat länk och listan över Azure-tjänster som stöds finns i Vad är Private Link?.

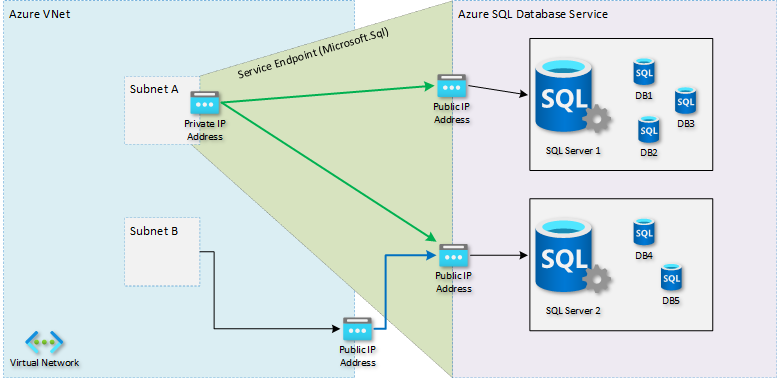

Tjänstslutpunkter

Tjänstslutpunkter ger säker och direkt anslutning till Azure-tjänster över Azure-stamnätverket. Med slutpunkter kan du skydda dina Azure-resurser till endast dina virtuella nätverk. Tjänstslutpunkter gör det möjligt för privata IP-adresser i det virtuella nätverket att nå en Azure-tjänst utan att behöva en utgående offentlig IP-adress.

Utan tjänstslutpunkter kan det vara svårt att begränsa åtkomsten till bara ditt virtuella nätverk. Källans IP-adress kan ändras eller delas med andra kunder. Till exempel PaaS-tjänster med delade utgående IP-adresser. Med tjänstslutpunkter blir käll-IP-adressen som måltjänsten ser en privat IP-adress från ditt virtuella nätverk. Den här ingresstrafikändringen gör det enkelt att identifiera ursprunget och använda det för att konfigurera lämpliga brandväggsregler. Du kan till exempel bara tillåta trafik från ett specifikt undernät i det virtuella nätverket.

Med tjänstslutpunkter förblir DNS-poster för Azure-tjänster som de är och fortsätter att matcha till offentliga IP-adresser som tilldelats Azure-tjänsten.

I följande diagram är den högra sidan samma PaaS-måltjänst. Till vänster finns ett virtuellt kundnätverk med två undernät: Undernät A som har en tjänstslutpunkt mot Microsoft.Sqloch undernät B, som inte har några definierade tjänstslutpunkter.

När en resurs i undernät B försöker nå alla SQL Server använder den en offentlig IP-adress för utgående kommunikation. Den blå pilen representerar den här trafiken. Den SQL Server brandväggen måste använda den offentliga IP-adressen för att tillåta eller blockera nätverkstrafiken.

När en resurs i undernät A försöker nå en databasserver, ses den som en privat IP-adress inifrån det virtuella nätverket. De gröna pilarna representerar den här trafiken. Den SQL Server brandväggen kan nu specifikt tillåta eller blockera undernät A. Kunskap om källtjänstens offentliga IP-adress behövs inte.

Tjänstslutpunkter gäller för alla instanser av måltjänsten. Till exempel alla SQL Server instanser av Azure-kunder, inte bara kundens instans.

Mer information finns i Tjänstslutpunkter för virtuellt nätverk

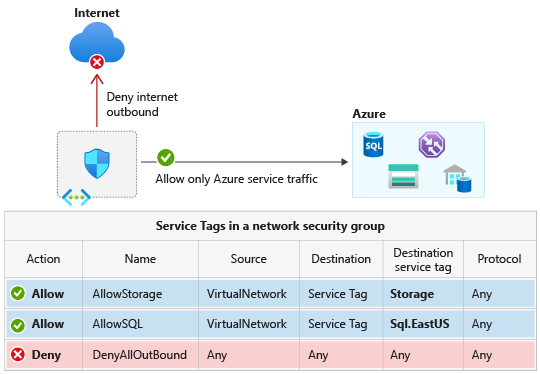

Tjänsttaggar

En tjänsttagg motsvarar en grupp IP-adressprefix från en viss Azure-tjänst. Med tjänsttaggar kan du definiera nätverksåtkomstkontroller i nätverkssäkerhetsgrupper eller Azure Firewall. Du kan tillåta eller neka trafik för tjänsten. Om du vill tillåta eller neka trafiken anger du tjänsttaggen i käll- eller målfältet för en regel.

Uppnå nätverksisolering och skydda dina Azure-resurser från Internet vid åtkomst till Azure-tjänster som har offentliga slutpunkter. Skapa regler för inkommande/utgående nätverkssäkerhetsgrupp för att neka trafik till och från Internet och tillåta trafik till/från AzureCloud. Fler tjänsttaggar finns i tillgängliga tjänsttaggar för specifika Azure-tjänster.

Mer information om tjänsttaggar och Azure-tjänster som stöder dem finns i Översikt över tjänsttaggar

Jämför privata slutpunkter och tjänstslutpunkter

Anteckning

Microsoft rekommenderar att du använder Azure Private Link. Private Link erbjuder bättre funktioner när det gäller privat åtkomst till PaaS från en lokal plats, i inbyggd dataexfiltreringsskydd och mappningstjänst till privat IP i ditt eget nätverk. Mer information finns i Azure Private Link

I stället för att bara titta på skillnaderna är det värt att påpeka att både tjänstslutpunkter och privata slutpunkter har gemensamma egenskaper.

Båda funktionerna används för mer detaljerad kontroll över brandväggen på måltjänsten. Du kan till exempel begränsa åtkomsten till SQL Server databaser eller lagringskonton. Åtgärden skiljer sig dock åt för båda, vilket beskrivs mer detaljerat i föregående avsnitt.

Båda metoderna löser problemet med SNAT-portöverbelastning (Source Network Address Translation). Du kan få överbelastning när du dirigerar trafik via en virtuell nätverksinstallation (NVA) eller en tjänst med SNAT-portbegränsningar. När du använder tjänstslutpunkter eller privata slutpunkter tar trafiken en optimerad sökväg direkt till måltjänsten. Båda metoderna kan vara till nytta för bandbreddsintensiva program eftersom både svarstid och kostnad minskar.

I båda fallen kan du fortfarande se till att trafiken till måltjänsten passerar genom en nätverksbrandvägg eller NVA. Den här proceduren skiljer sig åt för båda metoderna. När du använder tjänstslutpunkter bör du konfigurera tjänstslutpunkten i brandväggsundernätet i stället för det undernät där källtjänsten distribueras. När du använder privata slutpunkter placerar du en användardefinierad väg (UDR) för den privata slutpunktens IP-adress i källundernätet . Inte i undernätet för den privata slutpunkten.

Du kan jämföra och se skillnaderna i tabellen nedan.

| Att tänka på | Tjänstslutpunkter | Privata slutpunkter |

|---|---|---|

| Tjänstomfång på vilken nivå konfigurationen gäller | Hela tjänsten (till exempel alla SQL-servrar eller lagringskonton för alla kunder) | Enskild instans (till exempel en specifik SQL Server-instans eller ett lagringskonto som du äger) |

| In-Built Data Exfiltration Protection – möjlighet att flytta/kopiera data från skyddade PaaS-resurser till andra oskyddade PaaS-resurser av skadlig insider | Inga | Ja |

| Privat åtkomst till PaaS-resurs från lokal plats | Inga | Ja |

| NSG-konfiguration krävs för tjänståtkomst | Ja (med tjänsttaggar) | No |

| Tjänsten kan nås utan att använda någon offentlig IP-adress | Inga | Ja |

| Azure-till-Azure-trafik stannar kvar i Azure-stamnätverket | Ja | Yes |

| Tjänsten kan inaktivera sin offentliga IP-adress | Inga | Ja |

| Du kan enkelt begränsa trafik som kommer från en Azure-Virtual Network | Ja (tillåt åtkomst från specifika undernät och eller använd NSG:er) | Yes |

| Du kan enkelt begränsa trafik som kommer från en lokal plats (VPN/ExpressRoute) | Ej tillämpligt** | Yes |

| Kräver DNS-ändringar | No | Ja (se DNS-konfiguration) |

| Påverkar kostnaden för din lösning | No | Ja (se Priser för private link) |

| Påverkar lösningens sammansatta serviceavtal | No | Ja (private link-tjänsten har ett serviceavtal på 99,99 % ) |

| Installation och underhåll | Enkelt att konfigurera med mindre hanteringskostnader | Extra arbete krävs |

| Gränser | Ingen gräns för det totala antalet tjänstslutpunkter i ett virtuellt nätverk. Azure-tjänster kan tillämpa gränser för antalet undernät som används för att skydda resursen. (se vanliga frågor och svar om virtuella nätverk) | Ja (se Private Link begränsningar) |

**Azure-tjänstresurser som skyddas i virtuella nätverk kan inte nås från lokala nätverk. Om du vill tillåta trafik från en lokal plats tillåter du offentliga IP-adresser (vanligtvis NAT) från din lokala plats eller ExpressRoute. Dessa IP-adresser kan läggas till via IP-brandväggskonfigurationen för Azure-tjänstresurserna. Mer information finns i vanliga frågor och svar om virtuella nätverk.

Nästa steg

Lär dig hur du integrerar din app med ett Azure-nätverk.

Lär dig hur du begränsar åtkomsten till resurser med hjälp av tjänsttaggar.

Lär dig hur du ansluter privat till ett Azure Cosmos DB-konto via Azure Private Link.