Lösningsidéer

Den här artikeln är en lösningsidé. Om du vill att vi ska utöka innehållet med mer information, till exempel potentiella användningsfall, alternativa tjänster, implementeringsöverväganden eller prisvägledning, kan du meddela oss genom att ge GitHub-feedback.

Det är vanligt att organisationer använder en hybridmiljö med resurser som körs både i Azure och lokalt. De flesta Azure-resurser, till exempel virtuella datorer, Azure-program och Microsoft Entra-ID, kan skyddas av säkerhetstjänster som körs i Azure.

Organisationer prenumererar ofta också på Microsoft 365 för att ge användare program som Word, Excel, PowerPoint och Exchange online. Microsoft 365 erbjuder även säkerhetstjänster som du kan använda för att skapa ytterligare ett säkerhetslager för några av de mest använda Azure-resurserna.

Om du vill överväga att använda säkerhetstjänster från Microsoft 365 är det bra att känna till viss terminologi och förstå strukturen för Microsoft 365-tjänster. Den här fjärde artikeln i en serie med fem kan hjälpa dig med det. Den här artikeln bygger på ämnen som beskrivs i föregående artiklar, särskilt:

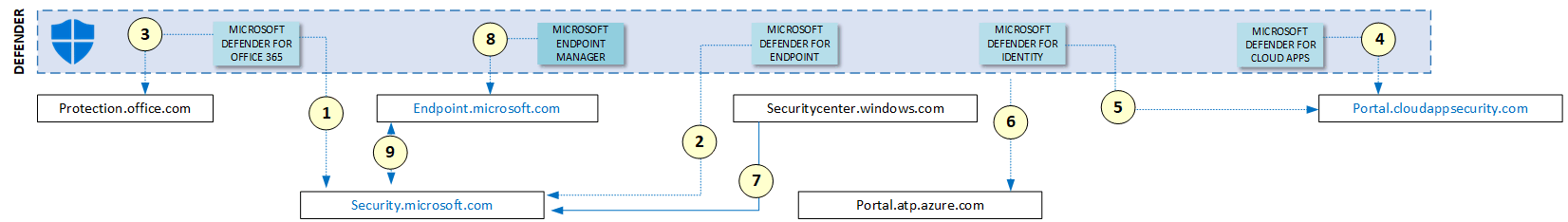

Microsoft 365 och Office 365 är molnbaserade tjänster som är utformade för att hjälpa dig att uppfylla organisationens behov av robust säkerhet, tillförlitlighet och användarproduktivitet. Microsoft 365 innehåller tjänster som Power Automate, Forms, Stream, Sway och Office 365. Office 365 innehåller den välkända sviten med produktivitetsprogram. Mer information om prenumerationsalternativ för dessa två tjänster finns i Alternativ för Microsoft 365- och Office 365-abonnemang.

Beroende på vilken licens du skaffar för Microsoft 365 kan du även hämta säkerhetstjänsterna för Microsoft 365. Dessa säkerhetstjänster kallas Microsoft Defender XDR, som tillhandahåller flera tjänster:

- Microsoft Defender för slutpunkter

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Defender för Cloud Apps

Följande diagram illustrerar relationen mellan lösningar och huvudtjänster som Microsoft 365 erbjuder, men inte alla tjänster visas.

Potentiellt användningsfall

Personer är ibland förvirrade över Microsoft 365-säkerhetstjänster och deras roll i IT-cybersäkerhet. De främsta orsakerna är namn som liknar varandra, inklusive vissa säkerhetstjänster som körs i Azure, till exempel Microsoft Defender för molnet (kallades tidigare Azure Security Center) och Defender för molnet Apps (kallades tidigare Microsoft Cloud Application Security).

Men förvirringen handlar inte bara om terminologi. Vissa tjänster ger liknande skydd men för olika resurser, till exempel Defender för identitet och Azure Identity Protection. Båda tjänsterna erbjuder skydd för identitetstjänster, men Defender för identitet skyddar identitet lokalt (via Active Directory-domän Services, baserat på Kerberos-autentisering) medan Azure Identity Protection skyddar identiteten i molnet (via Microsoft Entra-ID, baserat på OAuth-autentisering).

De här exemplen visar att om du förstår hur Microsoft 365-säkerhetstjänster fungerar och skillnaderna jämfört med Azure-säkerhetstjänster, kan du planera din säkerhetsstrategi i Microsoft-molnet på ett effektivt sätt och ändå tillhandahålla en bra säkerhetsstatus för DIN IT-miljö. Det är syftet med den här artikeln.

Följande diagram illustrerar ett verkligt användningsfall där du kan överväga att använda Microsoft Defender XDR-säkerhetstjänster. Diagrammet visar de resurser som behöver skyddas. De tjänster som körs i miljön visas överst. Vissa potentiella hot visas längst ned. Microsoft Defender XDR-tjänster är i mitten och skyddar organisationens resurser mot potentiella hot.

Arkitektur

Följande diagram visar ett lager, märkt som DEFENDER, som representerar Microsoft Defender XDR-säkerhetstjänsterna. Genom att lägga till dessa tjänster i DIN IT-miljö kan du skapa ett bättre skydd för din miljö. Tjänsterna i Defender-lagret kan fungera med Azure-säkerhetstjänster.

Ladda ned en Visio-fil med den här arkitekturen.

©2021 MITRE Corporation. Det här arbetet reproduceras och distribueras med tillstånd av MITRE Corporation.

Arbetsflöde

Microsoft Defender för Endpoint

Defender för Endpoint skyddar slutpunkter i företaget och är utformat för att hjälpa nätverk att förhindra, identifiera, undersöka och svara på avancerade hot. Det skapar ett skyddslager för virtuella datorer som körs i Azure och lokalt. Mer information om vad det kan skydda finns i Microsoft Defender för Endpoint.

Microsoft Defender för molnet-appar

Tidigare känt som Microsoft Cloud Application Security, Defender för molnet Apps är en molnåtkomstsäkerhetskoordinator (CASB) som stöder flera distributionslägen. Dessa lägen omfattar logginsamling, API-anslutningsappar och omvänd proxy. Det ger omfattande synlighet, kontroll över dataresor och avancerad analys för att identifiera och bekämpa cyberhot i alla dina Microsoft- och tredjepartsmolntjänster. Det ger skydd och riskreducering för Cloud Apps och även för vissa appar som körs lokalt. Det ger också ett skyddslager för användare som har åtkomst till dessa appar. Mer information finns i översikten över Microsoft Defender för molnet Apps.

Det är viktigt att inte förväxla Defender för molnet-appar med Microsoft Defender för molnet, vilket ger rekommendationer och en poäng av säkerhetsstatusen för servrar, appar, lagringskonton och andra resurser som körs i Azure, lokalt och i andra moln. Defender för molnet konsoliderar två tidigare tjänster, Azure Security Center och Azure Defender.

Microsoft Defender för Office 365

Defender för Office 365 skyddar din organisation mot skadliga hot som orsakas av e-postmeddelanden, länkar (URL:er) och samarbetsverktyg. Det ger skydd för e-post och samarbete. Beroende på licensen kan du lägga till undersökning, jakt och svar efter intrång samt automatisering och simulering (för träning). Mer information om licensieringsalternativ finns i Säkerhetsöversikt för Microsoft Defender för Office 365.

Microsoft Defender för identitet

Defender for Identity är en molnbaserad säkerhetslösning som använder dina lokal Active Directory-signaler för att identifiera, identifiera och undersöka avancerade hot, komprometterade identiteter och skadliga insideråtgärder som riktas mot din organisation. Den skyddar Active Directory-domän tjänster (AD DS) som körs lokalt. Även om den här tjänsten körs i molnet fungerar den för att skydda identiteter lokalt. Defender for Identity hette tidigare Azure Advanced Threat Protection. Mer information finns i Vad är Microsoft Defender för identitet?

Om du behöver skydd för identiteter som tillhandahålls av Microsoft Entra-ID och som körs internt i molnet bör du överväga Microsoft Entra ID Protection.

Microsoft Endpoint Manager

Endpoint Manager tillhandahåller tjänster för molntjänster, lokala tjänster och för Microsoft Intune, vilket gör att du kan styra funktioner och inställningar på Android-, Android Enterprise-, iOS-, iPadOS-, macOS-, Windows 10- och Windows 11-enheter. Den integreras med andra tjänster, inklusive:

- Microsoft Entra-ID.

- Mobila hotförsvarare.

- Administrativa mallar (ADMX).

- Win32-appar.

- Anpassade verksamhetsspecifika appar.

En annan tjänst som nu ingår i Endpoint Manager är Configuration Manager, en lokal hanteringslösning som gör att du kan hantera klient- och serverdatorer som finns i nätverket, anslutna direkt eller via Internet. Du kan aktivera molnfunktioner för att integrera Configuration Manager med Intune, Microsoft Entra ID, Defender för Endpoint och andra molntjänster. Använd den för att distribuera appar, programuppdateringar och operativsystem. Du kan också övervaka efterlevnad, fråga efter objekt, agera på klienter i realtid och mycket mer. Mer information om alla tillgängliga tjänster finns i Översikt över Microsoft Endpoint Manager.

Attackordning för exempelhot

Hoten som namnges i diagrammet följer en vanlig attackordning:

En angripare skickar ett nätfiskemeddelande med skadlig kod kopplad till sig.

En slutanvändare öppnar den anslutna skadliga koden.

Den skadliga koden installeras i serverdelen utan att användaren märker det.

Den installerade skadliga koden stjäl vissa användares autentiseringsuppgifter.

Angriparen använder autentiseringsuppgifterna för att få åtkomst till känsliga konton.

Om autentiseringsuppgifterna ger åtkomst till ett konto med förhöjd behörighet komprometterar angriparen ytterligare system.

Diagrammet visar också i lagret märkt som DEFENDER som Microsoft Defender XDR-tjänster kan övervaka och minimera dessa attacker. Det här är ett exempel på hur Defender tillhandahåller ytterligare ett säkerhetslager som fungerar med Azure-säkerhetstjänster för att erbjuda ytterligare skydd av de resurser som visas i diagrammet. Mer information om hur potentiella attacker hotar din IT-miljö finns i den andra artikeln i den här serien, Map threats to your IT environment ( Mappa hot mot DIN IT-miljö). Mer information om Microsoft Defender XDR finns i Microsoft Defender XDR.

Få åtkomst till och hantera Microsoft Defender XDR-säkerhetstjänster

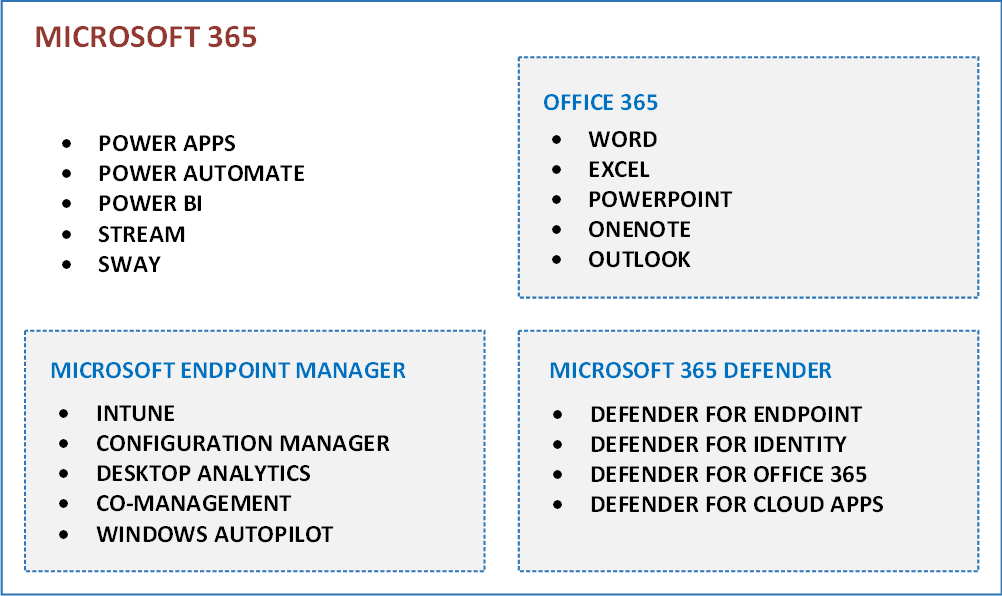

För närvarande kan du behöva använda flera portaler för att hantera Microsoft Defender XDR-tjänster. Microsoft arbetar dock med att centralisera funktioner så mycket som möjligt. Följande diagram visar vilka portaler som för närvarande är tillgängliga och deras relationer med varandra.

Security.microsoft.com är för närvarande den viktigaste tillgängliga portalen eftersom den innehåller funktioner från Microsoft Defender för Office 365 (1) och från Defender för Endpoint (2). Från och med mars 2022 kan du dock fortfarande komma åt protection.office.com för säkerhetsfunktioner för Office 365 (3). Om du försöker komma åt den gamla portalen securitycenter.windows.com för Defender för Endpoint omdirigeras du till den nya portalen på security.microsoft.com (7).

Den primära användningen av Portal.cloudappsecurity.com är att hantera (4) Defender för molnet-appar. Det gör att du kan hantera molnappar och vissa appar som körs lokalt, hantera obehöriga appar (skugg-IT) och granska användarsignaler från Identity Protection. Du kan också använda den här portalen för att hantera många signaler och funktioner från (5) identitetsskydd lokalt, vilket gör att du kan konsolidera många funktioner från (6) portal.atp.azure.com på (4) portalen för Defender för molnet-appar. Du kan dock fortfarande komma åt (6) portal.atp.azure.com om du behöver det.

Slutligen tillhandahåller endpoint.microsoft.com funktioner främst för Intune och Configuration Manager, men även för andra tjänster som ingår i Endpoint Manager. Eftersom security.microsoft.com och endpoint.microsoft.com levererar säkerhetsskydd för slutpunkter har de många interaktioner mellan dem (9) för att erbjuda en bra säkerhetsstatus för dina slutpunkter.

Komponenter

Exempelarkitekturen i den här artikeln använder följande Azure-komponenter:

Microsoft Entra ID är en molnbaserad identitets- och åtkomsthanteringstjänst. Microsoft Entra-ID hjälper användarna att komma åt externa resurser, till exempel Microsoft 365, Azure-portalen och tusentals andra SaaS-program. Det hjälper dem också att komma åt interna resurser, till exempel appar i företagets intranätnätverk.

Azure Virtual Network är den grundläggande byggstenen för ditt privata nätverk i Azure. Med virtuellt nätverk kan många typer av Azure-resurser kommunicera på ett säkert sätt med varandra, internet och lokala nätverk. Virtual Network tillhandahåller ett virtuellt nätverk som drar nytta av Azures infrastruktur, till exempel skalning, tillgänglighet och isolering.

Azure Load Balancer är en högpresterande layer 4-tjänst med låg svarstid (inkommande och utgående) för alla UDP- och TCP-protokoll. Den är byggd för att hantera miljontals begäranden per sekund samtidigt som du ser till att din lösning är mycket tillgänglig. Azure Load Balancer är zonredundant, vilket säkerställer hög tillgänglighet i Tillgänglighetszoner.

Virtuella datorer är en av flera typer av skalbara beräkningsresurser på begäran som Azure erbjuder. En virtuell Azure-dator (VM) ger dig flexibiliteten i virtualisering utan att behöva köpa och underhålla den fysiska maskinvara som kör den.

Azure Kubernetes Service (AKS) är en fullständigt hanterad Kubernetes-tjänst för att distribuera och hantera containerbaserade program. AKS tillhandahåller serverlösa Kubernetes, kontinuerlig integrering/kontinuerlig leverans (CI/CD) och säkerhet och styrning i företagsklass.

Azure Virtual Desktop är en tjänst för skrivbords- och appvirtualisering som körs i molnet för att tillhandahålla skrivbord för fjärranvändare.

Web Apps är en HTTP-baserad tjänst som är värd för webbprogram, REST-API:er och mobila serverdelar. Du kan utveckla på ditt favoritspråk och program körs och skalas enkelt i både Windows- och Linux-baserade miljöer.

Azure Storage är mycket tillgängligt, massivt skalbart, beständigt och säkert lagringsutrymme för olika dataobjekt i molnet, inklusive objekt, blob, fil, disk, kö och tabelllagring. Alla data som skrivs till ett Azure Storage-konto krypteras av tjänsten. Med Azure Storage får du detaljerad kontroll över vem som har tillgång till dina data.

Azure SQL Database är en fullständigt hanterad PaaS-databasmotor som hanterar de flesta av databashanteringsfunktionerna, till exempel uppgradering, korrigering, säkerhetskopiering och övervakning. Den tillhandahåller dessa funktioner utan användarengagemang. SQL Database innehåller en rad inbyggda säkerhets- och efterlevnadsfunktioner som hjälper ditt program att uppfylla säkerhets- och efterlevnadskrav.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Rudnei Oliveira | Senior kundtekniker

Övriga medarbetare:

- Gary Moore | Programmerare/skrivare

- Andrew Nathan | Senior Customer Engineering Manager

Nästa steg

- Försvara mot hot med Microsoft 365

- Identifiera och svara på cyberattacker med Microsoft Defender XDR

- Kom igång med Microsoft Defender XDR

- Implementera hotinformation i Microsoft 365

- Hantera säkerhet med Microsoft 365

- Skydda mot skadliga hot med Microsoft Defender för Office 365

- Skydda lokala identiteter med Microsoft Defender för molnet för identitet

Relaterade resurser

Mer information om den här referensarkitekturen finns i de andra artiklarna i den här serien: