Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

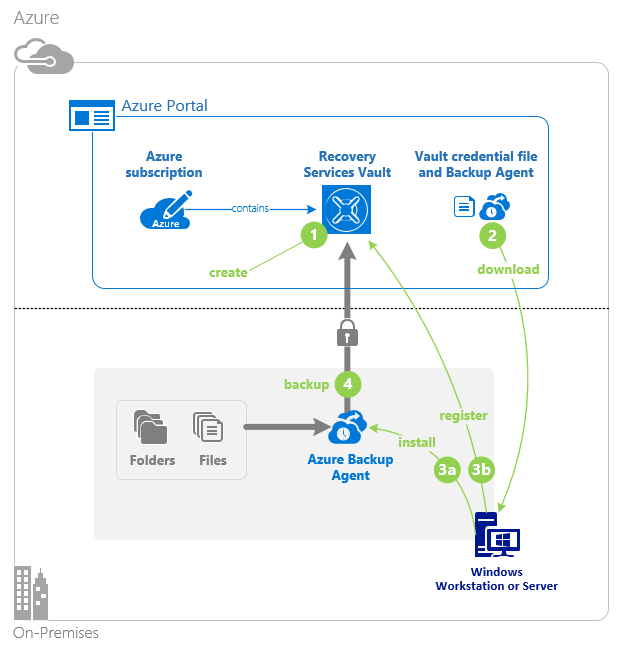

I den här artikeln beskrivs hur du installerar MARS-agenten (Microsoft Azure Recovery Services). MARS kallas även Azure Backup-agenten.

Om MARS-agenten

Azure Backup använder MARS-agenten för att säkerhetskopiera filer, mappar och systemtillstånd från lokala datorer och virtuella Azure-datorer. Dessa säkerhetskopior lagras i ett Recovery Services-valv i Azure. Du kan köra agenten:

- Direkt på lokala Windows-datorer. Dessa datorer kan säkerhetskopiera direkt till ett Recovery Services-valv i Azure.

- På virtuella Azure-datorer som kör Windows sida vid sida med säkerhetskopieringstillägget för virtuella Azure-datorer. Agenten säkerhetskopierar specifika filer och mappar på den virtuella datorn.

- På en instans av Microsoft Azure Backup Server (MABS) eller en instans av System Center Data Protection Manager (DPM)-server. I det här scenariot säkerhetskopieras datorer och arbetsbelastningar till MABS eller Data Protection Manager. Sedan använder MABS eller Data Protection Manager MARS-agenten för att säkerhetskopiera till ett valv i Azure.

Vilka data som är tillgängliga för säkerhetskopiering beror på var agenten är installerad.

Anteckning

Vanligtvis säkerhetskopierar du en virtuell Azure-dator med hjälp av ett Azure Backup-tillägg på den virtuella datorn. Den här metoden säkerhetskopierar hela den virtuella datorn. Om du vill säkerhetskopiera specifika filer och mappar på den virtuella datorn installerar och använder du MARS-agenten tillsammans med tillägget. Mer information finns i Arkitektur för en inbyggd säkerhetskopiering av virtuella Azure-datorer.

Innan du börjar

Innan du installerar MARS-agenten kontrollerar du att du har utfört följande åtgärder:

- Lär dig hur Azure Backup använder MARS-agenten för att säkerhetskopiera Windows-datorer.

- Lär dig mer om säkerhetskopieringsarkitekturen som kör MARS-agenten på en sekundär MABS- eller Data Protection Manager-server.

- Granska vad som stöds och vad du kan säkerhetskopiera av MARS-agenten.

- Kontrollera att du har ett Azure-konto om du behöver säkerhetskopiera en server eller klient till Azure. Om du inte har något konto kan du skapa ett kostnadsfritt på bara några minuter.

- Kontrollera internetåtkomsten på de datorer som du vill säkerhetskopiera.

- Se till att användaren som installerar och konfigurerar MARS-agenten har lokala administratörsbehörigheter på servern som ska skyddas.

- Kontrollera att servern körs på TLS 1.2.

- Om du vill förhindra fel under valvregistreringen kontrollerar du att den senaste MARS-agentversionen används. Annars rekommenderar vi att du laddar ned den härifrån eller från Azure Portal enligt beskrivningen i det här avsnittet.

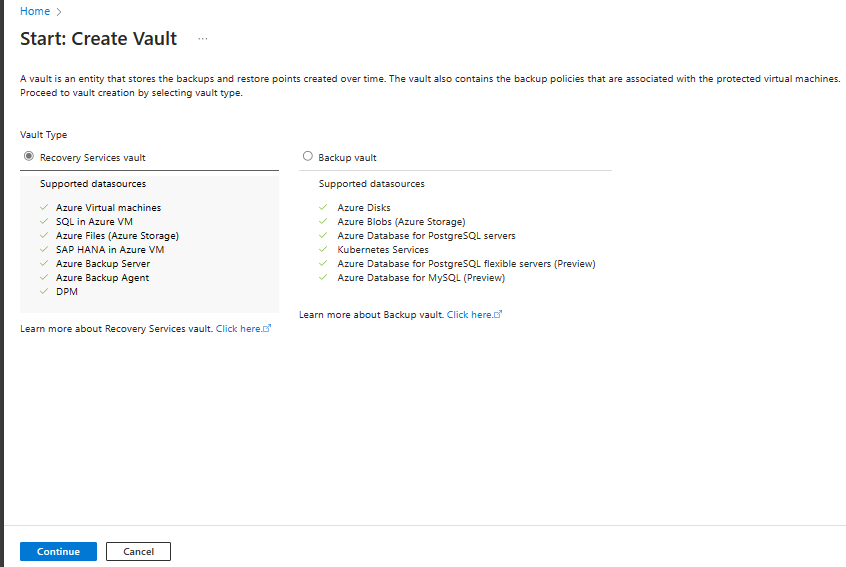

Skapa ett Recovery Services-valv

Ett Recovery Services-valv är en hanteringsentitet som lagrar återställningspunkter som skapas över tid. Det tillhandahåller ett gränssnitt för att utföra säkerhetskopieringsrelaterade åtgärder. Dessa åtgärder omfattar att göra säkerhetskopieringar på begäran, utföra återställningar och skapa säkerhetskopieringsprinciper.

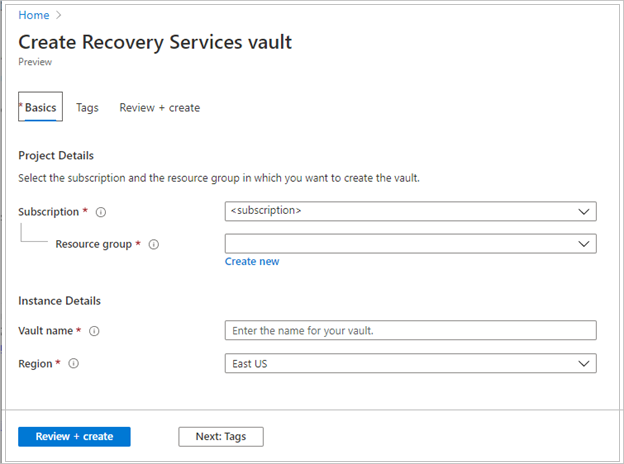

Så här skapar du ett Recovery Services-valv:

Logga in på Azure-portalen.

Sök efter Resiliens och gå sedan till resiliensinstrumentpanelen.

I fönstret Valv väljer du + Valv.

Välj Recovery Services-valvet>Fortsätt.

I fönstret Recovery Services-valv anger du följande värden:

Prenumeration: Välj den prenumeration som du vill använda. Om du bara är medlem i en prenumeration ser du det namnet. Om du inte är säker på vilken prenumeration du ska använda använder du standardprenumerationen. Flera alternativ visas endast om ditt arbets- eller skolkonto är associerat med mer än en Azure-prenumeration.

Resursgrupp: Använd en befintlig resursgrupp eller skapa en ny. Om du vill visa en lista över tillgängliga resursgrupper i din prenumeration väljer du Använd befintlig. Välj sedan en resurs i listrutan. Om du vill skapa en ny resursgrupp väljer du Skapa ny och anger sedan namnet. Mer information om resursgrupper finns i Översikt över Azure Resource Manager.

Valvnamn: Ange ett eget namn för att identifiera valvet. Namnet måste vara unikt för Azure-prenumerationen. Ange ett namn som innehåller minst 2 tecken, men inte fler än 50. Namnet måste börja med en bokstav och får endast innehålla bokstäver, siffror och bindestreck.

Region: Välj den geografiska regionen för valvet. För att du ska kunna skapa ett valv för att skydda alla datakällor måste valvet finnas i samma region som datakällan.

Viktigt!

Om du inte är säker på platsen för datakällan stänger du fönstret. Gå till listan med resurser i portalen. Om du har datakällor i flera regioner, skapar du ett Recovery Services-valv i varje region. Skapa valvet på den första platsen innan du skapar ett valv på en annan plats. Du behöver inte ange lagringskonton för att lagra säkerhetskopierade data. Recovery Services-valvet och Azure Backup hanterar det steget automatiskt.

När du har angett värdena klickar du på Granska och skapa.

Välj Skapa för att slutföra skapandet av Recovery Services-valvet.

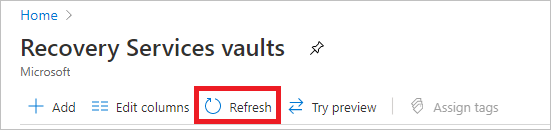

Det kan ta en stund att skapa Recovery Services-valvet. Övervaka statusmeddelandena i området Meddelanden uppe till höger. När valvet har skapats visas det i listan över Recovery Services-valv. Om valvet inte visas väljer du Uppdatera.

Azure Backup stöder nu oföränderliga valv som hjälper dig att se till att återställningspunkterna inte kan tas bort innan de upphör att gälla enligt säkerhetskopieringsprincipen. Du kan göra oföränderligheten oåterkallelig för maximalt skydd för att skydda dina säkerhetskopierade data från olika hot, inklusive utpressningstrojanattacker och skadliga aktörer. Läs mer om oföränderliga Azure Backup-valv.

Ändra lagringsreplikering

Valv använder som standard geo-redundant lagring (GRS).

- Om valvet är din primära säkerhetskopieringsmekanism rekommenderar vi att du använder GRS.

- Du kan använda lokalt redundant lagring (LRS) för att minska kostnaderna för Azure Storage.

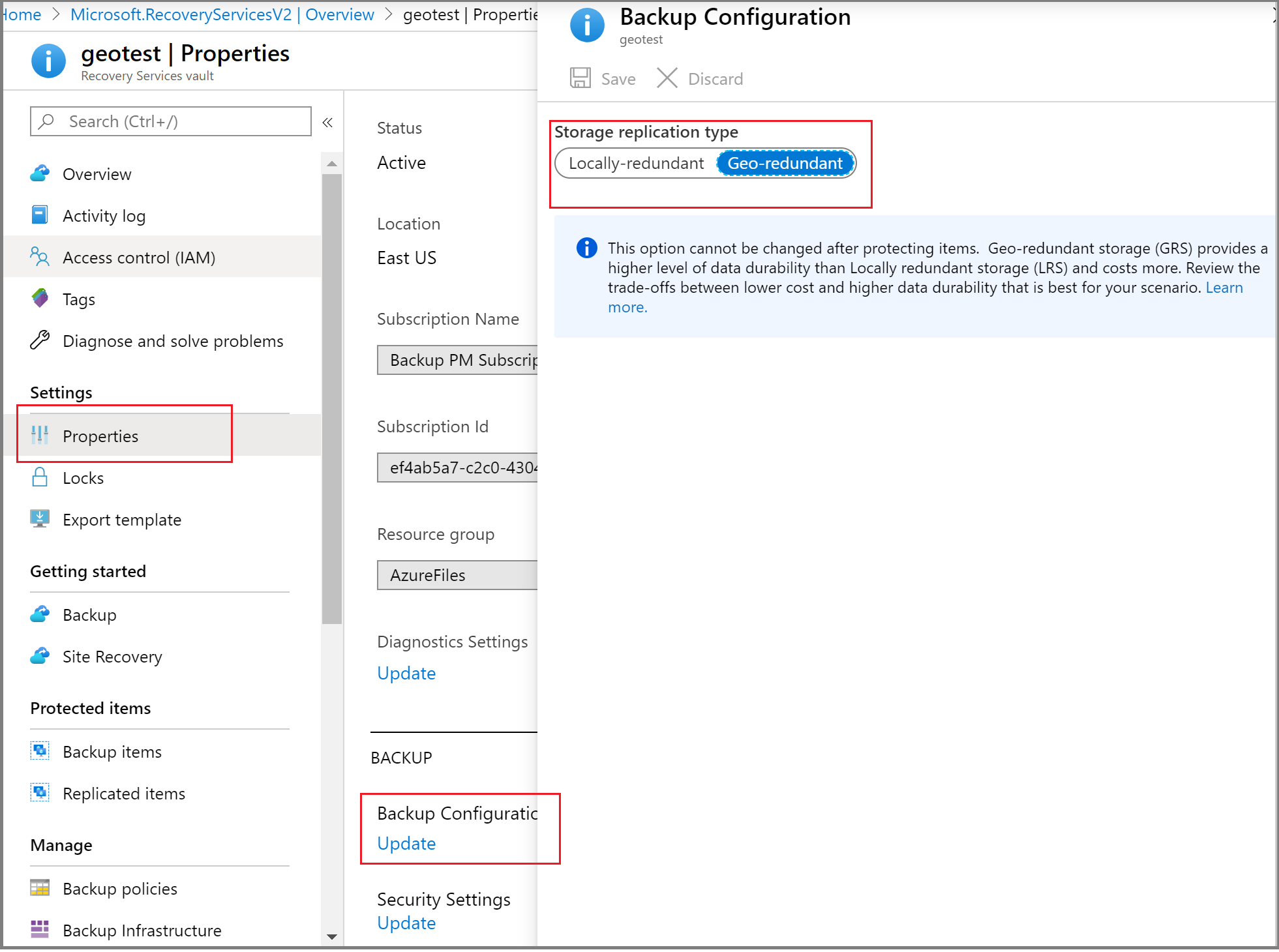

Följ dessa steg för att ändra lagringsreplikeringstypen:

I det nya valvet väljer du Egenskaper under avsnittet Inställningar .

På sidan Egenskaper går du till Konfiguration av säkerhetskopiering och väljer Uppdatera.

Välj lagringsreplikeringstypen och välj Spara.

Anteckning

Du kan inte ändra lagringsreplikeringstypen när valvet har konfigurerats och innehåller säkerhetskopieringsobjekt. Om du vill göra det måste du återskapa valvet.

Konfigurera Recovery Services-valv för att spara lösenfras till Azure Key Vault

Med Azure Backup med hjälp av Recovery Services-agenten (MARS) kan du säkerhetskopiera fil- eller mapp- och systemtillståndsdata till Azure Recovery Services-valvet. Dessa data krypteras med en lösenfras som tillhandahålls under installationen och registreringen av MARS-agenten. Den här lösenfrasen krävs för att hämta och återställa säkerhetskopierade data och måste sparas på en säker extern plats, till exempel Key Vault.

Vi rekommenderar att du skapar ett nyckelvalv och ger behörighet till ditt Recovery Services-valv för att spara lösenfrasen i nyckelvalvet. Läs mer.

Verifiera internetåtkomst

MARS-agenten kräver åtkomst till Microsoft Entra-ID, Azure Storage och Azure Backup-tjänstslutpunkter. Information om hur du hämtar offentliga IP-intervall finns i JSON-filen. Tillåt åtkomst till IP-adresser som motsvarar Azure Backup (AzureBackup), Azure Storage (Storage) och Microsoft Entra ID (AzureActiveDirectory). Beroende på din Windows-version behöver nätverksanslutningskontroller av operativsystemet också åtkomst till www.msftconnecttest.com, eller www.msftncsi.com.

Om datorn har begränsad Internetåtkomst kontrollerar du att brandväggs-, proxy- och nätverksinställningar tillåter åtkomst till följande FQDN och offentliga IP-adresser.

URL- och IP-åtkomst

FQDN

*.microsoft.com*.windowsazure.com*.microsoftonline.com*.windows.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Om du är en amerikansk myndighetskund kontrollerar du att du har åtkomst till följande URL:er:

www.msftncsi.com*.microsoft.com*.windowsazure.us*.microsoftonline.us*.windows.net*.usgovcloudapi.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Åtkomst till alla URL:er och IP-adresser som anges ovan använder HTTPS-protokollet på port 443.

När du säkerhetskopierar filer och mappar från virtuella Azure-datorer med MARS-agenten måste du också konfigurera det virtuella Azure-nätverket för att tillåta åtkomst. Om du använder nätverkssäkerhetsgrupper (NSG) använder du tjänsttaggen AzureBackup för att tillåta utgående åtkomst till Azure Backup. Förutom Azure Backup-taggen måste du även tillåta anslutning för autentisering och dataöverföring genom att skapa liknande NSG-regler för Microsoft Entra ID (AzureActiveDirectory) och Azure Storage (Storage).

Följ dessa steg för att skapa en regel för Azure Backup-taggen:

- I Alla tjänster går du till Nätverkssäkerhetsgrupper och väljer nätverkssäkerhetsgruppen.

- Under Inställningar väljer du Utgående säkerhetsregler.

- Välj Lägg till.

- Ange all nödvändig information för att skapa en ny regel enligt beskrivningen i säkerhetsregelinställningarna.

Se till att alternativen anges enligt nedan:- Målet är inställt på Service Tag.

- Måltjänsttaggen är inställd på AzureBackup.

- Välj Lägg till för att spara den nyss skapade utgående säkerhetsregeln.

På samma sätt kan du skapa utgående NSG-säkerhetsregler för Azure Storage och Microsoft Entra-ID. Mer information om tjänsttaggar finns i Tjänsttaggar för virtuellt nätverk.

Stöd för Azure ExpressRoute

Du kan säkerhetskopiera dina data via Azure ExpressRoute med hjälp av offentlig peering (tillgängligt för gamla kretsar). När privat slutpunkt är aktiverad i valvet använder du privat ExpressRoute-peering. Om den privata slutpunkten inte är aktiverad använder du Microsoft-peering och lägger till Microsoft Entra-ID:er i Installations- och routerfiltret för ExpressRoute.

Om du vill använda offentlig peering kontrollerar du att följande domäner och adresser har HTTPS-åtkomst på port 443 till:

*.microsoft.com*.windowsazure.com*.microsoftonline.com*.windows.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Om du vill använda Microsoft-peering väljer du följande tjänster, regioner och relevanta communityvärden:

- Microsoft Entra-ID (12076:5060)

- Azure-region, beroende på platsen för ditt Recovery Services-valv

- Azure Storage, enligt platsen för ditt Recovery Services-valv

Läs mer om krav för ExpressRoute-routning.

Anteckning

Offentlig peering är inaktuell för nya kretsar.

Stöd för privat slutpunkt

Nu kan du använda privata slutpunkter för att säkerhetskopiera dina data på ett säkert sätt från servrar till Recovery Services-valvet. Eftersom Microsoft Entra-ID inte kan nås via privata slutpunkter måste du tillåta IP-adresser och FQDN som krävs för Microsoft Entra-ID för utgående åtkomst separat.

När du använder MARS-agenten för att säkerhetskopiera dina lokala resurser kontrollerar du att ditt lokala nätverk (som innehåller dina resurser som ska säkerhetskopieras) är peer-kopplat till det virtuella Azure-nätverk som innehåller en privat slutpunkt för valvet. Du kan sedan fortsätta att installera MARS-agenten och konfigurera säkerhetskopieringen. Du måste dock se till att all kommunikation för säkerhetskopiering sker endast via det peerkopplade nätverket.

Om du tar bort privata slutpunkter för valvet när en MARS-agent har registrerats för det måste du registrera containern med valvet igen. Du behöver inte stoppa skyddet för dem. Mer information finns i Privata slutpunkter för Azure Backup.

Stöd för begränsning

| Egenskap | Detaljer |

|---|---|

| Bandbreddskontroll | Stöds. I MARS-agenten använder du Ändra egenskaper för att justera bandbredden. |

| Nätverksbegränsning | Inte tillgängligt för säkerhetskopierade datorer som kör Windows Server 2008 R2, Windows Server 2008 SP2 eller Windows 7. |

Ladda ned MARS-agenten

Ladda ned MARS-agenten så att du kan installera den på de datorer som du vill säkerhetskopiera.

Om du redan har installerat agenten på alla datorer kontrollerar du att du kör den senaste agentversionen. Hitta den senaste versionen i portalen eller ladda ned härifrån.

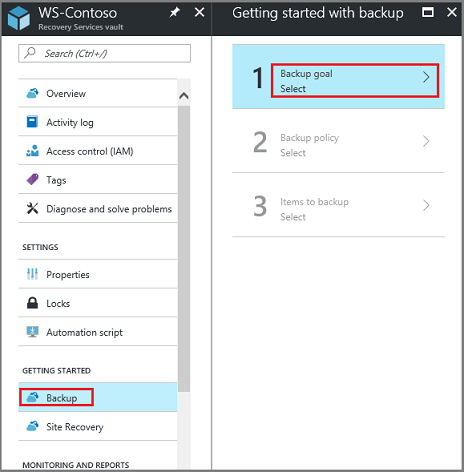

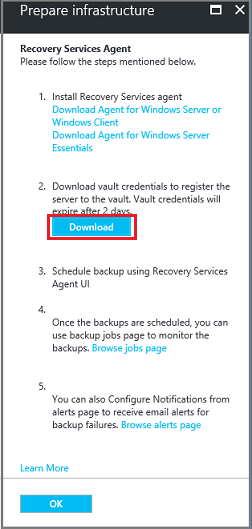

I valvet, under Komma igång, välj Säkerhetskopiera.

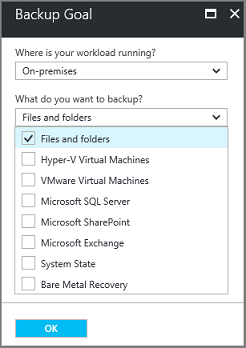

Under Var körs din arbetsbelastning? väljer du Lokalt. Välj det här alternativet även om du vill installera MARS-agenten på en virtuell Azure-dator.

Under Vad vill du säkerhetskopiera?, väljer du Filer och mappar. Du kan också välja Systemtillstånd. Många andra alternativ är tillgängliga, men de här alternativen stöds endast om du kör en sekundär säkerhetskopieringsserver. Välj Förbered infrastruktur.

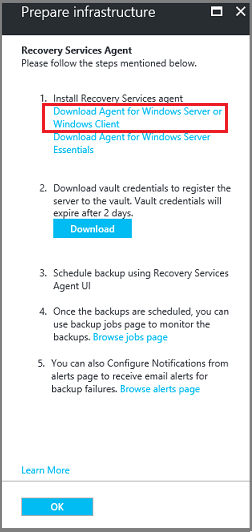

För Förbered infrastrukturen, under Installera Recovery Services-agenten, laddar du ned MARS-agenten.

I nedladdningsmenyn väljer du Spara. Som standard sparas filen MARSagentinstaller.exe i mappen för nedladdningar.

Välj Ladda ned eller använd den senaste Recovery Services-agenten och ladda sedan ned autentiseringsuppgifterna för valvet.

Välj Spara. Filen laddas ned till mappen Nedladdningar. Du kan inte öppna filen med autentiseringsuppgifter för valvet.

Installera och registrera agenten

Följ dessa steg för att installera och registrera MARRS-agenten:

Kör filen MARSagentinstaller.exe på de datorer som du vill säkerhetskopiera.

Anteckning

Om du inte har valt alternativet Ge mig uppdateringar för andra Microsoft-produkter när jag uppdaterar Windows i OS-inställningar kan följande inställningsskärm visas. De automatiska uppdateringarna av MARS på Microsoft-uppdateringar implementeras dock inte för närvarande.

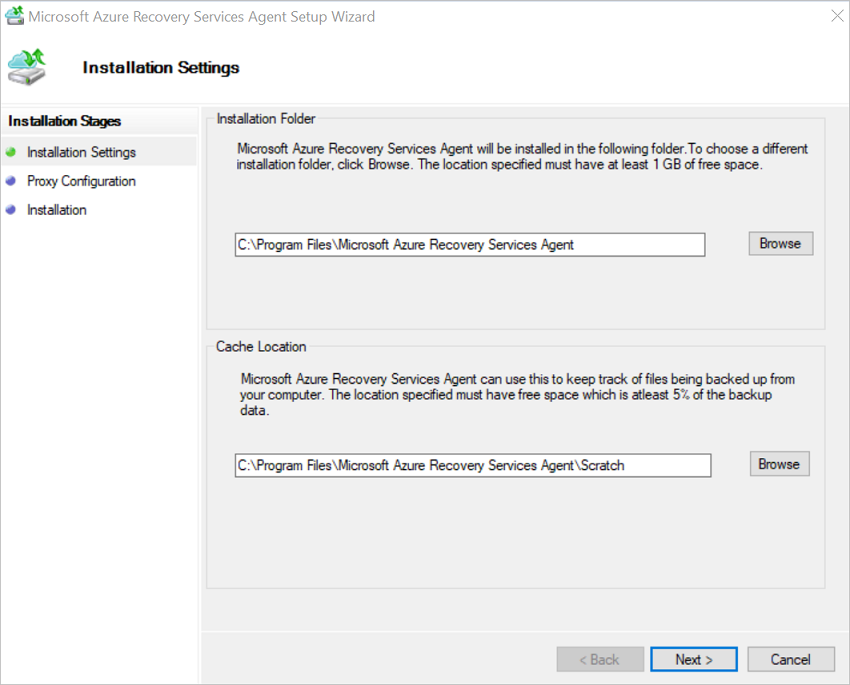

I installationsguiden för MARS-agenten väljer du Installationsinställningar. Där väljer du var agenten ska installeras och väljer en plats för cachen. Välj sedan Nästa.

- Azure Backup använder cachen för att lagra ögonblicksbilder av data innan de skickas till Azure.

- Cacheplatsen bör ha ledigt utrymme som är lika med minst 5 procent av storleken på de data som du säkerhetskopierar.

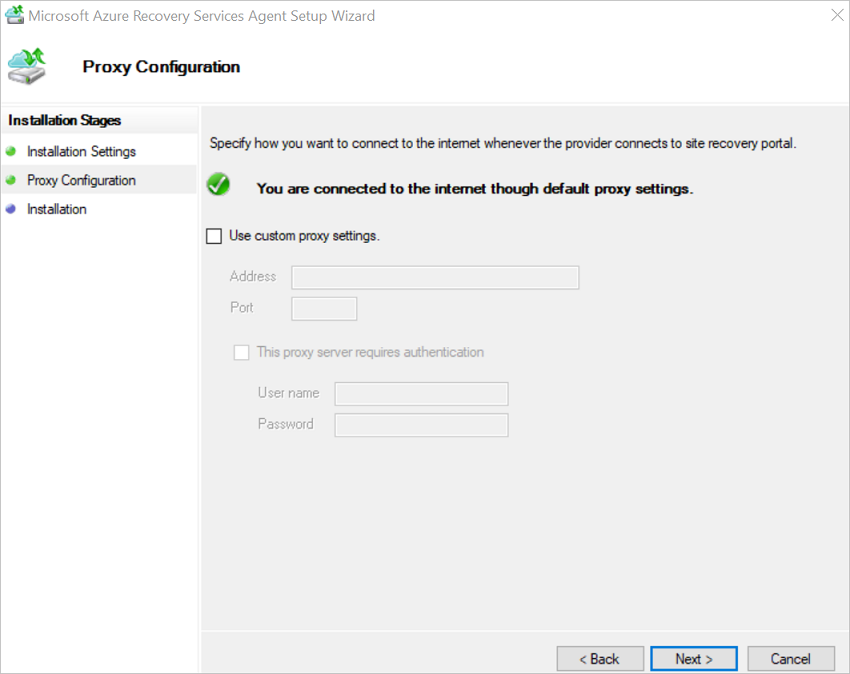

För Proxykonfiguration anger du hur agenten som körs på Windows-datorn ska ansluta till Internet. Välj sedan Nästa.

- Om du använder en anpassad proxy anger du nödvändiga proxyinställningar och autentiseringsuppgifter.

- Kom ihåg att agenten behöver åtkomst till specifika URL:er.

För Installation granskar du kraven och väljer Installera.

Anteckning

INSTALLATIONEN av MARS-agenten kräver Windows Powershell 5.0 och Microsoft .NET Framework 4.8 (tidigare 4.5). Du kan behöva installera .NET Framework 4.8 manuellt när du uppgraderar från version 4.5.

När agenten har installerats väljer du Fortsätt till Registrering.

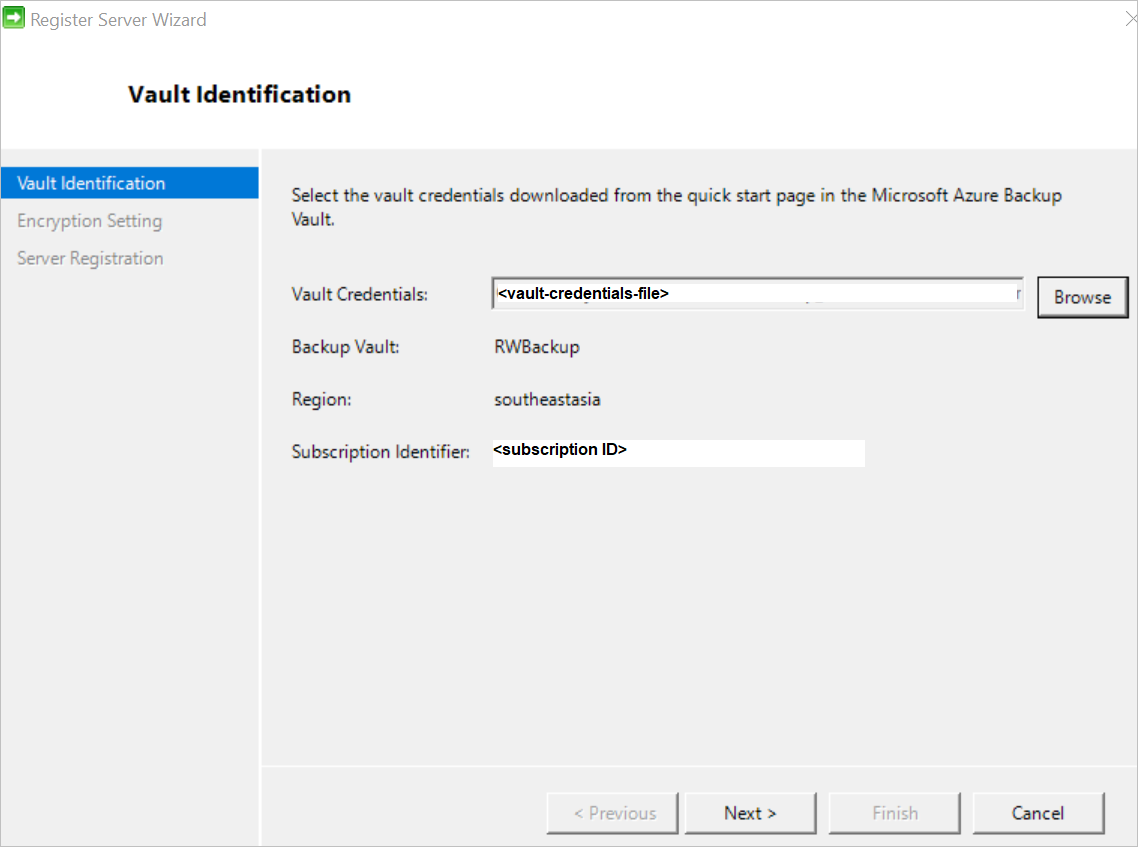

I Register Server Wizard>, bläddra till och välj den autentiseringsfil som du laddade ned. Välj sedan Nästa.

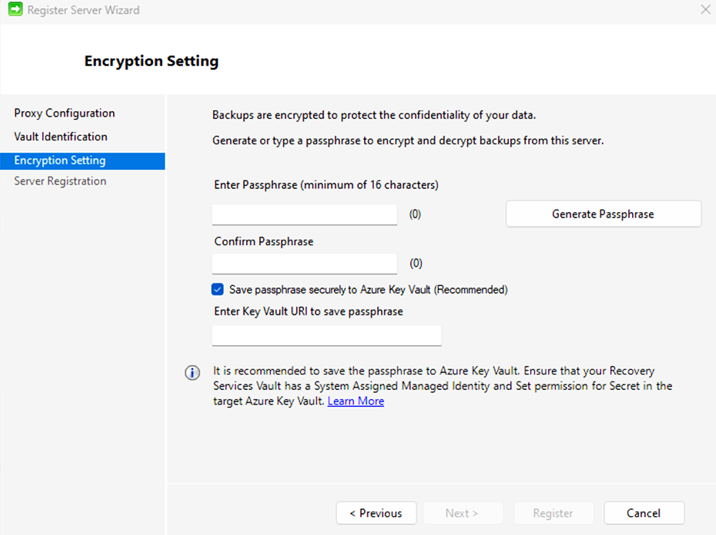

På sidan Krypteringsinställning anger du en lösenfras som ska användas för att kryptera och dekryptera säkerhetskopior för datorn. Läs mer om tillåtna lösenfrastecken.

- Spara lösenfrasen på en säker plats. Du behöver den för att återställa en säkerhetskopia.

- Om du förlorar eller glömmer lösenfrasen kan Microsoft inte hjälpa dig att återställa säkerhetskopierade data.

MARS-agenten kan automatiskt spara lösenfrasen på ett säkert sätt i Azure Key Vault. Därför rekommenderar vi att du skapar ett Key Vault och beviljar behörigheter till recovery services-valvet för att spara lösenfrasen i Key Vault innan du registrerar din första MARS-agent i valvet. Läs mer.

När du har beviljat de behörigheter som krävs kan du spara lösenfrasen i Key Vault genom att kopiera Key Vault-URI:n från Azure Portal och till guiden Registrera server.

Välj Slutför. Agenten är nu installerad och datorn är registrerad i valvet. Nu kan du konfigurera och schemalägga säkerhetskopieringen.

Om du stöter på problem under valvregistreringen, se felsökningsguiden.

Anteckning

Vi rekommenderar att du sparar lösenfrasen på en annan säker plats, till exempel Azure Key Vault. Microsoft kan inte återställa data utan lösenfrasen. Lär dig hur du lagrar en hemlighet i Key Vault.

Du kan också använda PowerShell-skript för att installera MARS-agenten.

Gå vidare

Lär dig hur du säkerhetskopierar Windows-datorer med hjälp av MARS-agenten för Azure Backup