Styrning och säkerhet för Azure Arc-aktiverad SQL Managed Instance

Den här artikeln innehåller viktiga designöverväganden och metodtips för styrning, säkerhet och efterlevnad som hjälper dig att planera och implementera Azure Arc-aktiverade SQL Managed Instance-distributioner. Dokumentationen för landningszoner i företagsskala omfattar styrning och säkerhet som separata ämnen, men dessa kritiska designområden konsolideras till ett enda ämne för Arc-aktiverad SQL Managed Instance.

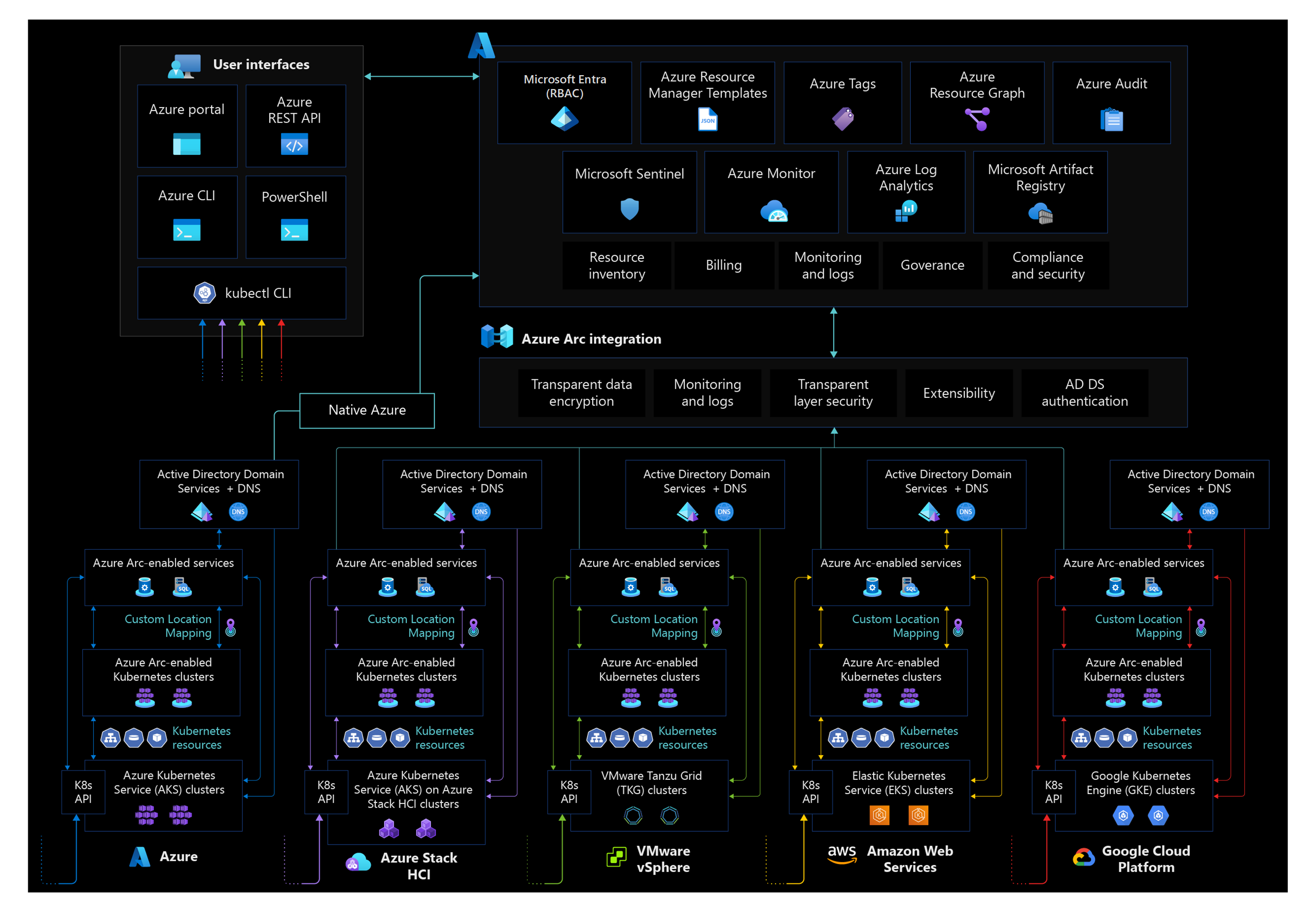

Arkitektur

Följande diagram visar en konceptuell referensarkitektur som visar designområdena säkerhet, efterlevnad och styrning för Arc-aktiverad SQL Managed Instance:

Tips för utformning

Det här avsnittet innehåller designöverväganden som du bör tänka på när du planerar säkerhet och styrning av din Arc-aktiverade SQL Managed Instance.

Granska designområdena för säkerhet och styrning i Azure-landningszonerna för att utvärdera effekten av Arc-aktiverad SQL Managed Instance på dina övergripande styrnings- och säkerhetsmodeller.

Styrningsområden

- Granska det kritiska designområdet för resursorganisationen för bästa praxis för att framtvinga styrning i din landningszon.

- Granska och framtvinga organisationens namngivningskonvention för dina hybridresurser som den Arc-aktiverade SQL Managed Instance, Data Controller och den anpassade platsen.

- Granska de inbyggda konfigurationsprofilerna för indirekt Anslut läge och bestäm om några anpassade profiler behövs enligt kubernetes-infrastrukturen.

Datasekretess och hemvist

- Tänk på vilka Azure-regioner du planerar att distribuera din Arc-aktiverade SQL Managed Instance och datakontrollanter inom baserat på dina säkerhet och efterlevnadskrav, med hänsyn till eventuella krav på datasuveränitet. Förstå vilka data som samlas in från dina resurser i direkt och indirekt Anslut läge och planera därefter baserat på organisationens krav på datahemvist.

Kommentar

Inga databasdata skickas till Microsoft, endast driftdata, fakturerings- och inventeringsdata, diagnostik och CEIP-data (Customer Experience Improvement Program).

Klustersäkerhet

- Din Arc-aktiverade SQL Managed Instance kan finnas i Kubernetes-hybrid- eller flermolnskluster. Granska säkerhets- och styrningsövervägandena för din valda molnleverantör och Kubernetes-distribution.

- Granska designövervägandena i designområdet för Azure Arc-aktiverad Kubernetes-styrning och säkerhetsområdet.

Nätverkssäkerhet

- Granska designområdet för nätverksanslutningskritiska lösningar för bästa praxis och vägledning.

- Bestäm anslutningsläget som ska användas för din Arc-aktiverade SQL Managed Instance beroende på organisationens säkerhet och efterlevnadskrav.

- Beroende på var klustret distribueras bör du överväga de nätverksportar och slutpunkter som behövs för att övervaka din Arc-aktiverade SQL Managed Instance med Grafana och Kibana.

- När du skapar datakontrollanten bestämmer du vilken tjänsttyp du ska använda mellan Kubernetes LoadBalancer eller NodePort.

Identitets- och åtkomsthantering

- Granska identitets - och åtkomsthantering för Arc-aktiverad SQL Managed Instance för bästa praxis och vägledning.

- Med tanke på organisationens ansvarsfördelning och krav på minst privilegierad åtkomst definierar du klusteradministration, åtgärder, databasadministration och utvecklarroller i din organisation. Att mappa varje team till åtgärder och ansvarsområden avgör Rollbaserad åtkomstkontroll i Azure (RBAC) eller Kubernetes ClusterRoleBinding och RoleBinding beroende på vilket anslutningsläge som används.

- Överväg att använda en ansvarstagande, ansvarig, konsulterad och informerad (RACI)-partsmatris för att stödja detta arbete. Skapa kontroller i hierarkin för hanteringsomfång som du definierar baserat på vägledning om resurskonsekvens och inventeringshantering .

- För att distribuera Azure Arc-datakontrollanten krävs vissa behörigheter som kan betraktas som hög behörighet, till exempel att skapa ett Kubernetes-namnområde eller skapa en klusterroll. Förstå de behörigheter som krävs för att förhindra överdriven behörighet.

- Bestäm vilken autentiseringsmodell som ska användas i din Arc-aktiverade SQL Managed Instance, oavsett om det är Microsoft Entra-autentisering eller SQL-autentisering. Granska designområdet för identitets- och åtkomsthantering för designöverväganden och rekommendationer för att välja rätt autentiseringsläge.

- Överväg skillnaderna mellan den systemhanterade nyckelfliken och den kundhanterade nyckelfliken för att distribuera Azure Arc AD-anslutningsappen för att stödja Microsoft Entra-autentisering i Arc-aktiverad SQL Managed Instance. Båda metoderna har fördelen med förenklade åtgärder jämfört med fullständig kundkontroll av hantering av tjänstkonton och nyckelflik för Microsoft Entra-autentiseringssupport.

Säkerhet för Azure Arc-aktiverad SQL Managed Instance

- Bestäm anslutningsläget, med tanke på kompromisserna mellan att ha och inte ha direkt anslutning till Azure, och hur det kan påverka dina hybrid- och multimolninstanser från att använda de aktuella och framtida säkerhetsfunktionerna som aktiveras av Azure.

- Granska säkerhetsfunktionerna som är tillgängliga i Arc-aktiverad SQL Managed Instance för dina dataarbetsbelastningar.

- Definiera lagringsplattformen som ska användas för beständiga volymer i dina Kubernetes-kluster och förstå de säkerhetsfunktioner som är tillgängliga för att skydda data som finns på beständiga volymer. Granska det kritiska designområdet för lagringsområden när du utformar för din landningszon.

- Granska kraven och arkitekturen för transparent datakryptering innan du aktiverar den på din Arc-aktiverade SQL Managed Instance.

- Överväg de olika platser där du kan lagra dina transparent datakryptering autentiseringsuppgifter baserat på organisationens principer och procedurer för hantering av kryptografiska nycklar.

- När du distribuerar Arc-aktiverad SQL Managed Instance i indirekt Anslut läge, bestämmer du vilken certifikatutfärdare som ska användas för att tillhandahålla det användarhanterade certifikatet enligt organisationens säkerhet och efterlevnadskrav.

- Distribution av Arc-aktiverad SQL Managed Instance i direkt Anslut läge ger ett systemhanterat certifikat med funktioner för automatisk rotation. I indirekt Anslut läge krävs manuella åtgärder för att rotera ett användarhanterat certifikat. Överväg manuella åtgärder och säkerhetskrav när du väljer det anslutningsläge som ska distribueras.

- Överväg behovet av att hålla din Arc-aktiverade SQL Managed Instance uppdaterad med de senaste versionerna, oavsett om de distribueras direkt eller indirekt Anslut läge. Mer vägledning finns i området för uppgraderingsdiscipliner för kritisk design .

Övervakningsstrategi

- Granska hanteringsområdets design och planera för att samla in mått och loggar från dina hybridresurser till en Log Analytics-arbetsyta för ytterligare analys, granskning och aviseringar

- Förstå de behörigheter som krävs för att tjänstens huvudnamn ska kunna ladda upp loggar och mått till Azure Monitor.

Designrekommendationer

Nätverkssäkerhet

- Skydda dina Grafana- och Kibana-övervakningsinstrumentpaneler med SSL/TLS-certifikat för säkerhet på transportnivå.

- Använd Kubernetes LoadBalancer som tjänsttyp när du distribuerar Arc-aktiverad SQL Managed Instance för bättre tillgänglighet.

Identitets- och åtkomsthantering

- Du föredrar att använda Microsoft Entra-autentisering för att avlasta användarlivscykelhanteringen till katalogtjänsterna och använda säkerhetsgrupper i Microsoft Entra-ID för att hantera användarbehörigheter för åtkomst till SQL-databasen.

- Använd systemhanterat nyckelfliksläge för Microsoft Entra-autentiseringsstöd för att avlasta domänkonton och hanteringskostnader för nyckelflikar för att förenkla åtgärderna.

- Om SQL-autentisering används använder du starka lösenordsprinciper och aktiverar granskning för att övervaka SQL-användaridentiteter och behörigheter som beviljas för åtkomst till databasservrar och databaser.

- Dedikera ett Kubernetes-namnområde för Azure Arc-datakontrollantdistributionen och tilldela de behörigheter som är minst behörighet att distribuera och hantera.

- Skapa starka lösenord för Grafana- och Kibana-instrumentpaneler och se till att granska och rotera regelbundet.

- Övervaka aktivitetsloggen för din Arc-aktiverade SQL Managed Instance och datakontrollanter för att granska de olika åtgärder som utförs på dina hybridresurser. Skapa aviseringar för relevanta händelser och integrera med siem-verktyg (säkerhetsinformation och händelsehantering), till exempel Microsoft Sentinel för säkerhetsövervakning och incidenthantering.

Säkerhet för Azure Arc-aktiverad SQL Managed Instance

- När det är möjligt väljer du Direkt Anslut läge framför Indirekt distribution i Anslut läge för Azure Arc-aktiverade datatjänster och Arc-aktiverad SQL Managed Instance för att se till att du får alla aktuella och framtida säkerhetsfunktionsfördelar som är associerade med direkt Anslut läge.

- Aktivera transparent datakryptering när det är möjligt för att kryptera dina vilande data.

- Lagra dina transparent datakryptering autentiseringsuppgifter på beständiga volymer för bättre återhämtning.

- Använd dina lagringsplattformsfunktioner för att kryptera beständiga volymer enligt organisationens säkerhet och efterlevnadskrav.

- Se till att din säkerhetskopieringsprincip är på plats enligt dina krav för att återställa från dataförlust. Mer information finns i designområdet affärskontinuitet och haveriberedskap.

- När du distribuerar i indirekt Anslut läge skapar du en process för att rotera det användarhanterade certifikatet.

- Se till att ha en process för att hålla din Arc-aktiverade SQL Managed Instance uppdaterad till de senaste versionerna, oberoende av anslutningsläget.

Övervakningsstrategi

- Övervaka förfallodatum för autentiseringsuppgifter eller ändringen av tjänstens huvudnamn som används för att ladda upp mått och loggar till Azure.

- Skapa en process för att rotera autentiseringsuppgifterna för tjänstens huvudnamn enligt organisationens säkerhet och efterlevnadskrav.

Nästa steg

Mer information om din hybrid- och molnresa med flera moln finns i följande artiklar:

- Granska funktionerna i Azure Arc-aktiverade datatjänster.

- Granska de verifierade Kubernetes-distributionerna för Azure Arc-aktiverade datatjänster.

- Läs Hantera hybridmiljöer och miljöer med flera moln.

- Läs mer om att använda Arc-aktiverad SQL Managed Instance med minsta möjliga behörighet.

- Upplev arc-aktiverade automatiserade SQL Managed Instance-scenarier med Azure Arc Jumpstart.

- Mer information om Azure Arc finns i Utbildningsvägen för Azure Arc på Microsoft Learn.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för