Styrnings-, säkerhets- och efterlevnadsbaslinje för Azure Arc-aktiverade Kubernetes

Den här artikeln innehåller viktiga designöverväganden och metodtips för säkerhet, styrning och efterlevnad som du bör använda när du skapar din Azure Arc-aktiverade Kubernetes-distribution. Dokumentationen för landningszoner i företagsskala omfattar styrning och säkerhet som separata ämnen, men dessa viktiga designområden konsolideras till ett enda ämne för Azure Arc-aktiverade Kubernetes.

Azure Policy och Microsoft Defender för molnet är molnbaserade verktyg som gör att du kan implementera implementering av skyddsräcken, kontroller, rapporter, aviseringar och reparationsuppgifter på ett automatiserat sätt i stor skala. Genom att kombinera dem med Azure Arc-aktiverade Kubernetes kan du utöka styrningsprinciper och säkerhetskontroller till alla Kubernetes-kluster i din lokala miljö och/eller multimolnmiljö.

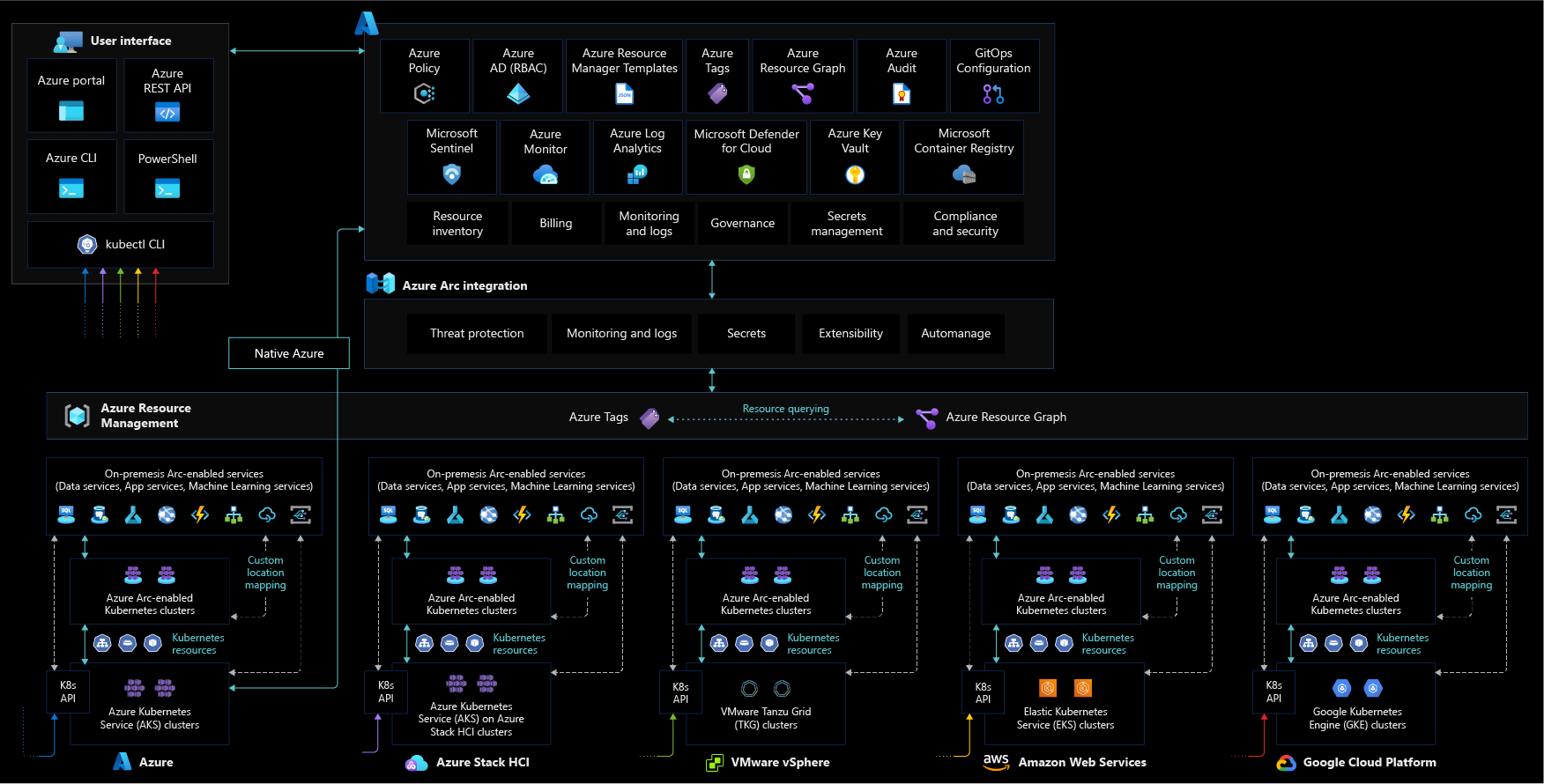

Arkitektur

Följande diagram visar en konceptuell referensarkitektur som visar designområdena säkerhet, efterlevnad och styrning för Azure Arc-aktiverade Kubernetes:

Utformningsbeaktanden

När dina hybrid- och multimolnresurser blir en del av Azure Resource Manager kan du hantera och styra dem från Azure. Det här avsnittet innehåller designöverväganden som du bör tänka på när du planerar säkerhet och styrning av dina Azure Arc-aktiverade Kubernetes-klusterresurser.

Granska designområdena för säkerhet och styrning i Azure-landningszonerna för att utvärdera effekten av Azure Arc-aktiverade Kubernetes på dina övergripande styrnings- och säkerhetsmodeller.

Agentetablering

Definiera en strategi för att etablera Den Azure Arc-aktiverade Kubernetes-agenten och använd principen med minsta möjliga behörighet när du skapar tjänstens huvudnamn för registrering. Överväg att använda automatisering för massregistrering.

Agenthantering

Azure Arc-aktiverade Kubernetes-agenter spelar en viktig roll i hybridåtgärderna i dina Azure Arc-aktiverade Kubernetes-kluster, eftersom de låter dig hantera kluster från Azure. Implementera lösningar som håller reda på agentanslutningsstatus. Se till att du definierar en process för att uppgradera dina Azure Arc-aktiverade Kubernetes-agenter.

Rollbaserad åtkomstkontroll (RBAC)

Definiera administrativa roller, drifts- och utvecklarroller inom din organisation som ansvarar för dagliga åtgärder i dina hybridkluster. Om varje team mappas till åtgärder och ansvarsområden avgörs Rollbaserad åtkomstkontroll i Azure (RBAC) och Kubernetes ClusterRoleBinding och RoleBinding.

Överväg att använda en RACI-matris för att stödja den här ansträngningen och skapa kontroller i hierarkin för hanteringsomfång som du definierar baserat på vägledning om resurskonsekvens och inventeringshantering.

Mer information finns i Identitets- och åtkomsthantering för Azure Arc-aktiverade Kubernetes.

Hantering av hemligheter och certifikat

Skydda hemligheter och certifikat med hjälp av Azure Key Vault och distribuera dess tillägg i dina Azure Arc-aktiverade kubernetes-kluster via CSI (Container Storage Interface).

Dataresidens

Överväg vilken Azure-region du planerar att etablera ditt Azure Arc-aktiverade Kubernetes-kluster i. Förstå vilka data som samlas in från dina resurser och planera i enlighet med detta baserat på kraven på datahemvist för din organisation.

Aktivera och skydda GitOps-konfigurationer

GitOps-konfigurationer framtvingar ett önskat systemtillstånd och är ett viktigt verktyg för att spåra Arc-aktiverad Kubernetes-klusterefterlevnad. När du arbetar med GitOps-konfigurationer bör du överväga att skydda åtkomsten till källkontrollsystemet via lämpliga nätverks- och åtkomstkontroller.

Principhantering och rapportering

Definiera en styrningsplan för dina Kubernetes-hybridkluster som översätts till Azure-principer som granskar och tillämpar organisationsstandarder i stor skala. Du kan till exempel framtvinga en sourceControlConfiguration-princip för Kubernetes-kluster för att säkerställa att klustren får sin sanningskälla för arbetsbelastningar och konfigurationer från en definierad git-lagringsplats och spårar efterlevnad med Azure Policy.

Strategi för logghantering

Granska designöverväganden och rekommendationer för hanteringsområden och planera att samla in mått och loggar från dina hybridresurser till en Log Analytics-arbetsyta för ytterligare analys och granskning.

Hantering av hotskydd och molnsäkerhetsstatus

Framtvinga skydd mot hot och införa kontroller för att identifiera felkonfigurationer och spåra efterlevnad. Använd Azures intelligens för att skydda dina hybridarbetsbelastningar mot hot. Aktivera övervakning av säkerhetsbaslinjer, hantering av säkerhetsstatus och skydd mot hot för alla prenumerationer som innehåller Azure Arc-aktiverade Kubernetes genom att aktivera Microsoft Defender för containrar.

Säker klusteråtkomst

Planera för att skydda åtkomsten till ditt Kubernetes-API. Den Azure Arc-aktiverade Kubernetes-klusteranslutningsfunktionen ger anslutning till API-servern utan att behöva någon inkommande port aktiverad.

Förbättra mikrotjänsters observerbarhet och säkerhet

Implementeringen av ett tjänstnät kan hjälpa dig med autentisering, auktorisering, säkerhet och synlighet för mikrotjänstbaserade program. Azure Arc-aktiverade Kubernetes förenklar distributionen av Open Service Mesh (OSM) som ett tillägg.

Designrekommendationer

Det här avsnittet innehåller designrekommendationer som du bör följa när du planerar säkerhet och styrning av dina Azure Arc-aktiverade Kubernetes-klusterresurser.

Agentetablering

Definiera en strategi för att registrera dina kluster i Azure Arc, inklusive en automatiseringsmetod för massregistrering. Upprätta en formell plan som tar hänsyn till distributionens omfattning och innehåller mål, urvalskriterier, framgångskriterier, utbildningsplaner, återställning och risker.

Du kan använda tjänstens huvudnamn för att integrera agentetablering som en del av dina CI/CD-pipelines (kontinuerlig integrering och kontinuerlig distribution). Du bör begränsa behörigheterna för tjänstens huvudnamn och endast tilldela de roller som krävs för att publicera Kubernetes till Azure (rollen "Kubernetes Cluster – Azure Arc Onboarding" eftersom det bara kan användas för att registrera Kubernetes, inte ångra processen eller ta bort resursen.

Agenthantering

Azure Arc-agenter är viktiga komponenter i Azure Arc-aktiverade Kubernetes, som innehåller flera logiska komponenter som spelar en roll i säkerhets-, styrnings- och hanteringsåtgärder.

Om en agent slutar skicka pulsslag till Azure, går offline eller förlorar anslutningen till Azure kan du inte utföra operativa uppgifter på den. Utveckla en plan för hur du får ett meddelande om dessa scenarier inträffar och hur din organisation ska svara.

Du kan använda Azure-aktivitetsloggen för att konfigurera resurshälsoaviseringar och hålla dig informerad om den aktuella och historiska hälsostatusen för agentens poddar. Om du vill förstå hur du hanterar din agent korrekt kan du gå igenom det hanteringskritiska designområdet.

Om tjänsten inte har tagit emot ett agentslag på 15 minuter visas Azure Arc-aktiverade Kubernetes-kluster som offline. För att säkerställa att din agent kan ansluta säkert till Azure Arc-slutpunkter läser du det Azure Arc-aktiverade Kubernetes-anslutningsområdet för kritisk design.

Rollbaserad åtkomstkontroll (RBAC)

När du har registrerat ett Kubernetes-kluster kan du tilldela Azure RBAC till din Azure Arc-aktiverade Kubernetes-klusterresurs.

Följ principen för minsta behörighet när du tilldelar roller som "Deltagare" eller "Ägare" som kan utföra åtgärder som att distribuera tillägg som utför åtgärder som "ClusterAdmin" och har en klusteromfattande effekt. Dessa roller bör användas med försiktighet för att begränsa möjliga "blast radius" eller så småningom ersättas av anpassade roller.

Du bör tillämpa samma RBAC-princip på känsliga data som skickas till Azure Monitor Log Analytics-arbetsytan. Azure Arc-aktiverade Kubernetes ger RBAC-åtkomst till loggdata som samlas in av din Log Analytics-agent, lagrad på Log Analytics-arbetsytan som klustret är registrerat på. Mer information om hur du implementerar detaljerad åtkomst till Log Analytics-arbetsytor finns i Designa distributionen av Azure Monitor-loggar.

Genom att integrera ditt Azure Arc-aktiverade Kubernetes-kluster med Microsoft Entra-ID kan du använda Azure-rolltilldelningar för mer detaljerad kontroll över vem som har åtkomst till och behörigheter för Azure Arc-aktiverade Kubernetes-klusterresurser.

Kommentar

Den här integreringen fungerar internt med Kubernetes ClusterRoleBinding- och RoleBinding-objekttyper och konsoliderar effektivt auktoriseringen till ditt Kubernetes-kluster med Microsoft Entra-ID som central identitets- och åtkomsthanteringstjänst. Genom att använda Microsoft Entra-ID får du fullständig granskning och spårning av ändringar som gjorts i klustret samt eventuella auktoriseringshändelser.

Genom att integrera med Microsoft Entra-ID kan du också komma åt avancerade säkerhetsfunktioner som du bör använda för att konfigurera:

- Villkorlig åtkomst med Microsoft Entra-ID. Mer information om villkorlig åtkomst finns i översikten över villkorsstyrd åtkomst.

- Jit-åtkomstregler (Just-In-Time) för uppgifter som behöver utökade behörigheter. Att ha ständig åtkomst för vissa användare till känslig information eller viktiga nätverkskonfigurationsinställningar i Kubernetes skapar en potentiell väg till komprometterade konton eller interna hotaktiviteter. Privilegierad åtkomsthantering kan hjälpa dig att skydda din organisation från överträdelser och hjälper dig att uppfylla bästa praxis för efterlevnad genom att begränsa den stående åtkomsten till känsliga data eller åtkomst till kritiska konfigurationsinställningar.

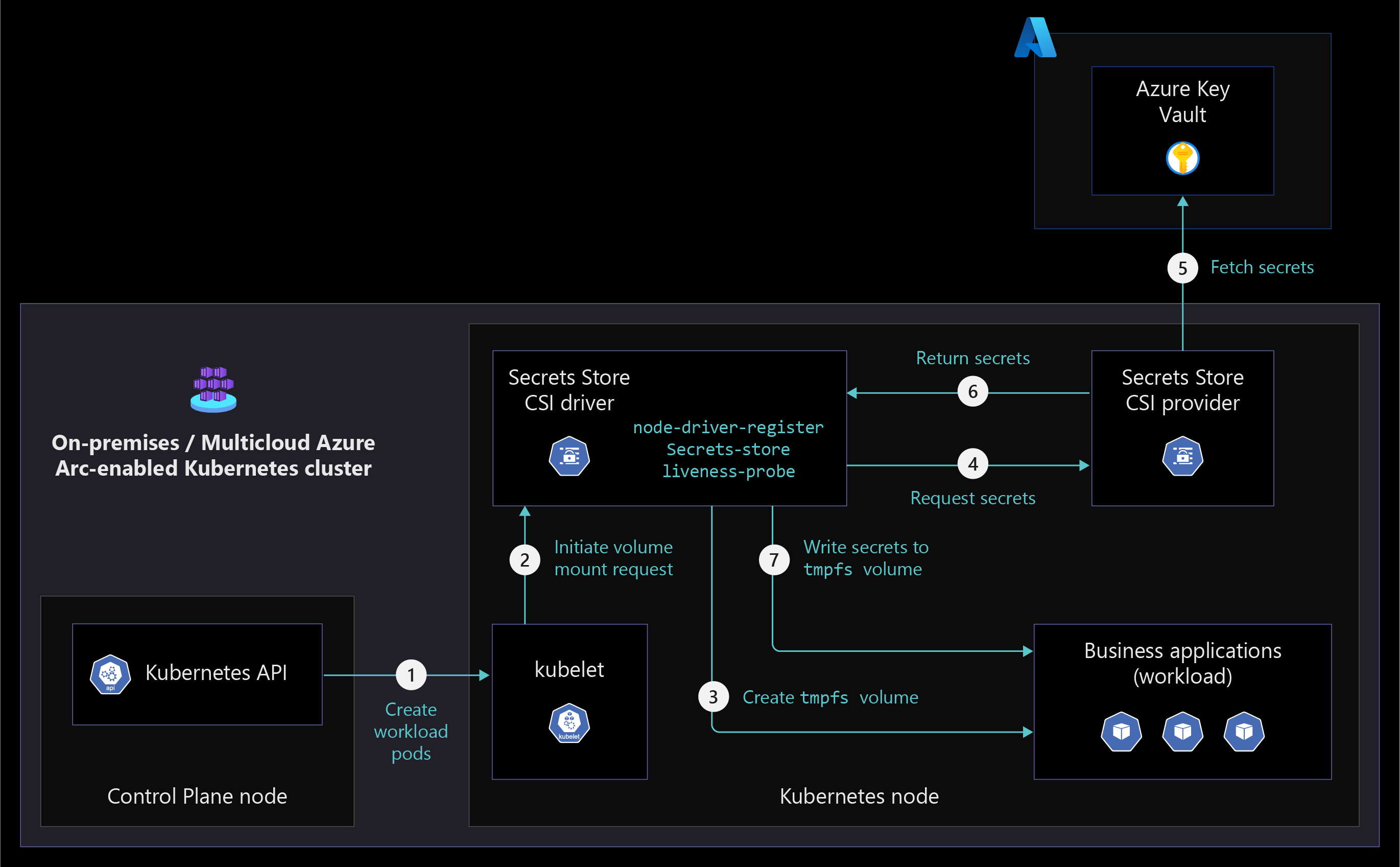

Hantering av hemligheter och certifikat

Lagra inte hemligheter eller certifikat i programkod eller filsystem. Hemligheter bör lagras i nyckellager och tillhandahållas till containrar vid körning efter behov.

Överväg att använda Azure Key Vault-tillägget för att hantera hemligheter och certifikat i dina Azure Arc-aktiverade Kubernetes-kluster. Med Key Vault-tillägget kan du hantera certifikatets livscykel för dina Kubernetes-distributioner enligt följande diagram.

Aktivera och skydda GitOps-konfigurationer

GitOps är en viktig komponent i alla IT-strategier som använder en helt automatiserad metod för åtgärder. GitOps tillhandahåller funktioner för skalning, konsekvens, spårning och granskning för alla distributioner.

Med GitOps kan du förenkla distributionen av flera program i kluster och miljöer samtidigt som du spårar och framtvingar systemets önskade tillstånd deklarativt med Git. När du använder Git som din enda sanningskälla och som det centrala verktyget för alla distributioner blir det det bästa sättet att spåra klustertillstånd, ta hänsyn till ändringar och godkännanden över tid, underlätta felundersökning och aktivera automatisering i distribuerade miljöer.

När du lägger till GitOps-konfigurationer ska du skydda åtkomsten till lagringsplatsen och dess nycklar och ange grenbehörigheter. Mer information finns i det kritiska designområdet för GitOps.

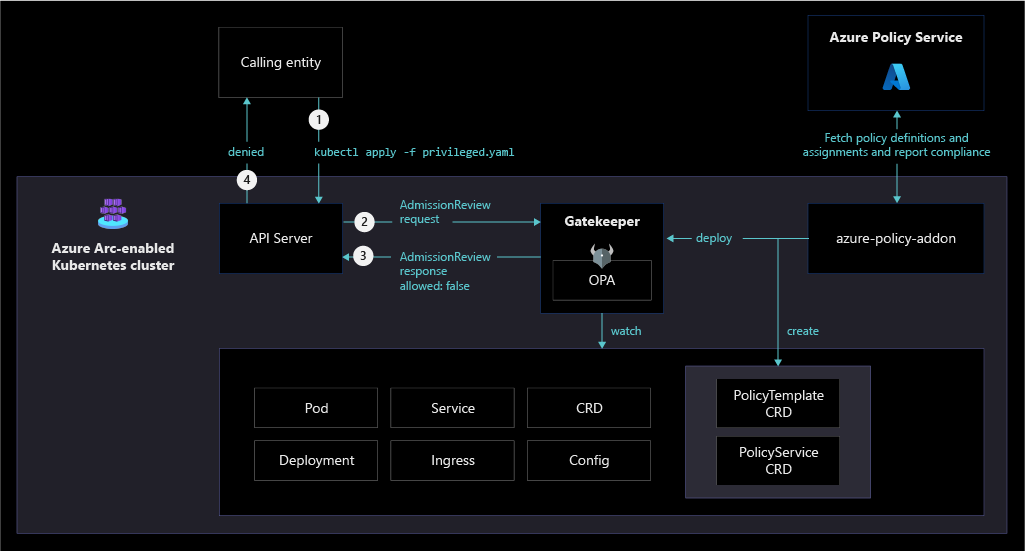

Principhantering och rapportering

Principdriven styrning är en grundläggande princip för molnbaserade åtgärder och Microsoft Cloud Adoption Framework för Azure. Azure Policy tillhandahåller mekanismen för att framtvinga företagsstandarder och utvärdera efterlevnad i stor skala. Via Azure Policy kan du implementera styrning för konsekvens i distributioner, efterlevnad, kontrollkostnader, säkerhetsstatus. I instrumentpanelen för efterlevnad kan du se en aggregerad vy över miljöns övergripande tillstånd i stor skala och hitta reparationsfunktioner på klusternivå.

Azure Arc-aktiverade Kubernetes har stöd för Azure Policy på Azure Resource Management-lagret och även in-cluster policy enforcements genom att utöka Gatekeeper för Open Policy Agent. Du kan implementera någon av de inbyggda principerna för att snabbt uppnå efterlevnad och efterlevnad i stor skala. Följande diagram visar hur Azure Policy tillämpar skalningsåtgärder och skydd på Azure Arc-aktiverade Kubernetes-kluster.

Förstå omfånget för Azure-principen och var du kan tillämpa den (hanteringsgrupp, prenumeration, resursgrupp eller enskild resursnivå). Använd Azure Policys inbyggda bibliotek för Azure Arc-aktiverade Kubernetes. Skapa en hanteringsgruppsdesign i enlighet med de rekommenderade metoder som beskrivs i vägledningen för Cloud Adoption Framework-företagsskala.

- Ta reda på vilka Azure-principer du behöver för att uppfylla organisationens affärs-, regel- och säkerhetskrav för Azure Arc-aktiverade Kubernetes i stor skala.

- Framtvinga taggning och implementera reparationsåtgärder.

- Använd Azure Policy för att framtvinga GitOps och tillämpa konfigurationer i stor skala.

- Förstå och utvärdera inbyggda Azure Policy-definitioner för Azure Arc-aktiverade Kubernetes.

- Azure Policys DeployIfNotExists-principer distribuerar programmatiskt tillägg/hanteringstjänstagenter till dina Arc-aktiverade kluster i stor skala, inklusive Azure Monitor.

- Aktivera Azure Monitor Container Insights för efterlevnad och driftövervakning av Azure Arc-aktiverade Kubernetes-kluster.

Strategi för logghantering

Utforma och planera distributionen av Log Analytics-arbetsytan, vilket är lagringen där data samlas in, aggregeras och analyseras senare. Eftersom Log Analytics-arbetsytan representerar en geografisk plats för dina data, för att stödja en nivå av isolering och omfång för konfigurationer som datakvarhållning, måste du fastställa antalet arbetsytor som behövs och hur de mappas till din organisationsstruktur.

Använd en enda Azure Monitor Log Analytics-arbetsyta för att hantera centraliserad RBAC, synlighet och rapportering enligt beskrivningen i metodtipsen för hantering och övervakning i Cloud Adoption Framework.

Mer information finns i metodtipsen för att utforma distributionen av Azure Monitor-loggar.

Hantering av hotskydd och molnsäkerhetsstatus

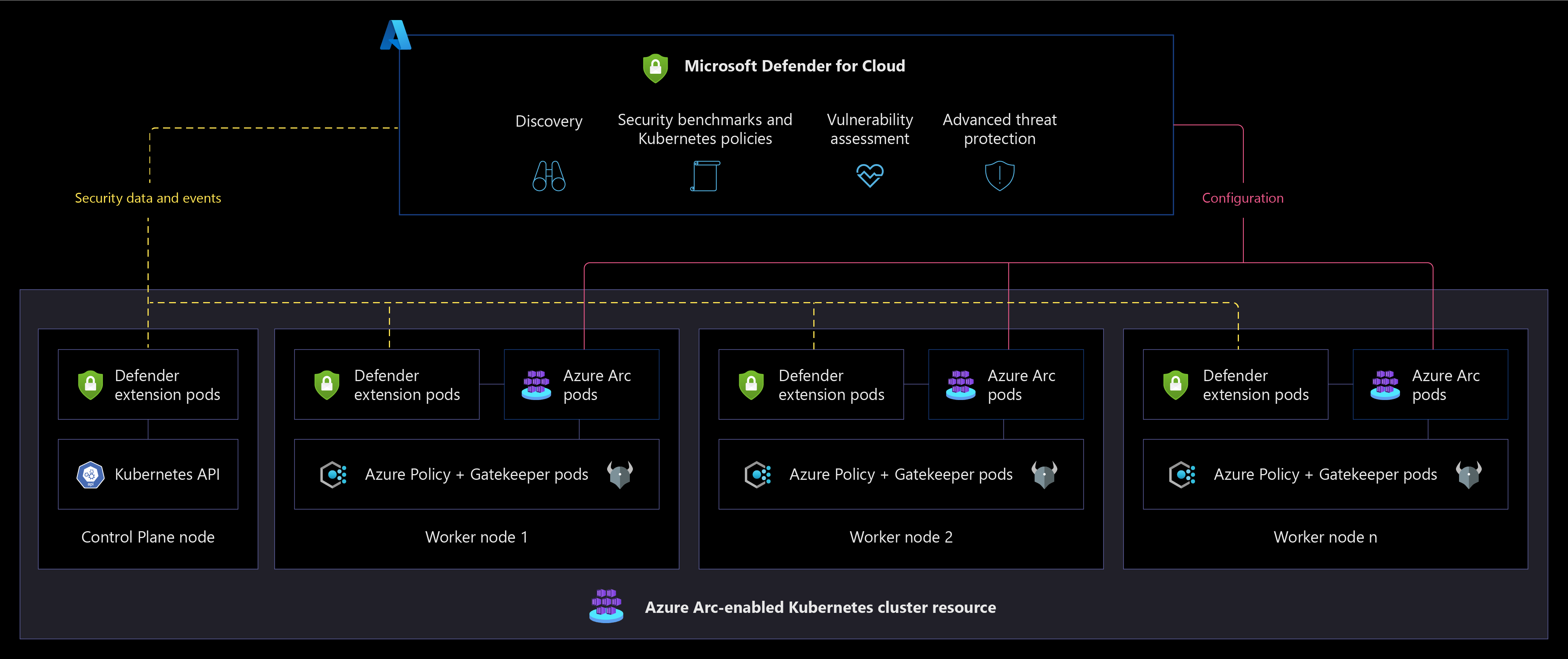

- Microsoft Defender för molnet tillhandahåller en enhetlig plattform för säkerhetshantering segmenterad som molnsäkerhetsstatushantering (CSPM) och molnplattform för arbetsbelastningsskydd (CWPP). För att öka säkerheten i din hybridlandningszon måste du skydda de data och tillgångar som finns i Azure och på andra platser.

- Microsoft Defender för containrar utökar funktionerna i Microsoft Defender för molnet till Azure Arc-aktiverade Kubernetes. Om du vill öka säkerheten i din hybridlandningszon bör du tänka på:

- Använda Azure Arc-aktiverat Kubernetes-tillägg för att registrera Arc-aktiverade Kubernetes-resurser i Microsoft Defender för molnet.

- Aktivera Microsoft Defender för containrar-planen för alla prenumerationer. Som standard är planen konfigurerad att automatiskt distribuera Defender-tillägget på alla Arc-aktiverade Kubernetes-kluster som är registrerade i samma prenumeration. Du kan också ändra den här konfigurationen.

- Kontrollera att Defender-tillägget har distribuerats i dina kluster.

- Använda siem-integrering (säkerhetsinformation och händelsehantering) med Microsoft Defender för molnet och Azure Sentinel.

Följande diagram illustrerar en konceptuell referensarkitektur för Microsoft Defender för molnet på en Azure Arc-aktiverad Kubernetes-klusterresurs.

Om du använder Microsoft Container Registry som ett centralt privat Docker-register för att lagra och hantera dina containeravbildningar bör du använda Microsoft Defender för containrar för att söka igenom avbildningarna efter säkerhetsrisker.

Kontrollera att du granskar området för nätverkstopologi och anslutningskritisk design.

Säker klusteråtkomst

Kubernetes API tar emot begäranden om att utföra åtgärder i klustret. Eftersom detta är ett centralt sätt att interagera med och hantera ett kluster är Kubernetes API en viktig del som du bör skydda. Med Azure Arc-aktiverade Kubernetes-klusteranslutningar kan du på ett säkert sätt ansluta till Azure Arc-aktiverade Kubernetes-kluster var som helst utan att behöva aktivera någon inkommande port i brandväggen. Åtkomst till API-servern för din Azure Arc-aktiverade Kubernetes ger följande fördelar:

- Aktiverar interaktiv felsökning och felsökning.

- Möjliggör användning av värdbaserade agenter/löpare i Azure Pipelines, GitHub Actions eller någon annan värdbaserad CI/CD-tjänst, utan att kräva lokalt installerade agenter.

- Ger klusteråtkomst till Azure-tjänster för anpassade platser och andra resurser som skapats ovanpå dem.

Observerbarhet och säkerhet för mikrotjänster

Genom att implementera ett tjänstnät kan du introducera autentisering och auktorisering för dina tjänstanslutningar, vilket tillämpar principen om minsta behörighet och skapar en säkrare miljö. Poddar finns som standard i ett platt betrott nätverk. I en service mesh-implementering distribueras en uppsättning sidovagnar som fungerar som nätverksproxyservrar. Dessa sidovagnar hanterar kommunikation mellan öst och väst, krypterar trafik och förbättrar trafikobservabiliteten överlag.

Implementeringar av Service Mesh kan skydda mot:

- Obehörig åtkomst

- Sniffningsattacker

- Dataexfiltrering

- Personifieringar

Mer information finns i det kritiska designområdet för Open Service Mesh-implementering.

Nästa steg

Mer information om din hybrid- och molnresa med flera moln finns i följande artiklar.

- Granska förutsättningarna för Azure Arc-aktiverade Kubernetes.

- Granska de verifierade Kubernetes-distributionerna för Azure Arc-aktiverade Kubernetes.

- Lär dig hur du hanterar hybridmiljöer och miljöer med flera moln.

- Lär dig hur du Anslut ett befintligt Kubernetes-kluster till Azure Arc.

- Läs mer om hantering av hemligheter och certifikat.

- Lär dig mer om hantering av hotskydd och molnsäkerhetsstatus.

- Lär dig hur du använder GitOps-konfigurationer på GKE som ett Azure Arc Anslut-kluster med azure policy för Kubernetes.

- Lär dig hur du integrerar Azure Defender med kluster-API som ett Azure Arc-Anslut kluster med hjälp av Kubernetes-tillägg.

- Lär dig hur du integrerar Open Service Mesh (OSM) med kluster-API som ett Azure Arc Anslut-kluster med kubernetes-tillägg.

- Läs mer om Azure Arc via utbildningsvägen Azure Arc.

- Se Vanliga frågor och svar – Azure Arc-aktiverad för att hitta svar på de vanligaste frågorna.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för