Hantering och övervakning för Azure Arc-aktiverade Kubernetes

Den här artikeln innehåller viktiga designöverväganden och rekommendationer för hantering och övervakning av Azure Arc-aktiverade Kubernetes-kluster som hjälper dig att förstå och utforma lösningar för driftseffektivitet. Använd vägledningen i det här dokumentet och i andra kritiska designområden som refereras i hela det för att bättre förstå relaterade designöverväganden och rekommendationer.

Arkitektur

Om du vill skapa rätt arkitektur för din organisation för att publicera lokala kubernetes-kluster eller Kubernetes-kluster med flera moln måste du förstå Azure Arc-aktiverad Kubernetes-arkitektur och nätverksanslutningslägen. Med den här förståelsen kan du implementera Azure Arc och hantera, övervaka och uppfylla både organisationens arkitekturstandarder och önskat drifttillstånd.

Klusterhantering

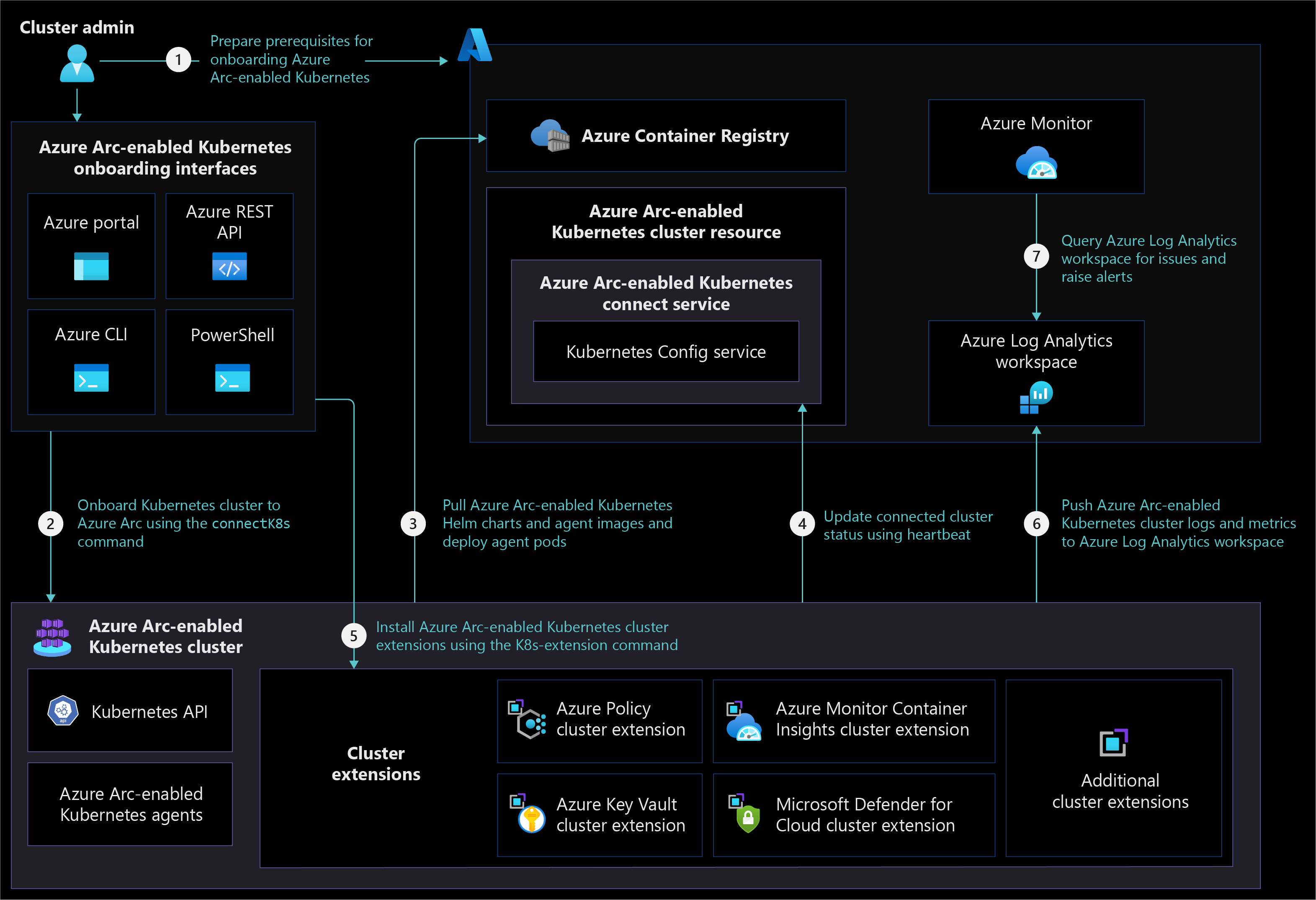

Följande arkitekturdiagram visar olika Azure Arc-aktiverade Kubernetes-komponenter och hur de interagerar när en organisation registrerar och hanterar ett lokalt Kubernetes-kluster eller kubernetes-kluster med flera moln i ett fullständigt anslutet nätverksanslutningsläge.

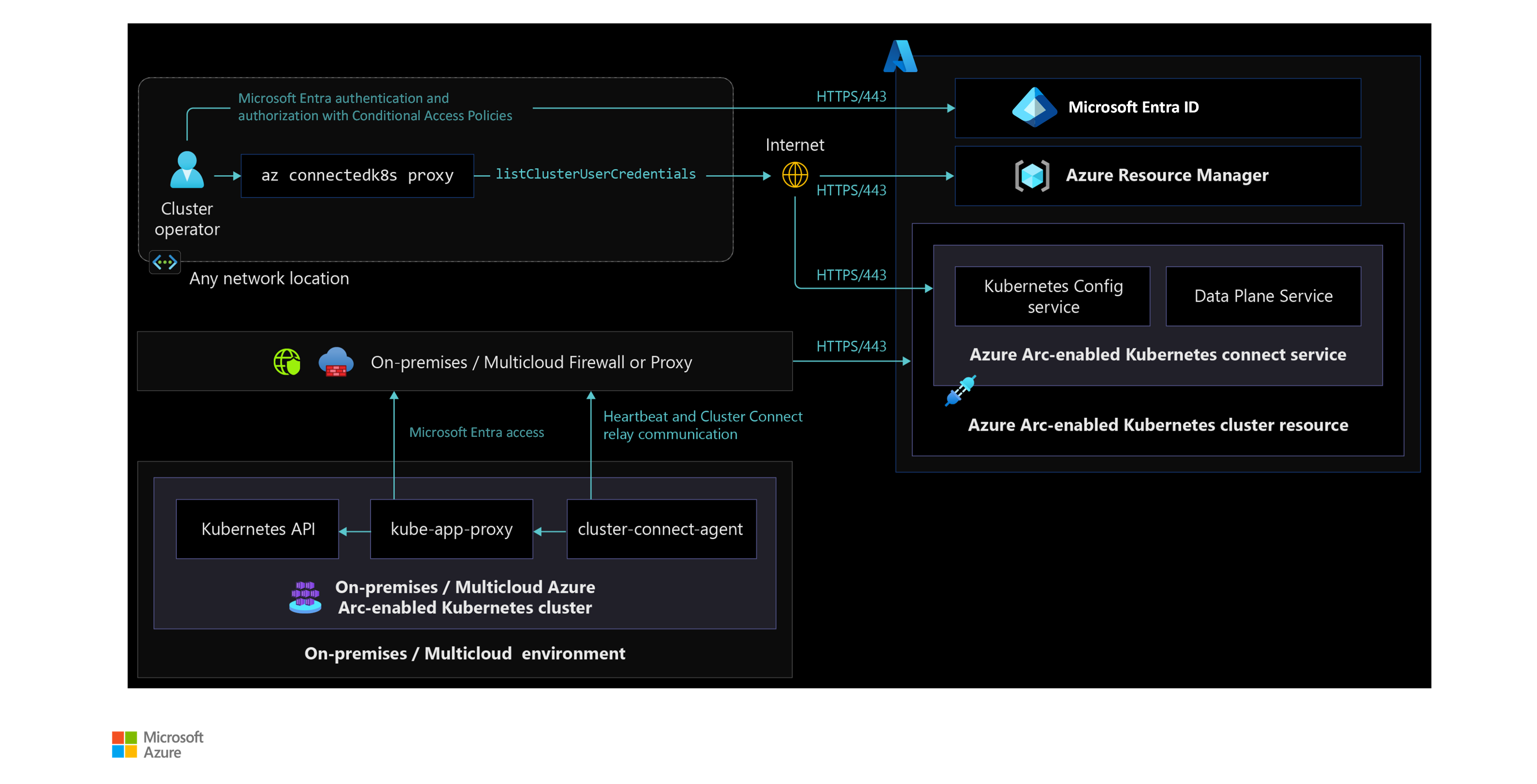

Följande diagram visar Azure Arc-aktiverad Kubernetes-klusteråtkomst var som helst och hur komponenter interagerar med varandra för att hantera kluster med hjälp av Azure RBAC.

Klusterövervakning

Följande arkitekturdiagram visar Azure Arc-aktiverad Kubernetes-klusterövervakning i ett fullständigt anslutet nätverksanslutningsläge.

Designöverväganden

- Granska designområdet för hantering i Azure-landningszonerna för att utvärdera effekten av Azure Arc-aktiverade Kubernetes på din övergripande hanteringsmodell.

Registrering av kluster:

- Överväg rekommendationerna i resursorganisationens kritiska designområde och i styrnings- och säkerhetsområden när du utformar prenumerationer på landningszoner i företagsskala för att registrera och hantera Azure Arc-aktiverade Kubernetes-kluster och -tillägg.

- Bestäm mellan automatisk uppgradering och manuell uppgradering av Azure Arc-aktiverade Kubernetes-agenter beroende på organisationens ändringshanteringsprocess oavsett om du registrerar lokala eller kubernetes-kluster med flera moln till Azure Arc. Om du omprövar det här beslutet senare kan du ändra hanteringsbeteendet för automatisk uppgradering av Azure Arc-aktiverade Kubernetes-agenter när som helst efter att klustret har registrerats.

- Överväg att hantera Azure Arc-aktiverade Brandväggsregler för Kubernetes-nätverk genom att minimera brandväggs- eller proxyhantering och utforma käll- och målgrupper. Mer information finns i organisationens lokala brandväggs- eller proxyhanteringsriktlinjer för flera moln.

Klusterhantering:

- Azure Arc-aktiverade Kubernetes-tillägg kräver att du tillåter fler URL:er på brandväggar eller proxyservrar. Beroende på vilka tillägg du installerar kan du minimera tidslinjerna för ändringshantering genom att planera i förväg för att hantera extra URL:er.

- Om du registrerar ett lokalt Kubernetes-kluster eller Kubernetes-kluster med automatisk uppgradering inaktiverat kan du överväga att uppgradera Azure Arc-aktiverade Kubernetes-agenter regelbundet så att de håller sig uppdaterade med de senaste produktversionerna och du undviker dyra uppgraderingsprocesser i framtiden.

- Överväg att använda GitOps för att hantera Arc-aktiverade uppdateringar av Kubernetes-agenten och klustertillägget och upprätthålla konsekventa distributioner i alla kluster och miljöer. Detaljerad vägledning finns i CI/CD-arbetsflödet med GitOps och plattformsområden viktiga designområden.

- Överväg att använda funktionen Azure Arc-aktiverad Kubernetes-klusteranslutning för att ansluta till apiserver utan att behöva aktivera någon inkommande port i brandväggen. Om du vill förstå hur den här funktionen fungerar kan du granska det kritiska designområdet för nätverksanslutningar.

Klusterövervakning:

- Granska och överväg den konfiguration som stöds för Azure Monitor Container Insights med Azure Arc-aktiverade Kubernetes. Bestäm om Azure Monitor Container Insights uppfyller organisationens behov av Azure Arc-aktiverad Kubernetes-klusterövervakning eller inte.

- Överväg att använda en dedikerad Log Analytics-arbetsyta för varje region för att samla in loggar och mått från Azure Arc-aktiverade Kubernetes-kluster och övervaka och rapportera över flera kluster i en specifik miljö. Mer information finns i Utforma distributionen av Azure Monitor-loggar.

- Överväg att använda Integrering av Azure Monitor ITSM-anslutningstjänsten med organisationens HANTERINGsverktyg för IT-tjänster för att skapa incidenter för Azure Monitor-aviseringar och spåra problemlösning.

- Om du använder läget för halvansluten nätverksanslutning bör du överväga att använda privata slutpunkter för att ansluta till Azure Log Analytics-arbetsytor via Azure ExpressRoute- eller VPN-anslutning så att du kan samla in loggar och mått från Azure Arc-aktiverade Kubernetes-kluster och -övervakare.

Designrekommendationer

Registrering av kluster:

- Med hjälp av terminalservrar för delad administration för att installera nödvändiga verktyg kan du underhålla konsekventa verktyg och versioner för alla användare och förhindra distributions- och hanteringsproblem för Azure Arc-aktiverade Kubernetes-kluster.

- Kontrollera att administrationsterminalservrar och lokala Kubernetes-kluster eller Kubernetes-kluster i flera moln finns i listan över tillåtna för åtkomst till Azure Arc-aktiverade Kubernetes-url:er som krävs så att du kan använda Azure Arc-kontrollplanet för registrering och hantering.

- Skapa ett skript för att verifiera anslutningen till Azure Arc-aktiverade Kubernetes-url:er som krävs från dina lokala eller kubernetes-klusternoder med flera moln. Det här skriptet hjälper dig att minimera behovet av att felsöka och lösa anslutningsproblem.

- Skapa ett registreringsdistributionsskript med PowerShell eller Bash. Det här skriptet kan hjälpa dig att registrera Arc-aktiverade Kubernetes-kluster och installera klustertillägg för att förhindra problem och konsekvent distribution i alla miljöer och kluster.

Klusterhantering:

- Vissa Azure Arc-aktiverade Kubernetes-tillägg kräver anpassade platser för att distribuera tilläggspoddar och konfigurationer. Endast en anpassad plats stöds för varje Kubernetes-namnområde. Du bör skapa varje anpassad plats i ett eget Kubernetes-namnområde och distribuera ett Azure Arc-aktiverat Kubernetes-tillägg som förlitar sig på den anpassade platsen i samma namnområde.

- Använd den fullständigt anslutna nätverksanslutningsmodellen för dina registrerade kluster. Om du måste använda det halvanslutna nätverksanslutningsläget bör du ansluta dina kluster till Azure Arc minst en gång var 30:e dag för att exportera faktureringsdata och en gång i tiden 90 dagar för att förnya hanterade identitetscertifikat och uppdatera Azure Arc-aktiverade Kubernetes-resurser och -agenter.

- Distribuera Open Service Mesh (OSM) för att få funktioner som mTLS-säkerhet, detaljerad åtkomstkontroll, trafikväxling, övervakning med Azure Monitor eller med öppen källkod tillägg av Prometheus och Grafana, spårning med Jaeger och integrering med externa certifieringshanteringslösningar.

Klusterövervakning:

- Samla in loggar och mått med azure monitor containerinsikter för Azure Arc-aktiverade Kubernetes-kluster. Använd dessa loggar och mått för att skapa instrumentpaneler och generera aviseringar för klusterrelaterade problem.

- Aktivera rekommenderade måttaviseringsregler från Container Insights för att ta emot meddelanden från Azure Monitor.

- Använd Azure Resource Graph- eller Log Analytics-frågor för att övervaka klusterhälsa och generera aviseringar.

Följande diagram visar Azure Resource Graph som används för statusövervakning:

Nästa steg

Mer information om din hybrid- och molnresa med flera moln finns i följande artiklar:

- Granska förutsättningarna för Azure Arc-aktiverade Kubernetes.

- Granska de verifierade Kubernetes-distributionerna för Azure Arc-aktiverade Kubernetes.

- Lär dig hur du hanterar hybridmiljöer och miljöer med flera moln.

- Läs om kraven för Azure Arc-aktiverad Kubernetes-nätverksanslutning.

- Lär dig hur du ansluter ett befintligt Kubernetes-kluster till Azure Arc.

- Lär dig hur du uppgraderar Azure Arc-aktiverade Kubernetes-agenter.

- Lär dig hur du använder Klusteranslutning för att ansluta till Azure Arc-aktiverade Kubernetes-kluster för klusterhantering.

- Upplev automatiserade Azure Arc-aktiverade Kubernetes-scenarier med Azure Arc Jumpstart.

- Lär dig mer om Azure Arc via azure arc-utbildningsvägen.

- Se Vanliga frågor och svar – Azure Arc-aktiverat för att få svar på de vanligaste frågorna.