Dataintegreringssäkerhet för SAP i Azure

Den här artikeln är en del av artikelserien "SAP extend and innovate data: Best practices".

- Identifiera SAP-datakällor

- Välj den bästa SAP-anslutningsappen

- Prestanda och felsökning för SAP-dataextrahering

- Dataintegreringssäkerhet för SAP i Azure

- Allmän arkitektur för SAP-dataintegrering

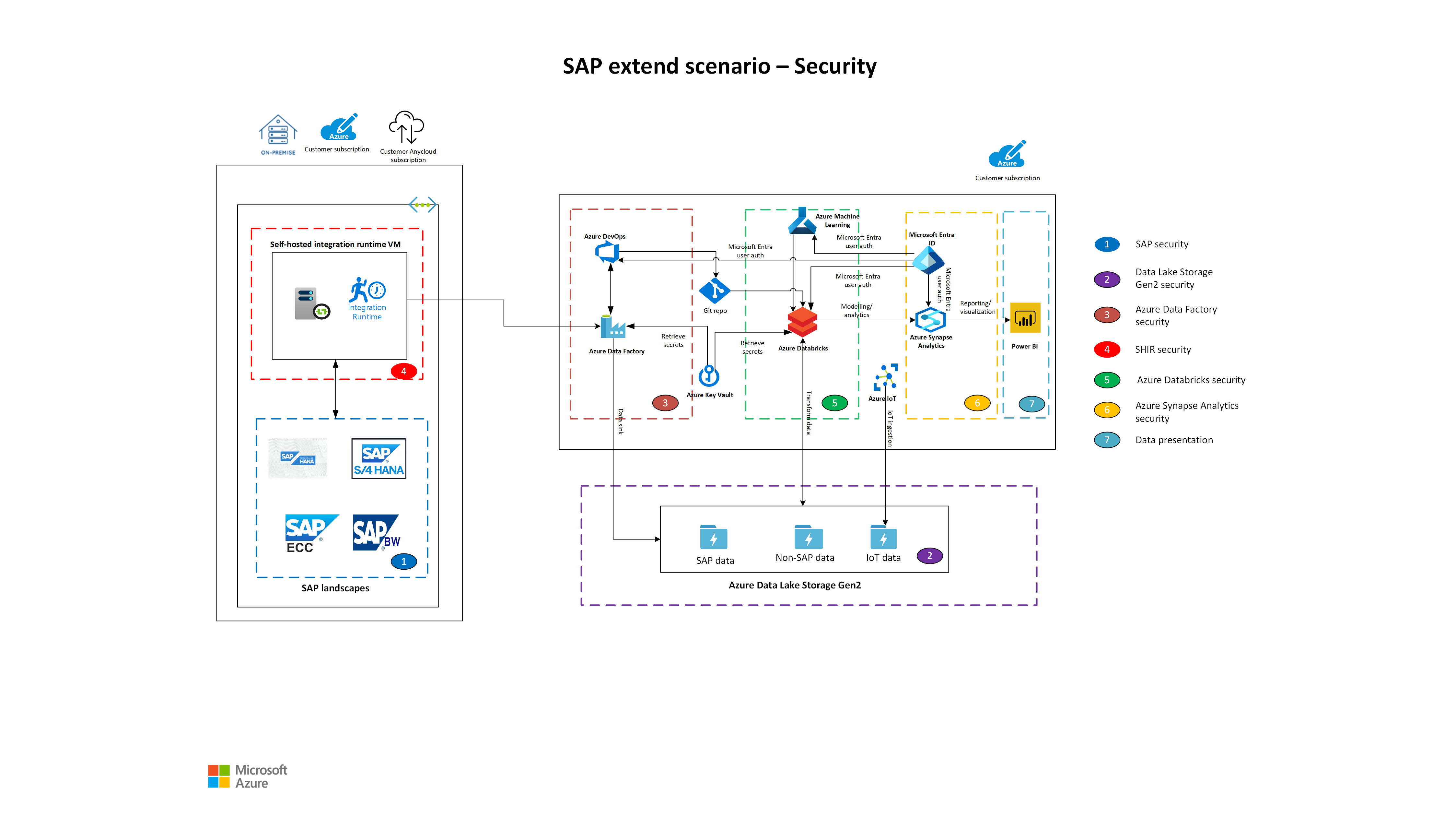

Den här artikeln beskriver säkerhetsskikten för SAP-utökade scenarier, ger en uppdelning av varje komponent och erbjuder överväganden och rekommendationer. Azure Data Factory-hanteringsresurser bygger på Azure-säkerhetsinfrastrukturen och de använder Azure-säkerhetsåtgärder.

Datainmatningslagret består av:

- SAP S/4HANA, SAP BW/4HANA eller SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- En virtuell SHIR-dator (Self-Hosted Integration Runtime)

Följande diagram är ett exempel på arkitekturen för SAP-dataintegreringssäkerhet i Azure. Använd exempelarkitekturen som utgångspunkt.

Ladda ned en Visio-fil med den här arkitekturen.

Ladda ned en Visio-fil med den här arkitekturen.

Överväganden och rekommendationer

I följande avsnitt beskrivs säkerhetsöverväganden för dataintegrering och rekommendationer för SAP i Azure.

SAP-säkerhet

SAP-säkerhetsguiden innehåller detaljerad vägledning för SAP-produkter.

Data Lake Storage Gen2-säkerhet

Se följande överväganden för Data Lake Storage Gen2-säkerhet.

Ge åtkomst till data i Azure Storage

När du kommer åt data i lagringskontot skickar klientprogrammet en begäran via HTTP/HTTPS till Storage. Som standard är varje resurs i Storage säker och varje begäran till en säker resurs måste auktoriseras. Lagring erbjuder många alternativ för att auktorisera åtkomst till data. Vi rekommenderar att du använder Microsoft Entra-autentiseringsuppgifter för att auktorisera begäranden till data för optimal säkerhet och enkelhet. Mer information finns i Skydda dina åtkomstnycklar.

Rollbaserad åtkomstkontroll (RBAC) i Azure

Använd RBAC för att hantera säkerhetsobjektets behörigheter för blob-, kö- och tabellresurser i ett lagringskonto. Du kan också använda Azure-attributbaserad åtkomstkontroll (ABAC) för att lägga till villkor i Azure-rolltilldelningar för blobresurser. Mer information finns i Auktorisera åtkomst till Azure Blob Storage med hjälp av villkor för Rolltilldelning i Azure.

Blob Storage-säkerhet

Överväg säkerhetsrekommendationer för bloblagring, till exempel dataskydd, identitets- och åtkomsthantering, nätverk, loggning och övervakning. Mer information finns i Säkerhetsrekommendationer för bloblagring.

Data Lake Storage Gen2-åtkomstkontroll

Data Lake Storage Gen2 stöder följande auktoriseringsstrategier:

- RBAC

- Åtkomstkontrollistor (ACL)

- Säkerhetsgrupper

- Auktorisering med delad nyckel och signatur för delad åtkomst (SAS)

Det finns två typer av ACL:er i Data Lake Storage Gen2:

- Åtkomst-ACL:er styr åtkomsten till ett objekt. Filer och kataloger har åtkomst-ACL:er.

- Standard-ACL:er är mallar med ACL:er som är associerade med en katalog. De fastställer åtkomst-ACL:er för alla underordnade objekt som skapas under den katalogen. Filer har inte standard-ACL:er.

Tilldela inte enskilda användare eller tjänstens huvudnamn direkt i en ACL-post. Använd alltid Microsoft Entra-säkerhetsgrupper som tilldelat huvudnamn. Med den här metoden kan du lägga till och ta bort användare eller tjänstens huvudnamn utan att återanvända ACL:er till en hel katalogstruktur. I stället kan du lägga till eller ta bort användare och tjänstens huvudnamn från lämplig Microsoft Entra-säkerhetsgrupp. Mer information finns i Åtkomstkontrollistor.

Data Factory-säkerhet

Se följande överväganden för Data Factory-säkerhet.

Dataflytt

Det finns två scenarier för dataflytt: ett molnscenario och ett hybridscenario. Information om dataförflyttningssäkerhet finns i Säkerhetsöverväganden för dataflytt i Data Factory.

I ett molnscenario är din källa och ditt mål offentligt tillgängliga via Internet. Källan eller målet kan vara hanterade molnlagringstjänster, till exempel Azure Storage, Azure Synapse Analytics, Azure SQL Database, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, SaaS-tjänster (software-as-a-service), till exempel Salesforce eller webbprotokoll, till exempel FTP (File Transfer Protocol) och Open Data Protocol (OData). Hitta en fullständig lista över datakällor som stöds i datalager och format som stöds.

I ett hybridscenario ligger antingen källan eller målet bakom en brandvägg eller i ett lokalt företagsnätverk. Eller så finns datalagret i ett privat nätverk eller virtuellt nätverk och är inte offentligt tillgängligt. I så fall är datalagret vanligtvis källan. Hybridscenariot innehåller även databasservrar som finns på virtuella datorer.

Dataåtkomststrategier

Din organisation vill skydda sina datalager, till exempel lokala datalager eller moln-/SaaS-datalager, från obehörig åtkomst via Internet. Du kan styra åtkomsten i ditt molndatalager med hjälp av:

- En privat länk från ett virtuellt nätverk till en privat slutpunktsaktiverad datakälla.

- Brandväggsregler som begränsar anslutningen med hjälp av en IP-adress.

- Autentiseringsstrategier som kräver att användarna bevisar sin identitet.

- Auktoriseringsstrategier som begränsar användare till specifika åtgärder och data.

Mer information finns i Strategier för dataåtkomst.

Spara autentiseringsuppgifter i Azure Key Vault

Du kan lagra autentiseringsuppgifter för datalager och beräkningar i Key Vault. Data Factory hämtar autentiseringsuppgifterna när en aktivitet körs som använder datalagret eller beräkningen. Mer information finns i Lagra autentiseringsuppgifter i Key Vault och Använda Key Vault-hemligheter i pipelineaktiviteter.

Kryptera autentiseringsuppgifter

Överväg att kryptera autentiseringsuppgifter för lokala datalager i Data Factory. På en dator med en SHIR kan du kryptera och lagra autentiseringsuppgifter för något av dina lokala datalager, till exempel länkade tjänster med känslig information. Mer information finns i Kryptera autentiseringsuppgifter för lokala datalager i Data Factory.

Använda en hanterad identitet

När du använder en hanterad identitet behöver du inte hantera autentiseringsuppgifter. En hanterad identitet tillhandahåller en identitet för tjänstinstansen när den ansluter till resurser som stöder Microsoft Entra-autentisering. Det finns två typer av hanterade identiteter som stöds: Systemtilldelade hanterade identiteter och användartilldelade hanterade identiteter. Mer information finns i Hanterad identitet för Data Factory.

Kryptera med kundhanterade nycklar

Beroende på dina säkerhetsprinciper bör du överväga att kryptera Data Factory med kundhanterade nycklar. Mer information finns i Kryptera Data Factory med kundhanterade nycklar.

Använda ett hanterat virtuellt nätverk

När du skapar en Azure-integreringskörning i ett Data Factory-hanterat virtuellt nätverk etableras integreringskörningen med det hanterade virtuella nätverket. Den använder privata slutpunkter för att på ett säkert sätt ansluta till de datalager som stöds. En privat slutpunkt är en privat IP-adress i ett visst virtuellt nätverk och undernät. Det hanterade virtuella nätverket stöds bara i samma region som Data Factory-regionen. Mer information finns i Hanterat virtuellt datanätverk i Data Factory.

Använda Azure Private Link

När du använder Private Link kan du ansluta till PaaS-distributioner (plattform som en tjänst) i Azure via en privat slutpunkt. En lista över PaaS-distributioner som stöder Private Link finns i Private Link för Data Factory.

SHIR VM-anslutningar och säkerhet

Se följande överväganden för SHIR VM-anslutningar och säkerhet.

Autentiseringsuppgifter för lokalt datalager

Du kan lagra lokala autentiseringsuppgifter för datalager i Data Factory eller referera till autentiseringsuppgifterna med hjälp av Data Factory under körningen från Key Vault. Om du lagrar autentiseringsuppgifter i Data Factory ska du alltid kryptera dem på en SHIR. Mer information finns i autentiseringsuppgifter för lokalt datalager.

Konfigurera en SHIR baserat på din nätverkskonfiguration

För en hybriddataflytt sammanfattar följande tabell rekommendationer för nätverks- och SHIR-konfiguration baserat på olika kombinationer av käll- och målplatser.

| Source | Mål | Nätverkskonfiguration | Installation av integrationskörning |

|---|---|---|---|

| Lokal | Virtuella datorer och molntjänster som distribueras i virtuella nätverk | IPSec VPN (punkt-till-plats eller plats-till-plats) | Installera en SHIR på en virtuell Azure-dator i det virtuella nätverket |

| Lokal | Virtuella datorer och molntjänster som distribueras i virtuella nätverk | Azure ExpressRoute (privat peering) | Installera en SHIR på en virtuell Azure-dator i det virtuella nätverket |

| Lokal | Azure-baserade tjänster som har en offentlig slutpunkt | ExpressRoute (Microsoft-peering) | Installera en SHIR lokalt eller på en virtuell Azure-dator |

ExpressRoute eller IPSec VPN

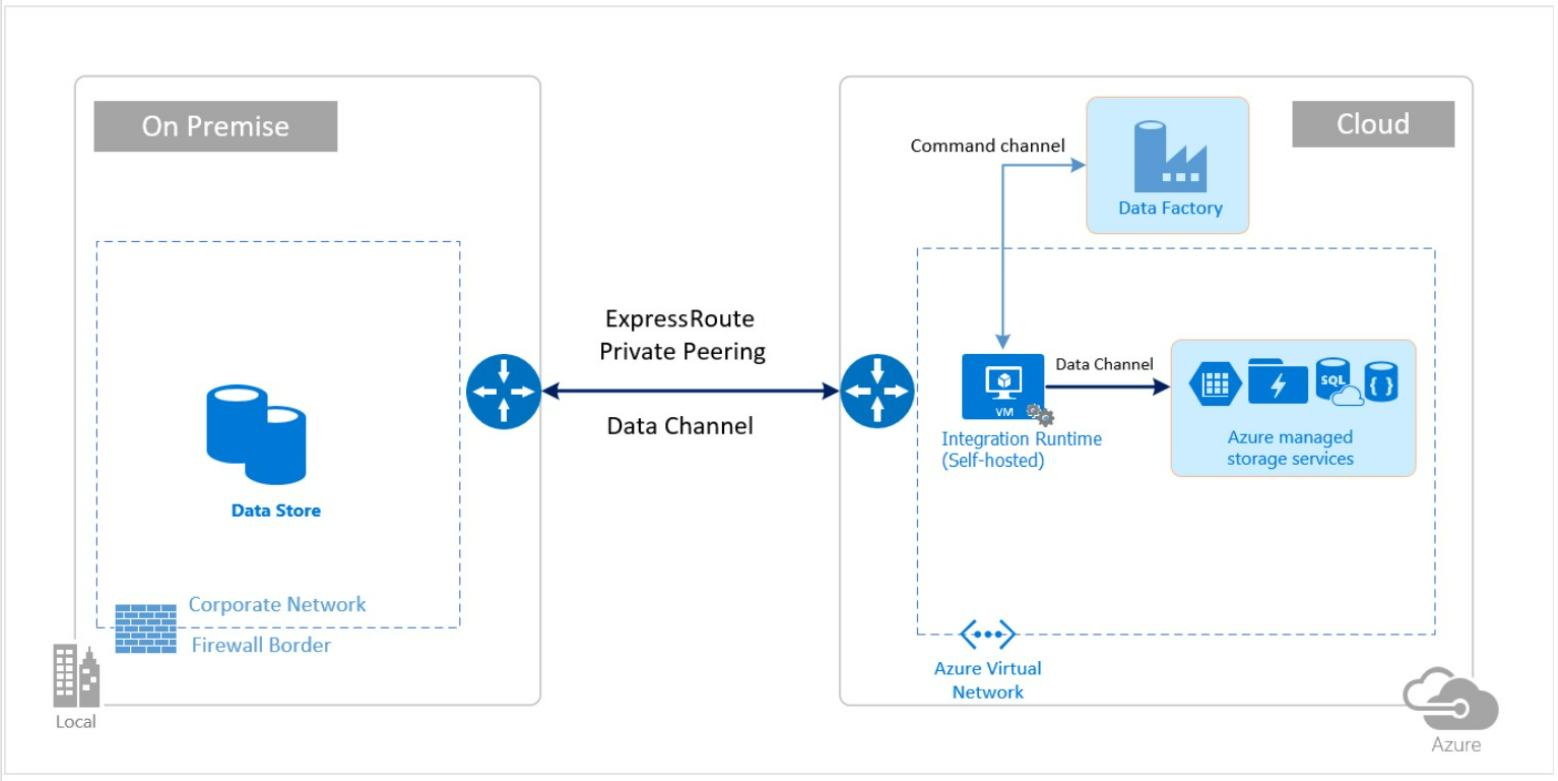

Följande bilder visar hur du använder en SHIR för att flytta data mellan en lokal databas och en Azure-tjänst med hjälp av Azure Virtual Network och ExpressRoute eller IPSec VPN.

Brandväggskonfigurationer och tillåtlistekonfiguration för IP-adresser finns i Säkerhetsöverväganden för dataflytt i Data Factory.

Det här diagrammet visar hur du flyttar data med hjälp av privat ExpressRoute-peering:

Det här diagrammet visar hur du flyttar data med IPSec VPN:

I brandväggen kontrollerar du att IP-adressen för SHIR-datorn är tillåten och konfigurerad på rätt sätt. Följande molndatalager kräver att du tillåter IP-adressen för SHIR-datorn. Som standard kanske vissa av dessa datalager inte kräver allowlist.

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

Mer information finns i Säkerhetsöverväganden för dataflytt i Data Factory och Skapa och konfigurera en SHIR.

Azure Databricks-säkerhet

Se följande överväganden för Azure Databricks-säkerhet.

Azure-säkerhetsbaslinje för Azure Databricks

Överväg Azure-säkerhetsbaslinjen för Azure Databricks. Den här säkerhetsbaslinjen tillämpar vägledning från Microsoft Cloud Security Benchmark version 1.0 på Azure Databricks. Microsofts prestandamått för molnsäkerhet ger rekommendationer om hur du skyddar dina molnlösningar i Azure.

Azure Synapse Analytics-säkerhet

Azure Synapse Analytics implementerar en säkerhetsarkitektur i flera lager för att skydda dina data från slutpunkt till slutpunkt. Det finns fem lager:

Dataskydd identifierar och klassificerar känsliga data och krypterar vilande data och i rörelse. Information om dataidentifiering och klassificering, styrning och krypteringsrekommendationer finns i Dataskydd.

Åtkomstkontroll avgör en användares rätt att interagera med data. Azure Synapse Analytics har stöd för en mängd olika funktioner för att styra vem som kan komma åt vilka data. Mer information finns i Åtkomstkontroll.

Autentisering bevisar identiteten för användare och program. Azure SQL-granskning kan logga autentiseringsaktiviteter och en IT-administratör kan konfigurera rapporter och aviseringar när det görs ett inloggningsförsök från en misstänkt plats. Mer information finns i Autentisering.

Nätverkssäkerhet isolerar nätverkstrafik med privata slutpunkter och virtuella privata nätverk. Det finns många alternativ för nätverkssäkerhet för att skydda Azure Synapse Analytics. Mer information finns i Nätverkssäkerhet.

Hotidentifiering identifierar potentiella säkerhetshot, till exempel ovanliga åtkomstplatser, SQL-inmatningsattacker och autentiseringsattacker. Mer information finns i Hotidentifiering.

Datapresentationslager

Överväg hur du kan använda säkerhetsfunktioner för att försvara presentationsskiktet, inklusive Power BI. Mer information finns i Power BI-säkerhet och Power BI-implementeringsplanering: Säkerhet.