Metodtips för identitet

Den här artikeln innehåller ett åsiktsperspektiv på hur du bäst konfigurerar identiteter i Azure Databricks. Den innehåller en guide om hur du migrerar till identitetsfederation, som gör att du kan hantera alla dina användare, grupper och tjänstens huvudnamn i Azure Databricks-kontot.

En översikt över Azure Databricks-identitetsmodellen finns i Azure Databricks-identiteter.

Information om hur du på ett säkert sätt kommer åt Azure Databricks-API:er finns i Säker API-autentisering.

Konfigurera användare, tjänstens huvudnamn och grupper

Det finns tre typer av Azure Databricks-identitet:

- Användare: Användaridentiteter som identifieras av Azure Databricks och representeras av e-postadresser.

- Tjänstens huvudnamn: Identiteter för användning med jobb, automatiserade verktyg och system som skript, appar och CI/CD-plattformar.

- Grupper: Grupper förenklar identitetshantering, vilket gör det enklare att tilldela åtkomst till arbetsytor, data och andra skyddsbara objekt.

Databricks rekommenderar att du skapar tjänstens huvudnamn för att köra produktionsjobb eller ändra produktionsdata. Om alla processer som fungerar på produktionsdata körs med hjälp av tjänstens huvudnamn behöver interaktiva användare inte skriva, ta bort eller ändra behörigheter i produktion. Detta eliminerar risken för att en användare skriver över produktionsdata av misstag.

Det är bästa praxis att tilldela åtkomst till arbetsytor och principer för åtkomstkontroll i Unity Catalog till grupper, i stället för till användare individuellt. Alla Azure Databricks-identiteter kan tilldelas som medlemmar i grupper och medlemmar ärver behörigheter som har tilldelats till deras grupp.

Följande är de administrativa roller som kan hantera Azure Databricks-identiteter:

- Kontoadministratörer kan lägga till användare, tjänstens huvudnamn och grupper till kontot och tilldela dem administratörsroller. De kan ge användarna åtkomst till arbetsytor, så länge dessa arbetsytor använder identitetsfederation.

- Arbetsyteadministratörer kan lägga till användare, tjänstens huvudnamn till Azure Databricks-kontot. De kan också lägga till grupper i Azure Databricks-kontot om deras arbetsytor är aktiverade för identitetsfederation. Arbetsyteadministratörer kan ge användare, tjänstens huvudnamn och grupper åtkomst till sina arbetsytor.

- Gruppchefer kan hantera gruppmedlemskap. De kan också tilldela andra användare rollen gruppchef.

- Cheferna för tjänstens huvudnamn kan hantera roller på ett huvudnamn för tjänsten.

Databricks rekommenderar att det finns ett begränsat antal kontoadministratörer per konto och arbetsyteadministratörer på varje arbetsyta.

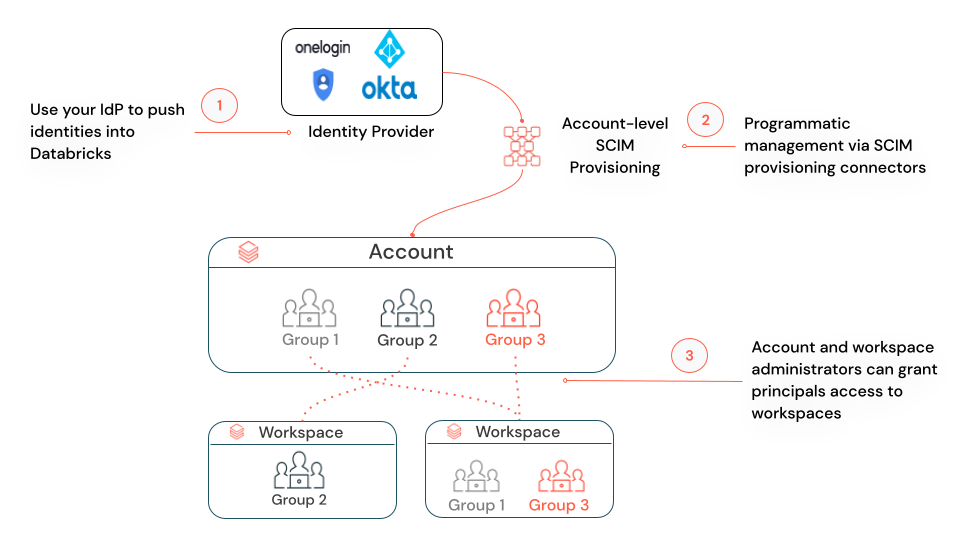

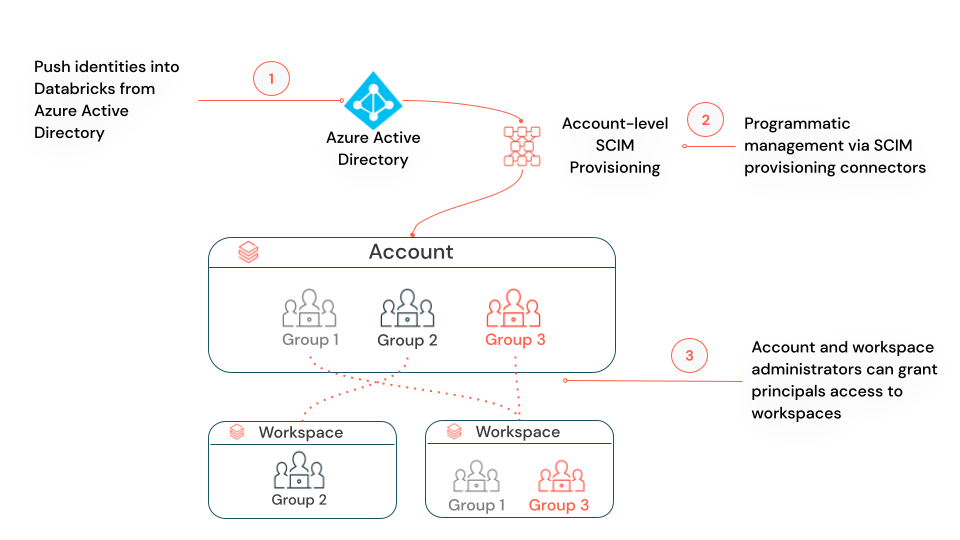

Synkronisera användare och grupper från Microsoft Entra-ID (tidigare Azure Active Directory) till ditt Azure Databricks-konto

Databricks rekommenderar att du använder SCIM-etablering för att synkronisera användare och grupper automatiskt från Microsoft Entra ID (tidigare Azure Active Directory) till ditt Azure Databricks-konto. SCIM effektiviserar registreringen av en ny anställd eller ett nytt team med hjälp av Microsoft Entra-ID för att skapa användare och grupper i Azure Databricks och ge dem rätt åtkomstnivå. När en användare lämnar din organisation eller inte längre behöver åtkomst till Azure Databricks kan administratörer avsluta användaren i Microsoft Entra-ID och att användarens konto också tas bort från Azure Databricks. Detta säkerställer en konsekvent offboarding-process och förhindrar obehöriga användare från att komma åt känsliga data.

Du bör sträva efter att synkronisera alla användare och grupper som tänker använda Azure Databricks till kontokonsolen i stället för enskilda arbetsytor. På så sätt behöver du bara konfigurera ett SCIM-etableringsprogram för att hålla alla identiteter konsekventa på alla arbetsytor i kontot.

Viktigt!

Om du redan har SCIM-anslutningsappar som synkroniserar identiteter direkt till dina arbetsytor måste du inaktivera dessa SCIM-anslutningsappar när SCIM-anslutningsappen på kontonivå är aktiverad. Se Uppgradera till identitetsfederation.

Om du har under 10 000 användare i din identitetsprovider rekommenderar Databricks att du tilldelar en grupp i din identitetsprovider som innehåller alla användare till SCIM-programmet på kontonivå. Specifika användare, grupper och tjänstens huvudnamn kan sedan tilldelas från kontot till specifika arbetsytor i Azure Databricks med hjälp av identitetsfederation.

Aktivera identitetsfederation

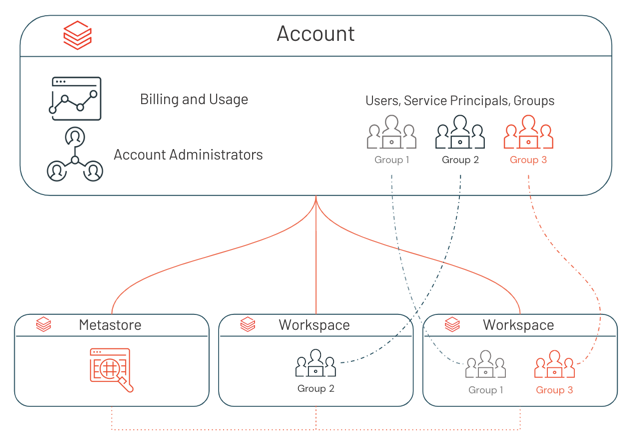

Med identitetsfederation kan du konfigurera användare, tjänstens huvudnamn och grupper i kontokonsolen och sedan tilldela dessa identiteter åtkomst till specifika arbetsytor. Detta förenklar administration och datastyrning i Azure Databricks.

Viktigt!

Om ditt konto skapades efter den 9 november 2023 aktiveras identitetsfederation på alla nya arbetsytor som standard och kan inte inaktiveras.

Med identitetsfederation konfigurerar du Azure Databricks-användare, tjänstens huvudnamn och grupper en gång i kontokonsolen, i stället för att upprepa konfigurationen separat på varje arbetsyta. Detta minskar både friktionen vid registrering av ett nytt team till Azure Databricks och gör att du kan underhålla ett SCIM-etableringsprogram med Microsoft Entra-ID till Azure Databricks-kontot i stället för ett separat SCIM-etableringsprogram för varje arbetsyta. När användare, tjänstens huvudnamn och grupper har lagts till i kontot kan du tilldela dem behörigheter på arbetsytor. Du kan bara tilldela identiteter på kontonivå åtkomst till arbetsytor som är aktiverade för identitetsfederation.

Information om hur du aktiverar en arbetsyta för identitetsfederation finns i Hur aktiverar administratörer identitetsfederation på en arbetsyta?. När tilldelningen är klar markeras identitetsfederationen som Aktiverad på arbetsytans konfigurationsflik i kontokonsolen.

Identitetsfederation är aktiverat på arbetsytenivå och du kan ha en kombination av identitetsanslutna och icke-identitetsanslutna arbetsytor. För de arbetsytor som inte är aktiverade för identitetsfederation hanterar arbetsyteadministratörer sina arbetsyteanvändare, tjänsthuvudnamn och grupper helt inom arbetsytans omfång (den äldre modellen). De kan inte använda kontokonsolen eller API:er på kontonivå för att tilldela användare från kontot till dessa arbetsytor, men de kan använda något av gränssnitten på arbetsytans nivå. När en ny användare eller tjänstens huvudnamn läggs till i en arbetsyta med hjälp av gränssnitt på arbetsytenivå synkroniseras användaren eller tjänstens huvudnamn till kontonivån. På så sätt kan du ha en konsekvent uppsättning användare och tjänstens huvudnamn i ditt konto.

Men när en grupp läggs till i en federerad arbetsyta som inte är identitet med hjälp av gränssnitt på arbetsytenivå, är den gruppen en arbetsytelokal grupp och läggs inte till i kontot. Du bör sträva efter att använda kontogrupper i stället för arbetsytelokala grupper. Arbetsytelokala grupper kan inte beviljas åtkomstkontrollprinciper i Unity Catalog eller behörigheter till andra arbetsytor.

Uppgradera till identitetsfederation

Om du aktiverar identitetsfederation på en befintlig arbetsyta gör du följande:

Migrera SCIM-etablering på arbetsytenivå till kontonivå

Om du har en SCIM-etablering på arbetsytenivå som konfigurerar din arbetsyta bör du konfigurera SCIM-etablering på kontonivå och inaktivera SCIM-etableringen på arbetsytenivå. SCIM på arbetsytenivå fortsätter att skapa och uppdatera lokala arbetsytegrupper. Databricks rekommenderar att du använder kontogrupper i stället för arbetsytelokala grupper för att dra nytta av centraliserad arbetsytetilldelning och dataåtkomsthantering med hjälp av Unity Catalog. SCIM på arbetsytenivå känner inte heller igen kontogrupper som har tilldelats till din identitets federerade arbetsyta och SCIM API-anrop på arbetsytenivå misslyckas om de involverar kontogrupper. Mer information om hur du inaktiverar SCIM på arbetsytenivå finns i Migrera SCIM-etablering på arbetsytenivå till kontonivå.

Konvertera lokala arbetsytegrupper till kontogrupper

Databricks rekommenderar att du konverterar dina befintliga arbetsytelokala grupper till kontogrupper. Mer information finns i Migrera lokala arbetsytegrupper till kontogrupper .

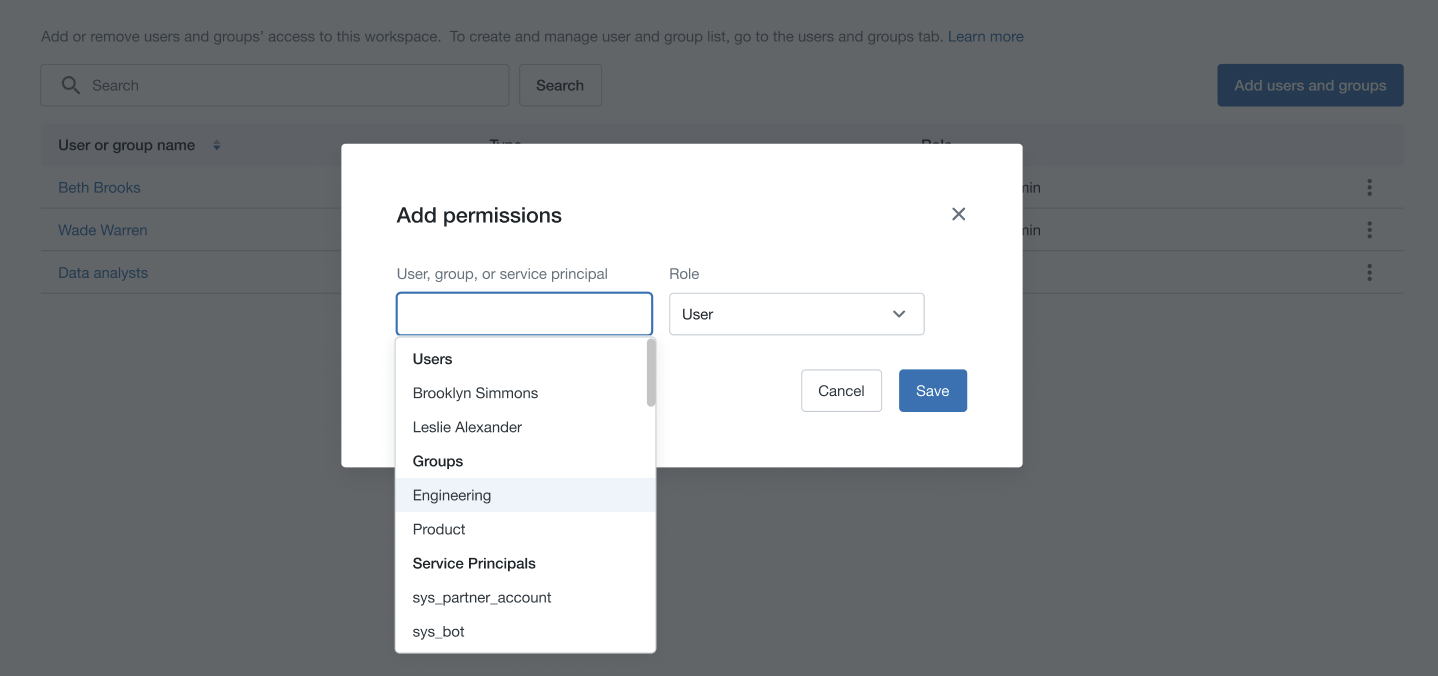

Tilldela grupparbetsytebehörigheter

Nu när identitetsfederationen är aktiverad på din arbetsyta kan du tilldela användare, tjänstens huvudnamn och grupper i dina kontobehörigheter på arbetsytan. Databricks rekommenderar att du tilldelar grupper behörigheter till arbetsytor i stället för att tilldela arbetsytebehörigheter till användare individuellt. Alla Azure Databricks-identiteter kan tilldelas som medlemmar i grupper och medlemmar ärver behörigheter som har tilldelats till deras grupp.

Läs mer

- Hantera användare, tjänstens huvudnamn och grupper, läs mer om Azure Databricks-identitetsmodellen.

- Synkronisera användare och grupper från Microsoft Entra-ID och kom igång med SCIM-etablering.

- Metodtips för Unity Catalog, lär dig hur du konfigurerar Unity Catalog på bästa sätt.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för