Kontrollera OT-trafiken som övervakas av Microsoft Defender för IoT

Den här artikeln är en i en serie artiklar som beskriver distributionssökvägen för OT-övervakning med Microsoft Defender för IoT.

Microsoft Defender för IoT OT-nätverkssensorer kör automatiskt djup paketidentifiering för IT- och OT-trafik och löser nätverksenhetsdata, till exempel enhetsattribut och beteende.

När du har installerat, aktiverat och konfigurerat din OT-nätverkssensor använder du verktygen som beskrivs i den här artikeln för att analysera trafiken som identifieras automatiskt, lägga till extra undernät om det behövs och styra trafikinformationen i Defender för IoT-aviseringar.

Förutsättningar

Innan du utför procedurerna i den här artikeln måste du ha:

En OT-nätverkssensor installerad, konfigurerad och aktiverad.

Åtkomst till din OT-nätverkssensor och den lokala hanteringskonsolen som administratörsanvändare. Mer information finns i Lokala användare och roller för OT-övervakning med Defender för IoT.

Det här steget utförs av dina distributionsteam.

Analysera distributionen

När du har registrerat en ny OT-nätverkssensor till Microsoft Defender för IoT kontrollerar du att sensorn har distribuerats korrekt genom att analysera trafiken som övervakas.

Så här analyserar du nätverket:

Logga in på ot-sensorn som administratörsanvändare och välj Systeminställningar>Grundläggande>distribution.

Välj Analysera. Analysen startar och en flik visas för varje gränssnitt som övervakas av sensorn. Varje flik visar de undernät som identifieras av det angivna gränssnittet. Till exempel:

Varje gränssnittsflik visar följande information:

- Anslut ionsstatus, som anges av en grön eller röd anslutningsikon i fliknamnet. I bilden ovan visas till exempel gränssnittet eth1 som grönt och är därför anslutet.

- Det totala antalet identifierade undernät och VLAN som visas överst på fliken.

- Protokollen har identifierats i varje undernät.

- Antalet unicast-adresser som identifierats för varje undernät.

- Om sändningstrafik identifieras för varje undernät, vilket anger ett lokalt nätverk.

Vänta tills analysen har slutförts och kontrollera sedan varje gränssnittsflik för att förstå om gränssnittet övervakar relevant trafik eller behöver ytterligare finjustering.

Om trafiken som visas på sidan Distribution inte är vad du förväntar dig kan du behöva finjustera distributionen genom att ändra sensorns plats i nätverket eller kontrollera att dina övervakningsgränssnitt är korrekt anslutna. Om du gör några ändringar och vill analysera trafiken igen för att se om den har förbättrats väljer du Analysera igen för att se det uppdaterade övervakningstillståndet.

Finjustera undernätslistan

När du har analyserat trafiken som sensorn övervakar och finjusterar distributionen kan du behöva finjustera undernätslistan ytterligare. Använd den här proceduren för att se till att dina undernät är korrekt konfigurerade.

Även om ot-sensorn automatiskt lär sig nätverksundernäten under den första distributionen rekommenderar vi att du analyserar den identifierade trafiken och uppdaterar dem efter behov för att optimera kartvyerna och enhetsinventeringen.

Använd även den här proceduren för att definiera undernätsinställningar, som avgör hur enheter visas i sensorns enhetskarta och Azure-enhetsinventeringen.

- I enhetskartan aggregeras IT-enheter automatiskt efter undernät, där du kan expandera och komprimera varje undernätsvy för att öka detaljnivån efter behov.

- När undernäten har konfigurerats i Azure-enhetsinventeringen använder du filtret Nätverksplats (offentlig förhandsversion) för att visa lokala eller dirigerade enheter enligt definitionen i undernätslistan. Alla enheter som är associerade med de listade undernäten visas som lokala, medan enheter som är associerade med identifierade undernät som inte ingår i listan visas som routade.

Även om OT-nätverkssensorn automatiskt lär sig undernäten i nätverket rekommenderar vi att du bekräftar de inlärda inställningarna och uppdaterar dem efter behov för att optimera dina kartvyer och enhetsinventering. Undernät som inte visas som undernät behandlas som externa nätverk.

Dricks

När du är redo att börja hantera dina OT-sensorinställningar i stor skala definierar du undernät från Azure-portalen. När du har tillämpat inställningar från Azure-portalen är inställningarna i sensorkonsolen skrivskyddade. Mer information finns i Konfigurera INSTÄLLNINGAR för OT-sensor från Azure-portalen (offentlig förhandsversion).

Så här finjusterar du de identifierade undernäten:

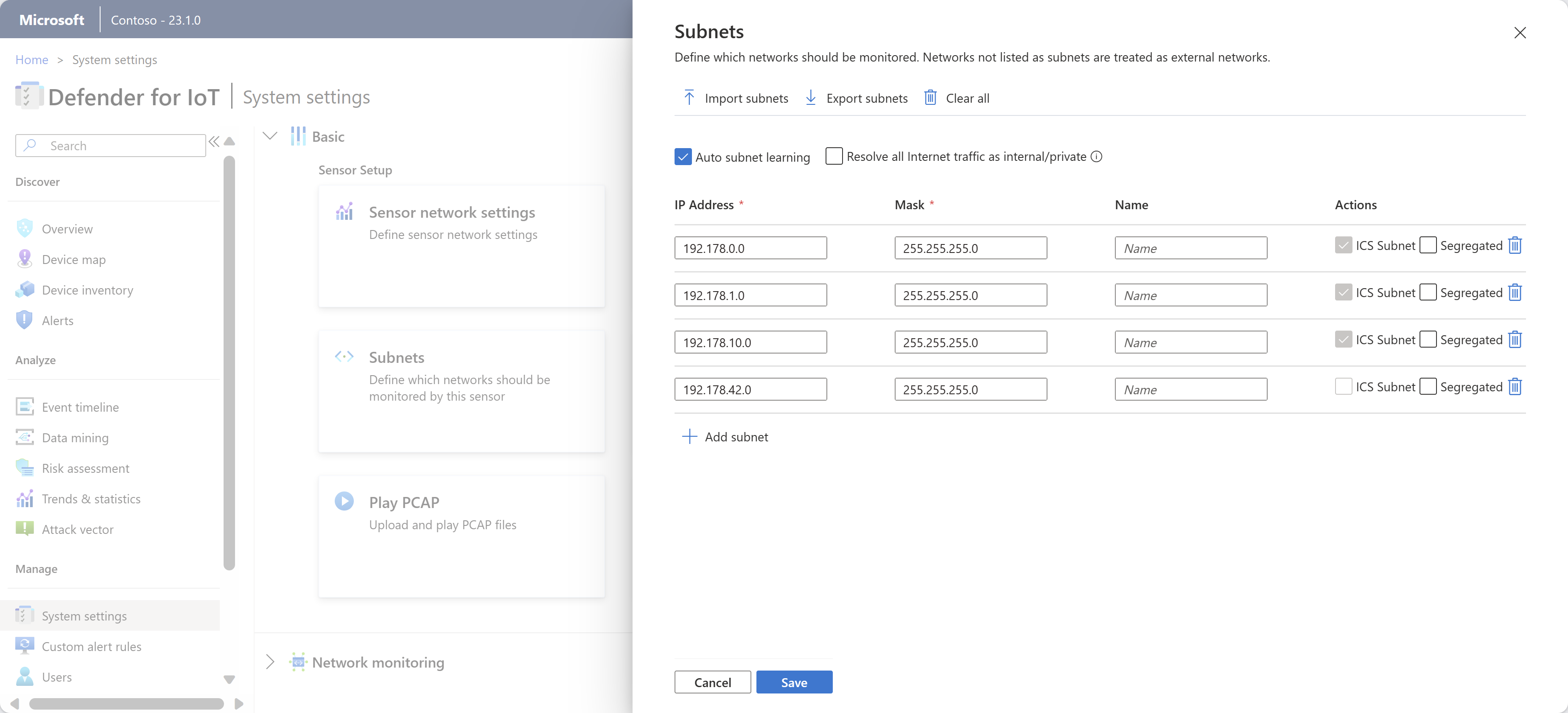

Logga in på ot-sensorn som administratörsanvändare och välj Systeminställningar>Grundläggande>undernät. Till exempel:

Uppdatera de undernät som anges med något av följande alternativ:

Name beskrivning Importera undernät Importera en . CSV-fil med undernätsdefinitioner. Undernätsinformationen uppdateras med den information som du har importerat. Om du importerar ett tomt fält förlorar du data i fältet. Exportera undernät Exportera de för närvarande listade undernäten till en . CSV-fil. Rensa alla Rensa alla för närvarande definierade undernät. Automatisk undernätsinlärning Markerat som standard. Avmarkera det här alternativet för att förhindra att sensorn identifierar dina undernät automatiskt. Lösa all Internettrafik som intern/privat Välj om du vill betrakta alla offentliga IP-adresser som privata, lokala adresser. Om du väljer det behandlas offentliga IP-adresser som lokala adresser och aviseringar skickas inte om obehörig Internetaktivitet.

Det här alternativet minskar antalet meddelanden och aviseringar som tas emot om externa adresser.IP-adress Definiera undernätets IP-adress. Mask Definiera undernätets IP-mask. Namn Vi rekommenderar att du anger ett beskrivande namn som anger undernätets nätverksroll. Undernätsnamn kan innehålla upp till 60 tecken. Segregerade Välj om du vill visa det här undernätet separat när du visar enhetskartan enligt Purdue-nivå. Ta bort undernät Välj om du vill ta bort alla undernät som inte är relaterade till ditt IoT/OT-nätverksomfång. I undernätsrutnätet identifieras undernät som markerats som ICS-undernät som OT-nätverk. Det här alternativet är skrivskyddat i det här rutnätet, men du kan manuellt definiera ett undernät som ICS om det finns ett OT-undernät som inte känns igen korrekt.

När du är klar väljer du Spara för att spara dina uppdateringar.

Dricks

När inställningen Automatisk undernätsinlärning har inaktiverats och undernätslistan har redigerats för att endast inkludera de lokalt övervakade undernäten som finns i IoT/OT-omfånget kan du filtrera Azure-enhetsinventeringen efter Nätverksplats för att endast visa de enheter som definierats som lokala. Mer information finns i Visa enhetsinventeringen.

Definiera ett undernät manuellt som ICS

Om du har ett OT-undernät som inte markeras automatiskt som ett ICS-undernät av sensorn redigerar du enhetstypen för någon av enheterna i det relevanta undernätet till en ICS- eller IoT-enhetstyp. Undernätet markeras sedan automatiskt av sensorn som ett ICS-undernät.

Kommentar

Om du vill ändra undernätet manuellt så att det markeras som ICS ändrar du enhetstypen i enhetsinventeringen i OT-sensorn. I Azure-portalen markeras undernät i undernätslistan som standard som ICS i sensorinställningarna.

Så här ändrar du enhetstypen så att undernätet uppdateras manuellt:

Logga in på din OT-sensorkonsol och gå till Enhetsinventering.

I rutnätet för enhetsinventering väljer du en enhet från det relevanta undernätet och väljer sedan Redigera i verktygsfältet överst på sidan.

I fältet Typ väljer du en enhetstyp i listrutan som visas under ICS eller IoT.

Undernätet markeras nu som ett ICS-undernät i sensorn.

Mer information finns i Redigera enhetsinformation.

Anpassa port- och VLAN-namn

Använd följande procedurer för att utöka enhetsdata som visas i Defender för IoT genom att anpassa port- och VLAN-namn på dina OT-nätverkssensorer.

Du kanske till exempel vill tilldela ett namn till en icke-reserverad port som visar ovanligt hög aktivitet för att anropa den, eller tilldela ett namn till ett VLAN-nummer för att identifiera det snabbare.

Kommentar

För molnanslutna sensorer kan du så småningom börja konfigurera OT-sensorinställningar från Azure-portalen. När du börjar konfigurera inställningar från Azure-portalen är de virtuella lokala nätverken och portnamnsrutorna på OT-sensorerna skrivskyddade. Mer information finns i Konfigurera INSTÄLLNINGAR för OT-sensor från Azure-portalen.

Anpassa namn på identifierade portar

Defender för IoT tilldelar automatiskt namn till de flesta universellt reserverade portar, till exempel DHCP eller HTTP. Du kanske dock vill anpassa namnet på en specifik port för att markera den, till exempel när du tittar på en port med ovanligt hög upptäckt aktivitet.

Portnamn visas i Defender för IoT när du visar enhetsgrupper från OT-sensorns enhetskarta, eller när du skapar OT-sensorrapporter som innehåller portinformation.

Så här anpassar du ett portnamn:

Logga in på ot-sensorn som administratörsanvändare.

Välj Systeminställningar och välj sedan Portnamngivning under Nätverksövervakning.

I fönstret Portnamn som visas anger du det portnummer som du vill namnge, portens protokoll och ett beskrivande namn. Protokollvärden som stöds är: TCP, UDP och BOTH.

Välj + Lägg till port för att anpassa en annan port och Spara när du är klar.

Anpassa ett VLAN-namn

VLAN identifieras antingen automatiskt av OT-nätverkssensorn eller läggs till manuellt. Automatiskt identifierade VLAN kan inte redigeras eller tas bort, men manuellt tillagda VLAN kräver ett unikt namn. Om ett VLAN inte uttryckligen namnges visas VLAN:s nummer i stället.

VLAN:s stöd baseras på 802.1q (upp till VLAN ID 4094).

Kommentar

VLAN-namn synkroniseras inte mellan OT-nätverkssensorn och den lokala hanteringskonsolen. Om du vill visa anpassade VLAN-namn i den lokala hanteringskonsolen definierar du även VLAN-namnen där.

Så här konfigurerar du VLAN-namn på en OT-nätverkssensor:

Logga in på din OT-sensor som administratörsanvändare.

Välj System Inställningar och välj sedan VLAN-namngivning under Nätverksövervakning.

I namnfönstret VLAN som visas anger du ett VLAN-ID och ett unikt VLAN-namn. VLAN-namn kan innehålla upp till 50 ASCII-tecken.

Välj + Lägg till VLAN för att anpassa ett annat VLAN och Spara när du är klar.

För Cisco-växlar: Lägg till

monitor session 1 destination interface XX/XX encapsulation dot1qkommandot i SPAN-portkonfigurationen, där XX/XX är portens namn och nummer.

Konfigurera DHCP-adressintervall

Ditt OT-nätverk kan bestå av både statiska och dynamiska IP-adresser.

- Statiska adresser finns vanligtvis i OT-nätverk via historiker, styrenheter och nätverksinfrastrukturenheter som växlar och routrar.

- Dynamisk IP-allokering implementeras vanligtvis i gästnätverk med bärbara datorer, datorer, smartphones och annan bärbar utrustning, med hjälp av wi-fi- eller LAN-fysiska anslutningar på olika platser.

Om du arbetar med dynamiska nätverk måste du hantera IP-adressändringar när de inträffar genom att definiera DHCP-adressintervall på varje OT-nätverkssensor. När en IP-adress definieras som en DHCP-adress identifierar Defender för IoT all aktivitet som sker på samma enhet, oavsett ändringar i IP-adressen.

Så här definierar du DHCP-adressintervall:

Logga in på OT-sensorn och välj Systeminställningar>Nätverksövervakning>av DHCP-intervall.

Gör något av följande:

- Om du vill lägga till ett enda intervall väljer du + Lägg till intervall och anger IP-adressintervallet och ett valfritt namn för ditt intervall.

- Om du vill lägga till flera intervall skapar du en . CSV-fil med kolumner för data från, till och namn för vart och ett av dina intervall. Välj Importera för att importera filen till ot-sensorn. Intervallvärden som importeras från en . CSV-filen skriver över alla intervalldata som för närvarande har konfigurerats för sensorn.

- Exportera för närvarande konfigurerade intervall till en . CSV-fil, välj Exportera.

- Om du vill rensa alla för närvarande konfigurerade intervall väljer du Rensa alla.

Intervallnamn kan innehålla upp till 256 tecken.

Välj Spara för att spara dina ändringar.

Konfigurera trafikfilter (avancerat)

För att minska aviseringströttheten och fokusera nätverksövervakningen på trafik med hög prioritet kan du välja att filtrera den trafik som strömmar till Defender för IoT vid källan. Avbildningsfilter konfigureras via OT-sensorns CLI och gör att du kan blockera trafik med hög bandbredd på maskinvarulagret, vilket optimerar både installationens prestanda och resursanvändning.

Mer information finns i:

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för