Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här självstudien visar hur du installerar IBM WebSphere Application Server (WAS) Network Deployment (ND) traditionell och konfigurerar ett WAS-kluster på virtuella Azure-datorer (VM) på GNU/Linux.

I den här självstudien lär du dig att:

- Skapa ett anpassat virtuellt nätverk och skapa de virtuella datorerna i nätverket.

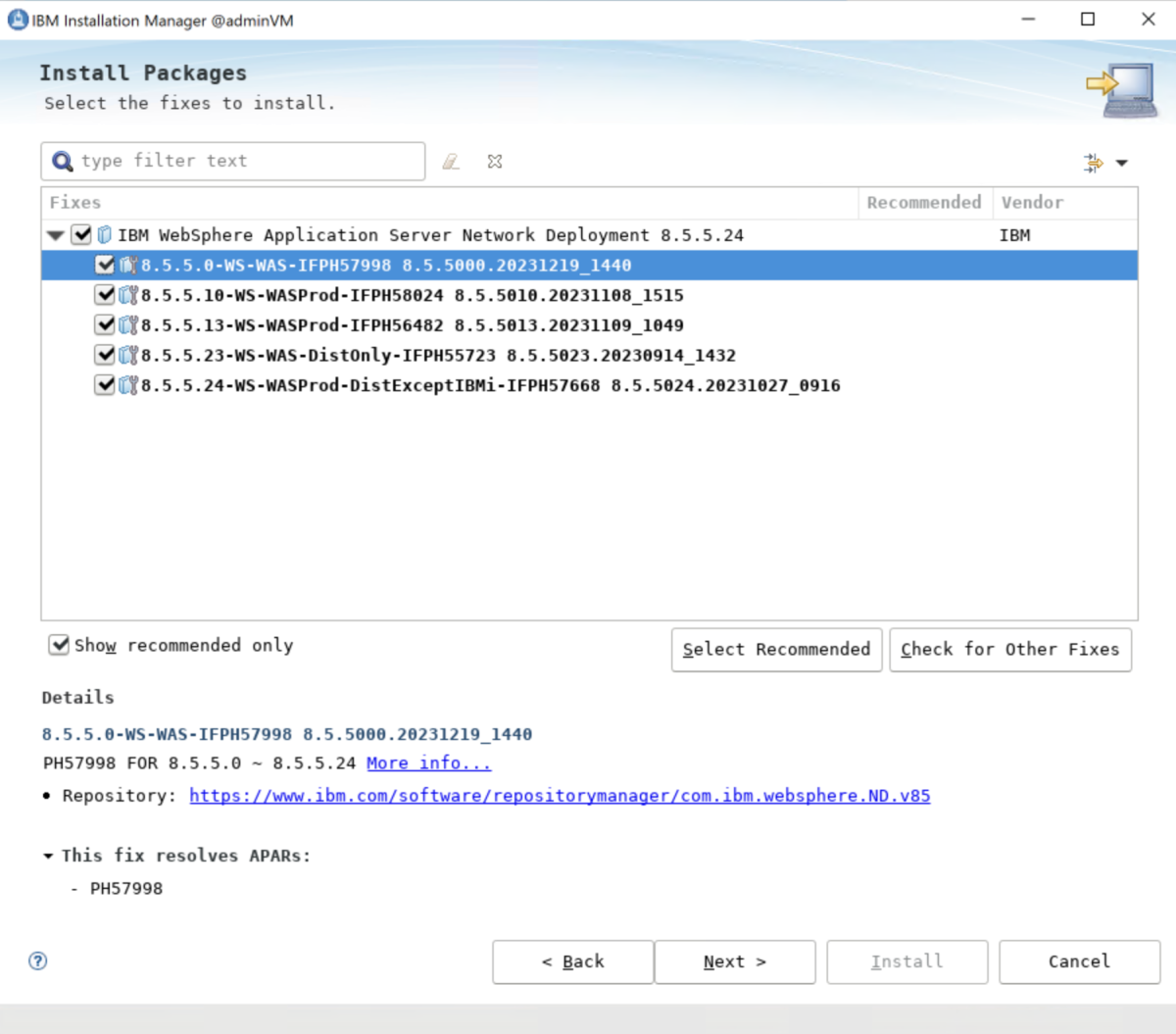

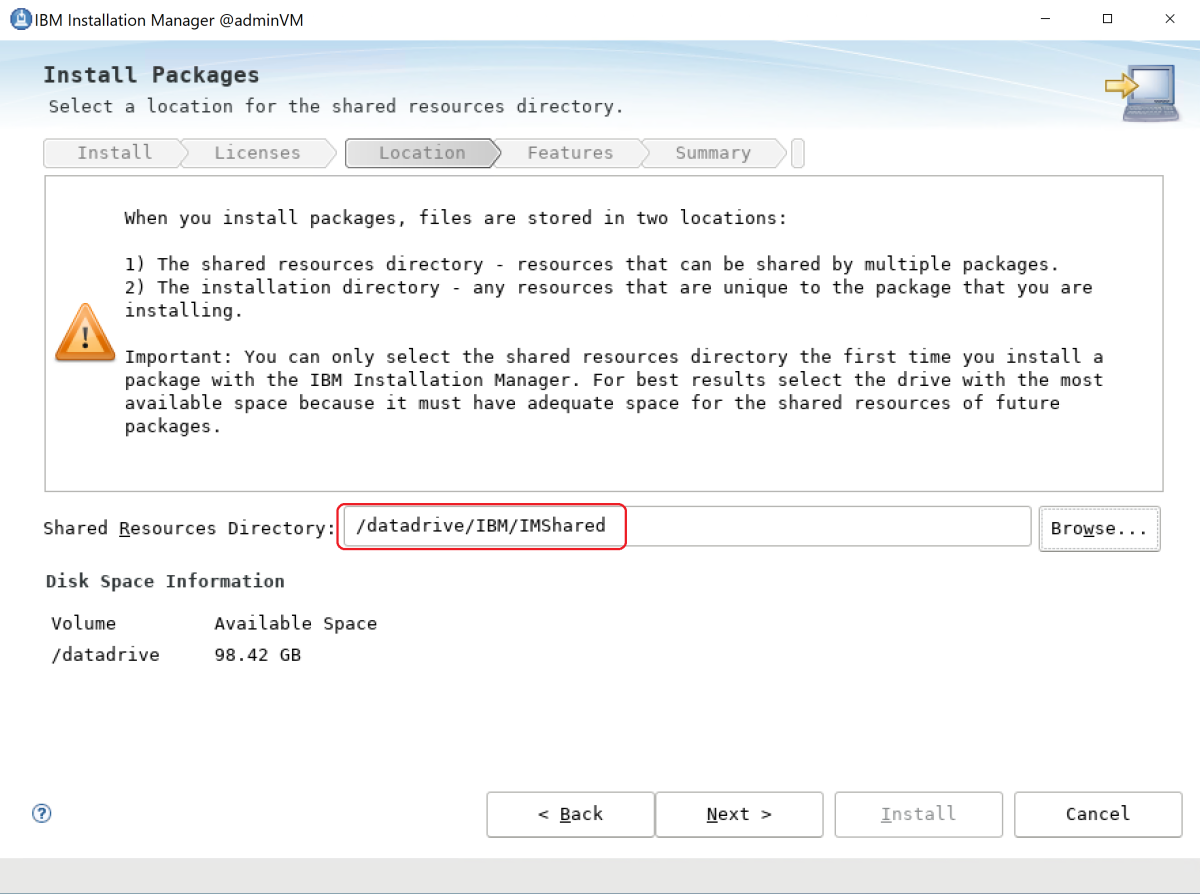

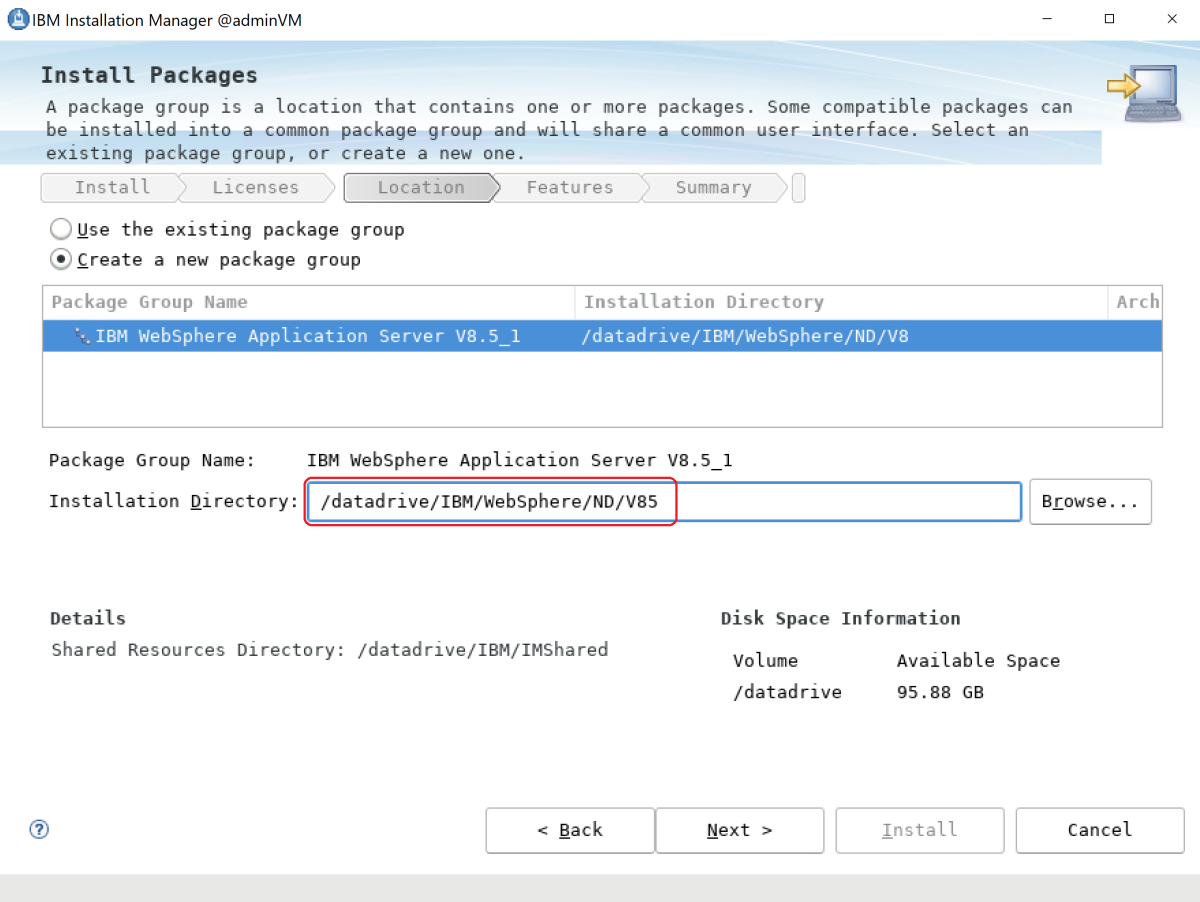

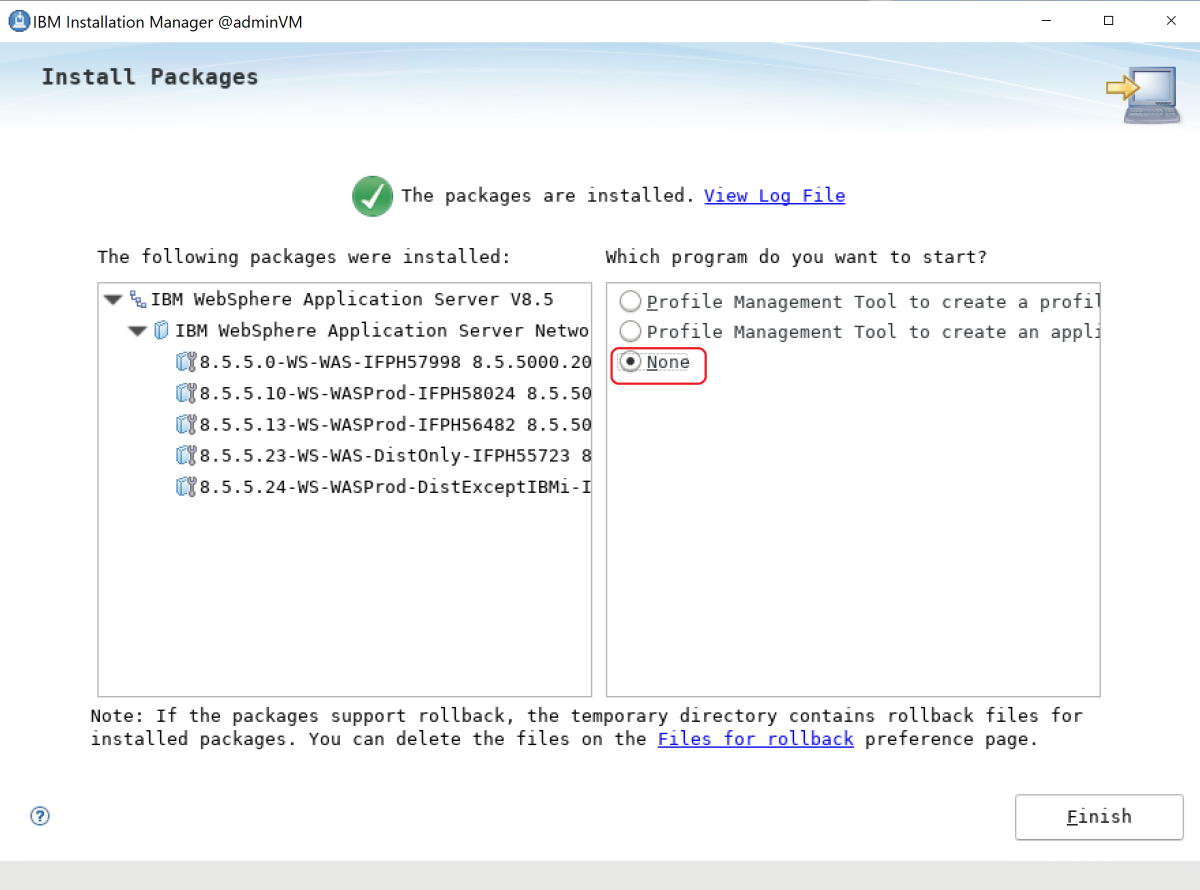

- Installera websphere application server network deployment traditional (V9 eller V8.5) manuellt på de virtuella datorerna med hjälp av det grafiska gränssnittet.

- Konfigurera ett WAS-kluster med hjälp av profilhanteringsverktyget.

- Distribuera och kör ett Java Platform Enterprise Edition-program (Java EE) i klustret.

- Exponera programmet för det offentliga Internet via Azure Application Gateway.

- Verifiera den lyckade konfigurationen.

Om du föredrar en helt automatiserad lösning som utför alla dessa steg åt dig på virtuella GNU-/Linux-datorer, direkt från Azure Portal, kan du läsa Snabbstart: Distribuera WebSphere Application Server Network Deployment Cluster på Virtuella Azure-datorer. Ett mindre automatiserat men ändå accelererat alternativ är att hoppa över stegen för att installera Java Development Kit (JDK) och WebSphere på operativsystemet med hjälp av en förkonfigurerad Red Hat Linux-basavbildning. Du hittar dessa erbjudanden på Azure Marketplace med hjälp av en fråga för WebSphere Application Server-avbildningen 9.0.5.x.

Om du är intresserad av att arbeta nära migreringsscenariot med det tekniska teamet som utvecklar WebSphere på Azure-lösningar fyller du i den här korta undersökningen om WebSphere-migrering och inkluderar din kontaktinformation. Teamet med programchefer, arkitekter och ingenjörer kommer snabbt att kontakta dig för att initiera ett nära samarbete.

Förutsättningar

- En Azure-prenumeration. Om du inte har en Azure-prenumeration kan du skapa ettkostnadsfritt konto innan du börjar.

-

Installera Azure CLI version 2.46.0 eller senare för att köra Azure CLI-kommandon.

- Den här artikeln innehåller instruktioner för att anropa Azure CLI-kommandon i Windows PowerShell eller UNIX Bash. Hur som helst måste du installera Azure CLI.

- När du uppmanas till det installerar du Azure CLI-tillägg vid första användning. Mer information om tillägg finns i Använda och hantera tillägg med Azure CLI.

- Kör az version om du vill hitta versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

- Du måste ha en IBMid. Om du inte har ett skapar du ett IBM-konto i Logga in på IBM och väljer Skapa en IBMid. Anteckna ditt IBMid-lösenord och e-post.

- Om du planerar att använda version 8.5.5 av IBM WebSphere Application Server Network Deployment måste denna IBMid ha rätt att använda den versionen av programvaran. Om du vill veta mer om rättigheter ber du de primära eller sekundära kontakterna för din IBM Passport Advantage-webbplats att ge dig åtkomst eller följer stegen på IBM eCustomer Care.

Förbereda miljön

I det här avsnittet konfigurerar du infrastrukturen där du installerar IBM Installation Manager och WebSphere Application Server Network Deployment traditional.

Antaganden

Den här självstudien konfigurerar ett WAS-kluster med en distributionshanterare och två hanterade servrar på totalt tre virtuella datorer. För att konfigurera klustret måste du skapa följande tre virtuella Azure-datorer inom samma tillgänglighetsuppsättning:

- Den virtuella administratörsdatorn (VM-namnet

adminVM) har distributionshanteraren igång. - De hanterade virtuella datorerna (VM-namn

mspVM1ochmspVM2) har två hanterade servrar som körs.

Logga in på Azure

Om du inte redan har gjort det loggar du in på din Azure-prenumeration med kommandot az login och följer anvisningarna på skärmen.

az login

Kommentar

Om flera Azure-klienter är associerade med dina Azure-autentiseringsuppgifter måste du ange vilken klientorganisation du vill logga in på. Du kan göra detta med hjälp av alternativet --tenant . Exempel: az login --tenant contoso.onmicrosoft.com.

Skapa en resursgrupp

Skapa en resursgrupp med hjälp av az group create. Resursgruppsnamn måste vara globalt unika i en prenumeration. Därför bör du överväga att lägga till en unik identifierare för alla namn som du skapar som måste vara unika. En användbar teknik är att använda dina initialer, följt av dagens datum i mmdd format. I det här exemplet skapas en resursgrupp med namnet abc1110rg på platsen eastus :

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

Skapa ett virtuellt nätverk

Kommentar

Som standard följer Azure CLI-kommandona i det här avsnittet Bash-formatet om inget annat anges.

Om du kör dessa kommandon i PowerShell måste du deklarera miljöparametrar som anges i de tidigare kommandona.

Om du vill dela upp en kommandorad i flera rader i PowerShell kan du använda backtick-tecknet (') i slutet av varje rad.

De resurser som utgör ditt WebSphere Application Server-kluster måste kommunicera med varandra och med det offentliga Internet med hjälp av ett virtuellt nätverk. En fullständig guide för hur du planerar ditt virtuella nätverk finns i cloud adoption framework for Azure guide Plan virtual networks (Molnimplementeringsramverk för Azure) planera virtuella nätverk. Mer information finns i Vanliga frågor och svar om Azure Virtual Network.

Använd följande steg för att skapa det virtuella nätverket. Exemplet i det här avsnittet skapar ett virtuellt nätverk med adressutrymme 192.168.0.0/16 och skapar ett undernät för virtuella datorer.

Skapa ett virtuellt nätverk med az network vnet create. I följande exempel skapas ett nätverk med namnet

myVNet:az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24Skapa ett undernät för WAS-klustret med az network vnet subnet create. I följande exempel skapas ett undernät med namnet

mySubnet:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25Skapa ett undernät för Application Gateway med az network vnet subnet create. I följande exempel skapas ett undernät med namnet

wasGateway:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

Skapa en tillgänglighetsuppsättning

Skapa en tillgänglighetsuppsättning med hjälp av az vm availability-set create, som du ser i följande exempel. Det är valfritt att skapa en tillgänglighetsuppsättning, men vi rekommenderar det. Mer information finns i Exempel på genomgång av Azure-infrastruktur för virtuella Windows-datorer.

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Hämta eller installera WAS på GNU/Linux

I följande avsnitt beskrivs stegen för att hämta eller installera WAS på GNU/Linux. Du kan välja operativsystem och WAS-version enligt dina krav, men du bör kontrollera att de är tillgängliga i dokumentationen för IBM WebSphere Application Server Network Deployment.

Om du vill använda WAS V9 använder anvisningarna en avbildning av den virtuella Azure-datorn som innehåller den senaste versionen av programvaran som stöds. IBM och Microsoft underhåller avbildningen. Den fullständiga listan över WAS-basavbildningar som IBM och Microsoft underhåller finns i Azure Marketplace.

IBM och Microsoft underhåller en vm-basavbildning som har WAS V9 förinstallerad på den rekommenderade versionen av Red Hat Enterprise Linux. Mer information om den här bilden finns i Azure Portal. Om du använder den här metoden är ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latestden Azure Marketplace-avbildning som du använder för att skapa de virtuella datorerna . Använd följande kommando för att spara avbildningsnamnet i en miljövariabel:

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Skapa en Red Hat Enterprise Linux-dator

Använd följande steg för att skapa en grundläggande virtuell dator, säkerställa installationen av nödvändiga verktyg, ta en ögonblicksbild av disken och skapa repliker baserat på den ögonblicksbilden:

Skapa en virtuell dator med hjälp av az vm create. Du kör distributionshanteraren på den här virtuella datorn.

I följande exempel skapas en Red Hat Enterprise Linux-dator med hjälp av ett användarnamn/lösenord-par för autentiseringen. Du kan välja att använda TLS/SSL-autentisering i stället, vilket är säkrare.

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""Skapa och koppla en ny disk för WAS-filer med hjälp av följande kommando:

Det här steget utförs redan när du använder den virtuella datorns basavbildning.

Skapa en virtuell Windows-dator och konfigurera en X-server

I den här självstudien används det grafiska gränssnittet för WAS för att slutföra installationen och konfigurationen. Du använder en virtuell Windows-dator som en hoppruta och kör en X Window System-server för att visa de grafiska installationsprogrammet på de tre virtuella datorerna i WAS-klustret.

Använd följande steg för att etablera en Windows 10-dator och installera en X-server. Om du redan har en Windows-dator i samma nätverk som Red Hat Enterprise Linux-datorn behöver du inte etablera en ny från Azure. Du kan gå direkt till avsnittet som installerar X-servern.

Använd följande steg för att skapa en virtuell Windows 10-dator från Azure Portal:

- Öppna resursgruppen som du skapade tidigare i Azure Portal.

- Välj Skapa för att skapa resursen.

- Välj Beräkning, sök efter windows 10 och välj sedan Microsoft Windows 10.

- Välj den plan som du vill använda och välj sedan Skapa.

- Använd följande värden för att konfigurera den virtuella datorn:

- Namn på virtuell dator: myWindowsVM

- Bild: Windows 10 Pro

- Användarnamn: azureuser

- Lösenord: Secret123456

- Markera kryssrutan under Licensiering.

- Välj Granska + skapa och välj sedan Skapa.

Det tar några minuter att skapa den virtuella datorn och stödresurser.

När distributionen är klar installerar du X-servern och använder den för att konfigurera programservern på Linux-datorerna med hjälp av ett grafiskt gränssnitt.

Använd följande steg för att installera och starta X-servern:

- Använd Fjärrskrivbord för att ansluta till

myWindowsVM. En detaljerad guide finns i Ansluta med fjärrskrivbord och logga in på en virtuell Azure-dator som kör Windows. Du måste köra de återstående stegen i det här avsnittet påmyWindowsVM. - Ladda ned och installera VcXsrv Windows X Server.

- Inaktivera brandväggen. Om du vill tillåta kommunikation från de virtuella Linux-datorerna använder du följande steg för att inaktivera Windows Defender-brandväggen:

- Sök efter och öppna Windows Defender-brandväggen.

- Leta reda på Aktivera eller inaktivera Windows Defender-brandväggen och välj sedan Inaktivera i Privata nätverksinställningar. Du kan lämna inställningarna för offentligt nätverk ensamma.

- Välj OK.

- Stäng inställningspanelen för Windows Defender-brandväggen .

- Välj X-launch från skrivbordet.

- För visningsinställningar anger du visningsnumret till -1 för att använda flera fönster och väljer sedan Nästa.

- För Välj hur du startar klienter väljer du Starta ingen klient och väljer sedan Nästa.

- För extra inställningar väljer du Urklipp och Primär markering, Internt opengl och Inaktivera åtkomstkontroll.

- Välj Nästa för att slutföra.

En Windows-säkerhet aviseringsdialogruta kan visas med följande meddelande: "Tillåt att VcXsrv windows X-server kommunicerar i dessa nätverk." Välj Tillåt åtkomst.

- Använd Fjärrskrivbord för att ansluta till

Nu är du redo att ansluta till Red Hat Enterprise Linux-datorn och installera de verktyg som krävs med hjälp av det grafiska gränssnittet. I följande avsnitt får du hjälp att installera IBM Installation Manager och WebSphere Application Server Network Deployment traditional. Du använder myWindowsVM för installation och konfiguration.

Installera beroenden

Använd följande steg för att installera nödvändiga beroenden för att tillåta anslutningen från X-servern och aktivera grafisk installation:

Använd följande steg för att hämta den privata IP-adressen

adminVMför :- I Azure Portal väljer du den resursgrupp som du skapade tidigare.

- I listan över resurser väljer du

adminVM. - I översiktsfönstret väljer du Egenskaper.

- I avsnittet Nätverk kopierar du värdet för privat IP-adress. I det här exemplet är

192.168.0.4värdet .

Öppna en kommandotolk från

myWindowsVMoch anslut sedan tilladminVMmed hjälpsshav , som du ser i följande exempel:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Ange lösenordet Secret123456.

Använd följande kommando för att växla till

rootanvändaren. I denroothär självstudien installeras alla verktyg med användaren.sudo su -Använd följande kommandon för att installera beroenden:

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

Senare fortsätter du att montera datadisken på adminVM, så håll terminalen öppen.

Montera datadisken

Det här steget utförs redan när du använder den virtuella datorns basavbildning.

Installera websphere application server network deployment traditional

När du använder basavbildningen är WebSphere Application Server Network Deployment redan installerat i katalogen /datadrive/IBM/WebSphere/ND/V9.

Skapa datorer för hanterade servrar

Du har installerat WebSphere Application Server Network Deployment på adminVM, som kör distributionshanteraren. Du måste fortfarande förbereda datorer för att köra de två hanterade servrarna. Sedan skapar du en ögonblicksbild från diskar av adminVM och förbereder datorer för hanterade severs mspVM1 och mspVM2.

I det här avsnittet beskrivs en metod för att förbereda datorer med ögonblicksbilden av adminVM. Gå tillbaka till terminalen där du är inloggad i Azure CLI och använd sedan följande steg. Den här terminalen är inte Windows-hopprutan.

Använd följande kommando för att stoppa

adminVM:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMAnvänd az snapshot create för att ta en ögonblicksbild av OS-disken

adminVM:export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDAnvänd az snapshot create för att ta en ögonblicksbild av datadisken

adminVM:export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_IDAnvänd följande kommandon för att fråga efter ögonblicksbilds-ID:t som du använder senare:

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

mspVM1 Skapa sedan och mspVM2.

Skapa mspVM1

Använd följande steg för att skapa mspVM1:

Skapa en OS-disk för

mspVM1med hjälp av az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_IDAnvänd följande kommandon för att skapa den

mspVM1virtuella datorn genom att ansluta OS-diskenmspVM1_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Skapa en hanterad disk från ögonblicksbilden av datadisken och koppla den till

mspVM1:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDDu skapade

mspVM1med WAS installerat. Eftersom du skapade den virtuella datorn från en ögonblicksbild avadminVMdiskarna har de två virtuella datorerna samma värdnamn. Använd az vm run-command invoke för att ändra värdnamnet till värdetmspVM1:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"När kommandot har slutförts får du utdata som liknar följande exempel:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Skapa mspVM2

Använd följande steg för att skapa mspVM2:

Skapa en OS-disk för

mspVM2med hjälp av az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_IDAnvänd följande kommandon för att skapa den

mspVM2virtuella datorn genom att ansluta OS-diskenmspVM2_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Skapa en hanterad disk från ögonblicksbilden av data och koppla den till

mspVM2:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDDu skapade

mspVM2med WAS installerat. Eftersom du skapade den virtuella datorn från en ögonblicksbild avadminVMdiskarna har de två virtuella datorerna samma värdnamn. Använd az vm run-command invoke för att ändra värdnamnet till värdetmspVM2:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"När kommandot har slutförts får du utdata som liknar följande exempel:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Kontrollera att du har slutfört föregående steg för både mspVM1 och mspVM2. Använd sedan följande steg för att slutföra förberedelserna av datorerna:

Använd kommandot az vm start för att starta

adminVM, enligt följande exempel:az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVMAnvänd följande kommandon för att hämta och visa de privata IP-adresserna som du använder i senare avsnitt:

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

Nu är alla tre datorerna klara. Därefter konfigurerar du ett WAS-kluster.

Skapa WAS-profiler och ett kluster

Det här avsnittet visar hur du skapar och konfigurerar ett WAS-kluster. När det gäller att skapa WAS-profiler och ett kluster finns det ingen betydande skillnad mellan 9.x-serien och 8.5.x-serien. Alla skärmbilder i det här avsnittet visar V9 som grund.

Konfigurera en distributionshanterarens profil

I det här avsnittet använder du X-servern på myWindowsVM för att skapa en hanteringsprofil för distributionshanteraren för att administrera servrar i distributionshanterarens cell med hjälp av profilhanteringsverktyget. Mer information om profiler finns i Profilbegrepp. Mer information om hur du skapar distributionshanterarens profil finns i Skapa hanteringsprofiler med distributionshanterare.

Använd följande steg för att skapa och konfigurera hanteringsprofilen:

Kontrollera att du fortfarande är på din Windows-dator. Om du inte gör det använder du följande kommandon för att fjärransluta till

myWindowsVMoch sedan ansluta tilladminVMfrån en kommandotolk:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Använd följande kommandon för att bli

rootanvändare och ange variabelnDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Använd följande kommandon för att starta profilhanteringsverktyget:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shEfter ett tag visas profilhanteringsverktyget. Om du inte ser användargränssnittet kontrollerar du bakom kommandotolken. Välj Skapa.

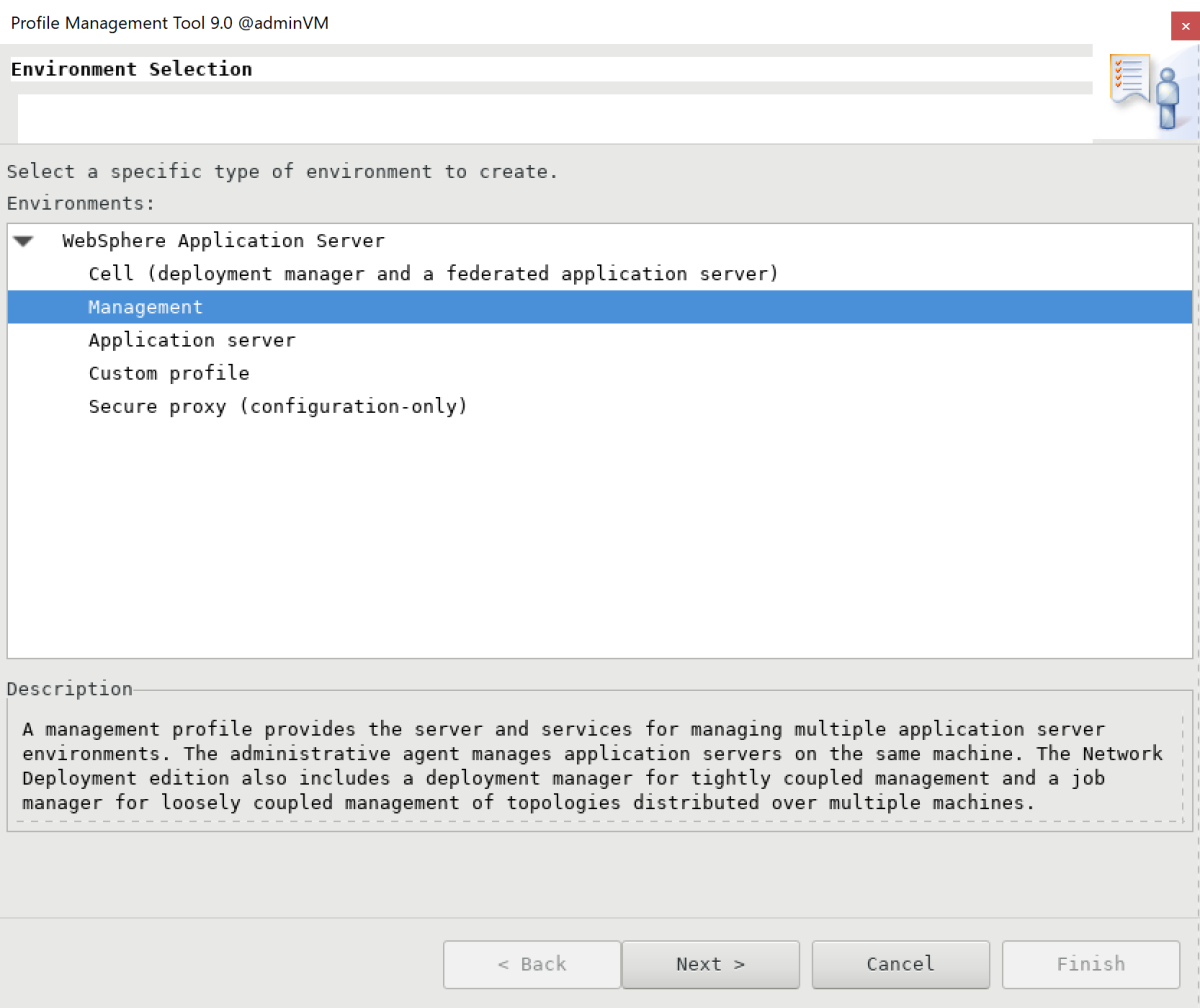

I fönstret Miljöval väljer du Hantering och sedan Nästa.

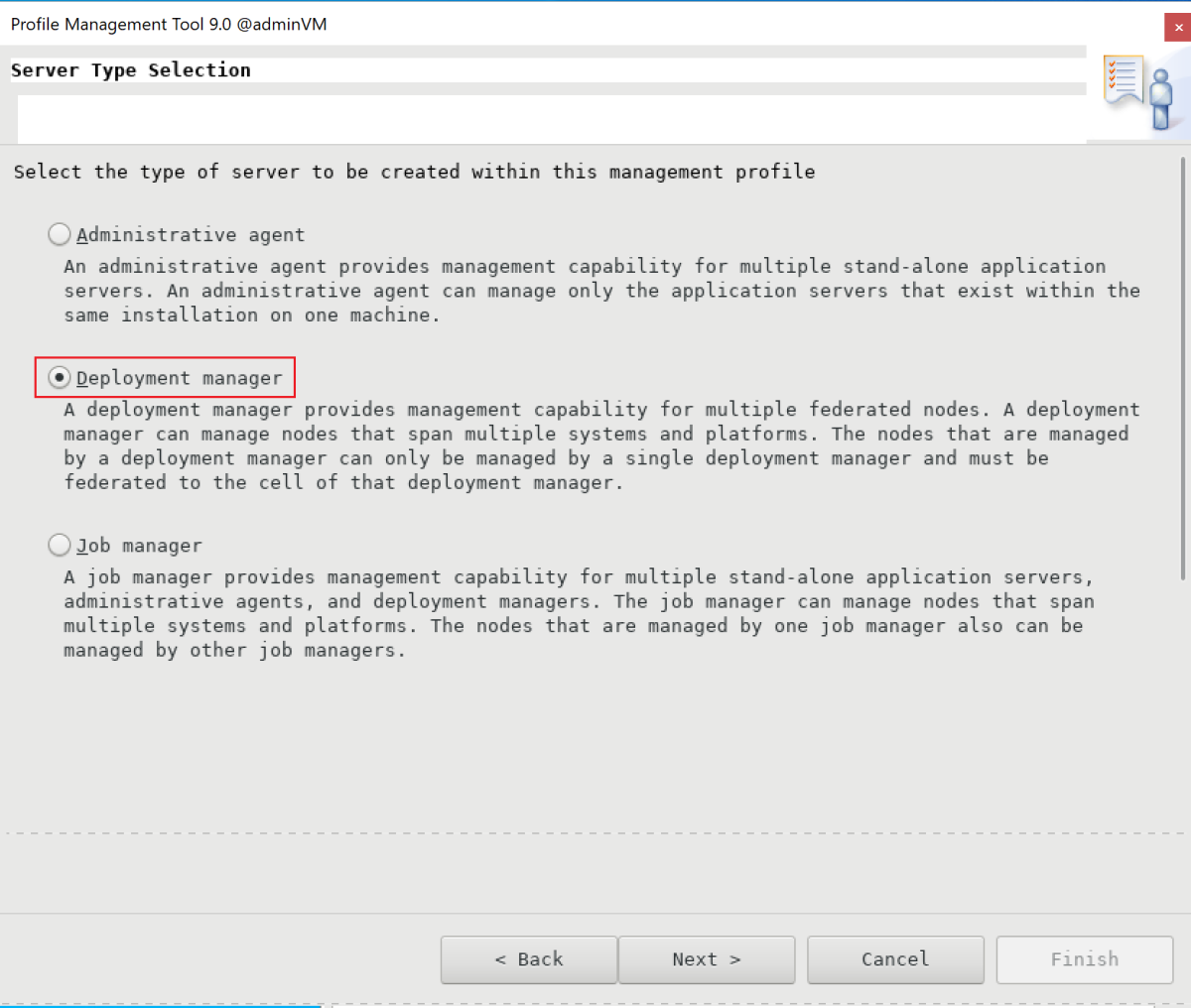

I fönstret Val av servertyp väljer du Distributionshanterare och sedan Nästa.

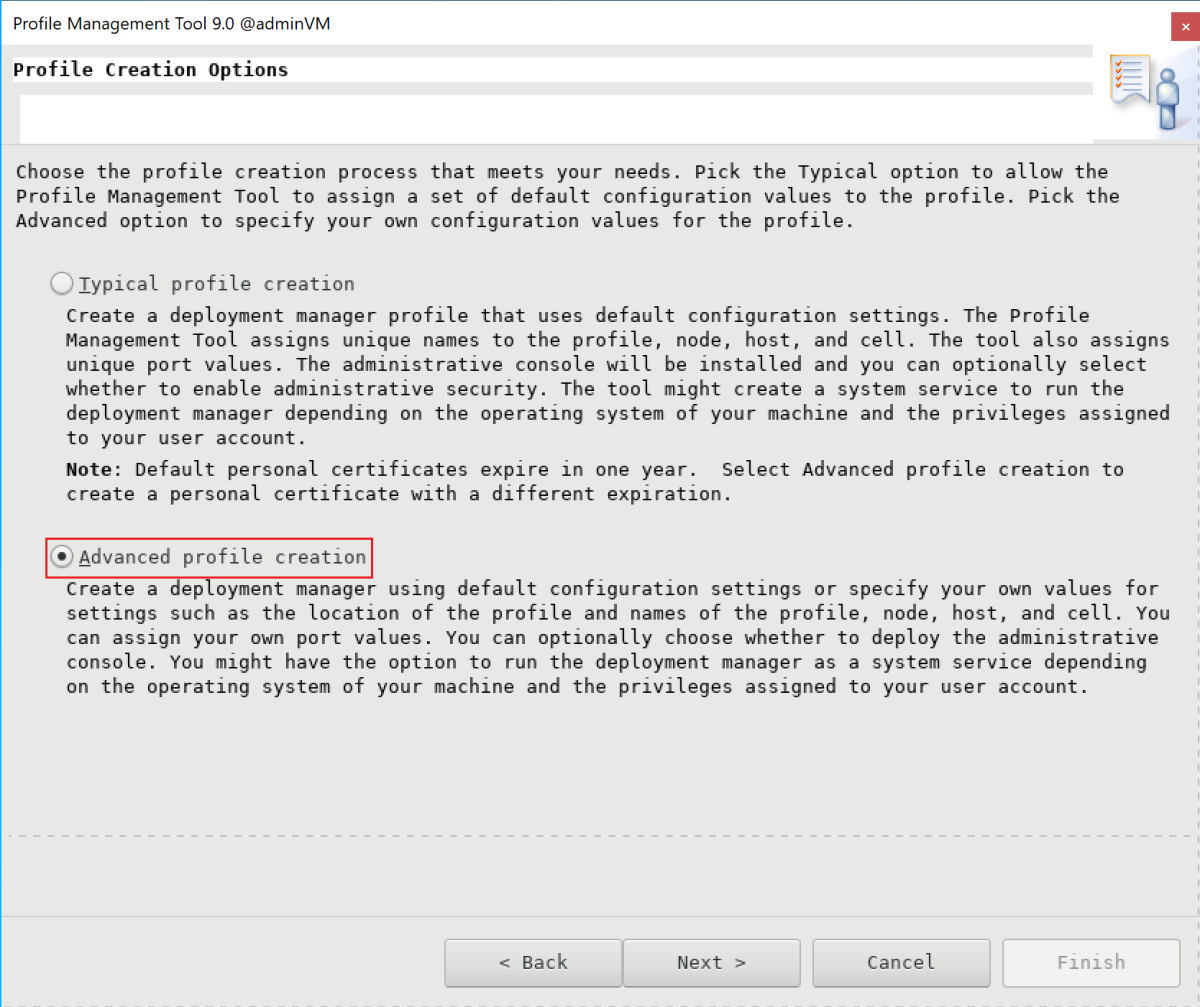

I fönstret Alternativ för skapande av profil väljer du Avancerat profilskapande och väljer sedan Nästa.

I fönstret Valfri programdistribution kontrollerar du att Distribuera den administrativa konsolen (rekommenderas) är markerad och väljer sedan Nästa.

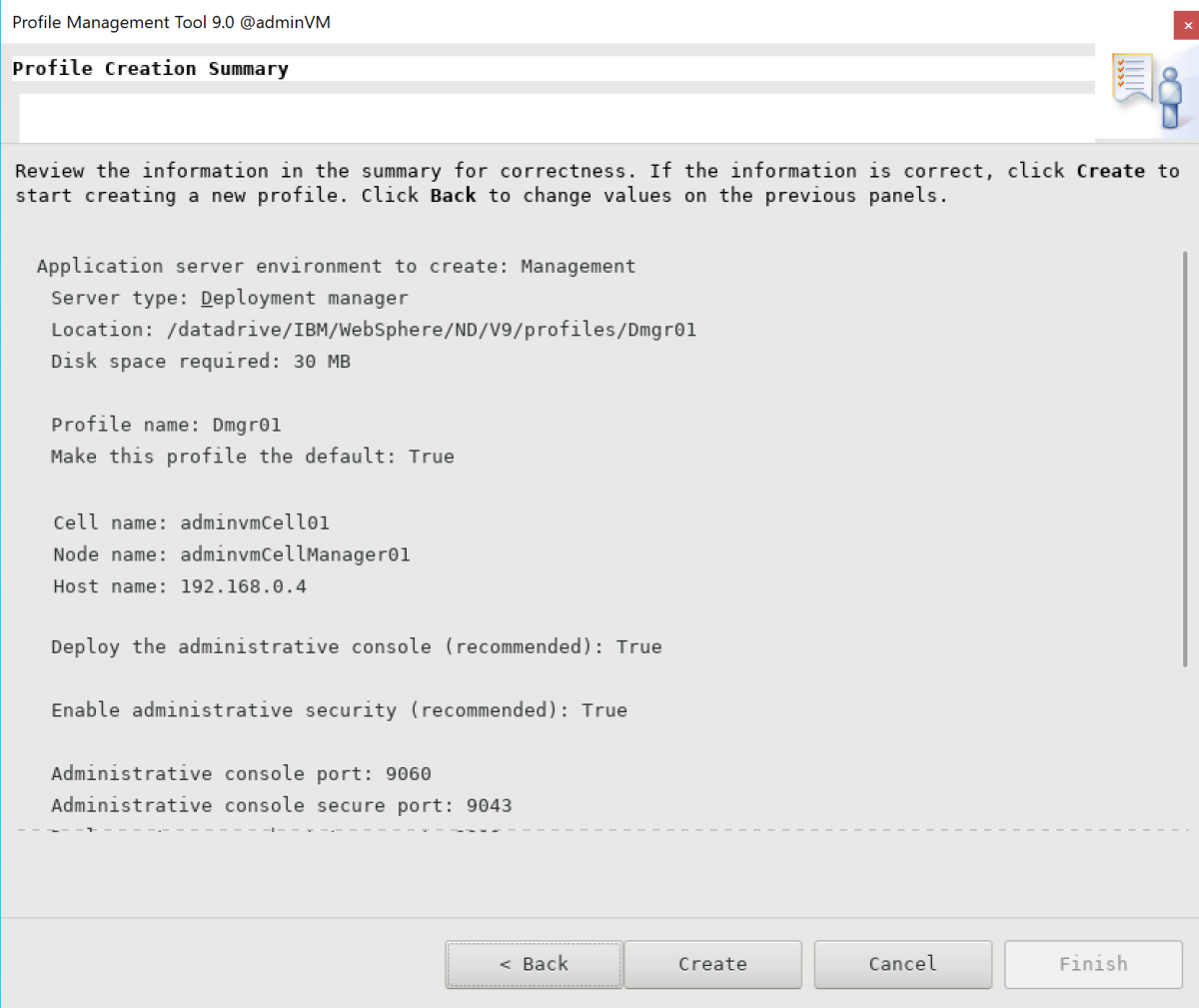

I fönstret Profilnamn och Plats anger du ditt profilnamn och din plats. I det här exemplet är

Dmgr01profilnamnet . Platsen beror på din WAS-version:- I WAS V9 är platsen /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01.

- I WAS V8.5 är platsen /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01.

När du är klar väljer du Nästa.

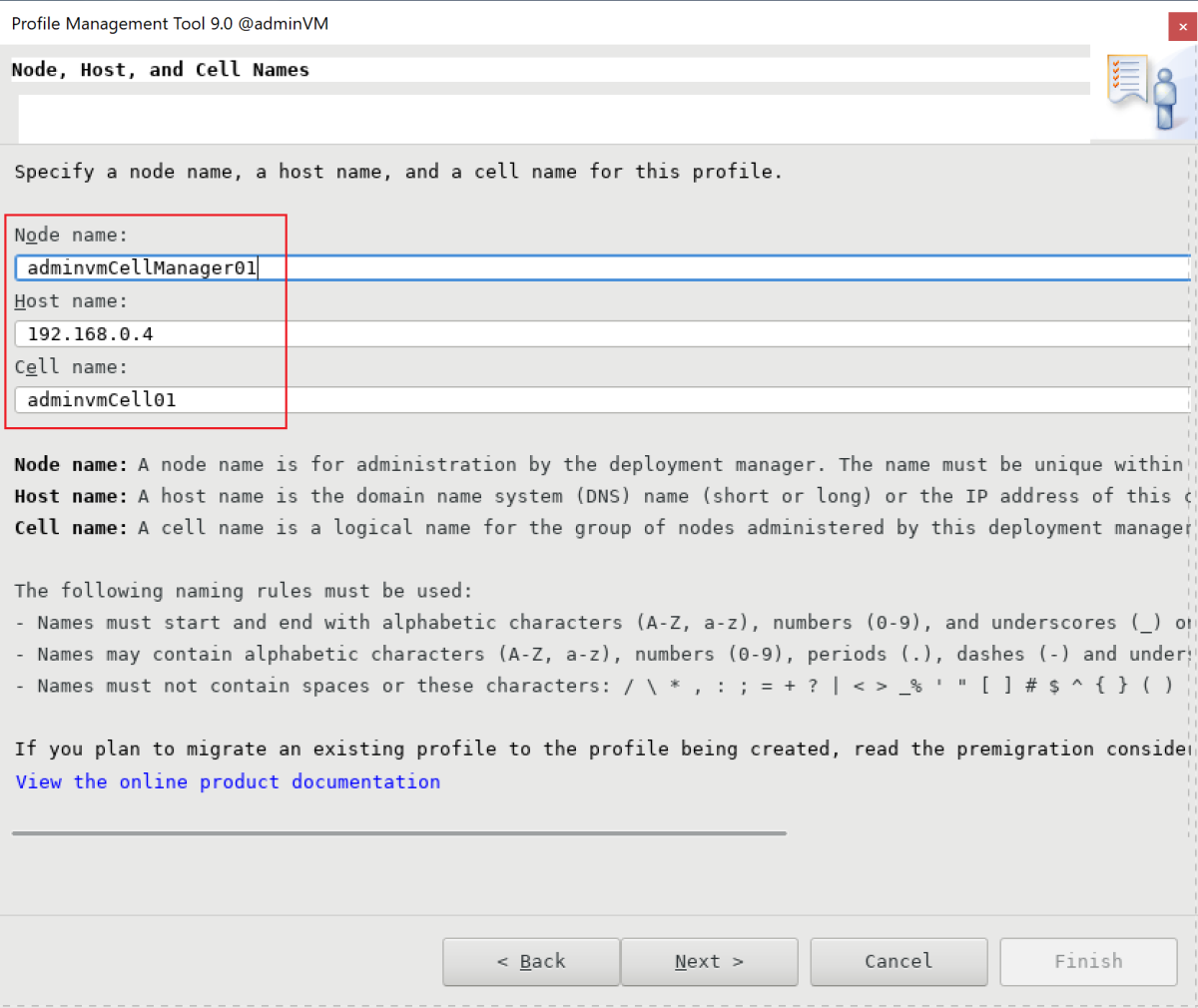

I fönstret Nod-, värd- och cellnamn anger du nodnamnet, värdnamnet och cellnamnet. Värden är den privata IP-adressen

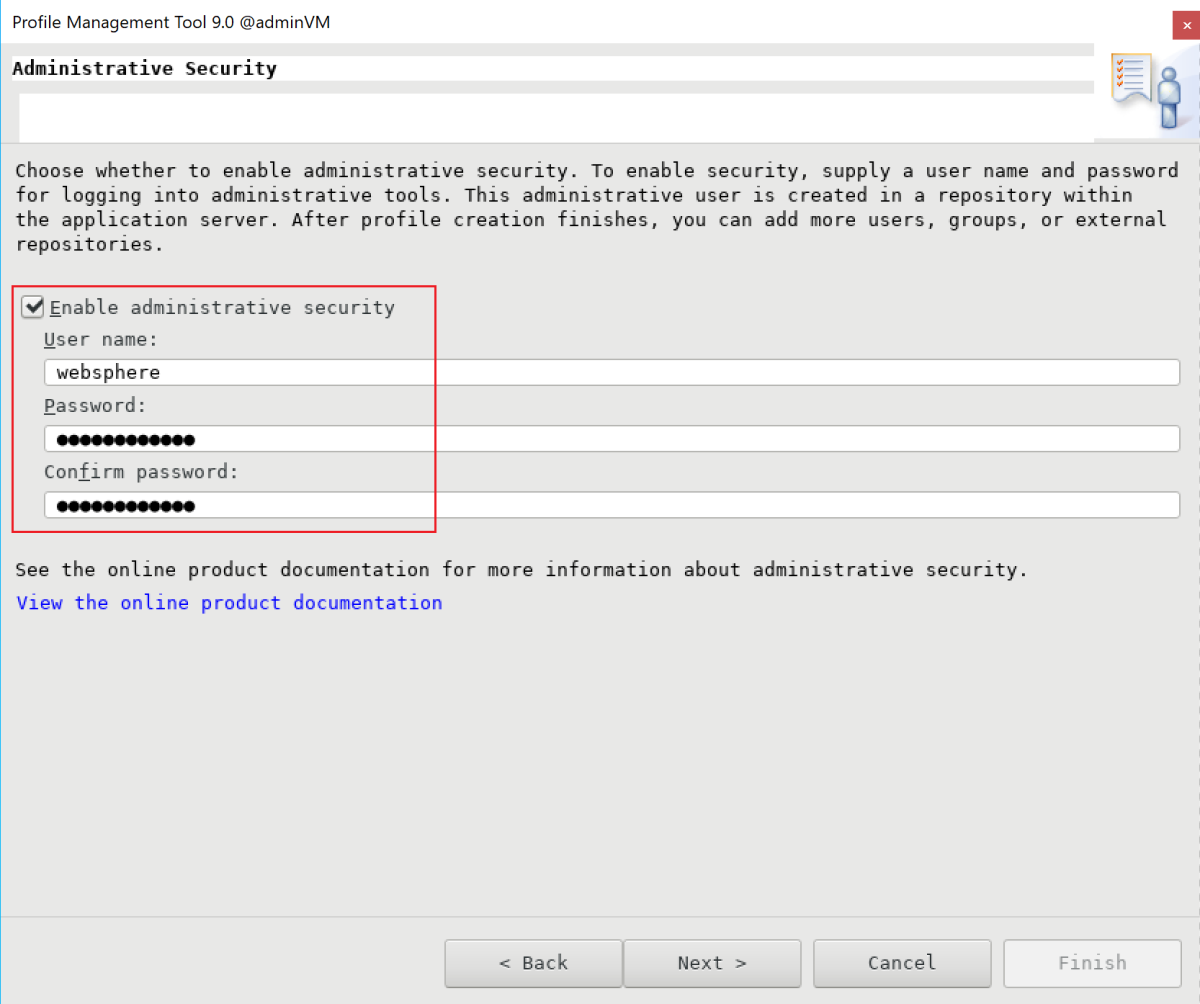

adminVMför . I det här exemplet äradminvmCellManager01nodnamnet , värdvärdet är192.168.0.4och cellnamnet äradminvmCell01. När du är klar väljer du Nästa.I fönstret Administrativ säkerhet anger du ditt användarnamn och lösenord för administratören. I det här exemplet är

websphereanvändarnamnet , och lösenordet ärSecret123456. Anteckna användarnamnet och lösenordet så att du kan använda dem för att logga in på IBM-konsolen. När du är klar väljer du Nästa.För säkerhetscertifikatet (del 1) anger du ditt certifikat om du har ett. I det här exemplet används det självsignerade standardcertifikatet. Välj sedan Nästa.

För säkerhetscertifikatet (del 2) anger du ditt certifikat om du har ett. I det här exemplet används det självsignerade standardcertifikatet. Välj sedan Nästa.

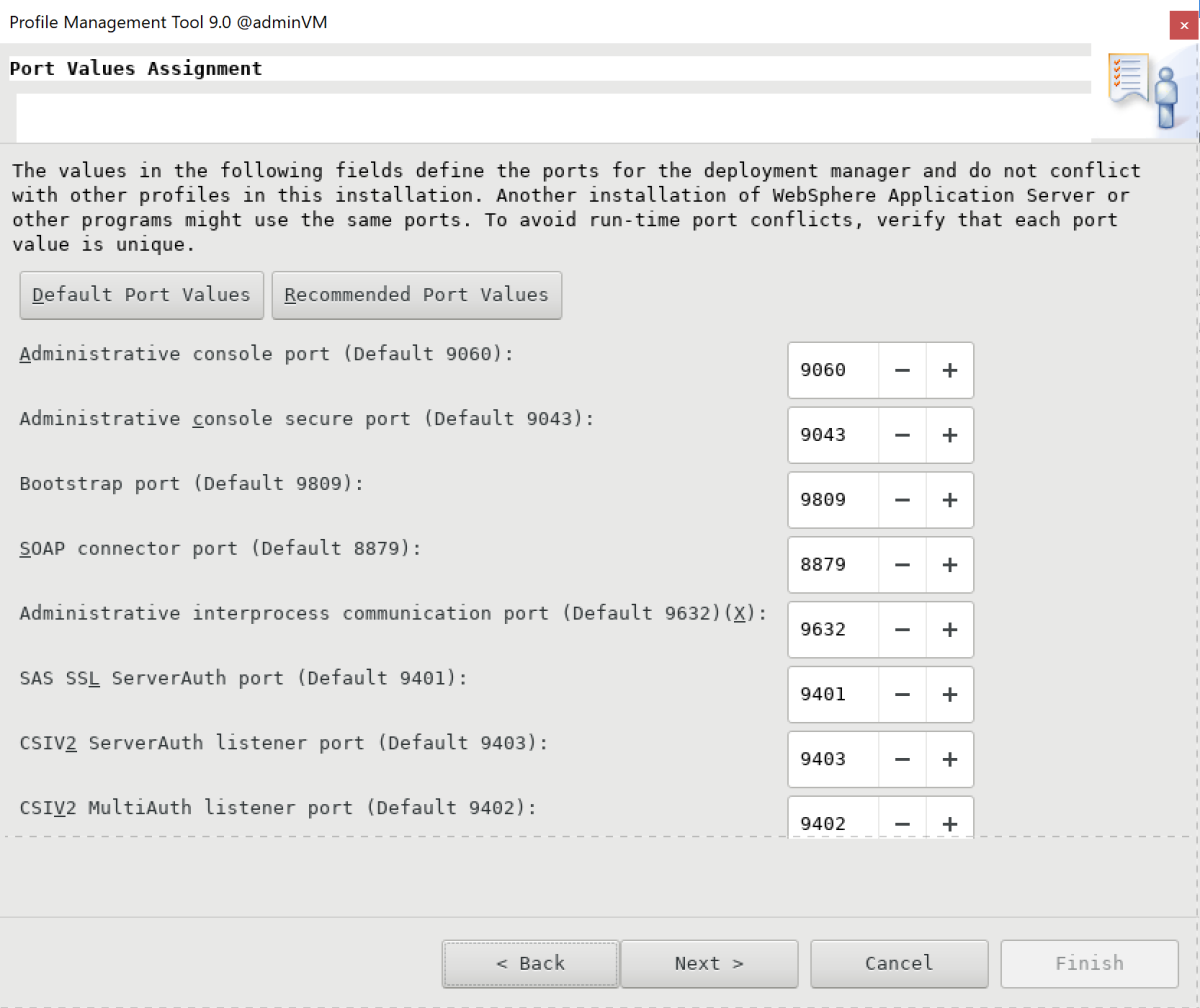

I fönstret Tilldelning av portvärden behåller du standardportarna och väljer Nästa.

I fönstret Linux-tjänstdefinition väljer du inte Kör distributionshanteraren som en Linux-tjänst. Senare skapar du Linux-tjänsten. Välj Nästa.

I fönstret Sammanfattning av skapande av profil kontrollerar du att informationen är korrekt och väljer sedan Skapa.

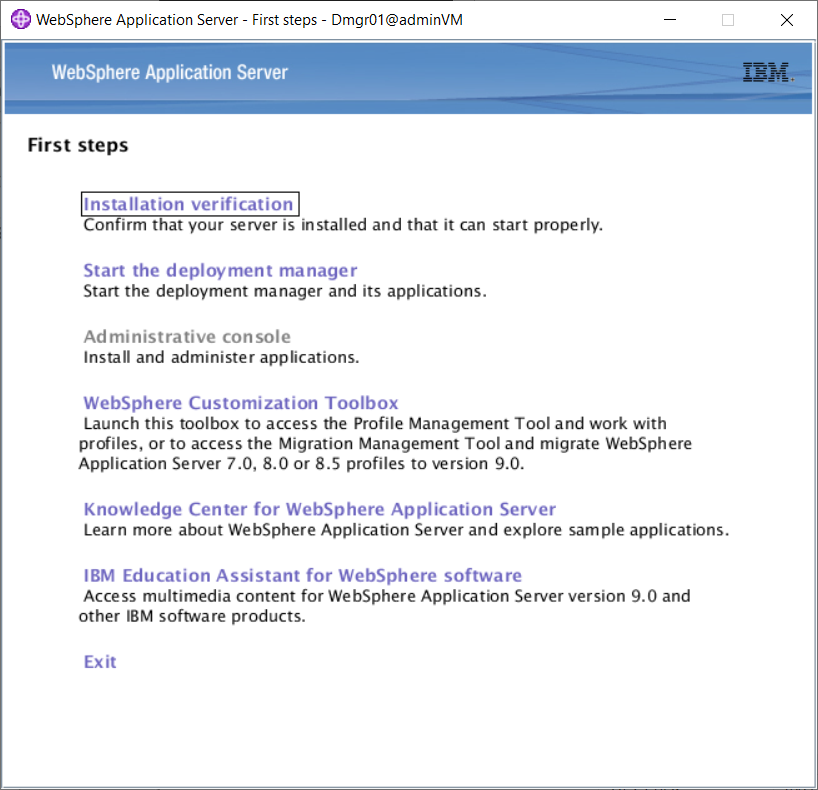

Det tar ett tag att slutföra skapandet av profilen. När fönstret Slutförd profil skapas väljer du Starta konsolen Första steg. Välj sedan Slutför.

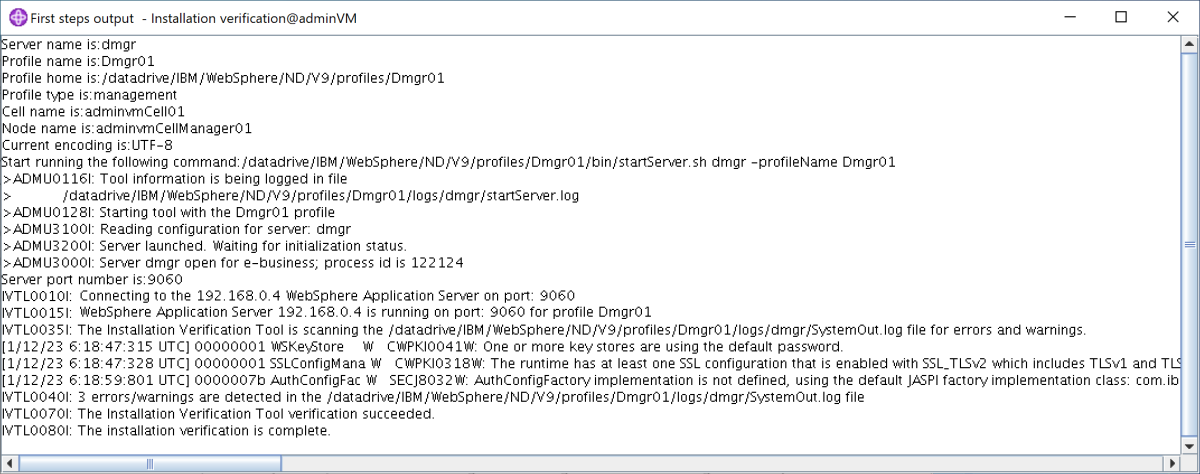

Konsolen Första steg visas. Välj Installationsverifiering.

Verifieringsprocessen startar och utdata som liknar följande exempel visas. Om det finns fel måste du lösa dem innan du går vidare.

Distributionshanteraren startas. Du kan stänga konsolen Första steg genom att stänga utdatafönstret och välja Avsluta i konsolen.

Du har skapat profilen. Du kan stänga websphere-anpassningsverktyget.

Öppna brandväggsportarna med hjälp av följande kommandon för att komma åt IBM-konsolen:

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadOm du vill starta distributionshanteraren automatiskt vid start skapar du en Linux-tjänst för processen. Kör följande kommandon för att skapa en Linux-tjänst:

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}Bekräfta att följande utdata visas:

CWSFU0013I: Service [adminvmCellManager01] added successfully.Om utdata inte visas kan du felsöka och lösa problemet innan du fortsätter.

Distributionshanteraren körs på adminVM. Från den virtuella Windows-datorn i hopprutan kan du komma åt IBM-konsolen på URL:en http://<admin-vm-private-ip>:9060/ibm/console/.

Konfigurera anpassade profiler

I det här avsnittet använder du X-servern på myWindowsVM för att skapa anpassade profiler för de hanterade servrarna mspVM1 och mspVM2.

Kontrollera att du fortfarande är på din Windows-dator. Om du inte är det kan du fjärransluta till myWindowsVM.

Konfigurera den anpassade profilen för mspVM1

Använd följande steg för att konfigurera en anpassad profil för mspVM1:

Använd följande kommandon för att ansluta till

mspVM1från en kommandotolk:set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%Använd följande kommandon för att bli

rootanvändare och ange variabelnDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Om du vill komma åt distributionshanteraren på

adminVMöppnar du brandväggsportar med hjälp av följande kommandon:firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reloadAnvänd följande kommandon för att starta profilhanteringsverktyget:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shEfter ett tag visas profilhanteringsverktyget. Om du inte ser användargränssnittet kan du felsöka och lösa problemet innan du fortsätter. Välj Skapa.

I fönstret Miljöval väljer du Anpassad profil och sedan Nästa.

I fönstret Alternativ för skapande av profil väljer du Avancerat profilskapande och väljer sedan Nästa.

I fönstret Profilnamn och Plats anger du ditt profilnamn och din plats. I det här exemplet är

Custom01profilnamnet . Platsen beror på din WAS-version:- I WAS V9 är platsen /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01.

- I WAS V8.5 är platsen /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01.

När du är klar väljer du Nästa.

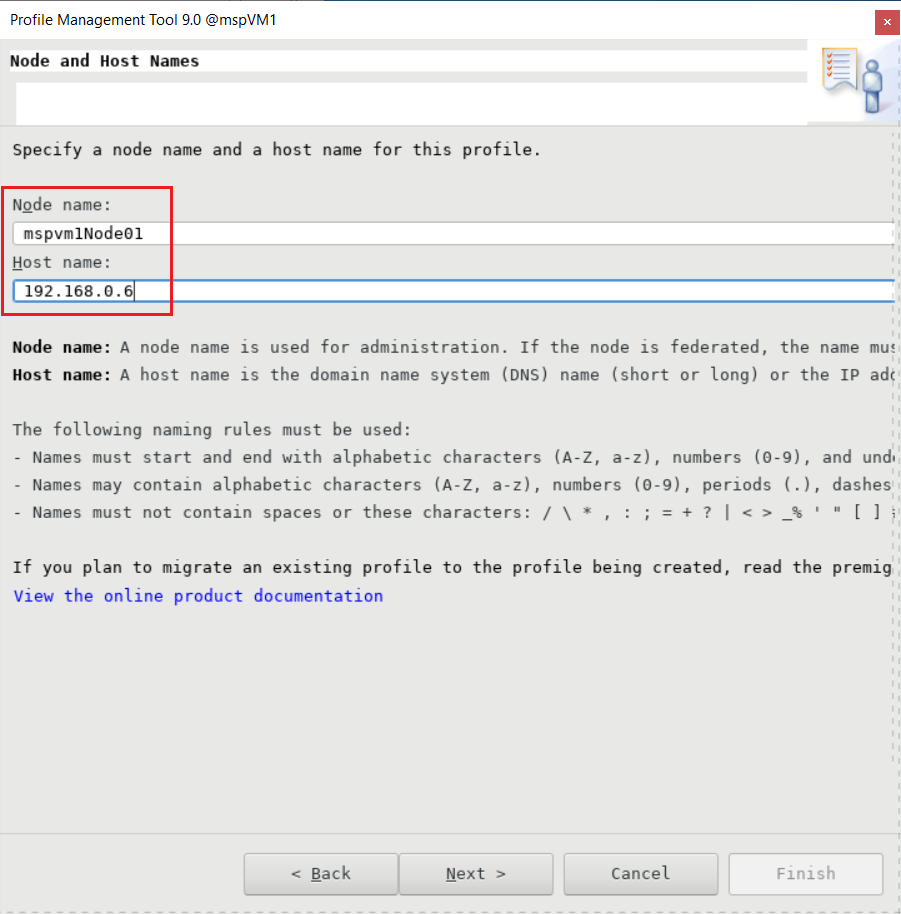

I fönstret Nod- och värdnamn anger du nodnamnet och värden. Värdet för värden är den privata IP-adressen

mspVM1för . I det här exemplet är192.168.0.6värden och nodnamnet ärmspvm1Node01. När du är klar väljer du Nästa.I fönstret Federation anger du distributionshanterarens värdnamn och autentisering. För Distributionshanterarens värdnamn eller IP-adress är värdet den privata IP-adressen

adminVMför , som finns192.168.0.4här. För Distributionshanterarens autentisering ärwebsphereanvändarnamnet i det här exemplet och lösenordet ärSecret123456. När du är klar väljer du Nästa.För säkerhetscertifikatet (del 1) anger du ditt certifikat om du har ett. I det här exemplet används det självsignerade standardcertifikatet. Välj sedan Nästa.

För säkerhetscertifikatet (del 2) anger du ditt certifikat om du har ett. I det här exemplet används det självsignerade standardcertifikatet. Välj sedan Nästa.

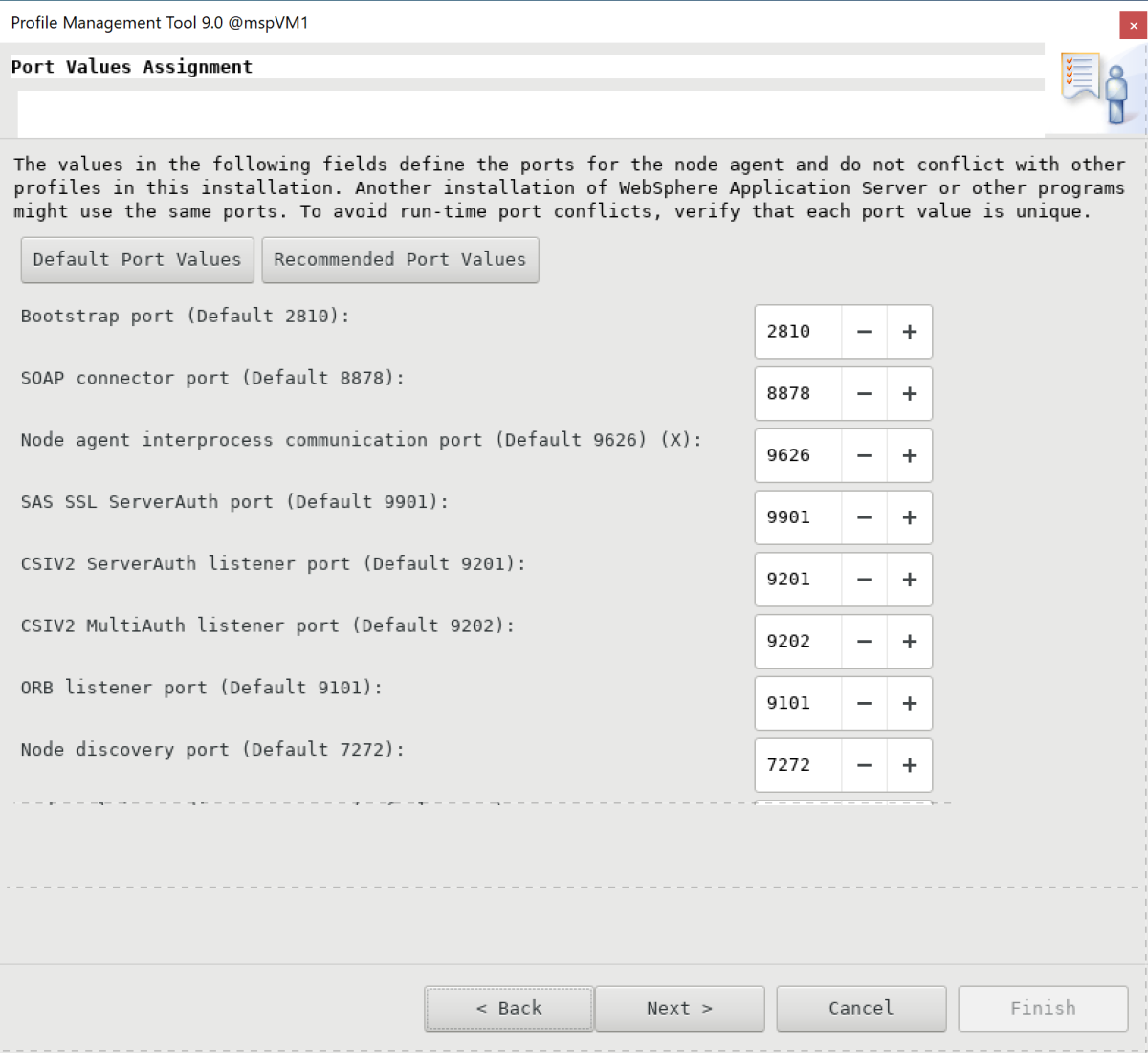

I fönstret Tilldelning av portvärden behåller du standardportarna och väljer Nästa.

I fönstret Sammanfattning av skapande av profil kontrollerar du att informationen är korrekt och väljer sedan Skapa.

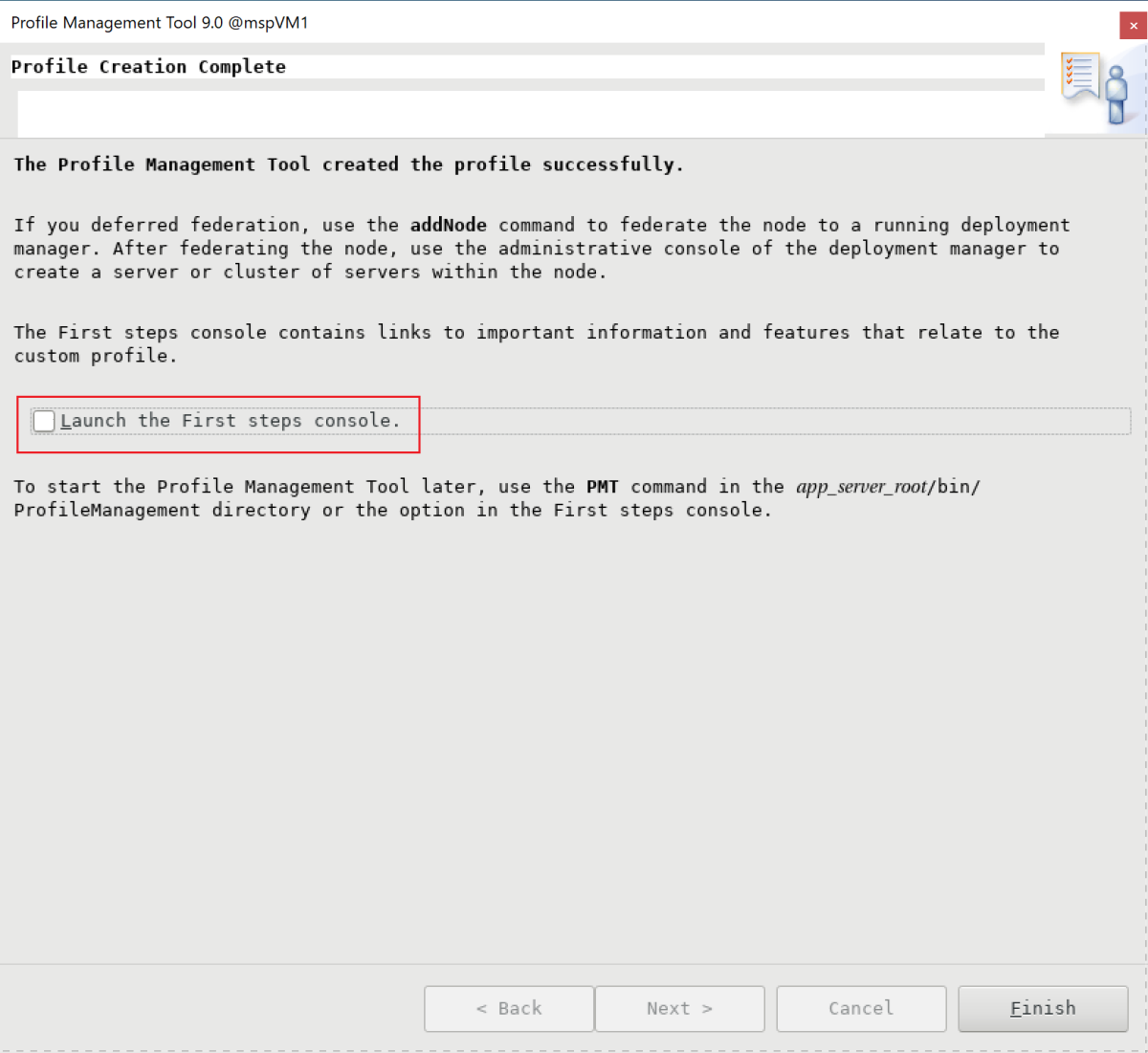

Det tar en stund att skapa den anpassade profilen. Avmarkera kryssrutan Starta konsolen Första steg i fönstret Slutför skapande av profil. Välj sedan Slutför för att slutföra skapandet av profilen och stäng profilhanteringsverktyget.

Om du vill starta servern automatiskt vid start skapar du en Linux-tjänst för processen. Följande kommandon skapar en Linux-tjänst för att starta

nodeagent:export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}Bekräfta att följande utdata visas:

CWSFU0013I: Service [mspvm1Node01] added successfully.Om utdata inte visas kan du felsöka och lösa problemet innan du fortsätter.

Du har skapat en anpassad profil och nodeagent körs på mspVM1. Sluta vara root användaren och stäng SSH-anslutningen till mspVM1.

Konfigurera den anpassade profilen för mspVM2

Gå tillbaka till början av Konfigurera den anpassade profilen för avsnittet mspVM1 och utför samma steg för mspVM2. Det vill: oavsett var du använde mspVM1 eller liknande gör du samma sak för mspVM2.

I fönstret Nod- och värdnamn anger du mspvm2Node01 som Nodnamn och 192.168.0.7 värdnamn.

Du förberedde den anpassade profilen för två hanterade servrar: mspVM1 och mspVM2. Fortsätt framåt för att skapa ett WAS-kluster.

Skapa ett kluster och starta servrar

I det här avsnittet använder du IBM-konsolen för att skapa ett WAS-kluster och starta hanterade servrar med hjälp av webbläsaren på myWindowsVM. Kontrollera att du fortfarande är på din Windows-dator. Om du inte gör det kan du fjärransluta till myWindowsVM. Använd sedan följande steg:

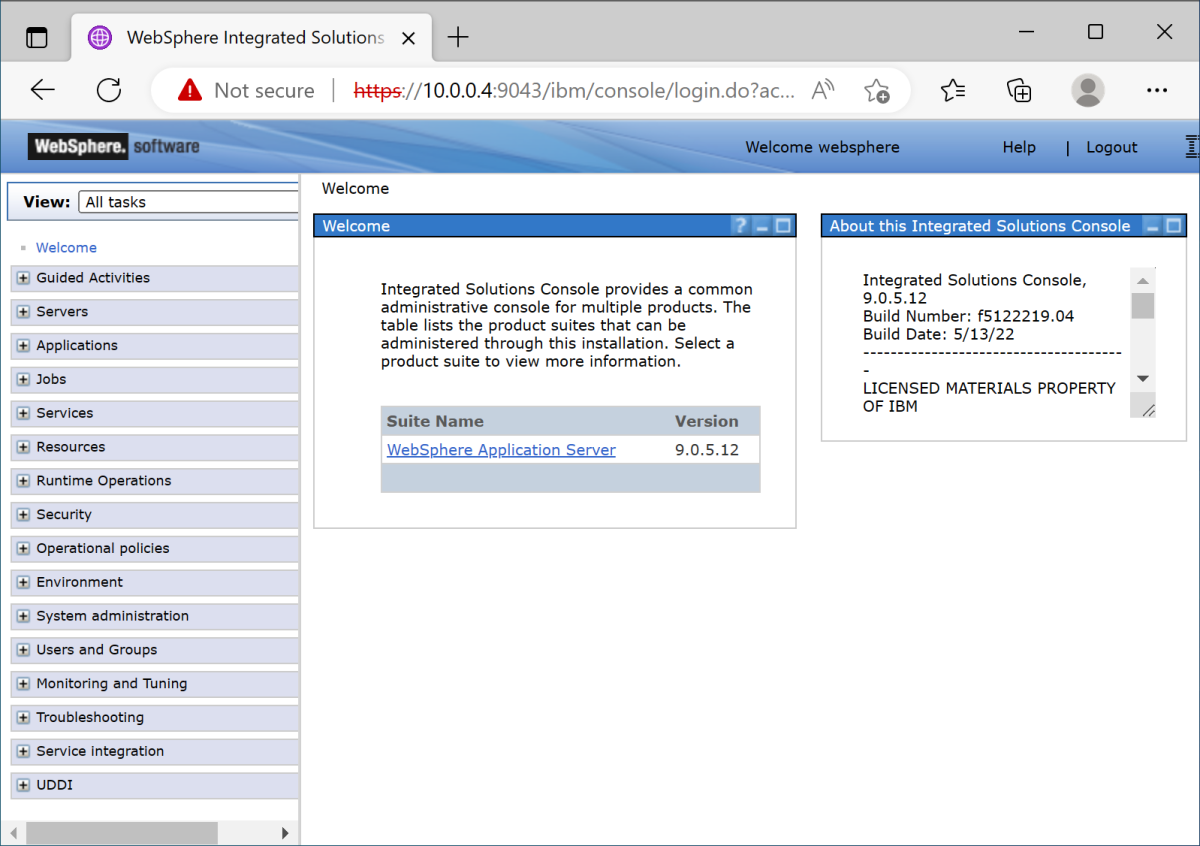

Öppna Microsoft Edge-webbläsaren och gå till

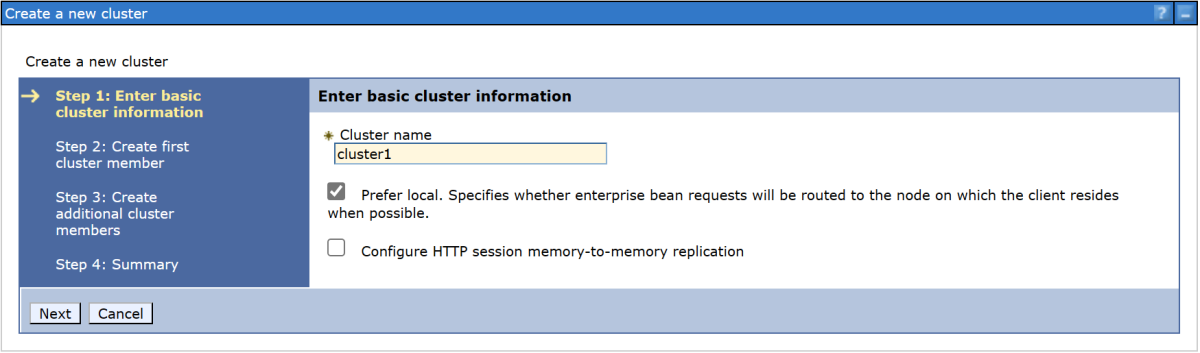

http://<adminvm-private-ip>:9060/ibm/console/. I det här exemplet ärhttp://192.168.0.4:9060/ibm/console/IBM-konsolens URL . Leta upp inloggningsfönstret. Logga in på IBM-konsolen med ditt administrativa användarnamn och lösenord (websphere/Secret123456). Nu kan du administrera kluster och servrar.I navigeringsfönstret väljer du >> Välj sedan Ny för att skapa ett nytt kluster.

I dialogrutan Skapa ett nytt kluster för Steg 1: Ange grundläggande klusterinformation anger du klusternamnet. I det här exemplet är

cluster1klusternamnet . När du är klar väljer du Nästa.För Steg 2: Skapa den första klustermedlemmen anger du ditt medlemsnamn och väljer noden

mspvm1Node01. I det här exemplet ärmsp1medlemsnamnet . Noden är beroende av din WAS-version:- I WAS V9 är

mspvm1Node01 (ND 9.0.5.12)noden . - I WAS V8.5 är

mspvm1Node01 (ND 8.5.5.24)noden .

När du är klar väljer du Nästa.

- I WAS V9 är

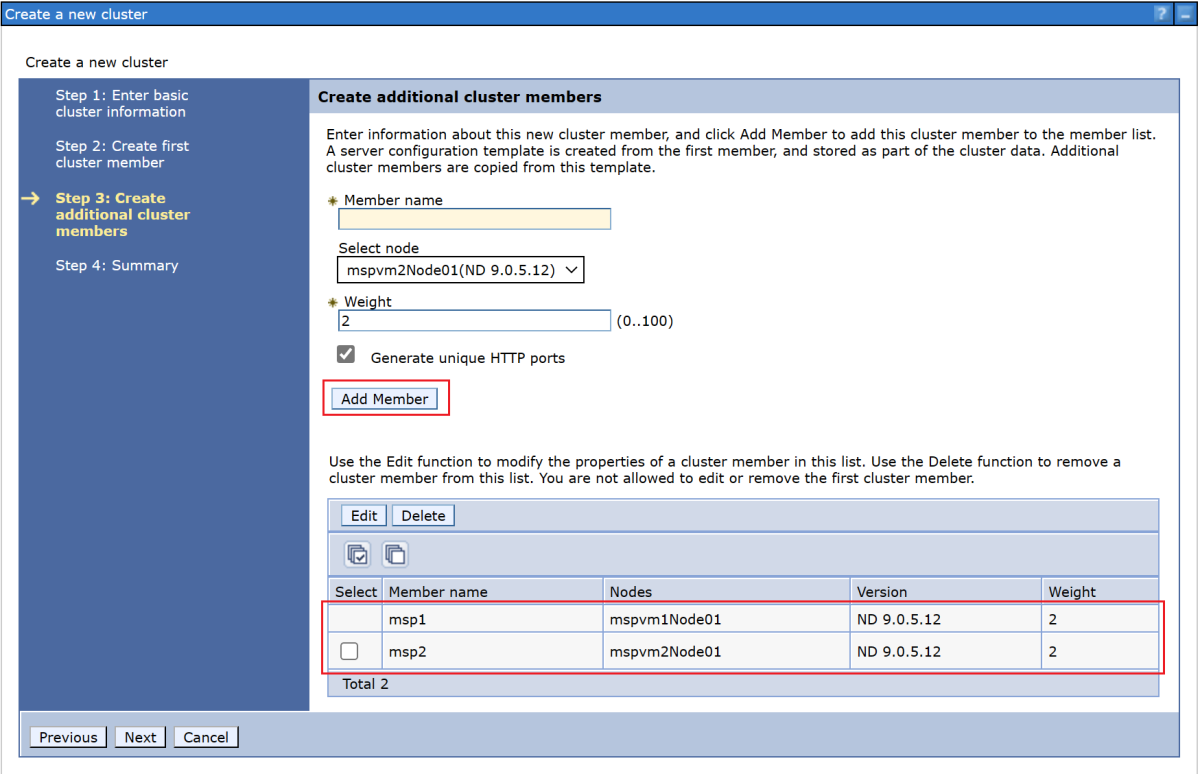

För Steg 3: Skapa ytterligare klustermedlemmar anger du ditt andra medlemsnamn och väljer noden

mspvm2Node01. I det här exemplet ärmsp2medlemsnamnet . Noden är beroende av din WAS-version:- I WAS V9 är

mspvm2Node01 (ND 9.0.5.12)noden . - I WAS V8.5 är

mspvm2Node01 (ND 8.5.5.24)noden .

- I WAS V9 är

Välj Lägg till medlem för att lägga till den andra noden. Tabellen visar två medlemmar. När du är klar väljer du Nästa.

För Steg 4: Sammanfattning väljer du Slutför.

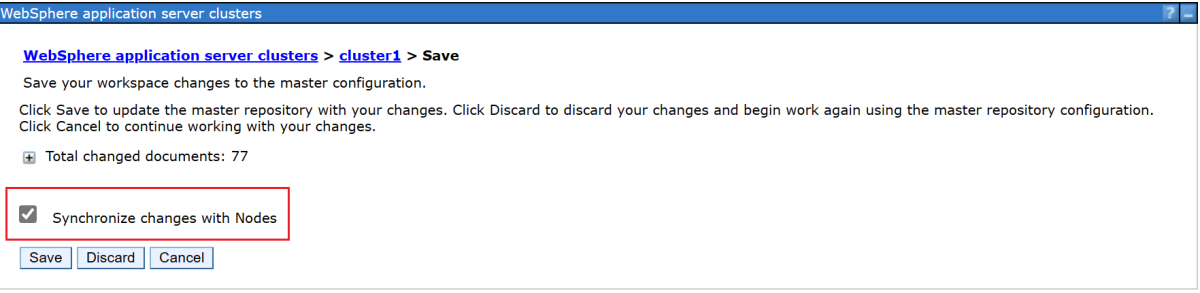

Det tar en stund att skapa klustret. När klustret har skapats

cluster1visas det i tabellen.Välj kluster1 och välj sedan Granska för att granska informationen.

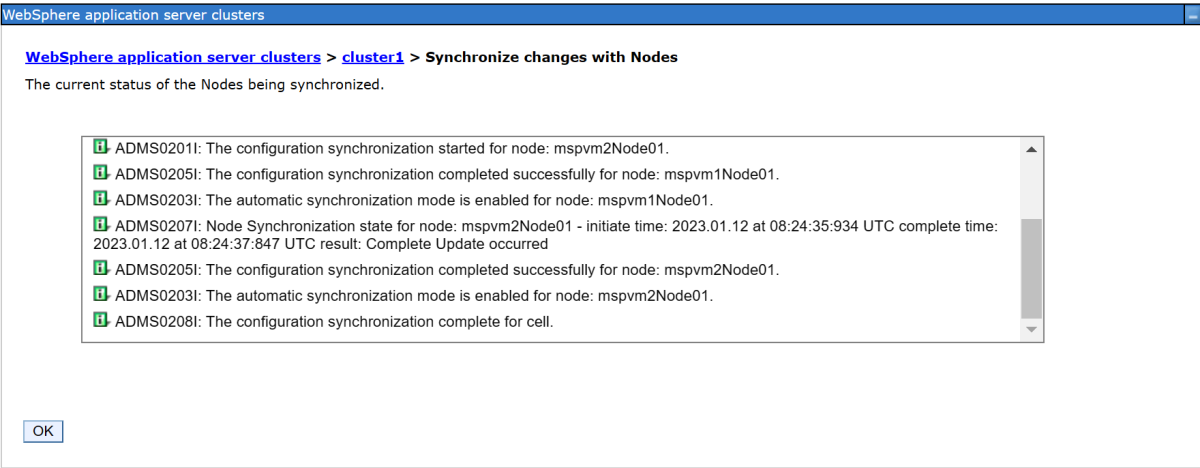

Välj Synkronisera ändringar med noder och välj sedan Spara.

Skapandet bör slutföras utan fel. Välj OK för att gå vidare.

Välj cluster1 i tabellen och välj sedan knappen Start för att starta klustret.

Det tar en stund att starta de två hanterade servrarna. I kolumnen Status väljer du uppdateringsikonen (två pilar som pekar på varandra) för att uppdatera statusen.

Hovra över uppdateringsikonen. När knappbeskrivningen visar Startad kan du lita på att klustret har skapats. Fortsätt att regelbundet uppdatera och kontrollera tills knappbeskrivningen visar Startad.

Använd följande steg för att konfigurera inställningarna för programserverns övervakningsprincip så att den hanterade servern startas automatiskt när Nodagenten startar.

Använd följande steg för att konfigurera

msp1:I navigeringsfönstret väljer du Servrar, servertyper och sedan WebSphere-programservrar.

Välj hyperlänken för programservern

msp1.I avsnittet Serverinfrastruktur väljer du Java och processhantering.

Välj Övervakningsprincip.

Kontrollera att Automatisk omstart har valts och välj sedan KÖR som omstartstillstånd för noden. Välj OK.

Gå tillbaka till Fönstret Mellanprogramstjänster. På panelen Meddelanden väljer du länken Granska och väljer sedan Synkronisera ändringar med noder. Välj Spara för att spara och synkronisera ändringar.

Följande meddelande visas:

The configuration synchronization complete for cell.Välj OK för att avsluta konfigurationen.

Använd följande steg för att konfigurera

msp2:- I navigeringsfönstret väljer du Servrar, servertyper och sedan WebSphere-programservrar.

- Välj hyperlänken för programservern

msp2. - I avsnittet Serverinfrastruktur väljer du Java och processhantering.

- Välj Övervakningsprincip.

- Kontrollera att Automatisk omstart har valts och välj sedan KÖR som omstartstillstånd för noden. Välj OK.

- Gå tillbaka till Fönstret Mellanprogramstjänster. På panelen Meddelanden väljer du länken Granska och väljer sedan Synkronisera ändringar med noder. Välj Spara för att spara och synkronisera ändringar.

- Följande meddelande visas:

The configuration synchronization complete for cell.Välj OK för att avsluta konfigurationen.

Du har konfigurerat cluster1 med två hanterade servrar msp1 och msp2. Klustret är igång.

Distribuera ett program

Använd följande steg för att distribuera programmet:

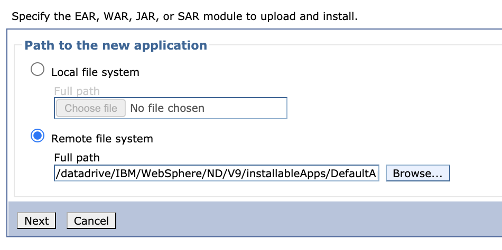

I den administrativa konsolen där du loggade in tidigare väljer du Program>Nytt program och sedan Nytt företagsprogram.

I nästa panel väljer du Fjärrfilsystem och sedan Bläddra för att bläddra igenom filsystemen på dina installerade servrar.

Välj det system som börjar med adminvm. Den virtuella datorns filsystem visas. Därifrån väljer du V9 (eller V85) och sedan installableApps.

I listan över program som är tillgängliga för installation väljer du DefaultApplication.ear. Välj sedan OK.

Du är tillbaka på panelen för att välja programmet. Välj Nästa.

Välj Nästa för alla återstående steg i arbetsflödet Installera nytt program . Välj sedan Slutför.

Följande meddelande bör visas:

Application DefaultApplication.ear installed successfully.Om det här meddelandet inte visas felsöker du och löser problemet innan du fortsätter.Välj länken Spara direkt till huvudkonfigurationen.

Du måste starta programmet. Gå till Program>alla program. Markera kryssrutan DefaultApplication.ear , kontrollera att Åtgärden är inställd på Start och välj sedan Skicka åtgärd.

I tabellen Alla program går du till kolumnen Status och väljer uppdateringsikonen. Efter att ha uppdaterat tabellen några gånger på det här sättet bör en grön pil visas i kolumnen Status för DefaultApplication.ear.

Programmet är nu installerat i DITT WAS-kluster.

Exponera WAS med hjälp av Azure Application Gateway

Nu när du har skapat WAS-klustret på virtuella GNU-/Linux-datorer går det här avsnittet igenom processen att exponera WAS på Internet med hjälp av Azure Application Gateway.

Skapa programgatewayen

Använd följande steg för att skapa programgatewayen:

För att exponera WAS för Internet behöver du en offentlig IP-adress. I gränssnittet med Azure CLI installerat skapar du IP-adressen med az network public-ip create, som du ser i följande exempel:

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)Skapa programgatewayen som ska associeras med IP-adressen. I följande exempel skapas en programgateway med de WebSphere-hanterade servrarna i standardserverdelspoolen:

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}De hanterade servrarna exponerar sina arbetsbelastningar med port

9080. Använd följande kommandon för att uppdateraappGatewayBackendHttpSettingsgenom att ange serverdelsporten9080och skapa en avsökning för den:az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbeAnvänd följande kommandon för att etablera en omskrivningsregel för omdirigeringar:

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

Nu kan du komma åt programmet med hjälp av den URL som följande kommando skapar:

echo "http://${APPGATEWAY_IP}/snoop/"

Kommentar

Det här exemplet konfigurerar enkel åtkomst till WAS-servrarna med HTTP. Om du vill ha säker åtkomst konfigurerar du TLS/SSL-avslutning genom att följa anvisningarna i TLS från slutpunkt till slutpunkt med Application Gateway.

Det här exemplet exponerar inte IBM-konsolen via Application Gateway. För att få åtkomst till IBM-konsolen kan du använda Windows-datorn myWindowsVM eller tilldela en offentlig IP-adress till adminVM.

Om du inte vill använda snabbrutan myWindowsVM för att komma åt IBM-konsolen, men vill exponera den för ett offentligt nätverk, använder du följande kommandon för att tilldela en offentlig IP-adress till adminVM:

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

Testa konfigurationen av WAS-klustret

Du har konfigurerat WAS-klustret och distribuerat Java EE-programmet till det. Använd följande steg för att få åtkomst till programmet för att verifiera alla inställningar:

- Öppna en webbläsare.

- Gå till programmet med hjälp av URL:en

http://<gateway-public-ip-address>/snoop/. - När du kontinuerligt uppdaterar webbläsaren växlar appen genom serverinstanserna. Titta på värdet för huvudet för värdbegäran och observera att det ändras efter att ha lästs in flera gånger.

Rensa resurser

Du har slutfört konfigurationen av WAS-klustret. I följande avsnitt beskrivs hur du tar bort de resurser som du har skapat.

Rensa Windows-datorn

Du kan ta bort Windows-datorn myWindowsVM med hjälp av följande kommandon. Du kan också stänga av Windows-datorn och fortsätta att använda den som en hoppruta för pågående klusterunderhållsuppgifter.

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

Rensa alla resurser

Ta bort abc1110rg med följande kommando:

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Nästa steg

Information om alternativ för att köra WebSphere-produkter i Azure finns i Vad är lösningar för att köra WebSphere-serien med produkter i Azure?