Snabbstart: Skapa en privat slutpunkt med hjälp av Azure CLI

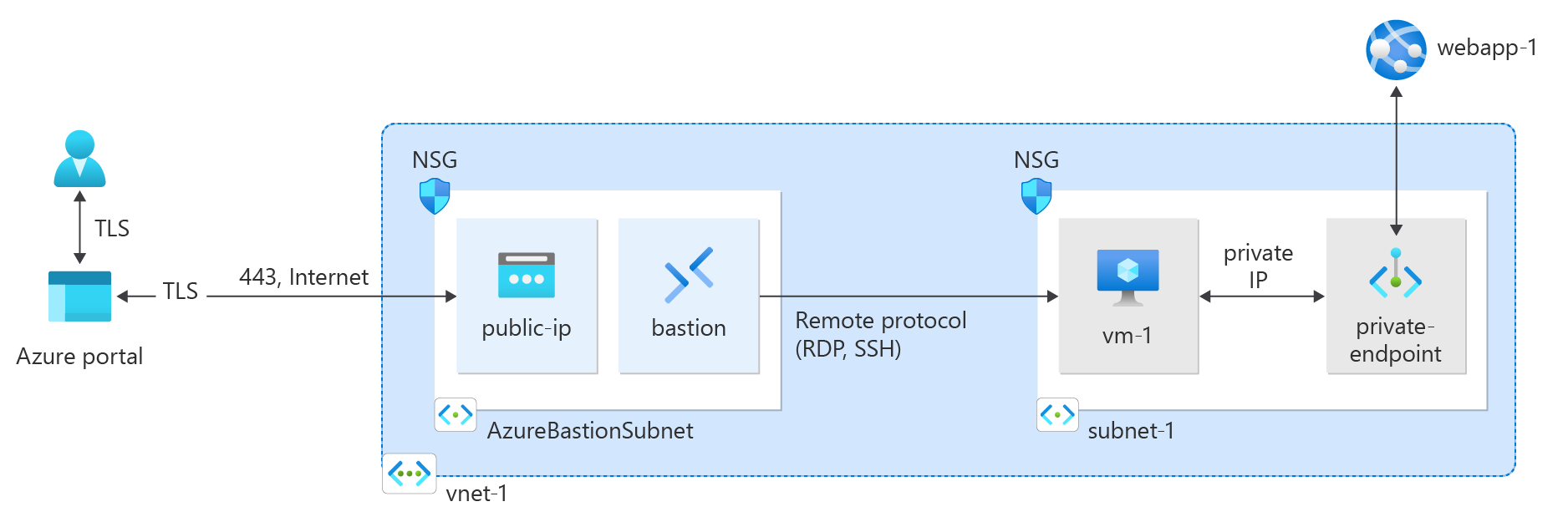

Kom igång med Azure Private Link genom att skapa och använda en privat slutpunkt för att ansluta säkert till en Azure-webbapp.

I den här snabbstarten skapar du en privat slutpunkt för en Azure App Services-webbapp och skapar och distribuerar sedan en virtuell dator (VM) för att testa den privata anslutningen.

Du kan skapa privata slutpunkter för olika Azure-tjänster, till exempel Azure SQL och Azure Storage.

Förutsättningar

Ett Azure-konto med en aktiv prenumeration. Om du inte redan har ett Azure-konto skapar du ett konto kostnadsfritt.

En Azure-webbapp med en PremiumV2-nivå eller en högre App Service-plan som distribueras i din Azure-prenumeration.

Mer information och ett exempel finns i Snabbstart: Skapa en ASP.NET Core-webbapp i Azure.

Exempelwebbappen i den här artikeln heter webapp-1. Ersätt exemplet med webbappens namn.

Använd Bash-miljön i Azure Cloud Shell. Mer information finns i Snabbstart för Bash i Azure Cloud Shell.

Om du föredrar att köra CLI-referenskommandon lokalt installerar du Azure CLI. Om du kör i Windows eller macOS kan du köra Azure CLI i en Docker-container. Mer information finns i Så här kör du Azure CLI i en Docker-container.

Om du använder en lokal installation loggar du in på Azure CLI med hjälp av kommandot az login. Slutför autentiseringsprocessen genom att följa stegen som visas i terminalen. Andra inloggningsalternativ finns i Logga in med Azure CLI.

När du uppmanas att installera Azure CLI-tillägget vid första användningen. Mer information om tillägg finns i Använda tillägg med Azure CLI.

Kör az version om du vill hitta versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

Skapa en resursgrupp

En Azure-resursgrupp är en logisk container där Azure-resurser distribueras och hanteras.

Skapa först en resursgrupp med hjälp av az group create:

az group create \

--name test-rg \

--location eastus2

Skapa ett virtuellt nätverk och en skyddsvärd

Ett virtuellt nätverk och undernät krävs för att vara värd för den privata IP-adressen för den privata slutpunkten. Du skapar en skyddsvärd för att ansluta säkert till den virtuella datorn för att testa den privata slutpunkten. Du skapar den virtuella datorn i ett senare avsnitt.

Kommentar

Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du distribuerar Bastion som en del av en självstudie eller ett test rekommenderar vi att du tar bort den här resursen när du har använt den.

Skapa ett virtuellt nätverk med kommandot az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Skapa ett skyddsundernät med az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Skapa en offentlig IP-adress för bastionsvärden med az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Skapa skyddsvärden med az network bastion create.

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Det kan ta några minuter innan Azure Bastion-värden distribueras.

Skapa en privat slutpunkt

En Azure-tjänst som stöder privata slutpunkter krävs för att konfigurera den privata slutpunkten och anslutningen till det virtuella nätverket. För exemplen i den här artikeln använder du Azure WebApp från förutsättningarna. Mer information om De Azure-tjänster som stöder en privat slutpunkt finns i Tillgänglighet för Azure Private Link.

En privat slutpunkt kan ha en statisk eller dynamiskt tilldelad IP-adress.

Viktigt!

Du måste ha en tidigare distribuerad Azure App Services WebApp för att kunna fortsätta med stegen i den här artikeln. Mer information finns i Förutsättningar.

Placera resurs-ID:t för webbappen som du skapade tidigare i en gränssnittsvariabel med az webapp-listan. Skapa den privata slutpunkten med az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Konfigurera den privata DNS-zonen

En privat DNS-zon används för att matcha DNS-namnet på den privata slutpunkten i det virtuella nätverket. I det här exemplet använder vi DNS-informationen för en Azure WebApp. Mer information om DNS-konfigurationen av privata slutpunkter finns i DNS-konfigurationen för Azure Private Endpoint].

Skapa en ny privat Azure DNS-zon med az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Länka DNS-zonen till det virtuella nätverk som du skapade tidigare med az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Skapa en DNS-zongrupp med az network private-endpoint dns-zone-group create.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Skapa en virtuell testdator

För att verifiera den statiska IP-adressen och funktionen för den privata slutpunkten krävs en virtuell testdator som är ansluten till det virtuella nätverket.

Skapa den virtuella datorn med az vm create.

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Kommentar

Virtuella datorer i ett virtuellt nätverk med en skyddsvärd behöver inte offentliga IP-adresser. Bastion tillhandahåller den offentliga IP-adressen och de virtuella datorerna använder privata IP-adresser för att kommunicera i nätverket. Du kan ta bort de offentliga IP-adresserna från alla virtuella datorer i bastionens värdbaserade virtuella nätverk. Mer information finns i Koppla bort en offentlig IP-adress från en virtuell Azure-dator.

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Testa anslutningen till den privata slutpunkten

Använd den virtuella dator som du skapade tidigare för att ansluta till webbappen över den privata slutpunkten.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer.

Välj vm-1.

På översiktssidan för vm-1 väljer du Anslut och sedan fliken Bastion .

Välj Använd Bastion.

Ange det användarnamn och lösenord som du använde när du skapade den virtuella datorn.

Välj Anslut.

När du har anslutit öppnar du PowerShell på servern.

Ange

nslookup webapp-1.azurewebsites.net. Du får ett meddelande som liknar följande exempel:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netEn privat IP-adress på 10.0.0.10 returneras för webbappens namn om du valde statisk IP-adress i föregående steg. Den här adressen finns i undernätet för det virtuella nätverk som du skapade tidigare.

Öppna webbläsaren i bastion-anslutningen till vm-1.

Ange URL:en för din webbapp,

https://webapp-1.azurewebsites.net.Om webbappen inte har distribuerats får du följande standardwebbappsida:

Stäng anslutningen till vm-1.

Rensa resurser

När det inte längre behövs använder du kommandot az group delete för att ta bort resursgruppen, tjänsten private link, lastbalanseraren och alla relaterade resurser.

az group delete \

--name test-rg

Nästa steg

Mer information om de tjänster som stöder privata slutpunkter finns i: