Exponera äldre SAP-mellanprogram på ett säkert sätt med Azure PaaS

Att göra det möjligt för interna system och externa partner att interagera med SAP-serverdelar är ett vanligt krav. Befintliga SAP-landskap förlitar sig ofta på det äldre mellanprogrammet SAP Process Orchestration (PO) eller Process Integration (PI) för deras integrations- och transformeringsbehov. För enkelhetens skull använder den här artikeln termen SAP Process Orchestration för att referera till båda erbjudandena.

I den här artikeln beskrivs konfigurationsalternativ i Azure, med fokus på internetuppkopplade implementeringar.

Kommentar

SAP nämner SAP Integration Suite – specifikt SAP Cloud Integration – som körs på Business Technology Platform (BTP) som efterföljare för SAP PO och PI. Både BTP-plattformen och tjänsterna är tillgängliga i Azure. Mer information finns i SAP Discovery Center. Mer information om tidslinjen för underhållsstöd för äldre komponenter finns i SAP OSS-anteckningen 1648480.

Översikt

Befintliga implementeringar baserade på SAP-mellanprogram har ofta förlitat sig på SAP:s egenutvecklade sändningsteknik som kallas SAP Web Dispatcher. Den här tekniken fungerar på lager 7 i OSI-modellen. Den fungerar som en omvänd proxy och hanterar belastningsutjämningsbehov för underordnade SAP-programarbetsbelastningar som SAP Enterprise Resource Planning (ERP), SAP Gateway eller SAP Process Orchestration.

Sändningsmetoder inkluderar traditionella omvända proxyservrar som Apache, PaaS-alternativ (plattform som en tjänst) som Azure Load Balancer och den åsiktsbaserade SAP Web Dispatcher. De övergripande begreppen som beskrivs i den här artikeln gäller för de alternativ som nämns. Vägledning om hur du använder lastbalanserare som inte är SAP finns i SAP:s wiki.

Kommentar

Alla beskrivna installationer i den här artikeln förutsätter en nätverkstopologi för nav och eker, där delade tjänster distribueras till hubben. Baserat på SAP:s kritiskhet kan du behöva ännu mer isolering. Mer information finns i SAP-designguiden för perimeternätverk.

Primära Azure-tjänster

Azure Application Gateway hanterar offentlig Internetbaserad och intern privat HTTP-routning, tillsammans med krypterad tunneltrafik mellan Azure-prenumerationer. Exempel är säkerhet och automatisk skalning.

Azure Application Gateway fokuserar på att exponera webbprogram, så det erbjuder en brandvägg för webbprogram (WAF). Arbetsbelastningar i andra virtuella nätverk som kommunicerar med SAP via Azure Application Gateway kan anslutas via privata länkar, även mellan klientorganisationer.

Azure Firewall hanterar offentlig Internetbaserad och intern privat routning för trafiktyper på lager 4 till 7 i OSI-modellen. Den erbjuder filtrerings- och hotinformation som matas direkt från Microsoft Security.

Azure API Management hanterar offentlig Internetbaserad och intern privat routning specifikt för API:er. Den erbjuder begränsning av begäranden, användningskvoter och gränser, styrningsfunktioner som principer och API-nycklar för att dela upp tjänster per klient.

Azure VPN Gateway och Azure ExpressRoute fungerar som startpunkter för lokala nätverk. De förkortas i diagrammen som VPN och XR.

Konfigurationsöverväganden

Integreringsarkitekturens behov varierar beroende på vilket gränssnitt en organisation använder. SAP-patentskyddade tekniker som IDoc-ramverket (Intermediate Document), Business Application Programming Interface (BAPI), transaktionella fjärrfunktionsanrop (tRFCs) eller vanliga RFC:er kräver en specifik körningsmiljö. De fungerar på lager 4 till 7 av OSI-modellen, till skillnad från moderna API:er som vanligtvis förlitar sig på HTP-baserad kommunikation (lager 7 i OSI-modellen). Därför kan gränssnitten inte behandlas på samma sätt.

Den här artikeln fokuserar på moderna API:er och HTTP, inklusive integreringsscenarier som Applicability Statement 2 (AS2). File Transfer Protocol (FTP) fungerar som ett exempel för att hantera icke-HTTP-integreringsbehov. Mer information om Microsofts belastningsutjämningslösningar finns i Alternativ för belastningsutjämning.

Kommentar

SAP publicerar dedikerade anslutningsappar för sina egna gränssnitt. Kontrollera till exempel SAP:s dokumentation för Java och .NET. De stöds också av Microsoft-gatewayer . Tänk på att IDocs också kan publiceras via HTTP.

Säkerhetsproblem kräver användning av brandväggar för protokoll på lägre nivå och WAF:er för att hantera HTTP-baserad trafik med TLS (Transport Layer Security). För att vara effektiv måste TLS-sessioner avslutas på WAF-nivå. För att stödja nollförtroendemetoder rekommenderar vi att du krypterar om igen efteråt för att tillhandahålla end-to-encryption.

Integreringsprotokoll som AS2 kan generera aviseringar med hjälp av waf-standardregler. Vi rekommenderar att du använder WAF-sorteringsarbetsboken för Application Gateway för att identifiera och bättre förstå varför regeln utlöses, så att du kan åtgärda på ett effektivt och säkert sätt. Open Web Application Security Project (OWASP) tillhandahåller standardreglerna. En detaljerad videosession om det här ämnet med betoning på SAP Fiori-exponering finns i WEBBsändningen sap på Azure.

Du kan ytterligare förbättra säkerheten med hjälp av ömsesidig TLS (mTLS) som även kallas ömsesidig autentisering. Till skillnad från normal TLS verifierar den klientidentiteten.

Kommentar

Virtuella datorpooler (VM) kräver en lastbalanserare. För bättre läsbarhet visar diagrammen i den här artikeln inte någon lastbalanserare.

Kommentar

Om du inte behöver SAP-specifika balansfunktioner som SAP Web Dispatcher tillhandahåller kan du ersätta dem med Azure Load Balancer. Den här ersättningen ger fördelen med ett hanterat PaaS-erbjudande i stället för en IaaS-konfiguration (infrastruktur som en tjänst).

Scenario: Inkommande HTTP-anslutning fokuserar

SAP Web Dispatcher erbjuder ingen WAF. Därför rekommenderar vi Azure Application Gateway för en säkrare installation. SAP Web Dispatcher och Process Orchestration fortsätter att ansvara för att skydda SAP-serverdelen från överlagring av begäranden med storleksvägledning och begränsningar för samtidiga begäranden. Ingen begränsningsfunktion är tillgänglig i SAP-arbetsbelastningarna.

Du kan undvika oavsiktlig åtkomst via åtkomstkontrollistor på SAP Web Dispatcher.

Ett av scenarierna för SAP Process Orchestration-kommunikation är inkommande flöde. Trafiken kan komma från lokala, externa appar eller användare eller ett internt system. Följande exempel fokuserar på HTTPS.

Scenario: Utgående HTTP/FTP-anslutningsfokuserad

För omvänd kommunikationsriktning kan SAP Process Orchestration använda routning av virtuella nätverk för att nå lokala arbetsbelastningar eller internetbaserade mål via internet-breakout. Azure Application Gateway fungerar som en omvänd proxy i sådana scenarier. Överväg att lägga till Azure Firewall för icke-HTTP-kommunikation. Mer information finns i Scenario: Filbaserad och jämförelse av Gateway-komponenter senare i den här artikeln.

Följande utgående scenario visar två möjliga metoder. En använder HTTPS via Azure Application Gateway som anropar en webbtjänst (till exempel SOAP-adapter). Den andra använder FTP via SFTP (SFTP) via Azure Firewall och överför filer till en affärspartners SFTP-server.

Scenario: API Management fokuserat

Jämfört med scenarierna för inkommande och utgående anslutningar lägger introduktionen av Azure API Management i internt läge (endast privat IP och integrering av virtuellt nätverk) till inbyggda funktioner som:

- Begränsning.

- API-styrning.

- Ytterligare säkerhetsalternativ som moderna autentiseringsflöden.

- Microsoft Entra ID-integrering .

- Möjligheten att lägga till SAP-API:er i en central API-lösning i hela företaget.

När du inte behöver en WAF kan du distribuera Azure API Management i externt läge med hjälp av en offentlig IP-adress. Den distributionen förenklar konfigurationen samtidigt som du behåller funktionerna för begränsning och API-styrning. Grundläggande skydd implementeras för alla Azure PaaS-erbjudanden.

Scenario: Global räckvidd

Azure Application Gateway är en regionbunden tjänst. Jämfört med föregående scenarier säkerställer Azure Front Door global routning mellan regioner, inklusive en brandvägg för webbprogram. Mer information om skillnaderna finns i den här jämförelsen.

Följande diagram komprimerar SAP Web Dispatcher, SAP Process Orchestration och serverdelen till en enda bild för bättre läsbarhet.

Scenario: Filbaserad

Icke-HTTP-protokoll som FTP kan inte hanteras med Azure API Management, Application Gateway eller Azure Front Door enligt föregående scenarier. I stället tar den hanterade Azure Firewall-instansen eller motsvarande virtuella nätverksinstallation (NVA) över rollen att skydda inkommande begäranden.

Filer måste lagras innan SAP kan bearbeta dem. Vi rekommenderar att du använder SFTP. Azure Blob Storage stöder SFTP internt.

Alternativa SFTP-alternativ är tillgängliga på Azure Marketplace om det behövs.

Följande diagram visar en variant av det här scenariot med integreringsmål externt och lokalt. Olika typer av säker FTP illustrerar kommunikationssökvägen.

Information om NFS-filresurser (Network File System) som ett alternativ till Blob Storage finns i NFS-filresurser i Azure Files.

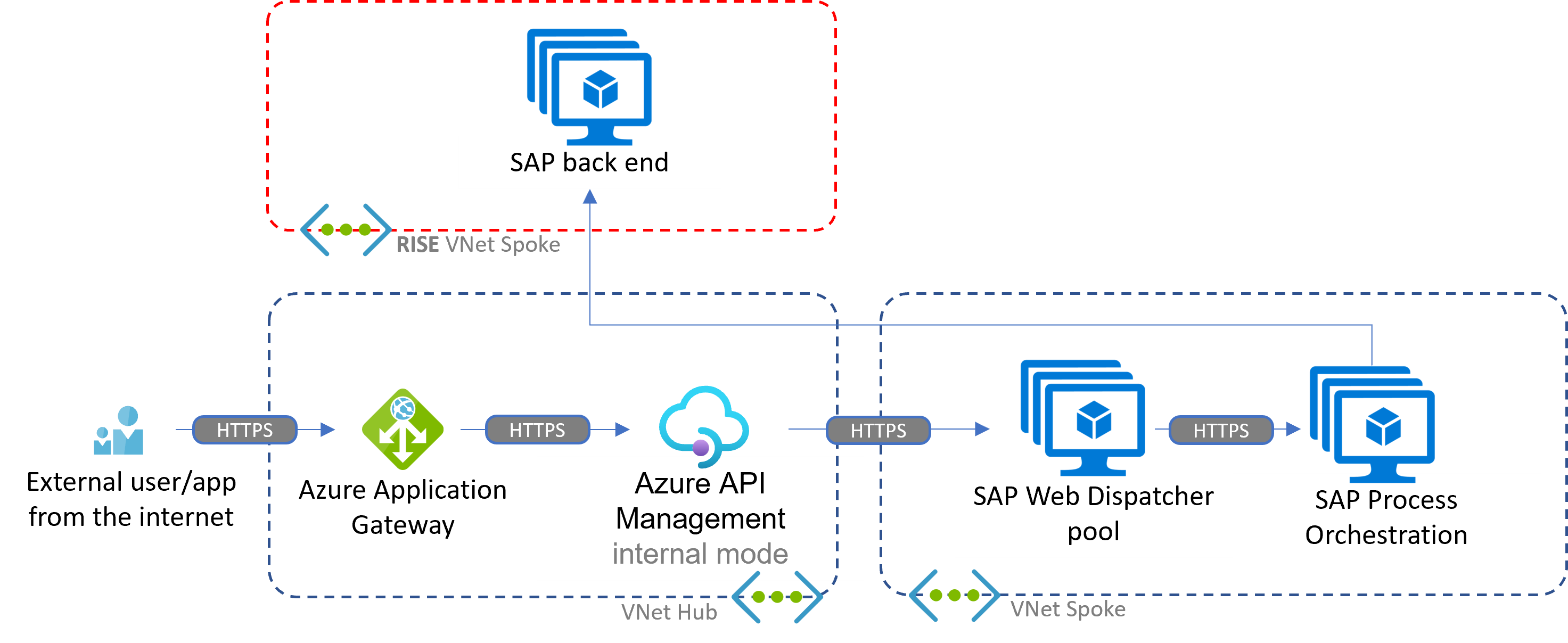

Scenario: SAP RISE-specifikt

SAP RISE-distributioner är tekniskt identiska med de scenarier som beskrevs tidigare, med undantag för att SAP själv hanterar sap-målarbetsbelastningen. De beskrivna begreppen kan användas här.

Följande diagram visar två installationer som exempel. Mer information finns i SAP RISE-referensguiden.

Viktigt!

Kontakta SAP för att se till att kommunikationsportar för ditt scenario tillåts och öppnas i NSG:er.

HTTP-inkommande

I den första installationen styr kunden integreringsskiktet, inklusive SAP Process Orchestration och den fullständiga inkommande sökvägen. Endast det slutliga SAP-målet körs i RISE-prenumerationen. Kommunikation till den RISE-värdbaserade arbetsbelastningen konfigureras via peering för virtuella nätverk, vanligtvis via hubben. En potentiell integrering kan vara IDocs som publiceras till SAP ERP-webbtjänsten /sap/bc/idoc_xml av en extern part.

Det här andra exemplet visar en konfiguration där SAP RISE kör hela integrationskedjan, förutom API Management-lagret.

Utgående fil

I det här scenariot skriver den SAP-hanterade processorkestreringsinstansen filer till den kundhanterade filresursen i Azure eller till en arbetsbelastning som sitter lokalt. Kunden hanterar utbrytningen.

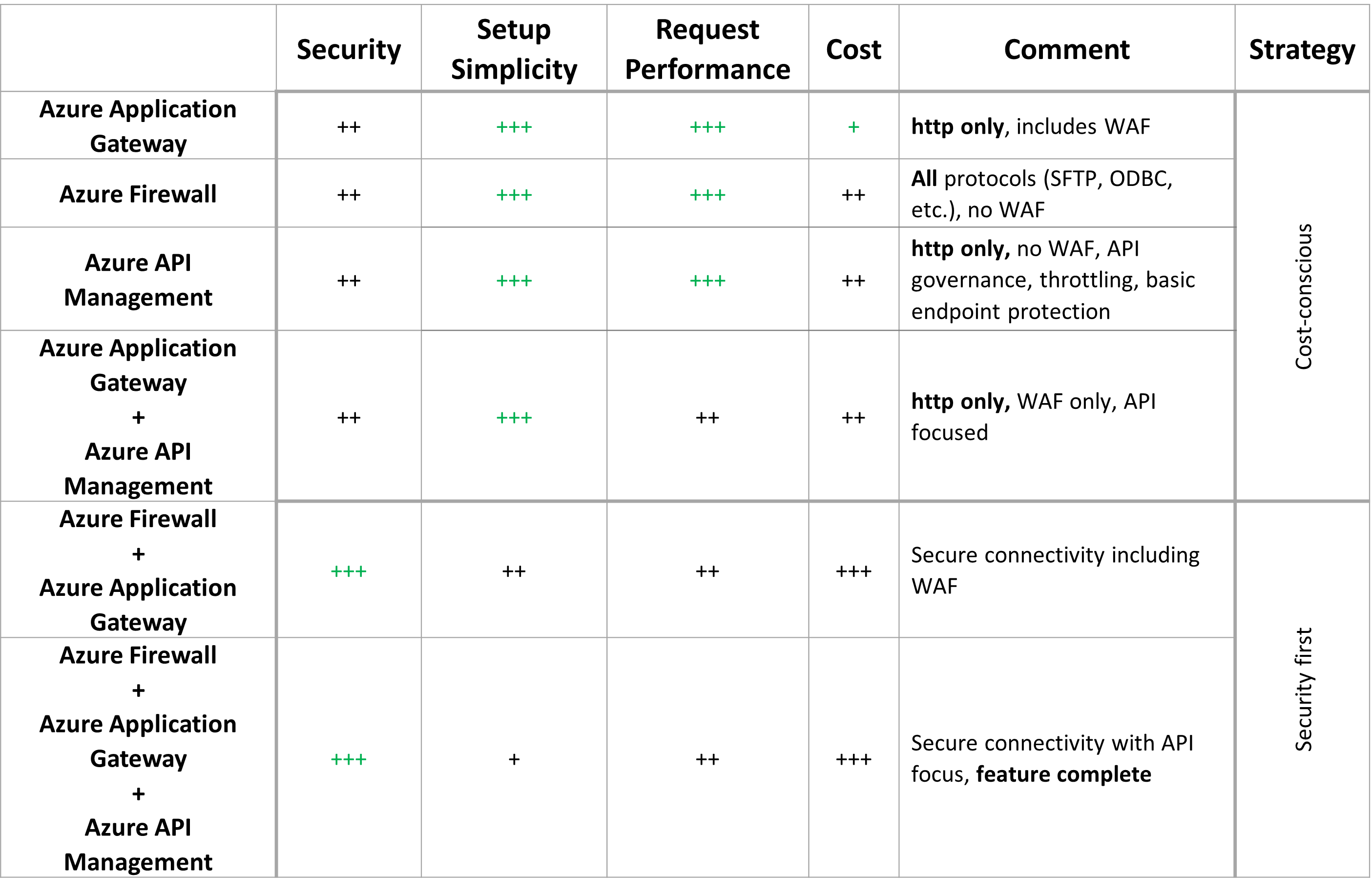

Jämförelse av gatewaykonfigurationer

Kommentar

Prestanda- och kostnadsmått förutsätter nivåer i produktionsklass. Mer information finns på sidan med priskalkylatorn för Azure. Se även följande artiklar: Azure Firewall-prestanda, Stöd för hög trafik i Application Gateway och Kapacitet för en Azure API Management-instans.

Beroende på vilka integreringsprotokoll du använder kan du behöva flera komponenter. Mer information om fördelarna med de olika kombinationerna av att länka Azure Application Gateway med Azure Firewall finns i Azure Firewall och Application Gateway för virtuella nätverk.

Integrationsregel för tumme

För att avgöra vilka integreringsscenarier som beskrivs i den här artikeln bäst passar dina krav bör du utvärdera dem från fall till fall. Överväg att aktivera följande funktioner:

Begära begränsning med hjälp av API Management

Begränsningar för samtidiga begäranden på SAP Web Dispatcher

Ömsesidig TLS för att verifiera klienten och mottagaren

Azure Firewall för icke-HTTP-integreringar

Hög tillgänglighet och haveriberedskap för VM-baserade SAP-integreringsarbetsbelastningar

Moderna autentiseringsmekanismer som OAuth2, där så är tillämpligt

Ett hanterat nyckelarkiv som Azure Key Vault för alla inblandade autentiseringsuppgifter, certifikat och nycklar

Alternativ till SAP Process Orchestration med Azure Integration Services

Med Azure Integration Services-portföljen kan du internt hantera de integreringsscenarier som SAP Process Orchestration omfattar. Information om hur du utformar SAP IFlow-mönster via molnbaserade medel finns i den här bloggserien. Anslutningsguiden innehåller mer information om AS2 och EDIFACT.

Mer information finns i Azure Logic Apps-anslutningsappar för dina önskade SAP-gränssnitt.

Nästa steg

Skydda API:er med Application Gateway och API Management

Integrera API Management i ett internt virtuellt nätverk med Application Gateway

Förstå Application Gateway WAF för SAP

Förstå konsekvenserna av att kombinera Azure Firewall och Azure Application Gateway