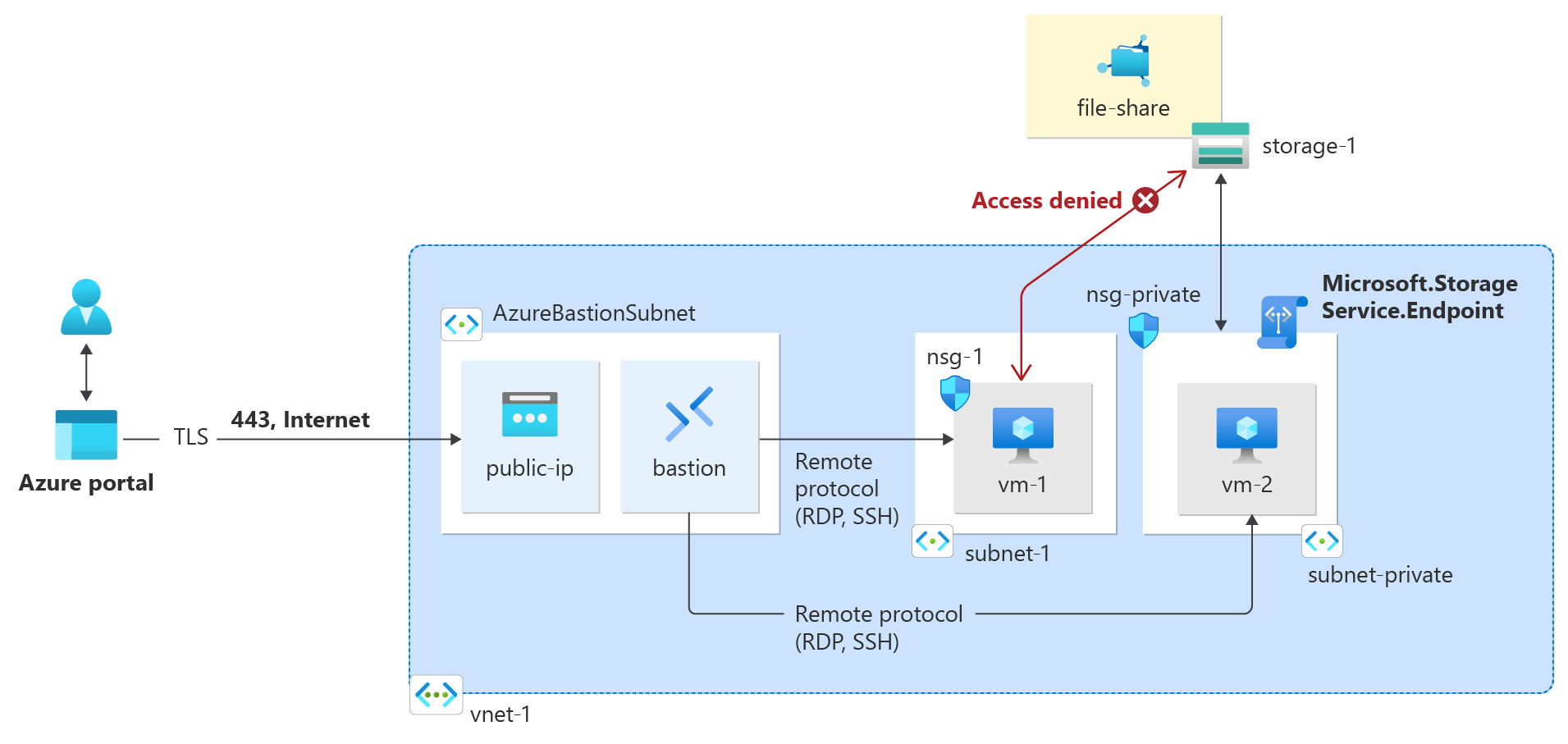

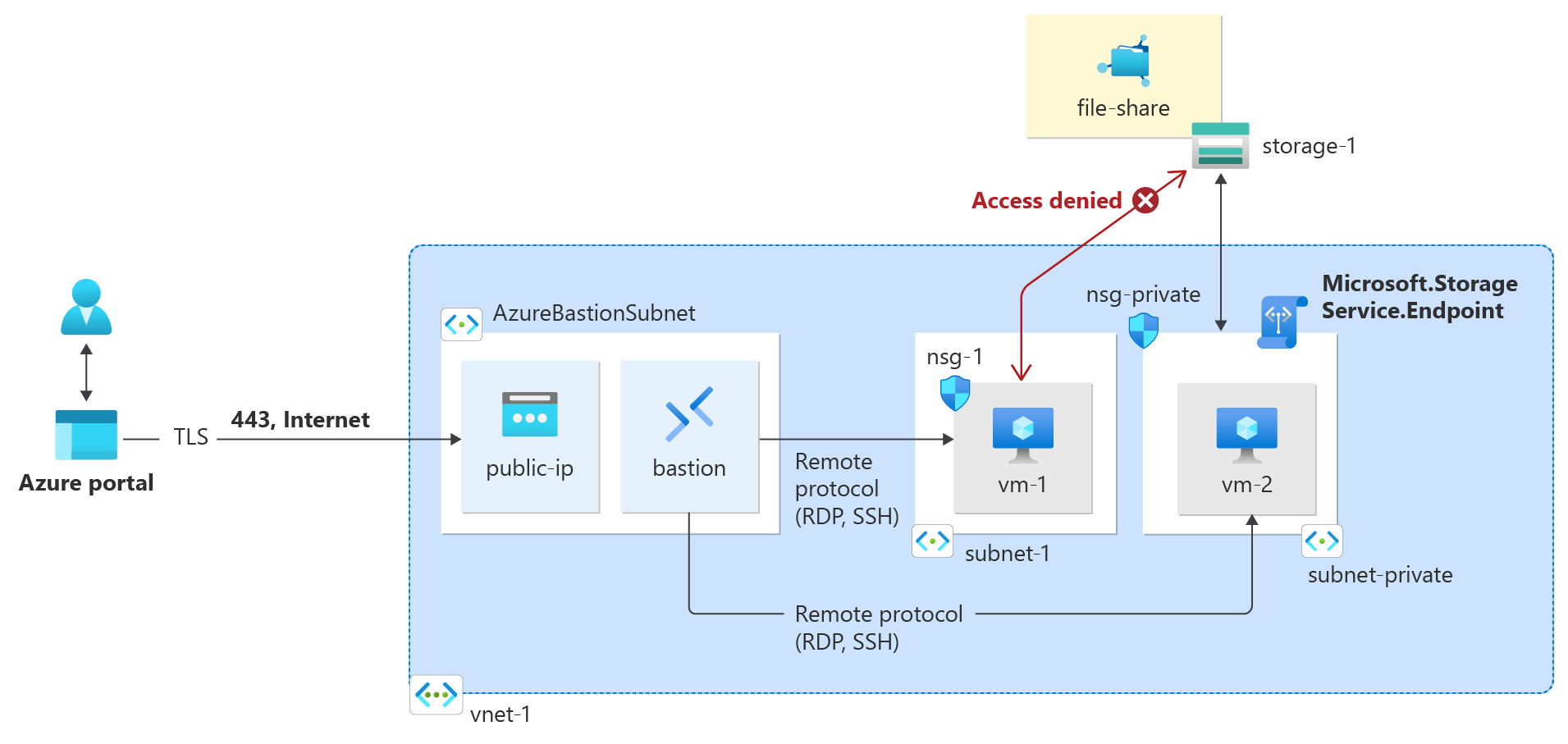

Med tjänstslutpunkter för virtuellt nätverk kan du begränsa nätverksåtkomsten till vissa Azure-tjänstresurser till ett virtuellt nätverksundernät. Du kan också ta bort resursernas internetåtkomst. Tjänstslutpunkter tillhandahåller direktanslutning från ditt virtuella nätverk till Azure-tjänster som stöds, så att du kan använda det virtuella nätverkets privata adressutrymme för att få åtkomst till Azure-tjänsterna. Trafik till Azure-resurser genom tjänstslutpunkterna finns alltid kvar i Microsoft Azure-stamnätverket.

I den här tutorialen lär du dig följande:

- Skapa ett virtuellt nätverk med ett undernät

- Lägga till ett undernät och aktivera en tjänstslutpunkt

- Skapa en Azure-resurs och tillåt nätverksåtkomst till den från endast ett undernät

- Distribuera en virtuell dator (VM) till varje undernät

- Bekräfta åtkomsten till en resurs från ett undernät

- Bekräfta att åtkomst nekas till en resurs från ett undernät och Internet

Förutsättningar

Om du inte har en Azure-prenumeration, skapa ett gratis konto innan du börjar.

Azure Cloud Shell

Azure är värd för Azure Cloud Shell, en interaktiv gränssnittsmiljö som du kan använda via webbläsaren. Du kan använda antingen Bash eller PowerShell med Cloud Shell för att arbeta med Azure-tjänster. Du kan använda förinstallerade Cloud Shell-kommandon för att köra koden i den här artikeln, utan att behöva installera något i din lokala miljö.

Så här startar du Azure Cloud Shell:

| Alternativ |

Exempel/länk |

| Välj Försök i det övre högra hörnet av kod- eller kommandoblocket. Om du väljer Prova kopieras inte koden eller kommandot automatiskt till Cloud Shell. |

|

| Gå till https://shell.azure.com eller Välj knappen Starta Cloud Shell för att öppna Cloud Shell i webbläsaren. |

|

| Välj knappen Cloud Shell på menyn längst upp till höger i Azure-portalen. |

|

Så här använder du Azure Cloud Shell:

Starta Cloud Shell.

Välj knappen Kopiera i ett kodblock (eller kommandoblock) för att kopiera koden eller kommandot.

Klistra in koden eller kommandot i Cloud Shell-sessionen genom att välja Ctrl+Skift+V i Windows och Linux, eller genom att välja Cmd+Skift+V på macOS.

Välj Ange för att köra koden eller kommandot.

Om du väljer att installera och använda PowerShell lokalt kräver den här artikeln Azure PowerShell-modulen version 1.0.0 eller senare. Kör Get-Module -ListAvailable Az för att hitta den installerade versionen. Om du behöver uppgradera kan du läsa Install Azure PowerShell module (Installera Azure PowerShell-modul). Om du kör PowerShell lokalt måste du också köra Connect-AzAccount för att skapa en anslutning till Azure.

Om du inte har något Azure-konto skapar du ett kostnadsfritt konto innan du börjar.

- Den här artikeln kräver version 2.0.28 eller senare av Azure CLI. Om du använder Azure Cloud Shell är den senaste versionen redan installerad.

Aktivera en tjänstslutpunkt

Skapa ett virtuellt nätverk och en Azure Bastion-värd

Följande procedur skapar ett virtuellt nätverk med ett resursundernät, ett Azure Bastion-undernät och en Bastion-värd:

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger du eller väljer följande information:

| Inställning |

Värde |

|

Projektinformation |

|

| Prenumeration |

Välj din prenumeration. |

| Resursgrupp |

Välj Skapa ny.

Ange test-rg som namn.

Välj OK. |

|

Instansinformation |

|

| Namn |

Ange vnet-1. |

| Region |

Välj Östra USA 2. |

Välj Nästa för att fortsätta till fliken Säkerhet .

I avsnittet Azure Bastion väljer du Aktivera Azure Bastion.

Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via Secure Shell (SSH) eller Remote Desktop Protocol (RDP) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information finns i Vad är Azure Bastion?.

Anmärkning

Timprissättningen startar när Bastion aktiveras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du implementerar Bastion som en del av en handledning eller test, rekommenderar vi att du raderar denna resurs efter att du har använt den klart.

I Azure Bastion anger eller väljer du följande information:

| Inställning |

Värde |

| Azure Bastion-värdnamn |

Ange bastion. |

| Offentlig IP-adress för Azure Bastion |

Välj Skapa en offentlig IP-adress.

Ange public-ip-bastion i Namn.

Välj OK. |

Välj Nästa för att fortsätta till fliken IP-adresser .

I rutan adressutrymme i Undernät väljer du standardundernätet .

I Redigera undernät anger eller väljer du följande information:

| Inställning |

Värde |

| Undernätssyfte |

Låt standardinställningen Default vara kvar. |

| Namn |

Ange undernät-1. |

|

IPv4 |

|

| IPv4-adressintervall |

Låt standardvärdet vara 10.0.0.0/16. |

| Startadress |

Låt standardvärdet vara 10.0.0.0. |

| Storlek |

Lämna standardvärdet /24 (256 adresser). |

Välj Spara.

Välj Granska och skapa längst ned i fönstret. När valideringen har godkänts väljer du Skapa.

Tjänstslutpunkter aktiveras per tjänst, per undernät.

I sökrutan överst på portalsidan söker du efter Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

I Virtuella nätverk väljer du vnet-1.

I avsnittet Inställningari vnet-1 väljer du Undernät.

Välj + Undernät.

På sidan Lägg till undernät anger du eller väljer följande information:

| Inställning |

Värde |

| Namn |

subnet-private |

| Adressintervall för undernätet |

Låt standardvärdet vara 10.0.2.0/24. |

|

TJÄNSTSLUTPUNKTER |

|

| Tjänster |

Välj Microsoft.Storage |

Välj Spara.

Skapa ett virtuellt nätverk

Innan du skapar ett virtuellt nätverk måste du skapa en resursgrupp för det virtuella nätverket och alla andra resurser som skapas i den här artikeln. Skapa en resursgrupp med New-AzResourceGroup. I följande exempel skapas en resursgrupp med namnet test-rg:

$rg = @{

ResourceGroupName = "test-rg"

Location = "westus2"

}

New-AzResourceGroup @rg

Skapa ett virtuellt nätverk med hjälp av New-AzVirtualNetwork. I följande exempel skapas ett virtuellt nätverk med namnet vnet-1 med adressprefixet 10.0.0.0/16.

$vnet = @{

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "vnet-1"

AddressPrefix = "10.0.0.0/16"

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Skapa en undernätskonfiguration med New-AzVirtualNetworkSubnetConfig. I följande exempel skapas en undernätskonfiguration för ett undernät med namnet subnet-public:

$subpub = @{

Name = "subnet-public"

AddressPrefix = "10.0.0.0/24"

VirtualNetwork = $virtualNetwork

}

$subnetConfigPublic = Add-AzVirtualNetworkSubnetConfig @subpub

Skapa undernätet i det virtuella nätverket genom att skriva undernätskonfigurationen till det virtuella nätverket med Set-AzVirtualNetwork:

$virtualNetwork | Set-AzVirtualNetwork

Skapa ett annat undernät i det virtuella nätverket. I det här exemplet skapas ett undernät med namnet subnet-private med en tjänstslutpunkt för Microsoft.Storage:

$subpriv = @{

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

VirtualNetwork = $virtualNetwork

ServiceEndpoint = "Microsoft.Storage"

}

$subnetConfigPrivate = Add-AzVirtualNetworkSubnetConfig @subpriv

$virtualNetwork | Set-AzVirtualNetwork

Distribuera Azure Bastion

Azure Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via Secure Shell (SSH) eller Remote Desktop Protocol (RDP) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information om Bastion finns i Vad är Azure Bastion?.

Timprissättningen startar när Bastion aktiveras, oavsett utgående dataanvändning. Mer information finns i Priser och SKU:er. Om du implementerar Bastion som en del av en handledning eller test, rekommenderar vi att du raderar denna resurs efter att du har använt den klart.

Konfigurera ett Bastion-undernät för ditt virtuella nätverk. Det här undernätet är endast reserverat för Bastion-resurser och måste ha namnet AzureBastionSubnet.

$subnet = @{

Name = 'AzureBastionSubnet'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.1.0/26'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Ange konfigurationen:

$virtualNetwork | Set-AzVirtualNetwork

Skapa en offentlig IP-adress för Bastion. Bastion-värden använder den publika IP-adressen för åtkomst till SSH och RDP via port 443.

$ip = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip'

Location = 'westus2'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip

Använd kommandot New-AzBastion för att skapa en ny Standard Bastion-värd i AzureBastionSubnet:

$bastion = @{

Name = 'bastion'

ResourceGroupName = 'test-rg'

PublicIpAddressRgName = 'test-rg'

PublicIpAddressName = 'public-ip'

VirtualNetworkRgName = 'test-rg'

VirtualNetworkName = 'vnet-1'

Sku = 'Basic'

}

New-AzBastion @bastion -AsJob

Det tar cirka 10 minuter att distribuera Bastion-resurserna. Du kan skapa virtuella datorer i nästa avsnitt medan Bastion distribueras till ditt virtuella nätverk.

Skapa ett virtuellt nätverk

Innan du skapar ett virtuellt nätverk måste du skapa en resursgrupp för det virtuella nätverket och alla andra resurser som skapas i den här artikeln. Skapa en resursgrupp med az group create. I följande exempel skapas en resursgrupp med namnet test-rg på platsen westus2 .

az group create \

--name test-rg \

--location westus2

Skapa ett virtuellt nätverk med ett undernät med az network vnet create.

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-public \

--subnet-prefix 10.0.0.0/24

Du kan endast aktivera tjänstslutpunkter för tjänster som stöder tjänstslutpunkter. Visa tjänstslutpunktsaktiverade tjänster som är tillgängliga på en Azure-plats med az network vnet list-endpoint-services. I följande exempel returneras en lista över tjänstslutpunktsaktiverade tjänster som är tillgängliga i regionen westus2 . Listan över tjänster som returneras växer med tiden, när fler Azure-tjänster blir aktiverade för tjänstslutpunkter.

az network vnet list-endpoint-services \

--location westus2 \

--out table

Skapa ytterligare ett undernät i det virtuella nätverket med az network vnet subnet create. I det här exemplet skapas en tjänstslutpunkt för för Microsoft.Storage undernätet:

az network vnet subnet create \

--vnet-name vnet-1 \

--resource-group test-rg \

--name subnet-private \

--address-prefix 10.0.1.0/24 \

--service-endpoints Microsoft.Storage

Begränsa nätverksåtkomst för ett undernät

Som standard kan alla virtuella datorinstanser i ett undernät kommunicera med alla resurser. Du kan begränsa kommunikationen till och från alla resurser i ett undernät genom att skapa en nätverkssäkerhetsgrupp och koppla den till undernätet.

Sök efter nätverkssäkerhetsgrupp i sökrutan överst på portalsidan. Välj Nätverkssäkerhetsgrupper i sökresultaten.

I Nätverkssäkerhetsgrupper väljer du + Skapa.

På fliken Grundläggande i Skapa nätverkssäkerhetsgrupp anger du eller väljer följande information:

| Inställning |

Värde |

|

Projektinformation |

|

| Prenumeration |

Välj din prenumeration. |

| Resursgrupp |

Välj test-rg. |

|

Instansinformation |

|

| Namn |

Ange nsg-storage. |

| Region |

Välj Östra USA 2. |

Välj Granska + skapaoch välj sedan Skapa.

Skapa en nätverkssäkerhetsgrupp med New-AzNetworkSecurityGroup. I följande exempel skapas en nätverkssäkerhetsgrupp med namnet nsg-private.

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Location = 'westus2'

Name = 'nsg-private'

}

$nsg = New-AzNetworkSecurityGroup @nsgpriv

Skapa en nätverkssäkerhetsgrupp med az network nsg create. I följande exempel skapas en nätverkssäkerhetsgrupp med namnet nsg-private.

az network nsg create \

--resource-group test-rg \

--name nsg-private

Skapa regler för nätverkssäkerhetsgruppen (NSG) för utgående trafik

Sök efter nätverkssäkerhetsgrupp i sökrutan överst på portalsidan. Välj Nätverkssäkerhetsgrupper i sökresultaten.

Välj nsg-storage.

Välj Utgående säkerhetsregler i Inställningar.

Välj + Lägg till.

Skapa en regel som tillåter utgående kommunikation till Azure Storage-tjänsten. Ange eller välj följande information i Lägg till utgående säkerhetsregel:

| Inställning |

Värde |

| Källa |

Välj Service Tag. |

| Servicetagg för källa |

Välj VirtualNetwork. |

| Källportsintervall |

Lämna standardvärdet *. |

| Resmål |

Välj Service Tag. |

| Destinationstjänsttagg |

Välj Storage. |

| Tjänster |

Låt standardvärdet Anpassad vara kvar. |

| Intervall för målportar |

Ange 445. |

| Protokoll |

Välj Valfritt. |

| Åtgärd |

Välj Tillåt. |

| Prioritet |

Låt standardvärdet vara 100. |

| Namn |

Ange allow-storage-all. |

Välj + Lägg till.

Skapa en annan utgående säkerhetsregel som nekar kommunikation till Internet. Den här regeln åsidosätter en standardregel i alla nätverkssäkerhetsgrupper som tillåter utgående Internetkommunikation. Slutför föregående steg med följande värden i Lägg till utgående säkerhetsregel:

| Inställning |

Värde |

| Källa |

Välj Service Tag. |

| Servicetagg för källa |

Välj VirtualNetwork. |

| Källportsintervall |

Lämna standardvärdet *. |

| Resmål |

Välj Service Tag. |

| Destinationstjänsttagg |

Välj Internet. |

| Tjänster |

Låt standardvärdet Anpassad vara kvar. |

| Intervall för målportar |

Ange *. |

| Protokoll |

Välj Valfritt. |

| Åtgärd |

Välj Neka. |

| Prioritet |

Lämna standardvärdet 110. |

| Namn |

Ange neka-internet-all. |

Välj Lägg till.

Sök efter nätverkssäkerhetsgrupp i sökrutan överst på portalsidan. Välj Nätverkssäkerhetsgrupper i sökresultaten.

Välj nsg-storage.

Välj Undernät i Inställningar.

Välj + Associera.

I Associera undernät väljer du vnet-1 i Virtuellt nätverk. Välj undernät privat i undernät.

Välj OK.

Skapa säkerhetsregler för nätverkssäkerhetsgrupper med New-AzNetworkSecurityRuleConfig. Följande regel tillåter utgående åtkomst till de offentliga IP-adresser som tilldelats Azure Storage-tjänsten:

$r1 = @{

Name = "Allow-Storage-All"

Access = "Allow"

DestinationAddressPrefix = "Storage"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 100

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule1 = New-AzNetworkSecurityRuleConfig @r1

Följande regel nekar åtkomst till alla offentliga IP-adresser. Den tidigare regeln åsidosätter den här regeln på grund av dess högre prioritet, vilket ger åtkomst till de offentliga IP-adresserna för Azure Storage.

$r2 = @{

Name = "Deny-Internet-All"

Access = "Deny"

DestinationAddressPrefix = "Internet"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 110

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule2 = New-AzNetworkSecurityRuleConfig @r2

Använd Get-AzNetworkSecurityGroup för att hämta nätverkssäkerhetsgruppobjektet till en variabel. Använd Set-AzNetworkSecurityRuleConfig för att lägga till reglerna i nätverkssäkerhetsgruppen.

# Retrieve the existing network security group

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Name = 'nsg-private'

}

$nsg = Get-AzNetworkSecurityGroup @nsgpriv

# Add the new rules to the security group

$nsg.SecurityRules += $rule1

$nsg.SecurityRules += $rule2

# Update the network security group with the new rules

Set-AzNetworkSecurityGroup -NetworkSecurityGroup $nsg

Associera nätverkssäkerhetsgruppen till undernätets privata undernät med Set-AzVirtualNetworkSubnetConfig och skriv sedan undernätskonfigurationen till det virtuella nätverket. I följande exempel associeras nätverkssäkerhetsgruppen nsg-private till subnet-private undernätet.

$subnet = @{

VirtualNetwork = $VirtualNetwork

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

ServiceEndpoint = "Microsoft.Storage"

NetworkSecurityGroup = $nsg

}

Set-AzVirtualNetworkSubnetConfig @subnet

$virtualNetwork | Set-AzVirtualNetwork

Skapa säkerhetsregler med az network nsg rule create. Följande regel tillåter utgående åtkomst till de offentliga IP-adresser som tilldelats Azure Storage-tjänsten:

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-Storage-All \

--access Allow \

--protocol "*" \

--direction Outbound \

--priority 100 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Storage" \

--destination-port-range "*"

Varje nätverkssäkerhetsgrupp innehåller flera standardsäkerhetsregler. Regeln som följer åsidosätter en standardsäkerhetsregel som tillåter utgående åtkomst till alla offentliga IP-adresser. Alternativet destination-address-prefix "Internet" nekar utgående åtkomst till alla offentliga IP-adresser. Den tidigare regeln åsidosätter den här regeln på grund av dess högre prioritet, vilket ger åtkomst till de offentliga IP-adresserna för Azure Storage.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Deny-Internet-All \

--access Deny \

--protocol "*" \

--direction Outbound \

--priority 110 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Internet" \

--destination-port-range "*"

Följande regel tillåter inkommande SSH-trafik till undernätet var som helst. Regeln åsidosätter en standardsäkerhetsregel som nekar all inkommande trafik från internet. SSH tillåts till undernätet så att anslutningen kan testas i ett senare steg.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-SSH-All \

--access Allow \

--protocol Tcp \

--direction Inbound \

--priority 120 \

--source-address-prefix "*" \

--source-port-range "*" \

--destination-address-prefix "VirtualNetwork" \

--destination-port-range "22"

Associera nätverkssäkerhetsgruppen till subnet-private-undernätet med az network vnet subnet update. I följande exempel associeras nätverkssäkerhetsgruppen nsg-private till subnet-private undernätet.

az network vnet subnet update \

--vnet-name vnet-1 \

--name subnet-private \

--resource-group test-rg \

--network-security-group nsg-private

Begränsa nätverksåtkomsten till en resurs

De steg som krävs för att begränsa nätverksåtkomsten till resurser som skapats via Azure-tjänster, som är aktiverade för tjänstslutpunkter, varierar mellan olika tjänster. Läs dokumentationen för enskilda tjänster för specifika åtgärder för varje tjänst. Resten av den här självstudien innehåller steg för att begränsa nätverksåtkomsten för ett Azure Storage-konto, till exempel.

Skapa ett lagringskonto

Skapa ett Azure Storage-konto för stegen i den här artikeln. Om du redan har ett lagringskonto kan du använda det i stället.

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

Välj + Skapa.

På fliken Grundläggande i Skapa ett lagringskonto anger eller väljer du följande information:

| Inställning |

Värde |

|

Projektinformation |

|

| Prenumeration |

Välj din Azure-prenumeration. |

| Resursgrupp |

Välj test-rg. |

|

Instansinformation |

|

| Lagringskontonamn |

Ange storage1. Om namnet inte är tillgängligt anger du ett unikt namn. |

| Plats |

Välj (USA) East US 2. |

| Prestanda |

Lämna kvar standardinställningen Standard. |

| Redundans |

Välj Lokalt redundant lagring (LRS). |

Välj Granska.

Välj Skapa.

Skapa ett Azure Storage-konto med New-AzStorageAccount. Ersätt <replace-with-your-unique-storage-account-name> med ett namn som är unikt på alla Azure-platser, mellan 3 och 24 tecken långt, med endast siffror och gemener.

$storageAcctName = '<replace-with-your-unique-storage-account-name>'

$storage = @{

Location = 'westus2'

Name = $storageAcctName

ResourceGroupName = 'test-rg'

SkuName = 'Standard_LRS'

Kind = 'StorageV2'

}

New-AzStorageAccount @storage

När lagringskontot har skapats hämtar du nyckeln för lagringskontot till en variabel med Get-AzStorageAccountKey:

$storagekey = @{

ResourceGroupName = 'test-rg'

AccountName = $storageAcctName

}

$storageAcctKey = (Get-AzStorageAccountKey @storagekey).Value[0]

Nyckeln används för att skapa en fildelning i ett senare steg. Ange $storageAcctKey och notera värdet. Du anger den manuellt i ett senare steg när du mappar filresursen till en enhet på en virtuell dator.

De steg som behövs för att begränsa nätverksåtkomsten till resurser som har skapats via Azure-tjänster som är aktiverade för tjänstslutpunkter varierar från tjänst till tjänst. Läs dokumentationen för enskilda tjänster för specifika åtgärder för varje tjänst. Resten av den här artikeln innehåller steg för att begränsa nätverksåtkomsten för ett Azure Storage-konto, till exempel.

Skapa ett lagringskonto

Skapa ett Azure Storage-konto med az storage account create. Ersätt <replace-with-your-unique-storage-account-name> med ett namn som är unikt på alla Azure-platser, mellan 3 och 24 tecken långt, med endast siffror och gemener.

storageAcctName="<replace-with-your-unique-storage-account-name>"

az storage account create \

--name $storageAcctName \

--resource-group test-rg \

--sku Standard_LRS \

--kind StorageV2

När lagringskontot har skapats hämtar du anslutningssträngen för lagringskontot till en variabel med az storage account show-connection-string. Anslutningssträngen används för att skapa en fildelning i ett senare steg.

saConnectionString=$(az storage account show-connection-string \

--name $storageAcctName \

--resource-group test-rg \

--query 'connectionString' \

--out tsv)

Viktigt!

Microsoft rekommenderar att du använder det säkraste tillgängliga autentiseringsflödet. Det autentiseringsflöde som beskrivs i den här proceduren kräver mycket stort förtroende för programmet och medför risker som inte finns i andra flöden. Du bör bara använda det här flödet när andra säkrare flöden, till exempel hanterade identiteter, inte är livskraftiga.

Mer information om hur du ansluter till ett lagringskonto med hjälp av en hanterad identitet finns i Använda en hanterad identitet för att få åtkomst till Azure Storage.

Skapa en fildelning i lagringskontot

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

I Lagringskonton väljer du det lagringskonto som du skapade i föregående steg.

I Datalagring väljer du Filresurser.

Välj + Fildelning.

Ange eller välj följande information i Ny filresurs:

| Inställning |

Värde |

| Namn |

Ange fildelning. |

| Nivå |

Lämna standardvärdet Transaktionsoptimerad. |

Välj Nästa: Säkerhetskopiera.

Avmarkera Aktivera säkerhetskopiering.

Välj Granska + skapaoch välj sedan Skapa.

Skapa en kontext för ditt lagringskonto och din nyckel med New-AzStorageContext. Kontexten kapslar in lagringskontots namn och kontonyckel:

$storagecontext = @{

StorageAccountName = $storageAcctName

StorageAccountKey = $storageAcctKey

}

$storageContext = New-AzStorageContext @storagecontext

Skapa en fildelning med New-AzStorageShare:

$fs = @{

Name = "file-share"

Context = $storageContext

}

$share = New-AzStorageShare @fs

Skapa en fildelning i lagringskontot med az storage share create. I ett senare steg monteras den här fildelningen för att verifiera nätverksåtkomsten till den.

az storage share create \

--name file-share \

--quota 2048 \

--connection-string $saConnectionString > /dev/null

Begränsa nätverksåtkomsten till ett undernät

Som standard accepterar lagringskonton nätverksanslutningar från klienter i alla nätverk, inklusive Internet. Du kan begränsa nätverksåtkomsten från Internet och alla andra undernät i alla virtuella nätverk (förutom undernätets privata undernät i det virtuella nätverket vnet-1 .)

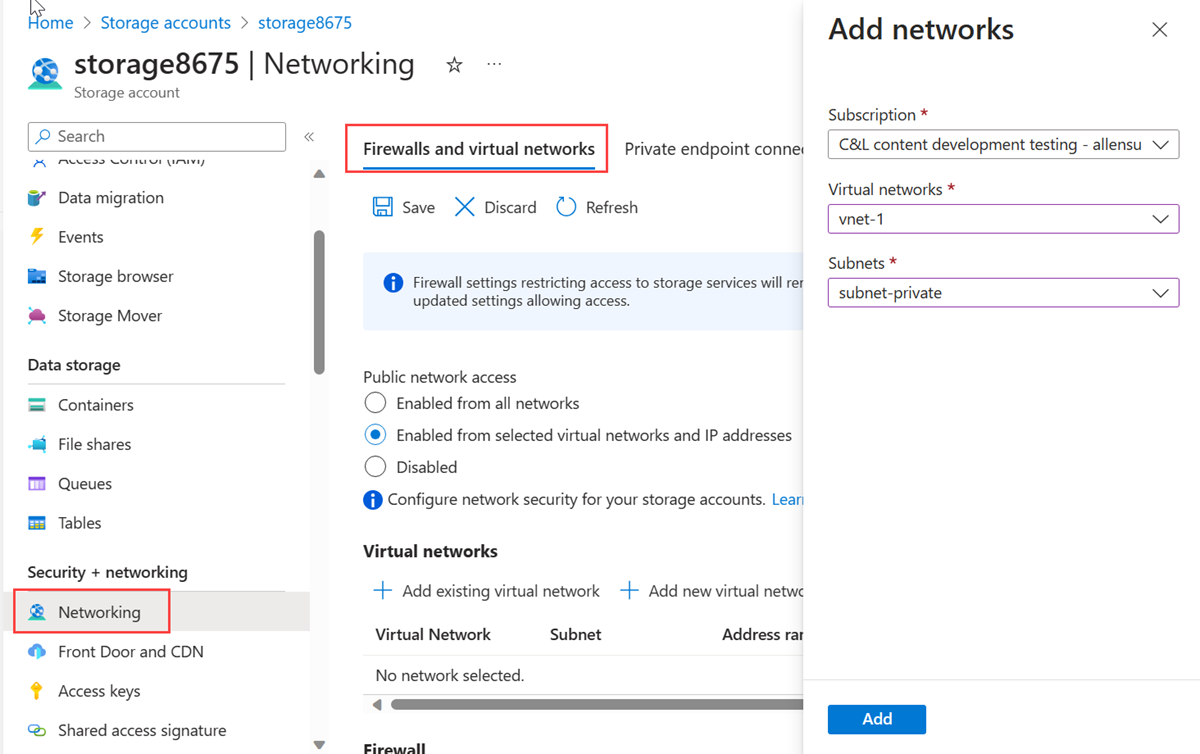

Så här begränsar du nätverksåtkomsten till ett undernät:

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

Välj ditt lagringskonto.

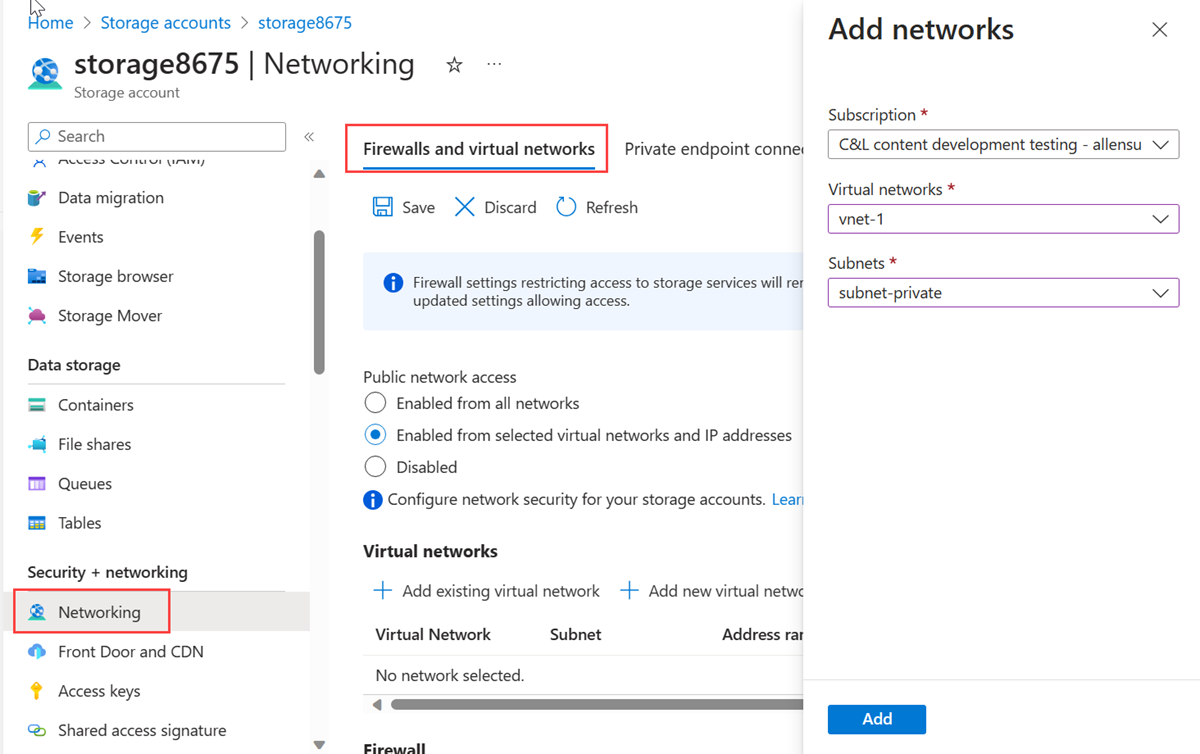

I Säkerhet + nätverk väljer du Nätverk.

På fliken Brandväggar och virtuella nätverk väljer du Aktiverad från valda virtuella nätverk och IP-adresser i Offentlig nätverksåtkomst.

I Virtuella nätverk väljer du + Lägg till befintligt virtuellt nätverk.

I Lägg till nätverk anger eller väljer du följande information:

| Inställning |

Värde |

| Prenumeration |

Välj din prenumeration. |

| Virtuella nätverk |

Välj vnet-1. |

| Undernät |

Välj subnet-private. |

Välj Lägg till.

Spara konfigurationerna för virtuella nätverk genom att välja Spara .

Som standard godkänner lagringskonton nätverksanslutningar från klienter i alla nätverk. Om du vill begränsa åtkomsten till valda nätverk ändrar du standardåtgärden till Neka med Update-AzStorageAccountNetworkRuleSet. När nätverksåtkomst nekas är lagringskontot inte tillgängligt från något nätverk.

$storagerule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

DefaultAction = "Deny"

}

Update-AzStorageAccountNetworkRuleSet @storagerule

Hämta det skapade virtuella nätverket med Get-AzVirtualNetwork och hämta sedan det privata undernätsobjektet till en variabel med Get-AzVirtualNetworkSubnetConfig:

$subnetpriv = @{

ResourceGroupName = "test-rg"

Name = "vnet-1"

}

$privateSubnet = Get-AzVirtualNetwork @subnetpriv | Get-AzVirtualNetworkSubnetConfig -Name "subnet-private"

Tillåt nätverksåtkomst till lagringskontot från undernätets privata undernät med Add-AzStorageAccountNetworkRule.

$storagenetrule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

VirtualNetworkResourceId = $privateSubnet.Id

}

Add-AzStorageAccountNetworkRule @storagenetrule

Som standard godkänner lagringskonton nätverksanslutningar från klienter i alla nätverk. Om du vill begränsa åtkomsten till valda nätverk ändrar du standardåtgärden till Neka med az storage account update. När nätverksåtkomst nekas är lagringskontot inte tillgängligt från något nätverk.

az storage account update \

--name $storageAcctName \

--resource-group test-rg \

--default-action Deny

Tillåt nätverksåtkomst till lagringskontot från subnet-private-undernätet med az storage account network-rule add.

az storage account network-rule add \

--resource-group test-rg \

--account-name $storageAcctName \

--vnet-name vnet-1 \

--subnet subnet-private

Distribuera virtuella datorer till undernät

Om du vill testa nätverksåtkomsten till ett lagringskonto distribuerar du en virtuell dator till varje undernät.

Skapa en virtuell testdator

Följande procedur skapar en virtuell testdator (VM) med namnet vm-1 i det virtuella nätverket.

I portalen söker du efter och väljer Virtuella datorer.

I Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

På fliken Grundläggande i Skapa en virtuell dator anger eller väljer du följande information:

| Inställning |

Värde |

|

Projektinformation |

|

| Prenumeration |

Välj din prenumeration. |

| Resursgrupp |

Välj test-rg. |

|

Instansinformation |

|

| Namn på virtuell maskin |

Ange vm-1. |

| Region |

Välj Östra USA 2. |

| Tillgängliga alternativ |

Välj Ingen infrastrukturredundans krävs. |

| Säkerhetstyp |

Låt standardvärdet Standard vara kvar. |

| Bild |

Välj Windows Server 2022 Datacenter – x64 Gen2. |

| VM-arkitektur |

Låt standardvärdet x64 vara kvar. |

| Storlek |

Välj en storlek. |

|

Administratörskonto |

|

| Autentiseringstyp |

Välj Lösenord. |

| Användarnamn |

Ange azureuser. |

| Lösenord |

Ange ett lösenord. |

| Bekräfta lösenord |

Ange lösenordet igen. |

|

Regler för inkommande portar |

|

| Offentliga inkommande portar |

Välj Ingen. |

Välj fliken Nätverk överst på sidan.

Ange eller välj följande information på fliken Nätverk :

| Inställning |

Värde |

|

Nätverksgränssnitt |

|

| Virtuellt nätverk |

Välj vnet-1. |

| Subnät |

Välj undernät-1 (10.0.0.0/24). |

| Offentlig IP-adress |

Välj Ingen. |

| NIC-nätverkssäkerhetsgrupp |

Välj Avancerat. |

| Konfigurera nätverkssäkerhetsgrupp |

Välj Skapa ny.

Ange nsg-1 som namn.

Låt resten vara som standard och välj OK. |

Låt resten av inställningarna vara som standard och välj Granska + skapa.

Granska inställningarna och välj Skapa.

Anmärkning

Virtuella datorer inom ett virtuellt nätverk som har en bastionvärd behöver inte offentliga IP-adresser. Bastion tillhandahåller den offentliga IP-adressen och de virtuella datorerna använder privata IP-adresser för att kommunicera i nätverket. Du kan ta bort de offentliga IP-adresserna från alla virtuella datorer i bastionens värdbaserade virtuella nätverk. Mer information finns i Koppla bort en offentlig IP-adress från en virtuell Azure-dator.

Anmärkning

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Standardmekanismen för utgående IP-åtkomst tillhandahåller en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av virtuella maskinskalsatser i flexibelt orkestreringsläge saknar standardiserad utgående åtkomst.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Skapa den andra virtuella datorn

Skapa en andra virtuell dator som upprepar stegen i föregående avsnitt. Ersätt följande värden i Skapa en virtuell dator:

| Inställning |

Värde |

| Namn på virtuell maskin |

Ange vm-private. |

| Subnät |

Välj subnet-private. |

| Offentlig IP-adress |

Välj Ingen. |

| NIC-nätverkssäkerhetsgrupp |

Välj Ingen. |

Varning

Fortsätt inte till nästa steg förrän distributionen har slutförts.

Skapa din första virtuella dator

Skapa en virtuell dator i undernätets offentliga undernät med New-AzVM. När du kör kommandot som följer uppmanas du att ange autentiseringsuppgifter. De värden som du anger konfigureras som användarnamn och lösenord för den virtuella datorn.

$vm1 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-public"

Name = "vm-public"

PublicIpAddressName = $null

}

New-AzVm @vm1

Skapa den andra virtuella datorn

Skapa en virtuell dator i undernätets privata undernät:

$vm2 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-private"

Name = "vm-private"

PublicIpAddressName = $null

}

New-AzVm @vm2

Det tar några minuter för Azure att skapa den virtuella datorn. Fortsätt inte till nästa steg förrän Azure har skapat den virtuella datorn och returnerar utdata till PowerShell.

Om du vill testa nätverksåtkomsten till ett lagringskonto distribuerar du en virtuell dator till varje undernät.

Skapa din första virtuella dator

Skapa en virtuell dator i undernätets offentliga undernät med az vm create. Om det inte redan finns SSH-nycklar på en standardnyckelplats skapar kommandot dem. Om du vill använda en specifik uppsättning tangenter använder du --ssh-key-value-alternativet.

az vm create \

--resource-group test-rg \

--name vm-public \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-public \

--admin-username azureuser \

--generate-ssh-keys

Det tar några minuter att skapa den virtuella datorn. När den virtuella datorn har skapats visar Azure CLI information som liknar följande exempel:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-public",

"location": "westus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.4",

"publicIpAddress": "203.0.113.24",

"resourceGroup": "test-rg"

}

Skapa den andra virtuella datorn

az vm create \

--resource-group test-rg \

--name vm-private \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-private \

--admin-username azureuser \

--generate-ssh-keys

Det tar några minuter att skapa den virtuella datorn.

Bekräfta åtkomst till lagringskontot

Den virtuella dator som du skapade tidigare och som har tilldelats det undernäts-privata undernätet används för att bekräfta åtkomsten till lagringskontot. Den virtuella dator som du skapade i föregående avsnitt som har tilldelats undernätet-1 används för att bekräfta att åtkomsten till lagringskontot är blockerad.

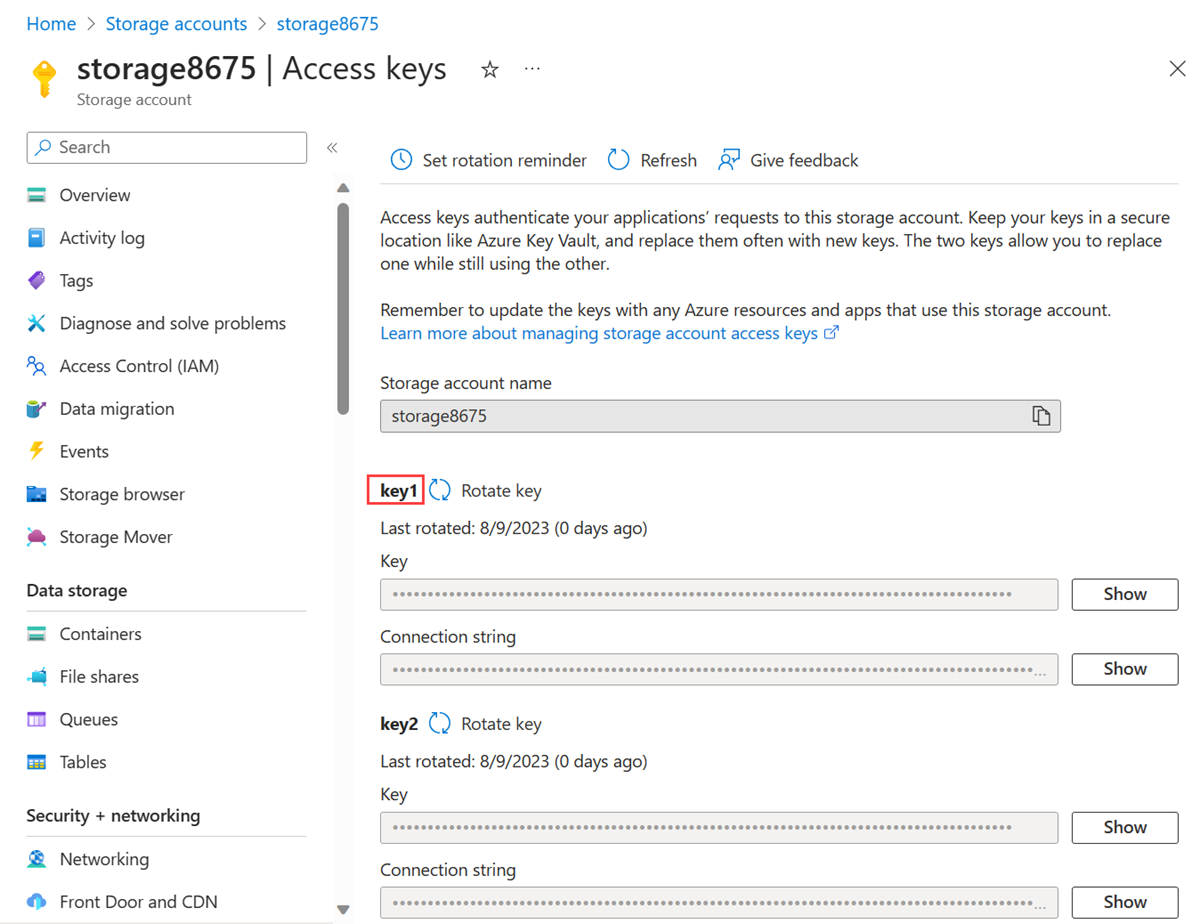

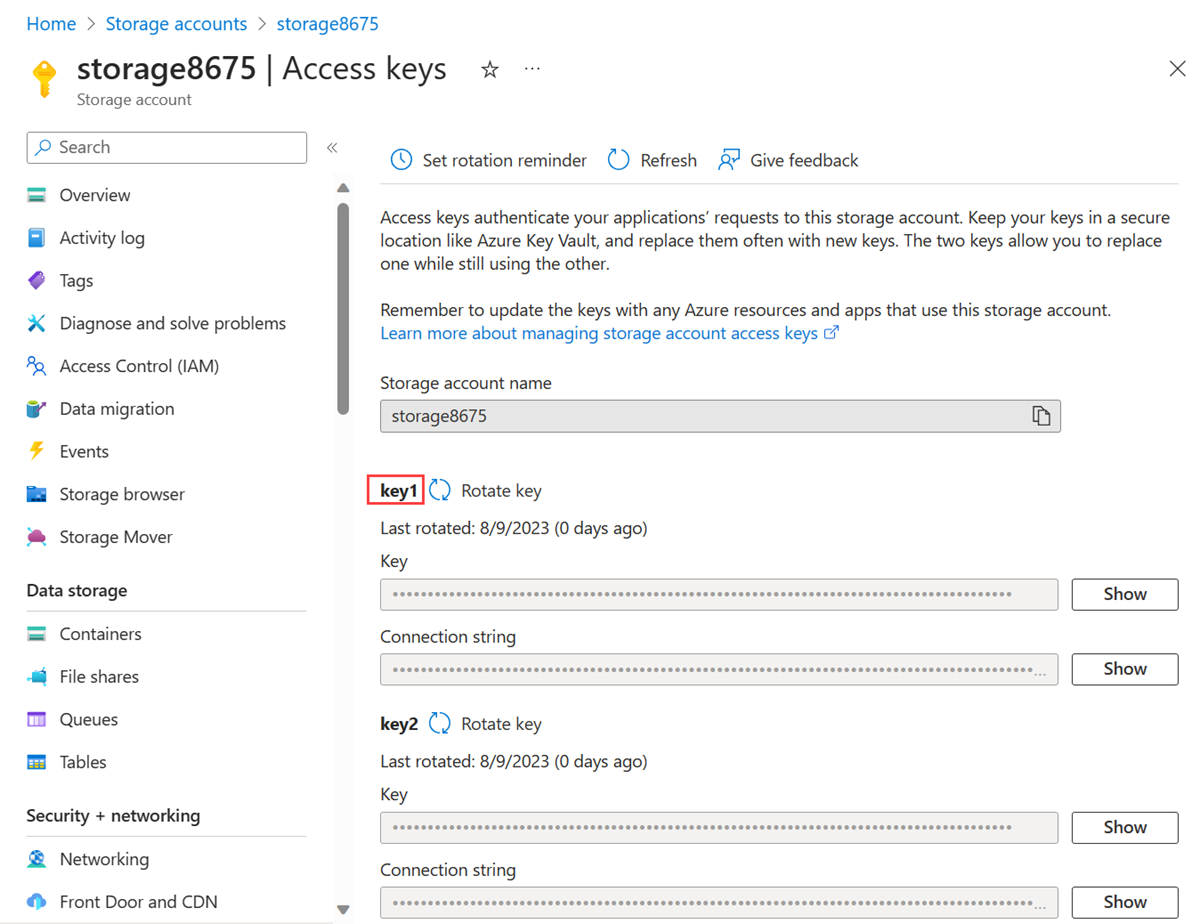

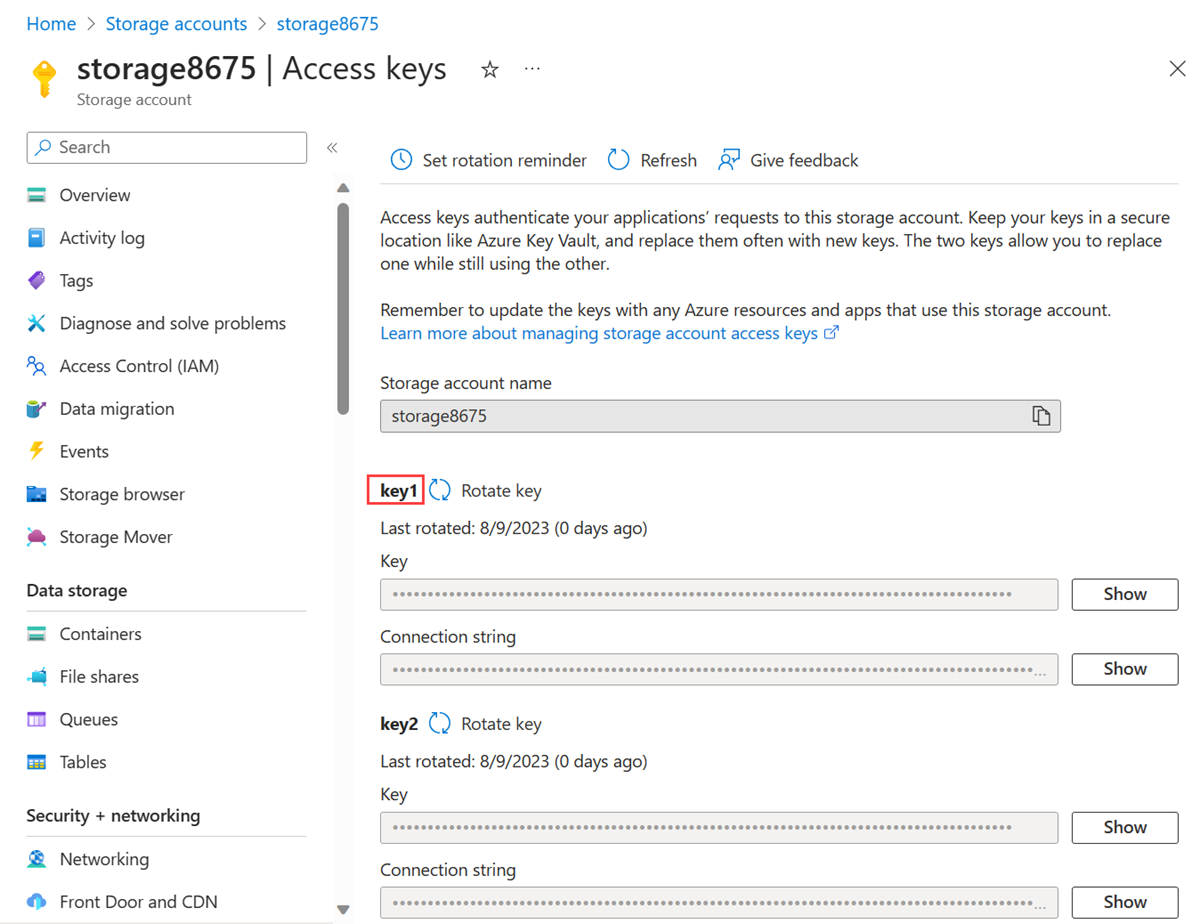

Hämta åtkomstnyckel för lagringskonto

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

I Lagringskonton väljer du ditt lagringskonto.

I Säkerhet + nätverk väljer du Åtkomstnycklar.

Kopiera värdet för key1. Du kan behöva välja knappen Visa för att visa nyckeln.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-private.

Välj Bastion i Åtgärder.

Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn. Välj Anslut.

Öppna Windows PowerShell. Använd följande skript för att mappa Azure-filresursen till enhet Z.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell returnerar utdata som liknar följande exempelutdata:

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Azure-filresursen har framgångsrikt mappats till Z-enheten.

Stäng Bastion-anslutningen till vm-private.

Den virtuella dator som du skapade tidigare och som har tilldelats det undernäts-privata undernätet används för att bekräfta åtkomsten till lagringskontot. Den virtuella dator som du skapade i föregående avsnitt som har tilldelats undernätet-1 används för att bekräfta att åtkomsten till lagringskontot är blockerad.

Hämta åtkomstnyckel för lagringskonto

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

I Lagringskonton väljer du ditt lagringskonto.

I Säkerhet + nätverk väljer du Åtkomstnycklar.

Kopiera värdet för key1. Du kan behöva välja knappen Visa för att visa nyckeln.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-private.

Välj Anslut och sedan Anslut via Bastion i Översikt.

Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn. Välj Anslut.

Öppna Windows PowerShell. Använd följande skript för att mappa Azure-filresursen till enhet Z.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell returnerar utdata som liknar följande exempelutdata:

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Azure-filresursen har framgångsrikt mappats till Z-enheten.

Bekräfta att den virtuella datorn inte har någon utgående anslutning till andra offentliga IP-adresser:

ping bing.com

Du får inga svar eftersom nätverkssäkerhetsgruppen som är associerad med det privata undernätet inte tillåter utgående åtkomst till andra offentliga IP-adresser än de adresser som tilldelats Azure Storage-tjänsten.

Stäng Bastion-anslutningen till vm-private.

SSH till den vm-privata virtuella datorn.

Kör följande kommando för att lagra IP-adressen för den virtuella datorn som en miljövariabel:

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-private --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Skapa en mapp för en monteringspunkt:

sudo mkdir /mnt/file-share

Montera Azure-fildelningen i den katalog som du skapade. Innan du kör följande kommando ersätter <storage-account-name> du med kontonamnet och <storage-account-key> med nyckeln som du hämtade i Skapa ett lagringskonto.

sudo mount --types cifs //<storage-account-name>.file.core.windows.net/my-file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

Du får prompten user@vm-private:~$. Azure-fildelningen har framgångsrikt monterats på /mnt/file-share.

Bekräfta att den virtuella datorn inte har någon utgående anslutning till andra offentliga IP-adresser:

ping bing.com -c 4

Du får inga svar eftersom nätverkssäkerhetsgruppen som är associerad med det undernäts-privata undernätet inte tillåter utgående åtkomst till andra offentliga IP-adresser än de adresser som tilldelats Azure Storage-tjänsten.

Avsluta SSH-sessionen till den vm-privata virtuella datorn.

Bekräfta att åtkomst till lagringskontot nekas

Från vm-1

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-1.

Välj Bastion i Åtgärder.

Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn. Välj Anslut.

Upprepa föregående kommando för att försöka mappa enheten till filresursen i lagringskontot. Du kan behöva kopiera åtkomstnyckeln för lagringskontot igen för den här proceduren:

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Du bör få följande felmeddelande:

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Stäng Bastion-anslutningen till vm-1.

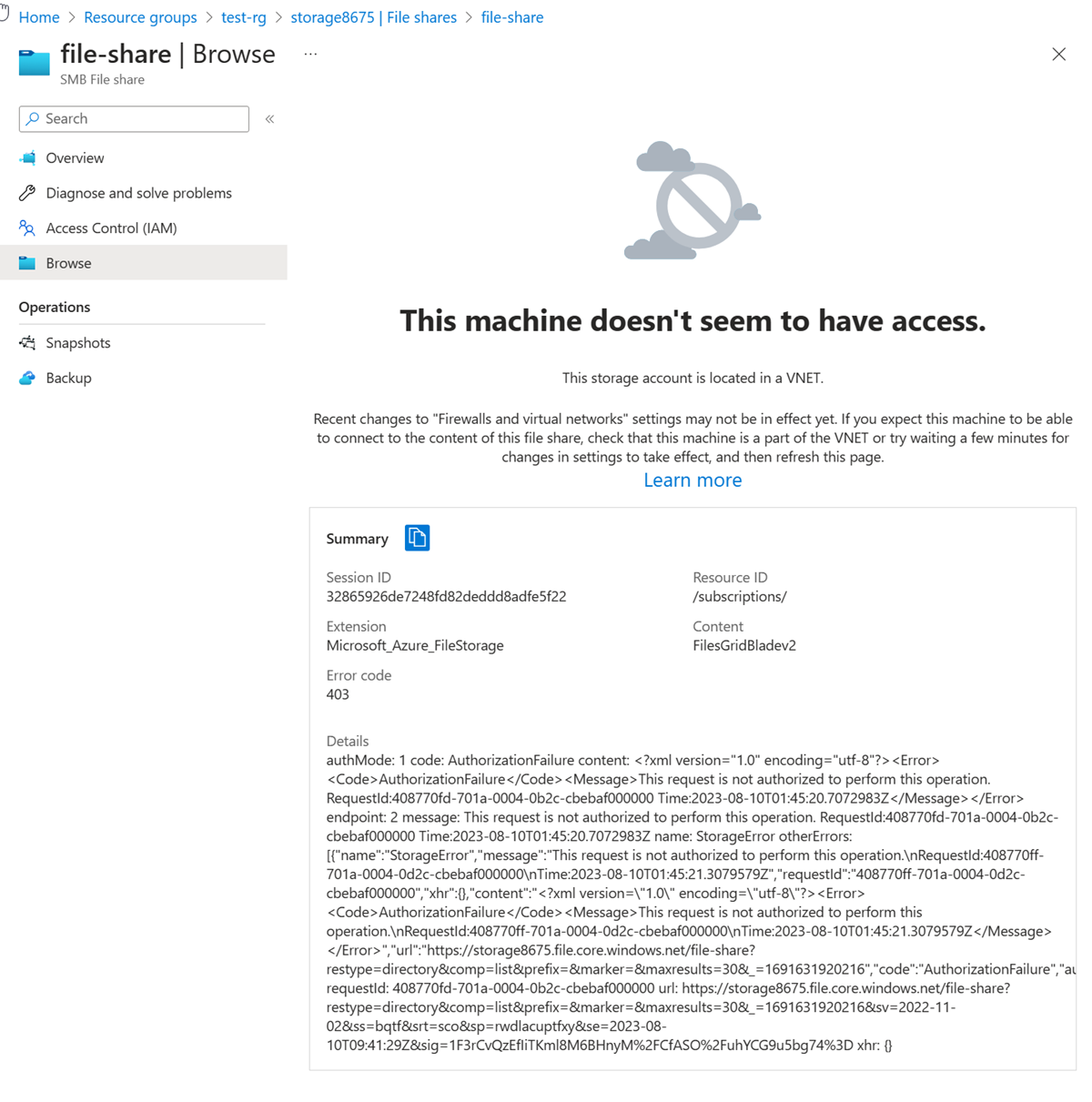

Från en lokal dator

I sökrutan överst i portalen anger du Lagringskonto. Välj Lagringskonton i sökresultatet.

I Lagringskonton väljer du ditt lagringskonto.

I Datalagring väljer du Filresurser.

Välj fildelning.

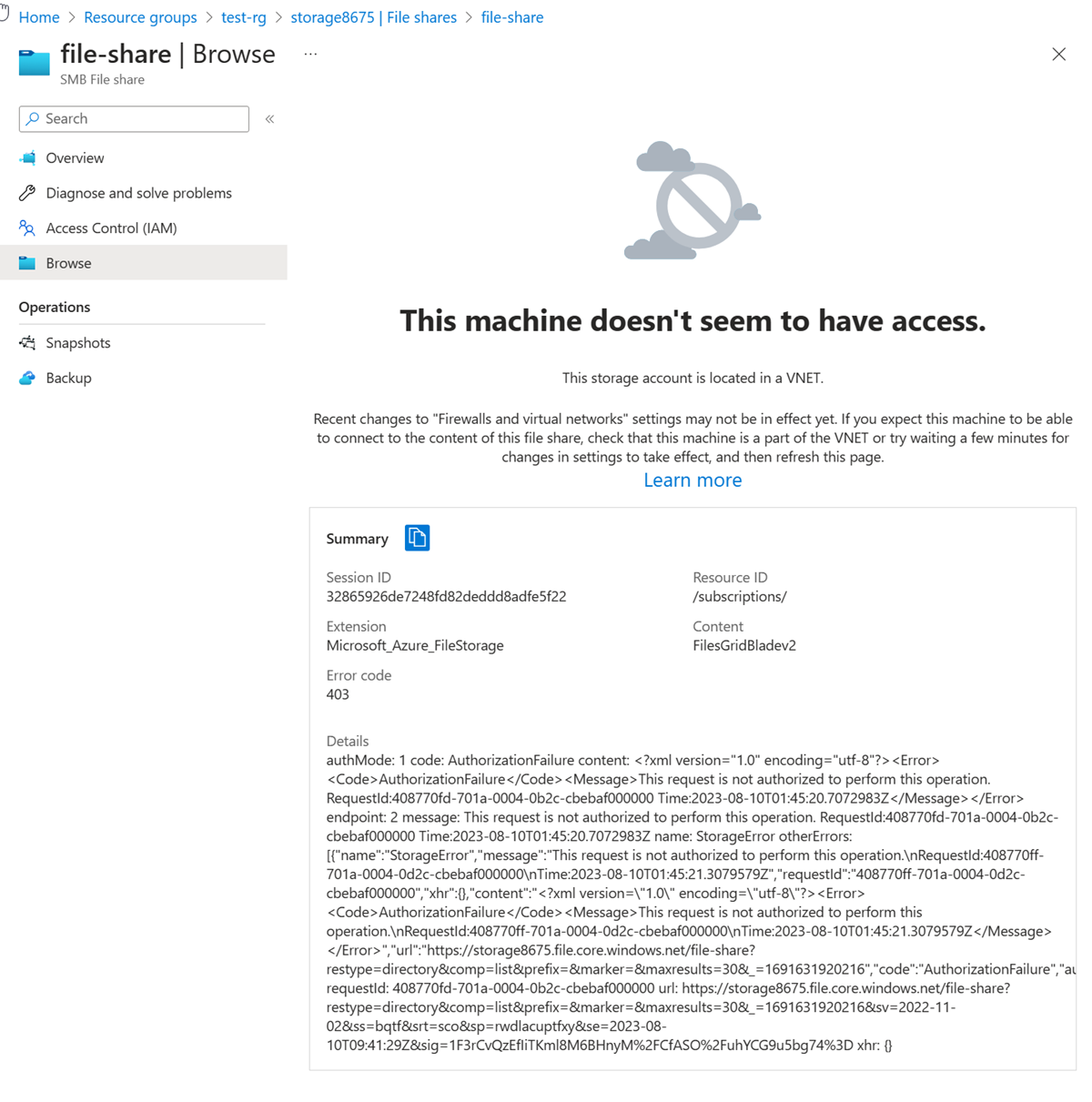

Välj Bläddra i den vänstra menyn.

Du bör få följande felmeddelande:

Anmärkning

Åtkomsten nekas eftersom datorn inte finns i undernätets privata undernät i det virtuella nätverket vnet-1 .

Från vm-1

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-1.

Välj Bastion i Åtgärder.

Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn. Välj Anslut.

Upprepa föregående kommando för att försöka mappa enheten till filresursen i lagringskontot. Du kan behöva kopiera åtkomstnyckeln för lagringskontot igen för den här proceduren:

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Du bör få följande felmeddelande:

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Stäng Bastion-anslutningen till vm-1.

Från datorn försöker du visa filresurserna i lagringskontot med följande kommando:

$storage = @{

ShareName = "file-share"

Context = $storageContext

}

Get-AzStorageFile @storage

Åtkomst avslås. Du får utdata som liknar följande exempel.

Get-AzStorageFile : The remote server returned an error: (403) Forbidden. HTTP Status Code: 403 - HTTP Error Message: This request isn't authorized to perform this operation

Din dator är inte i det privata undernätet subnet-private i det virtuella nätverket vnet-1.

SSH till vm-public VM:en.

Kör följande kommando för att lagra IP-adressen för den virtuella datorn som en miljövariabel:

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-public --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Skapa en katalog för en monteringspunkt:

sudo mkdir /mnt/file-share

Försök att montera Azure-fildelningen i den katalog som du skapade. Den här artikeln förutsätter att du har distribuerat den senaste versionen av Ubuntu. Om du använder tidigare versioner av Ubuntu, se Montera på Linux för ytterligare instruktioner om hur du monterar filresurser. Innan du kör följande kommando ersätter <storage-account-name> du med kontonamnet och <storage-account-key> med nyckeln som du hämtade i Skapa ett lagringskonto:

sudo mount --types cifs //storage-account-name>.file.core.windows.net/file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

Åtkomst nekas och du får ett mount error(13): Permission denied fel eftersom den virtuella datorn distribueras i undernätets offentliga undernät. Det offentliga undernätet har inte någon tjänstslutpunkt aktiverad för Azure Storage, och lagringskontot tillåter endast nätverksåtkomst från undernätets privata undernät, inte undernätets offentliga undernät.

Avsluta SSH-sessionen till vm-public VM:n.

Från datorn försöker du visa resurserna i lagringskontot med az storage share list. Ersätt <account-name> och <account-key> med lagringskontots namn och nyckel från Skapa ett lagringskonto:

az storage share list \

--account-name <account-name> \

--account-key <account-key>

Åtkomst nekas och du får ett Den här begäran är inte auktoriserad att utföra denna operation fel, eftersom din dator inte finns i privata undernätet av den virtuella nätverket vnet-1.

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser.

I Azure-portalen söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

När den inte längre behövs kan du använda Remove-AzResourceGroup för att ta bort resursgruppen och alla resurser som den innehåller:

$cleanup = @{

Name = "test-rg"

}

Remove-AzResourceGroup @cleanup -Force

Rensa resurser

När den inte längre behövs använder du az group delete för att ta bort resursgruppen och alla resurser som den innehåller.

az group delete \

--name test-rg \

--yes \

--no-wait

Nästa steg

I den här handledningen:

Du har aktiverat en tjänstslutpunkt för ett virtuellt nätverksundernät.

Du har lärt dig att du kan aktivera tjänstslutpunkter för resurser som distribuerats från flera Azure-tjänster.

Du skapade ett Azure Storage-konto och begränsade nätverksåtkomsten till lagringskontot till endast resurser i ett virtuellt nätverksundernät.

Mer information om tjänstslutpunkter finns i Översikt över tjänstslutpunkter och Hantera undernät.

Om du har flera virtuella nätverk i ditt konto kanske du vill upprätta en anslutning mellan dem så att resurserna kan kommunicera med varandra. För att lära dig hur du ansluter virtuella nätverk, gå vidare till nästa handledning.