Konfigurera P2S VPN-klienter: certifikatautentisering – intern VPN-klient – macOS

Om din punkt-till-plats-VPN-gateway (P2S) är konfigurerad för att använda IKEv2 och certifikatautentisering kan du ansluta till ditt virtuella nätverk med hjälp av den interna VPN-klienten som ingår i ditt macOS-operativsystem. Den här artikeln beskriver hur du konfigurerar den interna VPN-klienten och ansluter till ditt virtuella nätverk.

Innan du börjar

Innan du börjar konfigurera klienten kontrollerar du att du har rätt artikel. I följande tabell visas de konfigurationsartiklar som är tillgängliga för Azure VPN Gateway P2S VPN-klienter. Stegen skiljer sig åt beroende på autentiseringstyp, tunneltyp och klientoperativsystem.

| Autentisering | Tunneltyp | Klientens operativsystem | VPN-klient |

|---|---|---|---|

| Certifikat | |||

| IKEv2, SSTP | Windows | Intern VPN-klient | |

| IKEv2 | macOS | Intern VPN-klient | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-klient OpenVPN-klient |

|

| OpenVPN | macOS | OpenVPN-klient | |

| OpenVPN | iOS | OpenVPN-klient | |

| OpenVPN | Linux | Azure VPN-klient OpenVPN-klient |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-klient | |

| OpenVPN | macOS | Azure VPN-klient | |

| OpenVPN | Linux | Azure VPN-klient |

Förutsättningar

Den här artikeln förutsätter att du redan har utfört följande krav:

- Du skapade och konfigurerade vpn-gatewayen för punkt-till-plats-certifikatautentisering och OpenVPN-tunneltypen. Se Konfigurera serverinställningar för P2S VPN Gateway-anslutningar – certifikatautentisering för steg.

- Du genererade och laddade ned VPN-klientkonfigurationsfilerna. Se Generera konfigurationsfiler för VPN-klientprofil för steg.

- Du kan antingen generera klientcertifikat eller hämta lämpliga klientcertifikat som krävs för autentisering.

Arbetsflöde

Arbetsflödet för den här artikeln är följande:

- Generera klientcertifikat om du inte redan har gjort det.

- Visa konfigurationsfilerna för VPN-klientprofilen som finns i konfigurationspaketet för VPN-klientprofilen som du genererade.

- Installera certifikat.

- Konfigurera den interna VPN-klienten som redan har installerat operativsystemet.

- Anslut till Azure.

Generera certifikat

För certifikatautentisering måste ett klientcertifikat installeras på varje klientdator. Det klientcertifikat som du vill använda måste exporteras med den privata nyckeln och måste innehålla alla certifikat i certifieringssökvägen. För vissa konfigurationer måste du också installera rotcertifikatinformation.

Information om hur du arbetar med certifikat finns i Punkt-till-plats: Generera certifikat – Linux.

Visa konfigurationsfilerna för VPN-klientprofilen

Alla nödvändiga konfigurationsinställningar för VPN-klienterna finns i en ZIP-fil för VPN-klientprofilkonfiguration. Du kan generera konfigurationsfiler för klientprofiler med Hjälp av PowerShell eller med hjälp av Azure-portalen. Båda metoderna returnerar samma zip-fil.

Konfigurationsfilerna för VPN-klientprofilen är specifika för konfigurationen av P2S VPN-gatewayen för det virtuella nätverket. Om det finns några ändringar i P2S VPN-konfigurationen när du har genererat filerna, till exempel ändringar av VPN-protokolltypen eller autentiseringstypen, måste du generera nya konfigurationsfiler för VPN-klientprofilen och tillämpa den nya konfigurationen på alla VPN-klienter som du vill ansluta till.

Packa upp filen för att visa mapparna. När du konfigurerar interna macOS-klienter använder du filerna i mappen Generic . Mappen Generic finns om IKEv2 har konfigurerats på gatewayen. Du hittar all information som du behöver för att konfigurera den interna VPN-klienten i mappen Generic . Om du inte ser mappen Generic kontrollerar du följande objekt och genererar sedan zip-filen igen.

- Kontrollera tunneltypen för konfigurationen. Det är troligt att IKEv2 inte har valts som tunneltyp.

- På VPN-gatewayen kontrollerar du att SKU:n inte är Basic. VPN Gateway Basic SKU stöder inte IKEv2. Du måste återskapa gatewayen med lämplig SKU och tunneltyp om du vill att macOS-klienter ska ansluta.

Mappen Generic innehåller följande filer.

- VpnSettings.xml, som innehåller viktiga inställningar som serveradress och tunneltyp.

- VpnServerRoot.cer, som innehåller det rotcertifikat som krävs för att verifiera Azure VPN-gatewayen under P2S-anslutningskonfigurationen.

Installera certifikat

Rotcertifikat

- Kopiera rotcertifikatfilen – VpnServerRoot.cer – till din Mac. Dubbelklicka på certifikatet. Beroende på operativsystemet installeras certifikatet antingen automatiskt eller så visas sidan Lägg till certifikat .

- Om du ser sidan Lägg till certifikat för Nyckelring: klicka på pilarna och välj inloggning i listrutan.

- Klicka på Lägg till för att importera filen.

Klientcertifikat

Klientcertifikatet används för autentisering och krävs. Vanligtvis kan du bara klicka på klientcertifikatet för att installera. Mer information om hur du installerar ett klientcertifikat finns i Installera ett klientcertifikat.

Kontrollera att certifikatet har installerats

Kontrollera att både klienten och rotcertifikatet är installerade.

- Öppna åtkomst till nyckelringar.

- Gå till fliken Certifikat .

- Kontrollera att både klienten och rotcertifikatet är installerade.

Konfigurera VPN-klientprofil

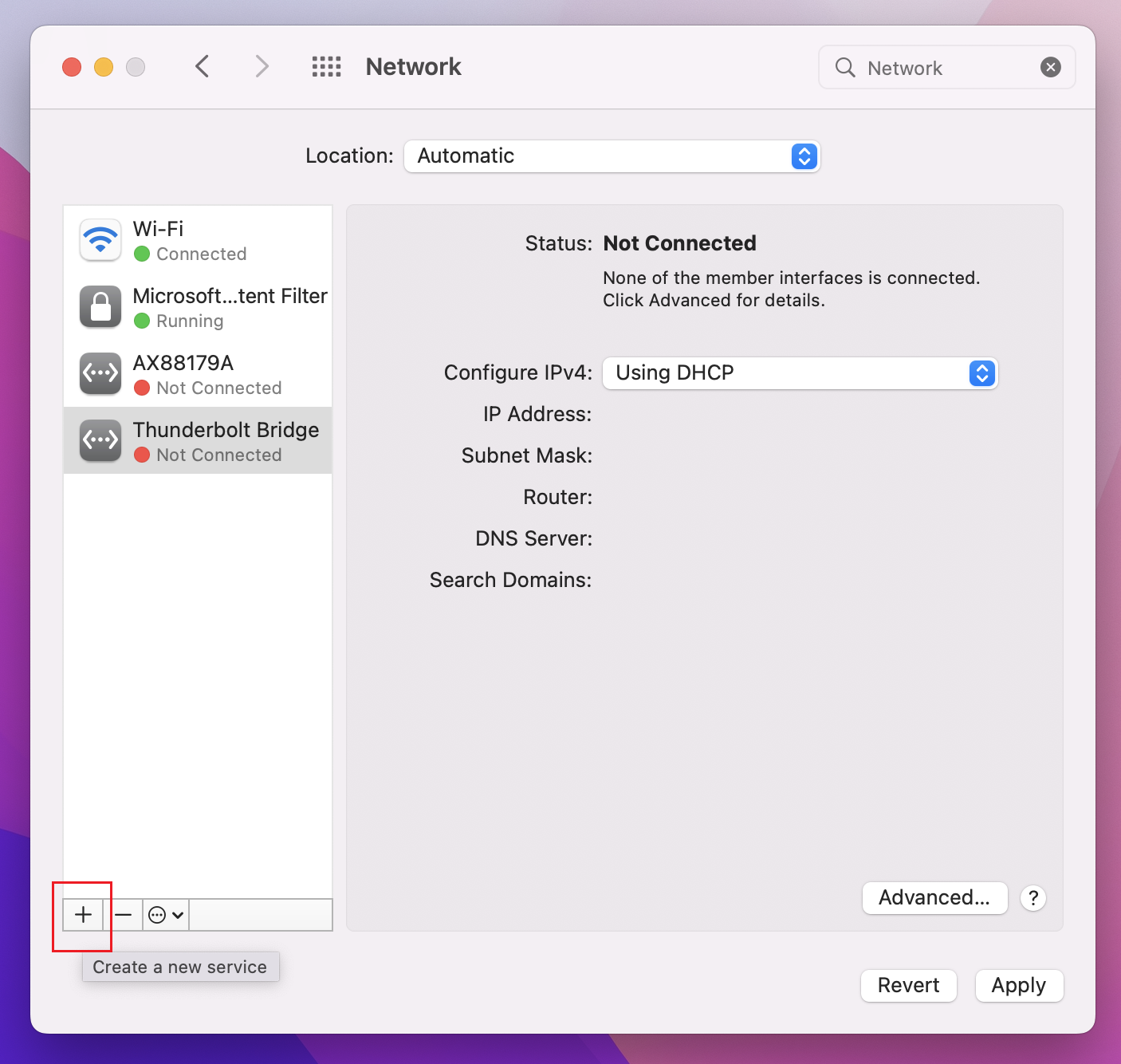

Gå till Systeminställningar –> Nätverk. På sidan Nätverk klickar du på +för att skapa en ny VPN-klientanslutningsprofil för en P2S-anslutning till det virtuella Azure-nätverket.

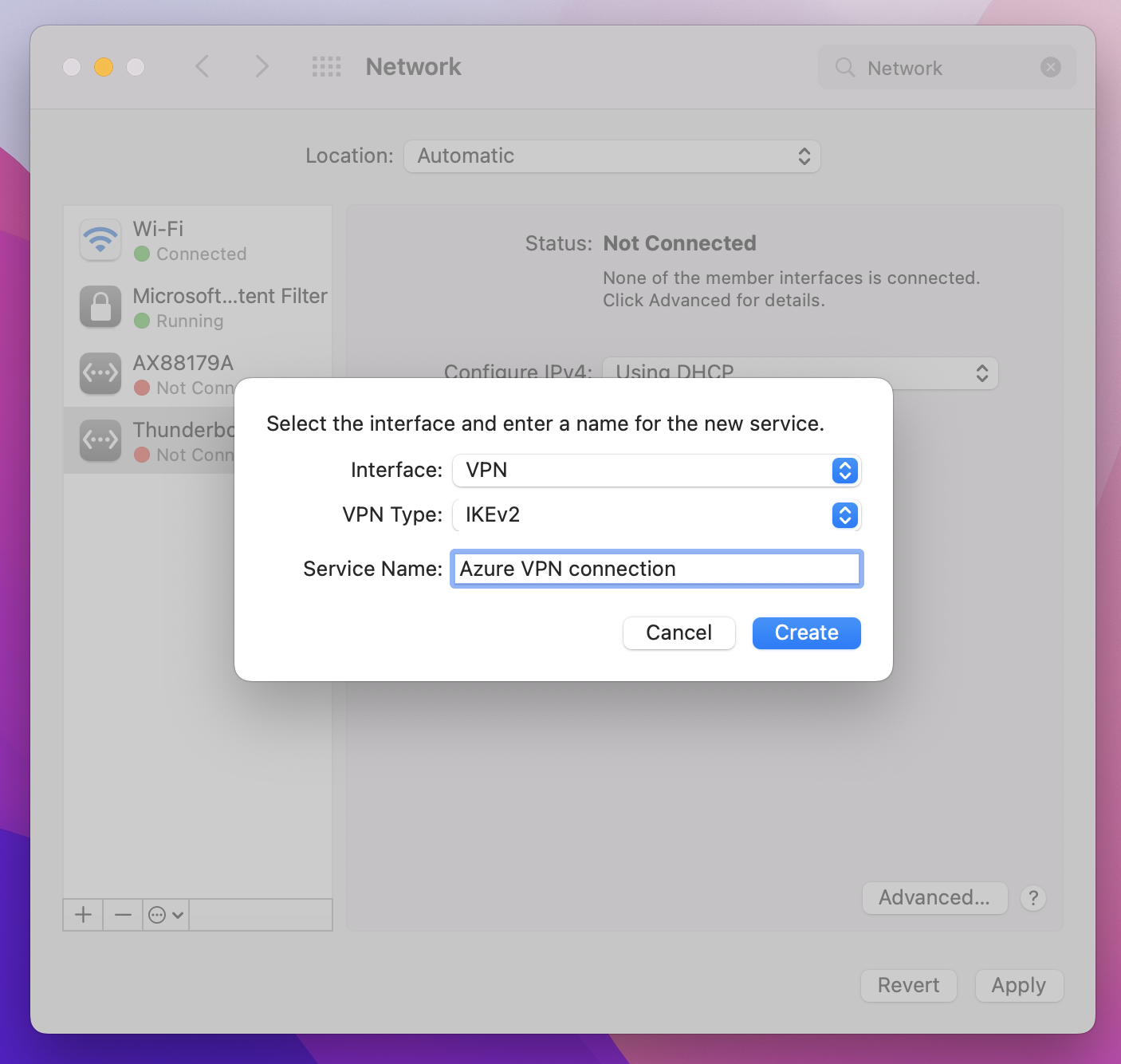

På sidan Välj gränssnitt klickar du på pilarna bredvid Gränssnitt:. I listrutan klickar du på VPN.

För VPN-typ klickar du på IKEv2 i listrutan. I fältet Tjänstnamn anger du ett eget namn för profilen och klickar sedan på Skapa.

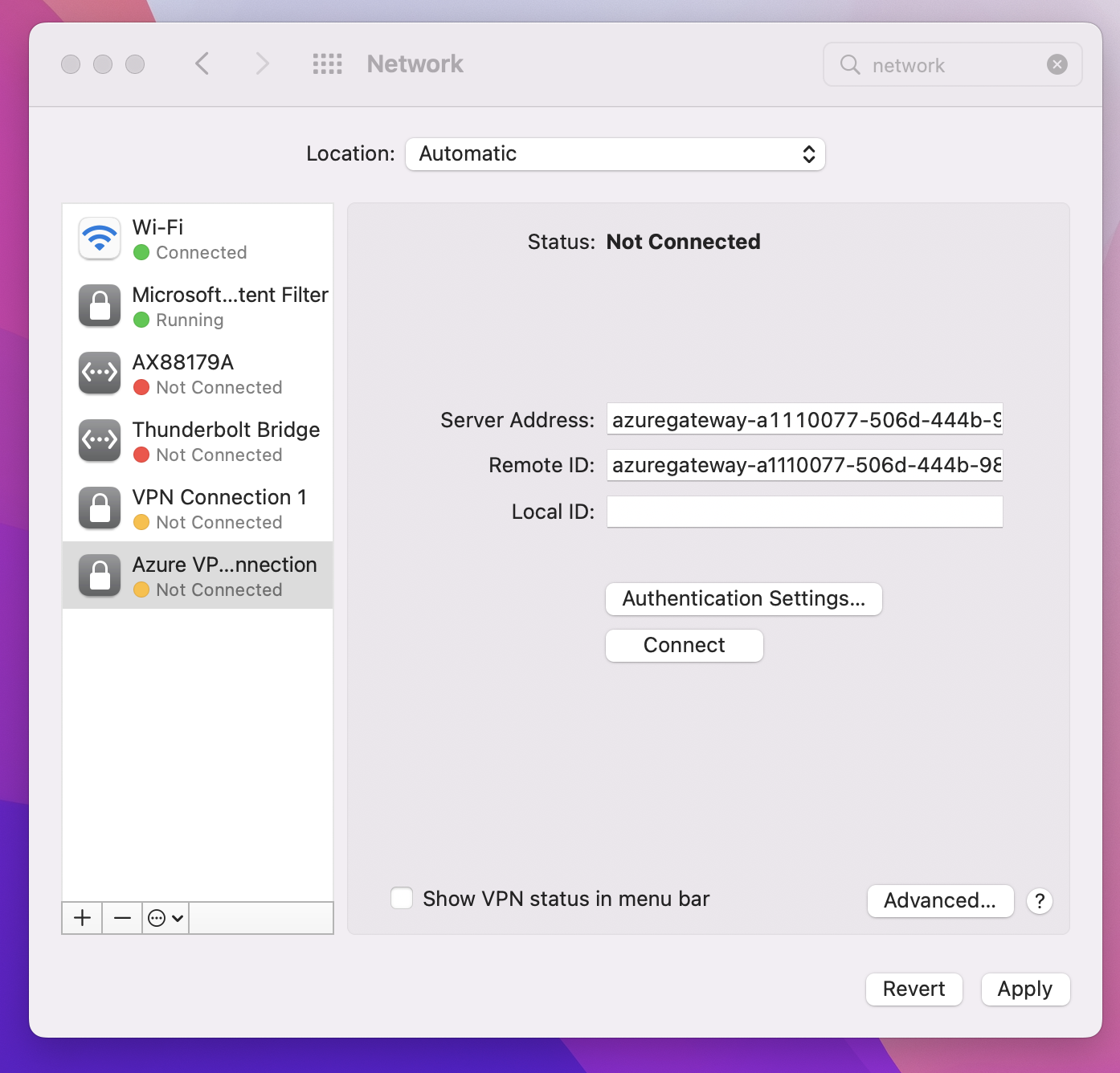

Gå till VPN-klientprofilen som du laddade ned. I mappen Generic öppnar du filen VpnSettings.xml med hjälp av en textredigerare. I exemplet kan du se information om tunneltypen och serveradressen. Även om det finns två VPN-typer i listan ansluter den här VPN-klienten via IKEv2. Kopiera taggvärdet VpnServer .

Klistra in taggvärdet VpnServer i både fälten Serveradress och Fjärr-ID i profilen. Lämna lokalt ID tomt. Klicka sedan på Autentiseringsinställningar....

Konfigurera autentiseringsinställningar

Konfigurera autentiseringsinställningar.

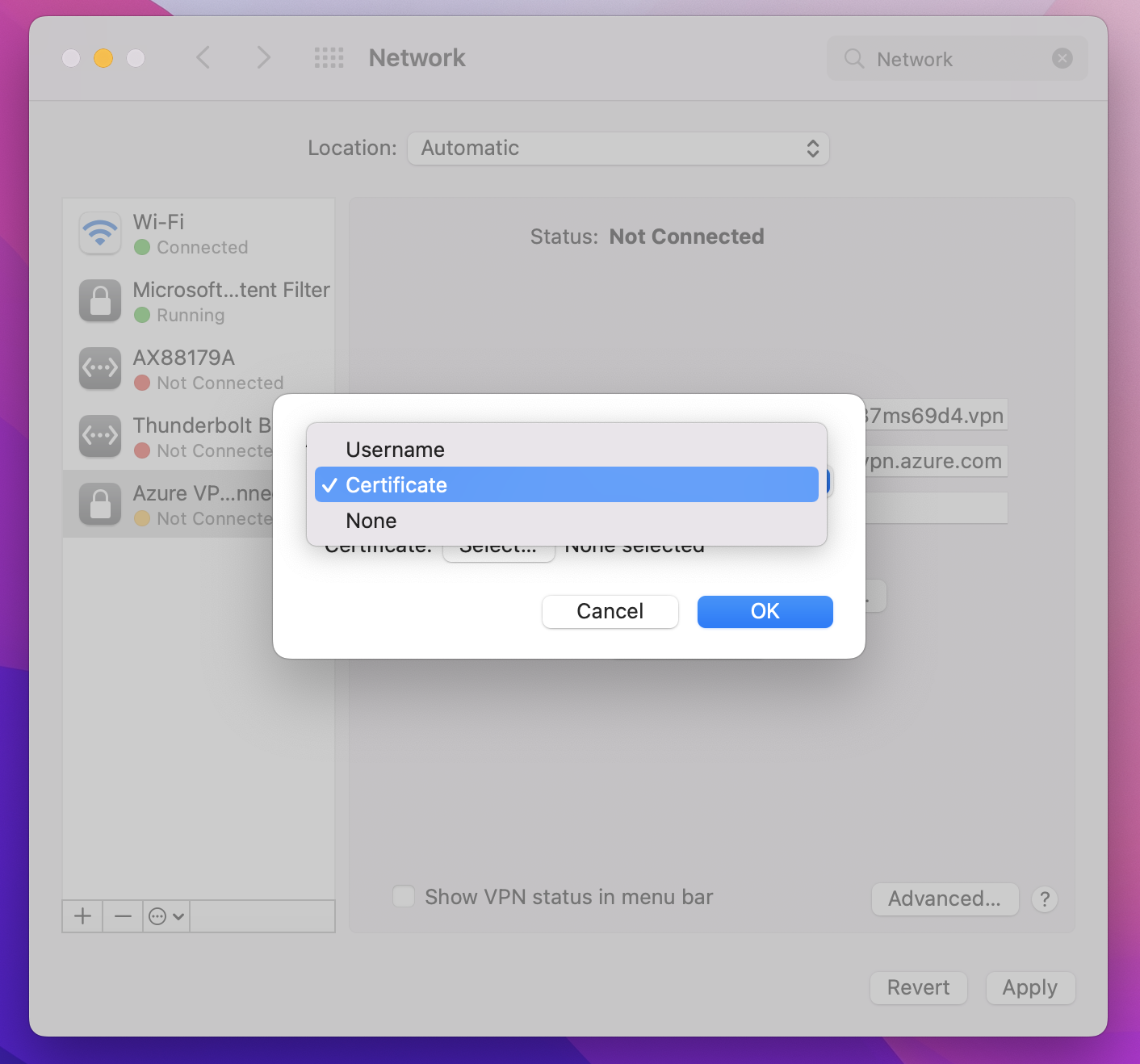

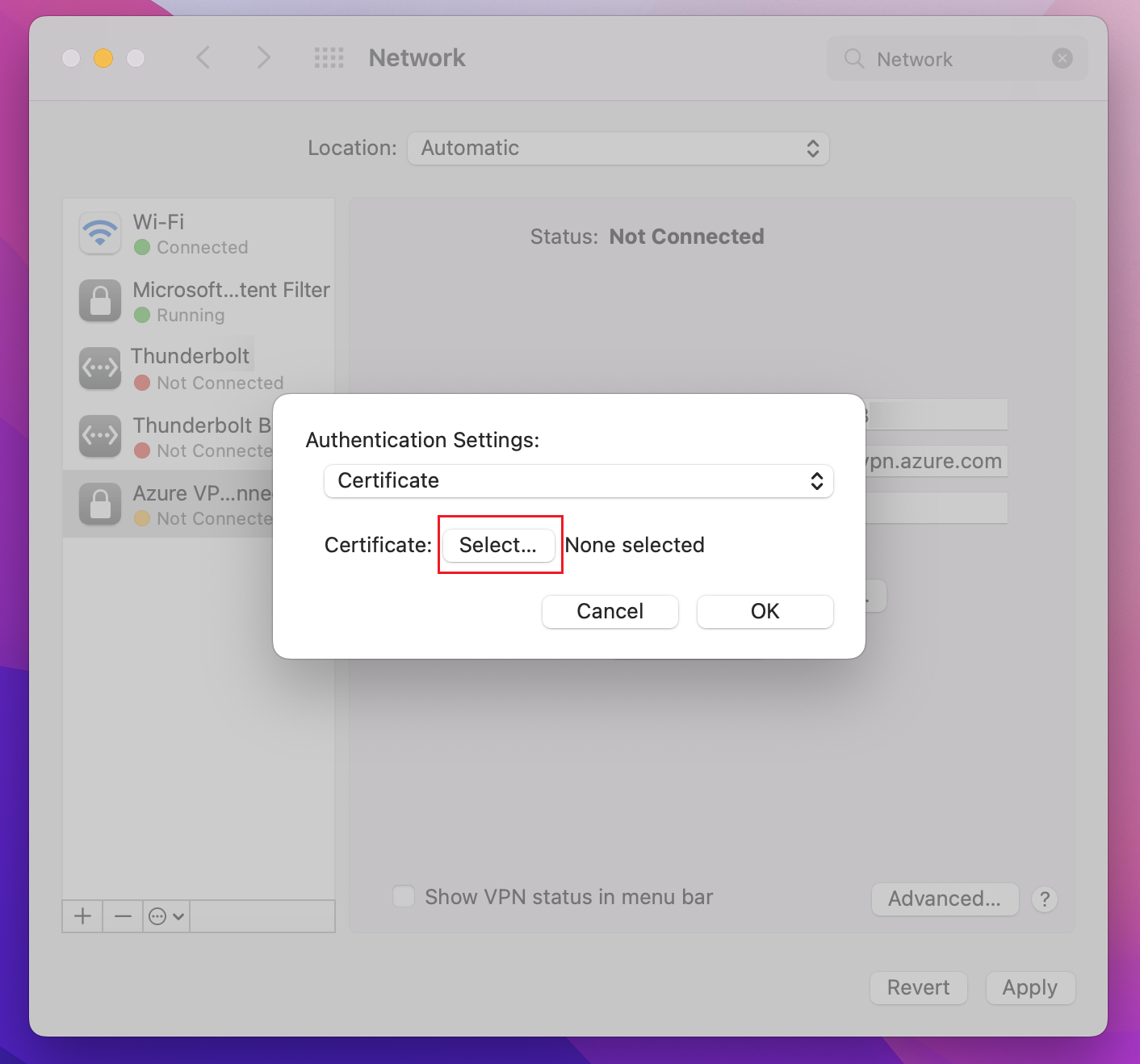

På sidan Autentiseringsinställningar för fältet Autentiseringsinställningar klickar du på pilarna för att välja Certifikat.

Klicka på Välj för att öppna sidan Välj en identitet .

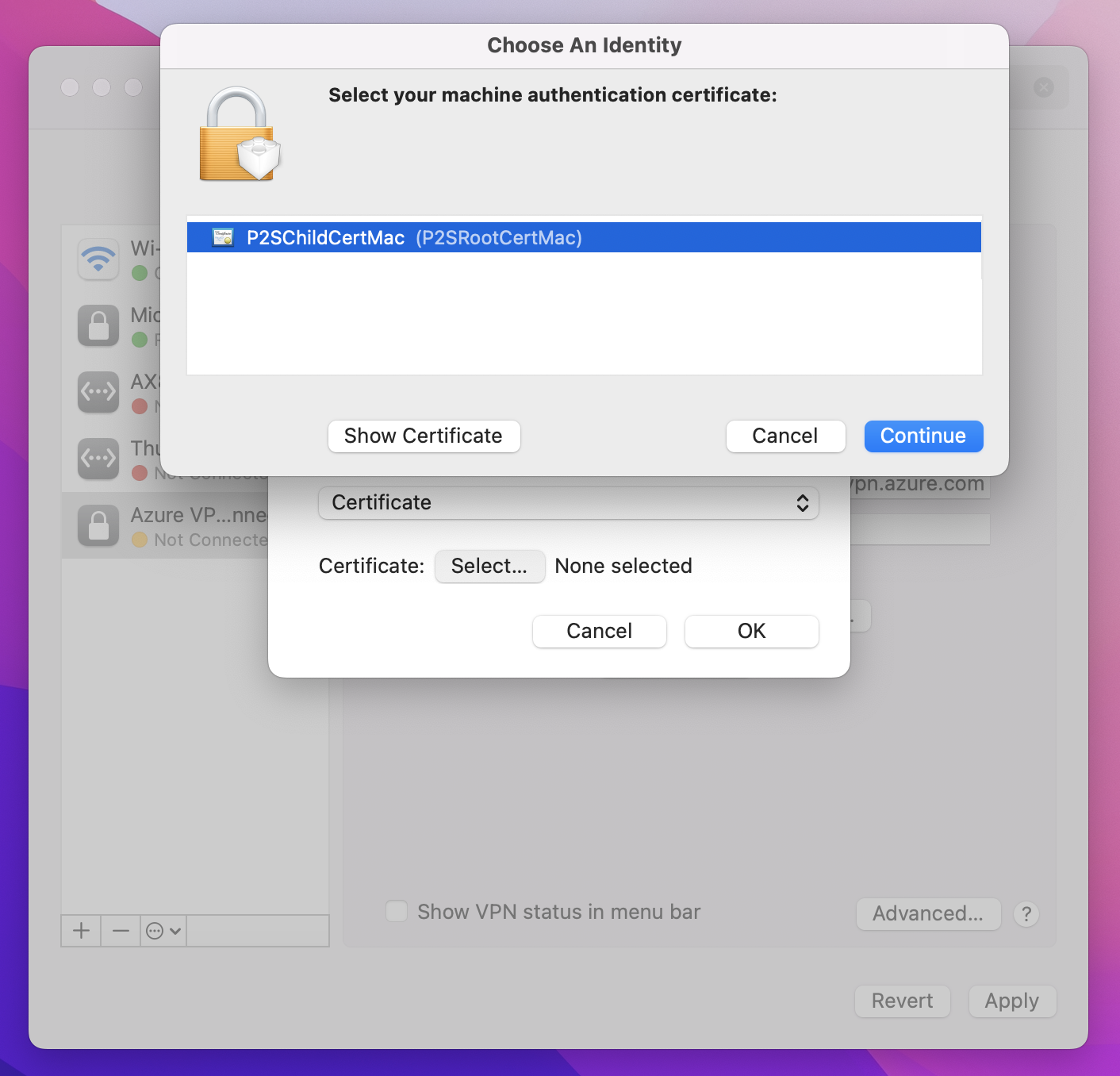

På sidan Välj en identitet visas en lista med certifikat som du kan välja mellan. Om du är osäker på vilket certifikat som ska användas kan du välja Visa certifikat för att se mer information om varje certifikat. Klicka på rätt certifikat och klicka sedan på Fortsätt.

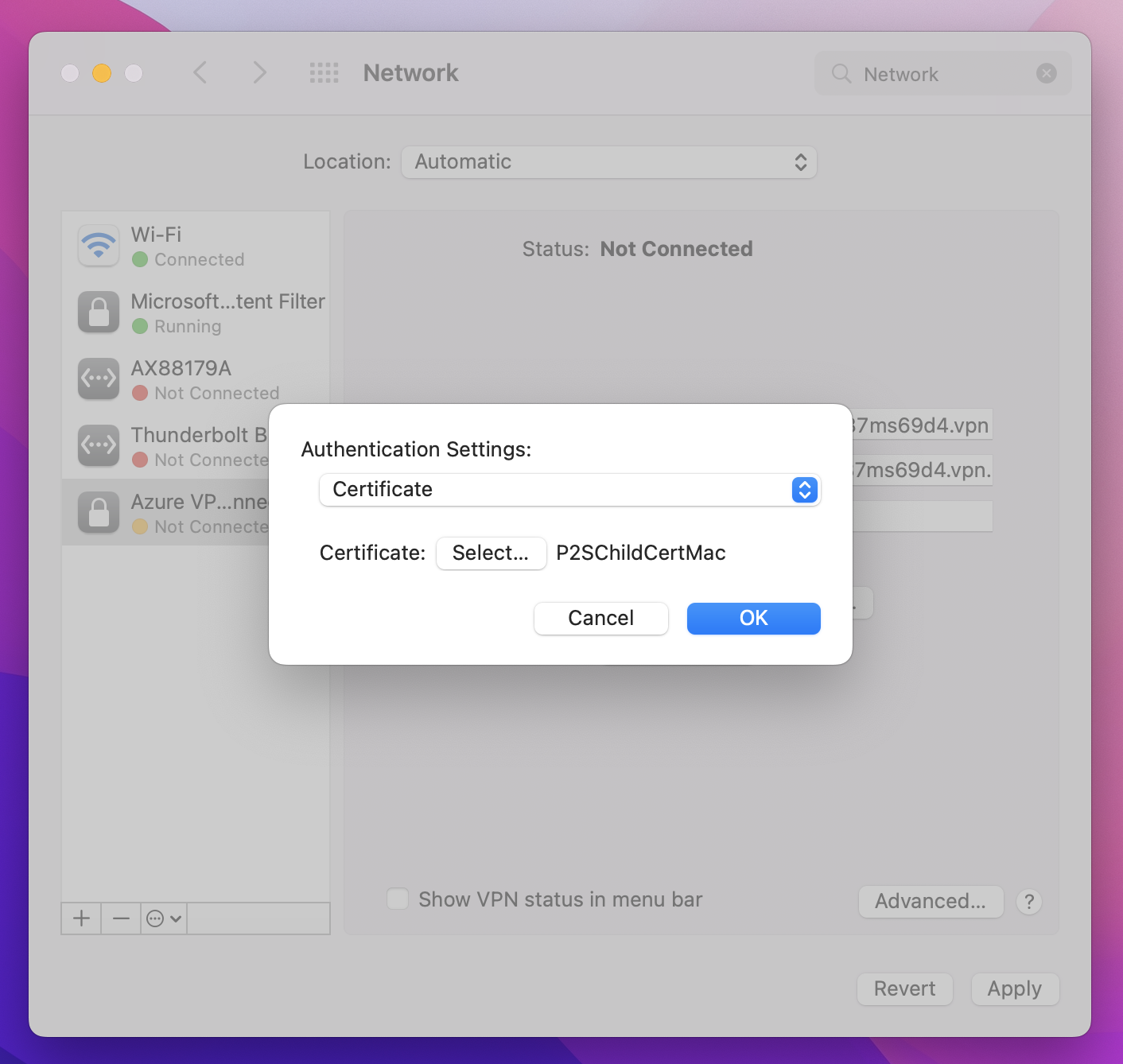

På sidan Autentiseringsinställningar kontrollerar du att rätt certifikat visas och klickar sedan på OK.

Ange certifikat

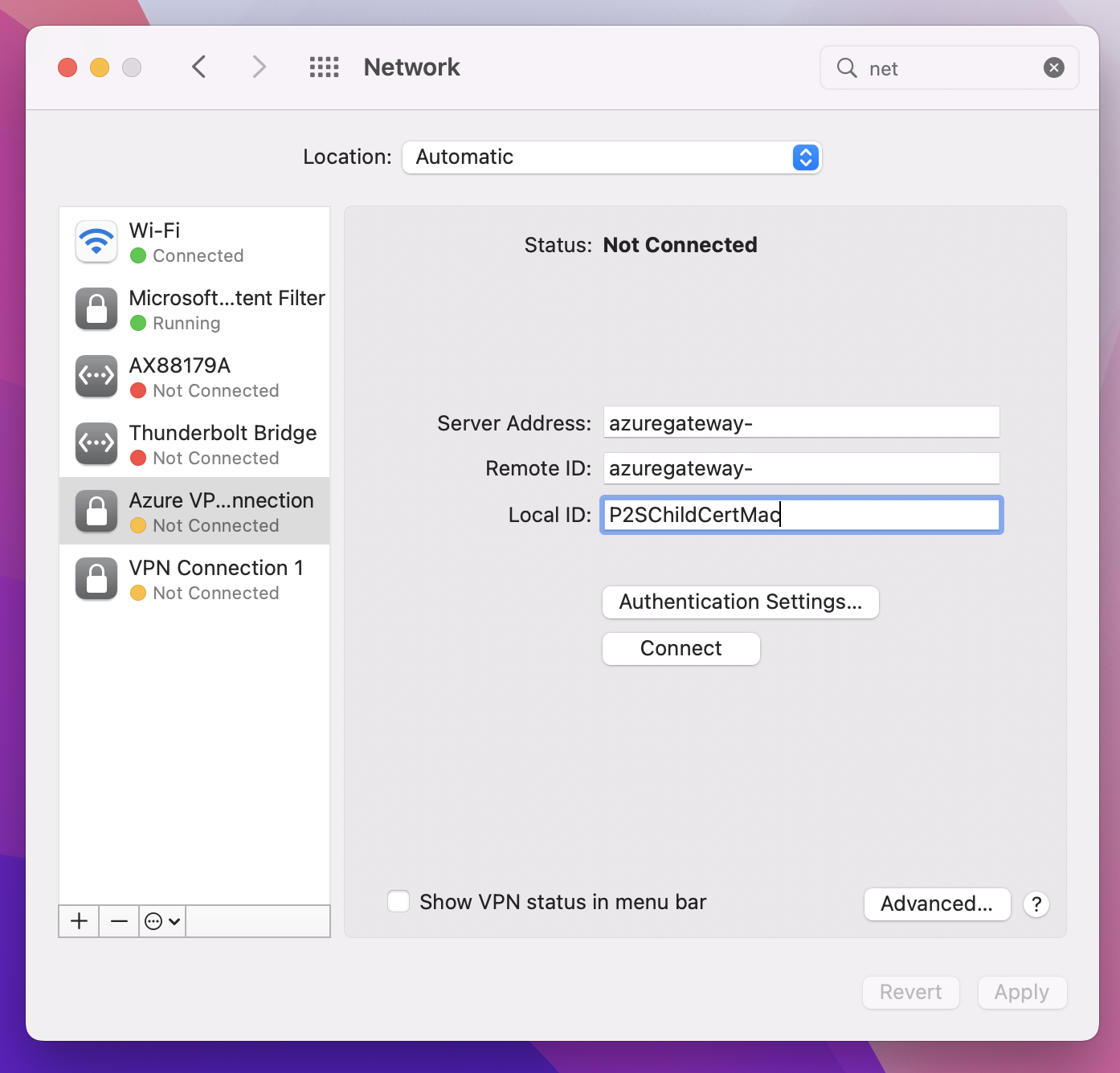

I fältet Lokalt ID anger du namnet på certifikatet. I det här exemplet är det P2SChildCertMac.

Klicka på Använd för att spara alla ändringar.

Anslut

Klicka på Anslut för att starta P2S-anslutningen till det virtuella Azure-nätverket. Du kan behöva ange ditt nyckelringslösenord för inloggning.

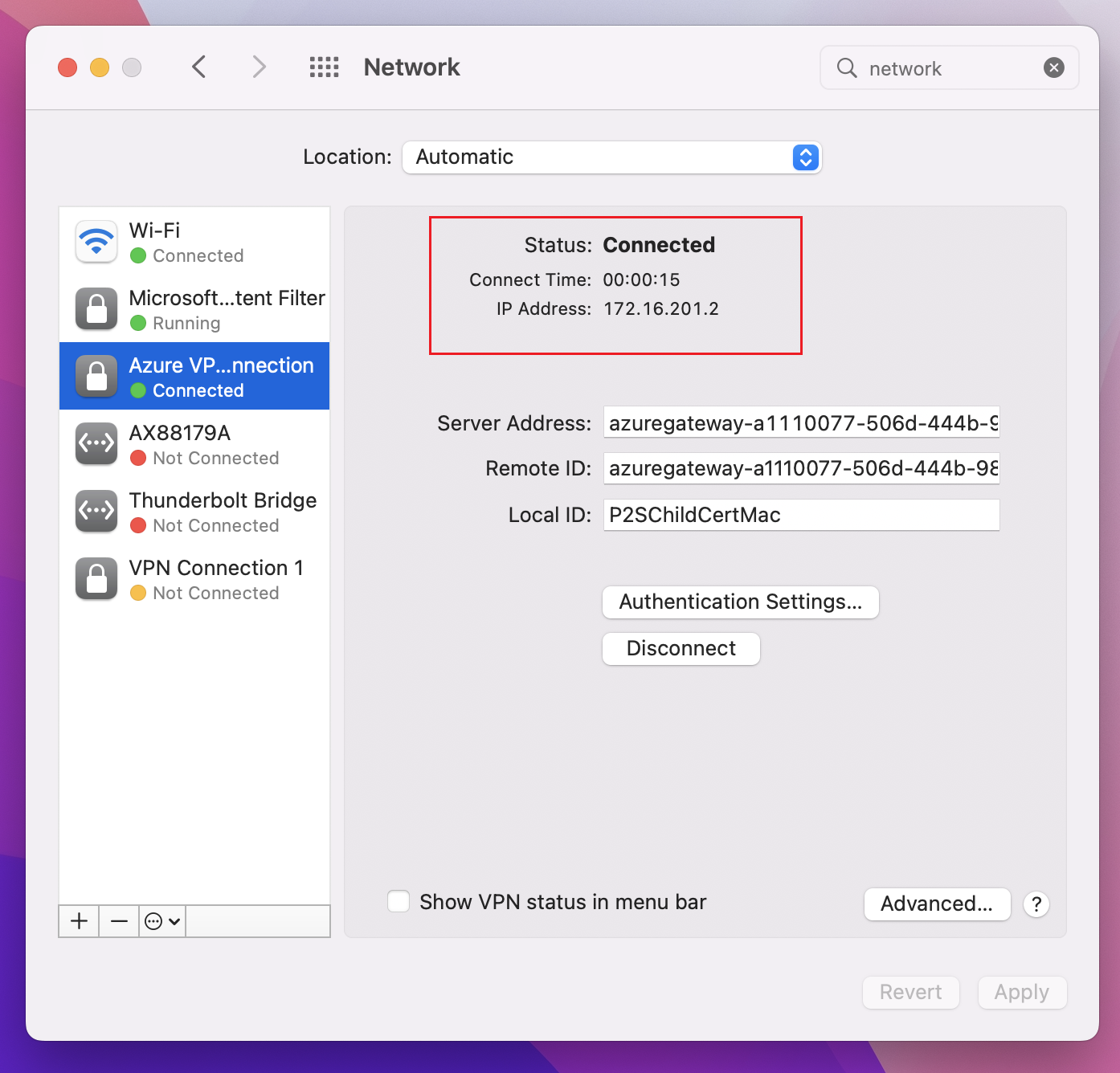

När anslutningen har upprättats visas statusen som Ansluten och du kan visa IP-adressen som hämtades från VPN-klientadresspoolen.

Nästa steg

Följ upp med eventuella ytterligare server- eller anslutningsinställningar. Se Konfigurationssteg för punkt-till-plats.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för