Konfigurera en VPN-gatewayanslutning mellan virtuella nätverk med hjälp av Azure CLI

Den här artikeln hjälper dig ansluta virtuella nätverk via VNet-till-VNet-anslutningstypen. De virtuella nätverken kan finnas i samma eller olika regioner och i samma eller olika prenumerationer. När du ansluter virtuella nätverk från olika prenumerationer behöver prenumerationerna inte associeras med samma klientorganisation.

I den här övningen skapar du nödvändiga virtuella nätverk (VNet) och VPN-gatewayer. Vi har steg för att ansluta virtuella nätverk inom samma prenumeration, samt steg och kommandon för det mer komplicerade scenariot för att ansluta virtuella nätverk i olika prenumerationer.

Azure CLI-kommandot för att skapa en anslutning är az network vpn-connection. Om du ansluter virtuella nätverk från olika prenumerationer använder du stegen i den här artikeln eller i PowerShell-artikeln . Om du redan har virtuella nätverk som du vill ansluta och de finns i samma prenumeration kanske du vill använda Stegen i Azure-portalen i stället eftersom processen är mindre komplicerad. Observera att du inte kan ansluta virtuella nätverk från olika prenumerationer med hjälp av Azure-portalen.

Om att ansluta virtuella nätverk

Det finns flera sätt att ansluta till virtuella nätverk. I följande avsnitt beskrivs olika sätt att ansluta virtuella nätverk.

VNet-till-VNet

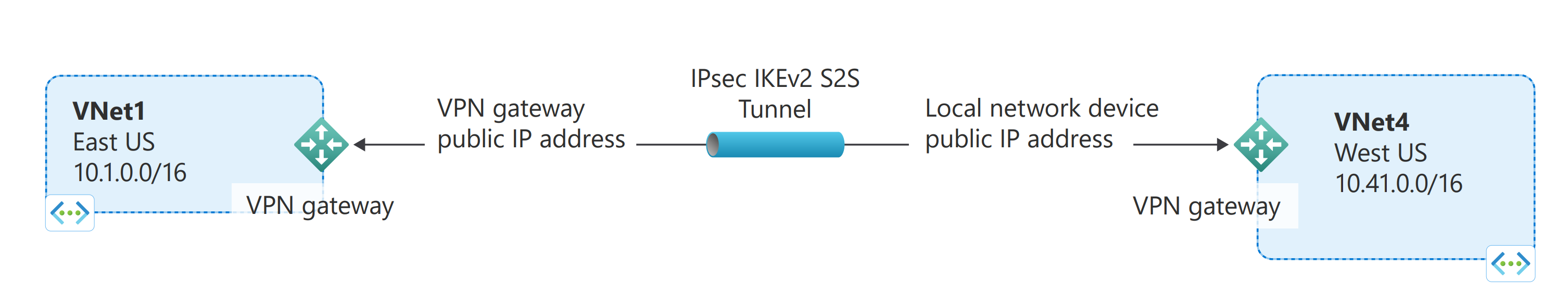

Att konfigurera en anslutning mellan virtuella nätverk är ett bra sätt att enkelt ansluta virtuella nätverk. Du ansluter ett virtuellt nätverk till ett annat virtuellt nätverk med VNet-till-VNet-anslutningstypen på nästan samma sätt som du skapar en plats-till-plats-IPsec-anslutning till en lokal plats. Båda typerna av anslutning använder en VPN-gateway för att få en säker tunnel med IPsec/IKE, och båda fungerar på samma sätt vid kommunikation. Skillnaden mellan anslutningstyperna är hur den lokala nätverksgatewayen har konfigurerats. När du skapar en VNet-till-VNet-anslutning ser du inte adressutrymmet för den lokala nätverksgatewayen. Den skapas och fylls i automatiskt. Om du uppdaterar adressutrymmet för ett virtuellt nätverk dirigerar det andra virtuella nätverket automatiskt till det uppdaterade adressutrymmet. Att skapa en VNet-till-VNet-anslutning är vanligtvis snabbare och enklare än att skapa en plats-till-plats-anslutning mellan virtuella nätverk, men ger inte samma flexibilitetsnivå om du vill lägga till en annan anslutning eftersom adressutrymmet för den lokala nätverksgatewayen inte är tillgängligt för manuellt ändring.

Ansluta virtuella nätverk med stegen för plats-till-plats (IPsec)

Om du arbetar med en komplicerad nätverkskonfiguration kanske du föredrar att ansluta dina virtuella nätverk med hjälp av stegen plats-till-plats i stället för stegen VNet-till-VNet. När du använder stegen för plats-till-plats skapar och konfigurerar du de lokala nätverksgatewayerna manuellt. Den lokala nätverksgatewayen för varje virtuellt nätverk behandlar det andra virtuella nätverket som en lokal plats. På så sätt kan du ange ytterligare adressutrymmen för den lokala nätverksgatewayen för att dirigera trafik. Om adressutrymmet för ett virtuellt nätverk ändras måste du uppdatera den motsvarande lokala nätverksgatewayen manuellt för att avspegla ändringen. Den uppdateras inte automatiskt.

VNet-peering

Du kanske vill överväga att ansluta dina virtuella nätverk med VNet-peering. VNET-peering använder ingen VPN-gateway och har även andra restriktioner. Dessutom beräknas prissättningen för VNet-peering på ett annat sätt jämfört med prissättningen för VPN Gateway mellan virtuella nätverk. Mer information finns i VNET-peering.

Varför ska jag skapa en anslutning mellan virtuella nätverk?

Du kanske vill ansluta virtuella nätverk med en VNet-till-VNet-anslutning av följande skäl:

Geografisk redundans i flera regioner och geografisk närvaro

- Du kan ange din egna geografiska replikering eller synkronisering med en säker anslutning, utan att passera några Internet-slutpunkter.

- Med Azure Traffic Manager och Load Balancer kan du konfigurera arbetsbelastning med hög tillgänglighet och geografisk redundans över flera Azure-regioner. Ett viktigt exempel är att konfigurera att SQL alltid är aktiverat med tillgänglighetsgrupper som är spridda över flera Azure-regioner.

Regionala flernivåprogram med isolering eller administrativa gränser

- Inom samma region kan du konfigurera flernivåprogram med flera virtuella nätverk som är anslutna till varandra på grund av isolering eller administrativa krav.

VNet-till-VNet-kommunikation kan kombineras med konfigurationer för flera platser. Det innebär att du kan etablera nätverkstopologier som kombinerar anslutningen för flera platser med en intern virtuell nätverksanslutning.

Vilka steg för VNet-till-VNet ska jag använda?

I den här artikeln beskrivs två olika uppsättningar anvisningar för anslutningar mellan virtuella nätverk. En uppsättning steg för virtuella nätverk som finns i samma prenumeration och en annan för virtuella nätverk som finns i olika prenumerationer.

För den här övningen kan du kombinera konfigurationer eller bara välja den du vill arbeta med. Alla konfigurationer använder anslutningstypen VNet-till-VNet. Nätverkstrafik flödar mellan virtuella nätverk som är direkt anslutna till varandra.

Så här ansluter du VNets som finns i samma prenumeration

Innan du börjar

Innan du börjar ska du installera den senaste versionen av CLI-kommandona (2.0 eller senare). Information om att installera CLI-kommandona finns i Installera Azure CLI.

Planera dina IP-adressintervall

I följande steg ska vi skapa två virtuella nätverk och deras respektive gateway-undernät och konfigurationer. Sedan ska du skapa en VPN-anslutning mellan de två virtuella nätverken. Det är viktigt att planera IP-adressintervallen för nätverkskonfigurationen. Tänk på att inga av dina VNet-intervall eller lokala nätverksintervall får överlappa varandra på något sätt. I de här exemplen tar vi inte med någon DNS-server. Information om hur du använder namnmatchning för dina virtuella nätverk finns i Namnmatchning.

Vi använder följande värden i exemplen:

Värden för TestVNet1:

- VNet-namn: TestVNet1

- Resursgrupp: TestRG1

- Plats: USA, östra

- TestVNet1: 10.11.0.0/16 & 10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- Offentlig IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (för VNet i olika prenumerationer)

Värden för TestVNet4:

- VNet-namn: TestVNet4

- TestVNet2: 10.41.0.0/16 & 10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Resursgrupp: TestRG4

- Plats: USA, västra

- GatewayName: VNet4GW

- Offentlig IP: VNet4GWIP

- VPN-typ: RouteBased

- Anslutning: VNet4toVNet1

Steg 1 - Ansluta till din prenumeration

Om du vill använda Azure CLI lokalt (i stället för att använda Azure CloudShell) använder du följande steg för att ansluta till din Azure-prenumeration. Om du använder CloudShell går du vidare till nästa avsnitt.

Logga in på Azure-prenumerationen med kommandot az login och följ anvisningarna på skärmen. Mer information om att logga in finns i Kom igång med Azure CLI.

az loginOm du har fler än en Azure-prenumeration anger du prenumerationerna för kontot.

az account list --allAnge den prenumeration som du vill använda.

az account set --subscription <replace_with_your_subscription_id>

Steg 2 – Skapa och konfigurera TestVNet1

Skapa en resursgrupp.

az group create -n TestRG1 -l eastusSkapa TestVNet1 och undernäten för TestVNet1 med kommandot az network vnet create . I följande exempel skapas ett virtuellt nätverk med namnet ”TestVNet1” och ett undernät, ”FrontEnd”.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Skapa ytterligare ett adressutrymme för ett backend-undernät. Observera att vi i det här steget angav både adressutrymmet som vi skapade tidigare och det ytterligare adressutrymme som vi vill lägga till. Detta beror på att kommandot az network vnet update skriver över de tidigare inställningarna. Se till att ange alla adressprefixen när du använder det här kommandot.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Skapa backend-undernät.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Skapa gateway-undernätet. Observera att gateway-undernätet har namnet 'GatewaySubnet'. Namnet är obligatoriskt. I det här exemplet använder gateway-undernätet en /27. Även om det är möjligt att skapa ett gatewayundernät så litet som /29 rekommenderar vi att du skapar ett större undernät som innehåller fler adresser genom att välja minst /28 eller /27. Detta gör det möjligt för tillräckligt med adresser för att hantera eventuella ytterligare konfigurationer som du kanske vill ha i framtiden.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27En VPN-gateway måste ha en offentlig IP-adress. Den offentliga IP-adressen allokeras till den VPN-gateway som du skapar för ditt virtuella nätverk. Använd följande exempel för att begära en offentlig IP-adress med kommandot az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusSkapa den virtuella nätverksgatewayen för TestVNet1 med kommandot az network vnet-gateway create . Om du kör det här kommandot med parametern ”--no-wait” ser du ingen feedback eller utdata. Parametern '--no-wait' gör att gatewayen kan skapas i bakgrunden. Det betyder inte att VPN-gatewayen har skapats omedelbart. Att skapa en gateway kan ofta ta 45 minuter eller mer, beroende på den gateway-SKU som använder.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Steg 3 – Skapa och konfigurera TestVNet4

Skapa en resursgrupp.

az group create -n TestRG4 -l westusSkapa TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Skapa extra undernät för TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Skapa gateway-undernätet.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Begär en offentlig IP-adress.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusSkapa den virtuella nätverksgatewayen TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Steg 4 – Skapa anslutningarna

Nu har du två VNets med VPN-gatewayer. Nästa steg är att skapa VPN-gateway-anslutningar mellan de virtuella nätverksgatewayerna. Om du använde föregående exempel finns dina VNet-gatewayer i olika resursgrupper. När gatewayer finns i olika resursgrupper, måste du identifiera och ange resurs-ID för varje gateway när en anslutning upprättas. Om dina Vnets är i samma resursgrupp kan du använda den andra uppsättningen anvisningar eftersom du inte behöver ange resurs-ID.

Ansluta VNets som finns i olika resursgrupper

Hämta resurs-ID för VNet1GW från utdata från följande kommando:

az network vnet-gateway show -n VNet1GW -g TestRG1Leta reda på raden i

"id:"utdata. Värden inom citattecken behövs för att skapa anslutningen i nästa avsnitt. Kopiera värdena till en textredigerare, till exempel Anteckningar, så att du enkelt kan klistra in dem när du skapar din anslutning.Exempel på utdata>

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Kopiera värdena efter

"id":inom citattecken."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Hämta resurs-ID för VNet4GW och kopiera värdena till en textredigerare.

az network vnet-gateway show -n VNet4GW -g TestRG4Skapa TestVNet1-till-TestVNet4-anslutningen. I det här steget ska du skapa anslutningen från TestVNet1 till TestVNet4. Det finns en delad nyckel som refereras i exemplen. Du kan använda egna värden för den delade nyckeln. Det är viktigt att den delade nyckeln matchar båda anslutningarna. Att skapa en anslutning kan ta en stund att slutföra.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWSkapa TestVNet4-till-TestVNet1-anslutningen. Det här steget liknar föregående steg, förutom att du skapar anslutningen från TestVNet4 till TestVNet1. Kontrollera att de delade nycklarna matchar. Det tar några minuter att upprätta anslutningen.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWVerifiera dina anslutningar. Se Verifiera din anslutning.

För att ansluta Vnets som finns i samma resursgrupp

Skapa TestVNet1-till-TestVNet4-anslutningen. I det här steget ska du skapa anslutningen från TestVNet1 till TestVNet4. Lägg märke att till resursgrupper är samma i exemplen. Du ser även en delad nyckel som refereras i exemplen. Du kan använda egna värden för den delade nyckeln, men den delade nyckeln måste matcha för både anslutningar. Att skapa en anslutning kan ta en stund att slutföra.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWSkapa TestVNet4-till-TestVNet1-anslutningen. Det här steget liknar föregående steg, förutom att du skapar anslutningen från TestVNet4 till TestVNet1. Kontrollera att de delade nycklarna matchar. Det tar några minuter att upprätta anslutningen.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWVerifiera dina anslutningar. Se Verifiera din anslutning.

Ansluta VNets som finns i olika prenumerationer

I det här scenariot ansluter vi TestVNet1 och TestVNet5. VNets finns i olika prenumerationer. Prenumerationerna behöver inte associeras med samma klientorganisation. I stegen för den här konfigurationen lägger vi till ytterligare en VNet-till-VNet-anslutning för att kunna ansluta TestVNet1 till TestVNet5.

Steg 5 – Skapa och konfigurera TestVNet1

Dessa instruktioner bygger på stegen i föregående avsnitt. Du måste slutföra Steg 1 och Steg 2 för att kunna skapa och konfigurera TestVNet1 och VPN Gateway för TestVNet1. För den här konfigurationen behöver du inte skapa TestVNet4 från föregående avsnitt, men om du skapar det kommer det inte att strida mot dessa steg: trafik från TestVNet4 dirigeras inte till TestVNet5. När du har slutfört steg 1 och steg 2 fortsätter du med steg 6.

Steg 6 – Kontrollera IP-adressintervaller

När du skapar ytterligare anslutningar är det viktigt att kontrollera att IP-adressutrymmet för det nya virtuella nätverket inte överlappar något av dina andra VNet-intervall eller lokala nätverksgatewayintervall. Använd följande VNet-värden för TestVNet5 i den här övningen:

Värden för TestVNet5:

- VNet-namn: TestVNet5

- Resursgrupp: TestRG5

- Plats: Japan, östra

- TestVNet5: 10.51.0.0/16 & 10.52.0.0/16

- FrontEnd: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- GatewayName: VNet5GW

- Offentlig IP: VNet5GWIP

- VPN-typ: RouteBased

- Anslutning: VNet5toVNet1

- ConnectionType: VNet2VNet

Steg 7 – Skapa och konfigurera TestVNet5

Det här steget måste utföras i den nya prenumerationen, prenumeration 5. Den här delen kan utföras av administratören i en annan organisation som äger prenumerationen. Om du vill växla mellan prenumerationer använder az account list --all du för att lista de prenumerationer som är tillgängliga för ditt konto och sedan använda az account set --subscription <subscriptionID> för att växla till den prenumeration som du vill använda.

Kontrollera att du är ansluten till prenumeration 5 och skapa sedan en resursgrupp.

az group create -n TestRG5 -l japaneastSkapa TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Lägg till undernät.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Lägg till gateway-undernätet.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Begär en offentlig IP-adress.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastSkapa TestVNet5-gatewayen

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Steg 8 – Skapa anslutningarna

Vi har delat upp steget i två CLI-sessioner som kallas för [Prenumeration 1] och [Prenumeration 5] eftersom gatewayerna finns i olika prenumerationer. Om du vill växla mellan prenumerationer använder az account list --all du för att lista de prenumerationer som är tillgängliga för ditt konto och sedan använda az account set --subscription <subscriptionID> för att växla till den prenumeration som du vill använda.

[Prenumeration 1] Logga in och anslut till prenumeration 1. Kör följande kommando för att hämta namn och ID för gatewayen från utdata:

az network vnet-gateway show -n VNet1GW -g TestRG1Kopiera utdata för

id:. Skicka ID och namn på den VNet-gatewayen (VNet1GW) till prenumeration 5-administratören via e-post eller någon annan metod.Exempel på utdata>

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Prenumeration 5] Logga in och anslut till prenumeration 5. Kör följande kommando för att hämta namn och ID för gatewayen från utdata:

az network vnet-gateway show -n VNet5GW -g TestRG5Kopiera utdata för

id:. Skicka ID och namn på den VNet-gatewayen (VNet5GW) till prenumeration 1-administratören via e-post eller någon annan metod.[Prenumeration 1] I det här steget ska du skapa anslutningen från TestVNet1 till TestVNet5. Du kan använda egna värden för den delade nyckeln, men den delade nyckeln måste matcha för både anslutningar. Att skapa en anslutning kan ta en stund att slutföra. Kontrollera att du ansluter till Prenumeration 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Prenumeration 5] Det här steget liknar föregående steg, förutom att du skapar anslutningen från TestVNet5 till TestVNet1. Kontrollera att de delade nycklarna matchar och att du ansluter till Prenumeration 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Kontrollera anslutningarna

Viktigt!

Nätverkssäkerhetsgrupper (NSG:er) i gatewayundernätet stöds inte. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan det leda till att din virtuella nätverksgateway (VPN- och ExpressRoute-gatewayer) slutar fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?

Du kan kontrollera att anslutningen har utförts med hjälp av följande kommandot az network vpn-connection show. I exemplet refererar "--name" till namnet på den anslutning som du vill testa. När anslutningen håller på att upprättas visas status Ansluter. När anslutningen har upprättats ändras status till ”Ansluten”. Ändra följande exempel med värdena för din miljö.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Vanliga frågor och svar om VNet-till-VNet

Se vanliga frågor och svar om VPN Gateway för vanliga frågor och svar om VNet-till-VNet.

Nästa steg

- När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i Dokumentationen för virtuella datorer.

- Information om BGP finns i BGP-översikt och Så här konfigurerar du BGP.