Så här skyddar Defender for Cloud Apps din Salesforce-miljö

Som en stor CRM-molnleverantör innehåller Salesforce stora mängder känslig information om kunder, prisspelböcker och stora erbjudanden i din organisation. Salesforce är en affärskritisk app och används av personer inom din organisation och av andra utanför organisationen (till exempel partners och entreprenörer) för olika syften. I många fall har en stor del av dina användare som kommer åt Salesforce låg medvetenhet om säkerhet och kan utsätta din känsliga information för risker genom att oavsiktligt dela den. I andra fall kan skadliga aktörer få åtkomst till dina mest känsliga kundrelaterade tillgångar.

Genom att ansluta Salesforce till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter, ger hotidentifiering med hjälp av maskininlärningsbaserade avvikelseidentifieringar och identifieringar av informationsskydd (till exempel identifiering av extern informationsdelning), möjliggör automatiserade reparationskontroller och identifierar hot från aktiverade appar från tredje part i din organisation.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Huvudsakliga hot

- Komprometterade konton och insiderhot

- Dataläckage

- Utökade privilegier

- Otillräcklig säkerhetsmedvetenhet

- Skadliga appar från tredje part och Google-tillägg

- Utpressningstrojan

- Ohanterad BYOD (Bring Your Own Device)

Hur Defender for Cloud Apps hjälper till att skydda din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Upptäck, klassificera, märka och skydda känsliga och reglerade data som lagras i molnet

- Identifiera och hantera OAuth-appar som har åtkomst till din miljö

- Tillämpa DLP- och efterlevnadsprinciper för data som lagras i molnet

- Begränsa exponeringen av delade data och framtvinga samarbetsprinciper

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Hantering av SaaS-säkerhetsstatus

Anslut Salesforce för att automatiskt få säkerhetsrekommendationer för Salesforce i Microsoft Secure Score.

I Säkerhetspoäng väljer du Rekommenderade åtgärder och filtrerar efter Product = Salesforce. Rekommendationer för Salesforce kan till exempel vara:

- Kräv identitetsverifiering vid registrering av multifaktorautentisering (MFA)

- Framtvinga IP-intervall för inloggning för varje begäran

- Maximalt antal ogiltiga inloggningsförsök

- Krav på lösenordskomplexitet

Mer information finns i:

Kontrollera Salesforce med inbyggda principer och principmallar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

| Typ | Namn |

|---|---|

| Inbyggd princip för avvikelseidentifiering |

Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Aktivitet som utförs av avslutad användare (kräver Microsoft Entra ID som IdP) Flera misslyckade inloggningsförsök Ovanlig administrativ verksamhet Ovanliga filborttagningsaktiviteter Ovanliga filresursaktiviteter Ovanliga personifierade aktiviteter Ovanliga nedladdningsaktiviteter för flera filer |

| Mall för aktivitetsprincip | Logga in från en riskabel IP-adress Massnedladdning av en enskild användare |

| Filprincipmall | Identifiera en fil som delas med en obehörig domän Identifiera en fil som delas med personliga e-postadresser |

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande Salesforce-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Användarstyrning | – Meddela användare om väntande aviseringar – Skicka DLP-överträdelse sammanfattad till filägare – Pausa användare – Meddela användaren vid avisering (via Microsoft Entra ID) – Kräv att användaren loggar in igen (via Microsoft Entra ID) – Pausa användare (via Microsoft Entra ID) |

| OAuth-appstyrning | – Återkalla OAuth-appen för användare |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda Salesforce i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Ansluta Salesforce till Microsoft Defender for Cloud Apps

Det här avsnittet innehåller anvisningar för hur du ansluter Microsoft Defender for Cloud Apps till ditt befintliga Salesforce-konto med hjälp av API:et för appanslutningsappen. Den här anslutningen ger dig insyn i och kontroll över Salesforce-användning.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Ansluta Salesforce till Defender for Cloud Apps

Obs!

Salesforce Shield bör vara tillgängligt för din Salesforce-instans som ett krav för den här integreringen i alla funktioner som stöds förutom SSPM

Vi rekommenderar att du har ett dedikerat tjänstadministratörskonto för Defender for Cloud Apps.

Kontrollera att REST API är aktiverat i Salesforce.

Ditt Salesforce-konto måste vara en av följande utgåvor som innehåller REST API-stöd:

Prestanda, Enterprise, Obegränsat eller Utvecklare.

Professional-utgåvan har inte REST API som standard, men den kan läggas till på begäran.

Kontrollera att din utgåva har REST API tillgängligt och aktiverat på följande sätt:

Logga in på ditt Salesforce-konto och gå till startsidan för installationsprogrammet .

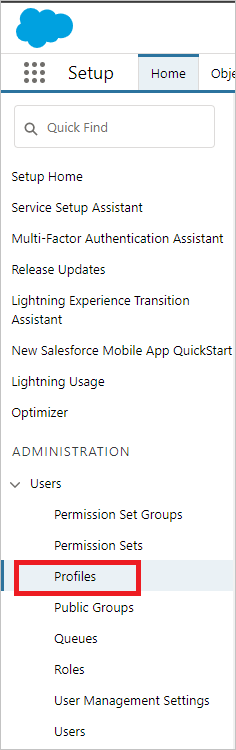

Under Administration –>Användare går du till sidan Profiler.

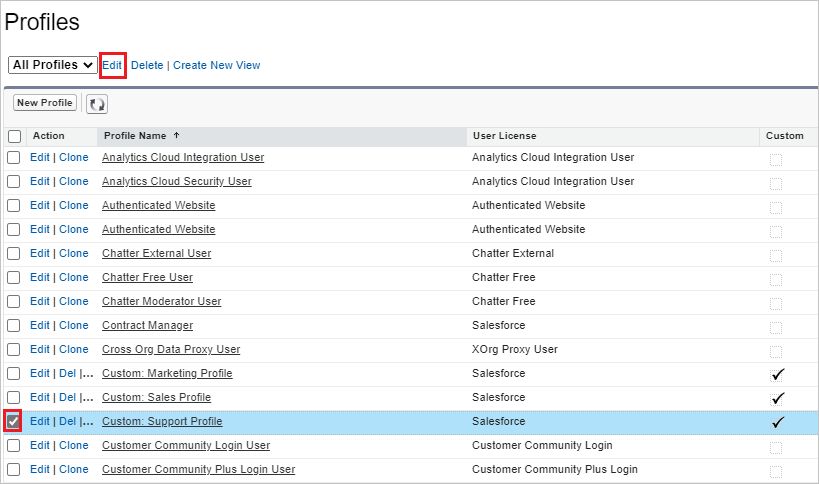

Skapa en ny profil genom att välja Ny profil.

Välj den profil som du nyss skapade för att distribuera Defender for Cloud Apps och välj Redigera. Den här profilen används för Defender for Cloud Apps-tjänstkontot för att konfigurera appanslutningsappen.

Kontrollera att följande kryssrutor är aktiverade:

- API aktiverat

- Visa alla data

- Hantera Salesforce CRM-innehåll

- Hantera användare

- Fråga alla filer

- Ändra metadata via API-funktioner för metadata

Om dessa kryssrutor inte är markerade kan du behöva kontakta Salesforce för att lägga till dem i ditt konto.

Om din organisation har Salesforce CRM-innehåll aktiverat kontrollerar du att även det aktuella administrativa kontot har aktiverats.

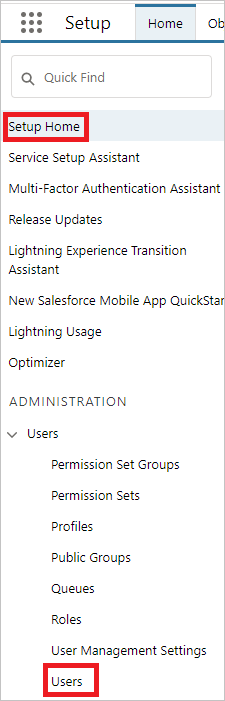

Gå till startsidan för Salesforce-installationsprogrammet .

Under Administration –>Användare går du till sidan Användare.

Välj den aktuella administrativa användaren för din dedikerade Defender for Cloud Apps användare.

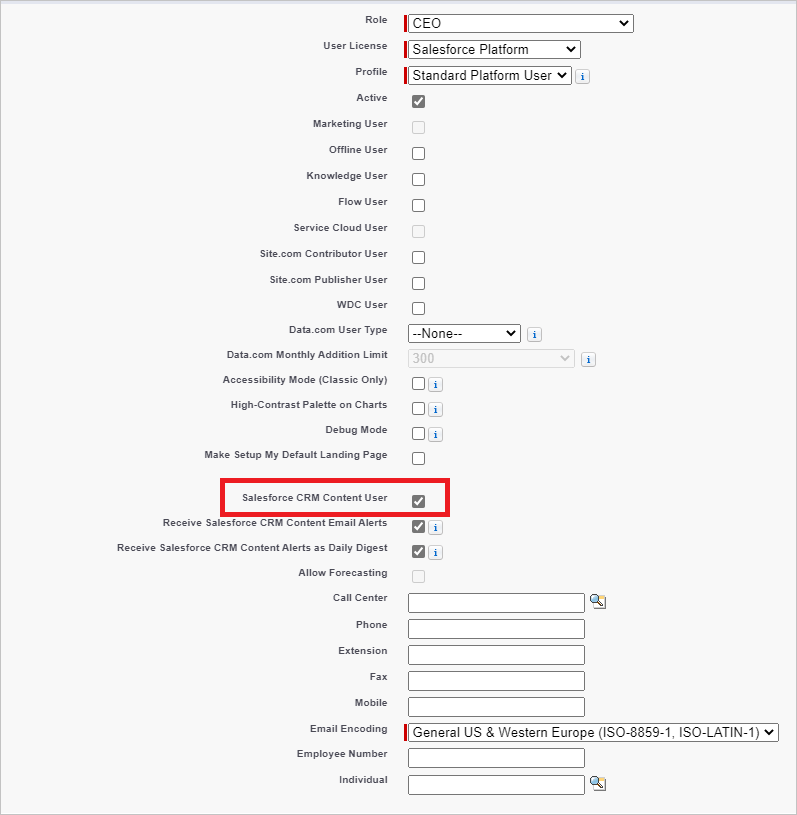

Kontrollera att kryssrutan Salesforce CRM Content User är markerad.

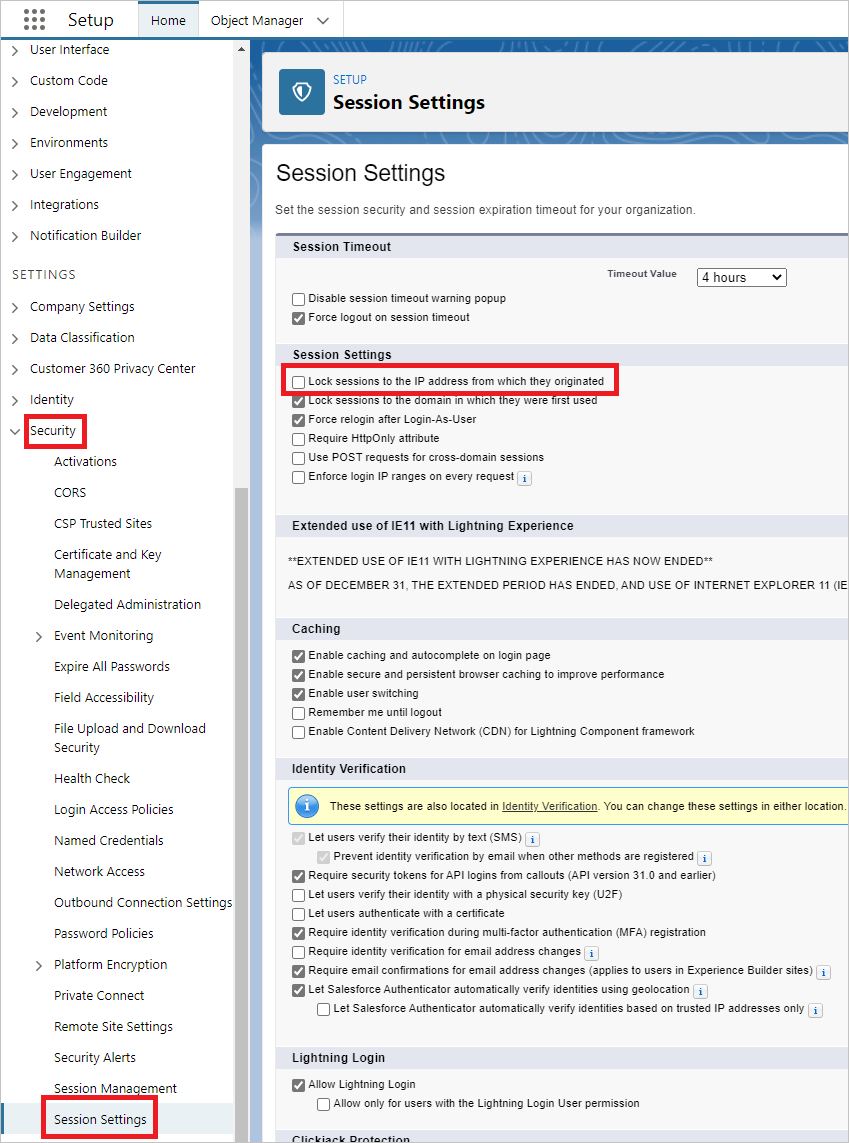

Gå till Konfigurera Home ->Security ->Sessionsinställningar. Under Sessionsinställningar kontrollerar du att kryssrutan Lås sessioner till den IP-adress som de har sitt ursprung fråninte är markerad.

Välj Spara.

Gå till Appar ->Funktionsinställningar ->Salesforce Files ->Innehållsleveranser och offentliga länkar.

Välj Redigera och välj sedan funktionen För kontrollerade innehållsleveranser kan aktiveras för användare

Välj Spara.

Obs!

Funktionen Innehållsleveranser måste vara aktiverad för att Defender for Cloud Apps ska kunna köra frågor mot fildelningsdata. Mer information finns i ContentDistribution.

Ansluta Defender for Cloud Apps till Salesforce

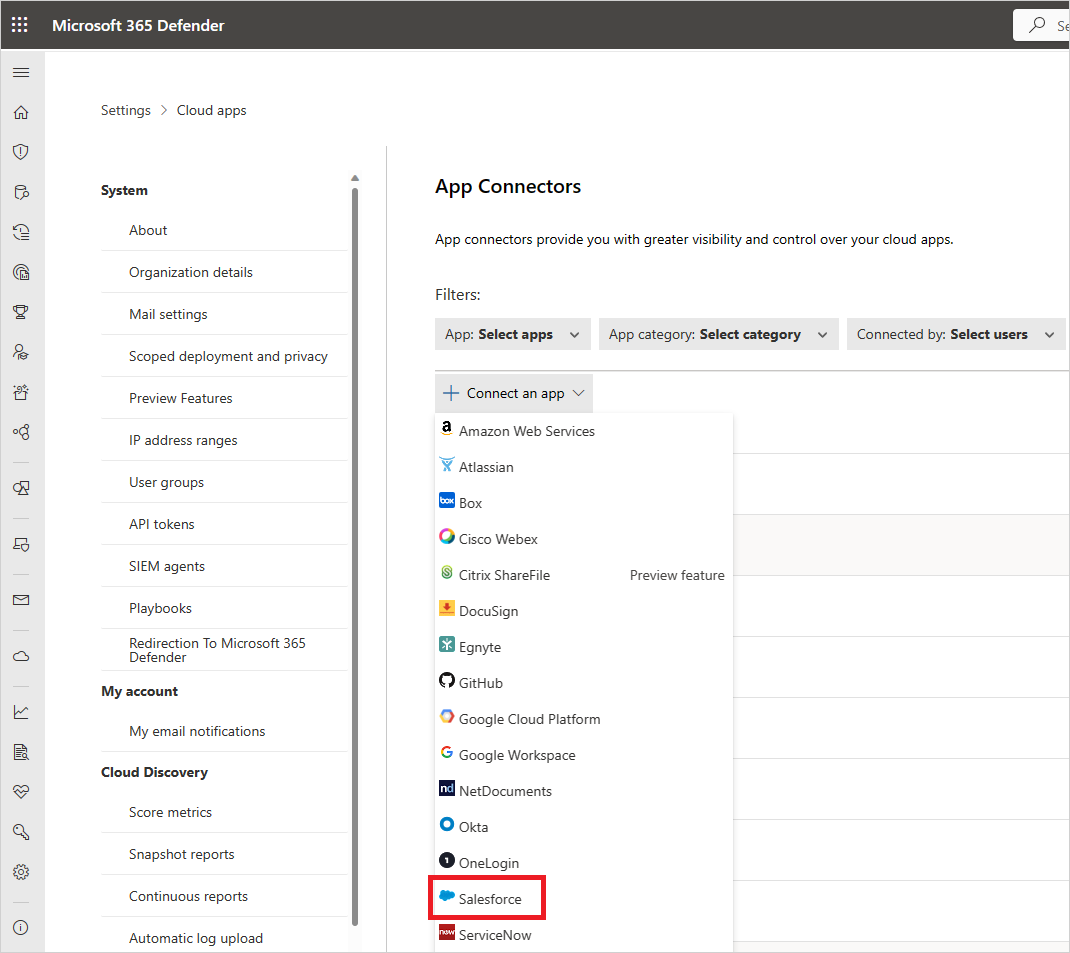

I Defender for Cloud Apps-konsolen väljer du Undersök och sedan Anslutna appar.

På sidan Appanslutningsprogram väljer du +Anslut en app följt av Salesforce.

I nästa fönster ger du anslutningen ett namn och väljer Nästa.

På sidan Följ länken väljer du Anslut Salesforce.

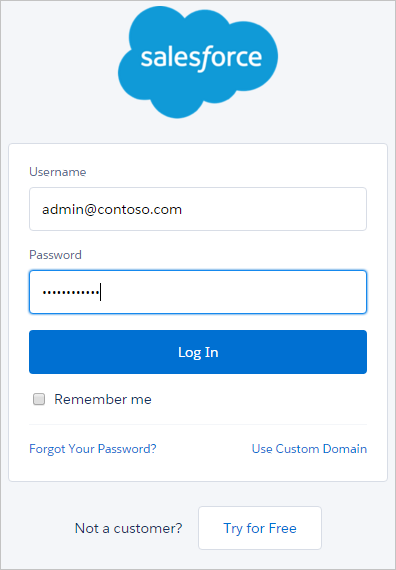

Då öppnas inloggningssidan för Salesforce. Ange dina autentiseringsuppgifter för att ge Defender for Cloud Apps åtkomst till teamets Salesforce-app.

Salesforce frågar dig om du vill tillåta Defender for Cloud Apps åtkomst till din teaminformation och aktivitetslogg och utföra alla aktiviteter som en gruppmedlem. Om du vill fortsätta väljer du Tillåt.

Nu får du ett meddelande om att distributionen lyckades eller misslyckades. Defender for Cloud Apps har nu behörighet i Salesforce.com.

När du är tillbaka i Defender for Cloud Apps-konsolen bör du se att Salesforce har anslutits.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

När du har anslutit Salesforce får du händelser på följande sätt: Logga in händelser och konfigurera granskningsloggen i sju dagar före anslutningen, EventMonitoring 30 dagar eller en dag tillbaka – beroende på din Salesforce EventMonitoring-licens. DEFENDER FOR CLOUD APPS-API:et kommunicerar direkt med de API:er som är tillgängliga från Salesforce. Eftersom Salesforce begränsar antalet API-anrop som det kan ta emot tar Defender for Cloud Apps hänsyn till detta och respekterar begränsningen. Salesforce-API:er skickar varje svar med ett fält för API-räknarna, inklusive totalt tillgängligt och återstående. Defender for Cloud Apps beräknar detta till en procentandel och ser till att alltid lämna 10 % av tillgängliga API-anrop kvar.

Obs!

Defender for Cloud Apps begränsning beräknas enbart på egna API-anrop med Salesforce, inte med andra program som gör API-anrop med Salesforce. Begränsning av API-anrop på grund av begränsningen kan göra att data matas in i Defender for Cloud Apps, men de kommer vanligtvis ikapp över natten.

Obs!

Om salesforce-instansen inte är på engelska måste du välja lämpligt språkattributvärde för administratörskontot för integrationstjänsten.

Om du vill ändra språkattributet går du till Administration ->Användare ->Användare och öppnar administratörskontot för integrationssystemet. Gå nu till Inställningar för nationella inställningar –>Språk och välj önskat språk.

Salesforce-händelser bearbetas av Defender for Cloud Apps på följande sätt:

- Inloggningshändelser var 15:e minut

- Konfigurera spårningsloggar var 15:e minut

- Händelseloggar var 1 timme. Mer information om Salesforce-händelser finns i Använda händelseövervakning.

Om du har problem med att ansluta appen läser du Felsöka appanslutningsprogram.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.