Felsöka problem med systemtillägg i Microsoft Defender för Endpoint på macOS

Gäller för:

- Microsoft Defender för Endpoint för macOS

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Du kan skicka feedback genom att öppna Microsoft Defender för Endpoint på Mac på din enhet och genom att gå till Hjälp > Skicka feedback.

Ett annat alternativ är att skicka feedback via Microsoft Defender XDR genom att starta security.microsoft.com och välja fliken Ge feedback.

Den här artikeln innehåller information om hur du felsöker problem med systemtillägget som installeras som en del av Microsoft Defender för Endpoint på macOS.

Från och med macOS BigSur (11) kräver Apples macOS att alla systemtillägg uttryckligen godkänns innan de tillåts köras på enheten.

Symptom

Du ser att Microsoft Defender för Endpoint har en x-symbol i skölden, enligt följande skärmbild:

Om du klickar på skölden med x-symbolen får du alternativ som visas på följande skärmbild:

Klicka på Åtgärd krävs.

Skärmen som visas i följande skärmbild visas:

Du kan också köra mdatp-hälsa: Den rapporterar om realtidsskydd är aktiverat men inte tillgängligt. Den här rapporten anger att systemtillägget inte är godkänt för körning på enheten.

mdatp health

Utdata vid körning av mdatp-hälsa är:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Utdatarapporten som visas vid körning av mdatp-hälsa visas på följande skärmbild:

Orsak

macOS kräver att en användare manuellt och uttryckligen godkänner vissa funktioner som ett program använder, till exempel systemtillägg, körs i bakgrunden, skickar meddelanden, fullständig diskåtkomst och så vidare. Microsoft Defender för Endpoint förlitar sig på dessa program och kan inte fungera korrekt förrän alla dessa medgivanden har tagits emot från en användare.

Om du inte godkände systemtillägget under distributionen/installationen av Microsoft Defender för Endpoint på macOS utför du följande steg:

Du kommer att märka att båda Microsoft Defender för Endpoint på macOS-tillägg är i tillståndet [aktiverad väntar på användaren].

Kör följande kommando i terminalen:

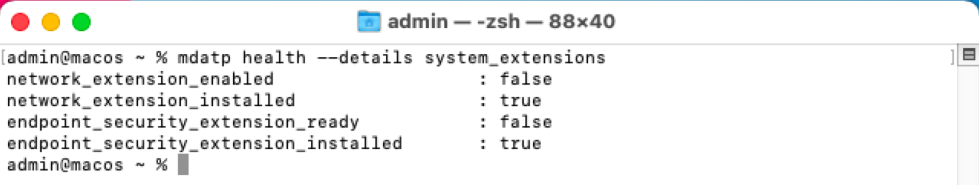

mdatp health --details system_extensions

Du får följande utdata:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Dessa utdata visas på följande skärmbild:

Följande filer kanske saknas om du hanterar den via Intune, JamF eller någon annan MDM-lösning:

| MobileConfig (Plist) | Utdata från kommandot "mdatp health" i konsolen | macOS-inställning som krävs för att MDE på macOS ska fungera korrekt |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Systemtillägg |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Tillägg för nätverksfilter |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Policykontroller för sekretessinställningar (PPPC, även kallat TCC (transparens, medgivande & kontroll), fullständig diskåtkomst (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | Saknas | Slutanvändarmeddelanden |

| "/Library/Managed Preferences/servicemanagement.plist" | Saknas | Bakgrundstjänster |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (för DLP) | Hjälpmedel |

Information om hur du felsöker problemet med filer som saknas för att få Microsoft Defender för Endpoint på macOS att fungera korrekt finns i Microsoft Defender för Endpoint på Mac.

Lösning

I det här avsnittet beskrivs lösningen för att godkänna funktioner som systemtillägg, bakgrundstjänster, meddelanden, fullständig diskåtkomst och så vidare med hjälp av hanteringsverktygen, nämligen Intune, JamF, Annan MDM och med hjälp av metoden för manuell distribution. Information om hur du utför dessa funktioner med hjälp av dessa hanteringsverktyg finns i:

Förutsättningar

Innan du godkänner systemtillägget (med något av de angivna hanteringsverktygen) kontrollerar du att följande krav uppfylls:

Steg 1: Kommer profilerna ned till din macOS?

Om du använder Intune kan du läsa Hantera principer för macOS-programuppdatering i Intune.

Klicka på ellipserna (tre punkter).

Välj Uppdatera enheter. Skärmen som visas i följande skärmbild visas:

I Launchpad skriver du Systeminställningar.

Dubbelklicka på Profiler.

Obs!

Om du inte är MDM-ansluten ser du inte Profiler som ett alternativ. Kontakta MDM-supportteamet för att se varför alternativet Profiler inte visas. Du bör kunna se de olika profilerna, till exempel Systemtillägg, Tillgänglighet, Bakgrundstjänster, Meddelanden, Microsoft AutoUpdate och så vidare, som du ser i föregående skärmbild.

Om du använder JamF använder du sudo jamf-principen. Mer information finns i Principhantering.

Steg 2: Kontrollera att profilerna som behövs för Microsoft Defender för Endpoint är aktiverade

Avsnitten som ger vägledning om hur du aktiverar profiler som behövs för Microsoft Defender för Endpoint ger vägledning om hur du löser det här problemet, beroende på vilken metod du använde för att distribuera Microsoft Defender för Endpoint på macOS.

Obs!

En lämplig namngivningskonvention för dina konfigurationsprofiler är en verklig fördel. Vi rekommenderar följande namngivningsschema:Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Till exempel FullDiskAccess (piloting) - macOS - Default - MDE

Med hjälp av den rekommenderade namngivningskonventionen kan du bekräfta att rätt profiler släpps vid tidpunkten för kontrollen.

Tips

I stället för att skriva .mobileconfig (plist) kan du ladda ned profilen från Github för att undvika avlånga bindestreck.

Ange följande syntax i terminalen:

curl -O https://URL

Ett exempel:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Avsnitt som ger vägledning om hur du aktiverar profiler som behövs för Microsoft Defender för Endpoint

-

- Funktion: Godkänn systemtillägg

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Måste godkänna tillägget genom att gå till Säkerhetsinställningar eller Systeminställningar > Säkerhet & Sekretess och sedan välja Tillåt.

-

- Funktion: Nätverksfilter

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Måste godkänna tillägget genom att gå till Säkerhetsinställningar eller Systeminställningar > Säkerhet & Sekretess och sedan välja Tillåt.

-

- Funktion: Policykontroller för sekretessinställningar (PPPC, även kallat TCC (transparens, medgivande & kontroll), fullständig diskåtkomst (FDA))

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Måste godkänna tillägget genom att gå till Säkerhetsinställningar eller Systeminställningar > Säkerhet & Sekretess > Fullständig > diskåtkomst och sedan välja Tillåt och markera kryssrutan bredvid följande:

- Microsoft Defender

- Microsoft Defender säkerhetstillägg

-

- Funktion: Körs i bakgrunden

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Ej tillämpligt

-

- Funktion: Skicka meddelanden

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Ej tillämpligt

-

- Funktion: Hjälpmedel

- Mobilkonfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

- Gäller för:

- Intune: Ja

- JamF: Ja

- Annan MDM: Ja

- Manuell: Ej tillämpligt

Steg 3: Testa de installerade profilerna med hjälp av det inbyggda profilverktyget i macOS. Den jämför dina profiler med det vi har publicerat i GitHub och rapporterar inkonsekventa profiler eller profiler som saknas helt och hållet

- Ladda ned skriptet från https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Klicka på Rå. Den nya URL:en blir https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Spara det som analyze_profiles.py till Nedladdningar genom att köra följande kommando i terminalen:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Kör python3-skriptet för profilanalys utan några parametrar genom att köra följande kommando i terminalen:

cd /Downloads

sudo python3 analyze_profiles.py

Obs!

Sudo-behörigheter krävs för att köra det här kommandot.

ELLER

- Kör skriptet direkt från webben genom att köra följande kommando:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Obs!

Sudo-behörigheter krävs för att köra det här kommandot.

Utdata visar alla potentiella problem med profiler.

Rekommenderat innehåll

- Distribuera Microsoft Defender för Endpoint på macOS med Jamf Pro: Lär dig hur du distribuerar Microsoft Defender för Endpoint på macOS med Jamf Pro.

- Konfigurera Microsoft Defender för Endpoint för macOS-principer i Jamf Pro: Lär dig hur du konfigurerar Microsoft Defender för Endpoint för macOS-principer i Jamf Pro.

- Konfigurera enhetsgrupper i Jamf Pro: Lär dig hur du konfigurerar enhetsgrupper i Jamf Pro för Microsoft Defender för Endpoint på macOS.

- Logga in på Jamf Pro