Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:

- Microsoft Defender för Endpoint för macOS

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för företag

Den här artikeln beskriver hur du distribuerar Microsoft Defender för Endpoint på macOS via Microsoft Intune.

Krav och systemkrav

Innan du börjar kan du se huvudsidan för Microsoft Defender för Endpoint på macOS för en översikt över Microsoft Defender för Endpoint på macOS, inklusive dess funktioner. Den innehåller även länkar till ytterligare resurser för mer information. En beskrivning av krav och systemkrav för den aktuella programvaruversionen finns i Microsoft Defender för Endpoint om macOS-krav.

Viktigt

Om du vill köra flera säkerhetslösningar sida vid sida kan du läsa Överväganden för prestanda, konfiguration och support.

Du kanske redan har konfigurerat ömsesidiga säkerhetsundantag för enheter som registrerats för Microsoft Defender för Endpoint. Om du fortfarande behöver ange ömsesidiga undantag för att undvika konflikter kan du läsa Lägga till Microsoft Defender för Endpoint i undantagslistan för din befintliga lösning.

Översikt

I följande tabell sammanfattas stegen för att distribuera och hantera Microsoft Defender för Endpoint på macOS via Microsoft Intune. Mer detaljerade steg finns i följande tabell:

| Steg | Exempelfilnamn | Paketidentifierare |

|---|---|---|

| Godkänn systemtillägg | sysext.mobileconfig |

EJ TILLÄMPLIGT |

| Princip för nätverkstillägg | netfilter.mobileconfig |

EJ TILLÄMPLIGT |

| Fullständig diskåtkomst | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender för Endpoint konfigurationsinställningar Om du planerar att köra antivirusprogram som inte kommer från Microsoft på macOS anger du passiveMode till true. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Bakgrundstjänster | background_services.mobileconfig |

EJ TILLÄMPLIGT |

| Konfigurera Microsoft Defender för Endpoint meddelanden | notif.mobileconfig |

com.microsoft.wdav.tray |

| Hjälpmedelsinställningar | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Konfigurera Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Enhetskontroll | DeviceControl.mobileconfig |

EJ TILLÄMPLIGT |

| Dataförlustskydd | DataLossPrevention.mobileconfig |

EJ TILLÄMPLIGT |

| Ladda ned onboarding-paketet | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Distribuera Microsoft Defender för Endpoint i macOS-programmet | Wdav.pkg |

EJ TILLÄMPLIGT |

Skapa systemkonfigurationsprofiler

Nästa steg är att skapa systemkonfigurationsprofiler som Microsoft Defender för Endpoint behöver. Öppna administrationscentret för Microsoft Intune

Steg 1: Godkänn systemtillägg

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

Under fliken Konfiguration väljer du + Skapa>+ Ny princip på fliken Principer.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Inställningskatalog.

Välj Skapa.

På fliken Grunder namngerdu profilen och anger en Beskrivning. Välj sedan Nästa.

På fliken Konfigurationsinställningar **,** väljer du + Lägg till inställningar.

I väljaren Inställningar expanderar du kategorin Systemkonfiguration och väljer sedan Systemtillägg och markerar Tillåtna systemtillägg.

Stäng inställningsväljaren och välj sedan + Redigera instans.

Konfigurera följande poster i avsnittet Tillåtna systemtillägg och välj sedan Spara och välj sedan Nästa.

Tillåtna systemtillägg Teamidentifierare com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9På fliken Omfattningar väljer (valfritt) omfångstaggar och sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 2: Nätverksfilter

Som en del av funktionerna Slutpunktsidentifiering och svar inspekterar Microsoft Defender för Endpoint på macOS sockettrafik och rapporterar den här informationen till Microsoft 365 Defender-portalen. Följande princip gör att nätverkstillägget kan utföra den här funktionen.

Ladda ned netfilter.mobileconfig från GitHub-lagringsplatsen.

Viktigt

Endast en .mobileconfig (plist) för nätverksfilter stöds. Att lägga till flera nätverksfilter leder till problem med nätverksanslutningen i macOS. Det här problemet är inte specifikt för Defender för Endpoint på macOS.

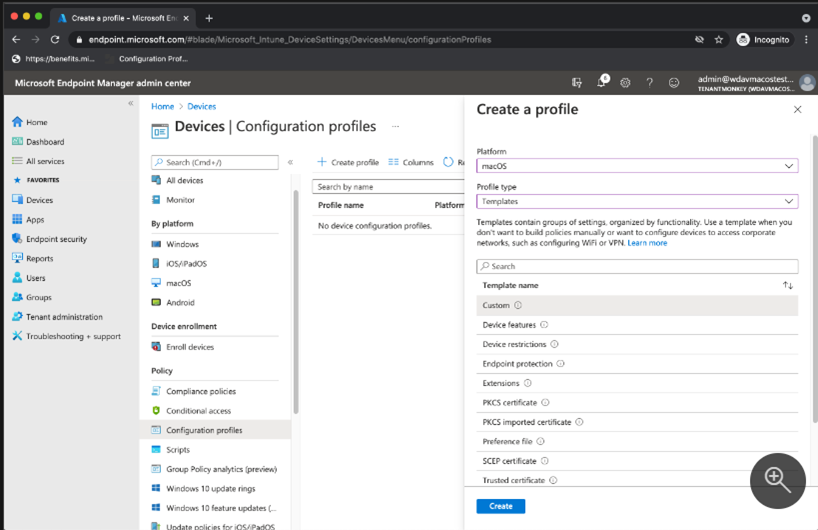

Så här konfigurerar du nätverksfiltret:

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grundinställningar namngerdu profilen (till exempel MacOS-nätverksfilter) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilennetfilter.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 3: Fullständig diskåtkomst

Obs!

Med macOS Catalina (10.15) eller senare, för att tillhandahålla sekretess för slutanvändarna, skapade den FDA (Full Disk Access). Om du aktiverar TCC (transparens, medgivande & kontroll) via en Mobile Enhetshantering-lösning, till exempel Intune, eliminerar du risken för att Defender för Endpoint förlorar fullständig diskåtkomstauktorisering för att fungera korrekt.

Den här konfigurationsprofilen ger fullständig diskåtkomst till Microsoft Defender för Endpoint. Om du tidigare har konfigurerat Microsoft Defender för Endpoint via Intune rekommenderar vi att du uppdaterar distributionen med den här konfigurationsprofilen.

Ladda ned fulldisk.mobileconfig från GitHub-lagringsplatsen.

Så här konfigurerar du fullständig diskåtkomst:

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel: Fullständig diskåtkomst för MacOS) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilenfulldisk.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Obs!

Fullständig diskåtkomst som beviljas via Apple MDM-konfigurationsprofilen återspeglas inte i Sekretess för systeminställningar > & fullständig diskåtkomst för säkerhet>.

Steg 4: Bakgrundstjänster

Försiktighet

macOS 13 (Ventura) innehåller nya sekretessförbättringar. Från och med den här versionen kan program som standard inte köras i bakgrunden utan uttryckligt medgivande. Microsoft Defender för Endpoint måste köra sin daemonprocess i bakgrunden. Den här konfigurationsprofilen ger bakgrundstjänsten behörighet att Microsoft Defender för Endpoint. Om du tidigare har konfigurerat Microsoft Defender för Endpoint via Microsoft Intune rekommenderar vi att du uppdaterar distributionen med den här konfigurationsprofilen.

Ladda ned background_services.mobileconfig från GitHub-lagringsplatsen.

Så här konfigurerar du bakgrundstjänster:

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel MacOS-bakgrundstjänster) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilenbackground_services.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

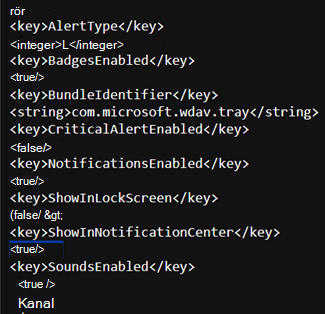

Steg 5: Meddelanden

Den här profilen används för att tillåta att Microsoft Defender för Endpoint på macOS och Microsoft AutoUpdate visar meddelanden i användargränssnittet.

Ladda ned notif.mobileconfig från GitHub-lagringsplatsen.

Om du vill inaktivera meddelanden för slutanvändarna kan du ändra Visa NotificationCenter från true till false i notif.mobileconfig.

Så här konfigurerar du meddelanden:

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel: Medgivande för MacOS-meddelanden) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilennotif.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 6: Hjälpmedelsinställningar

Den här profilen används för att ge Microsoft Defender för Endpoint på macOS åtkomst till hjälpmedelsinställningarna på Apple macOS High Sierra (10.13.6) och senare.

Ladda ned accessibility.mobileconfig från GitHub-lagringsplatsen.

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namnger du profilen (till exempel Hjälpmedelsinställningar för MacOS) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilenaccessibility.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 7: Bluetooth-behörigheter

Försiktighet

macOS 14 (Sonoma) innehåller nya sekretessförbättringar. Från och med den här versionen kan program som standard inte komma åt Bluetooth utan uttryckligt medgivande. Microsoft Defender för Endpoint använder den om du konfigurerar Bluetooth-principer för enhetskontroll.

Ladda ned bluetooth.mobileconfig från GitHub-lagringsplatsen och använd samma arbetsflöde som i Steg 6: Hjälpmedelsinställningar för att aktivera Bluetooth-åtkomst.

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel MacOS Bluetooth-medgivande) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilenbluetooth.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Obs!

Bluetooth som beviljas via Apple MDM-konfigurationsprofilen återspeglas inte i Systeminställningar => Sekretess & Säkerhet => Bluetooth.

Steg 8: Microsoft AutoUpdate

Den här profilen används för att uppdatera Microsoft Defender för Endpoint på macOS via Microsoft AutoUpdate (MAU). Om du distribuerar Microsoft Defender för Endpoint på macOS har du alternativ för att hämta en uppdaterad version av programmet (plattformsuppdatering) som finns i de olika kanalerna som nämns här:

- Beta (Insiders-Fast)

- Aktuell kanal (förhandsversion, insiders-långsam)

- Aktuell kanal (produktion)

Mer information finns i Distribuera uppdateringar för Microsoft Defender för Endpoint på macOS.

Ladda ned com.microsoft.autoupdate2.mobileconfig från GitHub-lagringsplatsen.

Obs!

Exemplet com.microsoft.autoupdate2.mobileconfig från GitHub-lagringsplatsen är inställt på Aktuell kanal (produktion).

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel

macOS Microsoft Auto-Update) och anger en Beskrivning och väljer sedan Nästa.På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil .

Välj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilencom.microsoft.autoupdate2.mobileconfig som laddades ned tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 9: Microsoft Defender för Endpoint konfigurationsinställningar

I det här steget konfigurerar du principer för skydd mot skadlig kod och EDR med hjälp av antingen Microsoft Defender-portalen (steg 9a.) eller Microsoft Intune-portalen (steg 9b.), beroende på dina önskemål eller organisationens krav.

Obs!

Slutför endast något av följande steg (9a. ELLER 9b.)

9a. Ange principer med hjälp av Microsoft Defender-portalen

Ange principer med hjälp av Microsoft Defender portalen genom att följa dessa steg:

Gå igenom Konfigurera Microsoft Defender för Endpoint i Intune innan du ställer in säkerhetsprinciperna med hjälp av Microsoft Defender för Endpoint Hantering av säkerhetsinställningar.

I Microsoft Defender-portalen går du till Konfigurationshantering>Slutpunktssäkerhetsprinciper>Mac-principer>Skapa ny princip.

Under Välj plattform väljer du macOS.

Under Välj mall väljer du mallen Microsoft Defender Antivirus (eller slutpunktsidentifiering och svar om du upprepar åtgärderna enligt 9. nedan) och väljer sedan Skapa princip.

Ange ett namn (till exempel: Microsoft Defender antivirusprincip (eller EDR-princip)) och beskrivning för principen och välj sedan Nästa.

På fliken Konfigurationsinställningar väljer du lämpliga inställningar för din organisation och väljer sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

På fliken Granska väljer du Spara.

Upprepa åtgärder från 2. till 8. ovan för att skapa en princip för slutpunktsidentifiering och svar (EDR).

9b. Ange principer med hjälp av Microsoft Intune

Ange principer med hjälp av Microsoft Defender-portalen genom att implementera följande instruktioner:

Om du vill skapa den här profilen kopierar du koden för den Intune rekommenderade profilen (rekommenderas) eller den Intune fullständiga profilen (för avancerade scenarier) och sparar filen som com.microsoft.wdav.xml.

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel

macOS wdav preferences) och anger en Beskrivning och väljer sedan Nästa.På fliken Konfigurationsinställningar anger du namnet på den anpassade konfigurationsprofilen

com.microsoft.wdavVälj en distributionskanal och välj Nästa.

Välj konfigurationsprofilfilen

com.microsoft.wdav.xmlsom skapades tidigare och välj sedan Nästa.På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Försiktighet

Du måste ange rätt namn på den anpassade konfigurationsprofilen. Annars känns dessa inställningar inte igen av Microsoft Defender för Endpoint.

Mer information finns i Ange inställningar för Microsoft Defender för Endpoint på Mac.

Mer information om hur du hanterar säkerhetsinställningar finns i:

- Hantera Microsoft Defender för Endpoint på enheter med Microsoft Intune

- Hantera säkerhetsinställningar för Windows, macOS och Linux internt i Defender för Endpoint

Steg 10: Nätverksskydd för Microsoft Defender för Endpoint på macOS (valfritt)

Inställningen Nätverksskydd ingår i mallen Microsoft Defender Antivirus som skapades i steg 9.

Mer information om nätverksskydd för Microsoft Defender för Endpoint på MacOS finns i Nätverksskydd för MacOS

Steg 11: Enhetskontroll för Microsoft Defender för Endpoint på macOS (valfritt)

Inställningen Enhetskontroll ingår i mallen för fullständig macOS-diskåtkomst som skapades i steg 3.

Mer information om enhetskontroll för Microsoft Defender för Endpoint på macOS finns i Enhetskontroll för MacOS

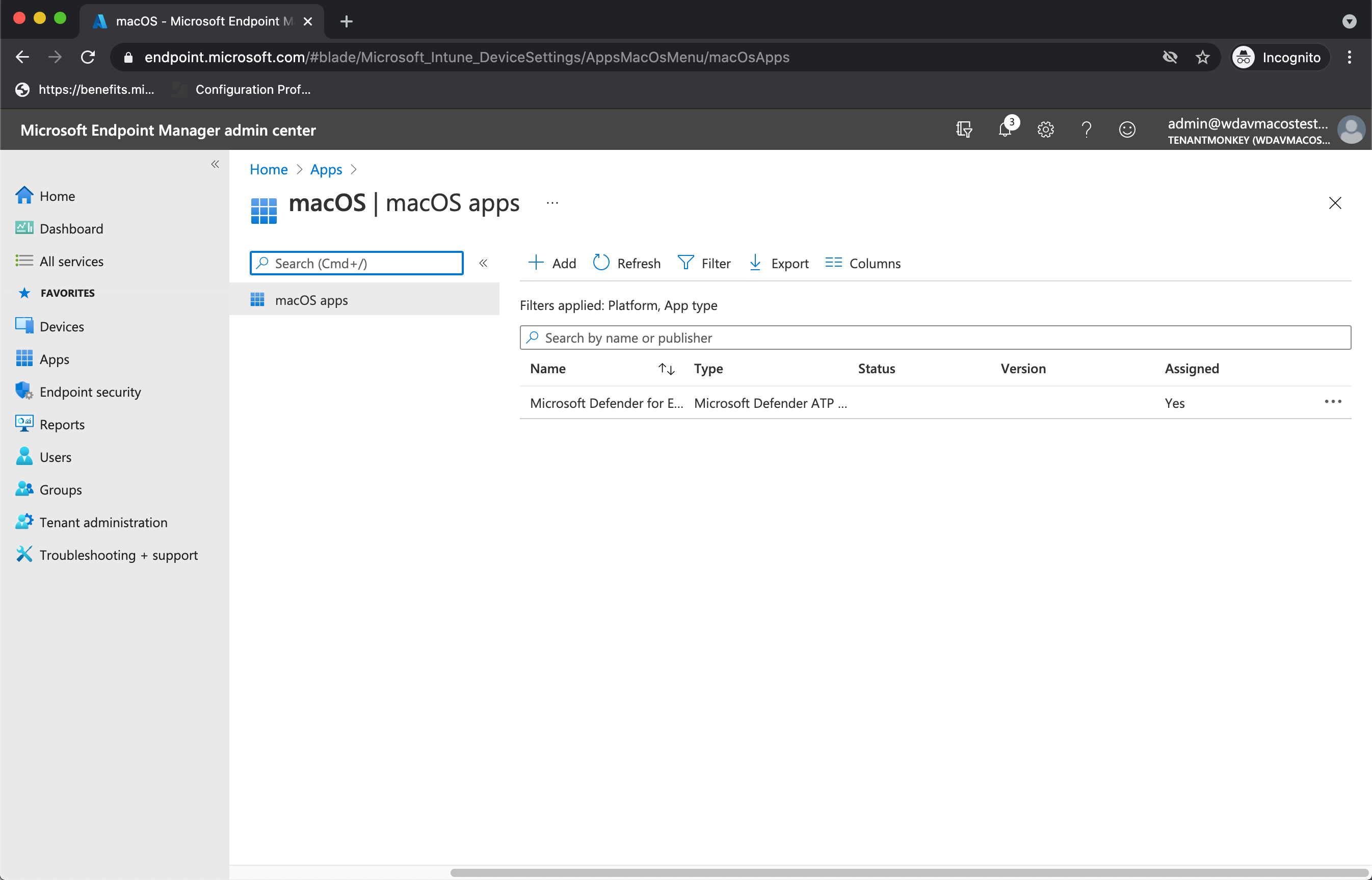

Steg 12: Publicera Microsoft Defender-programmet

Viktigt

Den Microsoft Defender appen för macOS delar funktioner för både Microsoft Defender för Endpoint och Microsoft Purview Endpoint Data Loss Prevention, om du också planerar att registrera MacOS-enheter till Purview (steg 18), se till att Enhetsövervakning är aktiverat i det här skedet. Om du vill aktivera Purview-enhetsövervakning på Microsoft Purview-portalen går du till Inställningar > enheter.

Det här steget gör det möjligt att distribuera Microsoft Defender för Endpoint till registrerade datorer.

Öppna Appar i Microsoft Intune administrationscenter.

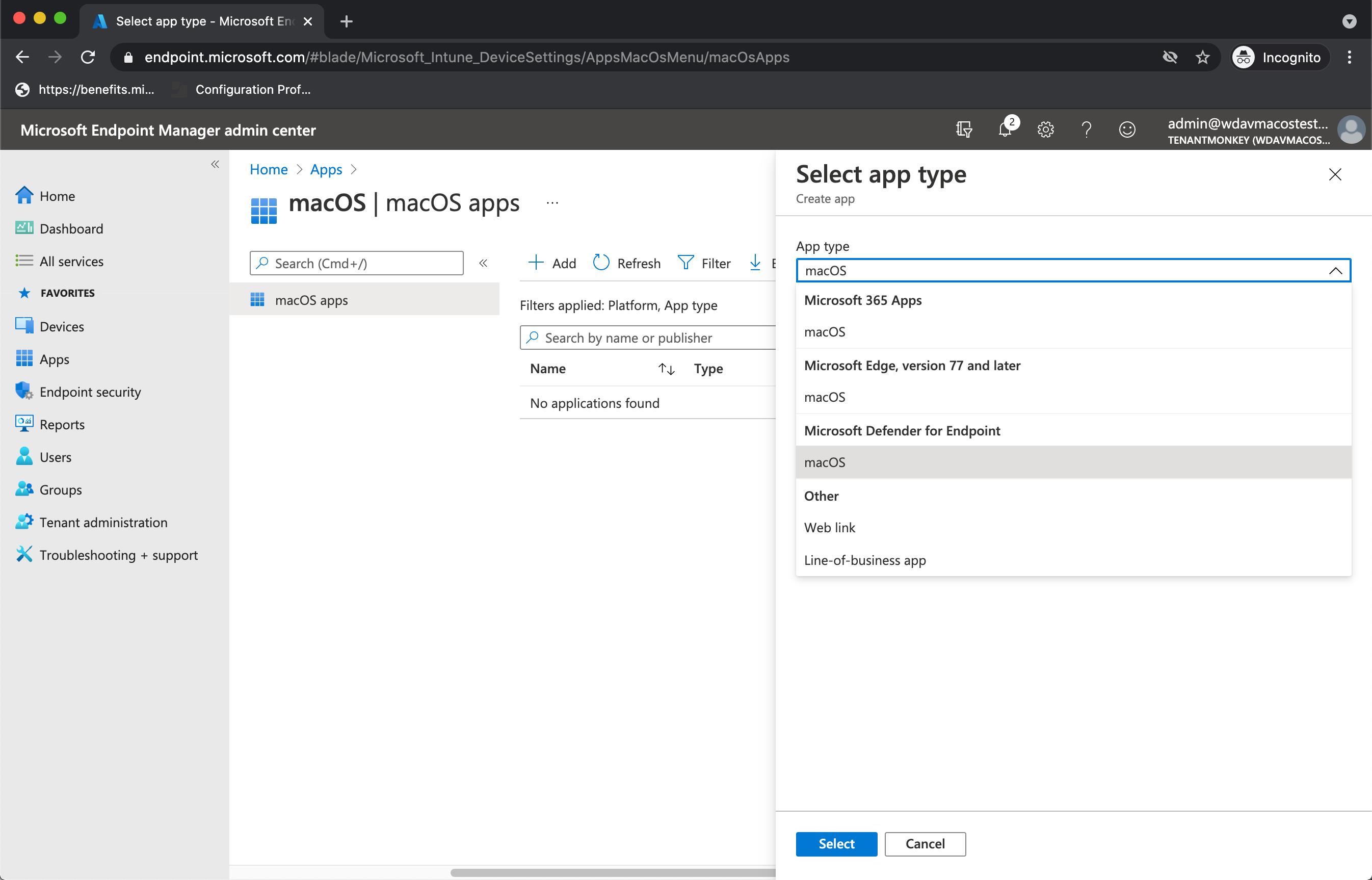

Expandera Plattformar, välj macOS och välj sedan +Skapa

Under Apptyp väljer du Microsoft Defender för Endpoint >macOS och sedan Välj.

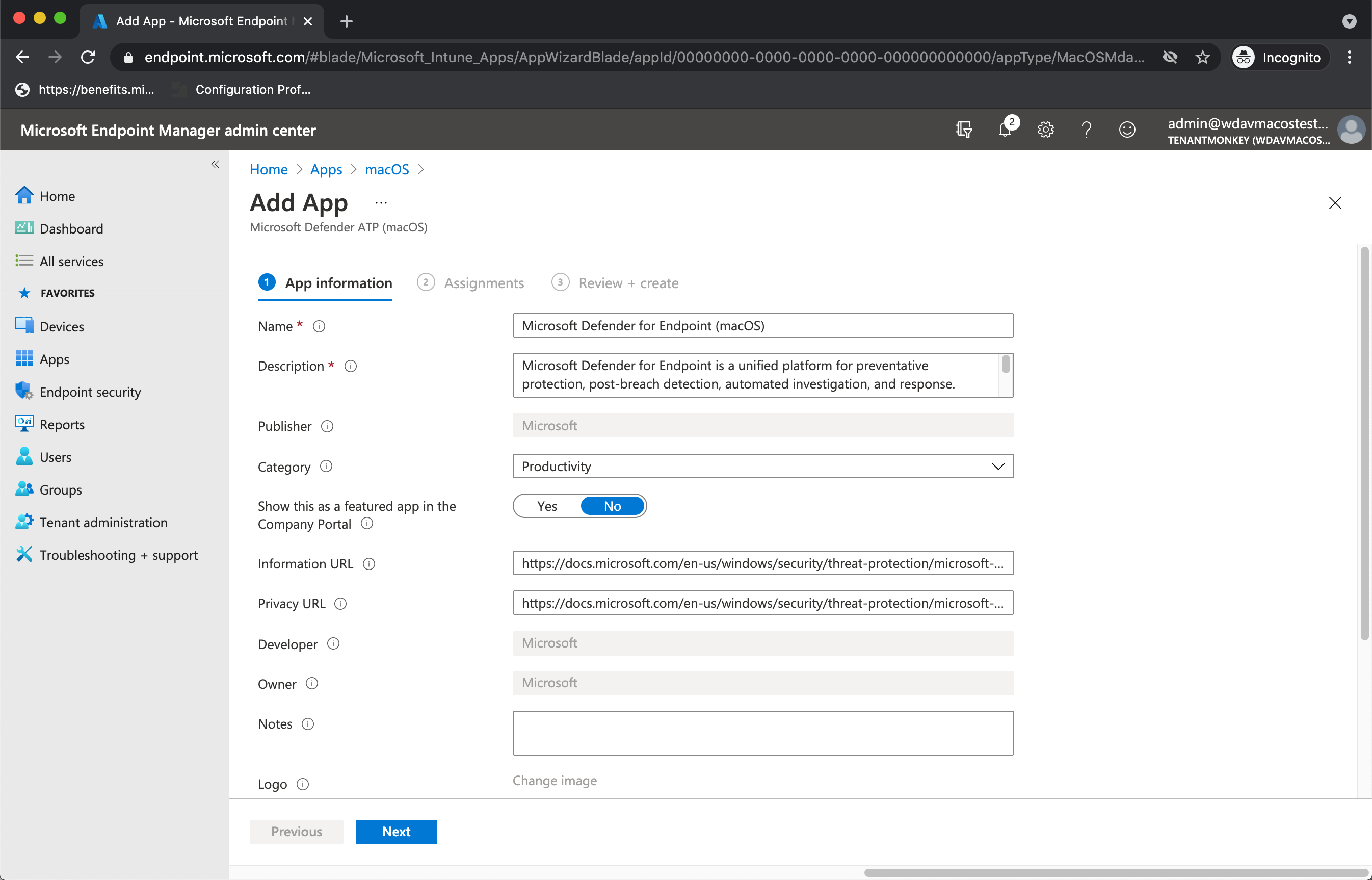

I Appinformation behåller du standardvärdena och väljer Nästa.

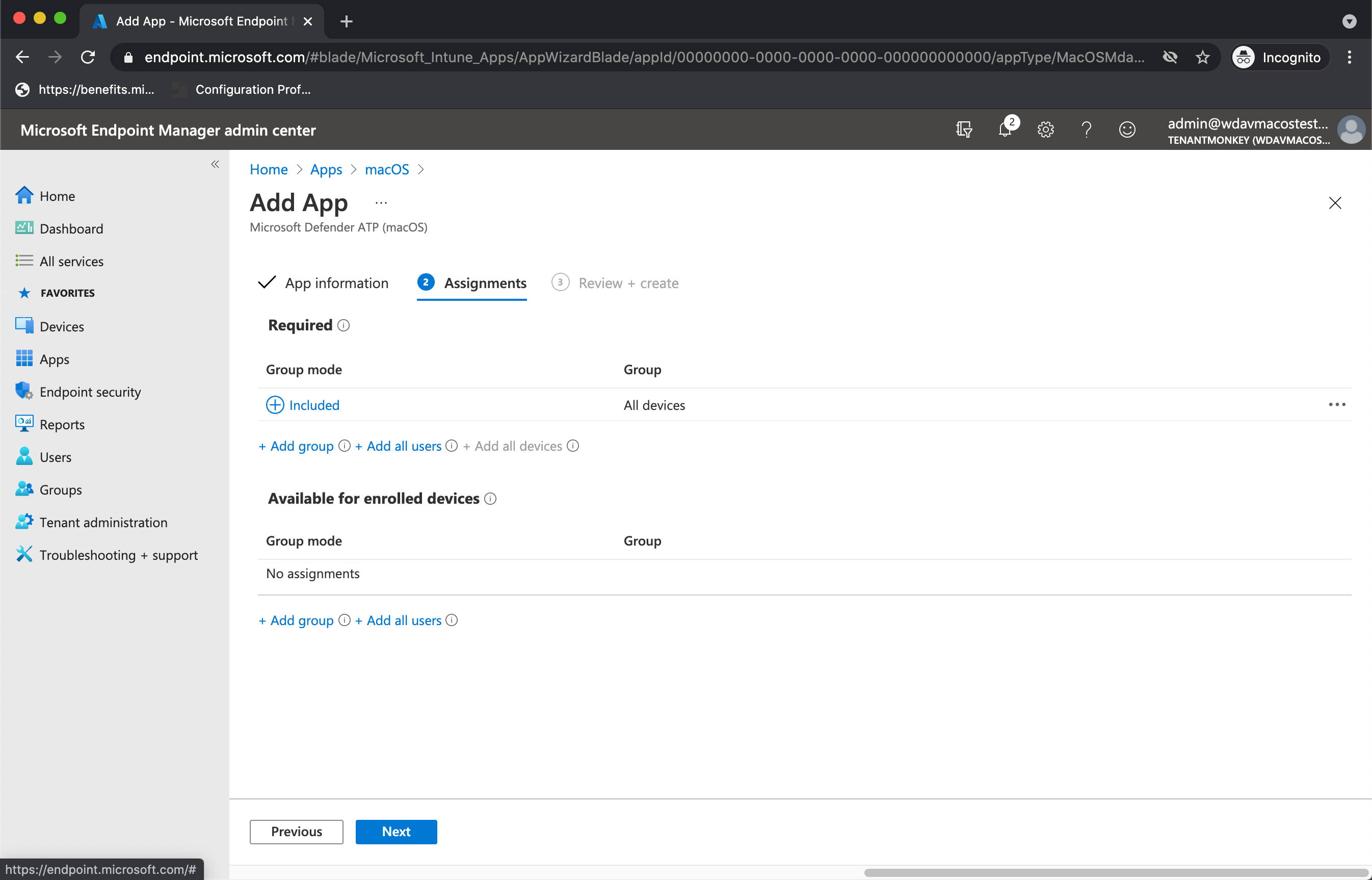

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

På fliken Granska+Skapa väljer du Skapa.

Mer information finns i Lägga till Microsoft Defender för Endpoint till macOS-enheter med hjälp av Microsoft Intune.

Viktigt

Du bör skapa och distribuera konfigurationsprofilerna i den angivna ordningen (steg 1–12) för en lyckad systemkonfiguration.

Steg 13: Ladda ned Microsoft Defender för Endpoint onboarding-paketet

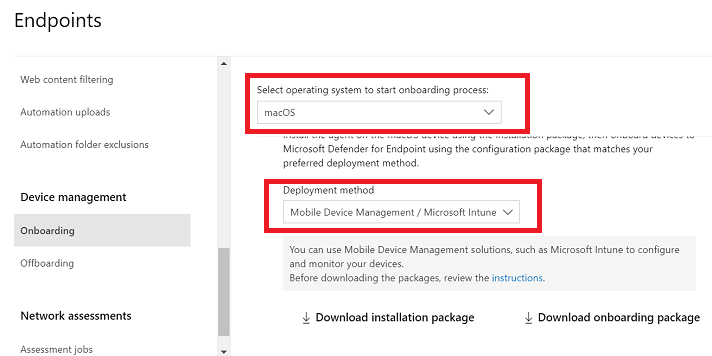

Så här laddar du ned registreringspaketet från Microsoft Defender-portalen:

I Microsoft Defender-portalen väljer du Inställningar>Slutpunkter>Enhetshantering>Registrering.

I listrutan Välj operativsystem för att starta registreringsprocessen väljer du macOS.

I listrutan Distributionsmetod väljer du Mobile Enhetshantering/Microsoft Intune.

Välj Ladda ned registreringspaket. Spara den som WindowsDefenderATPOnboardingPackage.zip i samma katalog.

Extrahera innehållet i .zip-filen:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Steg 14: Distribuera Microsoft Defender för Endpoint onboarding-paketet för MacOS

Den här profilen innehåller licensinformation för Microsoft Defender för Endpoint.

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du Skapa>ny princip.

Under Plattform väljer du macOS.

Under Profiltyp väljer du Mallar.

Under Mallnamn väljer du Anpassad.

Välj Skapa.

På fliken Grunder namngerdu profilen (till exempel: MDE onboarding för macOS) och anger en Beskrivning och väljer sedan Nästa.

På fliken Konfigurationsinställningar anger du namnet på en anpassad konfigurationsprofil.

Välj en distributionskanal och välj Nästa.

Välj WindowsDefenderATPOnboarding.xml konfigurationsprofilfilen som skapades tidigare och välj sedan Nästa.

På fliken Tilldelningar tilldelar du profilen till en grupp där macOS-enheterna och/eller användarna finns och väljer sedan Nästa.

Granska konfigurationsprofilen och välj sedan Skapa.

Steg 15: Kontrollera enhets- och konfigurationsstatus

Steg 15a. Visa status

Det finns flera sätt att titta på den här informationen i Microsoft Intune administrationscenter, inklusive övervakning och rapporter per enhet, användare, konfigurationsprinciper med mera. Här är ett exempel:

I Intune administrationscenter går du till Enheter och under Hantera enheter väljer du Konfiguration.

På fliken Principer väljer du en princip och väljer sedan Visa rapport på enhetens och användarens incheckningsstatus.

Steg 15b. Installation av klientenhet

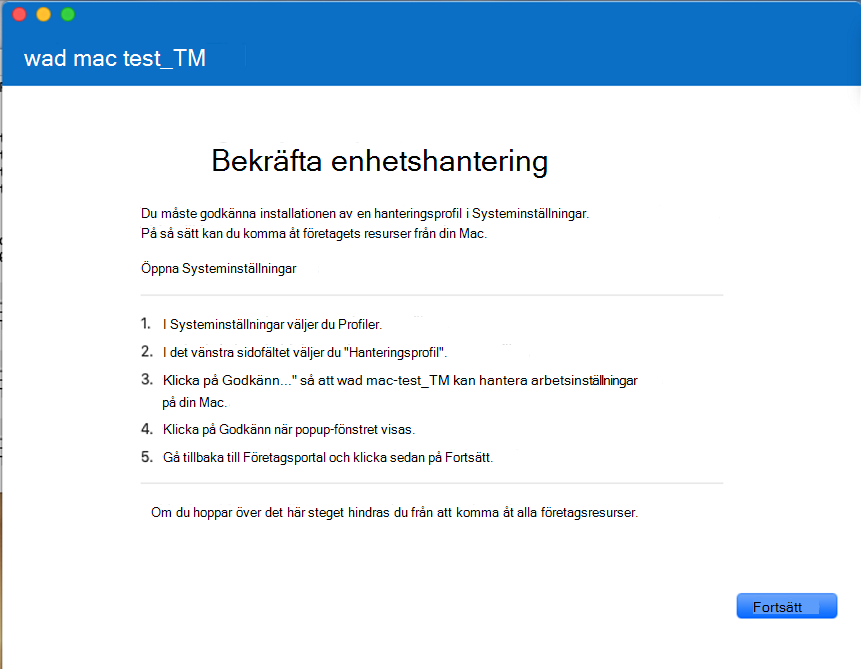

Följ stegen som beskrivs i Registrera din macOS-enhet med hjälp av Företagsportal-appen

Bekräfta enhetshantering.

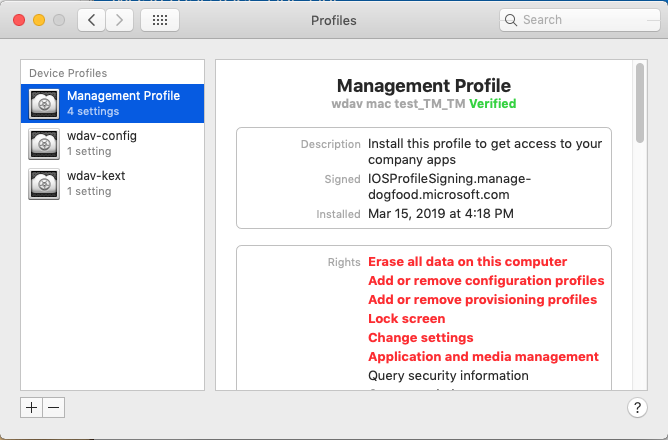

Välj Öppna systeminställningar, leta upp Hanteringsprofil i listan och välj Godkänn.... Din hanteringsprofil visas som Verifierad:

Välj Fortsätt och slutför registreringen.

Nu kan du registrera fler enheter. Du kan också registrera dem senare när du har slutfört konfigurations- och programpaketen för etableringssystemet.

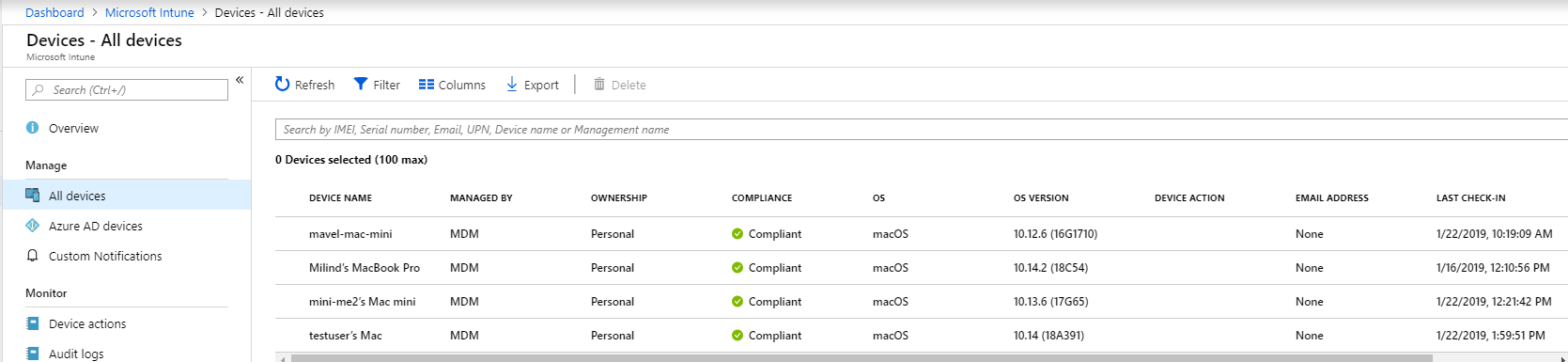

I Intune väljer du Enheter>Alla enheter. Här kan du se din enhet bland de listade:

Steg 15c. Verifiera klientenhetens tillstånd

När konfigurationsprofilerna har distribuerats till dina enheter öppnar du Systeminställningar > Allmänt > Enhetshantering på macOS-enheten.

Kontrollera att alla konfigurationsprofiler finns och installeras:

accessibility.mobileconfigbackground_services.mobileconfigbluetooth.mobileconfigcom.microsoft.autoupdate2.mobileconfigfulldisk.mobileconfig- Hanteringsprofil (det här är Intune systemprofil)

-

WindowsDefenderATPOnboarding.xml(det här är registreringspaketet för Defender för Endpoint för macOS) netfilter.mobileconfignotif.mobileconfig

Du bör också se ikonen Microsoft Defender i det övre högra hörnet.

Steg 16: Verifiera identifiering av skadlig kod

Se följande artikel för att testa för en granskning av identifiering av skadlig kod: Antivirusidentifieringstest för att verifiera enhetens registrerings- och rapporteringstjänster

Steg 17: Verifiera EDR-identifiering

Se följande artikel för att testa för en EDR-identifieringsgranskning: EDR-identifieringstest för att verifiera enhetsregistrerings- och rapporteringstjänster

Steg 18: Dataförlustskydd i Microsoft Purview (DLP) för slutpunkt på MacOS (rekommenderas starkt)

Se Kom igång med dataförlustskydd för slutpunkter.

Felsökning

Problem: Ingen licens hittades.

Orsak: Registrering har inte slutförts.

Lösning: Kontrollera att du har slutfört steg 13 och 14 ovan.

Problem med loggningsinstallation

Information om hur du hittar den automatiskt genererade loggen som skapas av installationsprogrammet finns i Loggning av installationsproblem när ett fel inträffar.

Information om felsökningsprocedurer finns i:

- Felsöka problem med systemtillägg i Microsoft Defender för Endpoint på macOS

- Felsöka installationsproblem för Microsoft Defender för Endpoint på macOS

- Felsöka licensproblem för Microsoft Defender för Endpoint på macOS

- Felsöka problem med molnanslutning för Microsoft Defender för Endpoint på macOS

- Felsöka prestandaproblem för Microsoft Defender för Endpoint på macOS

Avinstallation

Mer information om hur du tar bort Microsoft Defender för Endpoint på macOS från klientenheter finns i Avinstallera.