Microsoft Enterprise SSO-plugin-program för Apple-enheter

Microsoft Enterprise SSO-plugin-programmet för Apple-enheter tillhandahåller enkel inloggning (SSO) för Microsoft Entra-konton på macOS, iOS och iPadOS i alla program som stöder Apples enkel inloggningsfunktion för företag. Plugin-programmet tillhandahåller enkel inloggning för även gamla program som ditt företag kan vara beroende av, men som ännu inte stöder de senaste identitetsbiblioteken eller protokollen. Microsoft har haft ett nära samarbete med Apple för att utveckla det här plugin-programmet för att öka programmets användbarhet samtidigt som det ger det bästa tillgängliga skyddet.

Plugin-programmet Enterprise SSO är för närvarande en inbyggd funktion i följande appar:

- Microsoft Authenticator: iOS, iPadOS

- Microsoft Intune-företagsportalen: macOS

Funktioner

Microsoft Enterprise SSO-plugin-programmet för Apple-enheter erbjuder följande fördelar:

- Den tillhandahåller enkel inloggning för Microsoft Entra-konton i alla program som stöder Apple Enterprise SSO-funktionen.

- Den kan aktiveras av valfri MDM-lösning (hantering av mobila enheter) och stöds i både enhets- och användarregistrering.

- Den utökar enkel inloggning till program som ännu inte använder Microsoft Authentication Library (MSAL).

- Den utökar enkel inloggning till program som använder OAuth 2, OpenID Connect och SAML.

- Det är inbyggt integrerat med MSAL, vilket ger slutanvändaren en smidig intern upplevelse när plugin-programmet Microsoft Enterprise SSO är aktiverat.

Kommentar

Mer information finns i översikten över enkel inloggning för macOS Platform (förhandsversion).

Krav

Så här använder du Microsoft Enterprise SSO-plugin-programmet för Apple-enheter:

Enheten måste ha stöd för och ha en installerad app som har plugin-programmet Microsoft Enterprise SSO för Apple-enheter:

- iOS 13.0 och senare: Microsoft Authenticator-appen

- iPadOS 13.0 och senare: Microsoft Authenticator-appen

- macOS 10.15 och senare: Intune-företagsportalapp

Enheten måste vara registrerad i MDM, till exempel via Microsoft Intune.

Konfigurationen måste skickas till enheten för att aktivera enterprise SSO-plugin-programmet. Apple kräver den här säkerhetsbegränsningen.

Apple-enheter måste kunna nå både identitetsproviderns URL:er och sina egna URL:er utan ytterligare avlyssning. Det innebär att dessa URL:er måste undantas från nätverksproxy, avlyssning och andra företagssystem.

Här är den minsta uppsättningen URL:er som måste tillåtas för att SSO-plugin-programmet ska fungera:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*) (**)login.chinacloudapi.cn(*) (**)login.microsoftonline.us(*) (**)login-us.microsoftonline.com(*) (**)config.edge.skype.com(***)

(*) Att tillåta Microsoft-domäner krävs endast för operativsystemversioner som släpptes före 2022. På de senaste versionerna av operativsystemet förlitar sig Apple helt på sitt CDN.

(**) Du behöver bara tillåta nationella molndomäner om du förlitar dig på dem i din miljö.

(***) Att upprätthålla kommunikationen med Experimentation Configuration Service (ECS) säkerställer att Microsoft kan svara på en allvarlig bugg i tid.

Microsoft Enterprise SSO-plugin-programmet förlitar sig på Apples ramverk för enkel inloggning för företag. Apples ramverk för enkel inloggning för företag säkerställer att endast ett godkänt SSO-plugin-program kan fungera för varje identitetsprovider genom att använda en teknik som kallas associerade domäner. För att verifiera identiteten för SSO-plugin-programmet skickar varje Apple-enhet en nätverksbegäran till en slutpunkt som ägs av identitetsprovidern och läser information om godkända SSO-plugin-program. Förutom att nå ut direkt till identitetsprovidern har Apple även implementerat en annan cachelagring för den här informationen.

Varning

Om din organisation använder proxyservrar som fångar upp SSL-trafik för scenarier som dataförlustskydd eller klientbegränsningar, ser du till att trafik till dessa URL:er undantas från TLS-avbrott och inspektion. Om du inte utesluter dessa URL:er kan det orsaka störningar i klientcertifikatautentiseringen, orsaka problem med enhetsregistrering och enhetsbaserad villkorlig åtkomst. SSO-plugin-programmet fungerar inte på ett tillförlitligt sätt utan att apple CDN-domäner helt utesluts från avlyssning, och du får tillfälliga problem tills du gör det.

Om din organisation blockerar dessa URL:er kan användare se fel som

1012 NSURLErrorDomain error,1000 com.apple.AuthenticationServices.AuthorizationErroreller1001 Unexpected.Andra Apple-URL:er som kan behöva tillåtas dokumenteras i supportartikeln Använd Apple-produkter i företagsnätverk.

Krav för iOS

- iOS 13.0 eller senare måste vara installerat på enheten.

- Ett Microsoft-program som tillhandahåller Microsoft Enterprise SSO-plugin-programmet för Apple-enheter måste vara installerat på enheten. Den här appen är Microsoft Authenticator-appen.

macOS-krav

- macOS 10.15 eller senare måste vara installerat på enheten.

- Ett Microsoft-program som tillhandahåller Microsoft Enterprise SSO-plugin-programmet för Apple-enheter måste vara installerat på enheten. Den här appen är Intune-företagsportalappen.

Aktivera plugin-programmet för enkel inloggning

Använd följande information för att aktivera plugin-programmet för enkel inloggning med hjälp av MDM.

Microsoft Intune-konfiguration

Om du använder Microsoft Intune som DIN MDM-tjänst kan du använda inbyggda konfigurationsprofilinställningar för att aktivera plugin-programmet Microsoft Enterprise SSO:

- Konfigurera plugin-inställningarna för SSO-appen för en konfigurationsprofil.

- Om profilen inte redan har tilldelats tilldelar du profilen till en användare eller enhetsgrupp.

Profilinställningarna som aktiverar plugin-programmet för enkel inloggning tillämpas automatiskt på gruppens enheter nästa gång varje enhet checkar in med Intune.

Manuell konfiguration för andra MDM-tjänster

Om du inte använder Intune för MDM kan du konfigurera en utökningsbar Jedinstveno prijavljivanje profilnyttolast för Apple-enheter. Använd följande parametrar för att konfigurera plugin-programmet microsoft Enterprise SSO och dess konfigurationsalternativ.

iOS-inställningar:

- Tilläggs-ID:

com.microsoft.azureauthenticator.ssoextension - Team-ID: Det här fältet behövs inte för iOS.

macOS-inställningar:

- Tilläggs-ID:

com.microsoft.CompanyPortalMac.ssoextension - Team-ID:

UBF8T346G9

Vanliga inställningar:

- Typ: Omdirigering

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Distributionsguider

Använd följande distributionsguider för att aktivera Microsoft Enterprise SSO-plugin-programmet med hjälp av din valda MDM-lösning:

Intune:

Jamf Pro:

Annan MDM:

Fler konfigurationsalternativ

Du kan lägga till fler konfigurationsalternativ för att utöka SSO-funktioner till andra appar.

Aktivera enkel inloggning för appar som inte använder MSAL

Med plugin-programmet för enkel inloggning kan alla program delta i enkel inloggning även om det inte har utvecklats med hjälp av ett Microsoft SDK som Microsoft Authentication Library (MSAL).

Plugin-programmet för enkel inloggning installeras automatiskt av enheter som har:

- Laddade ned Authenticator-appen på iOS eller iPadOS eller laddade ned Intune-företagsportalappen på macOS.

- MDM-registrerade sin enhet med din organisation.

Din organisation använder troligen Authenticator-appen för scenarier som multifaktorautentisering, lösenordslös autentisering och villkorsstyrd åtkomst. Genom att använda en MDM-provider kan du aktivera SSO-plugin-programmet för dina program. Microsoft har gjort det enkelt att konfigurera plugin-programmet med Hjälp av Microsoft Intune. En tillåtna lista används för att konfigurera dessa program att använda SSO-plugin-programmet.

Viktigt!

Microsoft Enterprise SSO-plugin-programmet stöder endast appar som använder inbyggda Apple-nätverkstekniker eller webbvyer. Den stöder inte program som skickar sin egen implementering av nätverksnivå.

Använd följande parametrar för att konfigurera Microsoft Enterprise SSO-plugin-programmet för appar som inte använder MSAL.

Viktigt!

Du behöver inte lägga till appar som använder ett Microsoft-autentiseringsbibliotek i den här listan. Dessa appar kommer att delta i enkel inloggning som standard. De flesta av De Microsoft-byggda apparna använder ett Microsoft-autentiseringsbibliotek.

Aktivera enkel inloggning för alla hanterade appar

- Nyckel:

Enable_SSO_On_All_ManagedApps - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 0 som standard.

När den här flaggan är på (dess värde är inställt 1på ) kan alla MDM-hanterade appar som AppBlockList inte finns i delta i enkel inloggning.

Aktivera enkel inloggning för specifika appar

- Nyckel:

AppAllowList - Typ:

String - Värde: Kommaavgränsad lista över programpaket-ID:t för de program som tillåts delta i enkel inloggning.

- Exempel:

com.contoso.workapp, com.contoso.travelapp

Kommentar

Safari och Safari View Service tillåts som standard delta i enkel inloggning. Kan konfigureras att inte delta i enkel inloggning genom att lägga till paket-ID:t för Safari och Safari View Service i AppBlockList. iOS-paket-ID: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID : [com.apple.Safari]

Aktivera enkel inloggning för alla appar med ett specifikt paket-ID-prefix

- Nyckel:

AppPrefixAllowList - Typ:

String - Värde: Kommaavgränsad lista över programpakets-ID-prefix för de program som tillåts delta i enkel inloggning. Med den här parametern kan alla appar som börjar med ett visst prefix delta i enkel inloggning. För iOS skulle standardvärdet anges till

com.apple.och det skulle aktivera enkel inloggning för alla Apple-appar. För macOS skulle standardvärdet anges tillcom.apple.ochcom.microsoft.och som skulle aktivera enkel inloggning för alla Apple- och Microsoft-appar. Administratörer kan åsidosätta standardvärdet eller lägga till appar förAppBlockListatt förhindra att de deltar i enkel inloggning. - Exempel:

com.contoso., com.fabrikam.

Inaktivera enkel inloggning för specifika appar

- Nyckel:

AppBlockList - Typ:

String - Värde: Kommaavgränsad lista över programpaket-ID:t för de program som tillåts att inte delta i enkel inloggning.

- Exempel:

com.contoso.studyapp, com.contoso.travelapp

Om du vill inaktivera enkel inloggning för Safari eller Safari View Service måste du uttryckligen göra det genom att lägga till deras paket-ID:n i AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Aktivera enkel inloggning via cookies för ett specifikt program

Vissa iOS-appar som har avancerade nätverksinställningar kan uppleva oväntade problem när de är aktiverade för enkel inloggning. Du kan till exempel se ett fel som anger att en nätverksbegäran avbröts eller avbröts.

Om användarna har problem med att logga in i ett program även efter att du har aktiverat det via de andra inställningarna kan du prova att lägga till AppCookieSSOAllowList det i för att lösa problemen.

- Nyckel:

AppCookieSSOAllowList - Typ:

String - Värde: Kommaavgränsad lista över programpakets-ID-prefix för de program som tillåts delta i enkel inloggning. Alla appar som börjar med de angivna prefixen får delta i enkel inloggning.

- Exempel:

com.contoso.myapp1, com.fabrikam.myapp2

Andra krav: Om du vill aktivera enkel inloggning för program med hjälp AppCookieSSOAllowListav måste du även lägga till paket-ID-prefixen AppPrefixAllowList.

Prova endast den här konfigurationen för program som har oväntade inloggningsfel. Den här nyckeln ska endast användas för iOS-appar och inte för macOS-appar.

Sammanfattning av nycklar

| Nyckel | Type | Värde |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Integer | 1 för att aktivera enkel inloggning för alla hanterade appar för 0 att inaktivera enkel inloggning för alla hanterade appar. |

AppAllowList |

String (kommaavgränsad lista) |

Paket-ID för program som tillåts delta i enkel inloggning. |

AppBlockList |

String (kommaavgränsad lista) |

Paket-ID:er för program som inte tillåts delta i enkel inloggning. |

AppPrefixAllowList |

String (kommaavgränsad lista) |

Paket-ID-prefix för program som tillåts delta i enkel inloggning. För iOS skulle standardvärdet anges till com.apple. och det skulle aktivera enkel inloggning för alla Apple-appar. För macOS skulle standardvärdet anges till com.apple. och com.microsoft. och som skulle aktivera enkel inloggning för alla Apple- och Microsoft-appar. Utvecklare, kunder eller administratörer kan åsidosätta standardvärdet eller lägga till appar för att AppBlockList förhindra att de deltar i enkel inloggning. |

AppCookieSSOAllowList |

String (kommaavgränsad lista) |

Paket-ID-prefix för program som tillåts delta i enkel inloggning men som använder särskilda nätverksinställningar och har problem med enkel inloggning med hjälp av de andra inställningarna. Appar som du lägger till AppCookieSSOAllowList i måste också läggas till AppPrefixAllowListi . Observera att den här nyckeln endast ska användas för iOS-appar och inte för macOS-appar. |

Inställningar för vanliga scenarier

Scenario: Jag vill aktivera enkel inloggning för de flesta hanterade program, men inte för alla.

Tangent Värde Enable_SSO_On_All_ManagedApps1AppBlockListPaket-ID:t (kommaavgränsad lista) för de appar som du vill förhindra från att delta i enkel inloggning. Scenario Jag vill inaktivera enkel inloggning för Safari, vilket är aktiverat som standard, men aktivera enkel inloggning för alla hanterade appar.

Tangent Värde Enable_SSO_On_All_ManagedApps1AppBlockListPaket-ID:t (kommaavgränsad lista) för de Safari-appar som du vill förhindra från att delta i enkel inloggning. - För iOS:

com.apple.mobilesafari,com.apple.SafariViewService - För macOS:

com.apple.Safari

- För iOS:

Scenario: Jag vill aktivera enkel inloggning för alla hanterade appar och få ohanterade appar, men inaktivera enkel inloggning för några andra appar.

Tangent Värde Enable_SSO_On_All_ManagedApps1AppAllowListPaket-ID:t (kommaavgränsad lista) för de appar som du vill aktivera för att delta i för enkel inloggning. AppBlockListPaket-ID:t (kommaavgränsad lista) för de appar som du vill förhindra från att delta i enkel inloggning.

Hitta appsamlingsidentifierare på iOS-enheter

Apple ger inget enkelt sätt att få paket-ID:n från App Store. Det enklaste sättet att hämta paket-ID:n för de appar som du vill använda för enkel inloggning är att fråga leverantören eller apputvecklaren. Om det alternativet inte är tillgängligt kan du använda MDM-konfigurationen för att hitta paket-ID:n:

Aktivera tillfälligt följande flagga i MDM-konfigurationen:

- Nyckel:

admin_debug_mode_enabled - Typ:

Integer - Värde: 1 eller 0

- Nyckel:

När den här flaggan är aktiverad loggar du in på iOS-appar på den enhet som du vill känna till paket-ID för.

I authenticator-appen väljer du Hjälp>Skicka loggar>Visa loggar.

Leta efter följande rad i loggfilen:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Den här raden bör samla in alla programpaket-ID:er som är synliga för SSO-tillägget.

Använd paket-ID:t för att konfigurera enkel inloggning för apparna. Inaktivera administratörsläge när det är klart.

Tillåt användare att logga in från program som inte använder MSAL och Safari-webbläsaren

Som standard hämtar Microsoft Enterprise SSO-plugin-programmet en delad autentiseringsuppgift när den anropas av en annan app som använder MSAL under ett nytt tokenförvärv. Beroende på konfigurationen kan Microsoft Enterprise SSO-plugin-programmet även hämta en delad autentiseringsuppgift när den anropas av appar som inte använder MSAL.

När du aktiverar browser_sso_interaction_enabled flaggan kan appar som inte använder MSAL utföra den första bootstrappingen och få en delad autentiseringsuppgift. Webbläsaren Safari kan också utföra den första bootstrappingen och få en delad autentiseringsuppgift.

Om Microsoft Enterprise SSO-plugin-programmet inte har någon delad autentiseringsuppgift ännu försöker det hämta en när en inloggning begärs från en Microsoft Entra-URL i Safari-webbläsaren, ASWebAuthenticationSession, SafariViewController eller något annat tillåtet internt program.

Använd dessa parametrar för att aktivera flaggan:

- Nyckel:

browser_sso_interaction_enabled - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 1 som standard.

Både iOS och macOS kräver den här inställningen så att plugin-programmet Microsoft Enterprise SSO kan ge en konsekvent upplevelse i alla appar. Den här inställningen är aktiverad som standard och bör endast inaktiveras om slutanvändaren inte kan logga in med sina autentiseringsuppgifter.

Inaktivera OAuth 2-programprompter

Om ett program uppmanar användarna att logga in trots att Plugin-programmet Microsoft Enterprise SSO fungerar för andra program på enheten kan appen kringgå enkel inloggning på protokollnivån. Delade autentiseringsuppgifter ignoreras också av sådana program eftersom plugin-programmet tillhandahåller enkel inloggning genom att lägga till autentiseringsuppgifterna för nätverksbegäranden som görs av tillåtna program.

De här parametrarna anger om SSO-tillägget ska förhindra att interna program och webbprogram kringgår enkel inloggning på protokolllagret och tvingar användaren att visa en inloggningsprompt.

För en konsekvent SSO-upplevelse för alla appar på enheten rekommenderar vi att du aktiverar en av dessa inställningar för appar som inte använder MSAL. Du bör bara aktivera detta för appar som använder MSAL om användarna får oväntade frågor.

Appar som inte använder ett Microsoft-autentiseringsbibliotek:

Inaktivera appprompten och visa kontoväljaren:

- Nyckel:

disable_explicit_app_prompt - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 1 som standard och den här standardinställningen minskar prompterna.

Inaktivera appprompt och välj ett konto i listan över matchande SSO-konton automatiskt:

- Nyckel:

disable_explicit_app_prompt_and_autologin - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 0 som standard.

Appar som använder ett Microsoft-autentiseringsbibliotek:

Följande inställningar rekommenderas inte om Zaštita u aplikacijama principer används.

Inaktivera appprompten och visa kontoväljaren:

- Nyckel:

disable_explicit_native_app_prompt - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 0 som standard.

Inaktivera appprompt och välj ett konto i listan över matchande SSO-konton automatiskt:

- Nyckel:

disable_explicit_native_app_prompt_and_autologin - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 0 som standard.

Oväntade SAML-programprompter

Om ett program uppmanar användarna att logga in trots att Plugin-programmet Microsoft Enterprise SSO fungerar för andra program på enheten kan appen kringgå enkel inloggning på protokollnivån. Om programmet använder SAML-protokollet kan plugin-programmet Microsoft Enterprise SSO inte tillhandahålla enkel inloggning till appen. Programleverantören bör meddelas om det här beteendet och göra en ändring i appen för att inte kringgå enkel inloggning.

Ändra iOS-upplevelse för MSAL-aktiverade program

Appar som använder MSAL anropar alltid SSO-tillägget internt för interaktiva begäranden. På vissa iOS-enheter kanske det inte är önskvärt. Mer specifikt, om användaren också behöver slutföra multifaktorautentiseringen i Microsoft Authenticator-appen, kan en interaktiv omdirigering till den appen ge en bättre användarupplevelse.

Det här beteendet kan konfigureras med hjälp av disable_inapp_sso_signin flaggan. Om den här flaggan är aktiverad omdirigeras appar som använder MSAL till Microsoft Authenticator-appen för alla interaktiva begäranden. Den här flaggan påverkar inte begäranden om tyst token från dessa appar, beteende för appar som inte använder MSAL eller macOS-appar. Den här flaggan är inaktiverad som standard.

- Nyckel:

disable_inapp_sso_signin - Typ:

Integer - Värde: 1 eller 0. Det här värdet är inställt på 0 som standard.

Konfigurera Registrering av Microsoft Entra-enheter

För Intune-hanterade enheter kan Microsoft Enterprise SSO-plugin-programmet utföra Enhetsregistrering i Microsoft Entra när en användare försöker komma åt resurser. Detta möjliggör en mer effektiv slutanvändarupplevelse.

Använd följande konfiguration för att aktivera just-in-time-registrering för iOS/iPadOS med Microsoft Intune:

- Nyckel:

device_registration - Typ:

String - Värde: {{DEVICEREGISTRATION}}

Läs mer om just-in-time-registrering här.

Principer för villkorlig åtkomst och lösenordsändringar

Microsoft Enterprise SSO-plugin-programmet för Apple-enheter är kompatibelt med olika principer för villkorsstyrd åtkomst i Microsoft Entra och händelser för lösenordsändring. browser_sso_interaction_enabled måste aktiveras för att uppnå kompatibilitet.

Kompatibla händelser och principer dokumenteras i följande avsnitt:

Lösenordsändring och återkallning av token

När en användare återställer sitt lösenord återkallas alla token som utfärdades innan det. Om en användare försöker komma åt en resurs efter en händelse för lösenordsåterställning måste användaren normalt logga in igen i var och en av apparna. När plugin-programmet Microsoft Enterprise SSO är aktiverat uppmanas användaren att logga in det första programmet som deltar i enkel inloggning. Microsoft Enterprise SSO-plugin-programmet visar ett eget användargränssnitt ovanpå det program som för närvarande är aktivt.

Microsoft Entra multifaktorautentisering

Multifaktorautentisering är en process där användare uppmanas under inloggningsprocessen att ange ytterligare en form av identifiering, till exempel en kod på sin mobiltelefon eller en fingeravtrycksgenomsökning. Multifaktorautentisering kan aktiveras för specifika resurser. När plugin-programmet Microsoft Enterprise SSO är aktiverat uppmanas användaren att utföra multifaktorautentisering i det första programmet som kräver det. Microsoft Enterprise SSO-plugin-programmet visar ett eget användargränssnitt ovanpå det program som för närvarande är aktivt.

Användarinloggningsfrekvens

Inloggningsfrekvens definierar tidsperioden innan en användare uppmanas att logga in igen när de försöker komma åt en resurs. Om en användare försöker komma åt en resurs efter att tidsperioden har passerat i olika appar, skulle en användare normalt behöva logga in igen i var och en av dessa appar. När Microsoft Enterprise SSO-plugin-programmet är aktiverat uppmanas en användare att logga in på det första programmet som deltar i enkel inloggning. Microsoft Enterprise SSO-plugin-programmet visar ett eget användargränssnitt ovanpå det program som för närvarande är aktivt.

Använda Intune för förenklad konfiguration

Du kan använda Intune som DIN MDM-tjänst för att underlätta konfigurationen av plugin-programmet Microsoft Enterprise SSO. Du kan till exempel använda Intune för att aktivera plugin-programmet och lägga till gamla appar i en lista över tillåtna appar så att de får enkel inloggning.

Mer information finns i Distribuera Microsoft Enterprise SSO-plugin-programmet för Apple-enheter med Intune.

Använda SSO-plugin-programmet i ditt program

MSAL för Apple-enheter version 1.1.0 och senare stöder Microsoft Enterprise SSO-plugin-programmet för Apple-enheter. Det är det rekommenderade sättet att lägga till stöd för Microsoft Enterprise SSO-plugin-programmet. Det säkerställer att du får alla funktioner i Microsoft platforma za identitete.

Om du skapar ett program för frontlinjearbetsscenarier kan du läsa Information om hur du konfigurerar delade enheter för iOS-enheter .

Förstå hur SSO-plugin-programmet fungerar

Microsoft Enterprise SSO-plugin-programmet förlitar sig på Apple Enterprise SSO-ramverket. Identitetsprovidrar som ansluter till ramverket kan avlyssna nätverkstrafik för sina domäner och förbättra eller ändra hur dessa begäranden hanteras. Till exempel kan SSO-plugin-programmet visa fler UIs för att samla in slutanvändarens autentiseringsuppgifter på ett säkert sätt, kräva MFA eller tyst tillhandahålla token till programmet.

Interna program kan också implementera anpassade åtgärder och kommunicera direkt med SSO-plugin-programmet. Mer information finns i den här videon från 2019 Worldwide Developer Conference från Apple.

Dricks

Läs mer om hur SSO-plugin-programmet fungerar och hur du felsöker Microsoft Enterprise SSO-tillägget med felsökningsguiden för enkel inloggning för Apple-enheter.

Program som använder MSAL

MSAL för Apple-enheter version 1.1.0 och senare stöder Microsoft Enterprise SSO-plugin-programmet för Apple-enheter internt för arbets- och skolkonton.

Du behöver ingen särskild konfiguration om du har följt alla rekommenderade steg och använt standardformatet för omdirigerings-URI. På enheter som har SSO-plugin-programmet anropar MSAL automatiskt det för alla interaktiva och tysta tokenbegäranden. Den anropar den också för kontouppräknings- och kontoborttagningsåtgärder. Eftersom MSAL implementerar ett inbyggt SSO-plugin-protokoll som förlitar sig på anpassade åtgärder, ger den här konfigurationen slutanvändaren den smidigaste inbyggda upplevelsen.

Om SSO-plugin-programmet inte är aktiverat av MDM på iOS- och iPadOS-enheter, men Microsoft Authenticator-appen finns på enheten, använder MSAL i stället Authenticator-appen för interaktiva tokenbegäranden. Plugin-programmet Microsoft Enterprise SSO delar enkel inloggning med Authenticator-appen.

Program som inte använder MSAL

Program som inte använder MSAL kan fortfarande få enkel inloggning om en administratör lägger till dessa program i listan över tillåtna program.

Du behöver inte ändra koden i dessa appar så länge följande villkor är uppfyllda:

- Programmet använder Apple-ramverk för att köra nätverksbegäranden. Dessa ramverk omfattar till exempel WKWebView och NSURLSession.

- Programmet använder standardprotokoll för att kommunicera med Microsoft Entra-ID. Dessa protokoll omfattar till exempel OAuth 2, SAML och WS-Federation.

- Programmet samlar inte in användarnamn och lösenord i klartext i det interna användargränssnittet.

I det här fallet tillhandahålls enkel inloggning när programmet skapar en nätverksbegäran och öppnar en webbläsare för att logga in användaren. När en användare omdirigeras till en Microsoft Entra-inloggnings-URL verifierar plugin-programmet för enkel inloggning URL:en och söker efter en SSO-autentiseringsuppgift för den URL:en. Om den hittar autentiseringsuppgifterna skickar SSO-plugin-programmet det till Microsoft Entra-ID, vilket ger programmet behörighet att slutföra nätverksbegäran utan att be användaren att ange autentiseringsuppgifter. Om enheten är känd för Microsoft Entra-ID skickar SSO-plugin-programmet dessutom enhetscertifikatet för att uppfylla den enhetsbaserade kontrollen för villkorsstyrd åtkomst.

För att stödja enkel inloggning för icke-MSAL-appar implementerar SSO-plugin-programmet ett protokoll som liknar plugin-programmet för Windows-webbläsaren som beskrivs i Vad är en primär uppdateringstoken?.

Jämfört med MSAL-baserade appar fungerar SSO-plugin-programmet mer transparent för icke-MSAL-appar. Den integreras med den befintliga webbläsarinloggningsfunktionen som appar tillhandahåller.

Slutanvändaren ser den välbekanta upplevelsen och behöver inte logga in igen i varje program. I stället för att till exempel visa den interna kontoväljaren lägger plugin-programmet för enkel inloggning till SSO-sessioner i den webbaserade kontoväljaren.

Kommande ändringar av lagring av enhetsidentitetsnyckel

Microsoft Entra-ID, som tillkännagavs i mars 2024, kommer att flytta från Apples nyckelring för lagring av enhetsidentitetsnycklar. Från och med Q3 2025 kommer alla nya enhetsregistreringar att använda Apples säkra enklaver. Det går inte att välja bort den här lagringsplatsen.

Program och MDM-integreringar som har ett beroende av åtkomst till Anslutningsnycklar för arbetsplats via nyckelringar måste börja använda MSAL och enterprise SSO-plugin-programmet för att säkerställa kompatibilitet med Microsoft platforma za identitete.

Aktivera säker enklaverbaserad lagring av enhetsidentitetsnycklar

Om du vill aktivera säker enklavbaserad lagring av enhetsidentitetsnycklar innan det blir obligatoriskt kan du lägga till följande tilläggsdataattribut i apple-enheternas MDM-konfigurationsprofil.

Kommentar

För att den här flaggan ska börja gälla måste den tillämpas på en ny registrering. Det påverkar inte enheter som redan har registrerats om de inte registreras igen.

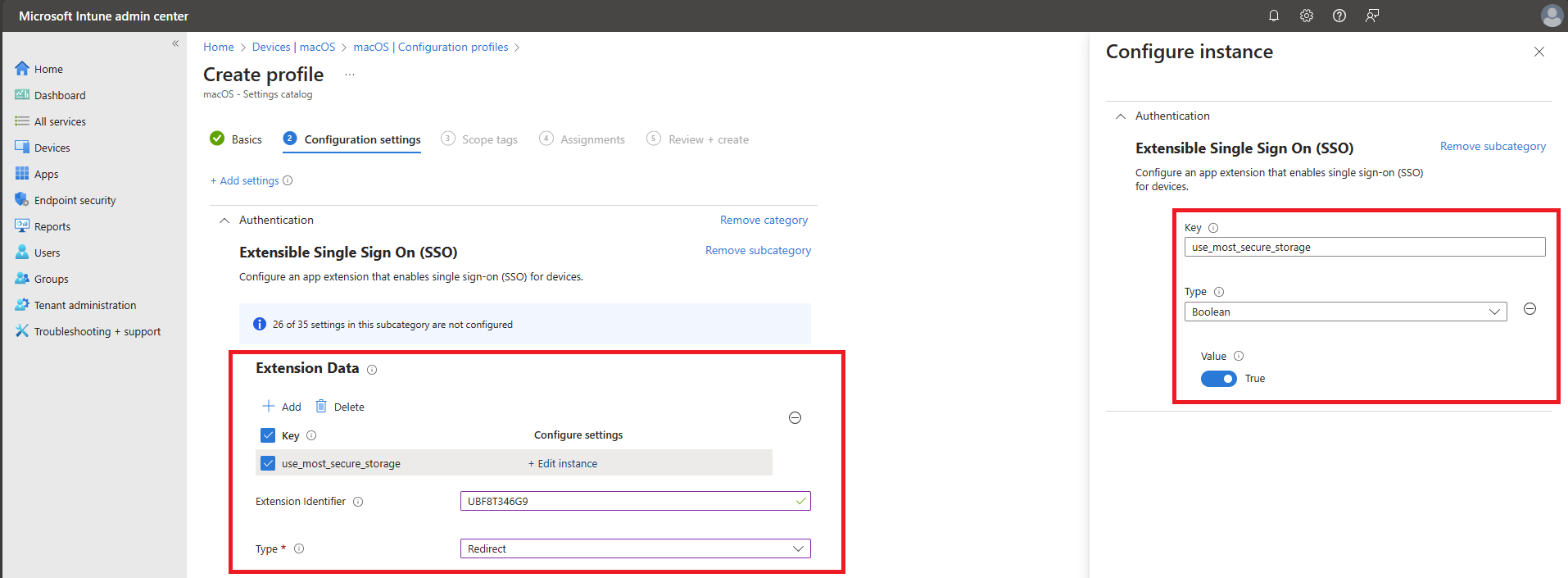

- Nyckel:

use_most_secure_storage - Typ:

Boolean - Värde: true

Skärmbilden nedan visar konfigurationssidan och inställningarna för att aktivera Säker enklaver i Microsoft Intune.

Identifiera appinkompatibiliteter med säker enklavbaserad enhetsidentitet

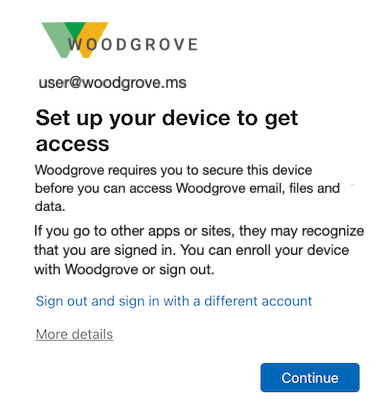

När du har aktiverat säker enklavbaserad lagring kan du få ett felmeddelande där du uppmanas att konfigurera enheten för att få åtkomst. Det här felmeddelandet anger att programmet inte kunde identifiera enhetens hanterade tillstånd, vilket tyder på en inkompatibilitet med den nya nyckellagringsplatsen.

Det här felet visas i inloggningsloggarna för Microsoft Entra-ID med följande information:

- Felkod för inloggning:

530003 - Felorsak:

Device is required to be managed to access this resource.

Om du ser det här felmeddelandet under testningen kontrollerar du först att du har aktiverat SSO-tillägget och har installerat eventuella programspecifika tillägg (t.ex. Microsoft Jedinstveno prijavljivanje för Chrome). Om du fortsätter att se det här meddelandet rekommenderar vi att du kontaktar leverantören av programmet för att varna dem om inkompatibiliteten med den nya lagringsplatsen.

Scenarier som påverkas

Listan nedan innehåller några vanliga scenarier som påverkas av dessa ändringar. Som tumregel påverkas alla program som har ett beroende av åtkomst till enhetsidentitetsartefakter via Apples nyckelring.

Detta är inte en fullständig lista och vi rekommenderar både konsumenter och leverantörer av program att testa sin programvara för kompatibilitet med detta nya datalager.

Stöd för princip för registrerad/registrerad enhetsprincip för villkorlig åtkomst i Chrome

För att stödja principer för villkorlig åtkomst för enheter i Google Chrome med säker enklavbaserad lagring aktiverad måste du ha Microsoft Jedinstveno prijavljivanje-tillägget installerat och aktiverat.

Se även

Läs mer om läget Delad enhet för iOS-enheter.

Läs mer om att felsöka Microsoft Enterprise SSO-tillägget.