Planera distribution av Microsoft Entra för användaretablering med SAP-käll- och målappar

Din organisation förlitar sig på Microsoft för olika Azure-tjänster eller Microsoft 365. SAP-programvara och -tjänster kan också tillhandahålla viktiga funktioner, till exempel personalfrågor (HR) och affärsresursplanering (ERP) för din organisation. Du kan använda Microsoft Entra för att samordna identiteterna för dina anställda, entreprenörer och andra, och deras åtkomst, i dina SAP- och icke-SAP-program.

Den här självstudien visar hur du kan använda Microsoft Entra-funktioner för att hantera identiteter i dina SAP-program baserat på egenskaperna för de identiteter som kommer från SAP HR-källor. Den här självstudien förutsätter att:

- Din organisation har en Microsoft Entra-klientorganisation i det kommersiella molnet med en licens för minst Microsoft Entra ID P1 i den klientorganisationen. (Vissa steg illustrerar också hur du använder Styrningsfunktioner för Microsoft Entra-ID.)

- Du är administratör för den klientorganisationen.

- Din organisation har ett system med postkällor för arbetare, vilket är SAP SuccessFactors.

- Din organisation har SAP ERP Central Component (ECC), SAP S/4HANA eller andra SAP-program och har eventuellt andra icke-SAP-program.

- Du använder SAP Cloud Identity Services för etablering och enkel inloggning (SSO) till andra SAP-program än SAP ECC.

Översikt

Den här självstudien visar hur du ansluter Microsoft Entra till auktoritativa källor för listan över arbetare i en organisation, till exempel SAP SuccessFactors. Den visar också hur du använder Microsoft Entra för att konfigurera identiteter för dessa arbetare. Sedan får du lära dig hur du använder Microsoft Entra för att ge arbetare åtkomst till att logga in på ett eller flera SAP-program, till exempel SAP ECC eller SAP S/4HANA.

Processen är följande:

- Planera: Definiera kraven för identiteter och åtkomst för program i din organisation. Se till att Microsoft Entra-ID och relaterade Microsoft Online Services uppfyller organisationens förutsättningar för det här scenariot.

- Distribuera: Ta med nödvändiga användare i Microsoft Entra-ID och ha en process för att hålla användarna uppdaterade med lämpliga autentiseringsuppgifter. Tilldela användare nödvändiga åtkomsträttigheter i Microsoft Entra. Etablera dessa användare och deras åtkomsträttigheter till program så att de kan logga in på dessa program.

- Övervaka: Övervaka identitetsflödena för att hålla utkik efter fel och justera principer och åtgärder efter behov.

När processen är klar kan enskilda personer logga in på SAP- och icke-SAP-program som de har behörighet att använda med Microsoft Entra-användaridentiteter.

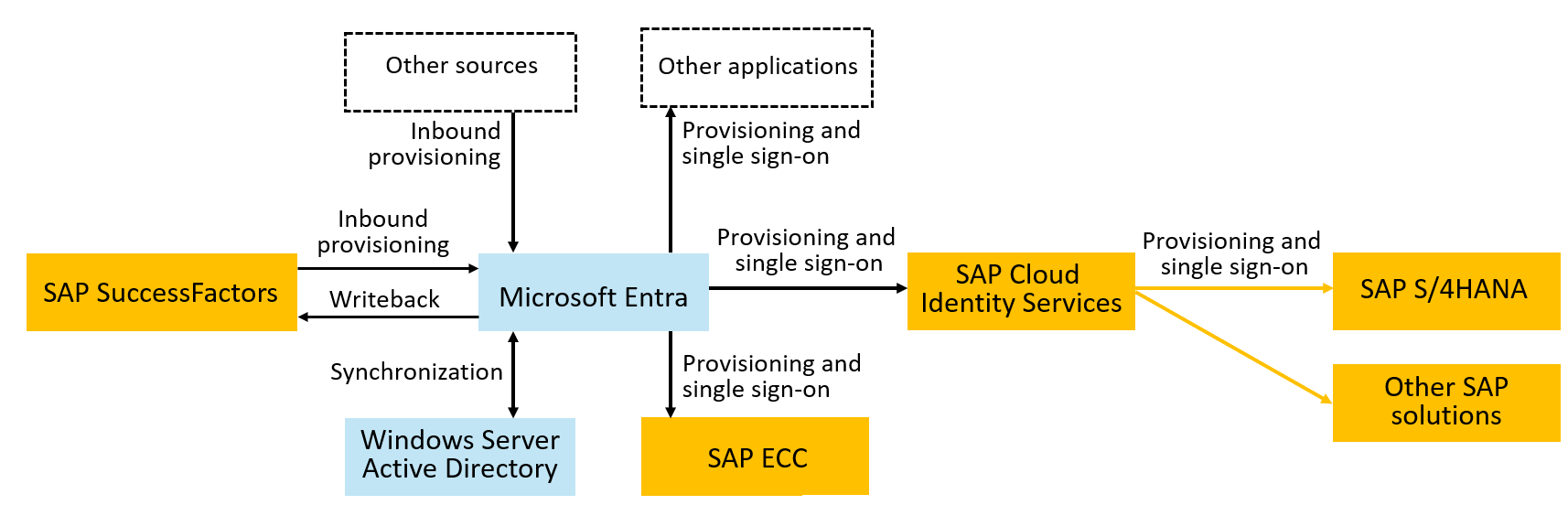

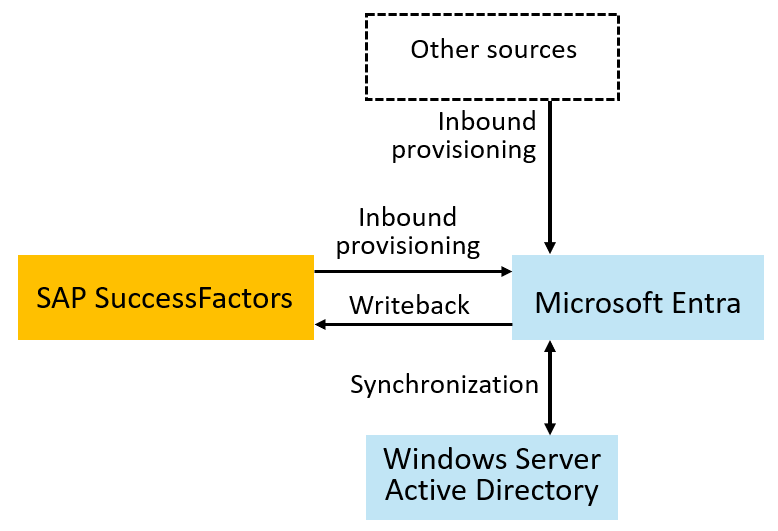

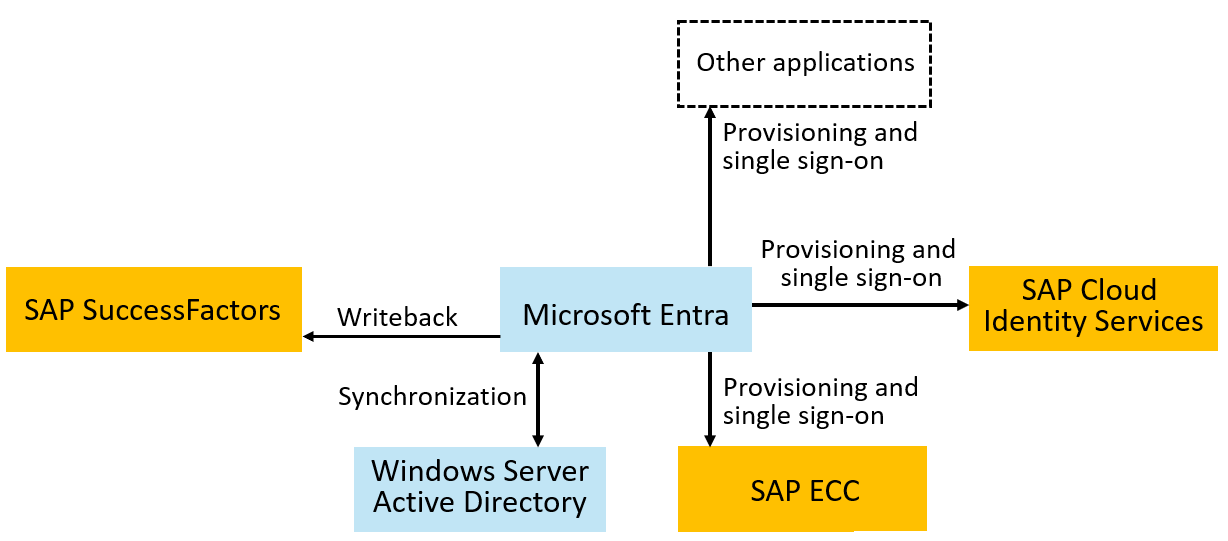

Följande diagram visar exempeltopologin som används i den här självstudien. I den här topologin representeras arbetare i SuccessFactors och måste ha konton i en Windows Server Active Directory-domän (Windows Server AD) i Microsoft Entra, SAP ECC och SAP-molnprogram. Den här självstudien visar en organisation som har en Windows Server AD-domän. Windows Server AD krävs dock inte för den här självstudien.

Den här självstudien fokuserar på identitetslivscykeln för användare som representerar anställda och andra arbetare. Identitetslivscykeln för gäster och åtkomstlivscykeln för rolltilldelningar, begäranden och granskningar ligger utanför omfånget för den här självstudien.

Planera integreringarna med SAP-källor och -mål

I det här avsnittet definierar du kraven för identiteter och åtkomst för program i din organisation. Det här avsnittet belyser de viktiga beslut som krävs för integrering med SAP-program. För icke-SAP-program kan du också definiera organisationsprinciper för att styra åtkomsten till dessa program.

Om du har använt SAP IDM kan du migrera dina scenarier för identitetshantering från SAP IDM till Microsoft Entra. Mer information finns i Migrera scenarier för identitetshantering från SAP IDM till Microsoft Entra.

Fastställa sekvensen för programregistrering och hur program integreras med Microsoft Entra

Din organisation kanske redan har integrerat vissa program med Microsoft Entra för en delmängd av de tillgängliga integreringsscenarierna. Du kanske till exempel har integrerat SAP Cloud Identity Services med Microsoft Entra för enkel inloggning för att få förmånen av villkorlig åtkomst, men du förlitar dig fortfarande på manuell etablering och avetablering. Eller så kan du ha program som SAP ECC i din organisation som du ännu inte har integrerat med Microsoft Entra.

Upprätta en prioritetsordning för program som ska integreras med Microsoft Entra för enkel inloggning och för etablering. Organisationer börjar vanligtvis integrera med SaaS-program (programvara som en tjänst) som stöder moderna protokoll. För SAP-program rekommenderar vi att organisationer som har SAP-molnprogram startar sina integreringar med enkel inloggning och etablerar integreringar med SAP Cloud Identity Services som mellanprogram. Här kan en användaretablering och SSO-integrering till Microsoft Entra gynna flera SAP-program.

Bekräfta hur varje program integreras med Microsoft Entra. Om ditt program visas som ett av SAP Cloud Identity Services-etableringsmålsystemen, till exempel SAP S/4HANA, kan du använda SAP Cloud Identity Services som mellanprogram för att överbrygga enkel inloggning och etablering från Microsoft Entra till programmet. Om ditt program är SAP ECC kan du integrera Microsoft Entra direkt med SAP NetWeaver för enkel inloggning och till BAPI:er (Business Application Programming Interfaces) för SAP ECC för etablering.

För icke-SAP-program följer du anvisningarna i Integrera programmet med Microsoft Entra-ID för att fastställa vilka integreringstekniker som stöds för enkel inloggning och etablering för vart och ett av dina program.

Samla in de roller och behörigheter som varje program tillhandahåller. Vissa program har bara en enda roll. SAP Cloud Identity Services har till exempel bara en roll, Användare, som är tillgänglig för tilldelning. SAP Cloud Identity Services kan läsa grupper från Microsoft Entra-ID för användning i programtilldelning. Andra program kan visa flera roller som ska hanteras via Microsoft Entra-ID. Dessa programroller gör vanligtvis breda begränsningar för den åtkomst som en användare med den rollen har i appen.

Andra program kan också förlita sig på gruppmedlemskap eller anspråk för finare detaljerade rollkontroller. De kan tillhandahållas till varje program från Microsoft Entra-ID vid etablering eller anspråk som utfärdas med hjälp av federationsprotokoll för enkel inloggning. De kan också skrivas till Active Directory som ett säkerhetsgruppsmedlemskap.

Kommentar

Om du använder ett program från Microsoft Entra-programgalleriet som stöder etablering kan Microsoft Entra-ID importera definierade roller i programmet och automatiskt uppdatera programmanifestet med programmets roller automatiskt när etableringen har konfigurerats.

Välj vilka roller och grupper som ska styras i Microsoft Entra-ID. Baserat på efterlevnads- och riskhanteringskrav prioriterar organisationer ofta de programroller eller grupper som ger privilegierad åtkomst eller åtkomst till känslig information. Även om den här självstudien inte innehåller stegen för att konfigurera åtkomsttilldelning kan du behöva identifiera de roller och grupper som är relevanta för att säkerställa att alla deras medlemmar etableras i programmen.

Definiera organisationens princip med användarkrav och andra begränsningar för åtkomst till ett program

I det här avsnittet bestämmer du de organisationsprinciper som du planerar att använda för att fastställa åtkomsten till varje program.

Identifiera om det finns krav eller standarder som en användare måste uppfylla innan de får åtkomst till ett program. Organisationer med efterlevnadskrav eller riskhanteringsplaner har känsliga eller affärskritiska program. Du kanske redan har dokumenterat åtkomstprinciperna för vem som ska ha åtkomst till dessa program, innan de integreras med Microsoft Entra-ID. Annars kan du behöva samråda med intressenter som efterlevnads- och riskhanteringsteam. Du måste se till att de principer som används för att automatisera åtkomstbeslut är lämpliga för ditt scenario.

Under normala omständigheter bör till exempel endast heltidsanställda eller anställda på en viss avdelning eller kostnadsställe som standard ha åtkomst till en viss avdelnings program. Om du använder Microsoft Entra-berättigandehantering i Microsoft Entra ID-styrning kan du välja att konfigurera principen för berättigandehantering för en användare från någon annan avdelning som begär åtkomst för att ha en eller flera godkännare så att dessa användare kan få åtkomst via undantag.

I vissa organisationer kan begäranden om åtkomst av en anställd ha två steg i godkännandet. Den första fasen är genom att begära användarens chef. Den andra fasen är genom att begära en av resursägarna som ansvarar för data som lagras i programmet.

Bestäm hur länge en användare som har godkänts för åtkomst ska ha åtkomst och när den åtkomsten ska försvinna. För många program kan en användare behålla åtkomsten på obestämd tid tills de inte längre är anslutna till organisationen. I vissa situationer kan åtkomst kopplas till vissa projekt eller milstolpar så att åtkomsten tas bort automatiskt när projektet slutar. Eller om bara ett fåtal användare använder ett program via en princip kan du konfigurera kvartalsvisa eller årliga granskningar av allas åtkomst via principen så att det sker regelbunden tillsyn. Dessa scenarier kräver Microsoft Entra ID-styrning.

Om din organisation redan styr åtkomsten med en organisationsrollmodell planerar du att föra in den organisationsrollmodellen i Microsoft Entra-ID. Du kan ha definierat en organisationsrollmodell som tilldelar åtkomst baserat på en användares egenskap, till exempel deras position eller avdelning. De här processerna kan se till att användarna förlorar åtkomst så småningom när åtkomsten inte längre behövs, även om det inte finns något fördefinierat slutdatum för projektet.

Om du redan har en definition av organisationsrollen kan du migrera definitioner av organisationsroller till Microsoft Entra ID-styrning.

Fråga om det finns begränsningar baserade på ansvarsfördelning. Den här självstudien fokuserar på identitetslivscykeln för att ge en användare grundläggande åtkomst till program. Men när du planerar programregistrering kan du identifiera begränsningar baserat på uppdelning av uppgifter som ska tillämpas.

Anta till exempel att det finns ett program med två approller, Western Sales och Eastern Sales. Du vill se till att en användare bara har en säljområdesroll i taget. Ta med en lista över alla par med approller som är inkompatibla för ditt program. Om en användare sedan har en roll får de inte begära den andra rollen. Inkompatibilitetsinställningar för Microsoft Entra-berättigandehantering för åtkomstpaket kan framtvinga dessa begränsningar.

Välj lämplig princip för villkorlig åtkomst för åtkomst till varje program. Vi rekommenderar att du analyserar dina program och organiserar dem i samlingar med program som har samma resurskrav för samma användare.

Första gången du integrerar ett federerat SSO-program med Microsoft Entra-ID kan du behöva skapa en ny princip för villkorlig åtkomst för att uttrycka begränsningar. Du kan behöva framtvinga krav för multifaktorautentisering (MFA) eller platsbaserad åtkomst för programmet och efterföljande program. Du kan också konfigurera i villkorlig åtkomst att användarna måste godkänna användningsvillkoren.

Mer information om hur du definierar en princip för villkorlig åtkomst finns i Planera en distribution av villkorlig åtkomst.

Bestäm hur undantag till dina kriterier ska hanteras. Ett program kan till exempel vanligtvis bara vara tillgängligt för utsedda anställda, men en revisor eller leverantör kan behöva tillfällig åtkomst för ett visst projekt. Eller så kan en anställd som reser kräva åtkomst från en plats som normalt blockeras eftersom din organisation inte har någon närvaro på den platsen.

Om du har Microsoft Entra ID-styrning i dessa situationer kan du välja att även ha en princip för berättigandehantering för godkännande som har olika faser, en annan tidsgräns eller en annan godkännare. En leverantör som är inloggad som gästanvändare i din Microsoft Entra-klientorganisation kanske inte har någon chef. I stället kan en sponsor för organisationen, en resursägare eller en säkerhetsansvarig godkänna deras åtkomstbegäranden.

Besluta om topologin för etablering och autentisering

Nu när du har fastställt vilka program som ska integreras med Microsoft Entra för användaretablering och enkel inloggning, bestämmer du dataflödet för hur användaridentiteter och deras attribut tillhandahålls till dessa program, baserat på data som kommer från auktoritativa system med postkällor.

Välj auktoritativa källor för varje identitet och deras attribut. Den här självstudien förutsätter att SuccessFactors är det auktoritativa systemet för postkälla för de användare som behöver åtkomst till SAP-program. För att konfigurera hr-driven användaretablering i molnet från SuccessFactors till Microsoft Entra ID krävs planering som omfattar olika aspekter. Dessa faktorer omfattar att fastställa matchande ID och definiera attributmappningar, attributtransformering och omfångsfilter.

Omfattande riktlinjer för dessa ämnen finns i hr-distributionsplanen för molnet. Mer information om vilka entiteter som stöds, bearbetningsinformation och hur du anpassar integreringen för olika HR-scenarier finns i integreringsreferensen för SAP SuccessFactors. Du kan också ha andra auktoritativa källor för andra identiteter och vissa identiteter, till exempel break-glass-konton eller andra IT-administratörer, som har Microsoft Entra-ID som auktoritativ källa.

Bestäm om användare finns eller behöver etableras i Windows Server AD utöver Microsoft Entra-ID. Du kanske redan har befintliga användare i Windows Server AD, vilket motsvarar dina arbetare i din auktoritativa HR-källa. Eller så har du konfigurerat SAP ECC eller andra program för att förlita dig på Windows Server via Lightweight Directory Access Protocol (LDAP) eller Kerberos. I dessa situationer etablerar du användare i Windows Server AD. Dessa användare synkroniseras sedan till Microsoft Entra-ID.

Utforma distributionstopologin för Microsoft Entra Connect-etableringsagenten. Om du använder SuccessFactors och har Windows Server AD måste du installera etableringsagenten för att etablera användare i dessa domäner. Distributionstopologin för Microsoft Entra Connect-etableringsagenten beror på antalet hr-appklientorganisationer i molnet och underdomäner i Active Directory som du planerar att integrera. Om du har flera Active Directory-domäner beror det på om Active Directory-domänerna är sammanhängande eller åtskilda. Mer information finns i Designa distributionstopologin för Microsoft Entra Connect-etableringsagenten.

Kontrollera om du kommer att använda flera containrar i Windows Server AD. Om du använder SuccessFactors och har Windows Server AD måste du i varje domän avgöra om de användare som representerar arbetare är ordnade i en containerhierarki. Vissa organisationer kan skapa alla användare som representerar anställda i en enda

organizationalUnit. Andra organisationer kan ha flera. Mer information finns i konfigurera Active Directory OU-containertilldelning.Bestäm om du vill använda Microsoft Entra-ID för att etablera till SAP Cloud Identity Services eller använda SAP Cloud Identity Services för att läsa från Microsoft Entra-ID. Mer information om Microsoft Entra-etableringsfunktioner finns i Automatisera användaretablering och avetablering till SAP Cloud Identity Services med Microsoft Entra-ID. SAP Cloud Identity Services har också en egen separat anslutningsapp för att läsa användare och grupper från Microsoft Entra-ID. Mer information finns i SAP Cloud Identity Services – Identity Provisioning – Microsoft Entra ID som källsystem.

Bestäm om du behöver etablera användare i SAP ECC. Du kan etablera användare från Microsoft Entra ID till SAP ECC (tidigare SAP R/3) NetWeaver 7.0 eller senare. Om du använder andra versioner av SAP R/3 kan du fortfarande använda guiderna i nedladdningen av Anslutningsappar för Microsoft Identity Manager 2016 som referens för att skapa en egen mall för etablering.

Kontrollera att organisationens krav uppfylls innan du konfigurerar Microsoft Entra-ID

Innan du påbörjar processen med att etablera affärskritisk programåtkomst från Microsoft Entra-ID kontrollerar du att din Microsoft Entra-miljö är korrekt konfigurerad.

Se till att din Microsoft Entra-ID och Microsoft Online Services-miljö är redo för efterlevnadskraven för programmen. Efterlevnad är ett delat ansvar mellan Microsoft, molntjänstleverantörer och organisationer.

Kontrollera att din Microsoft Entra ID-klientorganisation är korrekt licensierad. Om du vill använda Microsoft Entra-ID för att automatisera etableringen måste din klientorganisation ha så många licenser som möjligt för Microsoft Entra ID P1, som minst, eftersom det finns arbetare som kommer från hr-källprogrammet eller medlemsanvändare som etableras.

Dessutom kräver användning av livscykelarbetsflöden och andra Microsoft Entra ID-styrningsfunktioner, till exempel automatiska tilldelningsprinciper för Microsoft Entra-berättigandehantering i etableringsprocessen, Microsoft Entra ID-styrningslicenser för dina arbetare. Dessa licenser är antingen Microsoft Entra ID Governance eller Microsoft Entra ID Governance Step Up for Microsoft Entra ID P2.

Kontrollera att Microsoft Entra-ID redan skickar granskningsloggen och eventuellt andra loggar till Azure Monitor. Azure Monitor är valfritt men användbart för att styra åtkomsten till appar eftersom Microsoft Entra lagrar granskningshändelser endast i upp till 30 dagar i granskningsloggen. Du kan behålla granskningsdata längre än den här standardkvarhållningsperioden. Mer information finns i Hur länge lagrar Microsoft Entra ID rapporteringsdata?.

Du kan också använda Azure Monitor-arbetsböcker och anpassade frågor och rapporter om historiska granskningsdata. Du kan kontrollera Microsoft Entra-konfigurationen för att se om den använder Azure Monitor i Microsoft Entra-ID i administrationscentret för Microsoft Entra genom att välja Arbetsböcker. Om den här integreringen inte har konfigurerats och du har en Azure-prenumeration och är minst säkerhetsadministratör kan du konfigurera Microsoft Entra-ID så att det använder Azure Monitor.

Kontrollera att endast behöriga användare har de mycket privilegierade administrativa rollerna i din Microsoft Entra-klientorganisation. Administratörer som är minst en administratör för identitetsstyrning, användaradministratör, programadministratör, molnprogramadministratör eller privilegierad rolladministratör kan göra ändringar i användare och deras programrolltilldelningar. Om du inte nyligen har granskat medlemskapen i dessa roller behöver du en användare som är minst privilegierad rolladministratör för att säkerställa att åtkomstgranskningen av dessa katalogroller har startat.

Du bör också granska användare i Azure-roller i prenumerationer som innehåller Azure Monitor, Logic Apps och andra resurser som behövs för att använda Microsoft Entra-konfigurationen.

Kontrollera att klientorganisationen har lämplig isolering. Om din organisation använder Active Directory lokalt och dessa Active Directory-domäner är anslutna till Microsoft Entra-ID måste du se till att mycket privilegierade administrativa åtgärder för molnbaserade tjänster är isolerade från lokala konton. Se till att du har konfigurerat för att skydda din Microsoft 365-molnmiljö från lokala kompromisser.

Utvärdera din miljö mot bästa praxis för säkerhet. Om du vill utvärdera hur du skyddar din Microsoft Entra ID-klientorganisation läser du Metodtips för alla isoleringsarkitekturer.

Dokumentera tokens livslängd och programmets sessionsinställningar. I slutet av den här självstudien integrerar du SAP ECC- eller SAP Cloud Identity Services-program med Microsoft Entra för enkel inloggning. Hur länge en användare som nekades fortsatt åtkomst kan fortsätta att använda ett federerat program beror på programmets egen sessionslivslängd och på livslängden för åtkomsttoken. Sessionslivslängden för ett program beror på själva programmet. Mer information om hur du styr livslängden för åtkomsttoken finns i Konfigurerbara tokenlivslängder.

Bekräfta att SAP Cloud Identity Services har nödvändiga schemamappningar för dina program

Var och en av din organisations SAP-program kan ha egna krav på att användare av dessa program har vissa attribut som fylls i när de etableras i programmet.

Om du använder SAP Cloud Identity Services för att etablera till SAP S/4HANA eller andra SAP-program kontrollerar du att SAP Cloud Identity Services har mappningarna för att skicka dessa attribut från Microsoft Entra ID via SAP Cloud Identity Services till dessa program. Om du inte använder SAP Cloud Identity Services går du vidare till nästa avsnitt.

- Se till att sap-molnkatalogen har det användarschema som krävs av dina SAP-molnprogram. I SAP Cloud Identity Services lägger varje målsystem som har konfigurerats till transformeringar från datamodellen för källan för identiteter som levereras till SAP Cloud Identity Services till målens krav. Du kan behöva ändra dessa transformeringar i SAP Cloud Identity Services så att de motsvarar hur du planerar att modellera identitet, särskilt om du har flera konfigurerade målsystem. Registrera sedan det schema som krävs för att Microsoft Entra ska kunna leverera till SAP-molnprogram via SAP Cloud Identity Services.

Definiera relationen mellan arbetsposter i systemet med postkällor och användare i Microsoft Entra

Varje attribut som krävs av dina program måste komma från någon källa i din organisation. Vissa attribut kan ha värden som är konstanter eller som transformeras från andra attribut. Andra värden kan tilldelas av en Microsoft-onlinetjänst, till exempel en användares e-postadress. Andra attribut, till exempel en användares namn, avdelning eller andra organisationsegenskaper, har vanligtvis sitt ursprung i ett HR-system med poster som är auktoritativa. För att säkerställa att rätt HR-poster mappas till användare i Microsoft Entra-ID arbetar du med dina HR- och IT-team för att säkerställa datakonsekvens och planera för alla datarensningsuppgifter.

Fastställ hur du mappar ändringar i systemet med postkälla för att ansluta till och lämna händelser. Om du vill automatisera processer för arbetsanslutning och ledighet måste du korrelera statusinformationen för en arbetare med attributen i Microsoft Entra. Mer information finns i fastställa användarkontostatus.

Kontrollera att HR-källan har arbetsschemat som kan tillhandahålla det schema som krävs för dessa SAP-program. Se till att varje obligatoriskt attribut för ett SAP-moln eller lokalt program, som inte har sitt ursprung i Microsoft Entra eller en annan Microsoft-onlinetjänst, kan spåras till en egenskap som är tillgänglig från din källa, till exempel SuccessFactors. Om källan inte har det obligatoriska schemat, eller om attributen inte fylls i på en eller flera identiteter som kommer att få åtkomst till programmen eller inte är tillgängliga för Microsoft Entra att läsa, måste du uppfylla dessa schemakrav innan du aktiverar etablering.

Registrera schemat som används för korrelation mellan Microsoft Entra-ID och dina postsystem. Du kan ha befintliga användare i Windows Server AD eller Microsoft Entra-ID som motsvarar arbetare i SAP SuccessFactors. Om dessa användare inte har skapats av Microsoft Entra-ID utan av någon annan process kan du läsa attributreferensen för SAP SuccessFactors och ditt Windows Server- eller Microsoft Entra-användarschema för att välja vilka attribut på användarobjekten som innehåller en unik identifierare för arbetaren i SAP SuccessFactors.

Det här attributet måste finnas med ett unikt värde för varje användare som motsvarar en arbetare så att Microsoft Entra-inkommande etablering kan avgöra vilka användare som redan finns för arbetare och undvika att skapa duplicerade användare. Standardmatchningsattributet baseras på medarbetar-ID. Innan du importerar arbetare från HR-källan måste du se till att värdet för det här attributet, till exempel medarbetar-ID, fylls i i Microsoft Entra-ID (endast för molnanvändare) och Windows Server AD (för hybridanvändare) innan du påbörjar fullständig synkronisering och dess värde identifierar varje användare unikt. Mer information finns i fastställa matchande attribut och generera ett unikt attributvärde.

Välj omfångsfilter för att hoppa över HR-poster som inte längre är relevanta. HR-system har flera års anställningsdata, inklusive arbetstagare som inte har varit anställda på flera år. Å andra sidan kanske DITT IT-team bara är intresserade av listan över aktiva anställda, nyanställda och uppsägningsposter som kommer igenom efter livesändningen. Om du vill filtrera bort HR-poster som inte längre är relevanta ur IT-teamets perspektiv kan du samarbeta med HR-teamet för att lägga till flaggor på HR-posten som kan användas i Microsoft Entra-etableringsfilter. Mer information finns i definiera omfångsfilter.

Planera för hantering av specialtecken som kan utgöra en ny användares användarnamn. Det är vanligt att använda arbetarens förnamn och efternamn eller efternamn för att skapa ett unikt

userPrincipalNameför användaren. I Windows Server AD och Microsoft Entra IDuserPrincipalNametillåter inte dekortecken och endast följande tecken tillåtsA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Använd funktionen NormalizeDiacritics för att hantera accenttecken och konstruera lämpligauserPrincipalName.Planera för hantering av långa strängar som kommer från hr-källan. Kontrollera om dina HR-data har långa strängvärden som är associerade med HR-fält som du ska använda för att fylla i Microsoft Entra-ID- och Windows Server AD-attribut. Varje Microsoft Entra-ID-attribut har en maximal stränglängd. Om värdet i HR-fältet som mappas till Microsoft Entra ID-attributet innehåller fler tecken kan attributuppdateringen misslyckas. Ett alternativ är att granska attributmappningen och kontrollera om det finns en möjlighet att trunkera/uppdatera långa strängvärden i HR-systemet. Om det inte är ett alternativ kan du antingen använda funktioner som Mid för att trunkera långa strängar eller använda funktioner som Växla för att mappa långa värden till kortare värden/förkortningar.

Hantera potentiellt tomma värden för obligatoriska attribut. Det är obligatoriskt att fylla i vissa attribut som

firstName,lastName,CNellerUPNnär du skapar ett konto i Microsoft Entra ID eller Windows Server AD. Om något av motsvarande HR-fält som mappas till sådana attribut är null misslyckas åtgärden för att skapa användare. Om du till exempel mappar AD-attributetCNtill "visningsnamn" och om "visningsnamnet" inte har angetts för alla användare visas ett fel. Ett alternativ är att granska sådana obligatoriska attributmappningar och se till att motsvarande fält fylls i i HR. Du kan också överväga alternativet att söka efter nullvärden i en uttrycksmappning. Om visningsnamnet till exempel är tomt sammanfogar du förnamn och efternamn eller efternamn för att bilda visningsnamnet.

Bekräfta att nödvändiga BAPI:er för SAP ECC är redo för användning av Microsoft Entra

Microsoft Entra-etableringsagenten och den allmänna anslutningsappen för webbtjänster ger anslutning till lokala SOAP-slutpunkter, inklusive SAP BAPI:er.

Om du inte använder SAP ECC och bara etablerar till SAP-molntjänster går du vidare till nästa avsnitt.

Bekräfta att de BAPI:er som behövs för etablering har publicerats. Exponera nödvändiga API:er i SAP ECC NetWeaver 7.51 för att skapa, uppdatera och ta bort användare. Anslutningsapparna för Microsoft Identity Manager 2016-filen med namnet

Deploying SAP NetWeaver AS ABAP 7.pdfgår igenom hur du kan exponera nödvändiga API:er.Registrera schemat som är tillgängligt för befintliga SAP-användare. Du kanske har befintliga användare i SAP ECC som motsvarar arbetarna i ditt auktoritativa system för postkälla. Men om dessa användare inte har skapats av Microsoft Entra-ID måste du ha ett fält fyllt på de användare som kan användas som unik identifierare för arbetaren. Det här fältet måste finnas med ett unikt värde för varje användare som motsvarar en arbetare. Sedan kan Microsoft Entra-etablering avgöra vilka användare som redan finns för arbetare och undvika att skapa duplicerade användare.

Du kanske till exempel använder SAP BAPI:er

BAPI_USER_GETLISTochBAPI_USER_GETDETAIL. Ett av fälten som returneras avBAPI_USER_GETDETAILbör väljas som den unika identifierare som ska korrelera med källan. Om du inte har ett fält som motsvarar en unik identifierare från källan kan du behöva använda en annan unik identifierare. Du kan till exempel behöva använda SAP-fältetaddress.e_mailom dess värden är unika för varje SAP-användare och även finns på Microsoft Entra-ID-användare.Registrera det schema som krävs för att Microsoft Entra ska tillhandahålla SAP BAPI:er. Du kanske till exempel använder fälten SAP BAPI

BAPI_USER_CREATE1, som kräverADDRESS,COMPANY,DEFAULTS,LOGONDATA,PASSWORD,SELF_REGISTERochUSERNAMEför att skapa en användare. När du konfigurerar mappningen från Microsoft Entra ID-användarschemat till SAP ECC-kraven mappar du Microsoft ID-användarattribut eller konstanter till vart och ett av dessa fält.

Dokumentera attributets flöde och transformeringar från slutpunkt till slutpunkt

Du har identifierat schemakraven för dina program och de tillgängliga arbetsfälten från systemet med postkällor. Dokumentera nu sökvägarna för hur fälten flödar via Microsoft Entra och, om du vill, Windows Server AD och SAP Cloud Identity Services, till programmen.

I vissa fall motsvarar de attribut som krävs av programmen inte direkt de datavärden som är tillgängliga från källan. Sedan är det nödvändigt att transformera värdena innan dessa värden kan skickas till målprogrammet.

Det finns flera bearbetningssteg där en transformering kan tillämpas.

| Fas | Att tänka på | Länkar för mer information |

|---|---|---|

| I själva postsystemet | Microsoft Entra-identitetslivscykelhantering kanske inte är den enda lösningen som läser från ett system med postkälla. Att utföra datanormaliseringen innan data exponeras för Microsoft Entra kan också gynna andra lösningar som behöver liknande data. | Se dokumentationen om arkivhandlingssystemet |

| I flödet för inkommande etablering, från postsystemet till Microsoft Entra eller Windows Server AD | Du kan skriva ett anpassat värde till ett Windows Server AD-användarattribut eller ett Microsoft Entra ID-användarattribut baserat på ett eller flera SuccessFactors-attribut. | Uttryck med funktioner för anpassning |

| När du synkroniserar från Windows Server AD till Microsoft Entra ID | Om du redan har användare i Windows Server AD kan du transformera attribut för dessa användare när de förs in i Microsoft Entra-ID. | Så här anpassar du en synkroniseringsregel i Microsoft Entra Connect och använder uttrycksverktyget med Microsoft Entra Cloud Sync |

| I utgående etableringsflöde från Microsoft Entra-ID till SAP Cloud Identity Services, SAP ECC eller andra icke-SAP-program | När du konfigurerar etablering till ett program är en av de typer av attributmappningar som du kan ange ett uttryck som mappar ett eller flera av attributen i Microsoft Entra-ID till ett attribut i målet. | Uttryck med funktioner för anpassning |

| I utgående federerad enkel inloggning | Som standard utfärdar Microsofts identitetsplattform en SAML-token till ett program som innehåller ett anspråk med värdet för användarens användarnamn (även kallat användarens huvudnamn), som unikt kan identifiera användaren. SAML-token innehåller även andra anspråk som inkluderar användarens e-postadress eller visningsnamn, och du kan använda funktioner för anspråkstransformering. | Anpassa SAML-tokenanspråk och kund-JSON-webbtokenanspråk |

| I SAP Cloud Identity Services | I SAP Cloud Identity Services lägger varje målsystem som har konfigurerats till transformeringar från datamodellen för källan för identiteter som levereras till SAP Cloud Identity Services till målens krav. Du kan behöva ändra dessa transformeringar i SAP Cloud Identity Services så att de motsvarar hur du planerar att modellera identitet, särskilt om du har flera konfigurerade målsystem. Den här metoden kan vara lämplig om attributkravet är specifikt för ett eller flera SAP-program som är anslutna till SAP Cloud Identity Services. | SAP Cloud Identity Services – Hantera transformering |

Förbereda för att utfärda nya autentiseringsuppgifter

Om du använder Windows Server AD planerar du att utfärda Windows Server AD-autentiseringsuppgifter för arbetare som behöver programåtkomst och inte hade Windows Server AD-användarkonton tidigare. I vissa organisationer etablerades användare tidigare direkt till programlagringsplatser. Arbetare fick endast Windows Server AD-användarkonton om de behövde en Microsoft Exchange-postlåda eller åtkomst till Windows Server AD-integrerade program.

I det här scenariot, om du konfigurerar inkommande etablering till Windows Server AD, skapar Microsoft Entra användare i Windows Server AD, både för befintliga arbetare som inte tidigare hade Windows Server AD-användarkonton och eventuella nya arbetare. Om användarna loggar in på Windows-domänen rekommenderar vi att användarna registrerar sig i Windows Hello för företag för starkare autentisering än bara ett lösenord.

Om du inte använder Windows Server AD planerar du att utfärda autentiseringsuppgifter för Microsoft Entra-ID för arbetare som behöver programåtkomst och inte hade Microsoft Entra-ID-användarkonton tidigare. Om du konfigurerar inkommande etablering till Microsoft Entra-ID, inte går först till Windows Server AD, skapar Microsoft Entra användare i Microsoft Entra, både för befintliga arbetare som inte tidigare hade Microsoft Entra-ID-användarkonton och eventuella nya arbetare.

Om användarna behöver lösenord kan du distribuera SSPR-funktionen (Självbetjäning av lösenordsåterställning) för Microsoft Entra-ID så att användaren kan återställa sitt lösenord. Du kan etablera attributet Mobilnummer från molnets HR-app. När attributet Mobilnummer finns i Microsoft Entra-ID kan du aktivera SSPR för användarens konto. På dag ett kan den nya användaren sedan använda det registrerade och verifierade mobilnumret för autentisering. Mer information om hur du fyller i autentiseringskontaktinformation finns i SSPR-dokumentationen .

Om användarna använder starkare autentisering aktiverar du principen för tillfälligt åtkomstpass så att du kan generera tillfälliga åtkomstpass för nya användare.

Kontrollera att användarna är redo för Microsoft Entra MFA. Vi rekommenderar att du kräver Microsoft Entra MFA för affärskritiska program som är integrerade via federation. För dessa program bör en princip kräva att användaren uppfyller ett MFA-krav före Microsoft Entra-ID som tillåter dem att logga in på ett program. Vissa organisationer kan också blockera åtkomst av platser eller kräva att användaren får åtkomst från en registrerad enhet.

Om det inte redan finns någon lämplig princip som innehåller nödvändiga villkor för autentisering, plats, enhet och användningsvillkor lägger du till en princip i distributionen av villkorsstyrd åtkomst.

Förbered för att utfärda ett tillfälligt åtkomstpass för nya arbetare. Om du har Microsoft Entra ID-styrning och konfigurerar inkommande etablering till Microsoft Entra-ID planerar du att konfigurera livscykelarbetsflöden för att utfärda ett tillfälligt åtkomstpass för nya arbetare.

Planera en pilot

Integreringen av HR-affärsprocesser och identitetsarbetsflöden från HR-källor till målsystem kräver en betydande mängd dataverifiering, datatransformering, datarensning och testning från slutpunkt till slutpunkt innan du kan distribuera lösningen till produktion.

Kör den inledande konfigurationen i en pilotmiljö innan du skalar den till alla användare i produktion.

Distribuera Microsoft Entra-integreringar

I det här avsnittet får du:

Ta användarna till Microsoft Entra-ID från ett auktoritativt källsystem.

Etablera dessa användare till SAP Cloud Identity Services eller SAP ECC så att de kan logga in på SAP-program.

Uppdatera Windows Server AD-användarschemat

Om du etablerar användare i Windows Server AD och Microsoft Entra-ID kontrollerar du att din Windows Server AD-miljö och associerade Microsoft Entra-agenter är redo att transportera användare till och från Windows Server AD med det nödvändiga schemat för dina SAP-program.

Om du inte använder Windows Server AD går du vidare till nästa avsnitt.

Utöka Windows Server AD-schemat om det behövs. För varje användarattribut som krävs av Microsoft Entra och dina program som inte redan ingår i Windows Server AD-användarschemat måste du välja ett inbyggt Windows Server AD-tilläggsattribut. Eller så måste du utöka Windows Server AD-schemat till att ha en plats där Windows Server AD kan innehålla det attributet. Det här kravet omfattar även attribut som används för automatisering, till exempel en arbetares kopplingsdatum och ledighetsdatum.

Vissa organisationer kan till exempel använda attributen

extensionAttribute1ochextensionAttribute2för att lagra dessa egenskaper. Om du väljer att använda de inbyggda tilläggsattributen kontrollerar du att dessa attribut inte redan används av andra LDAP-baserade program i Windows Server AD eller av program som är integrerade med Microsoft Entra-ID. Andra organisationer skapar nya Windows Server AD-attribut med namn som är specifika för deras krav, till exempelcontosoWorkerId.Bekräfta att alla befintliga Windows Server AD-användare har nödvändiga attribut för korrelation med HR-källan. Du kanske har befintliga användare i Windows Server AD som motsvarar arbetare. Dessa användare måste ha ett attribut vars värde är unikt och motsvarar en egenskap i det auktoritativa systemet för postkälla för dessa arbetare.

Vissa organisationer använder till exempel ett attribut, till exempel

employeeIdi Windows Server AD. Om det finns användare som inte har det attributet kanske de inte beaktas under den efterföljande integreringen. Sedan resulterar automatisk etablering i duplicerade användare som skapats i Windows Server AD. När en användare lämnar uppdateras eller tas inte de ursprungliga användarna bort. Du kan använda:- PowerShell-pipelinen på en domänansluten dator med kommandot

Get-ADUserför att hämta alla användare i en Active Directory-container. - Kommandot

where-objectför att filtrera till användare som har ett saknat attribut med ett filter som{$_.employeeId -eq $null}. - Kommandot

export-csvför att exportera de resulterande användarna till en CSV-fil.

Se till att inga användare motsvarar arbetare som saknar det attributet. Om det finns det måste du redigera dessa användare i Windows Server AD för att lägga till det saknade attributet innan du fortsätter.

- PowerShell-pipelinen på en domänansluten dator med kommandot

Utöka Microsoft Entra-ID-schemat och konfigurera mappningarna från Windows Server AD-schemat till Användarschemat för Microsoft Entra-ID. Om du använder Microsoft Entra Connect Sync utför du stegen i Microsoft Entra Connect Sync: Directory-tillägg för att utöka Användarschemat för Microsoft Entra-ID med attribut. Konfigurera Microsoft Entra Connect Sync-mappningar för attributen för Windows Server AD till dessa attribut.

Om du använder Microsoft Entra Cloud Sync utför du stegen i Microsoft Entra Cloud Sync-katalogtillägg och anpassad attributmappning för att utöka Användarschemat för Microsoft Entra-ID med andra nödvändiga attribut. Konfigurera Microsoft Entra Cloud Sync-mappningar för attributen för Windows Server AD till dessa attribut. Kontrollera att du synkroniserar de attribut som krävs av livscykelarbetsflöden.

Vänta tills synkroniseringen från Windows Server AD till Microsoft Entra-ID har slutförts. Om du har gjort ändringar i mappningarna för att etablera fler attribut från Windows Server AD väntar du tills ändringarna för användarna tar sig från Windows Server AD till Microsoft Entra ID så att Microsoft Entra ID-representationen av användarna har den fullständiga uppsättningen attribut från Windows Server AD.

Om du använder Microsoft Entra Cloud Sync kan du övervaka

steadyStateLastAchievedTimeegenskapen för synkroniseringsstatusen genom att hämta synkroniseringsjobbet för tjänstens huvudnamn som representerar Microsoft Entra Cloud Sync. Om du inte har tjänstens huvudnamns-ID kan du läsa Visa synkroniseringsschemat.Skapa alla nödvändiga containrar i Windows Server AD. Om du ska etablera användare i organisationsenheter i domänen kontrollerar du att containrarna

organizationalUnitfinns innan du aktiverar etableringsagenten.

Uppdatera användarschemat för Microsoft Entra-ID

Om du använder Windows Server AD har du redan utökat användarschemat för Microsoft Entra-ID som en del av konfigurationen av mappningar från Windows Server AD. Om det här steget är klart går du vidare till nästa avsnitt.

Om du inte använder Windows Server AD följer du stegen i det här avsnittet för att utöka användarschemat för Microsoft Entra-ID.

Skapa ett program för att lagra Microsoft Entra-schematilläggen. För klienter som inte synkroniseras från Windows Server AD måste schematillägg vara en del av ett nytt program. Om du inte redan har gjort det skapar du ett program som representerar schematillägg. Det här programmet har inga tilldelade användare.

Identifiera attributet för korrelation med postsystemet. Du kanske har befintliga användare i Microsoft Entra-ID som motsvarar arbetare. Dessa användare måste sedan ha ett attribut vars värde är unikt och motsvarar en egenskap i det auktoritativa systemet för postkälla för dessa arbetare.

Vissa organisationer utökar till exempel användarschemat för Microsoft Entra-ID till att ha ett nytt attribut för detta ändamål. Om du inte redan har skapat ett attribut för det ändamålet ska du inkludera det som ett attribut i nästa steg.

Utöka Användarschemat för Microsoft Entra-ID för nya attribut. Skapa katalogschematillägg för varje attribut som krävs av SAP-program som inte redan ingår i Användarschemat för Microsoft Entra-ID. De här attributen är ett sätt för Microsoft Entra att lagra mer data om användare. Du kan utöka schemat genom att skapa ett tilläggsattribut.

Se till att användare i Microsoft Entra-ID kan korreleras med arbetsposter i HR-källan

Du kanske har befintliga användare i Microsoft Entra-ID som motsvarar arbetare. Dessa användare måste sedan ha ett attribut vars värde är unikt och motsvarar en egenskap i det auktoritativa systemet för postkälla för dessa arbetare.

Vissa organisationer kan till exempel utöka sitt Användarschema för Microsoft Entra-ID till att ha ett nytt attribut för detta ändamål. Om det finns användare som inte har det attributet kanske de inte beaktas under den efterföljande integreringen. Sedan resulterar automatisk etablering i att duplicerade användare skapas i Windows Server AD. När en användare lämnar uppdateras eller tas inte de ursprungliga användarna bort.

Hämta användarna från Microsoft Entra-ID. Se till att alla användare som redan finns i Microsoft Entra-ID som representerar en arbetare har ett attribut så att de kan korreleras. Vanligtvis motsvarar några användare i Microsoft Entra-ID inte arbetare i ditt auktoritativa system för postkälla. Dessa användare inkluderar break-glass-kontot för administrativ åtkomst i nödsituationer, konton för IT-leverantörer och företagsgäster. Resten av användarna måste redan ha ett attribut med ett unikt värde som ska användas för korrelation.

Om vissa användare inte är korrelerade kan de missas för uppdateringar och avetablering. Microsoft Entra kan till och med skapa duplicerade användare. Om kravet till exempel är att alla medlemsanvändare (förutom break-glass-kontot) har ett

employeeidattribut kan du identifiera dessa användare med en PowerShell-kommandopipeline som liknar följande skript:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Konfigurera förutsättningarna för identitetsstyrningsfunktioner

Om du har identifierat ett behov av en styrningsfunktion för Microsoft Entra-ID, till exempel Microsoft Entra-berättigandehantering eller Microsoft Entra-livscykelarbetsflöden, distribuerar du dessa funktioner innan du tar in arbetare som användare i Microsoft Entra-ID.

Ladda upp användningsdokumentet om det behövs. Om du kräver att användarna godkänner användningsvillkoren innan de kan komma åt ett program skapar och laddar du upp användarvillkoren så att det kan ingå i en princip för villkorlig åtkomst.

Skapa en katalog om det behövs. När en administratör först interagerar med Microsoft Entra-berättigandehantering skapas som standardkatalog automatiskt. Åtkomstpaket för reglerade program bör dock finnas i en angiven katalog. Om du vill skapa en katalog i administrationscentret för Microsoft Entra följer du stegen i avsnittet Skapa en katalog.

Om du vill skapa en katalog med hjälp av PowerShell följer du stegen i avsnitten Autentisera till Microsoft Entra-ID och Skapa en katalog.

Skapa ett kopplingsarbetsflöde. Om du konfigurerar inkommande etablering till Microsoft Entra-ID konfigurerar du ett arbetsflöde för livscykelanslutning med en uppgift för att utfärda ett tillfälligt åtkomstpass för nya arbetare.

Skapa ett leaver-arbetsflöde som blockerar inloggningar. I Microsoft Entra Lifecycle Workflows konfigurerar du ett arbetsflöde som lämnar med en uppgift som blockerar användare från att logga in. Det här arbetsflödet kan köras på begäran. Om du inte konfigurerade inkommande etablering från postkällorna för att blockera arbetare från att logga in efter deras schemalagda ledighetsdatum konfigurerar du ett arbetsflöde för att lämna företaget så att det körs på dessa arbetares schemalagda ledighetsdatum.

Skapa ett arbetsflöde för att ta bort användarkonton. Om du vill kan du konfigurera ett arbetsflöde som lämnar med en uppgift för att ta bort en användare. Schemalägg det här arbetsflödet så att det körs under en viss tidsperiod, till exempel 30 eller 90 dagar, efter arbetarens schemalagda ledighetsdatum.

Ansluta användare i Microsoft Entra-ID till arbetsposter från HR-källan

Det här avsnittet visar hur du integrerar Microsoft Entra-ID med SAP SuccessFactors som HR-källsystem för posten.

Konfigurera postsystemet med ett tjänstkonto och bevilja lämpliga behörigheter för Microsoft Entra-ID. Om du använder SAP SuccessFactors följer du stegen i avsnittet Konfigurera SuccessFactors för integreringen.

Konfigurera inkommande mappningar från ditt postsystem till Windows Server AD eller Microsoft Entra ID. Om du använder SAP SuccessFactors och etablerar användare i Windows Server AD och Microsoft Entra-ID följer du stegen i avsnittet Konfigurera användaretablering från SuccessFactors till Active Directory.

Om du använder SAP SuccessFactors och inte etablerar i Windows Server AD följer du stegen i avsnittet Konfigurera användaretablering från SuccessFactors till Microsoft Entra-ID.

När du konfigurerar mappningarna kontrollerar du att du har konfigurerat en mappning med Match-objekt med det här attributet för Windows Server AD-attributet eller Microsoft Entra ID-användarattributet som används för korrelation. Konfigurera även mappningar för de attribut som krävs för arbetsanslutnings- och ledighetsdatumen, och alla attribut som krävs av målprogrammen, som kommer från HR-källan.

Utför den första inkommande etableringen från postsystemet. Om du använder SAP SuccessFactors och etablerar användare i Windows Server AD och Microsoft Entra ID följer du stegen i avsnittet Aktivera och starta etablering. Om du använder SAP SuccessFactors och inte etablerar i Windows Server AD följer du stegen i avsnittet Aktivera och starta etablering. För stora HR-appklientorganisationer i molnet (>30 000 användare) kör du den inledande cykeln i progressiva faser enligt beskrivningen i plan för den inledande cykeln.

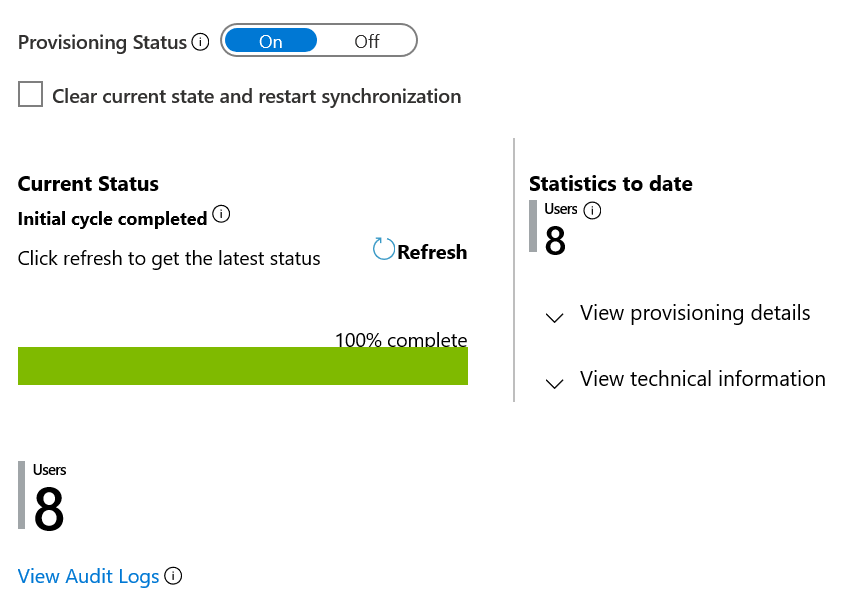

Vänta tills den första synkroniseringen från postsystemet har slutförts. Om du synkroniserar från SAP SuccessFactors till Windows Server AD eller Microsoft Entra ID uppdaterar Microsoft Entra granskningssammanfattningsrapporten på fliken Etablering i SAP SuccessFactors-programmet i administrationscentret för Microsoft Entra när den första synkroniseringen till katalogen är klar.

Om du etablerar i Windows Server AD väntar du på att de nya användare som skapats i Windows Server AD, eller de som uppdateras i Windows Server AD, ska synkroniseras från Windows Server AD till Microsoft Entra-ID. Vänta tills ändringarna för användarna i Windows Server AD gör sin väg till Microsoft Entra-ID så att Microsoft Entra-ID-representationen av användarna har den fullständiga uppsättningen användare och deras attribut från Windows Server AD.

Om du använder Microsoft Entra Cloud Sync kan du övervaka synkroniseringsstatusen

steadyStateLastAchievedTimegenom att hämta synkroniseringsjobbet för tjänstens huvudnamn som representerar Microsoft Entra Cloud Sync. Om du inte har tjänstens huvudnamns-ID kan du läsa Visa synkroniseringsschemat.Kontrollera att användarna har etablerats i Microsoft Entra-ID. I det här läget bör användarna finnas i Microsoft Entra-ID:t med de attribut som krävs av målprogrammen. Du kan till exempel kräva att användarna har attributen

givenname,surnameochemployeeID. Om du vill visa antalet användare med specifika attribut eller attribut som saknas kan du använda PowerShell-kommandon som liknar följande skript:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Se till att inga oväntade okorrigeringskonton finns i Microsoft Entra-ID. Vanligtvis motsvarar några användare i Microsoft Entra-ID inte arbetare i ditt auktoritativa system för postkälla. De inkluderar break-glass-kontot för administrativ åtkomst i nödsituationer, konton för IT-leverantörer och företagsgäster.

De kan dock också vara överblivna konton i Microsoft Entra som liknar kontona för aktuella arbetare, men som inte synkroniserades med en arbetspost. Överblivna konton kan bero på tidigare anställda som inte längre finns i HR-systemet. De kan också komma från matchande fel. Eller så kan de uppstå på grund av problem med datakvaliteten, till exempel en person som har ändrat sitt namn eller återanställds.

Testa kopplingen, uppdatera och lämna aktiviteterna i ett uppströmssystem med postflöde korrekt till Microsoft Entra. Mer information finns i planera testning.

Etablera användare och deras åtkomsträttigheter till program och gör det möjligt för dem att logga in på dessa program

Nu när användarna finns i Microsoft Entra ID, i nästa avsnitt etablerar du dem till målprogrammen.

Etablera användare till SAP Cloud Identity Services

Stegen i det här avsnittet konfigurerar etablering från Microsoft Entra-ID till SAP Cloud Identity Services. Som standard konfigurerar du Microsoft Entra-ID för att automatiskt etablera och avetablera användare till SAP Cloud Identity Services. Sedan kan dessa användare autentisera till SAP Cloud Identity Services och ha åtkomst till andra SAP-arbetsbelastningar som är integrerade med SAP Cloud Identity Services. SAP Cloud Identity Services stöder etablering från den lokala identitetskatalogen till andra SAP-program som målsystem.

Du kan också konfigurera SAP Cloud Identity Services att läsa från Microsoft Entra ID. Om du använder SAP Cloud Identity Services för att läsa användare och eventuellt grupper från Microsoft Entra-ID följer du SAP-vägledningen om hur du konfigurerar SAP Cloud Identity Services. Gå sedan vidare till nästa avsnitt.

Om du inte använder SAP Cloud Identity Services går du vidare till nästa avsnitt.

Se till att du har en SAP Cloud Identity Services-klientorganisation med ett användarkonto i SAP Cloud Identity Services med administratörsbehörighet.

Konfigurera SAP Cloud Identity Services för etablering. Logga in på administratörskonsolen för SAP Cloud Identity Services och följ stegen i avsnittet Konfigurera SAP Cloud Identity Services för etablering.

Lägg till SAP Cloud Identity Services från galleriet och konfigurera automatisk användaretablering till SAP Cloud Identity Services. Följ stegen i avsnitten Lägg till SAP Cloud Identity Services från galleriet och Konfigurera automatisk användaretablering till SAP Cloud Identity Services.

Etablera en testanvändare från Microsoft Entra ID till SAP Cloud Identity Services. Kontrollera att etableringsintegreringen är klar genom att följa stegen i avsnittet Etablera en ny testanvändare från Microsoft Entra-ID till SAP Cloud Identity Services.

Se till att befintliga användare i både Microsoft Entra och SAP Cloud Identity Services kan korreleras. Om du vill jämföra användarna i Microsoft Entra-ID med de användare som redan finns i SAP Cloud Identity Services följer du stegen i följande avsnitt:

Tilldela befintliga användare av SAP Cloud Identity Services till programmet i Microsoft Entra-ID. Följ stegen i avsnittet Tilldela användare till SAP Cloud Identity Services-programmet i Microsoft Entra-ID. I dessa steg bör du:

- Åtgärda eventuella etableringsproblem så att etableringen inte sätts i karantän.

- Sök efter användare som finns i SAP Cloud Identity Services och som inte redan har tilldelats programmet i Microsoft Entra-ID.

- Tilldela de återstående användarna.

- Övervaka den första synkroniseringen.

Vänta på synkronisering från Microsoft Entra-ID till SAP Cloud Identity Services. Vänta tills alla användare som har tilldelats till programmet har etablerats. En inledande cykel tar mellan 20 minuter och flera timmar. Tidsinställningen beror på storleken på Microsoft Entra-katalogen och antalet användare i omfånget för etablering. Du kan övervaka

steadyStateLastAchievedTimeegenskapen för synkroniseringsstatusen genom att hämta synkroniseringsjobbet för tjänstens huvudnamn som representerar SAP Cloud Identity Services.Kontrollera om det finns etableringsfel. Kontrollera etableringsloggen via administrationscentret för Microsoft Entra eller Graph-API:er. Filtrera loggen till statusfelet.

Om det uppstår fel med en felkod på

DuplicateTargetEntriesanger den här koden en tvetydighet i dina matchningsregler för etablering. För att säkerställa att varje Microsoft Entra-användare matchar en programanvändare måste du uppdatera Microsoft Entra-användare eller mappningar som används för matchning. Filtrera sedan loggen till åtgärden Skapa och statusen Hoppas över.Om användarna hoppades över med

SkipReasonkoden *NotEffectivelyEntitledkan logghändelsen indikera att användarkontona i Microsoft Entra-ID:t inte matchades eftersom användarkontostatusen var Inaktiverad.Jämför användarna i SAP Cloud Identity Services med användarna i Microsoft Entra-ID:t. Upprepa stegen i avsnittet Se till att befintliga SAP Cloud Identity Services-användare har de matchande attribut som krävs för att återexportera användarna från SAP Cloud Identity Services. Kontrollera sedan att de exporterade användarna har de egenskaper som krävs för SAP-programmen. Du kan använda PowerShell-kommandot

where-objectför att filtrera listan över användare till bara de användare som har ett saknat attribut, med ett filter som{$_.employeeId -eq $null}.Konfigurera federerad enkel inloggning från Microsoft Entra till SAP Cloud Identity Services. Aktivera SAML-baserad enkel inloggning för SAP Cloud Identity Services. Följ anvisningarna i självstudien för enkel inloggning med SAP Cloud Identity Services.

Ta programmets webbslutpunkt till omfånget för lämplig princip för villkorsstyrd åtkomst. Du kanske har en befintlig princip för villkorlig åtkomst som har skapats för ett annat program som omfattas av samma styrningskrav. Sedan kan du uppdatera principen så att den även gäller för det här programmet för att undvika att ha ett stort antal principer.

När du har skapat uppdateringarna kontrollerar du att de förväntade principerna tillämpas. Du kan se vilka principer som skulle gälla för en användare med what-if-verktyget för villkorlig åtkomst.

Verifiera att en testanvändare kan ansluta till SAP-programmen. Du kan använda Microsoft Mina appar för att testa programmets enkel inloggning. Se till att en testanvändare har tilldelats SAP Cloud Identity Services-programmet och etablerats från Microsoft Entra ID till SAP Cloud Identity Services. Logga sedan in på Microsoft Entra som användare och gå till

myapps.microsoft.com.När du väljer SAP Cloud Identity Services-panelen i Mina appar omdirigeras du till inloggningssidan för att initiera inloggningsflödet om du har konfigurerat integreringen i tjänstleverantörsläget (SP). Om du har konfigurerat i IDP-läge (identitetsprovider) loggas du automatiskt in på SAP Cloud Identity Services som du har konfigurerat enkel inloggning för.

Etablera användare till SAP ECC

Nu när du har användarna i Microsoft Entra-ID kan du etablera dem i SAP lokalt.

Om du inte använder SAP ECC går du vidare till nästa avsnitt.

Konfigurera etablering. Följ anvisningarna i Konfigurera Microsoft Entra-ID för att etablera användare i SAP ECC med NetWeaver AS ABAP 7.0 eller senare.

Vänta på synkronisering från Microsoft Entra-ID till SAP ECC. Vänta tills alla användare som har tilldelats SAP ECC-programmet har etablerats. En inledande cykel tar mellan 20 minuter och flera timmar. Tidsinställningen beror på storleken på Microsoft Entra-katalogen och antalet användare i omfånget för etablering. Du kan övervaka

steadyStateLastAchievedTimeegenskapen för synkroniseringsstatusen genom att hämta synkroniseringsjobbet för tjänstens huvudnamn.Kontrollera om det finns etableringsfel. Kontrollera etableringsloggen via administrationscentret för Microsoft Entra eller Graph-API:er. Filtrera loggen till statusfelet.

Om det uppstår fel med en felkod på

DuplicateTargetEntriesanger den här logghändelsen en tvetydighet i dina matchningsregler för etablering. Du måste uppdatera Microsoft Entra-användare eller mappningar som används för matchning för att säkerställa att varje Microsoft Entra-användare matchar en programanvändare. Filtrera sedan loggen till åtgärden Skapa och statusen Hoppas över.Om användarna hoppades över med koden

NotEffectivelyEntitledför kan denSkipReasonhär koden indikera att användarkontona i Microsoft Entra-ID:t inte matchades eftersom användarkontostatusen var Inaktiverad.Jämför användarna i SAP ECC med användarna i Microsoft Entra-ID. Starta om Windows-tjänsten på Den Windows Server som är värd för etableringsagenten

Microsoft ECMA2Hostför etablering till SAP ECC. När tjänsten startas om utför den en fullständig import av användarna från SAP ECC.Konfigurera federerad enkel inloggning från Microsoft Entra till SAP. Aktivera SAML-baserad enkel inloggning för SAP-program. Om du använder SAP NetWeaver följer du anvisningarna i självstudien om enkel inloggning med SAP NetWeaver.

Ta programmets webbslutpunkt till omfånget för lämplig princip för villkorsstyrd åtkomst. Du kanske har en befintlig princip för villkorlig åtkomst som har skapats för ett annat program som omfattas av samma styrningskrav. Sedan kan du uppdatera principen så att den även gäller för det här programmet för att undvika att ha ett stort antal principer.

När du har skapat uppdateringarna kontrollerar du att de förväntade principerna tillämpas. Du kan se vilka principer som skulle gälla för en användare med what-if-verktyget för villkorlig åtkomst.

Verifiera att en testanvändare kan etableras och logga in på SAP NetWeaver. Följ anvisningarna i avsnittet Testa enkel inloggning för att säkerställa att användare kan logga in efter att villkorlig åtkomst har konfigurerats.

Konfigurera etablering till SuccessFactors och andra program

Du kan konfigurera Microsoft Entra för att skriva specifika attribut från Microsoft Entra-ID till SAP SuccessFactors Employee Central, inklusive e-post för arbete. Mer information finns i Konfigurera tillbakaskrivning av SAP SuccessFactors i Microsoft Entra-ID.

Microsoft Entra kan också etablera sig i många andra program, inklusive de appar som använder standarder som OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP och REST. Mer information finns i Integrera program med Microsoft Entra-ID.

Tilldela användarna nödvändiga behörigheter för programåtkomst i Microsoft Entra

Om inte den klientorganisation som du konfigurerar är en helt isolerad klient som konfigurerats specifikt för SAP-programåtkomst är det osannolikt att alla i klientorganisationen behöver åtkomst till SAP-program. SAP-programmen i klientorganisationen konfigureras så att endast användare med en programrolltilldelning till ett program etableras till programmet och kan logga in från Microsoft Entra-ID till programmet.

När användare som har tilldelats ett program uppdateras i Microsoft Entra-ID etableras dessa ändringar automatiskt till programmet.

Om du har Microsoft Entra ID-styrning kan du automatisera ändringar i programrolltilldelningarna för SAP Cloud Identity Services eller SAP ECC i Microsoft Entra ID. Du kan använda automatisering för att lägga till eller ta bort tilldelningar när personer ansluter till organisationen eller lämnar eller ändrar roller.

Granska befintliga tilldelningar. Du kan också utföra en engångsåtkomstgranskning av programrolltilldelningarna. När den här granskningen är klar tar åtkomstgranskningen bort tilldelningar som inte längre behövs.

Konfigurera processen för att hålla programrolltilldelningarna uppdaterade. Om du använder Microsoft Entra-berättigandehantering läser du Skapa ett åtkomstpaket i berättigandehantering för ett program med en enda roll genom att använda PowerShell för att konfigurera tilldelningar till programmet som representerar SAP-molnidentitetstjänster eller SAP ECC.

I det åtkomstpaketet kan du ha principer för användare som ska tilldelas åtkomst när de begär det. Tilldelningar kan göras av en administratör, automatiskt baserat på regler eller genereras via livscykelarbetsflöden.

Om du inte har Microsoft Entra ID-styrning kan du tilldela varje enskild användare till programmet i administrationscentret för Microsoft Entra. Du kan tilldela enskilda användare till programmet via PowerShell-cmdleten New-MgServicePrincipalAppRoleAssignedTo.

Distribuera autentiseringsuppgifter till nyligen skapade Microsoft Entra-användare eller Windows Server AD-användare

Nu finns alla användare i Microsoft Entra-ID och etableras till relevanta SAP-program. Alla användare som skapades under den här processen, för arbetare som inte tidigare fanns i Windows Server AD eller Microsoft Entra-ID, kräver nya autentiseringsuppgifter.

Om Microsoft Entra inkommande etablering skapar användare i Windows Server AD distribuerar du de första autentiseringsuppgifterna för Windows Server AD för nyligen skapade användare. Du kan hämta en lista över händelser för Microsoft Entra-interaktioner med Windows Server AD med hjälp av kommandot Get-MgAuditLogProvisioning .

Du kan använda

Set-ADAccountPasswordkommandot med parametern på en domänansluten-Resetdator för att ange ett nytt Windows Server AD-lösenord för en användare. AnvändSet-ADUsersedan kommandot med parametern-ChangePasswordAtLogonför att kräva att användaren väljer ett nytt lösenord vid nästa inloggning.Om Microsoft Entra-inkommande etablering skapar användare i Microsoft Entra-ID distribuerar du de första autentiseringsuppgifterna för Microsoft Entra-ID:t för nyligen skapade användare. Du kan hämta en lista över nyligen skapade användare med kommandot Get-MgAuditLogDirectoryAudit med parametrar som

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Om du vill generera ett tillfälligt åtkomstpass för en användare kan du använda kommandona New-MgUserAuthenticationTemporaryAccessPassMethod och Get-MgUserAuthenticationTemporaryAccessPassMethod, enligt beskrivningen i Skapa ett tillfälligt åtkomstpass.

Bekräfta att användarna är registrerade för MFA. Du kan identifiera användare som inte är registrerade för MFA genom att köra PowerShell-kommandona i avsnittet PowerShell-rapportering om användare som är registrerade för MFA.

Skapa en återkommande åtkomstgranskning om några användare behöver tillfälliga principundantag. I vissa fall kanske det inte går att tillämpa principer för villkorlig åtkomst omedelbart för varje behörig användare. Vissa användare kanske till exempel inte har någon lämplig registrerad enhet. Om det är nödvändigt att undanta en eller flera användare från principen för villkorlig åtkomst och tillåta dem åtkomst, konfigurerar du en åtkomstgranskning för den grupp användare som är undantagna från principer för villkorlig åtkomst.

Övervaka identitetsflöden

Nu när du har konfigurerat inkommande och utgående etablering med dina program kan du använda automatisering i Microsoft Entra för att övervaka pågående etablering från auktoritativa system för poster till målprogrammen.

Övervaka inkommande etablering

Aktiviteter som utförs av etableringstjänsten registreras i Microsoft Entra-etableringsloggarna. Du kan komma åt etableringsloggarna i administrationscentret för Microsoft Entra. Du kan söka i etableringsdata baserat på namnet på användaren eller identifieraren i källsystemet eller målsystemet. Mer information finns i Etableringsloggar.

Övervaka ändringar i Windows Server AD

Som beskrivs i rekommendationer för Windows Server-granskningsprinciper kontrollerar du att granskningshändelser för hantering av användarkonton är aktiverade på alla domänkontrollanter och samlas in för analys.

Övervaka programrolltilldelningar

Om du har konfigurerat Microsoft Entra-ID för att skicka granskningshändelser till Azure Monitor kan du använda Azure Monitor-arbetsböcker för att få insikter om hur användare får sin åtkomst.

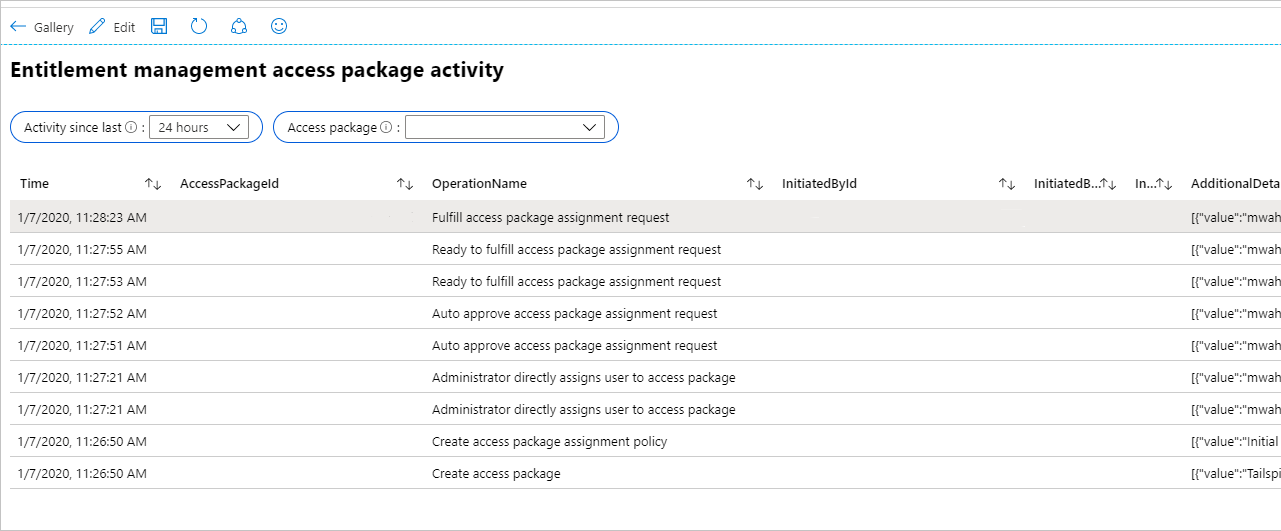

Om du använder Microsoft Entra-berättigandehantering visar arbetsboken med namnet Access Package Activity varje händelse som är relaterad till ett visst åtkomstpaket.

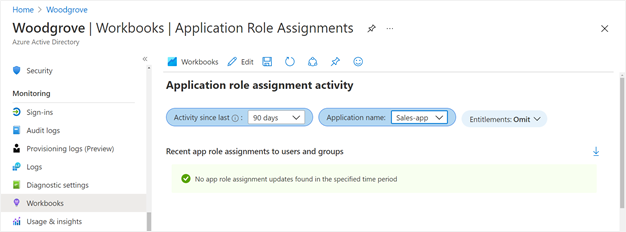

Om du vill se om ändringar i programrolltilldelningar för ett program inte har skapats på grund av åtkomstpakettilldelningar väljer du arbetsboken med namnet Programrolltilldelningsaktivitet. Om du väljer att utelämna berättigandeaktivitet visas endast ändringar i programroller som inte har gjorts av berättigandehantering. Du skulle till exempel se en rad om en annan administratör direkt tilldelade en användare till en programroll.

Övervaka utgående etablering

För varje program som är integrerat med Microsoft Entra kan du använda avsnittet Synkroniseringsinformation för att övervaka förloppet och följa länkar till etableringsaktivitetsrapporten. Rapporten beskriver alla åtgärder som utförs av Microsoft Entra-etableringstjänsten i programmet. Du kan också övervaka etableringsprojektet via Microsoft Graph-API:erna.

Mer information om hur du läser Microsoft Entra-etableringsloggarna finns i Rapportering om automatisk etablering av användarkonton.

Övervaka enkel inloggning

Du kan visa de senaste 30 dagarnas inloggningar till ett program i inloggningsrapporten i administrationscentret för Microsoft Entra eller via Microsoft Graph. Du kan också skicka inloggningsloggarna till Azure Monitor för att arkivera inloggningsaktivitet i upp till två år.

Övervaka tilldelningar i Microsoft Entra ID-styrning

Om du använder Microsoft Entra ID-styrning kan du rapportera om hur användare får åtkomst med hjälp av Microsoft Entra ID-styrningsfunktioner. Till exempel:

- En administratör eller en katalogägare kan hämta listan över användare som har åtkomstpakettilldelningar via administrationscentret för Microsoft Entra, Microsoft Graph eller PowerShell.

- Du kan också skicka granskningsloggarna till Azure Monitor och visa en historik över ändringar i åtkomstpaketet i administrationscentret för Microsoft Entra eller via PowerShell.

Mer information om dessa scenarier och andra scenarier för identitetsstyrning finns i hur du övervakar för att justera principer för berättigandehantering och åtkomst efter behov.

Relaterat innehåll

- Styra åtkomsten för program i din miljö

- Styra åtkomsten genom att migrera en organisationsrollmodell till Microsoft Entra ID-styrning

- Definiera organisationsprinciper för att styra åtkomst till andra program i din miljö

- Använda Microsoft Entra-ID för att skydda åtkomsten till SAP-plattformar och -program

- Utforska grunderna för identitet och styrning för SAP i Azure