Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Obs!

Intune kan ha stöd för fler inställningar än de inställningar som anges i den här artikeln. Alla inställningar är inte dokumenterade och kommer inte att dokumenteras. Om du vill se de inställningar som du kan konfigurera skapar du en enhetskonfigurationsprincip och väljer Inställningskatalog. Mer information finns i Inställningskatalog.

Intune innehåller vissa inbyggda inställningar som gör att iOS/iPadOS-användare kan använda olika Apple-funktioner på sina enheter. Du kan till exempel styra AirPrint-skrivare, lägga till appar och mappar på dockan och startskärmens sidor, visa appmeddelanden, visa information om tillgångstagg på låsskärmen, använda autentisering med enkel inloggning och använda certifikatautentisering.

Den här funktionen gäller för:

- iOS/iPadOS

Använd dessa funktioner för att styra iOS/iPadOS-enheter som en del av din MDM-lösning (hantering av mobila enheter).

Den här artikeln innehåller de här inställningarna och beskriver vad varje inställning gör. Mer information om dessa funktioner finns i Lägg till funktionsinställningar för iOS/iPadOS- eller macOS-enheter.

Innan du börjar

Skapa en konfigurationsprofil för iOS/iPadOS-enheter.

Obs!

De här inställningarna gäller för olika registreringstyper, där vissa inställningar gäller för alla registreringsalternativ. Mer information om de olika registreringstyperna finns i iOS/iPadOS-registrering.

AirPrint

Inställningar gäller för: Alla registreringstyper

Obs!

Se till att lägga till alla skrivare i samma profil. Apple förhindrar att flera AirPrint-profiler riktar in sig på samma enhet.

IP-adress: Ange skrivarens IPv4- eller IPv6-adress. Om du använder värdnamn för att identifiera skrivare kan du hämta IP-adressen genom att pinga skrivaren i terminalen. Hämta IP-adressen och sökvägen (i den här artikeln) innehåller mer information.

Resurssökväg: Sökvägen är vanligtvis

ipp/printför skrivare i nätverket. Hämta IP-adressen och sökvägen (i den här artikeln) innehåller mer information.Port: Ange lyssningsporten för AirPrint-målet. Om du lämnar den här egenskapen tom använder AirPrint standardporten.

Den här funktionen gäller för:

- iOS 11.0+

- iPadOS 13.0+

Tvinga TLS: Inaktivera (standard) skyddar inte AirPrint-anslutningar med TLS. Aktivera skyddar AirPrint-anslutningar med TLS (Transport Layer Security).

Den här funktionen gäller för:

- iOS 11.0+

- iPadOS 13.0+

Om du vill lägga till AirPrint-servrar kan du:

- Ange skrivarinformation för att lägga till ett AirPrint-mål i listan. Många AirPrint-servrar kan läggas till.

- Importera en kommaavgränsad fil (.csv) med den här informationen. Eller exportera för att skapa en lista över de AirPrint-servrar som du har lagt till.

Hämta serverns IP-adress, resurssökväg och port

Om du vill lägga till AirPrinter-servrar behöver du IP-adressen för skrivaren, resurssökvägen och porten. Följande steg visar hur du hämtar den här informationen.

På en Mac som ansluter till samma lokala nätverk (undernät) som AirPrint-skrivare öppnar du terminalappen (från /Applications/Utilities).

I terminalappen anger du

ippfindoch väljer retur.Anteckna skrivarinformationen. Den kan till exempel returnera något som liknar

ipp://myprinter.local.:631/ipp/port1. Den första delen är namnet på skrivaren. Den sista delen (ipp/port1) är resurssökvägen.I terminalappen anger du

ping myprinter.localoch väljer retur.Anteckna IP-adressen. Den kan till exempel returnera något som liknar

PING myprinter.local (10.50.25.21).Använd värdena för IP-adress och resurssökväg. I det här exemplet är

10.50.25.21IP-adressen och resurssökvägen är/ipp/port1.

Startsideslayout

Den här funktionen gäller för:

- iOS 9.3 eller senare

- iPadOS 13.0 och senare

- Automatisk enhetsregistrering (övervakat)

Vad du behöver veta

Lägg bara till en app en gång till dockan, sidan, mappen på en sida eller mappen i dockan. Om du lägger till samma app på två platser hindras appen från att visas på enheter och kan visa rapporteringsfel.

Om du till exempel lägger till kameraappen i en docka och en sida visas inte kameraappen, och rapporteringen kan visa ett fel för principen. Om du vill lägga till kameraappen i startskärmslayouten väljer du bara dockan eller en sida, inte båda.

När du använder en startskärmslayout skrivs alla användardefinierade layouter över. Därför rekommenderar vi att du använder startskärmslayouter på användarlösa enheter.

Du kan ha befintliga appar installerade på enheten som inte ingår i konfigurationen av startskärmens layout. Dessa appar visas i alfabetisk ordning efter de konfigurerade apparna.

När du använder rutnätsinställningarna för startskärmen för att lägga till sidor eller lägga till sidor och appar i dockan låses ikonerna på startskärmen och sidorna. De kan inte flyttas eller tas bort. Det här beteendet kan vara avsiktligt med iOS/iPadOS och Apples MDM-principer.

iOS/iPadOS-webbklipp som krävs för att öppna i en hanterad webbläsare visas inte i den ordning som du anger i principen för startskärmens layout.

Startskärm

Använd den här funktionen för att lägga till appar. Och se hur dessa appar ser ut på sidor, dockan och i mappar. Den visar även appikonerna. VPP-appar (Volume Purchase Program), verksamhetsspecifika appar och webblänkappar (url:er för webbappar) fylls i från de klientappar som du lägger till.

Rutnätsstorlek: Välj en lämplig rutnätsstorlek för enhetens startskärm. En app eller mapp tar upp en plats i rutnätet. Om målenheten inte stöder den valda storleken kanske vissa appar inte får plats och push-överförs till nästa tillgängliga position på en ny sida. Som referens:

- iPhone 5 stöder 4 kolumner x 5 rader

- iPhone 6 och senare stöder 4 kolumner x 6 rader

- iPads stöder 5 kolumner x 6 rader

+: Välj knappen Lägg till för att lägga till appar.

Skapa mapp eller lägg till appar: Lägg till en app eller en mapp:

App: Välj befintliga appar i listan. Det här alternativet lägger till appar på startskärmen på enheter. Om du inte har några appar lägger du till appar i Intune.

Du kan också söka efter appar efter appnamnet, t.ex

authenticator. ellerdrive. Du kan också söka efter apputgivaren, t.exMicrosoft. ellerApple.Mapp: Lägger till en mapp på startskärmen. Ange mappnamnet och välj befintliga appar i listan för att gå till mappen. Det här mappnamnet visas för användare på deras enheter.

Du kan också söka efter appar efter appnamnet, t.ex

authenticator. ellerdrive. Du kan också söka efter apputgivaren, t.exMicrosoft. ellerApple.Appar ordnas från vänster till höger och i samma ordning som visas. Appar kan flyttas till andra positioner. Du kan bara ha en sida i en mapp. Lägg till nio (9) eller fler appar i mappen som en lösning. Appar flyttas automatiskt till nästa sida. Du kan lägga till valfri kombination av VPP-appar, webblänkar (webbappar), store-appar, verksamhetsspecifika appar och systemappar.

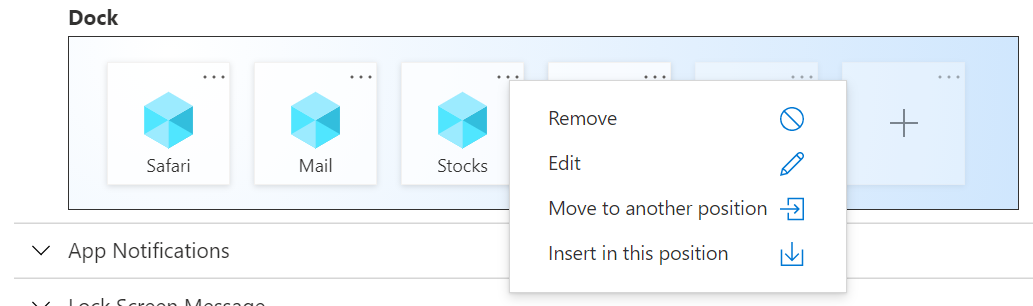

Docka

Lägg till upp till fyra (4) objekt för iPhones och upp till sex (6) objekt för iPads (appar och mappar tillsammans) till dockan på skärmen. Många enheter stöder färre objekt. Till exempel stöder iPhone-enheter upp till fyra objekt. Därför visas bara de första fyra objekten som du lägger till.

+: Välj knappen Lägg till för att lägga till appar eller mappar i dockan.

Skapa mapp eller lägg till appar: Lägg till en app eller en mapp:

App: Välj befintliga appar i listan. Det här alternativet lägger till appar i dockan på skärmen. Om du inte har några appar lägger du till appar i Intune.

Du kan också söka efter appar efter appnamnet, t.ex

authenticator. ellerdrive. Du kan också söka efter apputgivaren, t.exMicrosoft. ellerApple.Mapp: Lägger till en mapp i dockan på skärmen. Ange mappnamnet och välj befintliga appar i listan för att gå till mappen. Det här mappnamnet visas för användare på deras enheter.

Du kan också söka efter appar efter appnamnet, t.ex

authenticator. ellerdrive. Du kan också söka efter apputgivaren, t.exMicrosoft. ellerApple.Appar ordnas från vänster till höger och i samma ordning som visas. Appar kan flyttas till andra positioner. Om du lägger till fler appar än vad som får plats på en sida flyttas apparna automatiskt till en annan sida. Du kan lägga till upp till 20 sidor i en mapp i dockan. Du kan lägga till valfri kombination av VPP-appar, webblänkar (webbappar), store-appar, verksamhetsspecifika appar och systemappar.

Exempel

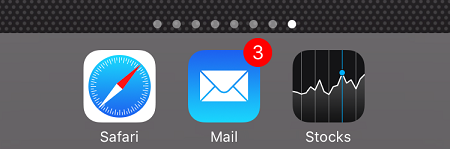

I följande exempel visar dockningsskärmen apparna Safari, Mail och Stocks. Appen Aktier har valts för att visa dess egenskaper:

När du tilldelar principen till en iPhone ser dockan ut ungefär så här:

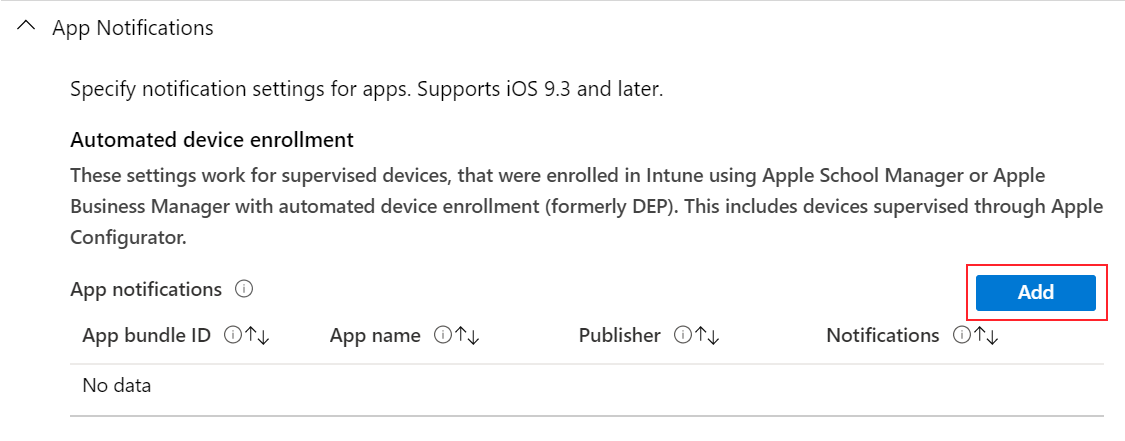

Appmeddelanden

Inställningar gäller för: Automatisk enhetsregistrering (övervakat)

Lägg till: Lägg till meddelanden för appar:

Appsamlings-ID: Ange appsamlings-ID för den app som du vill lägga till.

Så här hämtar du appsamlings-ID:t:

- Några exempel finns i Paket-ID:n för inbyggda iOS/iPadOS-appar.

- För appar som har lagts till i Intune kan du använda Intune administrationscenter.

När värdet är Inte konfigurerat eller tomt ändrar eller uppdaterar Intune inte den här inställningen.

Appnamn: Ange namnet på den app som du vill lägga till. Det här namnet används som referens i Microsoft Intune administrationscenter. Den visas inte på enheter. När värdet är Inte konfigurerat eller tomt ändrar eller uppdaterar Intune inte den här inställningen.

Utgivare: Ange utgivaren av appen som du lägger till. Det här namnet används som referens i Microsoft Intune administrationscenter. Den visas inte på enheter. När värdet är Inte konfigurerat eller tomt ändrar eller uppdaterar Intune inte den här inställningen.

Meddelanden: Aktivera eller inaktivera appen från att skicka meddelanden till enheter. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen.

När värdet är Aktivera konfigurerar du även:

Visa i meddelandecenter: Aktivera tillåter att appen visar meddelanden i enhetens meddelandecenter. Inaktivera förhindrar att appen visar meddelanden i Meddelandecenter. När värdet är Inte konfigurerat eller tomt ändrar eller uppdaterar Intune inte den här inställningen.

Visa på låsskärmen: Aktivera visar appmeddelanden på enhetens låsskärm. Inaktivera förhindrar att appen visar meddelanden på låsskärmen. När värdet är Inte konfigurerat eller tomt ändrar eller uppdaterar Intune inte den här inställningen.

Aviseringstyp: När enheter låss upp väljer du hur meddelandet ska visas. Dina alternativ:

- Ingen: Inget meddelande visas.

- Banderoll: En banderoll visas kort med meddelandet. Den här inställningen kan även kallas tillfällig banderoll.

- Modal: Meddelandet visas och användarna måste stänga det manuellt innan de fortsätter att använda enheten. Den här inställningen kan även kallas permanent banderoll.

Märke på appikon:Aktivera lägger till ett märke i appikonen. Märket innebär att appen har skickat ett meddelande. Inaktivera lägger inte till ett märke i appikonen. När värdet är Inte konfigurerat ändrar eller uppdaterar Intune inte den här inställningen.

Aktivera ljud: Aktivera spelar upp ett ljud när ett meddelande levereras. Inaktivera spelar inte upp ett ljud när ett meddelande levereras. När värdet är Inte konfigurerat ändrar eller uppdaterar Intune inte den här inställningen.

Visa förhandsgranskningar: Visar en förhandsgranskning av de senaste appmeddelandena. Välj när förhandsgranskningen ska visas. Det värde du väljer åsidosätter det användarkonfigurationsvärde som finns på enheten (Inställningsmeddelanden >> Visa förhandsgranskningar). Dina alternativ:

- Inte konfigurerad: Intune varken ändrar eller uppdaterar den här inställningen.

- När den är upplåst: Förhandsversionen visas bara när enheten är upplåst.

- Alltid: Förhandsgranskningen visas alltid på låsskärmen.

- Aldrig: Förhandsgranskningen visas aldrig.

Den här funktionen gäller för:

- iOS/iPadOS 14.0 och senare

Meddelande på låsskärm

Den här funktionen gäller för:

- iOS 9.3 och senare

- iPadOS 13.0 och senare

Inställningar gäller för: Automatisk enhetsregistrering (övervakat)

"Om borttappat, gå tillbaka till..." Meddelande: Om enheter tappas bort eller blir stulna anger du en anteckning som kan hjälpa dig att få tillbaka enheten om den hittas. Du kan ange vilken text du vill. Ange till exempel något i stil med

If found, call Contoso at ....Texten som du anger visas i inloggningsfönstret och på låsskärmen på enheter.

Information om tillgångstagg: Ange information om enhetens tillgångstagg. Ange till exempel

Owned by Contoso CorpellerSerial Number: {{serialnumber}}.Enhetstoken kan också användas för att lägga till enhetsspecifik information i dessa fält. Om du till exempel vill visa serienumret anger du

Serial Number: {{serialnumber}}ellerDevice ID: {{DEVICEID}}. På låsskärmen visas texten som liknarSerial Number 123456789ABC. När du anger variabler bör du använda klammerparenteser{{ }}.Följande variabler för enhetsinformation stöds. Variabler verifieras inte i användargränssnittet och är skiftlägeskänsliga. Om du anger en felaktig variabel kan du se profiler som sparats med felaktiga indata. Om du till exempel anger

{{DeviceID}}i stället för{{deviceid}}eller{{DEVICEID}}visas strängliteralen i stället för enhetens unika ID. Se till att ange rätt information. Alla gemener eller versaler stöds, men inte en blandning.-

{{AADDeviceId}}: Microsoft Entra enhets-ID -

{{AccountId}}: Intune klientorganisations-ID eller konto-ID -

{{AccountName}}: Intune klientorganisationsnamn eller kontonamn -

{{AppleId}}: Apple-ID för användaren -

{{Department}}: Avdelning tilldelad under installationsassistenten -

{{DeviceId}}: Intune enhets-ID -

{{DeviceName}}: Intune enhetsnamn -

{{domain}}:Domännamn -

{{EASID}}: Exchange Active Sync-ID -

{{EDUUserType}}: Typ av användare -

{{IMEI}}: IMEI för enheten -

{{mail}}: Email användarens adress -

{{ManagedAppleId}}: Hanterat Apple-ID för användaren -

{{MEID}}: MEID för enheten -

{{partialUPN}}: UPN-prefix före @-symbolen -

{{SearchableDeviceKey}}: NGC-nyckel-ID -

{{SerialNumber}}: Enhetens serienummer -

{{SerialNumberLast4Digits}}: De sista 4 siffrorna i enhetens serienummer -

{{SIGNEDDEVICEID}}: Enhets-ID-blob som tilldelats klienten under Företagsportal registrering -

{{SignedDeviceIdWithUserId}}: Enhets-ID-blob som tilldelats klienten med användartillhörighet under Apples installationsassistent -

{{UDID}}: Udid för enhet -

{{UDIDLast4Digits}}: Senaste 4 siffrorna i enhetens UDID -

{{UserId}}: Intune användar-ID -

{{UserName}}:Användarnamn -

{{userPrincipalName}}: UPN för användaren

-

Enkel inloggning

Inställningar gäller för: Enhetsregistrering, Automatisk enhetsregistrering (övervakat)

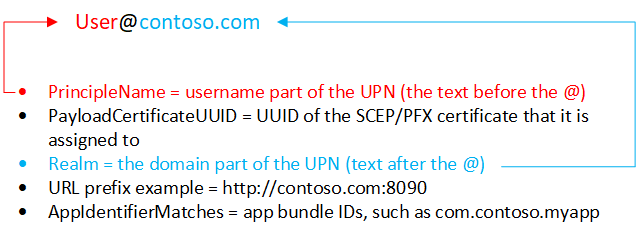

Microsoft Entra användarnamnsattribut: Intune söker efter det här attributet för varje användare i Microsoft Entra ID. Intune fyller sedan i respektive fält (t.ex. UPN) innan du genererar XML-koden som installeras på enheter. Dina alternativ:

Inte konfigurerad: Intune varken ändrar eller uppdaterar den här inställningen. Operativsystemet uppmanar som standard användarna att ange ett Kerberos-huvudnamn när profilen distribueras till enheter. Ett huvudnamn krävs för att MDM:er ska kunna installera SSO-profiler.

Användarens huvudnamn: Användarens huvudnamn (UPN) parsas på följande sätt:

Du kan också skriva över sfären med den text som du anger i textrutan Sfär .

Contoso har till exempel flera regioner, inklusive Europa, Asien och Nordamerika. Contoso vill att deras Asien-användare ska använda enkel inloggning, och appen kräver UPN i

username@asia.contoso.comformatet. När du väljer Användarens huvudnamn hämtas sfären för varje användare från Microsoft Entra ID, som ärcontoso.com. Så för användare i Asien väljer du Användarens huvudnamn och angerasia.contoso.com. Användarens UPN blirusername@asia.contoso.comi stället förusername@contoso.com.Intune Enhets-ID: Intune väljer automatiskt Intune enhets-ID. Som standard:

- Appar behöver bara använda enhets-ID:t. Men om din app använder sfären och enhets-ID:t kan du ange sfären i textrutan Sfär .

- Om du använder enhets-ID behåller du sfären tom.

Azure AD enhets-ID: Enhets-ID för Microsoft Entra

SAM-kontonamn: Intune fyller i det lokala SAM-kontonamnet (Security Accounts Manager).

Sfär: Ange domändelen av URL:en. Ange till exempel

contoso.com.URL:er: Lägg till url:er i din organisation som kräver autentisering med enkel inloggning (SSO).

När en användare till exempel ansluter till någon av dessa webbplatser använder iOS/iPadOS-enheten autentiseringsuppgifterna för enkel inloggning. Användarna behöver inte ange autentiseringsuppgifter igen. Om multifaktorautentisering (MFA) är aktiverat måste användarna ange den andra autentiseringen.

Också:

Dessa URL:er måste vara korrekt formaterade FQDN. Apple kräver att URL:erna är i

http://<yourURL.domain>formatet.Url-matchningsmönstren måste börja med antingen

http://ellerhttps://. En enkel strängmatchning körs, såhttp://www.contoso.com/URL-prefixet matcharhttp://www.contoso.com:80/inte . Med iOS 10.0+ och iPadOS 13.0+ kan ett enda jokertecken * användas för att ange alla matchande värden. Matchar till exempelhttp://*.contoso.com/bådehttp://store.contoso.com/ochhttp://www.contoso.com.Mönstren

http://.comochhttps://.commatchar alla HTTP- respektive HTTPS-URL:er.

Appar: Lägg till appar på användarnas enheter som kan använda enkel inloggning.

Matrisen

AppIdentifierMatchesmåste innehålla strängar som matchar appsamlings-ID:t. Dessa strängar kan vara exakta matchningar, till exempelcom.contoso.myapp, eller ange en prefixmatchning på paket-ID:t med jokertecknet*. Jokertecknet måste visas efter ett punkttecken (.) och kan bara visas en gång i slutet av strängen, till exempelcom.contoso.*. När ett jokertecken ingår beviljas alla appar vars paket-ID börjar med prefixet åtkomst till kontot.Använd Appnamn för att ange ett användarvänligt namn som hjälper dig att identifiera paket-ID:t.

Förnyelsecertifikat för autentiseringsuppgifter: Om du använder certifikat för autentisering (inte lösenord) väljer du det befintliga SCEP - eller PFX-certifikatet som autentiseringscertifikat. Vanligtvis är det här certifikatet samma certifikat som distribueras till användare för andra profiler, till exempel VPN, Wi-Fi eller e-post.

Webbinnehållsfilter

Inställningar gäller för: Automatisk enhetsregistrering (övervakat)

De här inställningarna använder Apples inställningar för webbinnehållsfilter. Mer information om de här inställningarna finns på Apples plattformsdistributionswebbplats (öppnar Apples webbplats).

Filtertyp: Välj att tillåta specifika webbplatser. Dina alternativ:

Inte konfigurerad: Intune varken ändrar eller uppdaterar den här inställningen.

Konfigurera URL:er: Använd Apples inbyggda webbfilter som söker efter vuxna termer, inklusive svordomar och sexuellt explicit språk. Den här funktionen utvärderar varje webbsida när den läses in och identifierar och blockerar olämpligt innehåll. Du kan också lägga till URL:er som du inte vill ska kontrolleras av filtret. Eller blockera specifika URL:er, oavsett Apples filterinställningar.

Tillåtna URL:er: Lägg till de URL:er som du vill tillåta. Dessa URL:er kringgår Apples webbfilter.

Url:erna som du anger är de URL:er som du inte vill ska utvärderas av Apple-webbfiltret. Dessa URL:er är inte en lista över tillåtna webbplatser. Om du vill skapa en lista över tillåtna webbplatser anger du filtertypen till Endast specifika webbplatser.

Blockerade URL:er: Lägg till de URL:er som du vill stoppa från att öppnas, oavsett inställningarna för Apple-webbfilter.

Endast specifika webbplatser (endast för Safari-webbläsare): Dessa URL:er läggs till i Safari-webbläsarens bokmärken. Användare får bara besöka dessa webbplatser. inga andra webbplatser kan öppnas. Använd bara det här alternativet om du känner till den exakta listan över URL:er som användarna kan komma åt.

-

URL: Ange URL:en för den webbplats som du vill tillåta. Ange till exempel

https://www.contoso.com. - Bokmärkessökväg: Apple ändrade den här inställningen. Alla bokmärken hamnar i mappen Tillåtna webbplatser . Bokmärken går inte in på den bokmärkessökväg som du anger.

- Rubrik: Ange en beskrivande rubrik för bokmärket.

Om du inte anger några URL:er kan användarna inte komma åt några webbplatser förutom

microsoft.com,microsoft.netochapple.com. Intune tillåter automatiskt dessa URL:er.-

URL: Ange URL:en för den webbplats som du vill tillåta. Ange till exempel

Apptillägg för enkel inloggning

Den här funktionen gäller för:

- iOS 13.0 och senare

- iPadOS 13.0 och senare

Inställningar gäller för: Alla registreringstyper

Typ av SSO-apptillägg: Välj typ av SSO-apptillägg. Dina alternativ:

Inte konfigurerad: Intune varken ändrar eller uppdaterar den här inställningen. Operativsystemet använder som standard inte apptillägg. Om du vill inaktivera ett apptillägg kan du växla apptilläggstypen SSO till Inte konfigurerad.

Microsoft Entra ID: Använder plugin-programmet Microsoft Entra ID Enterprise SSO, som är ett SSO-apptillägg av omdirigeringstyp. Det här plugin-programmet tillhandahåller enkel inloggning för lokal Active Directory konton i alla program som stöder Apples enterprise-funktion för enkel inloggning. Använd den här apptilläggstypen för enkel inloggning för att aktivera enkel inloggning i Microsoft-appar, organisationsappar och webbplatser som autentiserar med hjälp av Microsoft Entra ID.

Plugin-programmet för enkel inloggning fungerar som en avancerad autentiseringskoordinator som erbjuder förbättringar av säkerhet och användarupplevelse. Alla appar som använder Microsoft Authenticator-appen för autentisering fortsätter att få enkel inloggning med Microsoft Enterprise SSO-plugin-programmet för Apple-enheter.

Viktigt

Om du vill uppnå enkel inloggning med apptilläggstypen Microsoft Entra SSO installerar du först Microsoft Authenticator-appen iOS/iPadOS på enheter. Authenticator-appen levererar plugin-programmet Microsoft Enterprise SSO till enheter och inställningarna för MDM SSO-apptillägget aktiverar plugin-programmet. När Authenticator och profilen för SSO-apptillägget har installerats på enheter måste användarna ange sina autentiseringsuppgifter för att logga in och upprätta en session på sina enheter. Den här sessionen används sedan i olika program utan att användarna behöver autentisera igen. Mer information om Authenticator finns i Vad är Microsoft Authenticator-appen.

Mer information finns i Använda plugin-programmet Microsoft Enterprise SSO på iOS/iPadOS-enheter.

Omdirigering: Använd ett allmänt, anpassningsbart omdirigeringsapptillägg för att använda enkel inloggning med moderna autentiseringsflöden. Se till att du känner till tilläggs-ID:t för din organisations apptillägg.

Autentiseringsuppgifter: Använd ett allmänt, anpassningsbart apptillägg för autentiseringsuppgifter för att använda enkel inloggning med autentiseringsflöden för utmaning och svar. Se till att du känner till tilläggs-ID:t för din organisations apptillägg.

Kerberos: Använd Apples inbyggda Kerberos-tillägg, som ingår i iOS 13.0+ och iPadOS 13.0+. Det här alternativet är en Kerberos-specifik version av apptillägget Credential .

Tips

Med typerna Omdirigering och Autentiseringsuppgifter lägger du till dina egna konfigurationsvärden för att gå igenom tillägget. Om du använder autentiseringsuppgifter bör du överväga att använda inbyggda konfigurationsinställningar som tillhandahålls av Apple i Kerberos-typen .

När användarna har loggat in på Authenticator-appen uppmanas de inte att logga in på andra appar som använder SSO-tillägget. Första gången användare öppnar hanterade appar som inte använder SSO-tillägget uppmanas användarna att välja det konto som är inloggat.

Aktivera läget för delad enhet (endast Microsoft Entra ID): Välj Ja om du distribuerar plugin-programmet Microsoft Enterprise SSO till iOS/iPadOS-enheter som konfigurerats för Microsoft Entra funktion för delat enhetsläge. Enheter i delat läge gör att många användare globalt kan logga in och ut från program som stöder läget för delad enhet. När värdet är Inte konfigurerat ändrar eller uppdaterar Intune inte den här inställningen. Som standard är iOS/iPadOS-enheter inte avsedda att delas mellan flera användare.

Mer information om läget för delad enhet och hur du aktiverar det finns i Översikt över läget för delade enheter och Läget delad enhet för iOS-enheter.

Den här funktionen gäller för:

- iOS/iPadOS 13.5 och senare

Tilläggs-ID (omdirigering och autentiseringsuppgifter): Ange den paketidentifierare som identifierar ditt SSO-apptillägg, till exempel

com.apple.extensiblesso.Team-ID (omdirigering och autentiseringsuppgifter): Ange teamidentifieraren för ditt SSO-apptillägg. En teamidentifierare är en alfanumerisk sträng på 10 tecken (siffror och bokstäver) som genereras av Apple, till exempel

ABCDE12345. Team-ID krävs inte.Leta upp ditt team-ID (öppnar Apples webbplats) med mer information.

Sfär (Autentiseringsuppgifter och Kerberos): Ange namnet på din autentiseringssfär. Sfärnamnet ska vara versalt, till exempel

CONTOSO.COM. Vanligtvis är ditt sfärnamn samma som ditt DNS-domännamn, men i versaler.Domäner (autentiseringsuppgifter och Kerberos): Ange domän- eller värdnamnen för de webbplatser som kan autentiseras via enkel inloggning. Om din webbplats till exempel är

mysite.contoso.comärmysitevärdnamnet och.contoso.comär domännamnet. När användare ansluter till någon av dessa webbplatser hanterar apptillägget autentiseringsuppgiften. Med den här autentiseringen kan användare använda Ansikts-ID, Touch-ID eller Apple-pinkod/lösenord för att logga in.- Alla domäner i ditt apptillägg för enkel inloggning Intune profiler måste vara unika. Du kan inte upprepa en domän i en apptilläggsprofil för inloggning, även om du använder olika typer av SSO-apptillägg.

- Dessa domäner är inte skiftlägeskänsliga.

- Domänen måste börja med en punkt (

.).

URL:er (endast omdirigering): Ange URL-prefixen för dina identitetsprovidrar för vars räkning omdirigeringsapptillägget använder enkel inloggning. När användare omdirigeras till dessa URL:er ingriper SSO-apptillägget och frågar efter enkel inloggning.

- Alla URL:er i din Intune apptilläggsprofiler för enkel inloggning måste vara unika. Du kan inte upprepa en domän i någon profil för SSO-apptillägg, även om du använder olika typer av SSO-apptillägg.

- URL:erna måste börja med

http://ellerhttps://.

Ytterligare konfiguration (Microsoft Entra ID, omdirigering och autentiseringsuppgifter): Ange fler tilläggsspecifika data som ska skickas till SSO-apptillägget:

Nyckel: Ange namnet på det objekt som du vill lägga till, t.ex

user name. ellerAppAllowList.Typ: Ange typ av data. Dina alternativ:

- Sträng

- Booleskt värde: I Konfigurationsvärde anger du

TrueellerFalse. - Heltal: I Konfigurationsvärde anger du ett tal.

Värde: Ange data.

Lägg till: Välj för att lägga till dina konfigurationsnycklar.

Blockera nyckelringsanvändning (endast Kerberos): Ja förhindrar att lösenord sparas och lagras i nyckelringen. Om det blockeras uppmanas användarna inte att spara sitt lösenord och måste ange lösenordet igen när Kerberos-biljetten upphör att gälla. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen. Operativsystemet kan som standard tillåta att lösenord sparas och lagras i nyckelringen. Användarna uppmanas inte att ange sitt lösenord igen när biljetten upphör att gälla.

Kräv ansikts-ID, Touch-ID eller lösenord (endast Kerberos): Ja tvingar användarna att ange sitt Ansikts-ID, Touch-ID eller enhetslösenord när autentiseringsuppgifterna behövs för att uppdatera Kerberos-biljetten. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen. Operativsystemet kanske som standard inte kräver att användarna använder biometri eller enhetslösenord för att uppdatera Kerberos-biljetten. Om nyckelringsanvändning blockeras gäller inte den här inställningen.

Ange som standardsfär (endast Kerberos): Ja anger det sfärvärde som du angav som standardsfär. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen. Operativsystemet kanske som standard inte anger någon standardsfär.

- Om du konfigurerar flera Kerberos SSO-apptillägg i din organisation väljer du Ja.

- Om du använder flera sfärer väljer du Ja. Den anger sfärvärdet som du angav som standardsfär.

- Om du bara har en sfär väljer du Inte konfigurerad (standard).

Blockera automatisk upptäckt (endast Kerberos): Ja förhindrar att Kerberos-tillägget automatiskt använder LDAP och DNS för att fastställa dess Active Directory-platsnamn. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen.

Tillåt endast hanterade appar (endast Kerberos): När det är inställt på Ja tillåter Kerberos-tillägget endast hanterade appar och alla appar som anges med appsamlings-ID:t att komma åt autentiseringsuppgifterna. När detta anges till Inte konfigurerad (standard) ändrar eller uppdaterar Intune inte den här inställningen. Operativsystemet kan som standard tillåta att icke-hanterade appar får åtkomst till autentiseringsuppgifterna.

Den här funktionen gäller för:

- iOS/iPadOS 14 och senare

Huvudnamn (endast Kerberos): Ange användarnamnet för Kerberos-huvudkontot. Du behöver inte inkludera sfärnamnet. I

user@contoso.comuserär till exempel huvudnamnet ochcontoso.comsfärnamnet.- Du kan också använda variabler i huvudnamnet genom att ange klammerparenteser

{{ }}. Om du till exempel vill visa användarnamnet anger duUsername: {{username}}. - Var försiktig med variabel ersättning. Variabler verifieras inte i användargränssnittet och de är skiftlägeskänsliga. Se till att ange rätt information.

- Du kan också använda variabler i huvudnamnet genom att ange klammerparenteser

Active Directory-platskod (endast Kerberos): Ange namnet på den Active Directory-plats som Kerberos-tillägget ska använda. Du kanske inte behöver ändra det här värdet eftersom Kerberos-tillägget automatiskt kan hitta Active Directory-platskoden.

Cachenamn (endast Kerberos): Ange GSS-namnet (Generic Security Services) för Kerberos-cachen. Du behöver förmodligen inte ange det här värdet.

Logga in fönstertext (endast Kerberos): Ange den text som visas för användarna vid Kerberos-inloggningsfönstret.

Den här funktionen gäller för:

- iOS/iPadOS 14 och senare

Appsamlings-ID:n (Microsoft Entra ID, Kerberos): Ange paket-ID:n för andra appar som ska få enkel inloggning via ett tillägg på dina enheter. Om du vill hämta paket-ID:t för en app som lagts till i Intune kan du använda Intune administrationscenter.

Om du använder apptilläggstypen Microsoft Entra ID SSO:

De här apparna använder plugin-programmet Microsoft Enterprise SSO för att autentisera användaren utan att behöva logga in.

Appsamlings-ID:t som du anger har behörighet att använda apptillägget Microsoft Entra SSO om de inte använder några Microsoft-bibliotek, till exempel Microsoft Authentication Library (MSAL).

Upplevelsen för dessa appar kanske inte är lika sömlös jämfört med Microsoft-biblioteken. Äldre appar som använder MSAL-autentisering, eller appar som inte använder de senaste Microsoft-biblioteken, måste läggas till i den här listan för att fungera korrekt med Microsoft Azure SSO-apptillägget.

Om du använder kerberos SSO-apptilläggstypen kan du använda följande appar:

- Ha åtkomst till Kerberos-biljettbeviljande biljett

- Ha åtkomst till autentiseringsbiljetten

- Autentisera användare till tjänster som de har behörighet att komma åt

Domänsfärmappning (endast Kerberos): Ange domänens DNS-suffix som ska mappas till din sfär. Använd den här inställningen när DNS-namnen för värdarna inte matchar sfärnamnet. Du behöver förmodligen inte skapa den här anpassade domän-till-sfär-mappningen.

PKINIT-certifikat (endast Kerberos): Välj kryptografi för offentlig nyckel för PKINIT-certifikat (Initial Authentication) som kan användas för Kerberos-autentisering. Du kan välja mellan PKCS- eller SCEP-certifikat som du lade till i Intune.

Mer information om certifikat finns i Använda certifikat för autentisering i Microsoft Intune.

Tapet

Du kan uppleva ett oväntat beteende när en profil utan bild tilldelas till enheter med en befintlig avbildning. Du kan till exempel skapa en profil utan en bild. Den här profilen tilldelas till enheter som redan har en avbildning. I det här scenariot kan avbildningen ändras till enhetens standardvärde, eller så kan den ursprungliga avbildningen stanna kvar på enheten. Det här beteendet styrs och begränsas av Apples MDM-plattform.

Inställningar gäller för: Automatisk enhetsregistrering (övervakat)

-

Visningsplats för bakgrundsbild: Välj en plats på enheter som visar bilden. Dina alternativ:

- Inte konfigurerad: Intune varken ändrar eller uppdaterar den här inställningen. En anpassad avbildning läggs inte till på enheter. Operativsystemet kan som standard ange en egen avbildning.

- Låsskärm: Lägger till bilden på låsskärmen.

- Startskärm: Lägger till bilden på startskärmen.

- Låsskärm och startskärm: Använder samma bild på låsskärmen och startskärmen.

- Bakgrundsbild: Ladda upp en befintlig .png, .jpg eller .jpeg bild som du vill använda. Kontrollera att filstorleken är mindre än 750 kB. Du kan också ta bort en bild som du har lagt till.

Tips

- När du konfigurerar en skrivbordsunderläggsprincip rekommenderar Microsoft att du aktiverar inställningen Blockera ändring av skrivbordsunderlägg . Den här inställningen hindrar användare från att ändra skrivbordsunderlägget.

- Om du vill visa olika bilder på låsskärmen och startskärmen skapar du en profil med låsskärmsbilden. Skapa en annan profil med startskärmsbilden. Tilldela båda profilerna till dina iOS/iPadOS-användar- eller enhetsgrupper.

Relaterade artiklar

Skapa konfigurationsprofiler för enhetsfunktioner för macOS-enheter .