Konfigurera Azure Front Door med Power Pages-webbplatser

Som webbplatstillverkare kan du använda Azure Front Door med Power Pages för att använda dess funktioner för cachelagring och brandvägg för webbaserade program (WAF). I den här artikeln lär du dig hur du konfigurerar Azure Front Door med Power Pages.

Kommentar

- Den här artikeln är fokuserad på Azure Front Door, liknande steg kan användas för alla andra innehållsleveransnätverk eller WAF-leverantörer. Terminologin som används för olika komponenter kan vara annorlunda.

- Medan anpassade HTTPS-domäninställningar som använder Azure-portal gör att du kan välja en lägsta TLS-standardversion mellan 1.0 och 1.2, kan du använda TLS-version 1.2 för starka chiffer.

Följ stegen nedan om du vill konfigurera Azure Front Door med Power Pages:

- Konfigurera Azure Front Door-slutpunkt och anpassat domännamn som webbplatsanvändarna ska använda.

- Konfigurera din Power Pages-webbplats som ursprung.

- Konfigurera hanteringsregler för att cachelagra statiska begäranden.

- Konfigurera WAF-regler för att analysera inkommande förfrågningar.

- Konfigurera webbplatsen så att endast trafik från Azure Front Door accepteras.

Konfigurera Azure Front Door-slutpunkt anpassat domännamn.

I det här avsnittet lär du dig hur du konfigurationsservice för Azure Front Door och aktiverar ett anpassat domännamn för den här installationen.

Förutsättningar

En Azure-prenumeration med åtkomst för att skapa nya tjänster.

Ett anpassat domännamn och åtkomst till DNS-leverantören för att konfigurera ett eget domännamn.

Ett SSL-certifikat som används för det anpassade domännamnet. Certifikatet måste uppfylla minimikraven för Power Pages.

Ägaråtkomst till Power Pages, för att konfigurera det anpassade domännamnet.

Konfigurera Azure Front Door slutpunkt

Kommentar

Om du redan har skapat Azure Front Door-resursen går du till steg 3 i följande procedur.

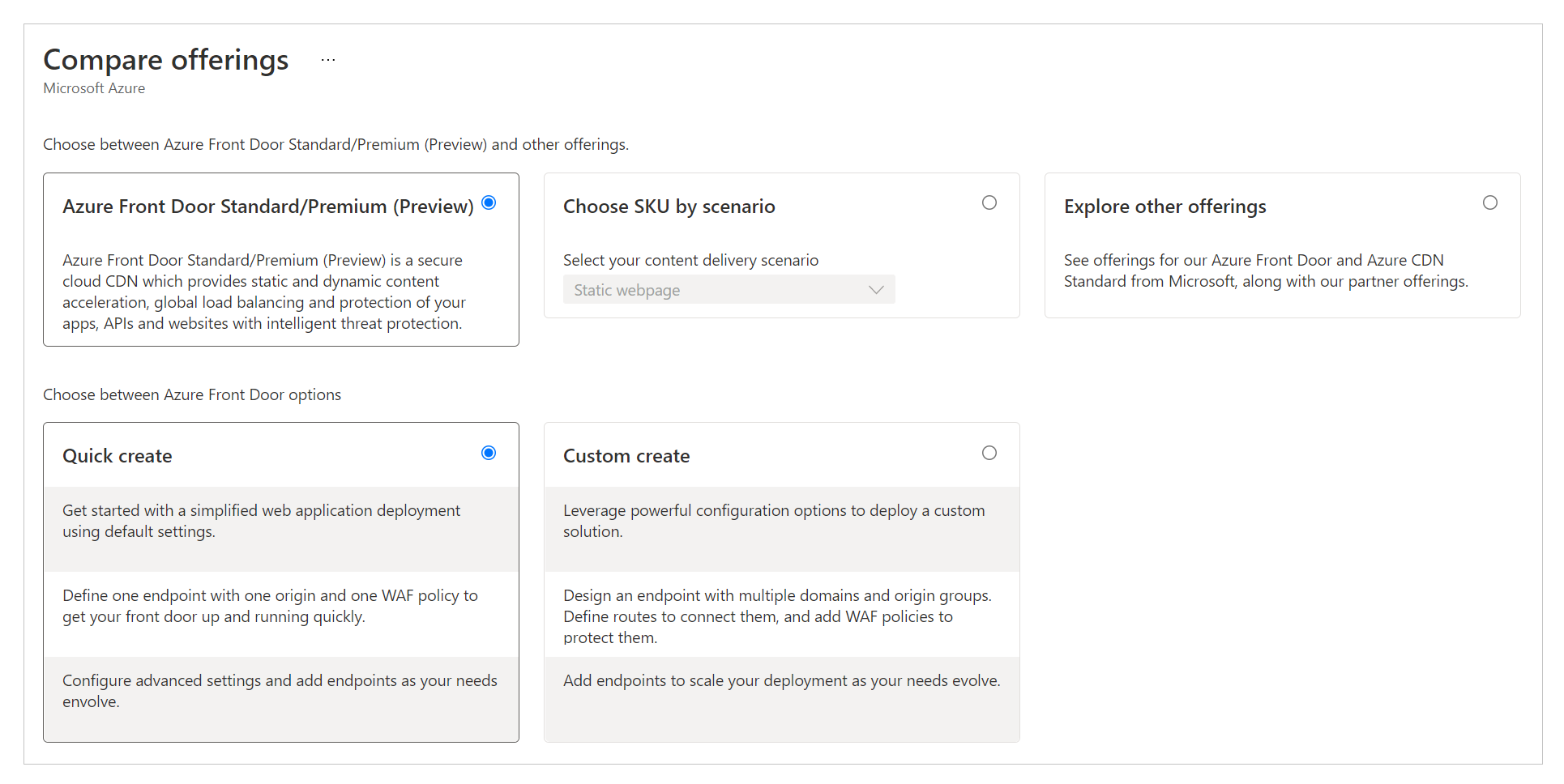

Logga in på Azure-portalen och skapa en ny Azure Front Door-resurs (Standard eller Premium). Mer information: Snabbstart: Skapa en standard/premiumprofil för Front Door – Azure-portal

Välj Snabbregistrera.

Dricks

De flesta inställningar för Azure Front Door kan ändras senare.

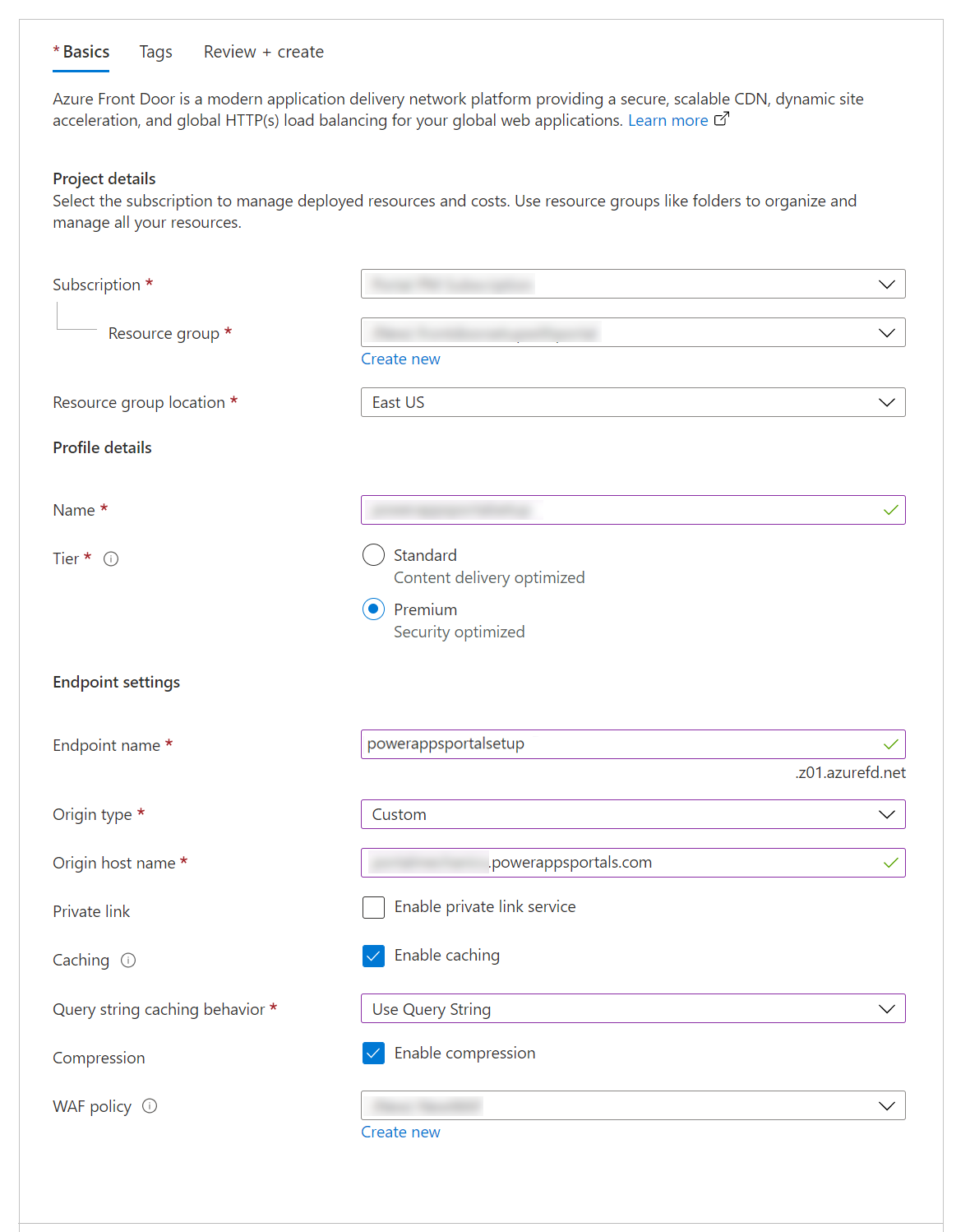

Välj eller fyll i följande information för att konfigurera resursen.

Alternativ Beskrivning Projektinformation Inställningar för resursorganisationen, liknande andra Azure-resurser. Prenumeration Välj den prenumeration där Azure Front Door-resursen ska skapas. Resursgrupp Välj resursgrupp för Azure Front Door. Du kan också skapa en ny resursgrupp. Plats för resursgrupp Denna plats för resursgruppen. Profilinformation Konfigurationen för Azure Front Door. Namn Namnet på Azure Front Door-resursen. Nivå Välj en nivå för Azure Front Door-resursen. I den här artikeln har vi valt Premium-nivån som ger åtkomst till den Microsoft-hanterade regeluppsättningen och regeln för förhindrande av användare som angetts för WAF. Slutpunktinställningar Inställningar för Azure Front Door slutpunkt. Slutpunktnamn Ange ett namn på dina förfrågningar Azure Front Door. Det här namnet är den faktiska URL:en som ska betjäna användarnas trafik. Senare ska vi konfigurera ett eget domännamn som pekar på URL:en. Ursprungstyp Välj Kund. Ursprungligt värdnamn Värdnamnet för din Power Pages-webbplats.

Format:yoursitename.powerappsportals.comelleryoursitename.microsoftcrmportals.comutanhttps://i början.

Till exempel:contoso.powerappsportals.comPrivat länk Aktivera inte den privata länktjänsten. Cache Aktivera cachelagring. I cachelagring används funktionerna för cachelagring för statiskt innehåll.

Cachelagring diskuteras ytterligare i "Konfigurera hanteringsregler för att cachelagra statiska begäranden" längre fram i den här artikeln.Funktionssätt för cachelagring av frågesträng Välj Använd frågesträng. Med det här alternativet ser du till att om en sida har dynamiskt innehåll som förser frågesträngen med, tas hänsyn till frågesträngen. Komprimering Aktivera komprimering. WAF-princip Skapa en ny WAF-princip eller använd en ny.

Information om WAF-policyn finns i "Ställ in WAF-regler för att analysera inkommande förfrågningar" senare i denna artikel och även Självstudie: Skapa en brandväggspolicy för webbprogram på Azure Front Door med hjälp av Azure -portalen.Välj Granska + Skapa och vänta tills installationen är klar. Det tar vanligtvis 5 till 10 minuter.<

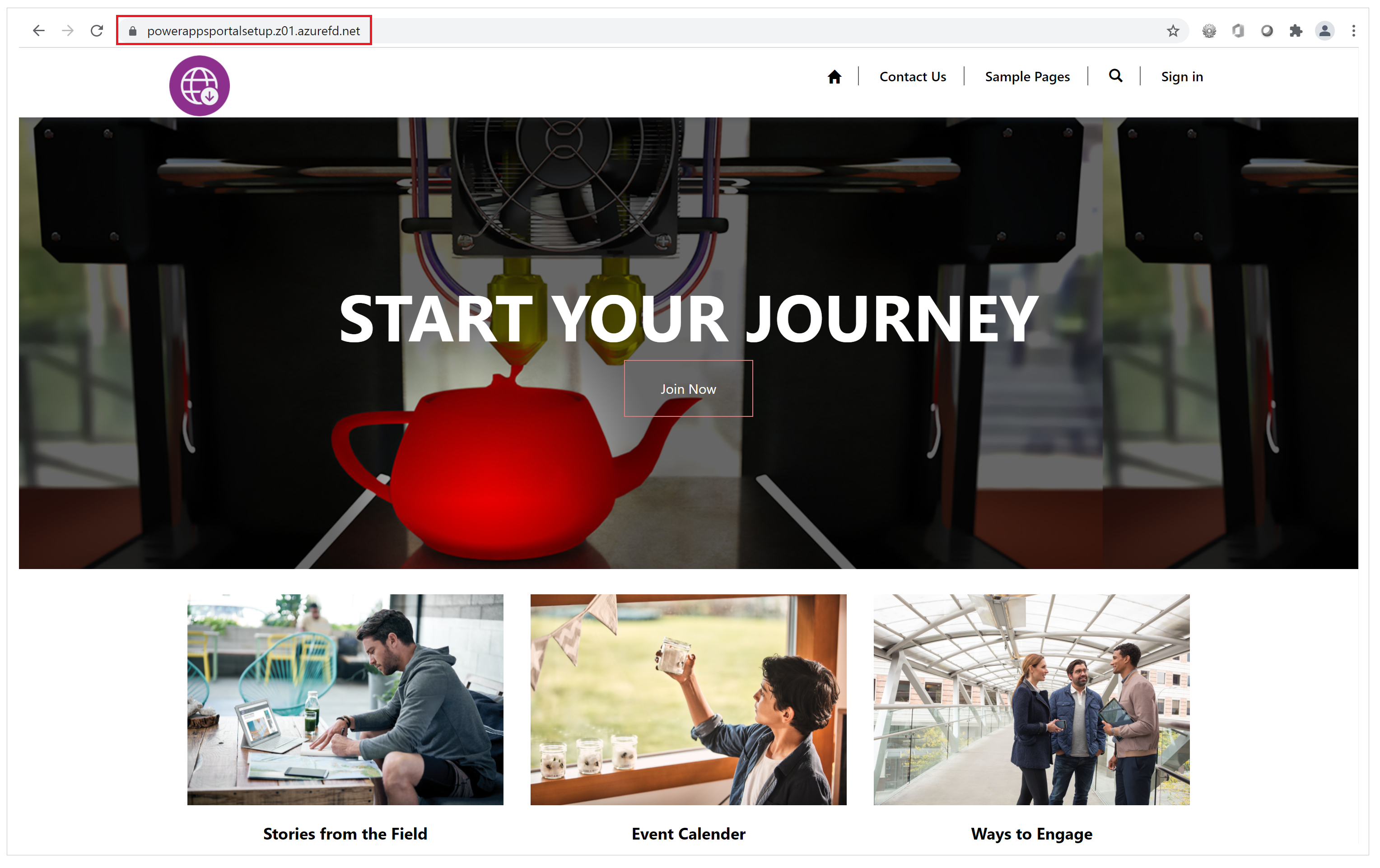

Verifiera konfigurationen genom att bläddra till slutpunkts-URL (till exempel

contoso.example.azurefd.net) och kontrollera att innehållet från Power Pages-webbplatsen visas.

Dricks

Om svaret "404 Kunde ej hittas" visas kanske inte konfigurationen har slutförts. Vänta en stund och försök igen.

Ange namnet på anpassad domän

Hittills har Azure Front Door-slutpunkten konfigurerats att betjäna trafik från Power Pages-serverdelen. Men i den här installationen används fortfarande URL:en till Azure Front Door som kan orsaka problem som t.ex. problem med captcha-kontroll eller skalningsproblem.

Webbläsare avvisar cookies som anges av Power Pages när du använder en URL för Azure Front Door-slutpunkt som skiljer sig från URL:en för din webbplats. Därför måste du konfigurera ett anpassat domännamn både för din webbplats och Azure Front Door-slutpunkten.

Konfigurera ett anpassat domännamn på din webbplats. Mer information: Lägg ett anpassat domännamn.

Aktivera ditt anpassade webbplatsdomännamn på Azure Front Door-resursen genom att göra följande:

Uppdatera din DNS-leverantör genom att ta bort CNAME-posten som skapades tidigare under den anpassade domänkonfigurationen för Power Pages. Endast CNAME bör uppdateras. Ta inte bort ursprungsvärdnamnet. DNS pekar på CNAME på Azure Front Door slutpunkt. Det enda syftet med att lägga till CNAME var att se till att det anpassade värdnamnet finns i Power Pages. Denna närvaro säkerställer att Power Pages kan betjäna trafik till det anpassade domännamnet via Azure Front Door, och alla webbplatscookies kommer också att ha domänen korrekt konfigurerad.

Konfigurera det anpassade domännamnet på Azure Front Door slutpunkt genom att följa stegen nedan: Skapa en anpassad domän på Azure Front Door Standard/Premium SKU med Azure-portal.

Kontrollera följande för att verifiera konfigurationen:

Det anpassade domännamnet pekar på Azure Front Door-slutpunkten. Använd nslookup för att verifiera att en CNAME-post till Azure Front Door -slutpunkten returneras korrekt. Om CNAME-posten fortfarande pekar mot Power Pages måste du rätta till det.

Om du bläddrar fram till det anpassade domännamnet visas din webbplatssida för Power Pages.

Efter att ha följt dessa steg har du en grundläggande Azure Front Door-slutpunkt slutförd för webbplatsen. I nästa steg kommer du att uppdatera olika inställningar och regler för att göra konfigurationen mer effektiv och bättre på att hantera olika användningsfall.

Konfigurera webbplatsen som en ursprungsserver

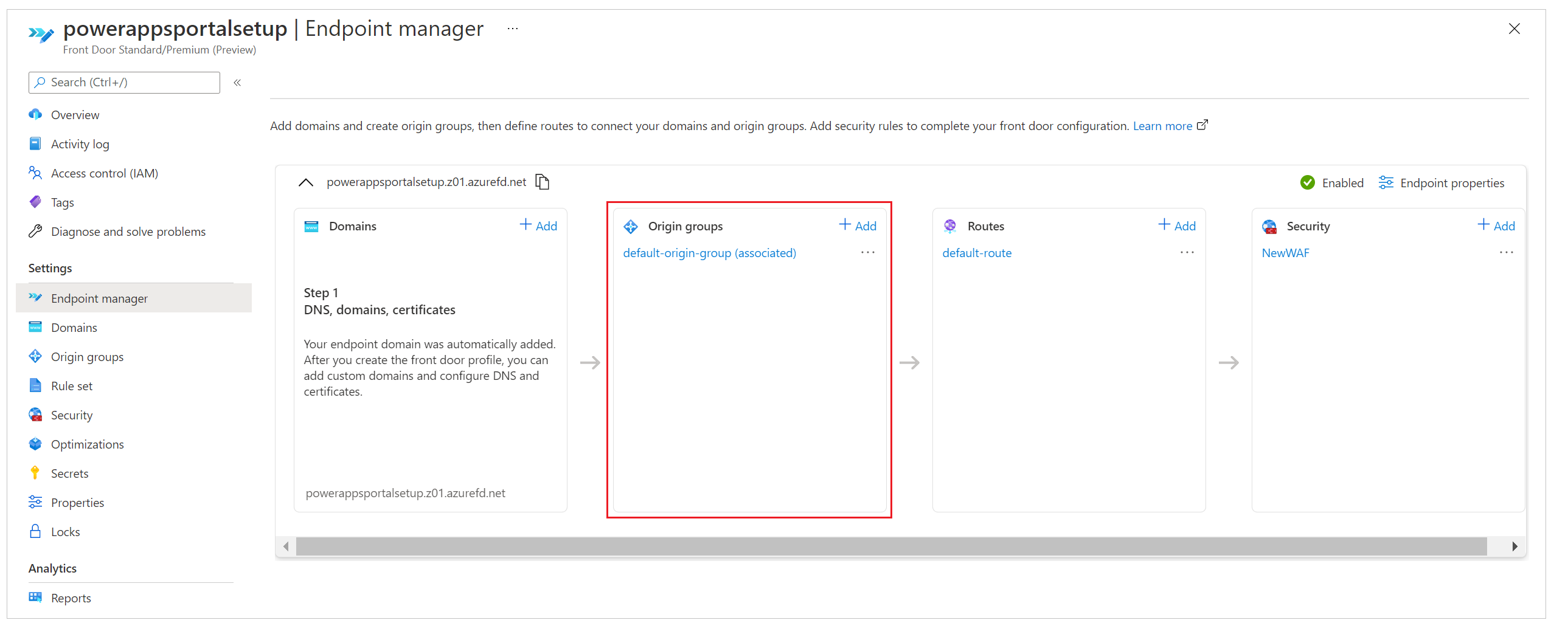

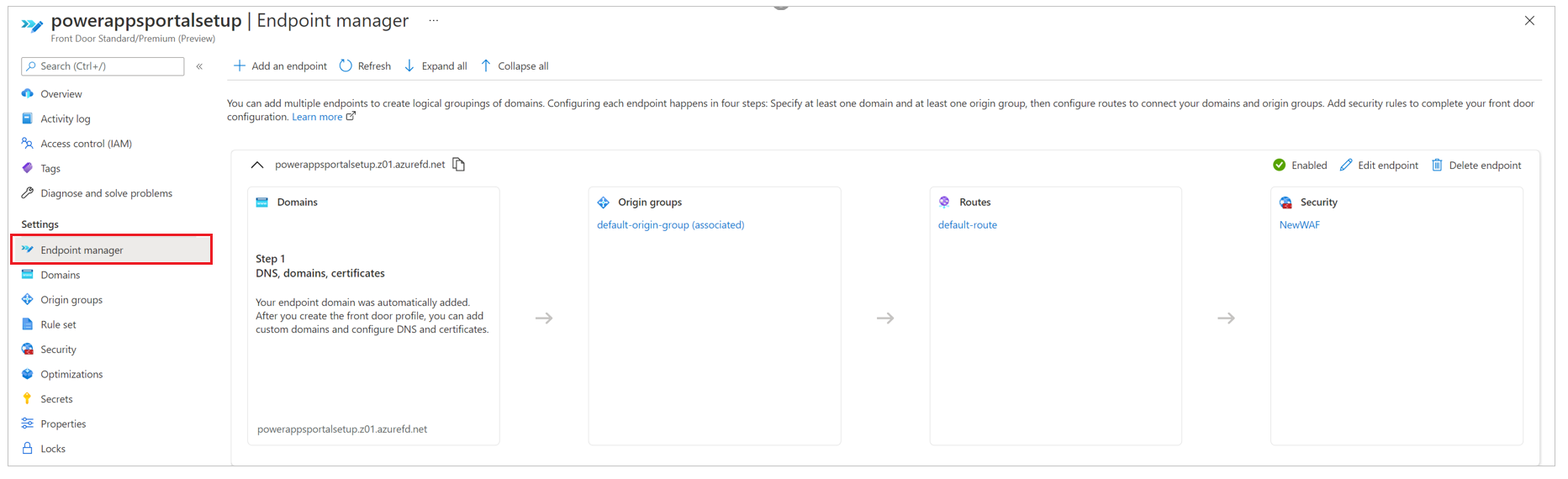

Nästa steg är att optimera ursprungsserverns inställningar för att säkerställa att installationen fungerar som den ska. Använd slutpunktansvarig i Azure Front Door-konfigurationer på Azure-portalen för att uppdatera inställningarna för ursprungsgruppen.

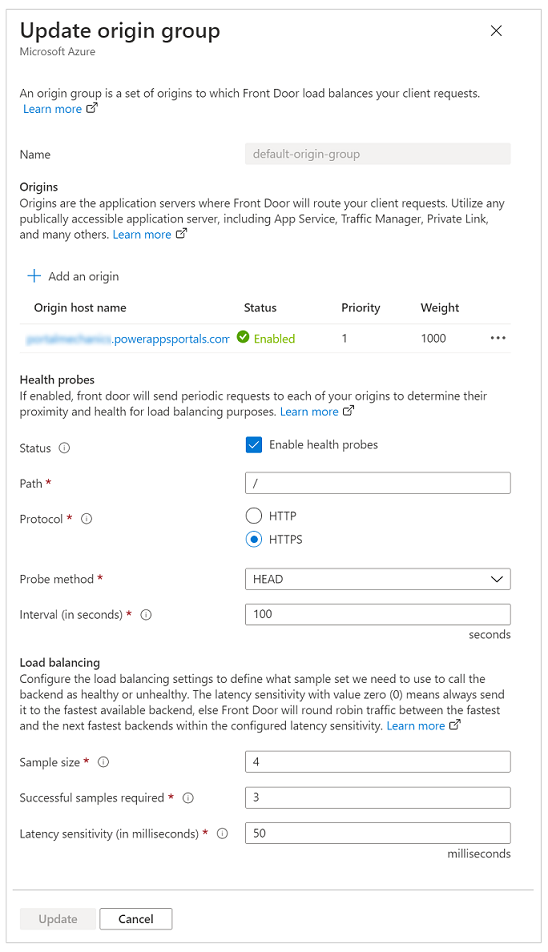

Under den snabbkonfiguration du utförde tidigare angav du slutpunkt information som automatiskt skapade konfigurationen med namnet default-origin-group(associated) (namnet kan variera beroende på språkinställningarna). I det här steget ändrar du inställningarna för standardursprungsgruppen. I följande bild visas hur inställningarna för det här steget ser ut när du öppnar ursprungsgruppen för första gången.

Ursprung i Azure Front Door representerar den backend-tjänst som Azure Front Door-servrarna ansluter till för att servera innehåll till användare. Du kan lägga till flera ursprung i din Azure Front Door-instans om du vill få innehåll från flera backend-tjänster.

Dricks

Power Pages erbjudfer hög tillgänglighet i servicenivån. Därför räcker det med en ursprungsserver när ursprung konfigureras för webbplatser.

Det enkla ursprunget för Power Pages-webbplatser bör peka mot din webbplats värdnamn (som du konfigurerade tidigare). Om du inte följer stegen för snabbkonfiguration kan du lägga till ett nytt ursprung som pekar på ditt webbplatsvärdnamn.

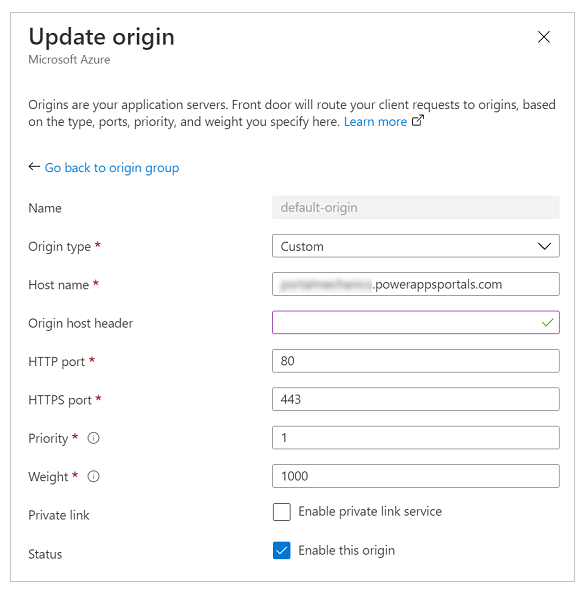

Följande bild visar ett exempel på ursprungskonfigurationen.

Använd följande inställningar för att konfigurera ursprunget för Power Pages-webbplatser.

| Alternativ | Konfigurationstyp eller värde |

|---|---|

| Ursprungstyp | Välj Kund. |

| Ursprungligt värdnamn | Ange värdnamnet för din webbplats. Till exempel: contoso.powerappsportals.com |

| Värdadress för ursprung | Ange det egna domännamnet eller lämna det tomt. Den förstnämnda ser till att Azure Front Door skickar ursprungshuvudet som ett eget domännamn. det senare leder till att användarens information passeras när användaren begär det. |

| HTTP-port | 80 |

| HTTPS-port | 443 |

| Prioritet | 1 |

| Grovlek | 1000 |

| Privat länk | Inaktiverat |

| Status | Markera kryssrutan Aktivera ursprunget. |

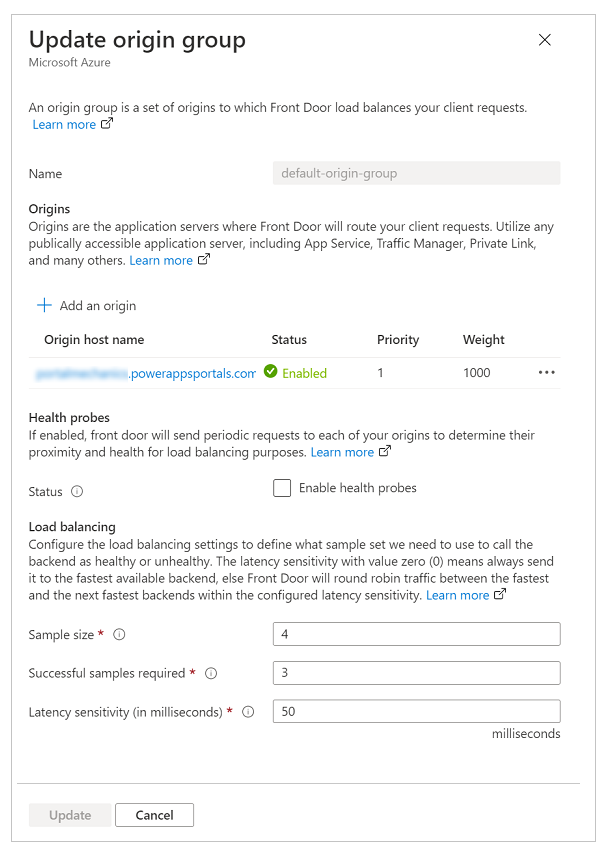

När du har konfigurerat ursprunget och kommer tillbaka till ursprungsgruppen uppdaterar du inställningarna för hälsa och alternativ för belastningsutjämning enligt beskrivningen i följande tabell.

| Alternativ | Konfigurationstyp eller värde |

|---|---|

| Hälsoavsökningar | Hälsocentraler är en mekanism som säkerställer att ursprungsservicen är igång och att fatta beslut om vidarebefordran av trafik beroende på resultatet. I det här fallet behöver vi inte ha hälsoskydd, så vi stängde av det. |

| Belastningsutjämning | Eftersom vi har ett enda ursprung och inställningen för hälsa är inaktiverade, har den här inställningen ingen roll i den här konfigurationen. |

Kontrollera att ursprungsgruppens konfiguration ser ut så här:

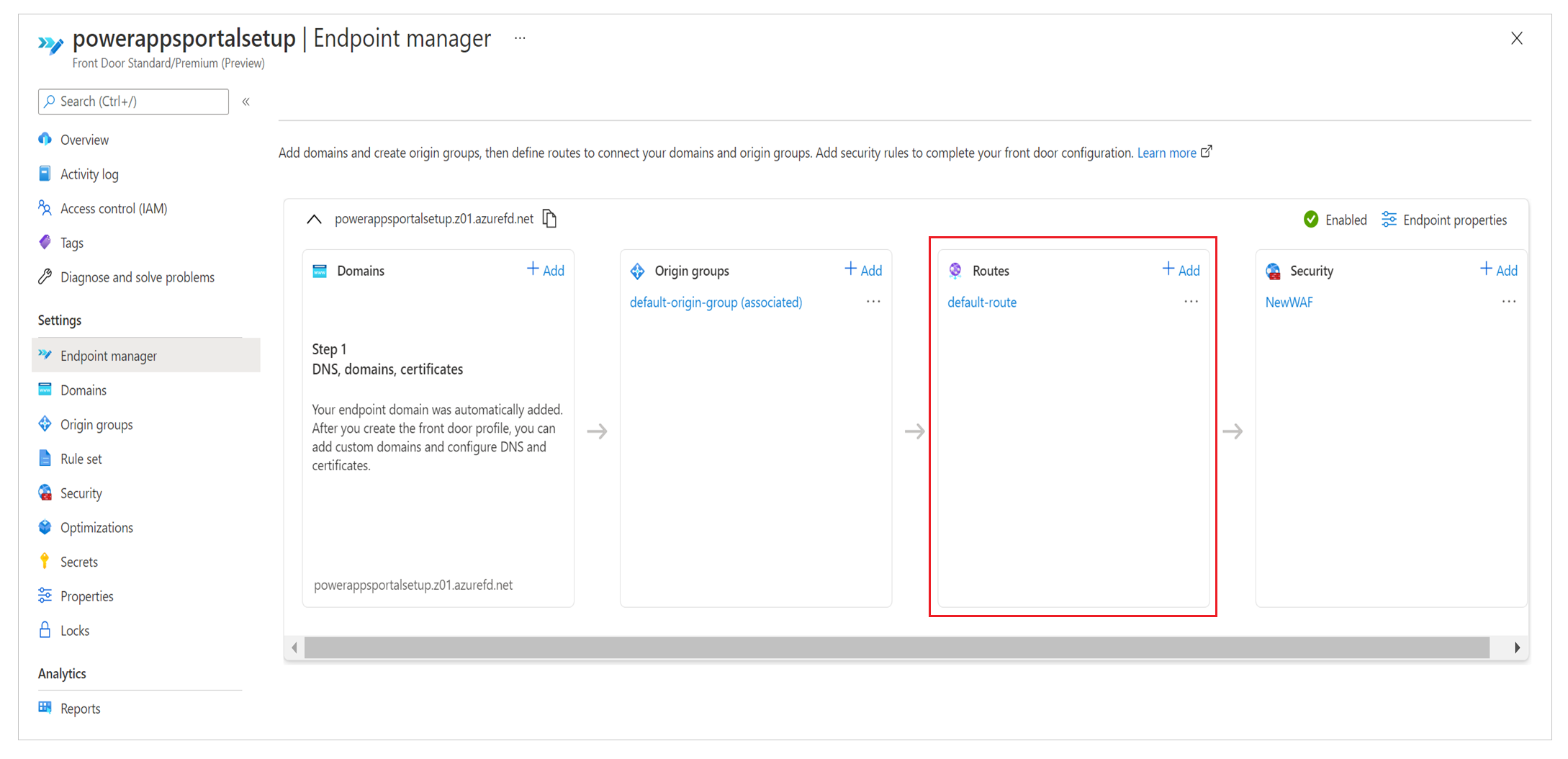

Konfigurera hanteringsregler för att cachelagra statiska begäran

Rutter avgör hur vi använder Azure Front Door-funktionerna för cachelagring i syfte att förbättra skalbarheten för en webbplats. Att konfigurera rutter är också ett viktigt steg för att se till att vi inte cachelagrar dynamiskt innehåll från webbplatsen, vilket kan leda till oavsiktlig dataåtkomst.

För regelinstallationen gör vi följande:

- Konfigurera flödeskonfigurationen.

- Ange en regeluppsättning.

- Associera regeln med en väg.

- Verifiera reglerna och vägkonfigurationen.

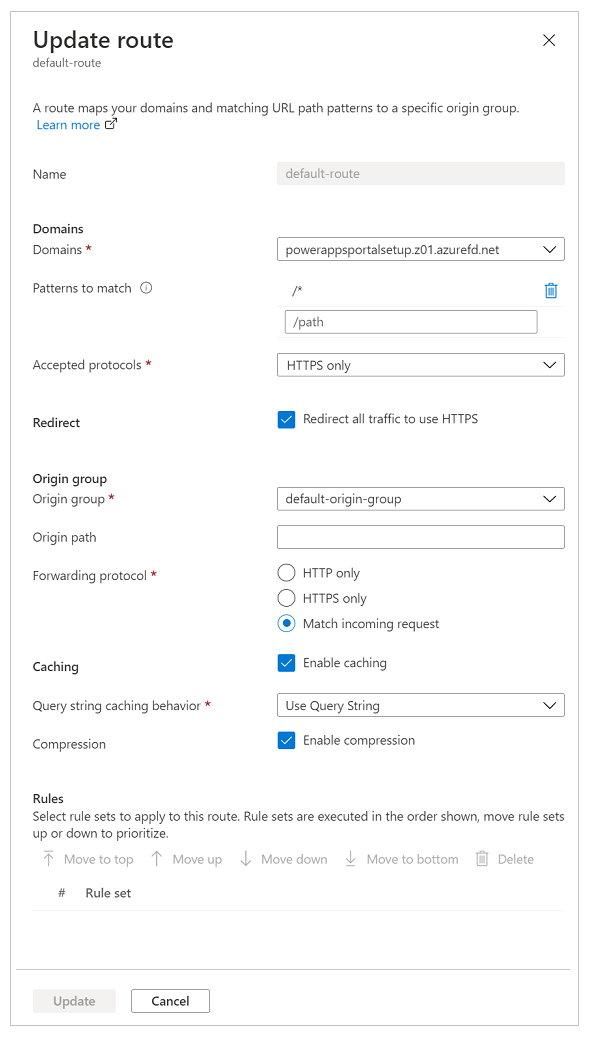

Konfigurera färdvägskonfigurationen

Om du vill konfigurera färdvägskonfigurationen väljer du slutpunktsansvarig i vänstra rutan, väljer färdväg och väljer sedan standardvägen. Standardväg skapas under installationen.

Uppdatera ruttkonfigurationen enligt beskrivningen i följande tabell.

| Alternativ | Konfiguration |

|---|---|

| Avsnittet domäner | |

| Domäner | Domännamnet du använde när du konfigurerade det anpassade domännamnet tidigare. |

| Mönster som ska matchas | Ange till /* (standardvärde) – alla portalförfrågningar skickas till samma ursprung i vår konfiguration. |

| Godkända protokoll | Ange endast HTTPS för att säkerställa att all trafik är säker. |

| Omdirigera | Markera kryssrutan Dirigera om all trafik som ska användas med HTTPS. |

| Avsnittet Ursprungsgrupp | |

| Ursprungsgrupp | Ange ursprungsgruppen du definierade tidigare. |

| Sökväg till ursprung | Låt den vara tom. |

| Protokollet för vidarebefordran | Ange till HTTPS endast eller Matcha begäran om inkommande e-post. |

| Cacheavsnitt | |

| Cache | Markera kryssrutan Aktivera cachelagring om du vill använda cachelagring. |

| Funktionssätt för cachelagring av frågesträng | Välj Använd frågesträng om du vill kontrollera att dynamiskt innehåll baserat på frågesträngen kan användas. |

| Komprimering | Välj Aktivera komprimering för att optimera innehållsleveransen. |

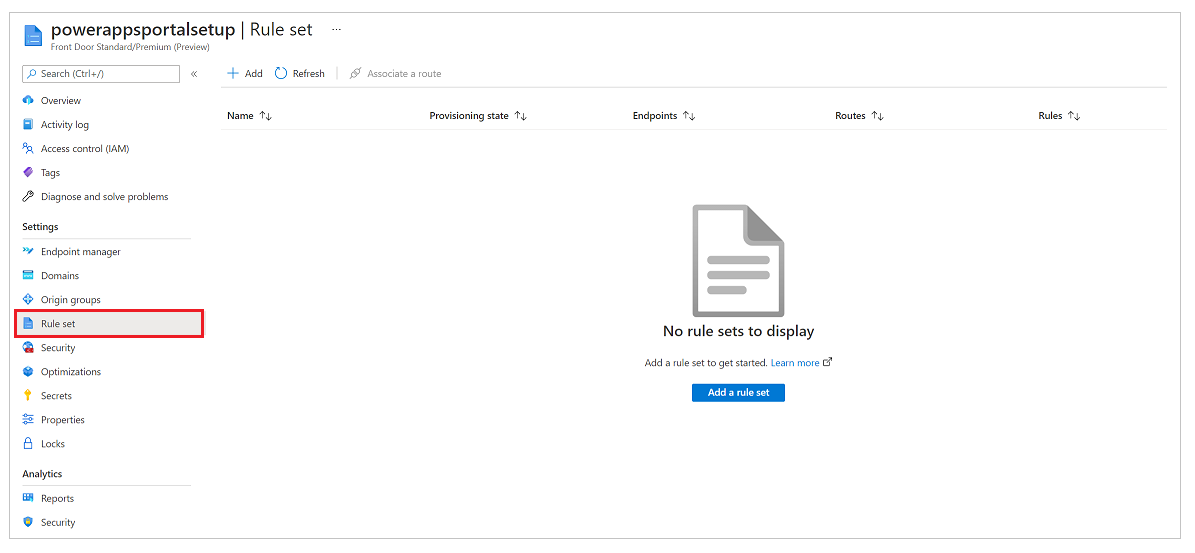

Ange en regeluppsättning

Regeluppsättningar styr hur innehåll ska cachelagras. Det här steget är viktigt eftersom det styr hur innehåll cachelagras av edge-servrar för att förbättra skalningen för webbplatsen. En felaktigt konfigurerad regeluppsättning kan emellertid leda till cachelagring av dynamiskt innehåll som ska visas specifikt för varje enskild användare.

För att kunna konfigurera regeln korrekt är det viktigt att du förstår vilken typ av innehåll webbplatsen betjänar. Den här förståelsen hjälper dig att konfigurera regeln som anges med hjälp av effektiva regler. För scenariot i den här artikeln använder webbplatsen dynamiskt innehåll på alla sidor och även statiska filer. Därför försöker webbplatsen göra följande:

- Alla statiska filer cachelagras och betjänas från edge-servrarna.

- Inget sidinnehåll cachelagras.

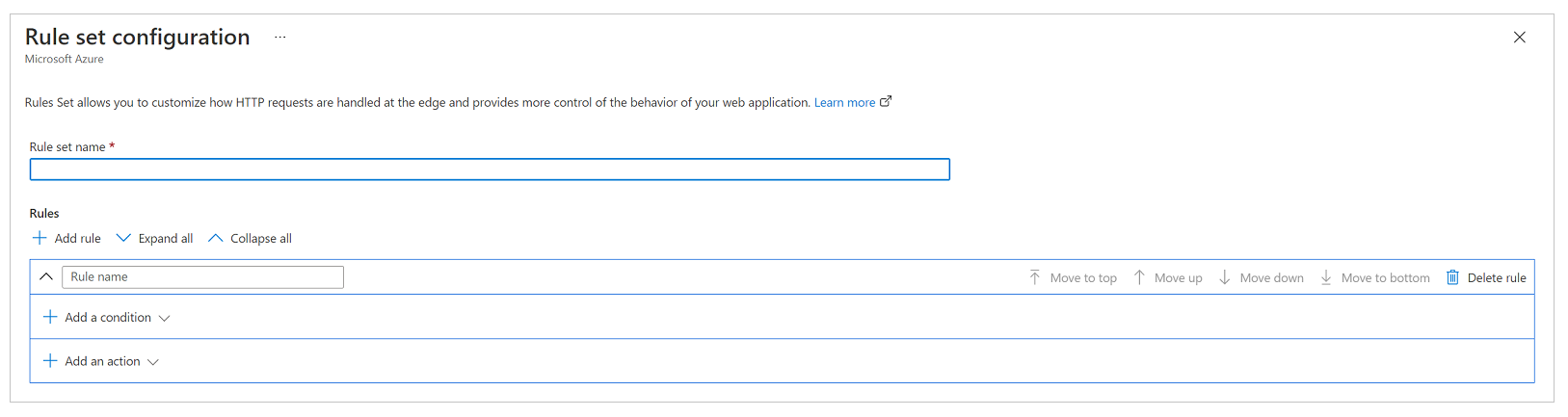

Så här konfigurerar du den här regeluppsättningen

Välj Regeluppsättning i den vänstra rutan och välj sedan Lägg till en regeluppsättning.

Ange ett namn på en regeluppsättning och spara den sedan.

Nu ska vi konfigurera regeluppsättningen utifrån affärskraven, med följande konfiguration som uppfyller kraven för scenariot som nämnts ovan.

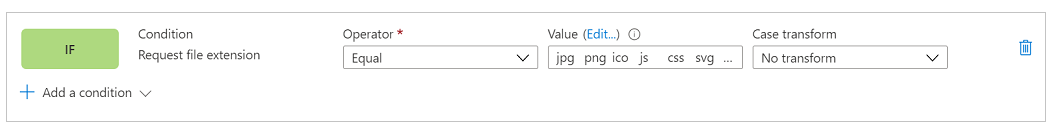

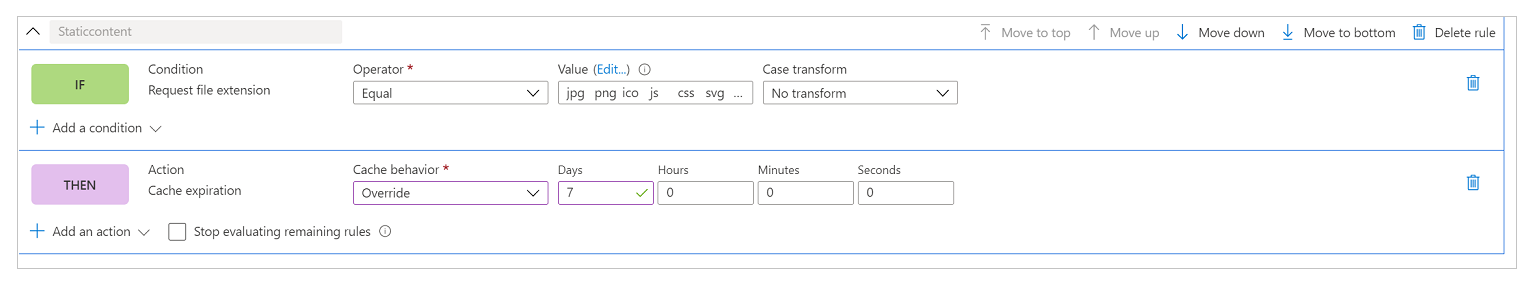

Krav: Alla statiska filer cachelagras och betjänas från edge-servrarna

Webbplatsen i det här scenariot kan innehålla statiska filer med filnamnstilläggen .css, .png, .jpg, .js, .svg, .woff eller .ico. Därför behöver vi en regel för att utvärdera filnamnstillägget för förfrågan och söka efter specifika filtyper.

Kommentar

Det finns andra sätt att skriva regeln, till exempel genom att använda förfrågans URL eller filnamn. Mer information om matchningsvillkor för Azure Front Door-regler finns i Azure Front Door regelmotor.

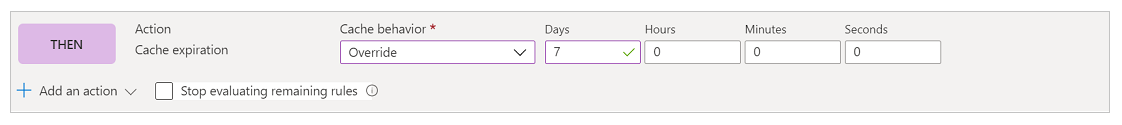

Skärmbild av IF-villkoret "Begär filnamnstillägg" med operatorn Equal, värdet css png jpg js svg woff ico och ärende omvandlat till Ingen omvandling.

I följande åtgärdskonfiguration åsidosätter du cachesidhuvudet som angetts av Power Pages så att filerna cachelagras lite längre i webbläsaren. Som standard anger Power Pages en (1) dag för cachelagringen. Men vi åsidosätter det i det här scenariot och ställer in det på sju dagar genom att ställa in åtgärd Cache utgång och ställa in Cache beteendet till Åsidosätt som visas i följande bild.

I slutet ser den fullständiga regeln ut så här:

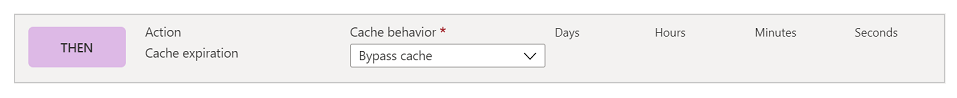

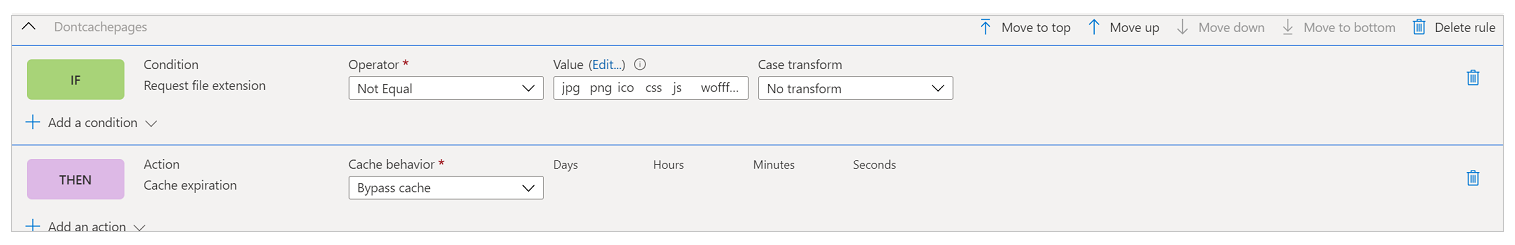

Krav: Inget sidinnehåll cachelagras

I allmänhet säkerställer konfigurationen av Power Pages-webbplats att om en sida har ett formulär inbäddat (det vill säga tillhandahåller innehåll avseende en specifik post), kommer rubrikvärdet för dess Cachekontroll att anges som privat, vilket säkerställer att Azure Front Door inte cachelagrar den begäran. I den här metoden tas emellertid inte hänsyn till de scenarier där du använder mallar för att infoga användarspecifikt innehåll på sidorna, till exempel när en viss post visas för en uppsättning användare. Därför lägger vi till en explicit regel för att se till att ingen webbplatssida cachelagras.

Det första steget är att konfigurera villkoret. Villkoret kontrollerar vad vi gjorde i den första regeln och kontrollerar att förfrågan inte innehåller något filnamnstillägg som pekar på en av de filtyper som vi vill cachelagra.

Skärmbild av IF-villkoret "Begär filnamnstillägg" med operatorn Not equal, värdet css png jpg js svg woff ico och ärende omvandlat till Ingen omvandling.

I åtgärdsvillkoret, som liknar en tidigare regel, skriver vi en åtgärd för Cache förfaller. Men den här gången ska funktionen åsidosätta cache. På så sätt cachelagras inte alla förfrågningar som uppfyller regeln.

Den fullständiga regeln ut så här:

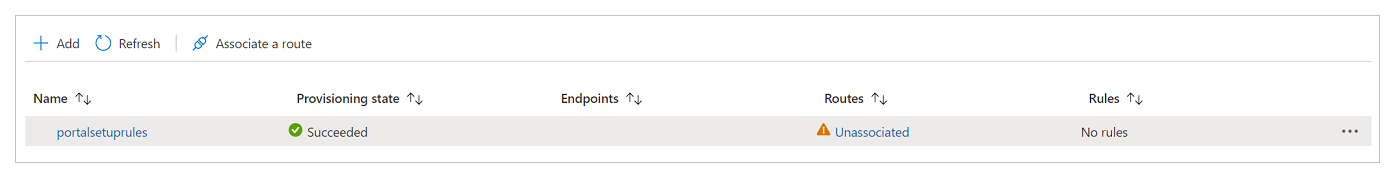

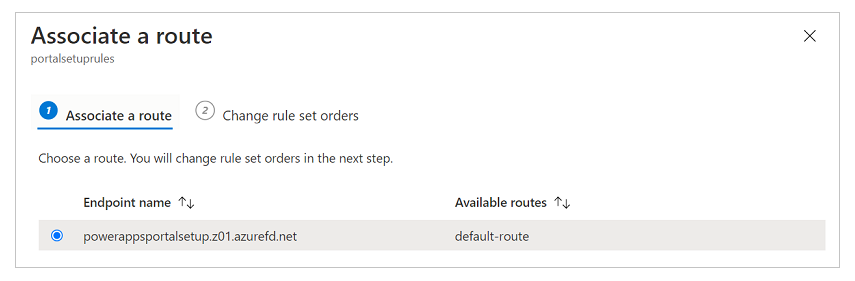

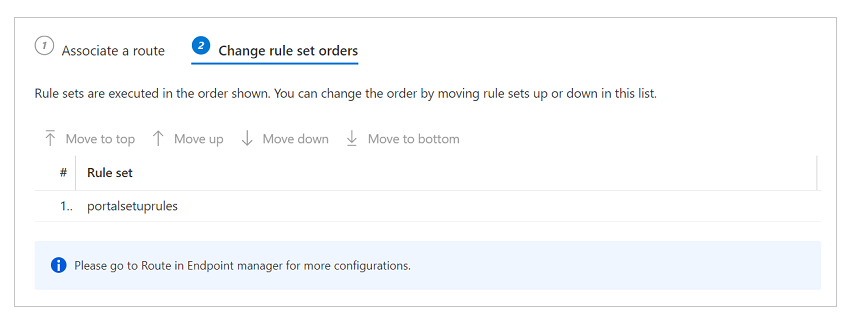

Associera regeln med en väg

När du har skapat regeluppsättningen är nästa steg att associera den med en väg.

Markera regeluppsättningen och välj sedan Associera en rutt i kommandofältet.

Markera slutpunkt namn och tillgänglig väg. Det kan finnas flera tillgängliga färdvägar, så välj den som du konfigurerade tidigare.

Om du har flera regeluppsättningar och du vill definiera den order som de ska utvärderas i väljer du Ändra regeluppsättningsordning och konfigurerar ordern. Vårt exempelscenario har bara en regeluppsättning.

Välj Klar för att slutföra.

Verifiera reglerna och vägkonfigurationen

Kontrollera att regler och flödeskonfigurationer fungerar korrekt genom att kontrollera att all trafik dirigeras via HTTPS och att cachereglerna beräknas korrekt.

Se till att all trafik skickas via HTTPS och att alla HTTP-anrop omdirigeras till HTTPS

- Ange domännamnet i en webbläsare och se till att URL:en ändras till HTTPS automatiskt medan innehållet återges.

Se till att cacheregler utvärderas och fungerar som de ska

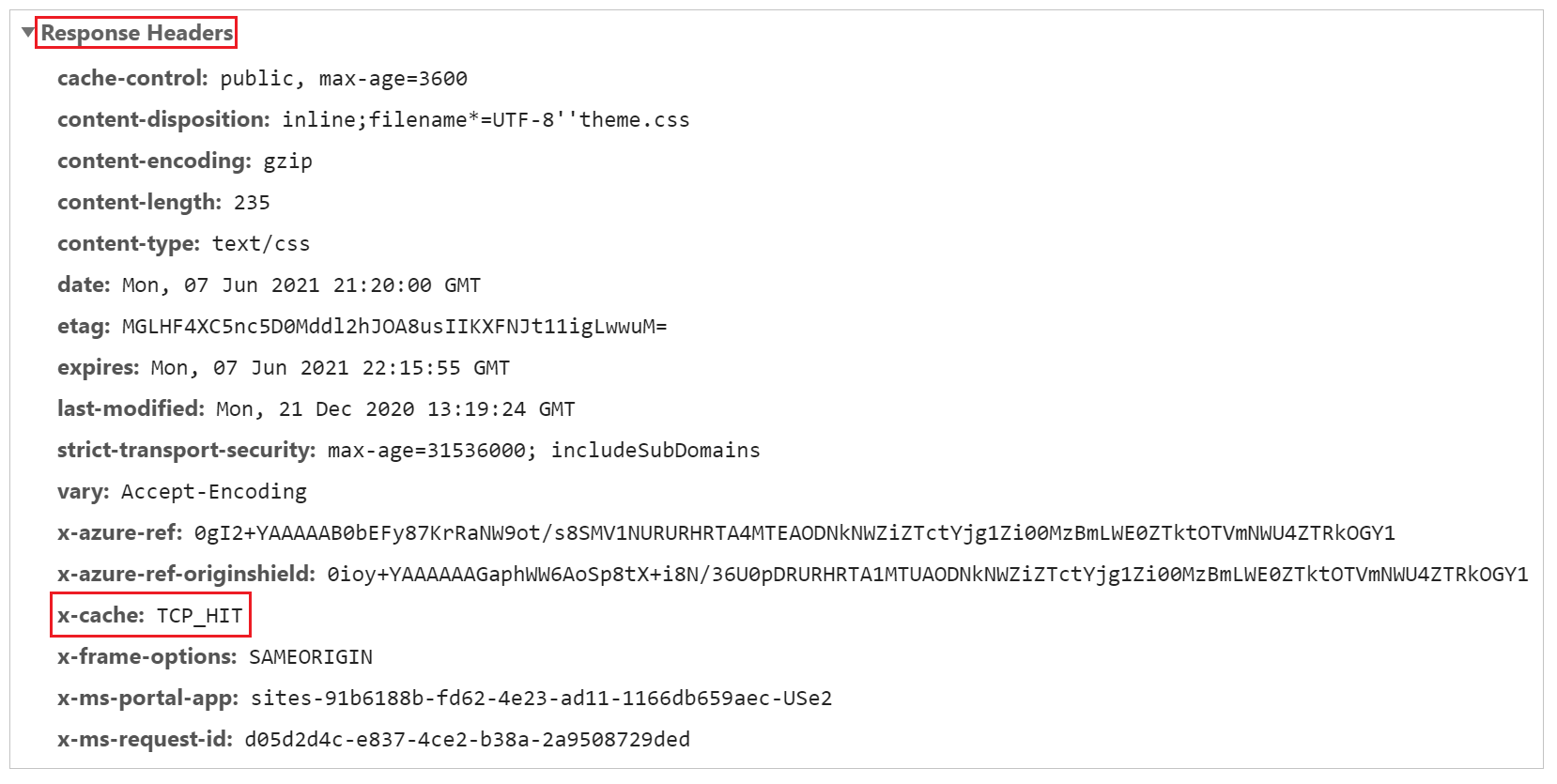

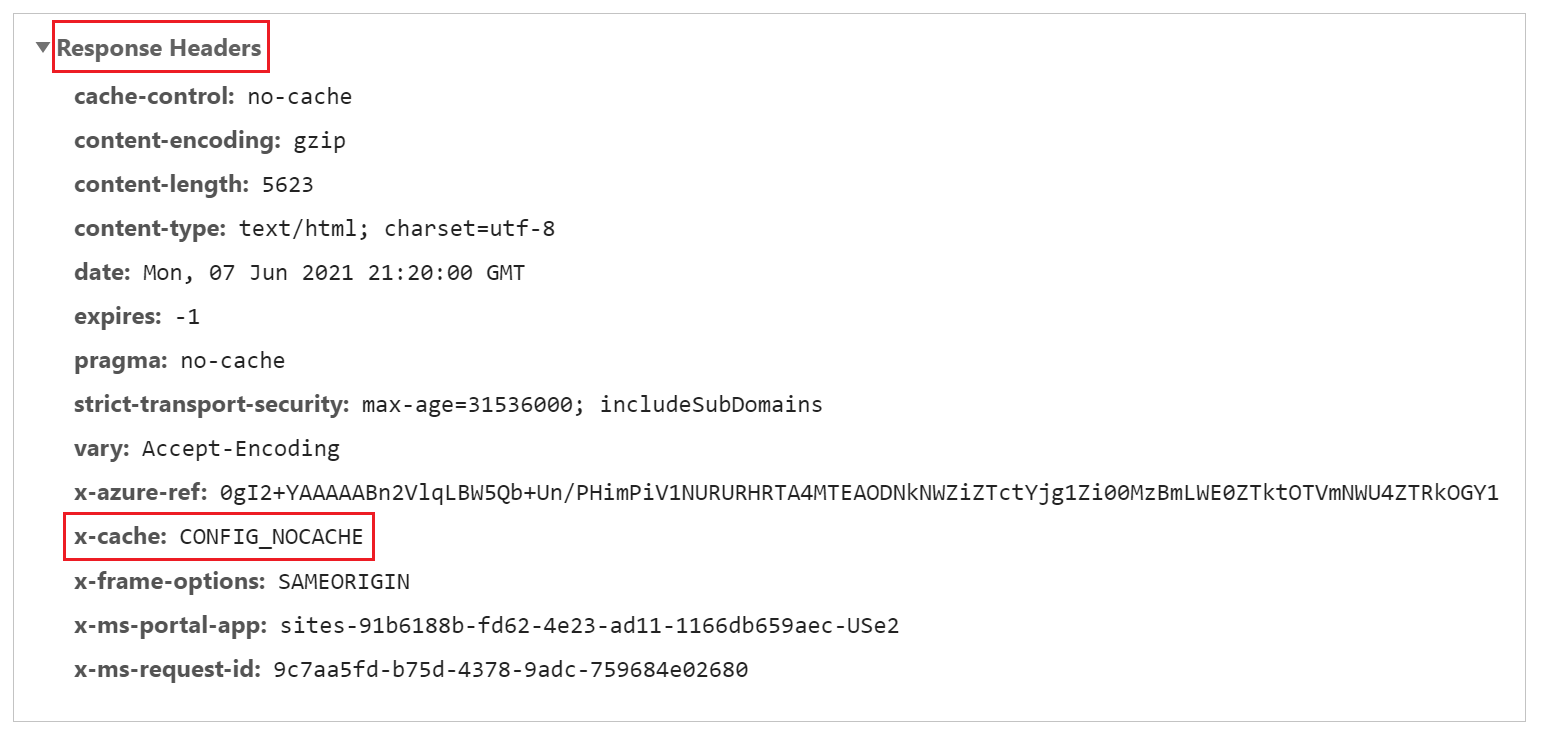

För att kontrollera cacheregler måste vi analysera nätverksspårning i webbläsarens verktygsfält för utvecklare för att verifiera att cachehuvuden för olika typer av innehåll är korrekt inställda.

Kommentar

Regeländringar kan ta upp till 10 minuter innan de återspeglas.

Öppna en ny flik i webbläsaren, öppna verktygsfältet för utvecklare och bläddra till URL:en för Power Pages-webbplats (se till att du öppnar verktygsfältet för utvecklare innan du går till URL:en).

Gå till fliken Nätverk om du vill visa alla nätverksförfrågningar.

Välj en förfrågan för en CSS fil i listan med förfrågningar.

Kontrollera att det finns en rubrik med namnet x-cache i avsnittet Svarshuvuden i begäransinformationen. Den här sidhuvudet ser till att förfrågan betjänas via edge-servrar och kan cachelagras. Om värdet för x-cache är inställt på CONFIG_NOCACHE – eller något annat värde som innehåller termen NOCACHE – är konfigurationen inte korrekt.

På samma sätt som i föregående steg markerar du en sidbegäran och kontrollerar sidhuvudena. Om x-cache är inställt CONFIG_NOCACHE fungerar installationen som den ska.

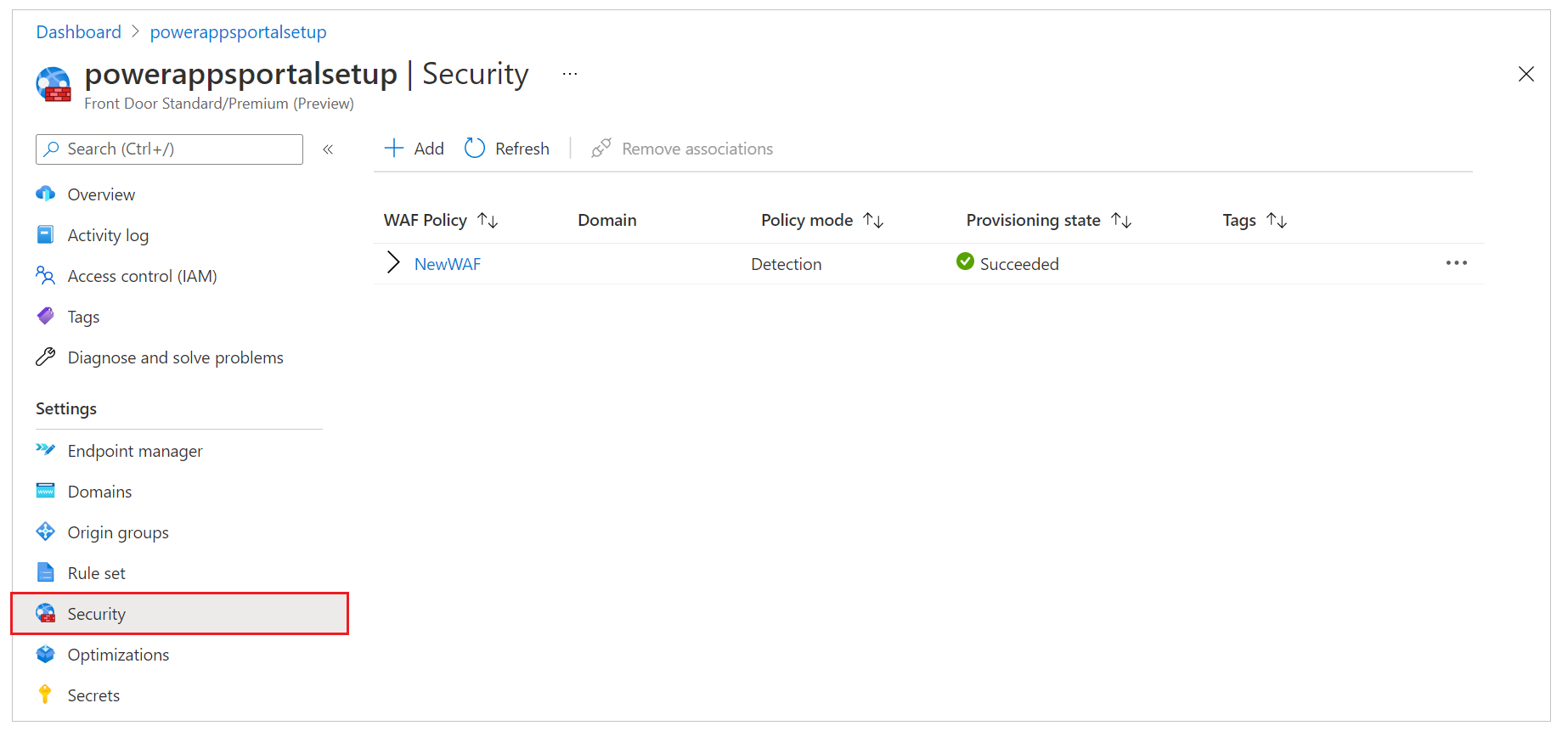

Konfigurera WAF-regler för att analysera inkommande förfrågningar

Nästa steg i installationen är att konfigurera WAF-reglerna för inkommande förfrågningar. I den här artikeln tar vi endast upp grundläggande steg. Om du vill ha en avancerad WAF-konfiguration går du till Azures brandvägg för webbprogram på Azure Front Door.

I den vänstra rutan väljer du säkerhet.

Under snabbinstallationen har vi redan skapat en ny WAF-policy som visas här. Om du däremot hoppat över det steget kan du skapa en ny princip genom att välja Nytt.

Välj namnet på WAF-policyn.

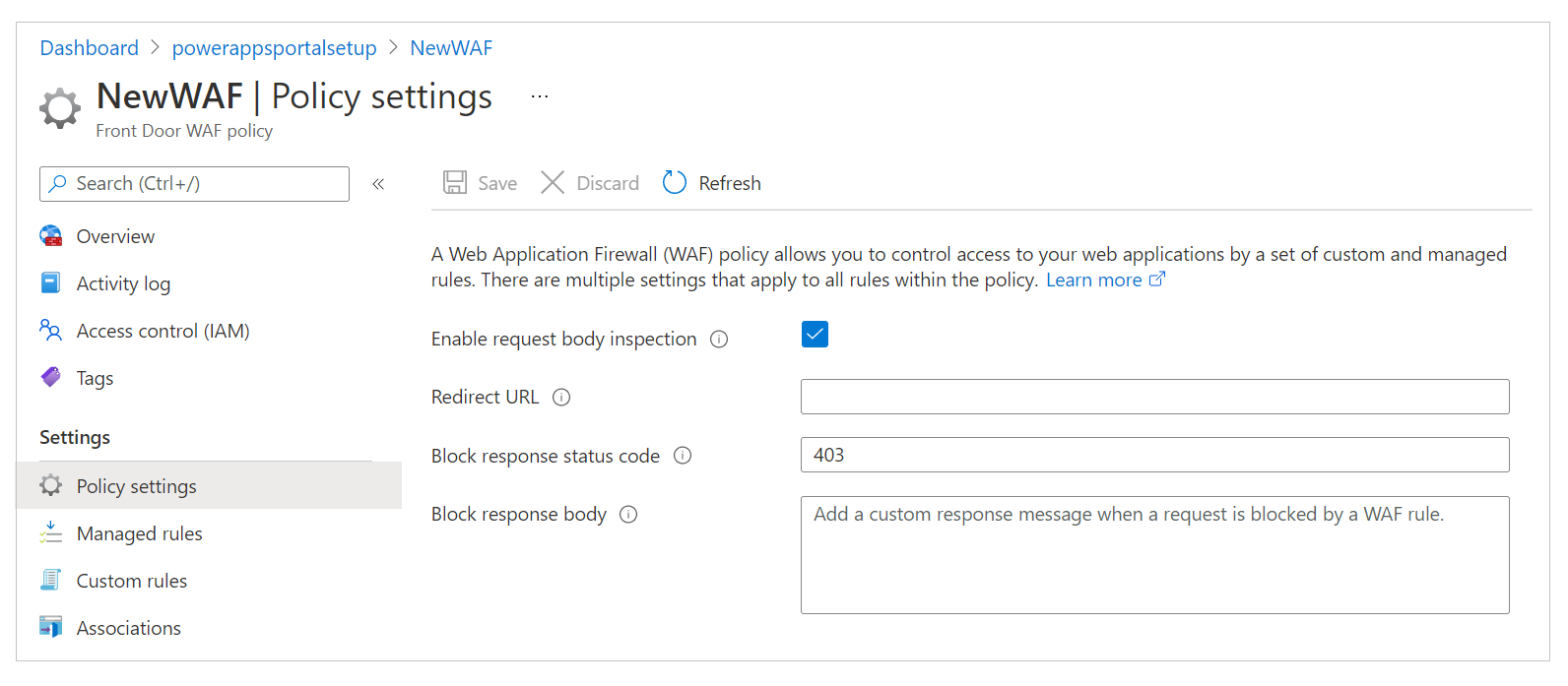

Välj principinställningar och sedan:

Aktivera granskning av förfrågans brödtext: Markera den här kryssrutan om du vill att förfrågans brödtext ska kontrolleras samt cookies, huvuden och URL:er.

Omdirigerings-URL – Ange en icke-webbplats-URL. Den här URL-adressen är den plats där användaren omdirigeras om en WAF-regel har angetts för att omdirigera. Se till att URL:en är tillgänglig både offentlig och anonym.

Blockera begärans statuskod: Den här HTTP-statuskoden returneras till användaren om förfrågan blockeras av WAF.

Brödtext för blockera svar: Du kan lägga till ett anpassat meddelande här som visas för användaren om förfrågan blockeras av WAF.

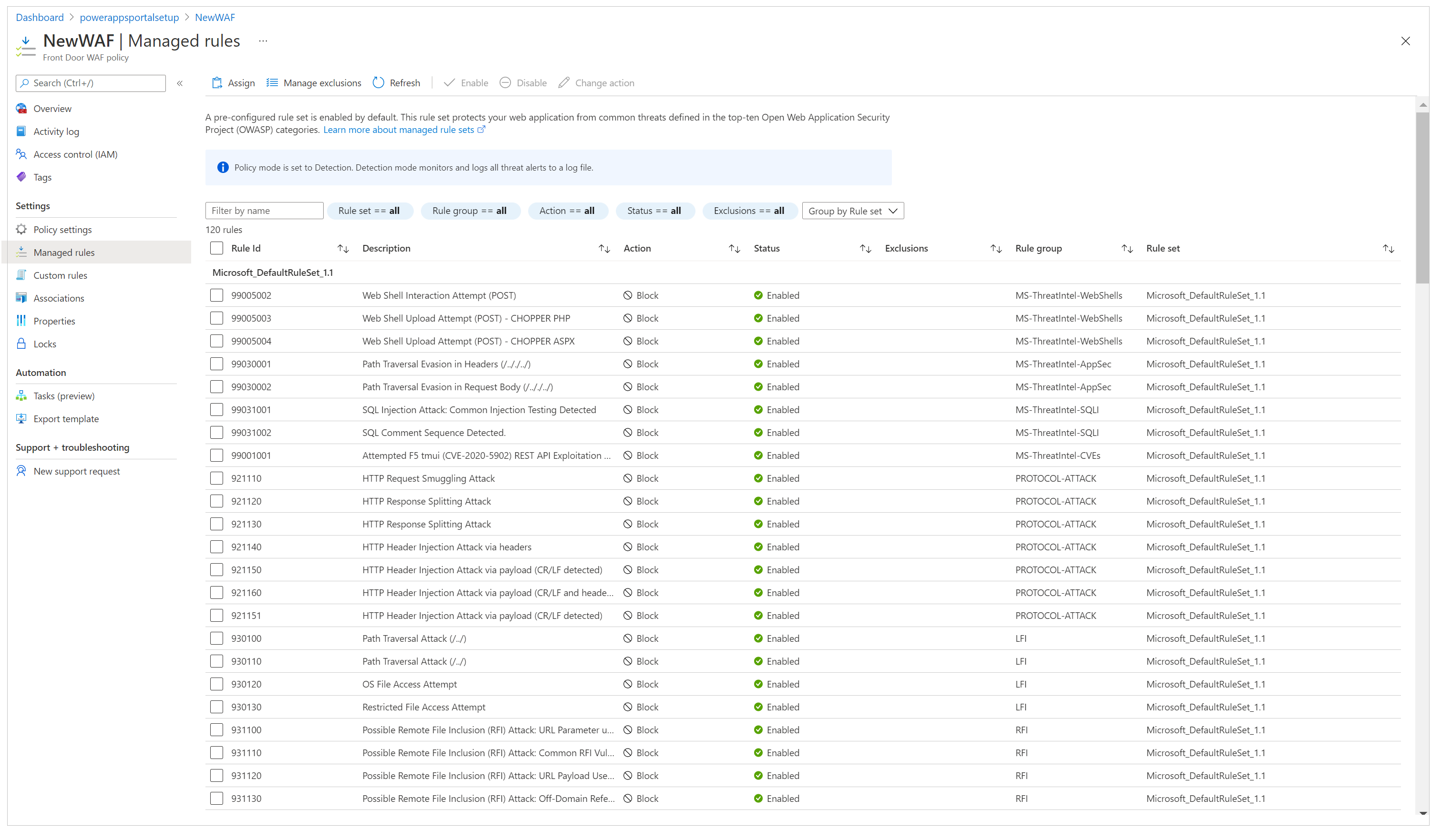

Om du vill konfigurera den regel som varje begäran ska utvärderas mot gör du följande:

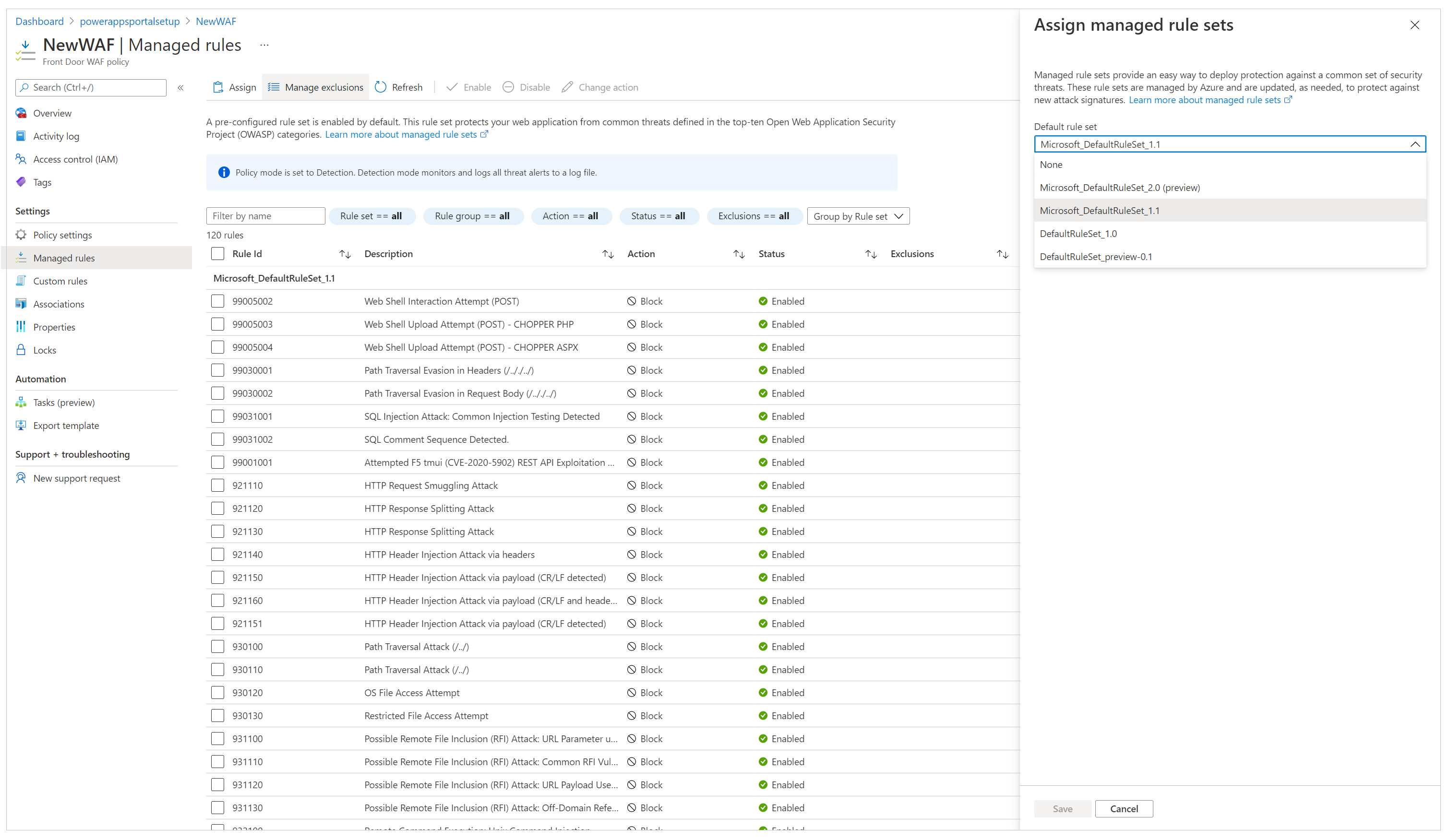

På vänstra panelen väljer du Hanterade regler.

Välj Tilldela i kommandofältet och välj sedan i listan med standardregeluppsättningar. Hanterade regeluppsättningar hanteras av Microsoft och uppdateras regelbundet. Mer information om regeluppsättningar finns i DRS-regelgrupper och regler för webbprogrambrandvägg.

När den hanterade regeluppsättningen har tilldelats är konfigurationen slutförd. Som ett extra steg kan du också titta på hur du skapar undantagslistor för befintliga regler och aktiverar anpassade regler.

Viktigt!

WAF har som standard ställts in i läget Identifieringsregel, vilket identifierar problem för den definierade regeluppsättningen och loggar dem. I det här läget blockeras emellertid inte förfrågningarna. För att blockera förfrågningar måste WAF förhindras.

Vi rekommenderar att du utför noggranna tester i förebyggande läge för att kontrollera att alla scenarier fungerar och för att säkerställa att du inte behöver ändra regeluppsättningen eller lägga till uteslutningspolicyer. Du bör endast aktivera läget Förhindra när du har kontrollerat att hela installationen fungerar som förväntat.

Konfigurera Power Pages så att endast trafik från Azure Front Door accepteras

Det sista steget i den här konfigurationen är att se till att Power Pages-webbplatsen endast accepterar trafik från Azure Front Door. För den här verifieringen måste vi aktivera begränsningar för IP-adresser på webbplatsen.

Om du vill hitta det IP -adressintervall som Azure Front Door fungerar på går du till Hur låser jag åtkomsten till min backend till endast Azure Front Door?.

Kommentar

Power Pages stöder inte X-Azure-FDID-baserad filtrering.

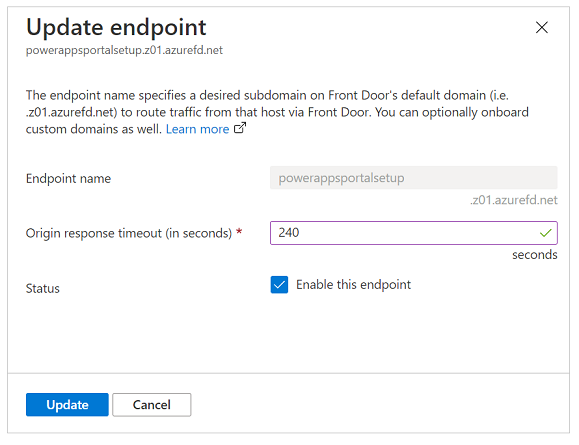

Öka svarstiden för ursprung

Som standard har Azure Front Door en tidsgräns för ursprungssvar på 60 sekunder. Vi rekommenderar dock att du ökar detta till 240 sekunder för att se till att scenarier som filöverföringar och export till Excel fungerar som förväntat.

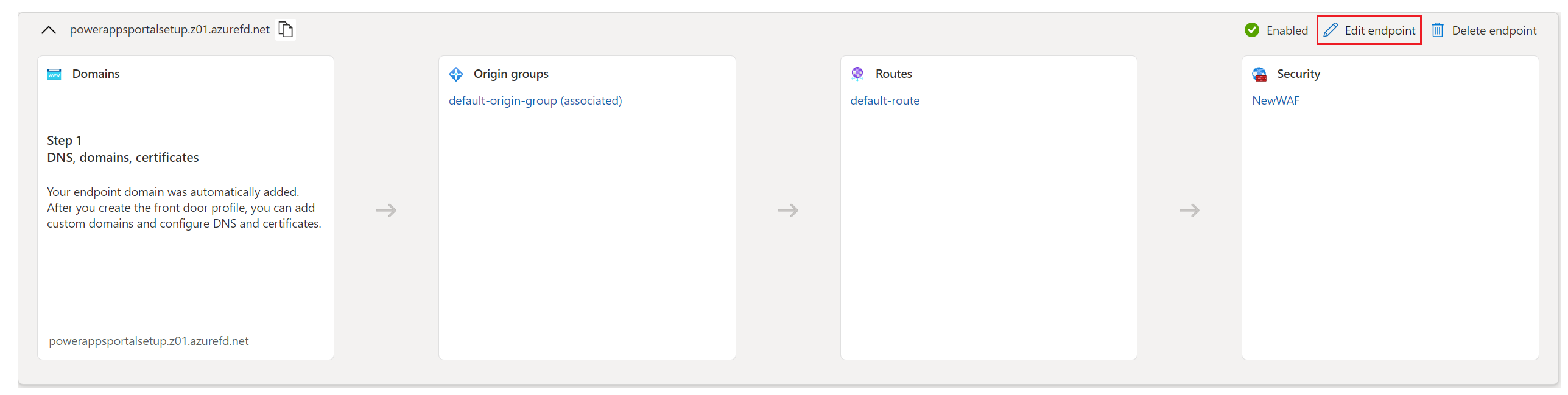

På vänstra panelen väljer du slutpunktsansvarig.

Välj Redigera slutpunkter.

Välj Egenskaper för slutpunkt i det övre högra hörnet.

Ändra ursprungssvarstiden till 240 sekunder och välj sedan Uppdatera.

Se även

Vad är Azure Front Door?

Snabbstart: Skapa en Profil för Azure-porten – Azure-portalen

Skapa en anpassad domän på Azure Front Door Standard/Premium SKU med hjälp av Azure-portalen

Hur låser jag bara åtkomsten till min backend till Azure Front Door?

Azure Front Door regelmaskin, matchningsvillkor