Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

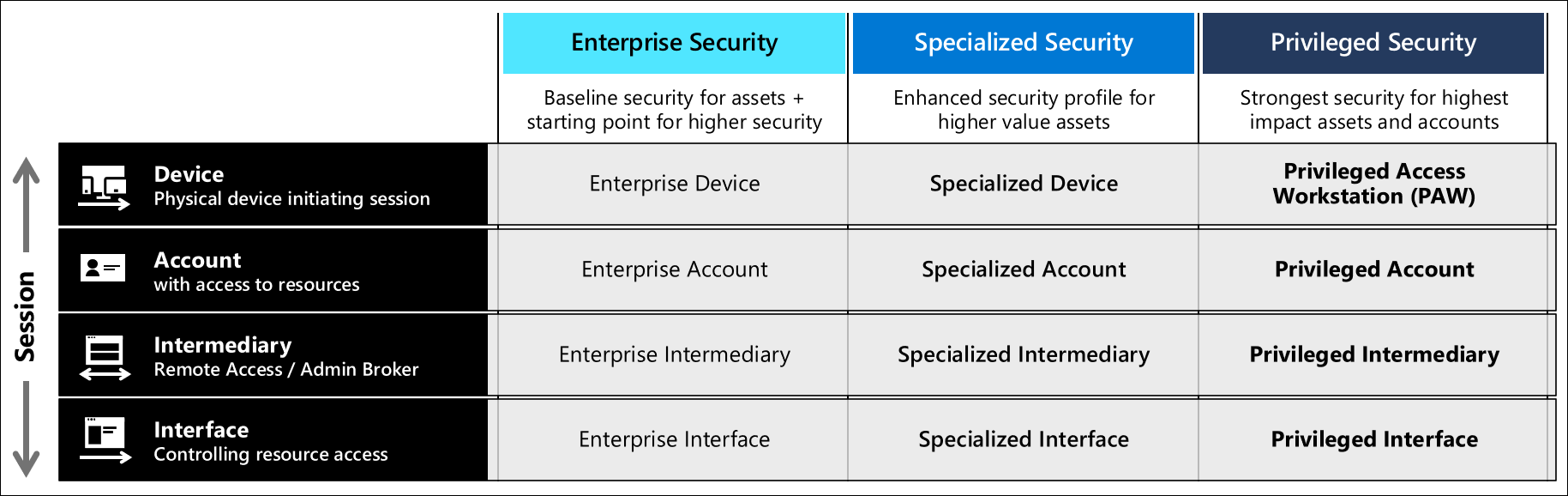

Det här dokumentet vägleder dig genom att implementera de tekniska komponenterna i strategin för privilegierad åtkomst, inklusive säkra konton, arbetsstationer och enheter samt gränssnittssäkerhet (med principer för villkorlig åtkomst).

Den här vägledningen konfigurerar alla profiler för alla tre säkerhetsnivåerna och bör tilldelas dina organisationsroller baserat på vägledningen om privilegierad åtkomstsäkerhetsnivå . Microsoft rekommenderar att du konfigurerar dem i den ordning som beskrivs i den snabba moderniseringsplanen (RAMP)

Licenskrav

De begrepp som beskrivs i den här guiden förutsätter att du har Microsoft 365 Enterprise E5 eller en motsvarande produkt. Några av rekommendationerna i den här guiden kan implementeras med andra licenser. Mer information finns i Microsoft 365 Enterprise-licensiering.

Om du vill automatisera licensetablering bör du överväga gruppbaserad licensiering för dina användare.

Microsoft Entra-konfiguration

Microsoft Entra ID hanterar användare, grupper och enheter för dina administratörsarbetsstationer. Aktivera identitetstjänster och funktioner med ett administratörskonto.

När du skapar det skyddade arbetsstationsadministratörskontot exponerar du kontot för din aktuella arbetsstation. Se till att du använder en känd säker enhet för att utföra den här inledande konfigurationen och all global konfiguration. Om du vill minska risken för angrepp för första gången bör du överväga att följa riktlinjerna för att förhindra skadliga programinfektioner.

Kräv multifaktorautentisering, åtminstone för dina administratörer. Se Villkorsstyrd åtkomst: Kräv MFA för administratörer för implementeringsvägledning.

Microsoft Entra-användare och -grupper

Från Azure Portal bläddrar du till Microsoft Entra ID>>Ny användare.

Skriv:

- Namn – Säker arbetsstationsanvändare

-

Användarnamn -

secure-ws-user@contoso.com - Katalogroll - Begränsad administratör och välj rollen Intune-administratör .

- Användningsplats – Till exempel Storbritannien eller önskad plats i listan.

Välj Skapa.

Skapa enhetsadministratörsanvändaren.

Skriv:

- Namn – Säker arbetsstationsadministratör

-

Användarnamn -

secure-ws-admin@contoso.com - Katalogroll - Begränsad administratör och välj rollen Intune-administratör .

- Användningsplats – Till exempel Storbritannien eller önskad plats i listan.

Välj Skapa.

Sedan skapar du fyra grupper: Säkra arbetsstationsanvändare, säkra arbetsstationsadministratörer, nödbrytglas och säkra arbetsstationsenheter.

Från Azure Portal bläddrar du till Microsoft Entra ID-grupper>>Ny grupp.

För gruppen arbetsstationsanvändare kanske du vill konfigurera gruppbaserad licensiering för att automatisera etableringen av licenser till användare.

För gruppen arbetsstationsanvändare anger du:

- Grupptyp – Säkerhet

- Gruppnamn – Säkra arbetsstationsanvändare

- Medlemskapstyp – Tilldelad

Lägg till din säkra arbetsstationsanvändare:

secure-ws-user@contoso.comDu kan lägga till andra användare som använder säkra arbetsstationer.

Välj Skapa.

För gruppen Privilegierade arbetsstationsadministratörer anger du:

- Grupptyp – Säkerhet

- Gruppnamn – Säkra arbetsstationsadministratörer

- Medlemskapstyp – Tilldelad

Lägg till din säkra arbetsstationsanvändare:

secure-ws-admin@contoso.comDu kan lägga till andra användare som hanterar säkra arbetsstationer.

Välj Skapa.

För gruppen Emergency BreakGlass anger du:

- Grupptyp – Säkerhet

- Gruppnamn – Nöd-BreakGlass

- Medlemskapstyp – Tilldelad

Välj Skapa.

Lägg till konton för nödåtkomst i den här gruppen.

För gruppen arbetsstationsenheter anger du:

- Grupptyp – Säkerhet

- Gruppnamn – Säkra arbetsstationsenheter

- Medlemskapstyp – dynamisk enhet

-

Regler för dynamiskt medlemskap -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Välj Skapa.

Microsoft Entra-enhetskonfiguration

Ange vem som kan ansluta enheter till Microsoft Entra-ID

Konfigurera enhetsinställningen i Active Directory så att den administrativa säkerhetsgruppen kan ansluta enheter till din domän. Så här konfigurerar du den här inställningen från Azure Portal:

- Gå till Enhetsinställningar för Microsoft Entra-ID-enheter>>.

- Välj Markerad under Användare kan ansluta enheter till Microsoft Entra-ID och välj sedan gruppen "Säkra arbetsstationsanvändare".

Ta bort lokala administratörsrättigheter

Den här metoden kräver att användare av VIP-, DevOps- och Privileged-arbetsstationer inte har någon administratörsbehörighet på sina datorer. Så här konfigurerar du den här inställningen från Azure Portal:

- Gå till Enhetsinställningar för Microsoft Entra-ID-enheter>>.

- Välj Ingen under Ytterligare lokala administratörer på Microsoft Entra-anslutna enheter.

Kräv multifaktorautentisering för att ansluta enheter

För att ytterligare stärka processen för att ansluta enheter till Microsoft Entra-ID:

- Gå till Enhetsinställningar för Microsoft Entra-ID-enheter>>.

- Välj Ja under Kräv Multi-Factor Auth för att ansluta enheter.

- Välj Spara.

Konfigurera hantering av mobila enheter

Från Azure-portalen:

- Bläddra till Microsoft Entra ID>Mobility (MDM och MAM)>Microsoft Intune.

- Ändra inställningen för MDM-användaromfång till Alla.

- Välj Spara.

Med de här stegen kan du hantera alla enheter med Microsoft Endpoint Manager. Mer information finns i Konfigurera automatisk registrering för Windows 10/11-enheter. Du skapar Intune-konfigurations- och efterlevnadsprinciper i ett framtida steg.

Villkorsstyrd åtkomst för Microsoft Entra

Villkorsstyrd åtkomst i Microsoft Entra kan hjälpa till att begränsa privilegierade administrativa uppgifter till kompatibla enheter. Fördefinierade medlemmar i gruppen Användare av säker arbetsstation krävs för att utföra multifaktorautentisering vid inloggning i molnprogram. Bästa praxis är att undanta konton för nödåtkomst från principen. Mer information finns i Hantera konton för nödåtkomst i Microsoft Entra-ID.

Villkorsstyrd åtkomst tillåter endast säker arbetsstationsåtkomst Azure Portal

Organisationer bör blockera privilegierade användare från att kunna ansluta till molnhanteringsgränssnitt, portaler och PowerShell från icke-PAW-enheter.

Om du vill blockera obehöriga enheter från att komma åt molnhanteringsgränssnitt följer du anvisningarna i artikeln Villkorsstyrd åtkomst: Filter för enheter (förhandsversion). Det är viktigt att du kan använda kontofunktioner för nödåtkomst när du distribuerar den här funktionen. Dessa konton bör endast användas för extrema fall och kontot som hanteras via principen.

Kommentar

Du måste skapa en användargrupp och inkludera din nödanvändare som kan kringgå principen för villkorsstyrd åtkomst. I vårt exempel har vi en säkerhetsgrupp med namnet Emergency BreakGlass

Den här principuppsättningen säkerställer att dina administratörer måste använda en enhet som kan presentera ett visst enhetsattributvärde, att MFA är uppfyllt och att enheten markeras som kompatibel av Microsoft Endpoint Manager och Microsoft Defender för Endpoint.

Organisationer bör också överväga att blockera äldre autentiseringsprotokoll i sina miljöer. Mer information om hur du blockerar äldre autentiseringsprotokoll finns i artikeln Så här: Blockera äldre autentisering till Microsoft Entra-ID med villkorsstyrd åtkomst.

Microsoft Intune-konfiguration

Enhetsregistrering nekar BYOD

I vårt exempel rekommenderar vi att BYOD-enheter inte tillåts. Med intune BYOD-registrering kan användare registrera enheter som är mindre eller inte betrodda. Det är dock viktigt att observera att i organisationer som har en begränsad budget för att köpa nya enheter, som vill använda befintlig maskinvaruflotta eller överväger icke-windows-enheter, kan överväga BYOD-funktionen i Intune för att distribuera Enterprise-profilen.

Följande vägledning konfigurerar registrering för distributioner som nekar BYOD-åtkomst.

Ange registreringsbegränsningar som förhindrar BYOD

- I administrationscentret för Microsoft Intune väljer du Enhetsregistreringsbegränsningar>> och väljer standardbegränsningen >

- Välj Egenskaper> Plattformsinställningar Redigera

- Välj Blockera för Alla typer, utom Windows MDM.

- Välj Blockera för alla personligt ägda objekt.

Skapa en Autopilot-distributionsprofil

När du har skapat en enhetsgrupp måste du skapa en distributionsprofil för att konfigurera Autopilot-enheterna.

I administrationscentret för Microsoft Intune väljer du >

Skriv:

- Namn – Säker arbetsstationsdistributionsprofil.

- Beskrivning – Distribution av säkra arbetsstationer.

- Ställ in Konvertera alla målenheter till Autopilot till Ja. Den här inställningen ser till att alla enheter i listan registreras med Autopilot-distributionstjänsten. Tillåt att registreringen bearbetas i 48 timmar.

Välj Nästa.

- För Distributionsläge väljer du Självdistribution (förhandsversion). Enheter med den här profilen är associerade med användaren som registrerar enheten. Under distributionen rekommenderar vi att du använder funktionerna för självdistributionsläge för att inkludera:

- Registrerar enheten i Intune Microsoft Entra automatisk MDM-registrering och tillåter endast åtkomst till en enhet tills alla principer, program, certifikat och nätverksprofiler har etablerats på enheten.

- Användarautentiseringsuppgifter krävs för att registrera enheten. Observera att om du distribuerar en enhet i läget Självdistribuering kan du distribuera bärbara datorer i en delad modell. Ingen användartilldelning sker förrän enheten har tilldelats en användare för första gången. Därför aktiveras inte användarprinciper som BitLocker förrän en användartilldelning har slutförts. Mer information om hur du loggar in på en säker enhet finns i valda profiler.

- Välj språk (region), Standard för användarkontotyp.

- För Distributionsläge väljer du Självdistribution (förhandsversion). Enheter med den här profilen är associerade med användaren som registrerar enheten. Under distributionen rekommenderar vi att du använder funktionerna för självdistributionsläge för att inkludera:

Välj Nästa.

- Välj en omfångstagg om du har förkonfigurerat en.

Välj Nästa.

Välj Tilldelningar>Tilldela till>valda grupper. I Välj grupper som ska inkluderas väljer du Säkra arbetsstationsenheter.

Välj Nästa.

Välj Skapa för att skapa profilen. Autopilot-distributionsprofilen är nu tillgänglig för att tilldela till enheter.

Enhetsregistrering i Autopilot ger en annan användarupplevelse baserat på enhetstyp och roll. I vårt distributionsexempel visar vi en modell där de skyddade enheterna massdistribueras och kan delas, men när de används för första gången tilldelas enheten till en användare. Mer information finns i Windows Autopilot-registrering.

Sidan Registreringsstatus

Sidan Registreringsstatus (ESP) visar etableringsförloppet när en ny enhet har registrerats. För att säkerställa att enheterna är fullständigt konfigurerade före användning tillhandahåller Intune ett sätt att blockera enhetsanvändning tills alla appar och profiler har installerats.

Skapa och tilldela profil för registreringsstatussida

- I administrationscentret för Microsoft Intune väljer du Enheter>>

- Ange ett namn och en beskrivning.

- Välj Skapa.

- Välj den nya profilen i listan Registreringsstatussida .

- Ange Visa förlopp för appprofilinstallation till Ja.

- Ange Blockera enhetsanvändning tills alla appar och profiler har installerats till Ja.

- Välj Tilldelningar>Välj grupper> välj

Secure Workstationgrupp >Välj>Spara. - Välj Inställningar> välj de inställningar som du vill använda för den här profilen >Spara.

Konfigurera Windows Update

Att hålla Windows 10 uppdaterat är en av de viktigaste sakerna du kan göra. För att underhålla Windows i ett säkert tillstånd distribuerar du en uppdateringsring för att hantera den takt som uppdateringar tillämpas på arbetsstationer.

Den här vägledningen rekommenderar att du skapar en ny uppdateringsring och ändrar följande standardinställningar:

I administrationscentret för Microsoft Intune väljer du >>

Skriv:

- Namn – Uppdateringar av Azure-hanterade arbetsstationer

- Servicekanal – halvårskanal

- Uppskjutning av kvalitetsuppdatering (dagar) – 3

- Uppskjutandeperiod för funktionsuppdatering (dagar) – 3

- Beteende för automatisk uppdatering – Automatisk installation och omstart utan slutanvändarkontroll

- Blockera användare från att pausa Windows-uppdateringar – Blockera

- Kräv att användarens godkännande startas om utanför arbetstid – krävs

- Tillåt att användaren startar om (interaktiv omstart) – krävs

- Överföra användare till interaktiv omstart efter en automatisk omstart (dagar) – 3

- Snooze interaktiv omstartspåminnelse (dagar) – 3

- Ange tidsgräns för väntande omstarter (dagar) – 3

Välj Skapa.

På fliken Tilldelningar lägger du till gruppen Säkra arbetsstationer .

Mer information om Windows Update-principer finns i CSP-princip – Uppdatering.

Microsoft Defender för Endpoint Intune-integrering

Microsoft Defender för Endpoint och Microsoft Intune samarbetar för att förhindra säkerhetsöverträdelser. De kan också begränsa effekten av överträdelser. De här funktionerna ger identifiering av hot i realtid och möjliggör omfattande granskning och loggning av slutpunktsenheterna.

Så här konfigurerar du integrering av Windows Defender för Endpoint och Microsoft Endpoint Manager:

I administrationscentret för Microsoft Intune väljer du >

I steg 1 under Konfigurera Windows Defender ATP väljer du Anslut Windows Defender ATP till Microsoft Intune i Windows Defender Security Center.

I Windows Defender Security Center:

- Välj Inställningar>Avancerade funktioner.

- För Microsoft Intune-anslutning väljer du På.

- Välj Spara inställningar.

När en anslutning har upprättats går du tillbaka till Microsoft Endpoint Manager och väljer Uppdatera längst upp.

Ange Anslut Windows-enheter version (20H2) 19042.450 och senare till Windows Defender ATP till På.

Välj Spara.

Skapa enhetskonfigurationsprofilen för att registrera Windows-enheter

Logga in på administrationscentret för Microsoft Intune och välj >

För Plattform väljer du Windows 10 och Senare.

Som Profiltyp väljer du Slutpunktsidentifiering och svar och väljer sedan Skapa.

På sidan Grundläggande anger du en PAW – Defender för slutpunkt i fältet Namn och Beskrivning (valfritt) för profilen och väljer sedan Nästa.

På sidan Konfigurationsinställningar konfigurerar du följande alternativ i Slutpunktsidentifiering och svar:

Exempeldelning för alla filer: Returnerar eller anger konfigurationsparametern För Microsoft Defender Advanced Threat Protection-exempeldelning.

Registrera Windows 10-datorer med Microsoft Endpoint Configuration Manager innehåller mer information om dessa Microsoft Defender ATP-inställningar.

Välj Nästa för att öppna sidan Omfångstaggar. Omfångstaggar är valfria. Klicka på Nästa när du vill fortsätta.

På sidan Tilldelningar väljer du Gruppen Säker arbetsstation . Mer information om hur du tilldelar profiler finns i Tilldela användar- och enhetsprofiler.

Välj Nästa.

På sidan Granska + skapa väljer du Skapa när du är klar. Den nya profilen visas i listan när du väljer principtyp för den profil som du skapade. OK, och sedan Skapa för att spara dina ändringar, vilket skapar profilen.

Mer information finns i Windows Defender Advanced Threat Protection.

Slutför härdning av arbetsstationsprofil

Om du vill slutföra härdningen av lösningen laddar du ned och kör rätt skript. Hitta nedladdningslänkarna för önskad profilnivå:

| Profil | Nedladdningsplats | Filnamn |

|---|---|---|

| Stora företag | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Specialiserade | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Privilegierad | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Kommentar

Borttagning av administratörsrättigheter och åtkomst samt programkörningskontroll (AppLocker) hanteras av de principprofiler som distribueras.

När skriptet har körts kan du göra uppdateringar av profiler och principer i Intune. Skripten skapar principer och profiler åt dig, men du måste tilldela principerna till din enhetsgrupp för säkra arbetsstationer .

- Här hittar du de Intune-enhetskonfigurationsprofiler som skapats av skripten: Azure Portal> Microsoft Intune>Enhetskonfigurationsprofiler.>

- Här hittar du intune-enhetsefterlevnadsprinciper som skapats av skripten: Azure Portal> Microsoft Intune>Enhetsefterlevnadsprinciper.>

Kör Intune-dataexportskriptet DeviceConfiguration_Export.ps1från GitHub-lagringsplatsen DeviceConfiguration för att exportera alla aktuella Intune-profiler för jämförelse och utvärdering av profilerna.

Ange regler i konfigurationsprofilen för Endpoint Protection för Microsoft Defender-brandväggen

Principinställningar för Windows-brandväggen ingår i konfigurationsprofilen för Endpoint Protection. Beteendet för principen som tillämpas i beskrivs i följande tabell.

| Profil | Regler för inkommande trafik | Regel för utgående trafik | Sammanslå beteende |

|---|---|---|---|

| Stora företag | Blockera | Tillåt | Tillåt |

| Specialiserade | Blockera | Tillåt | Blockera |

| Privilegierad | Blockera | Blockera | Blockera |

Företag: Den här konfigurationen är den mest tillåtande eftersom den speglar standardbeteendet för en Windows-installation. All inkommande trafik blockeras förutom regler som uttryckligen definieras i de lokala principreglerna eftersom sammanslagning av lokala regler är inställd på tillåten. All utgående trafik tillåts.

Specialiserad: Den här konfigurationen är mer restriktiv eftersom den ignorerar alla lokalt definierade regler på enheten. All inkommande trafik blockeras, inklusive lokalt definierade regler som principen innehåller två regler för att tillåta leveransoptimering att fungera som den är utformad. All utgående trafik tillåts.

Privilegierad: All inkommande trafik blockeras, inklusive lokalt definierade regler som principen innehåller två regler för att tillåta leveransoptimering att fungera som den är utformad. Utgående trafik blockeras också förutom explicita regler som tillåter DNS-, DHCP-, NTP-, NSCI-, HTTP- och HTTPS-trafik. Den här konfigurationen minskar inte bara den attackyta som visas av enheten till nätverket, den begränsar de utgående anslutningar som enheten kan upprätta till endast de anslutningar som krävs för att administrera molntjänster.

| Regel | Riktning | Åtgärd | Program/tjänst | Protokoll | Lokala portar | Fjärrportar |

|---|---|---|---|---|---|---|

| World Wide Web Services (HTTP Traffic-out) | Utgående | Tillåt | Alla | TCP | Alla portar | 80 |

| World Wide Web Services (HTTPS Traffic-out) | Utgående | Tillåt | Alla | TCP | Alla portar | 443 |

| Kärnnätverk – Dynamic Host Configuration Protocol för IPv6(DHCPV6-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Kärnnätverk – Dynamic Host Configuration Protocol för IPv6(DHCPV6-Out) | Utgående | Tillåt | Dhcp | TCP | 546 | 547 |

| Kärnnätverk – Dynamic Host Configuration Protocol för IPv6(DHCP-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Kärnnätverk – Dynamic Host Configuration Protocol för IPv6(DHCP-Out) | Utgående | Tillåt | Dhcp | TCP | 68 | 67 |

| Kärnnätverk – DNS (UDP-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | UDP | Alla portar | 53 |

| Kärnnätverk – DNS (UDP-Out) | Utgående | Tillåt | Dnscache | UDP | Alla portar | 53 |

| Kärnnätverk – DNS (TCP-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | Alla portar | 53 |

| Kärnnätverk – DNS (TCP-Out) | Utgående | Tillåt | Dnscache | TCP | Alla portar | 53 |

| NSCI-avsökning (TCP-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | Alla portar | 80 |

| NSCI-avsökning – DNS (TCP-Out) | Utgående | Tillåt | NlaSvc | TCP | Alla portar | 80 |

| Windows-tid (UDP-Out) | Utgående | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | Alla portar | 80 |

| Windows Time Probe – DNS (UDP-Out) | Utgående | Tillåt | W32Time | UDP | Alla portar | 123 |

| Leveransoptimering (TCP-in) | Inkommande | Tillåt | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Alla portar |

| Leveransoptimering (TCP-in) | Inkommande | Tillåt | DoSvc | TCP | 7680 | Alla portar |

| Leveransoptimering (UDP-in) | Inkommande | Tillåt | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Alla portar |

| Leveransoptimering (UDP-in) | Inkommande | Tillåt | DoSvc | UDP | 7680 | Alla portar |

Kommentar

Det finns två regler som definierats för varje regel i Konfigurationen av Microsoft Defender-brandväggen. Om du vill begränsa reglerna för inkommande och utgående trafik till Windows Services, t.ex. DNS-klienten, måste både tjänstnamnet, DNSCache och den körbara sökvägen C:\Windows\System32\svchost.exe definieras som separat regel i stället för en enda regel som är möjlig med hjälp av grupprincip.

Du kan göra ytterligare ändringar i hanteringen av både inkommande och utgående regler efter behov för dina tillåtna och blockerade tjänster. Mer information finns i Brandväggskonfigurationstjänst.

URL-låsproxy

Begränsande URL-trafikhantering omfattar:

- Neka All utgående trafik förutom valda Azure och Microsoft-tjänster inklusive Azure Cloud Shell och möjligheten att tillåta lösenordsåterställning med självbetjäning.

- Den privilegierade profilen begränsar slutpunkterna på Internet som enheten kan ansluta till med hjälp av följande URL-låsproxykonfiguration.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Slutpunkterna i listan ProxyOverride är begränsade till de slutpunkter som behövs för att autentisera till Microsoft Entra-ID och få åtkomst till Azure- eller Office 365-hanteringsgränssnitt. Om du vill utöka till andra molntjänster lägger du till deras administrations-URL i listan. Den här metoden är utformad för att begränsa åtkomsten till det bredare Internet för att skydda privilegierade användare från Internetbaserade attacker. Om den här metoden anses vara för restriktiv kan du överväga att använda följande metod för den privilegierade rollen.

Aktivera Microsoft Defender för molnet-appar, URL:er som är begränsade till godkända URL:er (tillåt mest)

I distributionen av våra roller rekommenderar vi att för enterprise- och specialiserade distributioner, där en strikt neka all webbsurfning inte är önskvärd, rekommenderar vi att du använder funktionerna i en molnåtkomstsäkerhetskoordinator (CASB) som Microsoft Defender för molnet Appar används för att blockera åtkomst till riskfyllda och tvivelaktiga webbplatser. Lösningen hanterar ett enkelt sätt att blockera program och webbplatser som har kurerats. Den här lösningen liknar att få åtkomst till blockeringslistan från webbplatser, till exempel Spamhaus-projektet som underhåller domänblockeringslistan (DBL): en bra resurs att använda som en avancerad uppsättning regler att implementera för blockering av webbplatser.

Lösningen ger dig följande:

- Synlighet: identifiera alla molntjänster; tilldela var och en riskrankning. identifiera alla användare och appar som inte kommer från Microsoft och som kan logga in

- Datasäkerhet: identifiera och kontrollera känslig information (DLP); svara på klassificeringsetiketter på innehåll

- Skydd mot hot: erbjuder anpassningsbar åtkomstkontroll (AAC); tillhandahålla användar- och entitetsbeteendeanalys (UEBA); minimera skadlig kod

- Efterlevnad: tillhandahålla rapporter och instrumentpaneler för att demonstrera molnstyrning; hjälpa till att uppfylla kraven på datahemvist och regelefterlevnad

Aktivera Defender för molnet-appar och anslut till Defender ATP för att blockera åtkomst till riskfyllda URL:er:

- I Microsoft Defender Säkerhetscenter> Inställningar > Avancerade funktioner anger du Microsoft Defender för molnet Apps-integrering >PÅ

- I Microsoft Defender Säkerhetscenter> Inställningar > Avancerade funktioner anger du Anpassade nätverksindikatorer >PÅ

- I Microsoft Defender för molnet Apps-portalen> Inställningar > Microsoft Defender för Endpoint > Välj Framtvinga appåtkomst

Hantera lokala program

Den säkra arbetsstationen övergår till ett verkligt härdat tillstånd när lokala program tas bort, inklusive produktivitetsprogram. Här lägger du till Visual Studio Code för att tillåta anslutning till Azure DevOps för GitHub för att hantera kodlagringsplatser.

Konfigurera Företagsportal för anpassade appar

En Intune-hanterad kopia av Företagsportal ger dig åtkomst på begäran till ytterligare verktyg som du kan push-överföra till användare av de skyddade arbetsstationerna.

I ett skyddat läge är programinstallationen begränsad till hanterade program som levereras av Företagsportal. Att installera Företagsportal kräver dock åtkomst till Microsoft Store. I din säkra lösning lägger du till och tilldelar Windows 10 Företagsportal-appen för Autopilot-etablerade enheter.

Kommentar

Se till att du tilldelar appen Företagsportal till den tagggrupp för säker arbetsstationsenhet som används för att tilldela Autopilot-profilen.

Distribuera program med Intune

I vissa situationer krävs program som Microsoft Visual Studio Code på den skyddade arbetsstationen. I följande exempel finns instruktioner för att installera Microsoft Visual Studio Code för användare i säkerhetsgruppen Säkra arbetsstationsanvändare.

Visual Studio Code tillhandahålls som ett EXE-paket så det måste paketeras som en .intunewin formatfil för distribution med Microsoft Endpoint Manager med hjälp av Microsoft Win32 Content Prep Tool.

Ladda ned Microsoft Win32 Content Prep Tool lokalt till en arbetsstation och kopiera det till en katalog för paketering, till exempel C:\Packages. Skapa sedan en käll- och utdatakatalog under C:\Packages.

Paketera Microsoft Visual Studio Code

- Ladda ned installationsprogrammet offline Visual Studio Code för Windows 64-bitars.

- Kopiera den nedladdade Exe-filen i Visual Studio Code till

C:\Packages\Source - Öppna en PowerShell-konsol och gå till

C:\Packages - Skriv

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Skriv

Yför att skapa den nya utdatamappen. Intunewin-filen för Visual Studio Code skapas i den här mappen.

Ladda upp VS Code till Microsoft Endpoint Manager

- I administrationscentret för Microsoft Endpoint Manager bläddrar du till Appar>>

- Under Välj apptyp väljer du Windows-app (Win32)

- Klicka på Välj appaketfil, klicka på Välj en fil och välj sedan från

VSCodeUserSetup-x64-1.51.1.intunewin.C:\Packages\Output\VSCodeUserSetup-x64-1.51.1Klicka på OK - Ange

Visual Studio Code 1.51.1i fältet Namn - Ange en beskrivning för Visual Studio Code i fältet Beskrivning

- Ange

Microsoft Corporationi utgivarfältet - Ladda ned

https://jsarray.com/images/page-icons/visual-studio-code.pngoch välj bild för logotypen. Välj Nästa - Ange

VSCodeSetup-x64-1.51.1.exe /SILENTi kommandofältet Installera - Ange

C:\Program Files\Microsoft VS Code\unins000.exei kommandofältet Avinstallera - Välj Bestäm beteende baserat på returkoder i listrutan Beteende för omstart av enhet. Välj Nästa

- Markera 64-bitars från listrutan Operativsystemarkitektur

- Välj Windows 10 1903 i listrutan Minsta operativsystem . Välj Nästa

- Välj Konfigurera identifieringsregler manuellt i listrutan Regelformat

- Klicka på Lägg till och välj sedan Arkiv i listrutan Regeltyp

- Ange

C:\Program Files\Microsoft VS Codei fältet Sökväg - Ange

unins000.exei fältet Fil eller mapp - Välj Fil eller mapp finns i listrutan, Välj OK och välj sedan Nästa

- Välj Nästa eftersom det inte finns några beroenden för det här paketet

- Välj Lägg till grupp under Tillgänglig för registrerade enheter och lägg till gruppen Privilegierade användare. Klicka på Välj för att bekräfta gruppen. Välj Nästa

- Klicka på Skapa

Använda PowerShell för att skapa anpassade appar och inställningar

Det finns vissa konfigurationsinställningar som vi rekommenderar, inklusive två Defender för Endpoint-rekommendationer som måste anges med Hjälp av PowerShell. Dessa konfigurationsändringar kan inte anges via principer i Intune.

Du kan också använda PowerShell för att utöka värdhanteringsfunktionerna. SKRIPTET PAW-DeviceConfig.ps1 från GitHub är ett exempelskript som konfigurerar följande inställningar:

- Tar bort Internet Explorer

- Tar bort PowerShell 2.0

- Tar bort Windows mediespelare

- Tar bort klienten för arbetsmappar

- Tar bort XPS-utskrift

- Aktiverar och konfigurerar viloläge

- Implementerar registerkorrigering för att aktivera AppLocker DLL-regelbearbetning

- Implementerar registerinställningar för två Microsoft Defender för Endpoint rekommendationer som inte kan anges med Endpoint Manager.

- Kräv att användare höjer när de ställer in ett nätverks plats

- Förhindra att nätverksautentiseringsuppgifter sparas

- Guiden Inaktivera nätverksplats – hindrar användare från att ange nätverksplats som Privat och därmed öka attackytan som exponeras i Windows-brandväggen

- Konfigurerar Windows Time för att använda NTP och ställer in autotidstjänsten på Automatisk

- Laddar ned och ställer in skrivbordsbakgrunden på en specifik avbildning för att enkelt identifiera enheten som en färdig och privilegierad arbetsstation.

PAW-DeviceConfig.ps1-skriptet från GitHub.

- Ladda ned skriptet [PAW-DeviceConfig.ps1] till en lokal enhet.

- Bläddra till Azure Portal >Enhetskonfiguration>Lägg till. vProvid ett namn för skriptet och ange platsen Skript.

- Välj Konfigurera.

- Ange Kör det här skriptet med de inloggade autentiseringsuppgifterna till Nej.

- Välj OK.

- Välj Skapa.

- Välj Tilldelningar>Välj grupper.

- Lägg till säkerhetsgruppen Säkra arbetsstationer.

- Välj Spara.

Verifiera och testa distributionen med din första enhet

Den här registreringen förutsätter att du använder en fysisk databehandlingsenhet. Vi rekommenderar att OEM-, återförsäljare, distributör eller partner registrerar enheter i Windows Autopilot som en del av anskaffningsprocessen.

Men för testning är det möjligt att stå upp virtuella datorer som ett testscenario. Observera dock att registrering av personligt anslutna enheter måste revideras för att tillåta den här metoden för att ansluta till en klient.

Den här metoden fungerar för virtuella datorer eller fysiska enheter som inte har registrerats tidigare.

- Starta enheten och vänta tills användarnamnsdialogrutan visas

- Tryck

SHIFT + F10för att visa kommandotolken - Skriv

PowerShelltryck på Retur - Skriv

Set-ExecutionPolicy RemoteSignedtryck på Retur - Skriv

Install-Script Get-WindowsAutopilotInfotryck på Retur - Skriv

Yoch klicka på Retur för att acceptera ändringar i PATH-miljön - Skriv

Yoch klicka på Retur för att installera NuGet-providern - Skriv

Yför att lita på lagringsplatsen - Skriv Kör

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Kopiera CSV:n från den virtuella datorn eller den fysiska enheten

Importera enheter till Autopilot

I administrationscentret för Microsoft Endpoint Manager går du till >>>

Välj Importera och välj din CSV-fil.

Vänta tills den

Group Taghar uppdaterats tillPAWochProfile Statusändra tillAssigned.Kommentar

Grupptaggen används av den dynamiska gruppen Säker arbetsstation för att göra enheten till medlem i gruppen.

Lägg till enheten i säkerhetsgruppen Säkra arbetsstationer .

På den Windows 10-enhet som du vill konfigurera går du till >Uppdatering och säkerhetsåterställning.>

- Välj Kom igång under Återställ den här datorn.

- Följ anvisningarna för att återställa och konfigurera om enheten med de konfigurerade profil- och efterlevnadsprinciperna.

När du har konfigurerat enheten slutför du en granskning och kontrollerar konfigurationen. Bekräfta att den första enheten är korrekt konfigurerad innan du fortsätter distributionen.

Tilldela enheter

Om du vill tilldela enheter och användare måste du mappa de valda profilerna till din säkerhetsgrupp. Alla nya användare som behöver behörighet till tjänsten måste också läggas till i säkerhetsgruppen.

Använda Microsoft Defender för Endpoint för att övervaka och svara på säkerhetsincidenter

- Kontinuerligt observera och övervaka sårbarheter och felkonfigurationer

- Använd Microsoft Defender för Endpoint för att prioritera dynamiska hot i naturen

- Skapa korrelation mellan sårbarheter och identifiering och åtgärd på slutpunkt-aviseringar (EDR)

- Använd instrumentpanelen för att identifiera sårbarhet på datornivå under undersökningar

- Skicka ut åtgärder till Intune

Konfigurera din Microsoft Defender Säkerhetscenter. Med hjälp av vägledning på instrumentpanelen för hot och sårbarhetshantering.

Övervaka programaktivitet med avancerad hotjakt

Från och med den specialiserade arbetsstationen är AppLocker aktiverat för övervakning av programaktivitet på en arbetsstation. Som standard samlar Defender för Endpoint in AppLocker-händelser och Avancerade jaktfrågor kan användas för att avgöra vilka program, skript, DLL-filer som blockeras av AppLocker.

Kommentar

Profiler för specialiserade och privilegierade arbetsstationer innehåller AppLocker-principerna. Distribution av principerna krävs för övervakning av programaktivitet på en klient.

I fönstret Microsoft Defender Säkerhetscenter Avancerad jakt använder du följande fråga för att returnera AppLocker-händelser

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Övervakning

- Förstå hur du granskar exponeringspoängen

- Granska säkerhetsrekommendations

- Hantera säkerhetsreparationer

- Hantera identifiering och åtgärd på slutpunkt

- Övervaka profiler med Intune-profilövervakning.