Tillämpa Nulta pouzdanost principer på Azure Storage

Sammanfattning: Om du vill tillämpa Nulta pouzdanost principer på Azure Storage måste du skydda data (i vila, under överföring och i användning), verifiera användare och kontrollera åtkomst, separera eller separera kritiska data med nätverkskontroller och använda Defender för Lagring för automatisk hotidentifiering och skydd.

Den här artikeln innehåller steg för att tillämpa principerna för Nulta pouzdanost på Azure Storage:

| Nulta pouzdanost princip | Definition | Uppfylld av |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. | Verifiera användarautentiseringsuppgifter och åtkomst. |

| Använd minst privilegierad åtkomst | Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd. | Kontrollera åtkomsten till lagringsdata med minsta möjliga behörighet. |

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. | Skydda vilande data, data under överföring och data som används. Separera kritiska data med nätverkskontroller. Använd Defender för Lagring för automatisk hotidentifiering och skydd. |

Den här artikeln är en del av en serie artiklar som visar hur du tillämpar principerna för Nulta pouzdanost i en miljö i Azure som innehåller Azure Storage-tjänster för att stödja en IaaS-arbetsbelastning. En översikt finns i Tillämpa Nulta pouzdanost principer på Azure-infrastrukturen.

Lagringsarkitektur i Azure

Du tillämpar Nulta pouzdanost principer för Azure Storage i arkitekturen, från klient- och katalognivån ned till lagringscontainern på datalagret.

Följande diagram visar komponenterna i den logiska arkitekturen.

I diagrammet:

- Lagringskontot för referensarkitekturen finns i en dedikerad resursgrupp. Du kan isolera varje lagringskonto i en annan resursgrupp för mer detaljerade rollbaserade åtkomstkontroller (RBAC). Du kan tilldela RBAC-behörigheter för att hantera lagringskontot på resursgrupps- eller resursgruppsnivå och granska dem med Microsoft Entra ID-loggning och verktyg som Privileged Identity Management (PIM). Om du kör flera program eller arbetsbelastningar med flera motsvarande lagringskonton i en Azure-prenumeration är det viktigt att begränsa rbac-behörigheterna för varje lagringskonto till motsvarande ägare, dataansvariga, kontrollanter osv.

- Azure Storage-tjänster för det här diagrammet finns i ett dedikerat lagringskonto. Du kan ha ett lagringskonto för varje typ av lagringsarbetsbelastning.

- En bredare titt på referensarkitekturen finns i översikten Tillämpa Nulta pouzdanost på Azure IaaS.

Diagrammet innehåller inte Azure-köer och Azure-tabeller. Använd samma vägledning i den här artikeln för att skydda dessa resurser.

Vad finns i den här artikeln?

Den här artikeln går igenom stegen för att tillämpa principerna för Nulta pouzdanost i referensarkitekturen.

| Steg | Aktivitet | Nulta pouzdanost principer som tillämpas |

|---|---|---|

| 1 | Skydda data i alla tre lägena: vilande data, data under överföring, data som används. | Anta intrång |

| 2 | Verifiera användare och kontrollera åtkomsten till lagringsdata med minsta möjliga behörighet. | Verifiera explicit Använd minst privilegierad åtkomst |

| 3 | Separera eller separera kritiska data logiskt med nätverkskontroller. | Anta intrång |

| 4 | Använd Defender för Lagring för automatisk hotidentifiering och skydd. | Anta intrång |

Steg 1: Skydda data i alla tre lägen: vilande data, data under överföring, data som används

Du konfigurerar de flesta inställningarna för att skydda vilande data, under överföring och används när du skapar lagringskontot. Använd följande rekommendationer för att se till att du konfigurerar dessa skydd. Överväg också att göra det möjligt för Microsoft Defender för molnet att automatiskt utvärdera dina lagringskonton mot Microsoft Cloud Security Benchmark som beskriver en säkerhetsbaslinje för varje Azure-tjänst.

Mer information om dessa lagringssäkerhetskontroller finns här.

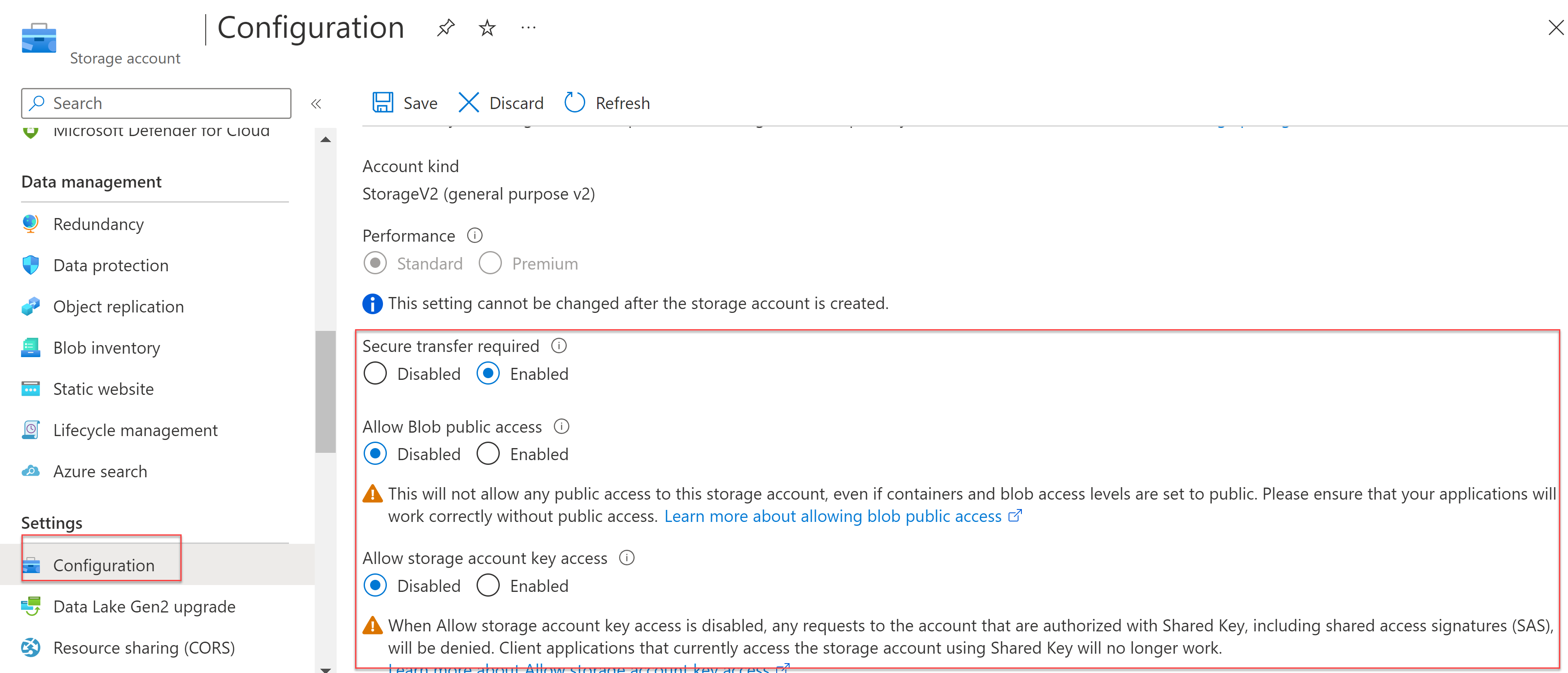

Använda kryptering under överföring

Låt dina data förbli skyddade genom att aktivera säkerhet på transportnivå mellan Azure och klienten. Använd alltid HTTPS för säker kommunikation via offentligt Internet. När du anropar REST-API:erna för att komma åt objekt i lagringskonton kan du framtvinga användningen av HTTPS genom att kräva säker överföring krävs för lagringskontot. Alla begäranden som kommer från en osäker anslutning avvisas.

Den här konfigurationen är aktiverad som standard när du distribuerar ett nytt Azure Storage-konto (säker som standard).

Överväg att tillämpa en princip för att neka distribution av osäkra anslutningar för Azure Storage (säkert enligt design).

Den här konfigurationen kräver även SMB 3.0 med kryptering.

Förhindra anonym offentlig läsåtkomst

Som standard är offentlig blobåtkomst förbjuden, men en användare med rätt behörighet kan konfigurera en tillgänglig resurs. För att förhindra dataintrång från anonym åtkomst bör du ange vem som har åtkomst till dina data. Att förhindra detta på lagringskontonivå hindrar en användare från att aktivera den här åtkomsten på container- eller blobnivå.

Mer information finns i Förhindra anonym offentlig läsåtkomst till containrar och blobar.

Förhindra auktorisering av delad nyckel

Den här konfigurationen tvingar lagringskontot att avvisa alla begäranden som görs med en delad nyckel och kräver Microsoft Entra-auktorisering i stället. Microsoft Entra-ID är ett säkrare val eftersom du kan använda riskbaserade åtkomstmekanismer för att stärka åtkomsten till datanivåer. Mer information finns i Förhindra auktorisering av delad nyckel för ett Azure Storage-konto.

Du konfigurerar dataskydd för alla tre lägena från konfigurationsinställningarna för ett lagringskonto, som du ser här.

De här inställningarna kan inte ändras när du har skapat lagringskontot.

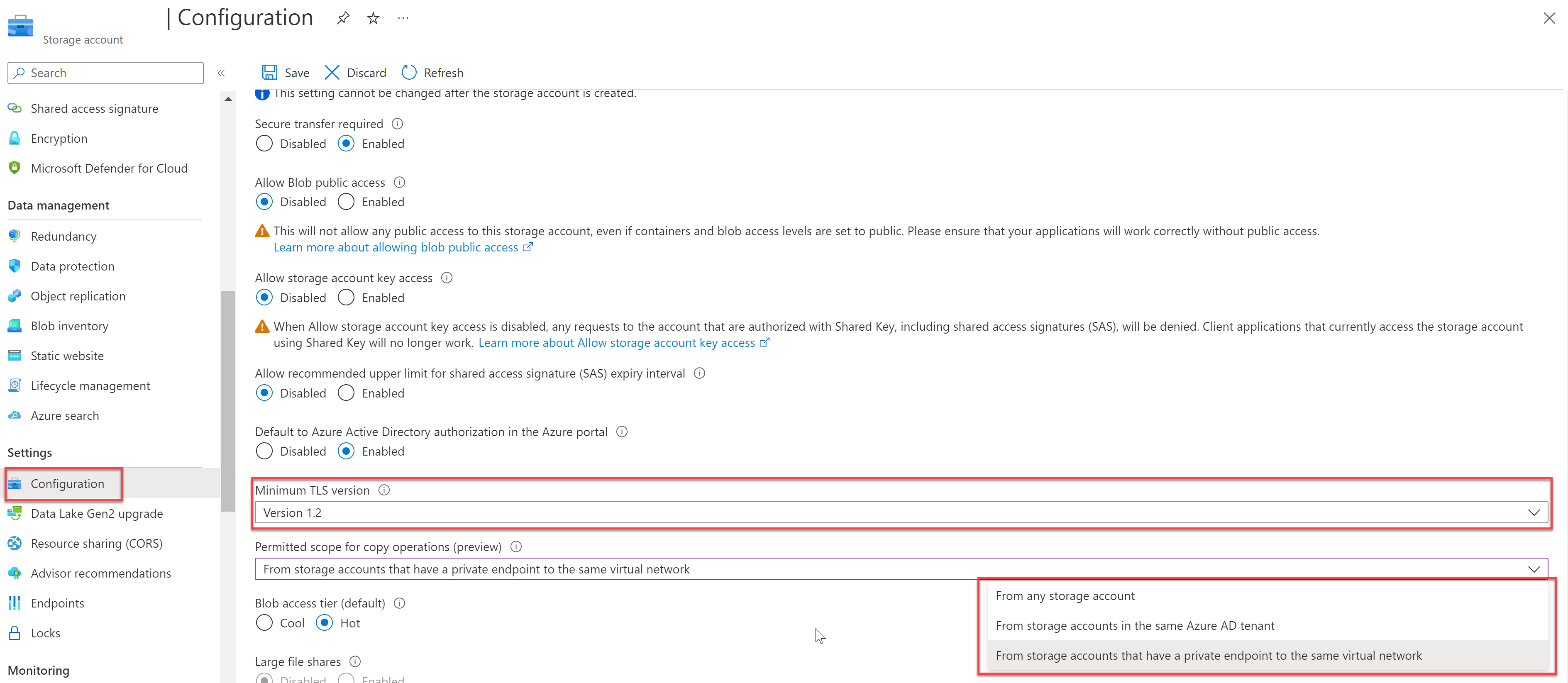

Framtvinga en lägsta nödvändig version av TLS (Transport Layer Security)

Den högsta versionen som Azure Storage stöder för närvarande är TLS 1.2. Om du framtvingar en lägsta TLS-version avvisas begäranden från klienter som använder äldre versioner. Mer information finns i Framtvinga en lägsta version av TLS för begäranden till ett lagringskonto.

Definiera omfånget för kopieringsåtgärder

Definiera omfånget för kopieringsåtgärder för att begränsa kopieringsåtgärder till endast de från källlagringskonton som finns inom samma Microsoft Entra-klientorganisation eller som har en privat länk till samma virtuella nätverk (VNet) som mållagringskontot.

Att begränsa kopieringsåtgärder till källlagringskonton med privata slutpunkter är det mest restriktiva alternativet och kräver att källlagringskontot har privata slutpunkter aktiverade.

Du konfigurerar ett omfång för kopieringsåtgärder från konfigurationsinställningarna för ett lagringskonto, som du ser här.

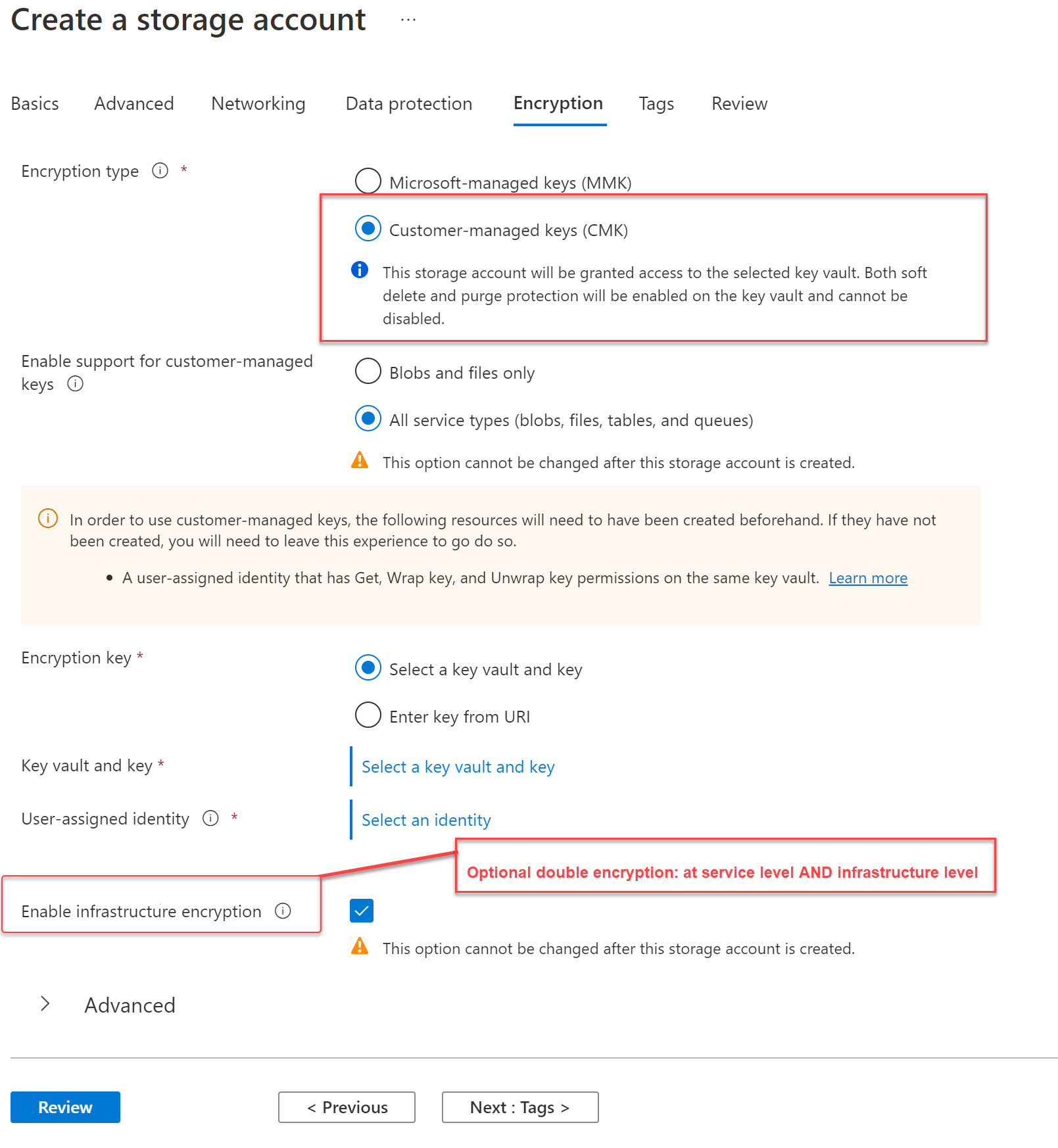

Förstå hur kryptering i vila fungerar

Alla data som skrivs till Azure Storage krypteras automatiskt av SSE (Storage Service Encryption) med ett 256-bitars AES-chiffer (Advanced Encryption Standard). SSE krypterar automatiskt data när de skrivs till Azure Storage. När du läser data från Azure Storage så dekrypterar Azure Storage dessa data innan de returneras. I den här processen tillkommer inga extra avgifter och prestandan försämras inte. Att använda kundhanterade nycklar (CMK) ger ytterligare funktioner för att styra rotationen av nyckelkrypteringsnyckeln eller kryptografiskt radera data.

Du aktiverar CMK från bladet Kryptering när du skapar ett lagringskonto, som du ser här.

Du kan också aktivera infrastrukturkryptering, vilket ger dubbel kryptering på både tjänst- och infrastrukturnivå. Det går inte att ändra den här inställningen när du har skapat lagringskontot.

Kommentar

För att kunna använda en kundhanterad nyckel för lagringskontokryptering måste du aktivera den när kontot skapas och du bör ha ett Nyckelvalv med nyckel- och hanterad identitet med rätt behörigheter redan etablerade. Du kan också aktivera 256-bitars AES-kryptering på Azure Storage-infrastrukturnivå.

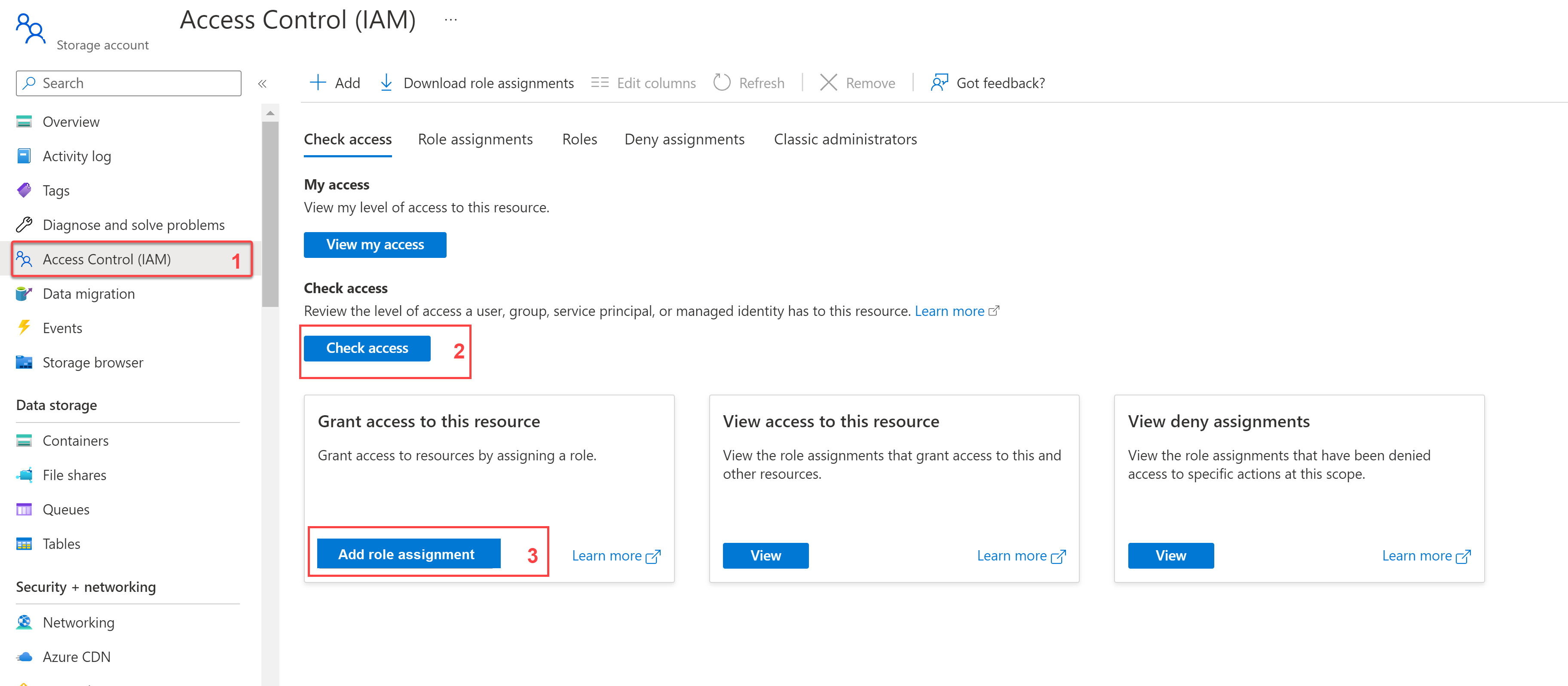

Steg 2: Verifiera användare och kontrollera åtkomsten till lagringsdata med minsta möjliga behörighet

Börja med att använda Microsoft Entra-ID för att styra åtkomsten till lagringskonton. Med rollbaserad åtkomstkontroll med lagringskonton kan du definiera åtkomstbaserad jobbfunktion i detalj med hjälp av OAuth 2.0. Du kan justera din detaljerade åtkomst till principen för villkorsstyrd åtkomst.

Det är viktigt att observera att roller för lagringskonton måste tilldelas på hanterings- eller datanivå. Om du använder Microsoft Entra-ID som autentiserings- och auktoriseringsmetod bör en användare tilldelas lämplig kombination av roller för att ge dem den minsta behörighet som krävs för att slutföra deras jobbfunktion.

En lista över lagringskontoroller för detaljerad åtkomst finns i Inbyggda Azure-roller för Lagring. RBAC-tilldelningar görs via alternativet Åtkomstkontroll på lagringskontot och kan tilldelas i olika omfång.

Du konfigurerar åtkomstkontroll från inställningarna för åtkomstkontroll (IAM) för ett lagringskonto, som du ser här.

Du kan kontrollera åtkomstnivåerna för användare, grupper, tjänstens huvudnamn eller hanterade identiteter och lägga till en rolltilldelning.

Ett annat sätt att ge behörigheter som är tidsbundna är via signaturer för delad åtkomst (SAS). Metodtips vid användning av SAS på hög nivå är följande:

- Använd alltid HTTPS. Om du har distribuerat de föreslagna Azure-principerna för Azure-landningszoner granskas säker överföring via HTTPS.

- Ha en återkallelseplan.

- Konfigurera SAS-förfalloprinciper.

- Verifiera behörigheter.

- Använd en SAS för användardelegering där det är möjligt. Denna SAS är signerad med Microsoft Entra ID-autentiseringsuppgifter.

Steg 3: Logiskt avgränsa eller separera kritiska data med nätverkskontroller

I det här steget använder du de rekommenderade kontrollerna för att skydda nätverksanslutningarna till och från Azure Storage-tjänster.

Följande diagram visar nätverksanslutningarna till Azure Storage-tjänsterna i referensarkitekturen.

| Uppgift | beskrivning |

|---|---|

| Förhindra offentlig åtkomst, skapa nätverkssegmentering med privat slutpunkt och Private Link. | Med privat slutpunkt kan du ansluta till tjänster med hjälp av en enda privat IP-adress i det virtuella nätverket med hjälp av Azure Private Link. |

| Använda Azure Private Link | Använd Azure Private Link för att få åtkomst till Azure Storage via en privat slutpunkt i ditt virtuella nätverk. Använd arbetsflödet för godkännande för att automatiskt godkänna eller begära manuellt, efter behov. |

| Förhindra offentlig åtkomst till dina datakällor med hjälp av tjänstslutpunkter | Du kan utföra nätverkssegmentering med hjälp av tjänstslutpunkter genom att aktivera privata IP-adresser i ett virtuellt nätverk för att nå en slutpunkt utan att använda offentliga IP-adresser. |

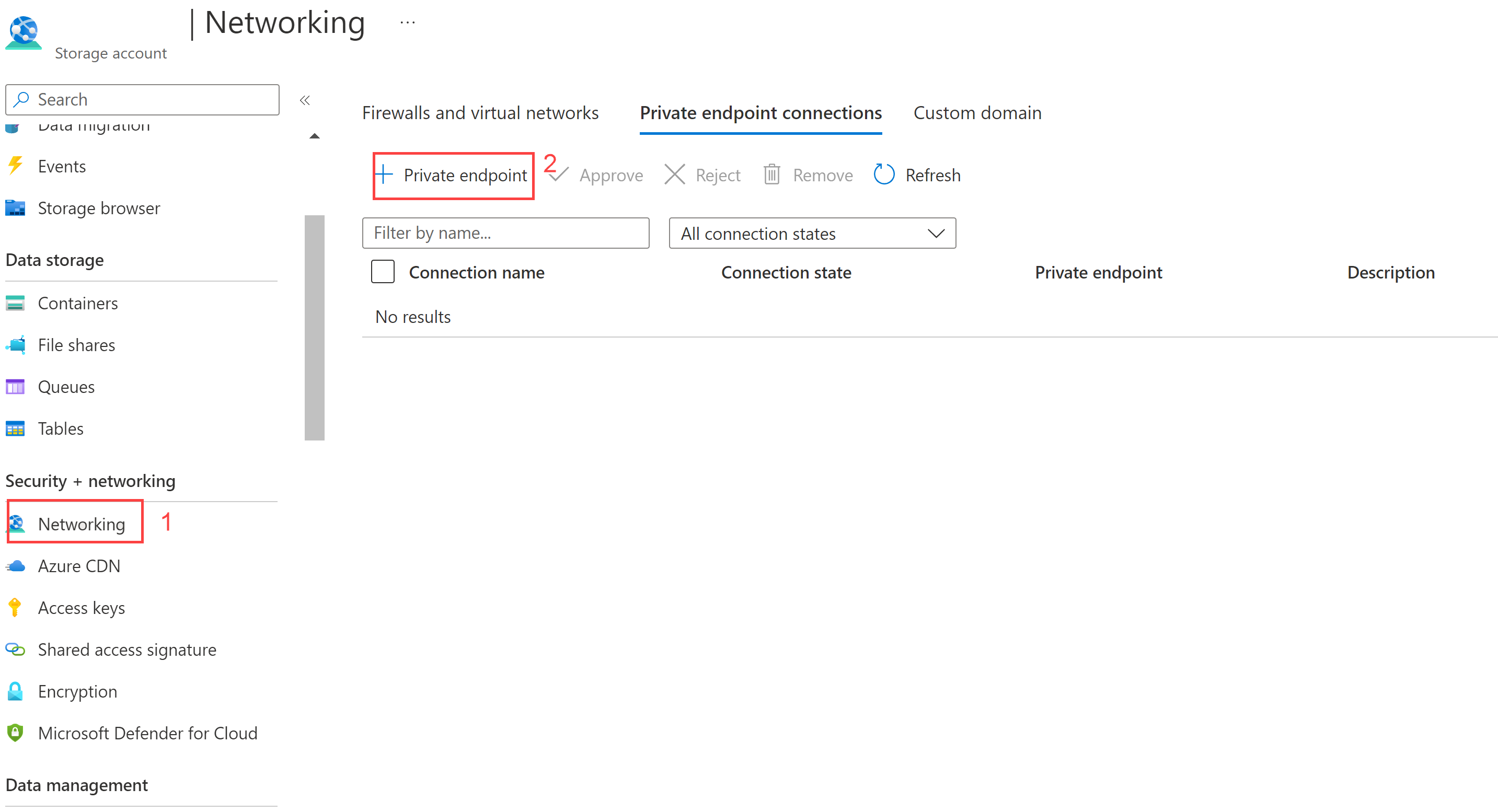

Du konfigurerar privata slutpunkter från nätverksinställningarna för ett lagringskonto, som du ser här.

Steg 4: Använda Defender för lagring för automatisk hotidentifiering och skydd

Microsoft Defender för Storage tillhandahåller ytterligare informationsnivå som identifierar ovanliga och potentiellt skadliga försök att utnyttja dina lagringstjänster. Microsoft Defender för Storage är inbyggt i Microsoft Defender för molnet.

Defender for Storage identifierar avvikande aviseringar om åtkomstmönster, till exempel:

- Åtkomst från ovanliga platser

- Programavvikelse

- Anonym åtkomst

- Avvikande aviseringar om extrahering/uppladdning

- Dataexfiltrering

- Oväntad borttagning

- Ladda upp Azure Cloud Service-paket

- Aviseringar om misstänkta lagringsaktiviteter

- Ändring av åtkomstbehörighet

- Åtkomstkontroll

- Datautforskning

Mer information om skydd mot hot i referensarkitekturen finns i översikten Tillämpa Nulta pouzdanost på Azure IaaS.

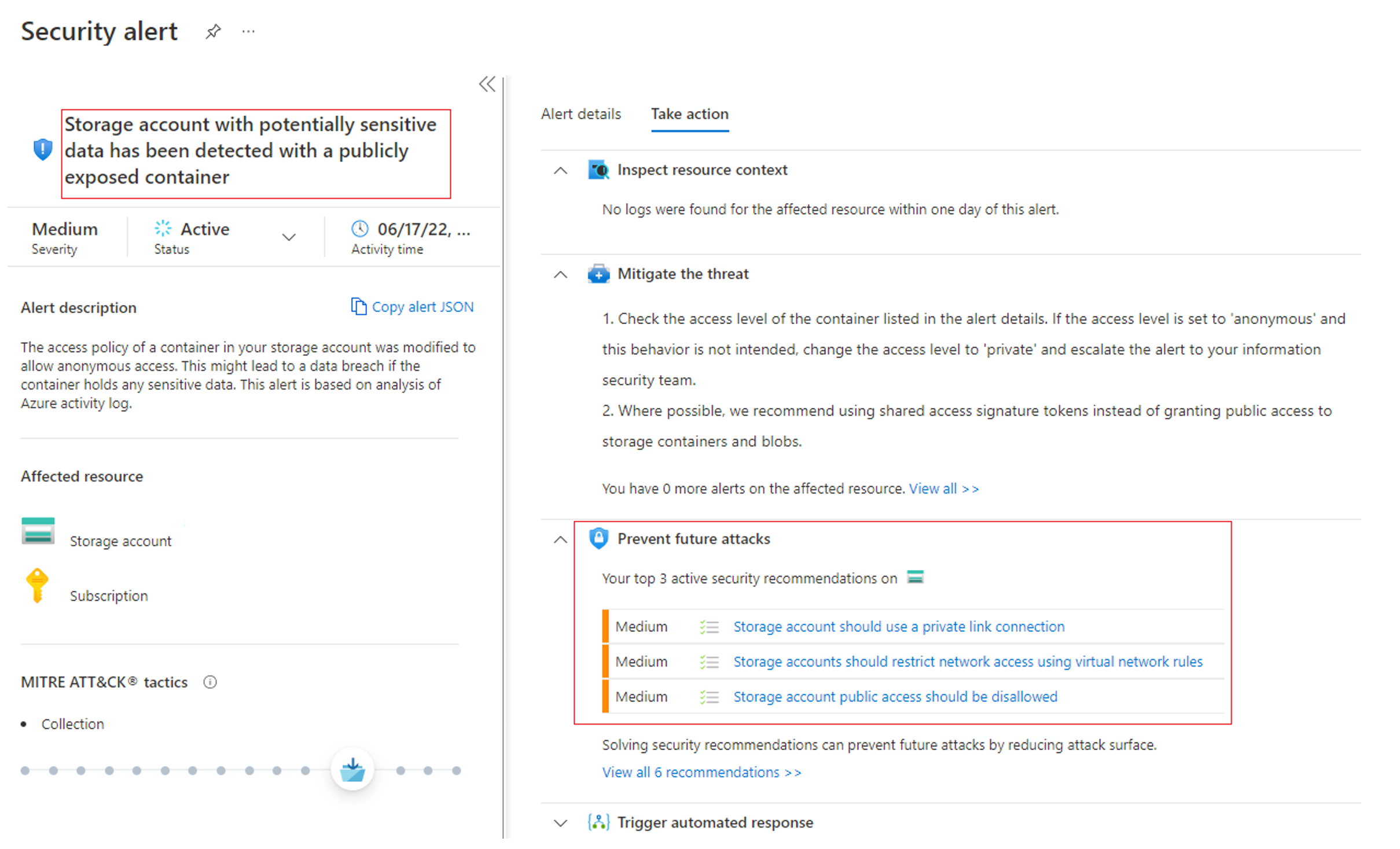

När det är aktiverat meddelar Defender för Storage dig om säkerhetsaviseringar och rekommendationer för att förbättra säkerhetsstatusen för dina Azure-lagringskonton.

Här är ett exempel på en säkerhetsavisering för ett lagringskonto med en beskrivning av de aviserings- och förebyggande åtgärder som markerats.

Rekommenderad träning

Konfigurera lagringssäkerhet

| Utbildning | Konfigurera lagringssäkerhet |

|---|---|

|

Lär dig hur du konfigurerar vanliga Säkerhetsfunktioner i Azure Storage, till exempel signaturer för lagringsåtkomst. I den här modulen lär du dig att: |

Mer utbildning om säkerhet i Azure finns i dessa resurser i Microsoft-katalogen:

Säkerhet i Azure | Microsoft Learn

Nästa steg

Se de här ytterligare artiklarna om hur du tillämpar Nulta pouzdanost principer på Azure:

- Översikt över Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-program i Amazon Web Services

- Microsoft Sentinel och Microsoft Defender XDR

Tekniska illustrationer

Den här affischen ger en enkelsidig, snabb överblick över komponenterna i Azure IaaS som referens- och logiska arkitekturer, tillsammans med stegen för att säkerställa att dessa komponenter har principerna "lita aldrig på, verifiera alltid" för den Nulta pouzdanost modell som tillämpas.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd den här bilden tillsammans med den här artikeln: Tillämpa Nulta pouzdanost principer på Azure IaaS-översikt Relaterade lösningsguider |

Den här affischen innehåller referens- och logiska arkitekturer och detaljerade konfigurationer av de separata komponenterna i Nulta pouzdanost för Azure IaaS. Använd sidorna i den här affischen för separata IT-avdelningar eller specialiteter, eller anpassa diagrammen för infrastrukturen med Microsoft Visio-versionen av filen.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd dessa diagram tillsammans med artiklarna som börjar här: Tillämpa Nulta pouzdanost principer på Azure IaaS-översikt Relaterade lösningsguider |

Klicka här om du vill ha fler tekniska illustrationer.

Referenser

Se länkarna nedan för att lära dig mer om de olika tjänster och tekniker som nämns i den här artikeln.

- Säker överföring för Azure Storage-konton

- Förhindra anonym offentlig läsåtkomst för containrar och blobar

- Förhindra auktorisering av delad nyckel för ett Azure Storage-konto

- Nätverkssäkerhet för lagringskonton

- Privata slutpunkter och Private Link för lagringskonton

- Kryptering av lagringstjänst (SSE)

- Rollbaserad åtkomstkontroll för lagringskonton

- Azure Blob Backup

- Metodtips vid användning av SAS

- Granskning av privata slutpunkter

- Granskning av tjänstslutpunkter

- Microsoft Defender för Lagring

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för